Misc( 14 )

[SWPU2019]你有没有好好看网课?

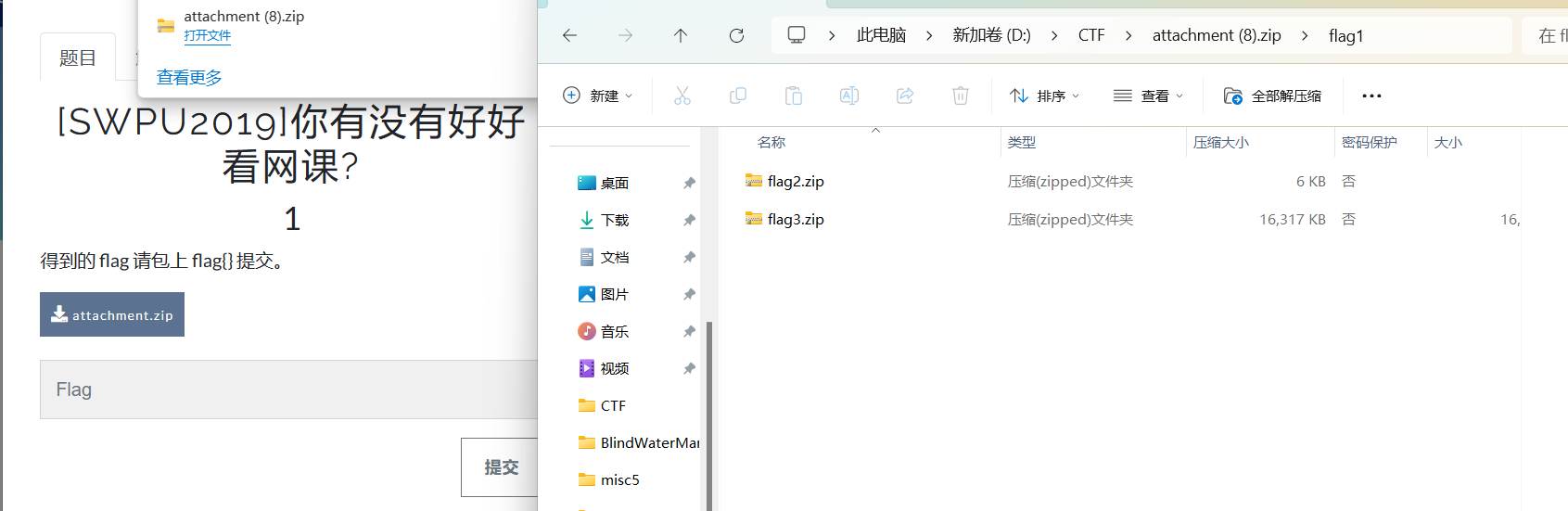

这两个文件都是需要密码的,

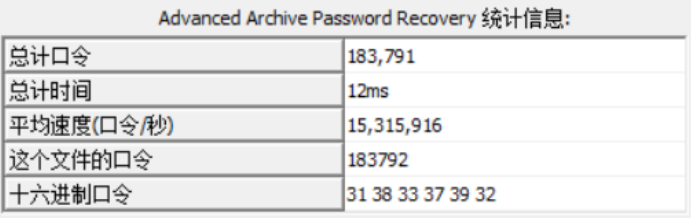

用010打开发现并不是伪加密,用ARCHPR进行爆破

五秒

七秒

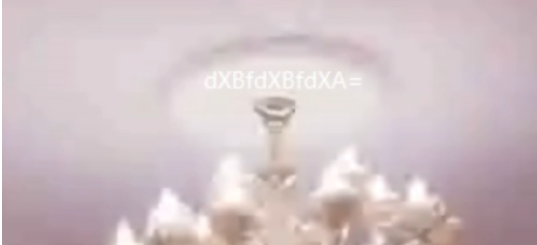

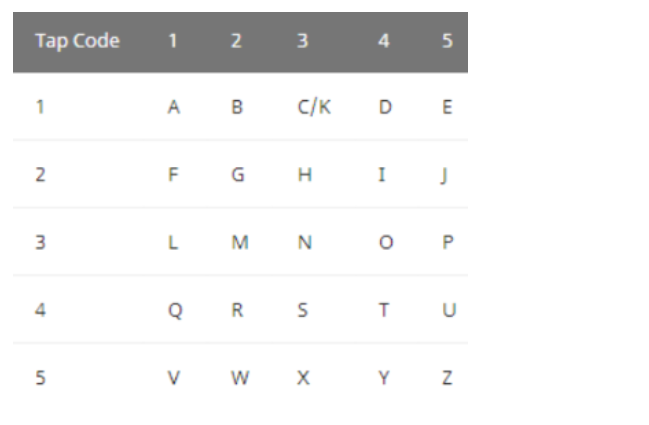

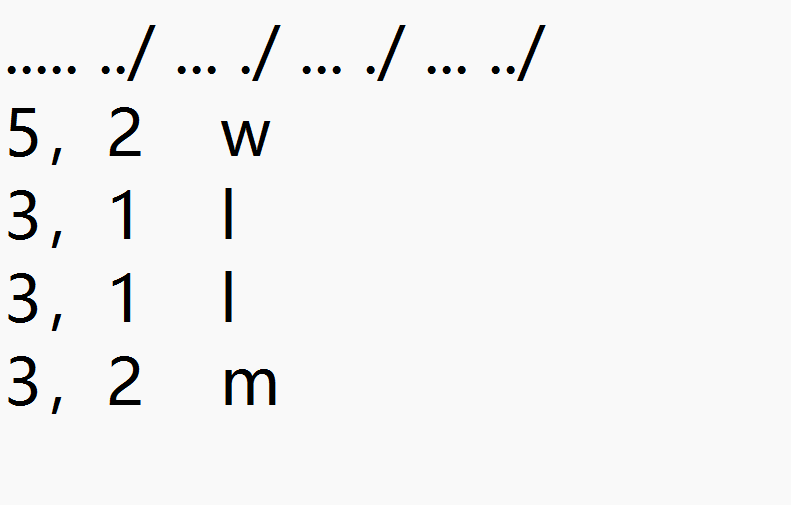

第一张图是敲击码

第二个是base 64:dXBfdXBfdXA=

两个连起来就是:wllmup_up_up 是flag2的密码,打开是一张图片

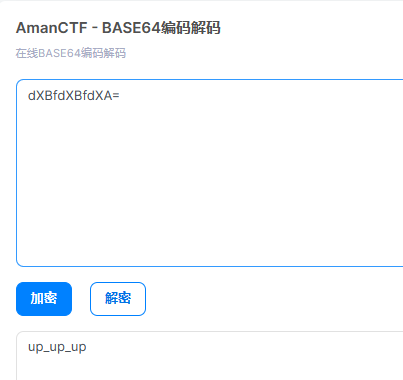

用010打开,搜ctf即得flag

flag{{A2e_Y0u_Ok?}}

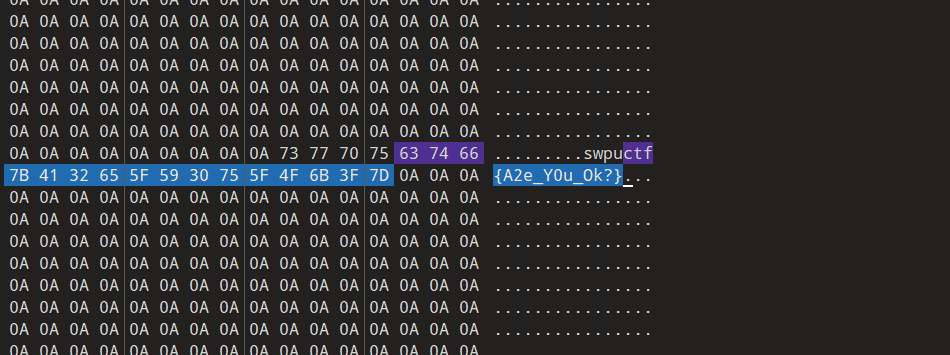

[GXYCTF2019]SXMgdGhpcyBiYXNlPw==

是base 64隐写,脚本

点击查看代码

# base64隐写

import base64

def get_diff(s1, s2):

base64chars = 'ABCDEFGHIJKLMNOPQRSTUVWXYZabcdefghijklmnopqrstuvwxyz0123456789+/'

res = 0

for i in range(len(s2)):

if s1[i] != s2[i]:

return abs(base64chars.index(s1[i]) - base64chars.index(s2[i]))

return res

def b64_stego_decode():

file = open("flag.txt", "rb")

x = '' # x即bin_str

lines = file.readlines()

for line in lines:

l = str(line, encoding="utf-8")

stego = l.replace('\n', '')

realtext = base64.b64decode(l)

realtext = str(base64.b64encode(realtext), encoding="utf-8")

diff = get_diff(stego, realtext) # diff为隐写字串与实际字串的二进制差值

n = stego.count('=')

if diff:

x += bin(diff)[2:].zfill(n * 2)

else:

x += '0' * n * 2

i = 0

flag = ''

while i < len(x):

if int(x[i:i + 8], 2):

flag += chr(int(x[i:i + 8], 2))

i += 8

print(flag)

if __name__ == '__main__':

b64_stego_decode()

flag{fazhazhenhaoting}

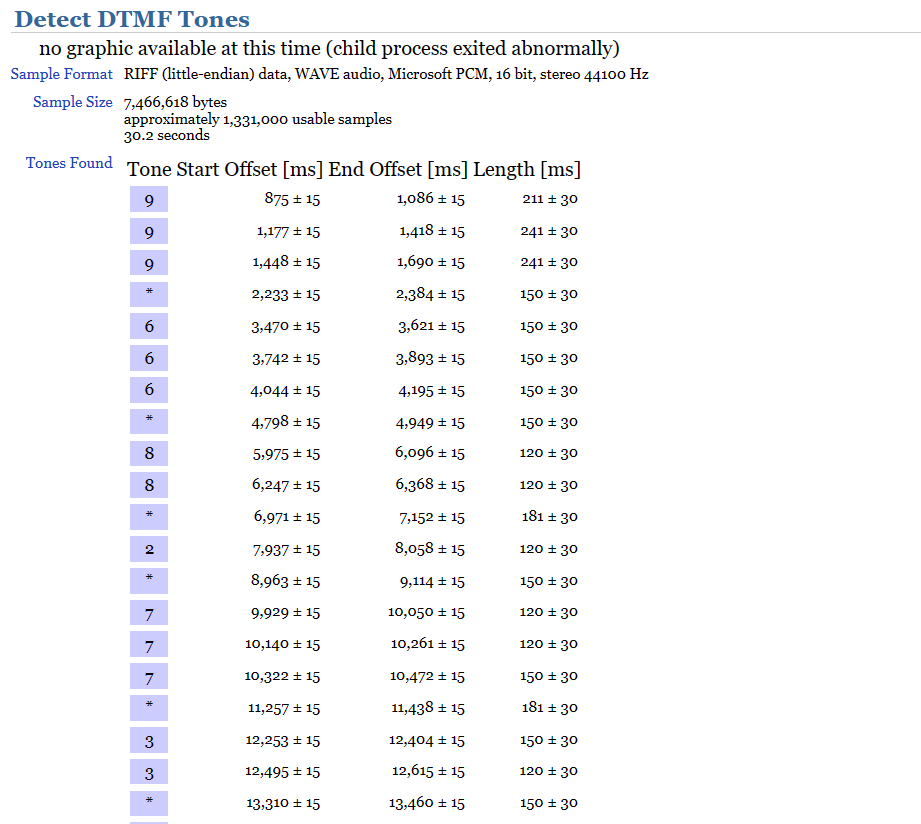

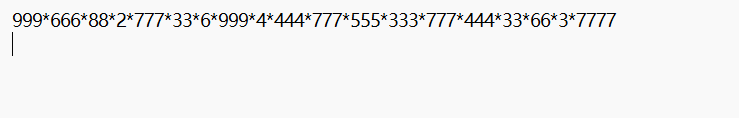

[WUSTCTF2020]girlfriend

一个音频,是一个拨号声,用工具即可:http://dialabc.com/sound/detect/index.html

我以为这就是flag了,结果是错的

之后突然就想起了那个九键密码

flag{youaremygirlfriends}

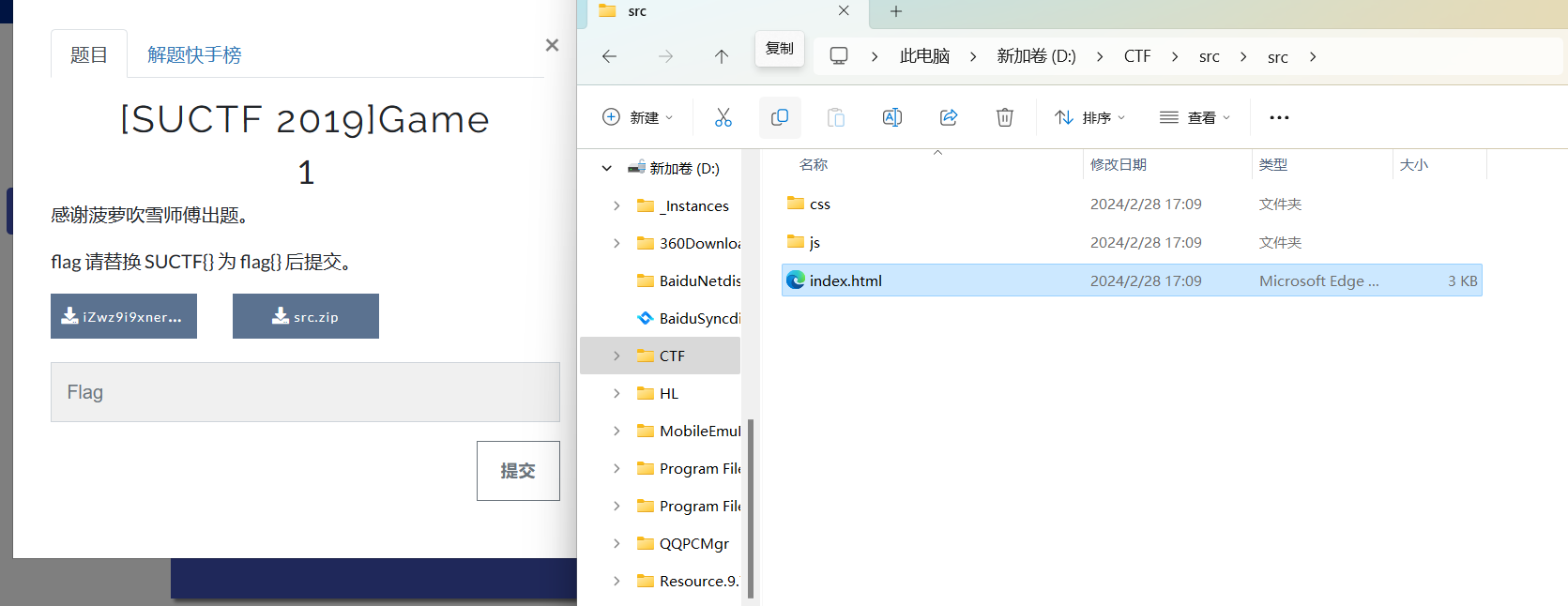

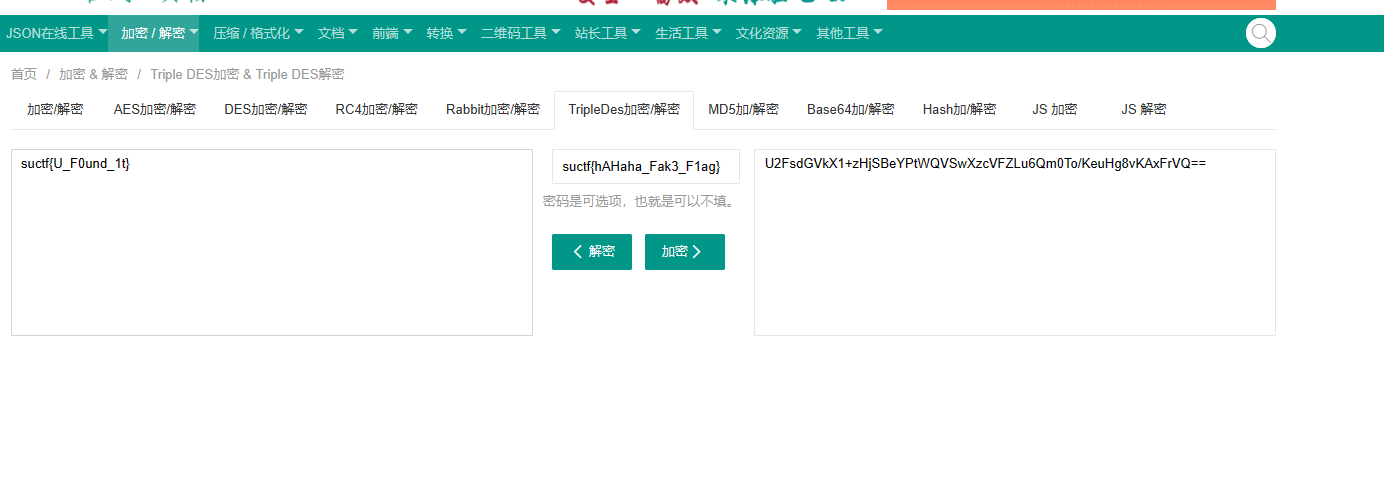

[SUCTF 2019]Game

有一个网页,直接点开是不行的,用记事本打开可以看见base 32密文

还有一张图片,用stegslove工具打开,保存一个txt文件,打开,里面有密文

我以为是base 64,结果不是,是des解密,密钥匙是刚刚base 32解出来的:suctf{hAHaha_Fak3_F1ag}

flag{U_F0und_1t}

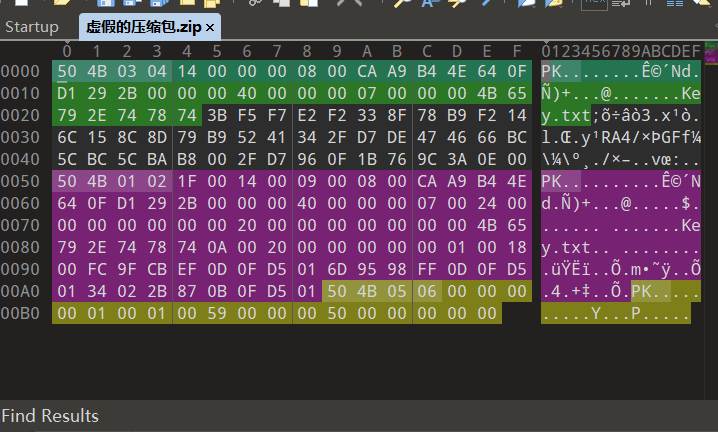

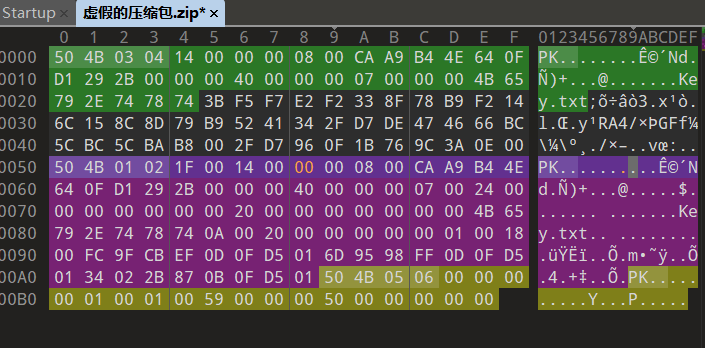

[GUET-CTF2019]虚假的压缩包

将虚假的压缩包拖入010中,发现是伪加密

改动得到一个txt文件:

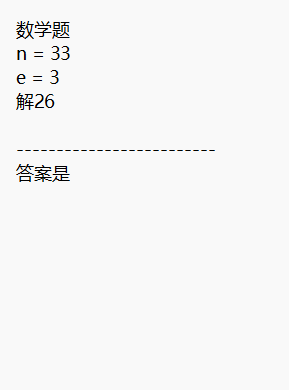

RSA,运用脚本

点击查看代码

import gmpy2

p = gmpy2.mpz(3)

q = gmpy2.mpz(11)

e = gmpy2.mpz(3)

l = (p-1) * (q-1)

d = gmpy2.invert(e,l)

c = gmpy2.mpz(26)

n = p * q

ans = pow(c,d,n)

print(ans)

看看属性

修改一下高,得到

看了wp,是异或,需要脚本

点击查看代码

f1 = open('./ciper','r')

data = f1.read()

f1.close()

flag_data = ""

for i in data:

tmp = int(i,16) ^ 5

flag_data += hex(tmp)[2:]

f2 = open('./flag.doc','wb')

f2.write(flag_data.decode('hex'))

f2.close()

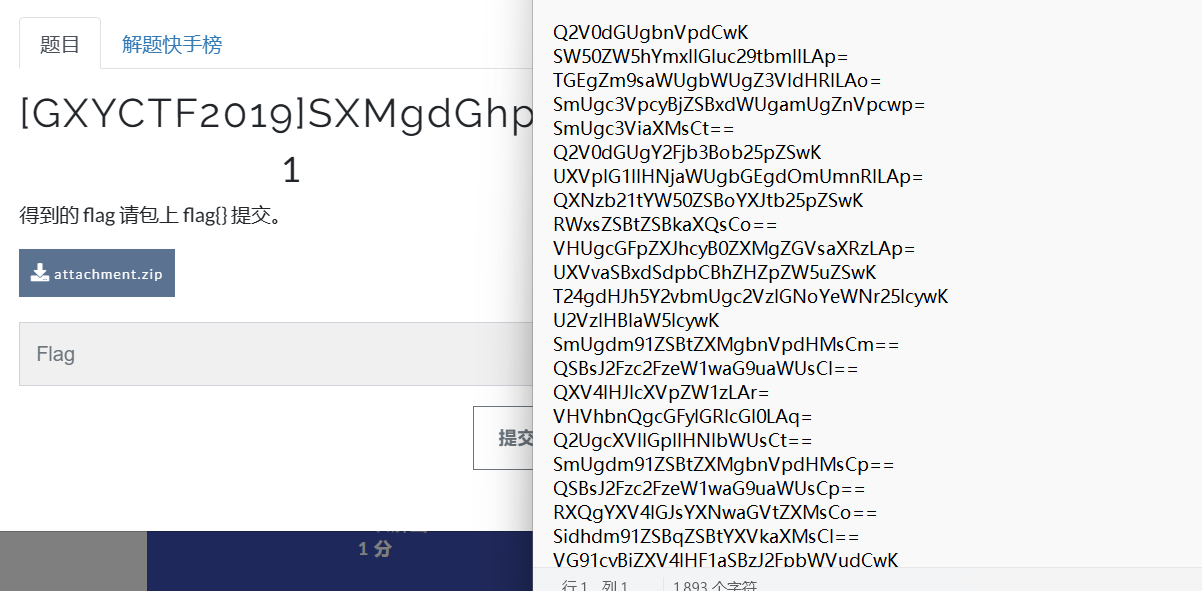

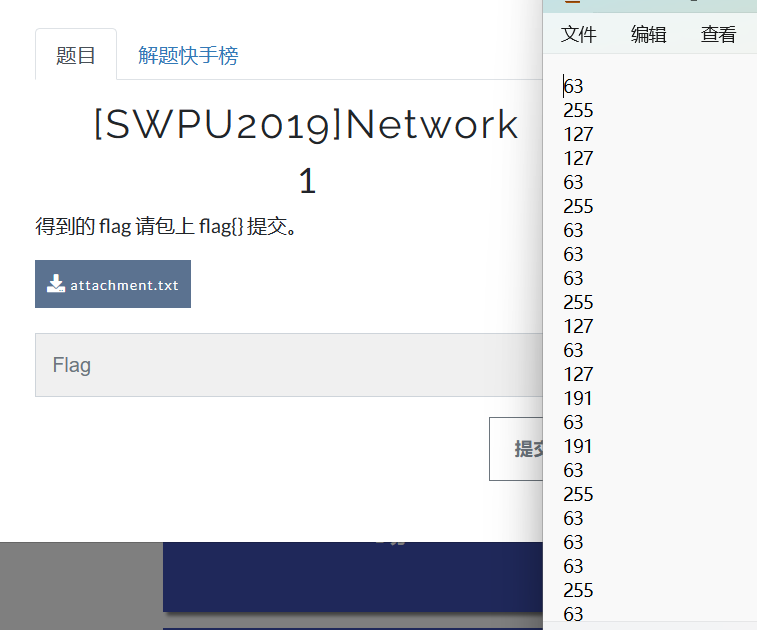

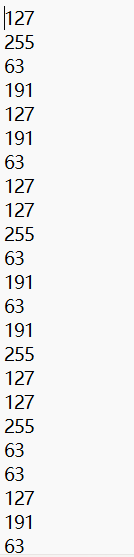

[SWPU2019]Network

看了wp是TTL隐写,直接用脚本跑

点击查看代码

import binascii

with open('attachment.txt','r') as fp:

a=fp.readlines()

p=[]

for x in range(len(a)):

p.append(int(a[x]))

s=''

for i in p:

if(i==63):

b='00'

elif(i==127):

b='01'

elif(i==191):

b='10'

else:

b='11'

s +=b

# print(s)

flag = ''

for i in range(0,len(s),8):

flag += chr(int(s[i:i+8],2))

flag = binascii.unhexlify(flag)

wp = open('ans.zip','wb')

wp.write(flag)

wp.close()

点击查看代码

连续base64解码套娃

# -*- encoding: utf-8 -*-

import base64

f = open('flag.txt','rb').read()

while True:

f = base64.b64decode(f)

if b'{' in f:

print(f)

break

else:

continue

flag{189ff9e5b743ae95f940a6ccc6dbd9ab}

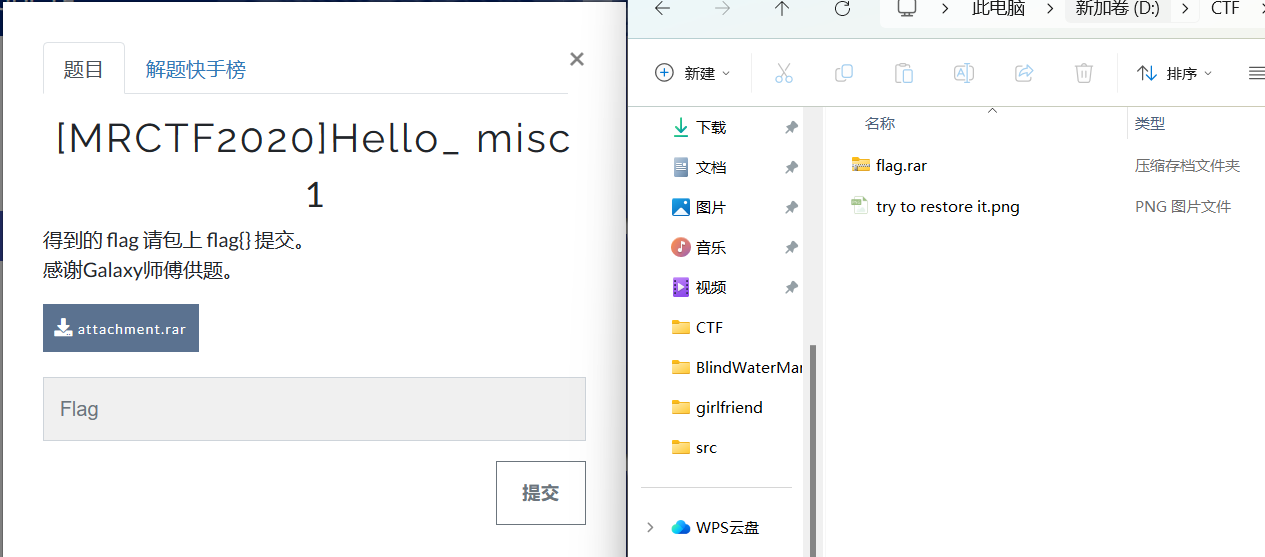

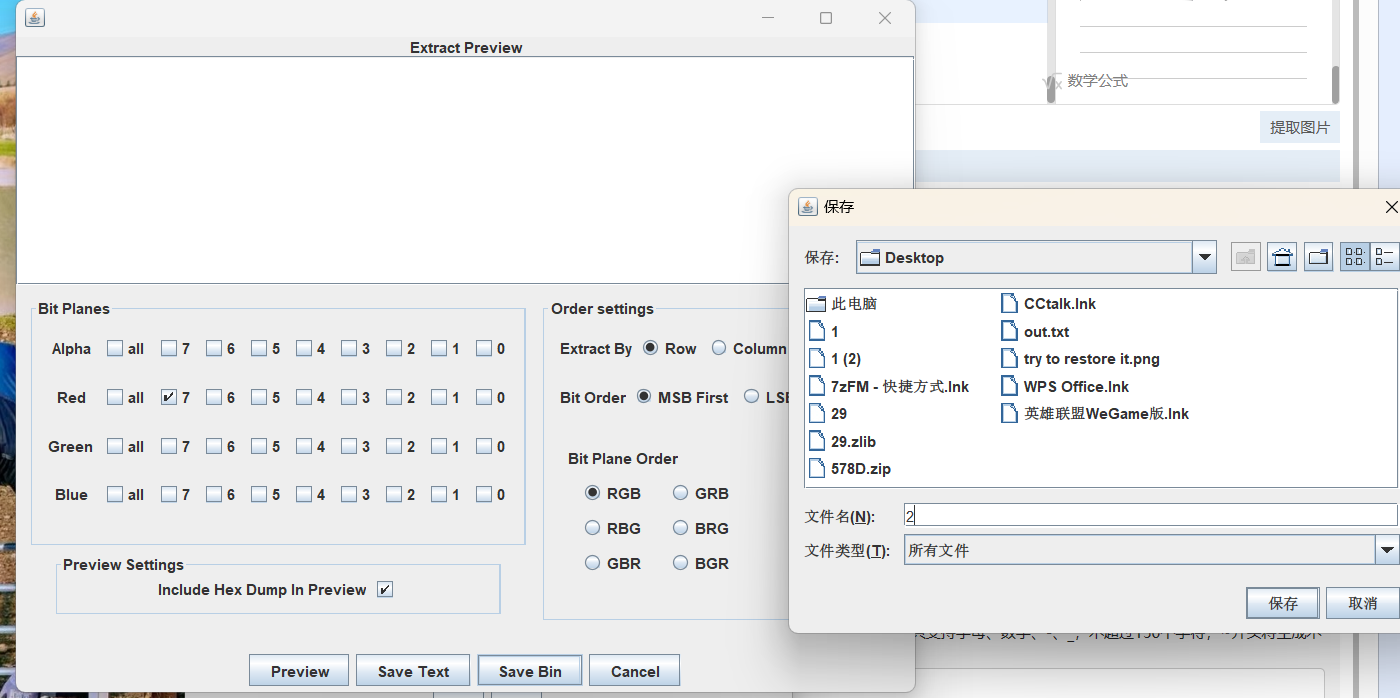

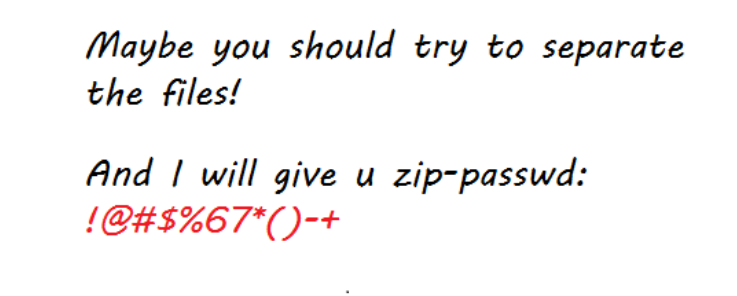

[MRCTF2020]Hello_ misc

用stegsolve打开

保存下来,得到一个out.txt的密码:!@#$%67*()-+

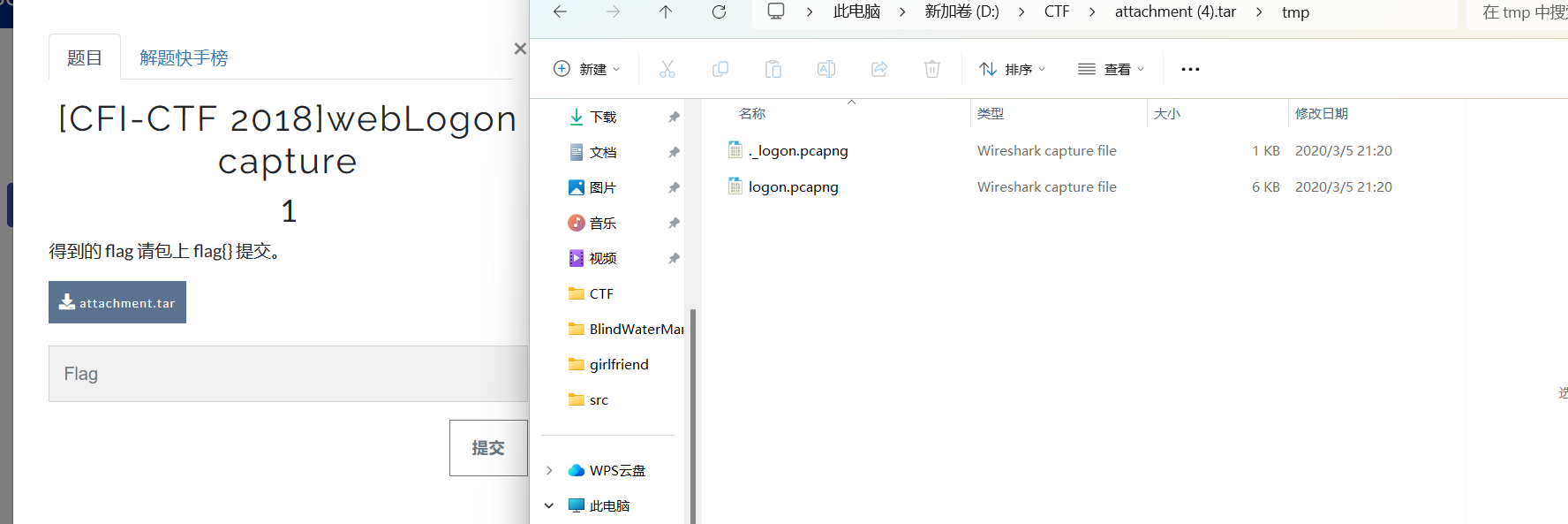

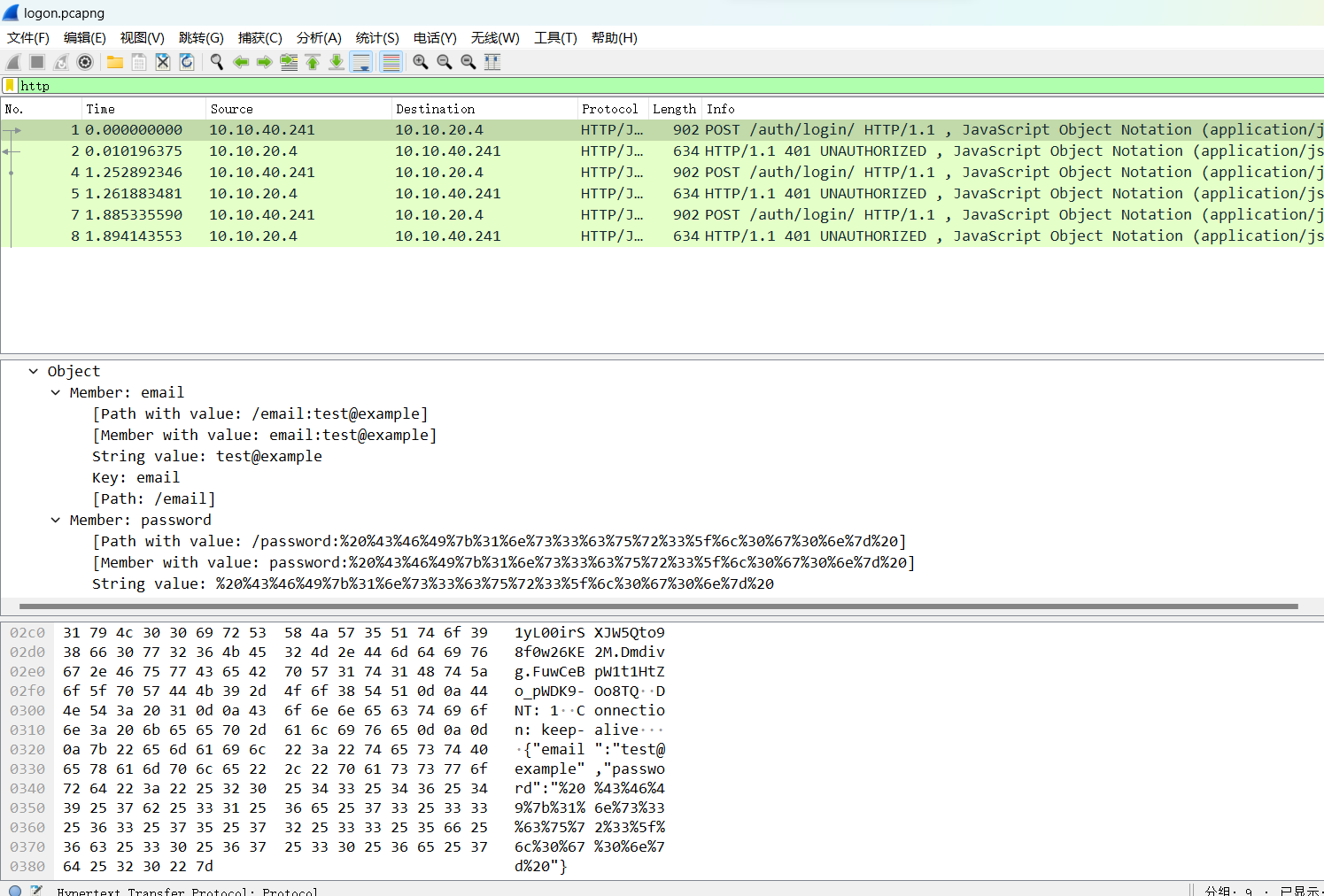

[CFI-CTF 2018]webLogon capture

下载好文件后用wireshark打开,搜索http,下面类容有password字样:

url解密

得到flag

flag{1ns3cur3_l0g0n}

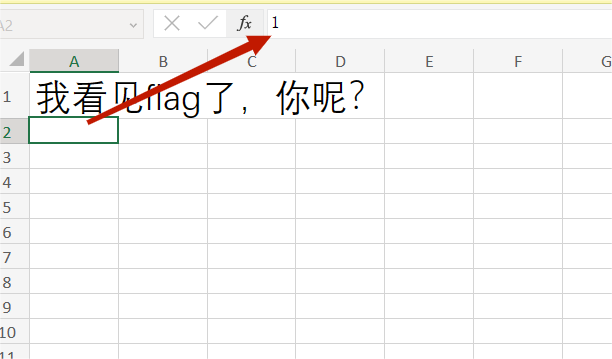

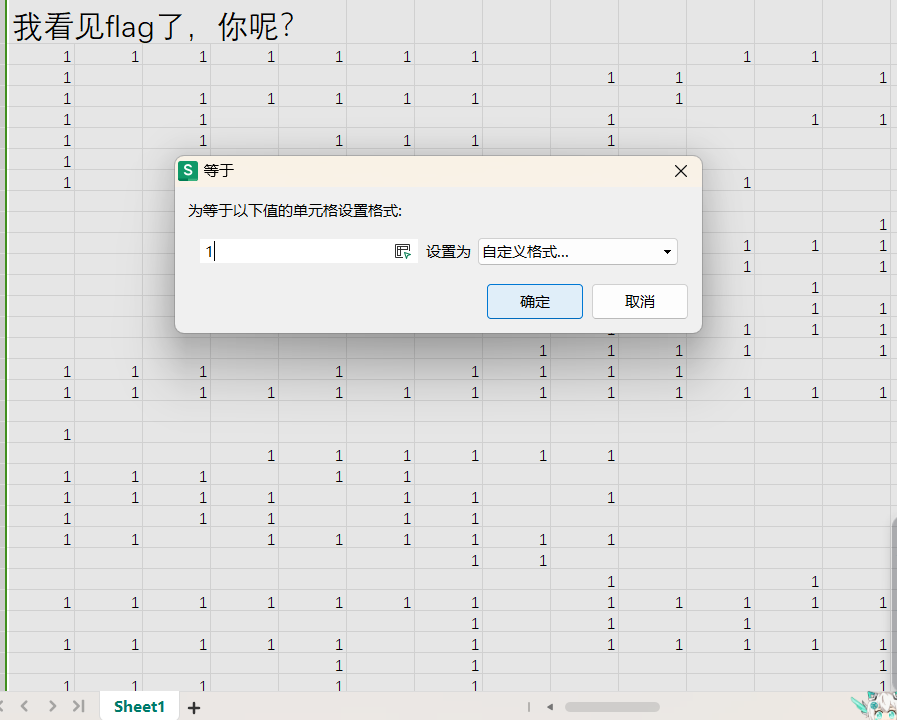

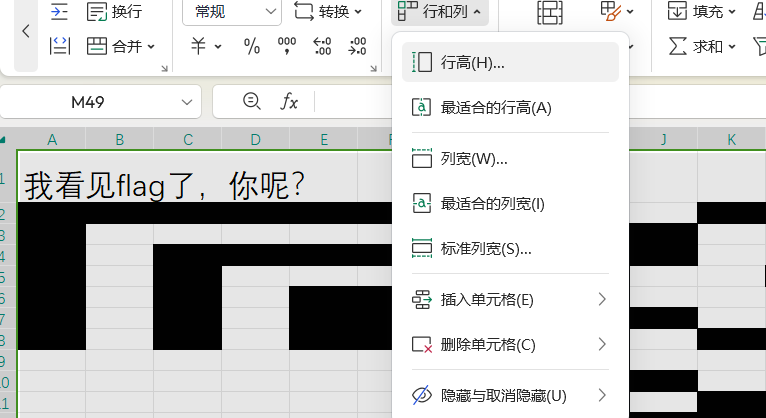

[GKCTF 2021]excel 骚操作

一打开就一个表格,有些格子显示1,有些不显示

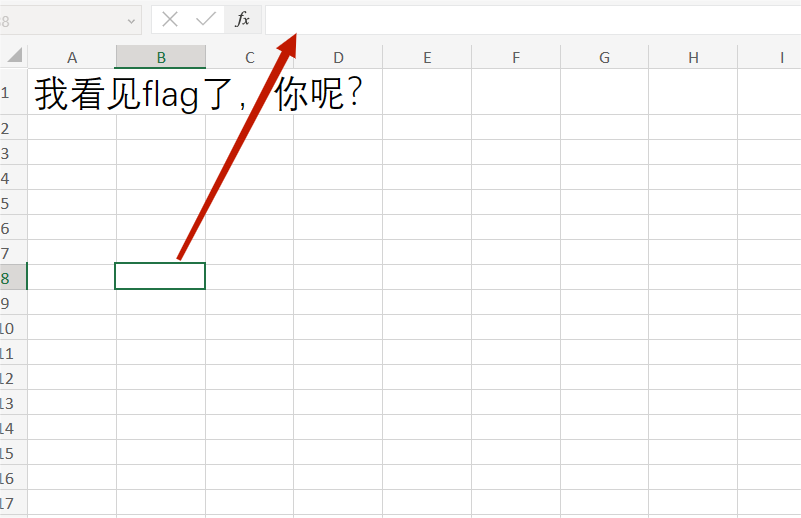

全选,右键,操作如下

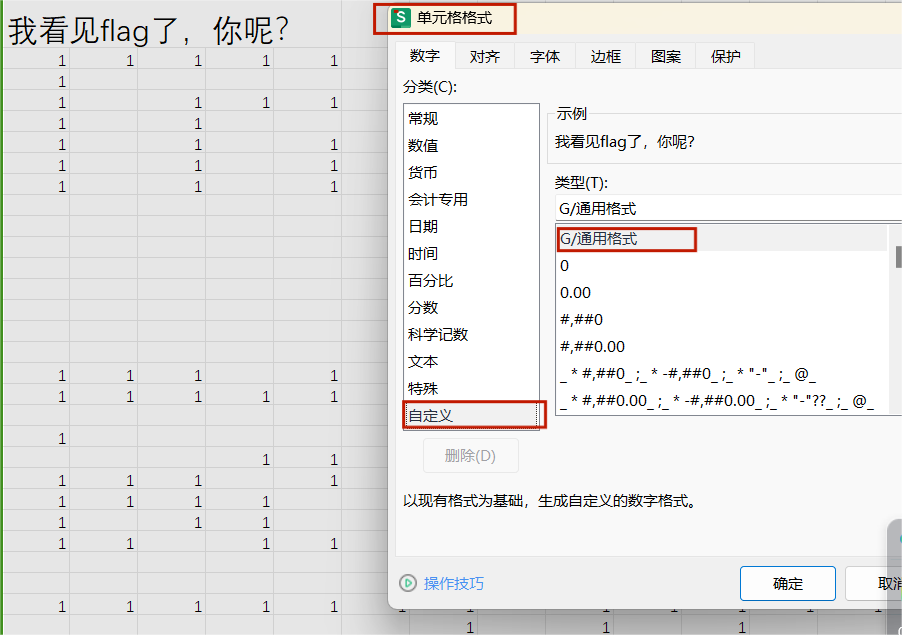

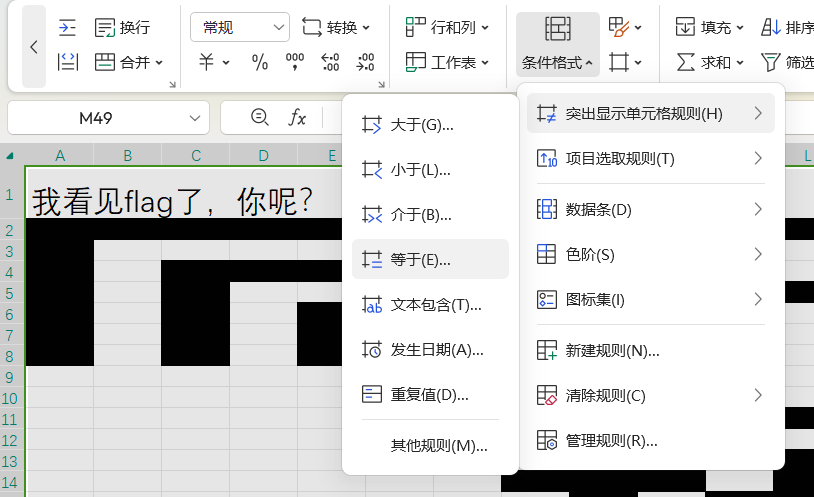

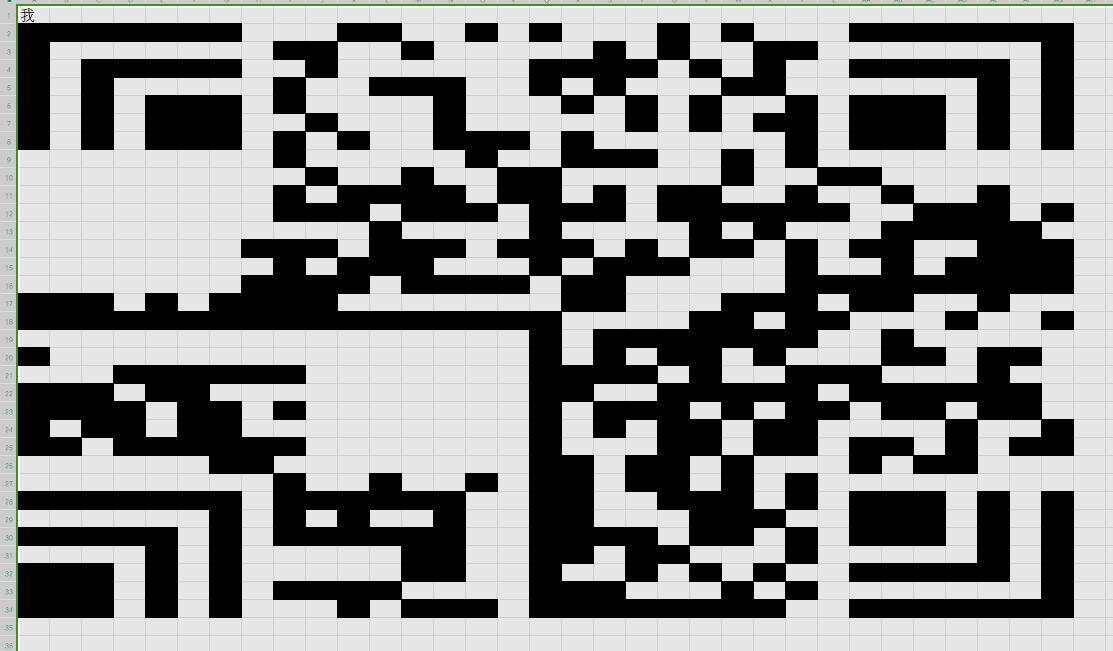

看样子像是二维码一样的排列,将值为1的单元格涂黑

选中单元格,点击条件格式,突出显示单元格规则,等于,自定义格式为黑色。

得到图案稍微调整一下行高

设置行高27

扫码 看上去像是二维码,用微信扫不出来,结果是汉信码,用在线工具:https://tuzim.net/hxdecode/ 扫码得到flag。

flag{9ee0cb62-f443-4a72-e9a3-43c0b910757e}

汉信码的介绍:

https://blog.csdn.net/sqxskj/article/details/121242986?ops_request_misc=%257B%2522request%255Fid%2522%253A%2522170938578216800184126989%2522%252C%2522scm%2522%253A%252220140713.130102334..%2522%257D&request_id=170938578216800184126989&biz_id=0&utm_medium=distribute.pc_search_result.none-task-blog-2alltop_click~default-1-121242986-null-null.142v99pc_search_result_base5&utm_term=%E6%B1%89%E4%BF%A1%E7%A0%81&spm=1018.2226.3001.4187

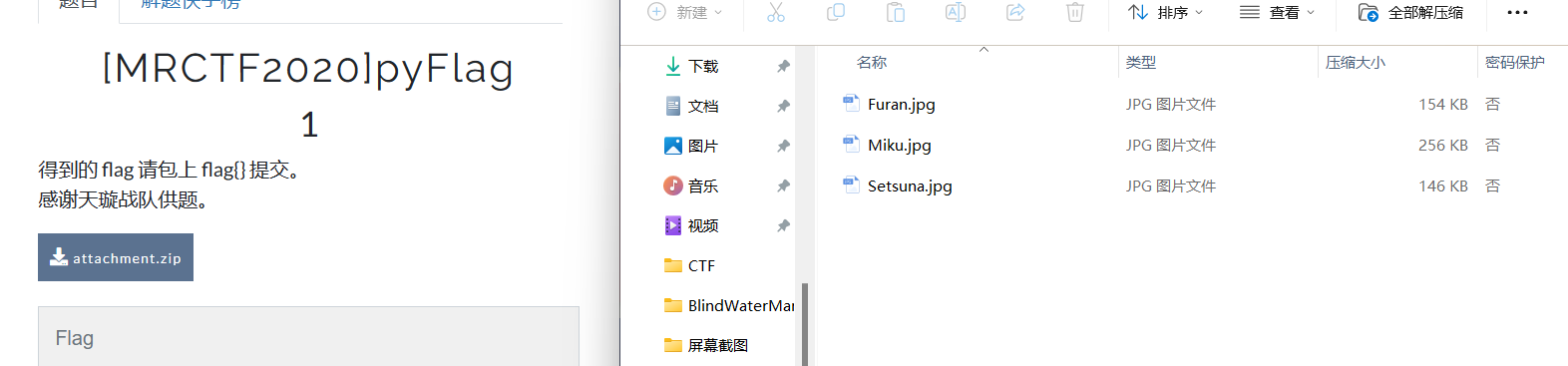

[MRCTF2020]pyFlag

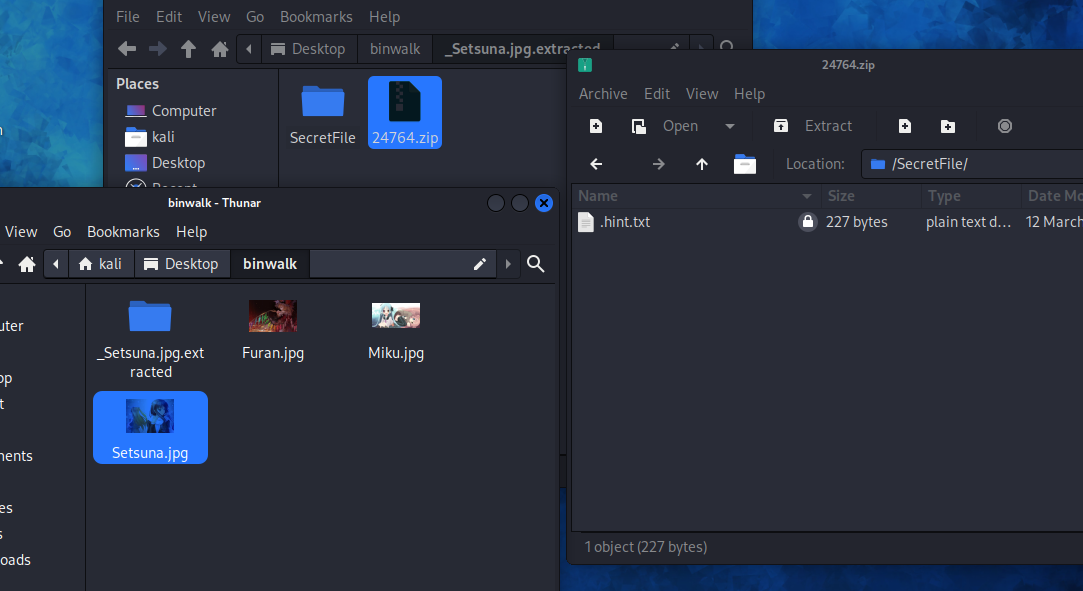

有三张图片,用binwalk分离,从第三张图片那得到了,一个压缩包,里面有一个加密文本

其它两张没有分离出东西

【推荐】国内首个AI IDE,深度理解中文开发场景,立即下载体验Trae

【推荐】编程新体验,更懂你的AI,立即体验豆包MarsCode编程助手

【推荐】抖音旗下AI助手豆包,你的智能百科全书,全免费不限次数

【推荐】轻量又高性能的 SSH 工具 IShell:AI 加持,快人一步

· winform 绘制太阳,地球,月球 运作规律

· 震惊!C++程序真的从main开始吗?99%的程序员都答错了

· AI与.NET技术实操系列(五):向量存储与相似性搜索在 .NET 中的实现

· 超详细:普通电脑也行Windows部署deepseek R1训练数据并当服务器共享给他人

· 【硬核科普】Trae如何「偷看」你的代码?零基础破解AI编程运行原理