Misc( 13 )

misc 3

看题目描述说看自己的下面,就只有键盘了,密文连起来,又说是小写字母

flag{av}

misc 30

下载好后是一个文件,里面有音频

用foremost分离

得到一张照片

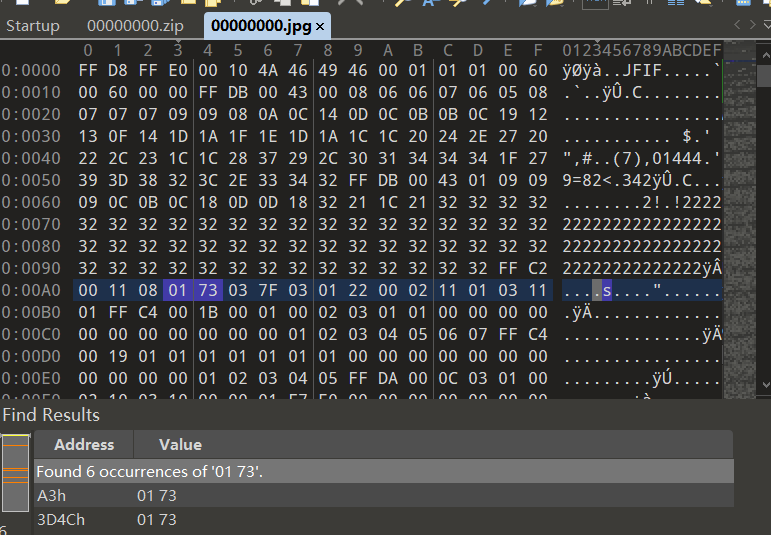

感觉还有一截没有看见,把高度修改一下

371,895 转换为16进制为:0173,037F,将高度换为宽度

再次打开图片

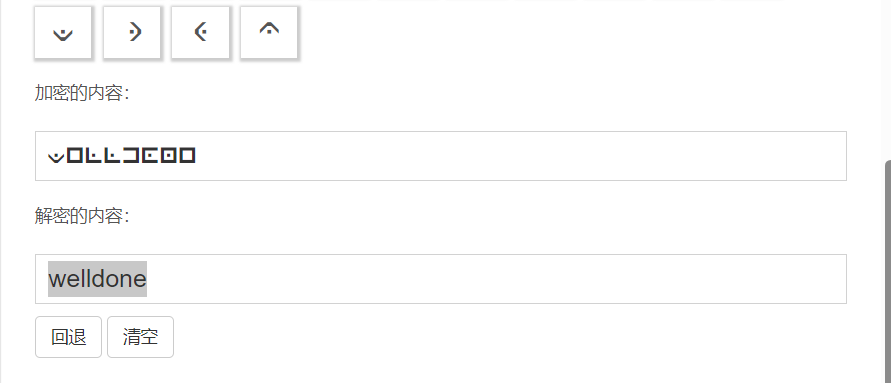

是猪圈密码

flag{well done}

红包题第一弹

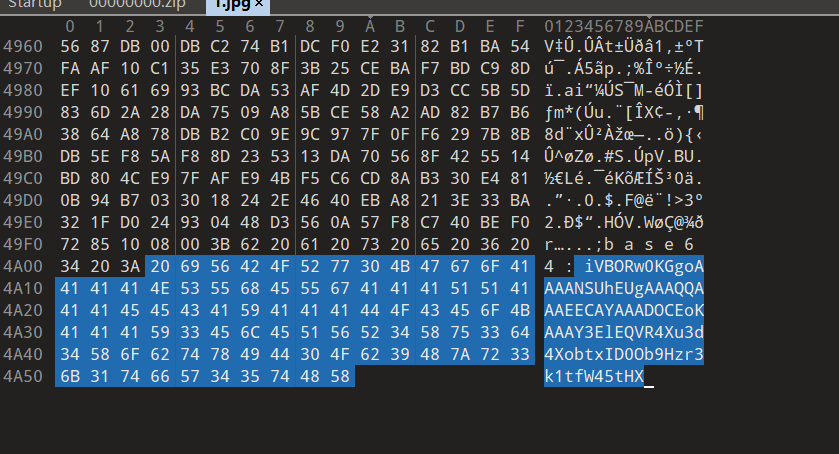

下载好文件后有84个文件,点开全是图片,放入010拖到末尾全是base 64密文,一张一张查看是可以的

但是有点多,就去看了大佬的wp,看看有没有简便的方法,发现有脚本

`import zipfile

path1 = 'C:/Users/Administrator/Desktop/flag/'

path2 = 'C:/Users/Administrator/Desktop/flag/out/'

res = ''

for i in range(1, 87):

zip = zipfile.ZipFile(path1 + str(i) + '.zip')

jpg = str(i) + '.jpg'

zip.extract(jpg, path2)

zip.close()

f = open(path2 + jpg, 'rb').read()

res += f[len(f)-100:len(f)+1].decode('utf-8')

print(res)`

在输出结果的开头加上:

data:image/png;base64

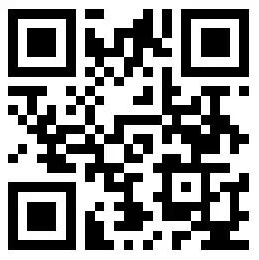

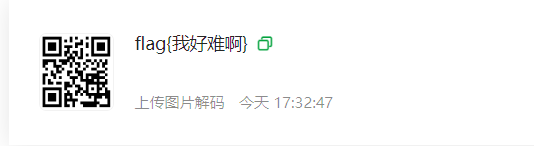

得到一张二维码

flag{gif_is_so_easy}

stega10

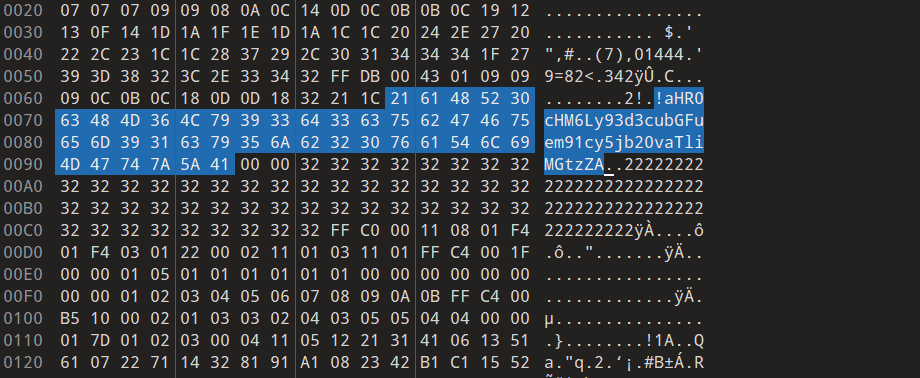

下载好后一张图片,拖入010中

有一段密文

base 64

是一个网址,将lanzous改为lanzoux

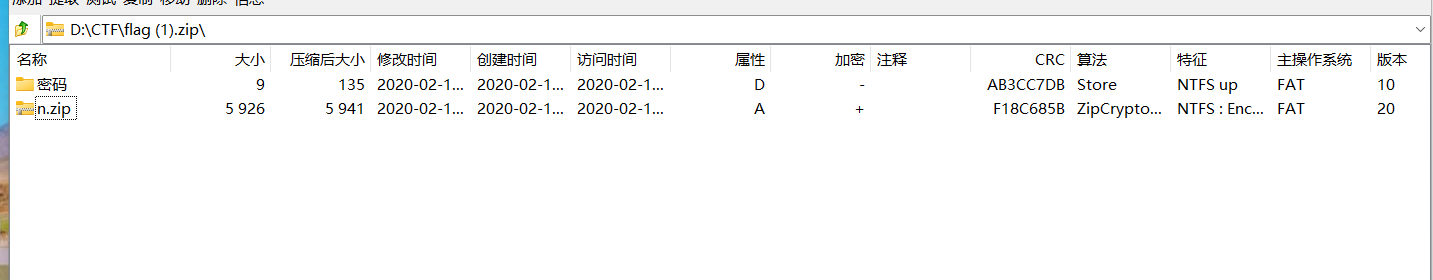

下载好后,都需要密码

找不到密码,看了wp,结果要脚本

`import zipfile

import string

import binascii

crc = []

zip = zipfile.ZipFile('E:/ctf/ctfshow/misc/stega10.zip', 'r')

for i in zip.namelist():

crc += [zip.getinfo(i).CRC]

crc = crc[1:10]

for i in range(9):

for j in string.printable:

c = binascii.crc32(j.encode('utf-8'))

if c == crc[i]:

print(j, end = '')

`

输出结果为:447^*5#)7

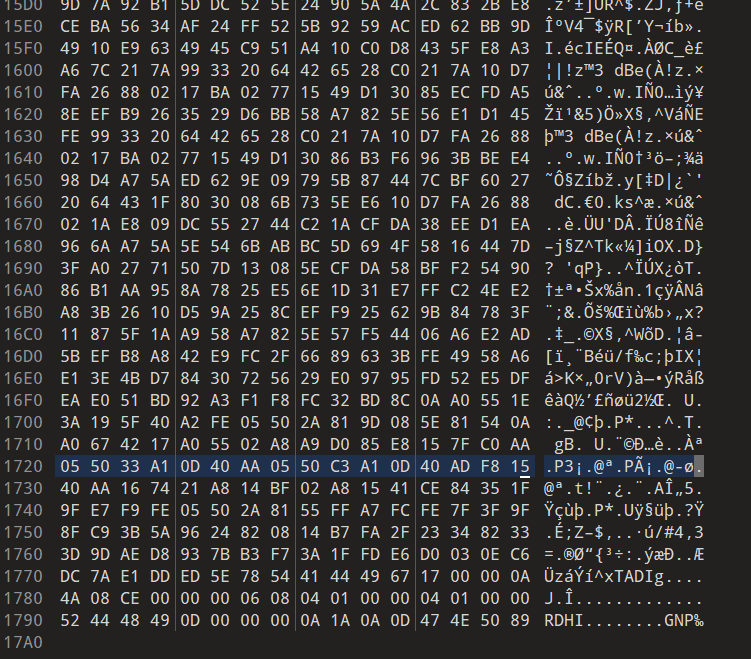

得到一张图片

竟然看不见,放入010中发现文字顺序是倒着的

需要脚本

`

import re

import binascii

def read_file(filepath):

with open(filepath,'rb') as fp:

content=fp.read();

return content

//以二进制读取图片,并转为16进制

a = read_file('n.png')

hexstr = str(binascii.b2a_hex(a))

hexstr = re.findall("b'(.*?)'",hexstr)[0]

//每俩位分割成列表元素

result = []

result.append(re.findall(r'.{2}', hexstr))

result = result[0]

//按倒序排列,拼接列表为文本

daoxu = result[::-1]

hex= ''

for i in daoxu:

hex +=i

print(hex)

`

flag{我好难啊}

stega11

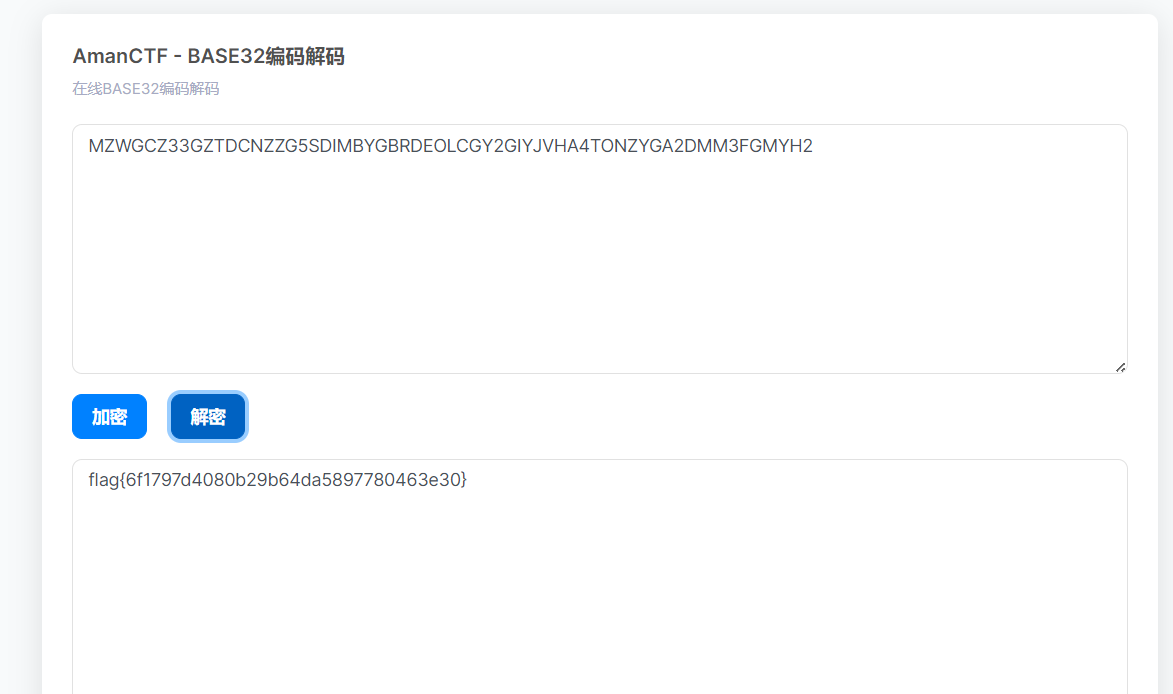

下载好后打开是一张图片,放入010中,搜flag和ctf没搜到,结果中间有一段base 32 密文

flag{6f1797d4080b29b64da5897780463e30}

misc4

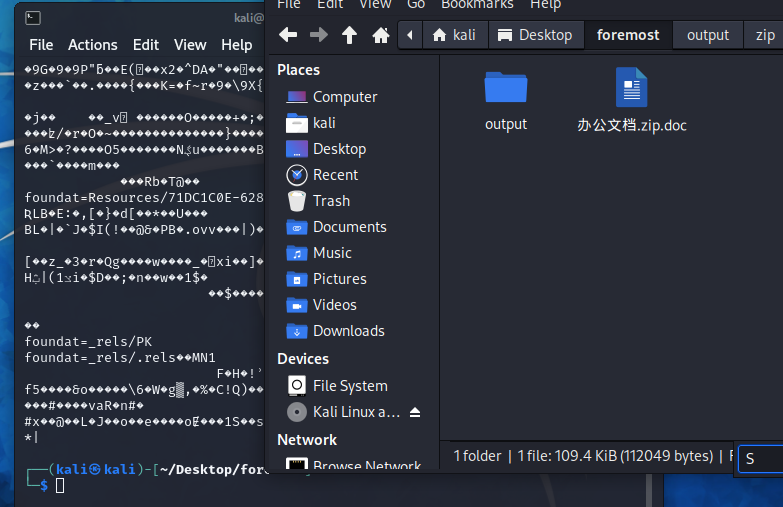

下载好后,是一个为rar后缀的文件,直接用foremost分离,得到了一个压缩包

里面有许多文件

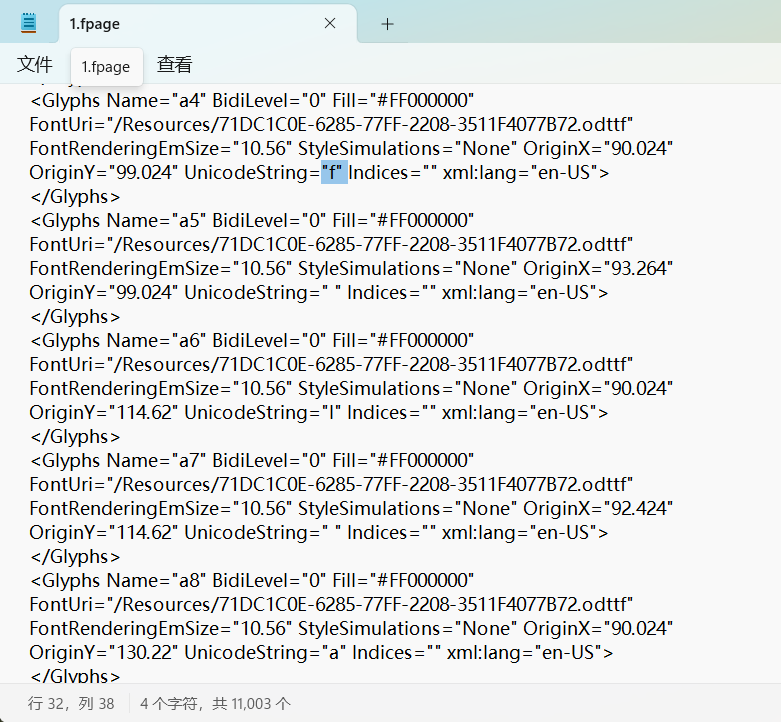

flag在 Documents\1\Pages\1.fpage中

flag{xps?Oh,Go0d!}

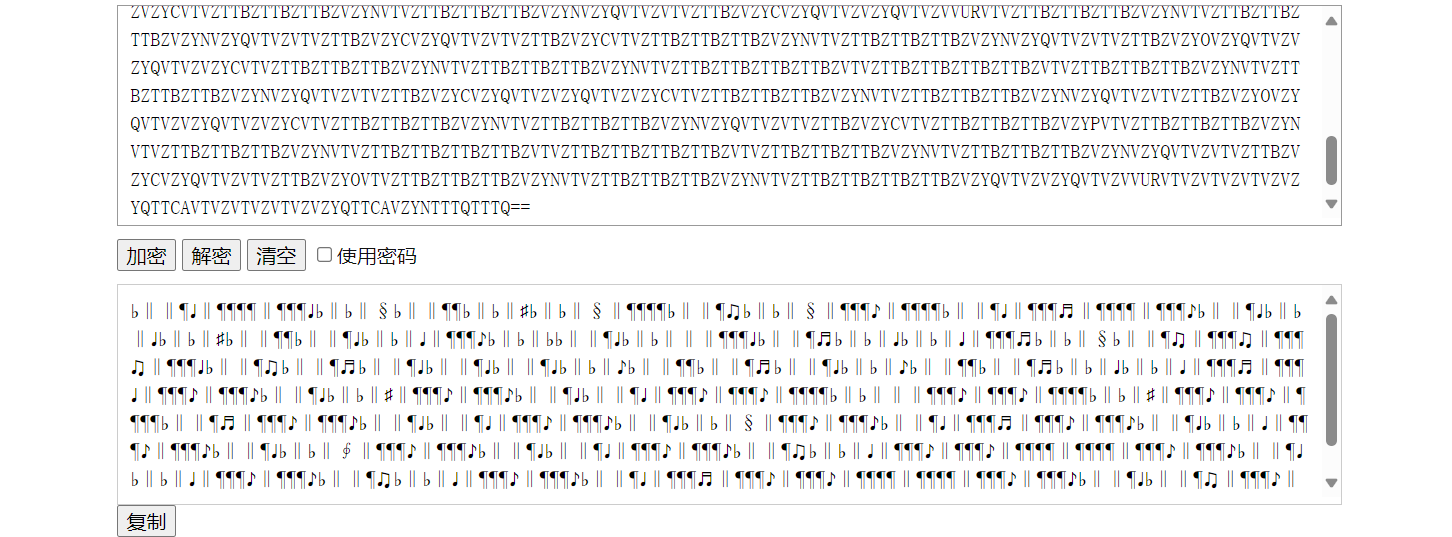

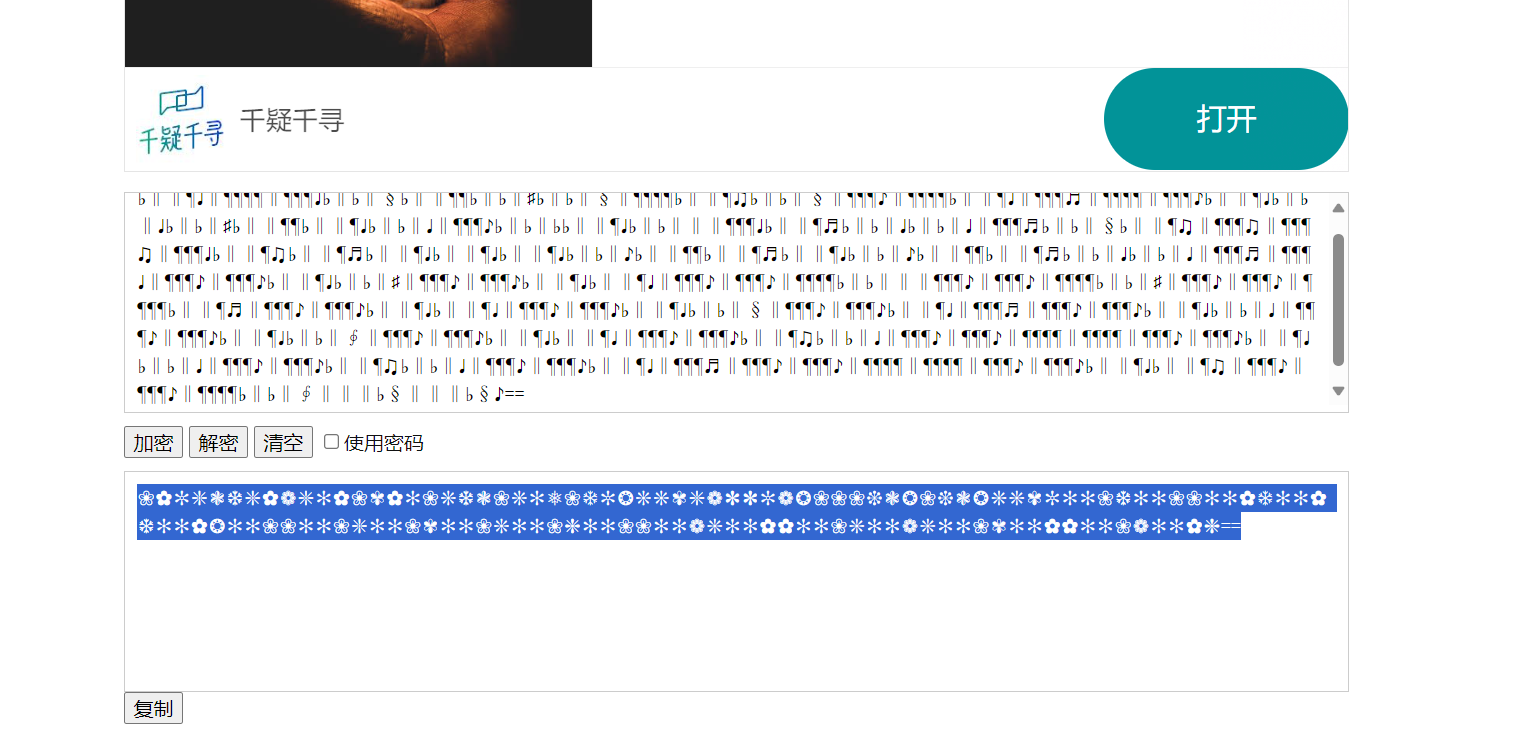

misc 31

用base 64转图片在线工具

送你一朵小花花的密码:dlddddhm

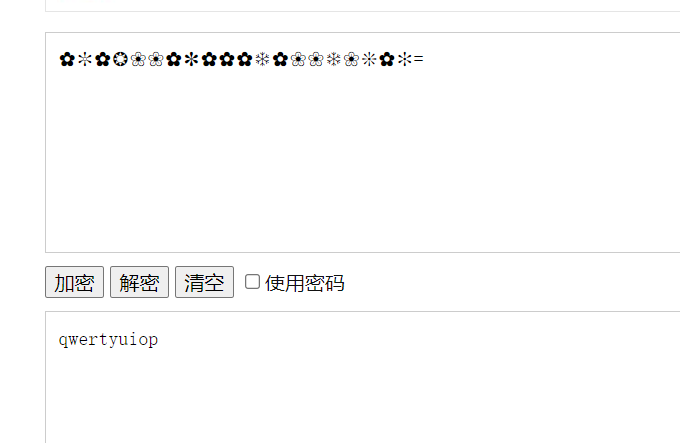

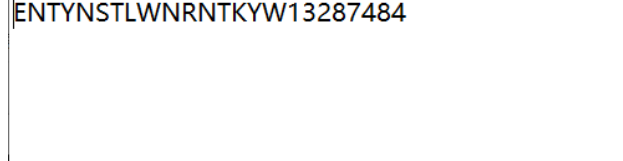

打开是小花花的形状,先想到的是base100,结果不是,后面又想到千千秀字中的文本加密为花朵符号在线工具

试了密码为qwertyuiop和1234567890都不对,看wp,要用wbStego进行提取

用关键字密码在线解密

解出来的是这个文件的密码

之后要用Steghide工具,但不知道为啥我的用不起

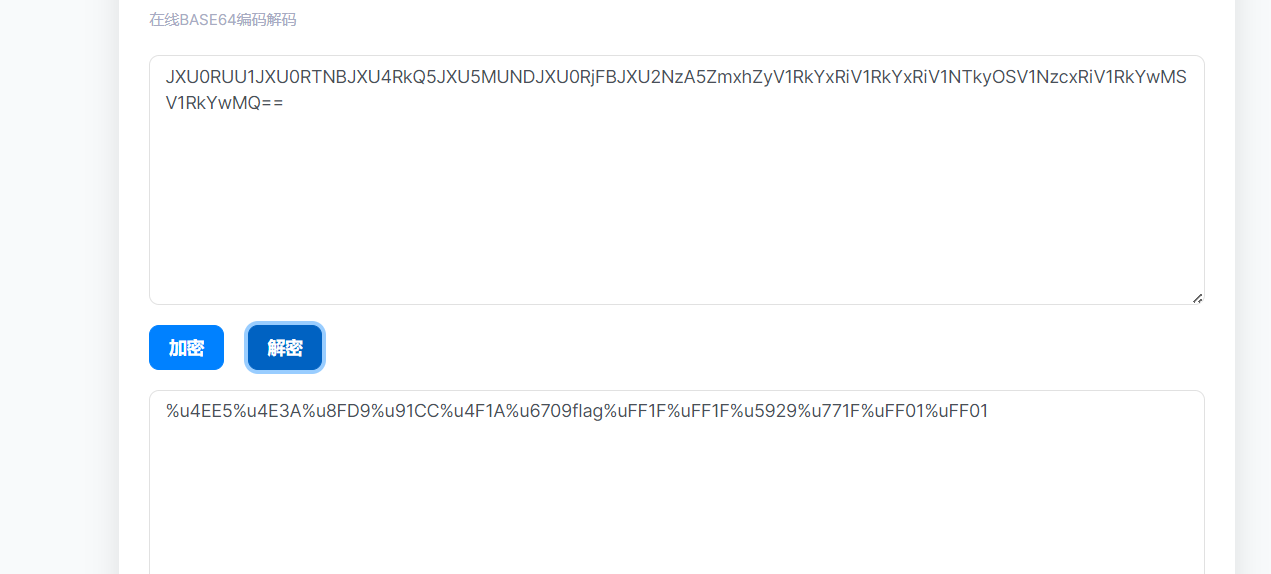

misc 49

一打开文件,PK开头,改文件后缀

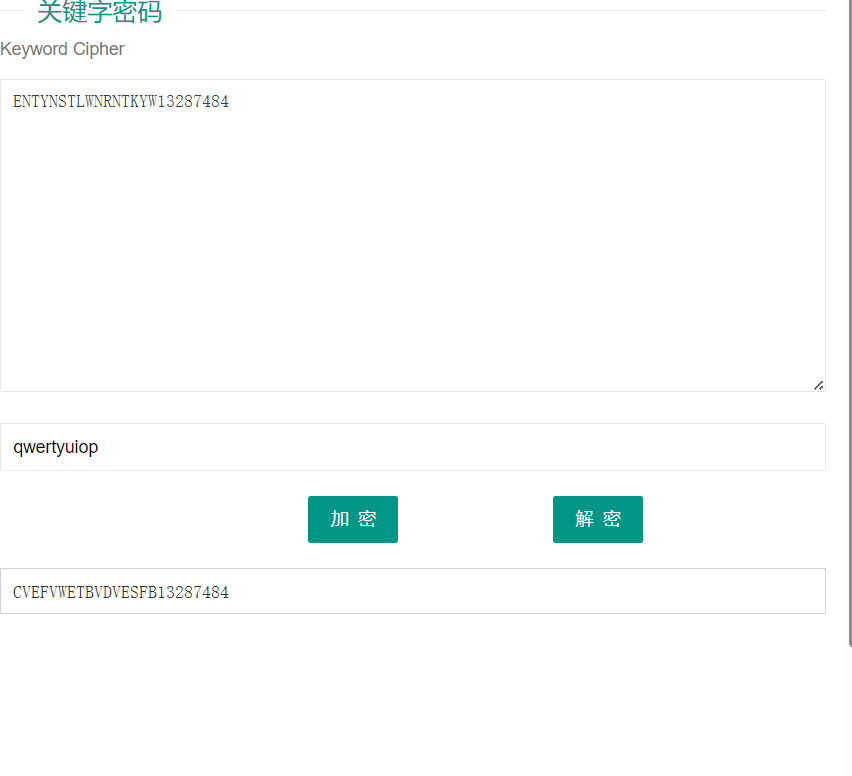

图片加密,hint.txt中的内容用文本加密之字母在线工具

所以图片密码:key{welcome_to_ctf}

将图片拖入010中,拖到末尾,看见base 64密文

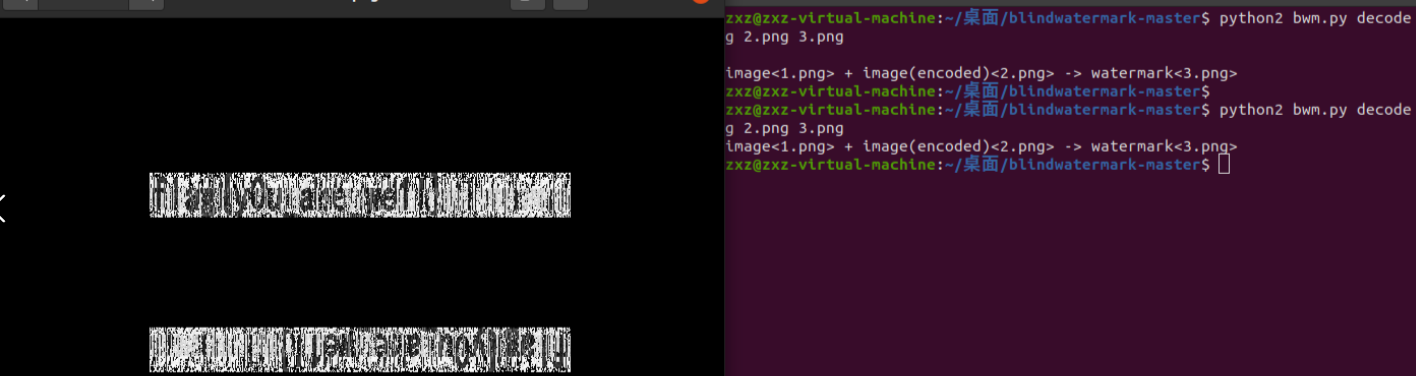

要用盲水印工具

flag{y0u_are_we1l}

misc 5

用stegsolve工具打开,就可以看见flag了

flag{so_good_you_are}

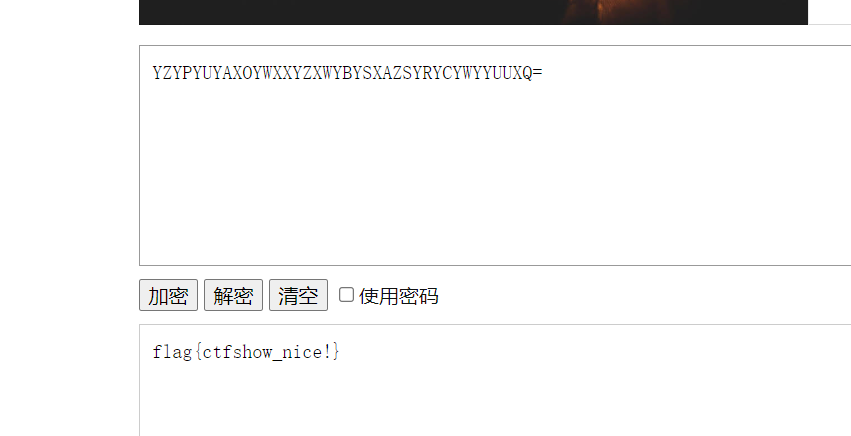

misc 6

下载好后这样一个文本

用文本加密之字母在线工具

flag{ctfshow_nice!}

【推荐】国内首个AI IDE,深度理解中文开发场景,立即下载体验Trae

【推荐】编程新体验,更懂你的AI,立即体验豆包MarsCode编程助手

【推荐】抖音旗下AI助手豆包,你的智能百科全书,全免费不限次数

【推荐】轻量又高性能的 SSH 工具 IShell:AI 加持,快人一步

· winform 绘制太阳,地球,月球 运作规律

· 震惊!C++程序真的从main开始吗?99%的程序员都答错了

· AI与.NET技术实操系列(五):向量存储与相似性搜索在 .NET 中的实现

· 超详细:普通电脑也行Windows部署deepseek R1训练数据并当服务器共享给他人

· 【硬核科普】Trae如何「偷看」你的代码?零基础破解AI编程运行原理