Misc( 12 )

喂喂喂

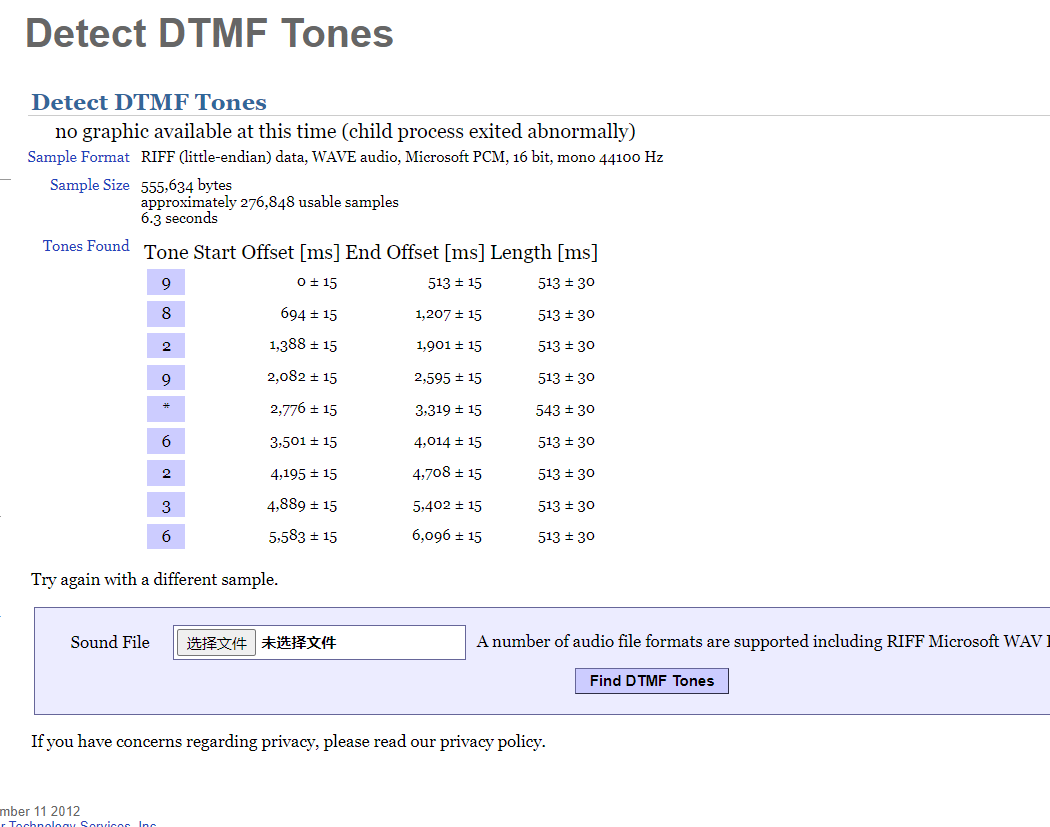

下载好了,是一个音频,之前也遇到过同样的题,打开就是电话拨号的声音,也搜了很久对应的工具,页面内一直现的是下载软件,下载过,感觉不对,就没管了,不过这次找到一个对应工具的网址

http://dialabc.com/sound/detect/index.html

将音频拖到里面就欧克了

flag{9829*6236}

基础得misc

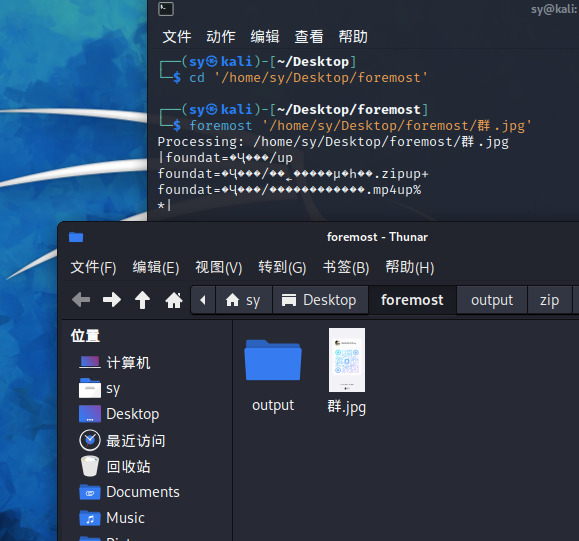

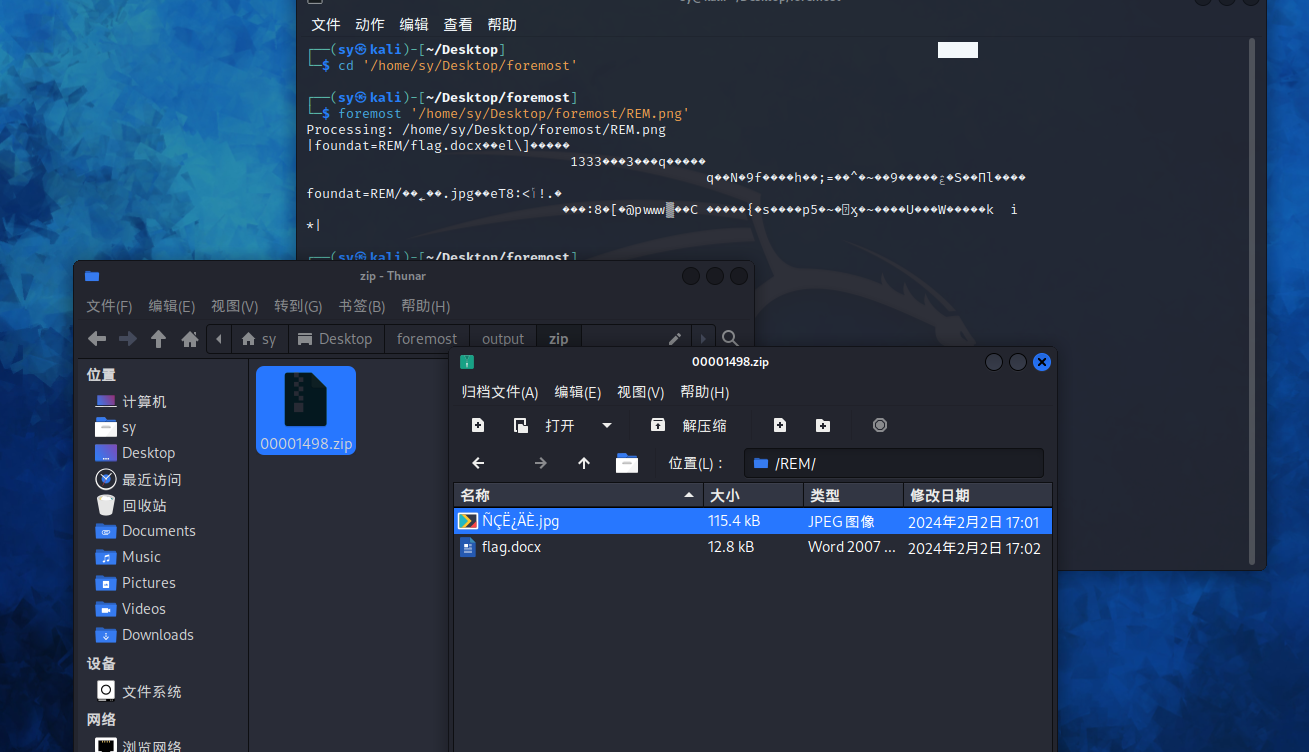

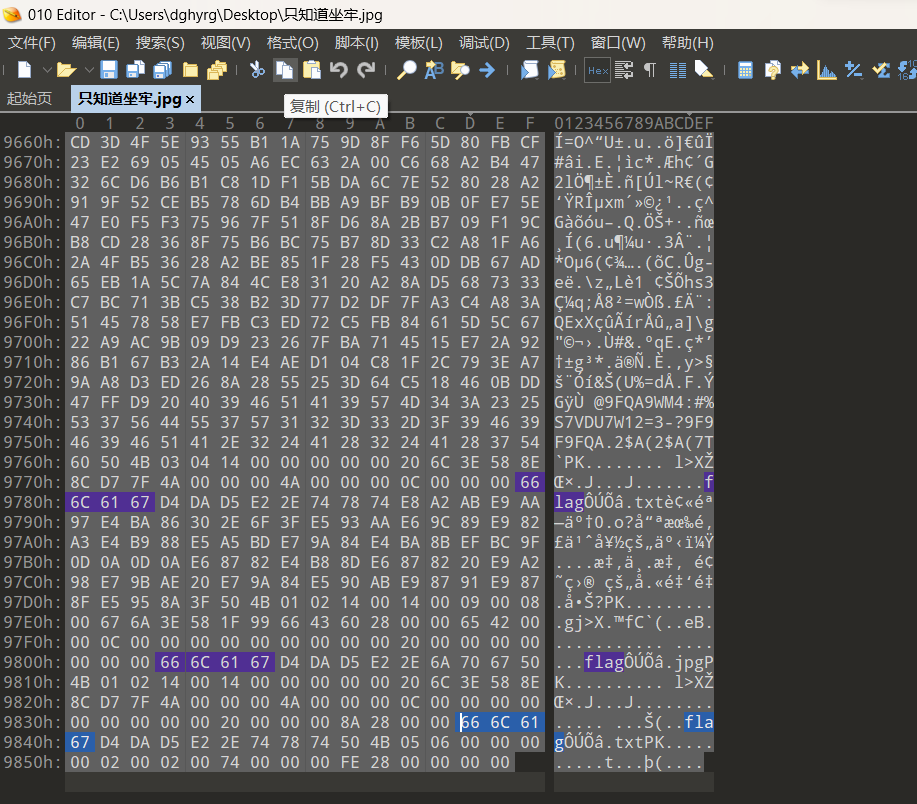

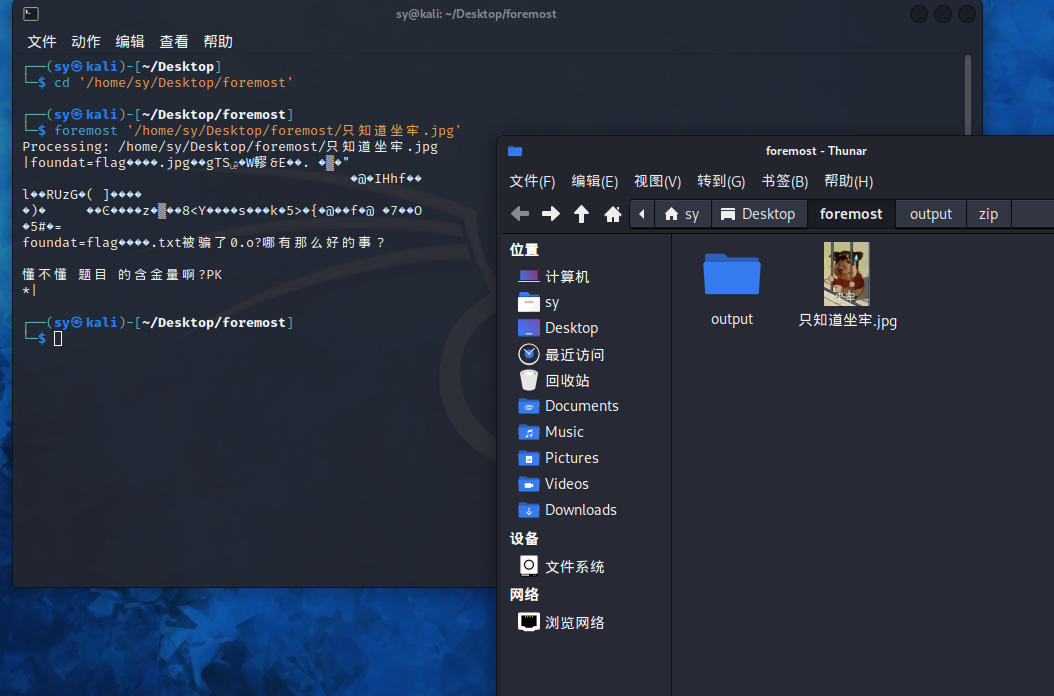

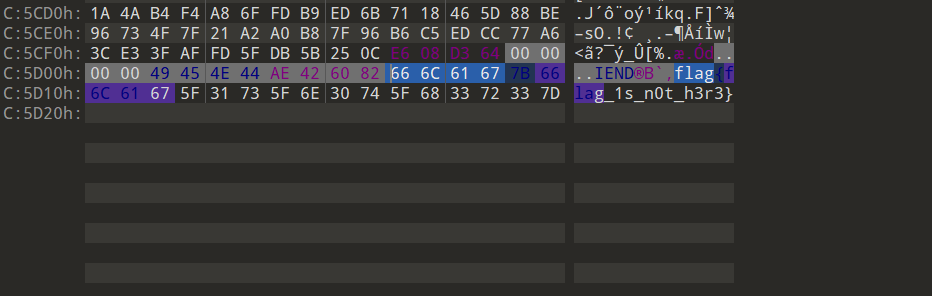

下载好后是一张图片,我直接用foremost分离

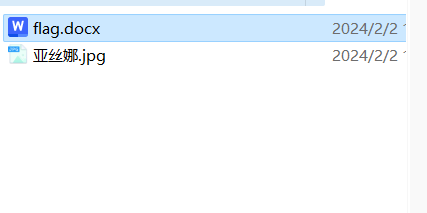

分离出来了一个文件

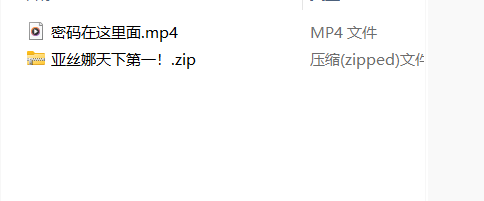

里面有一段视频,一个压缩包,视频是可以打开的,压缩包打不开

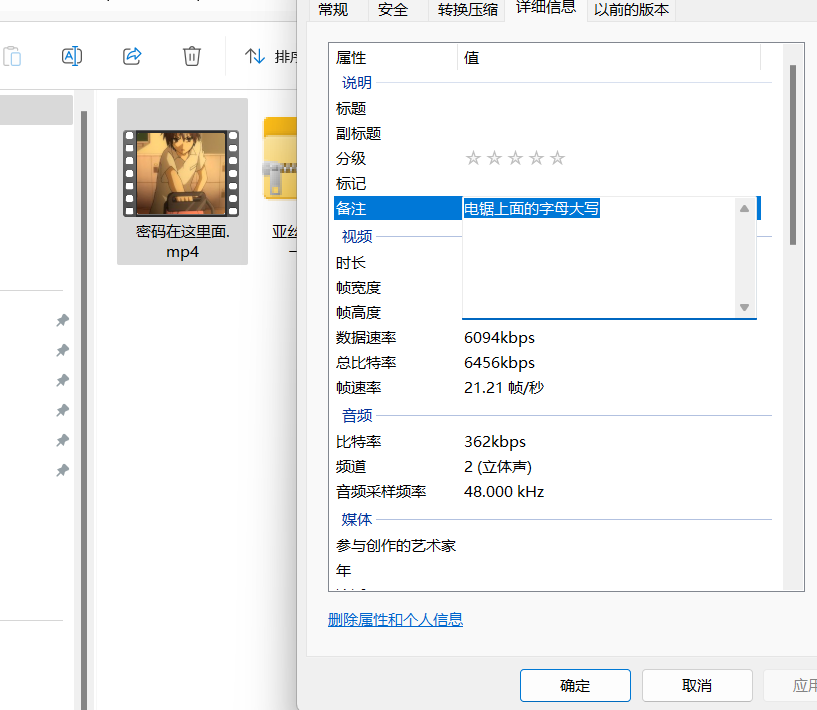

这里需要将看视频得属性,这个是我万万没想到的……

这个应该就是压缩包的密码了,结果还真是

打开又是一张图片

拖到010,搜flag,没有,拖到末尾,也没有,又用foremost

注意:有提示

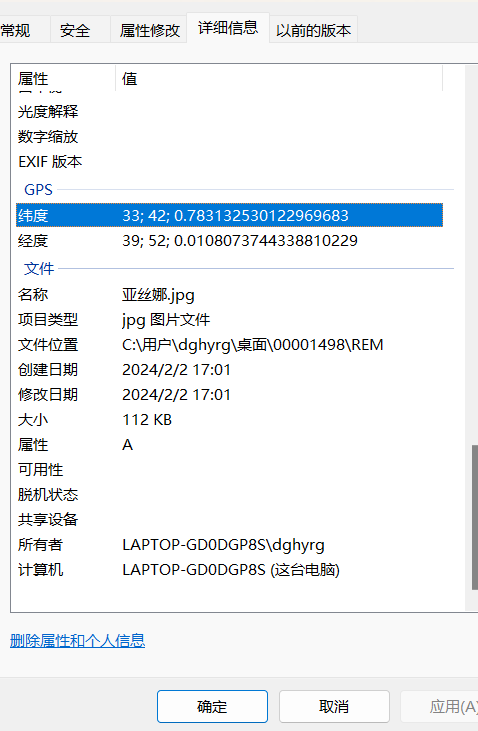

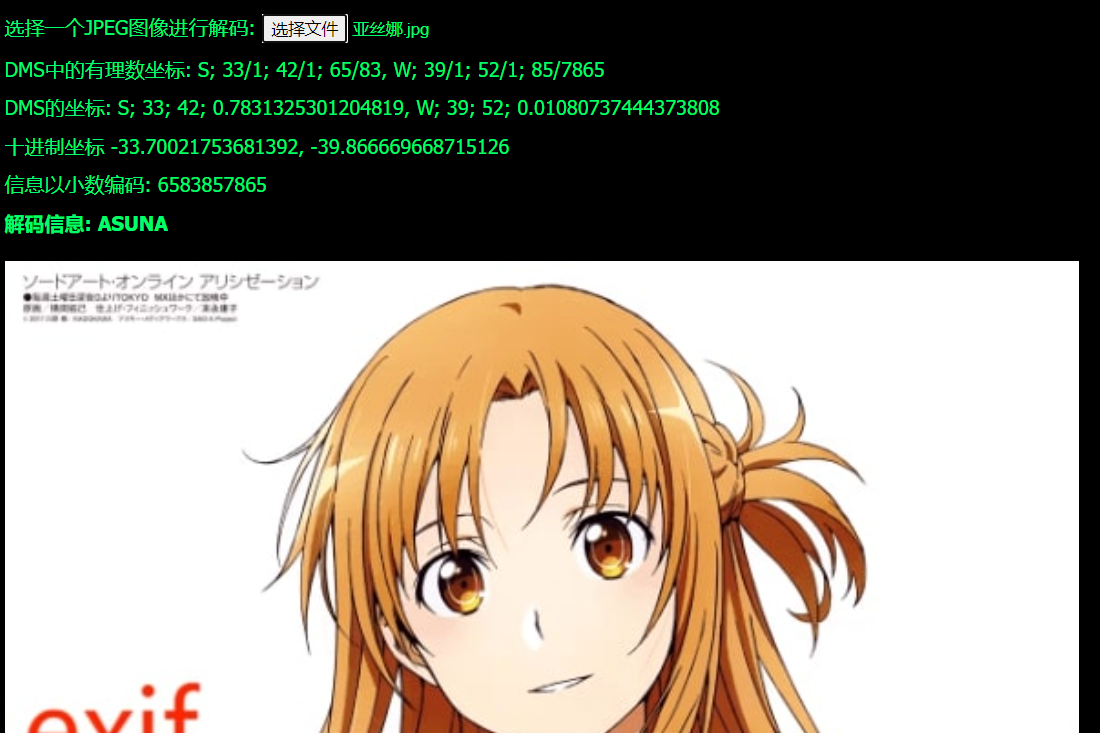

这还有一个经纬度

exif 在线工具https://www.ddosi.org/gps/

文件密码为ASUNA

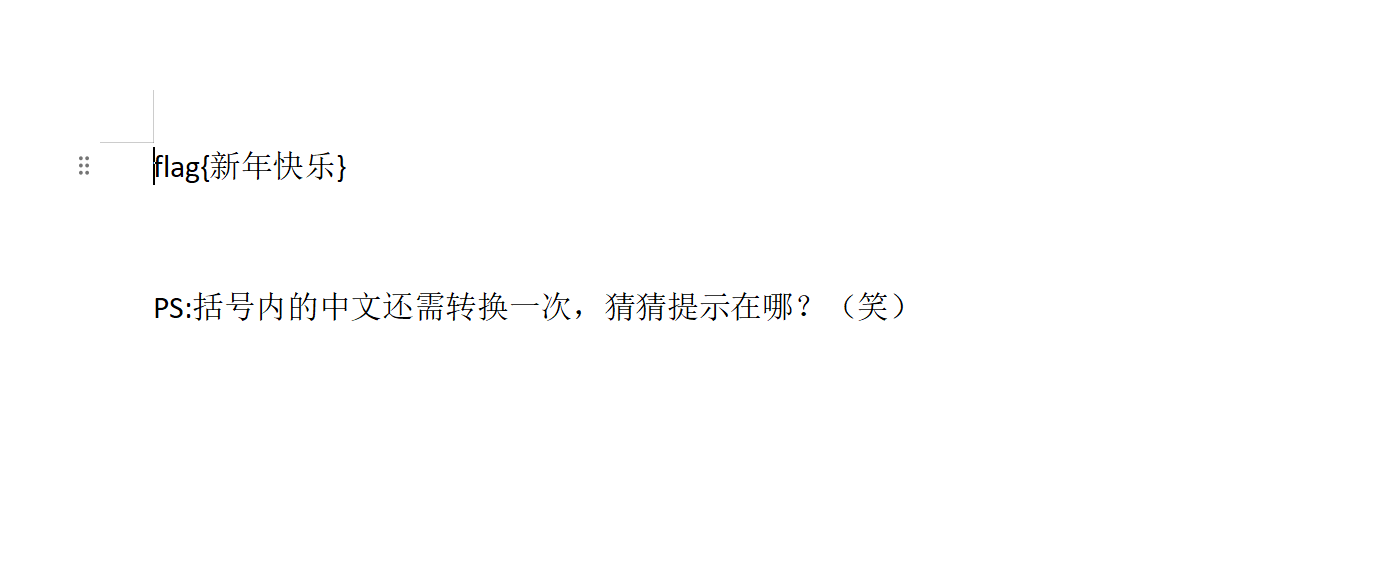

刚刚上面有一张图当中说了,flag跟电码有关

在线工具:中文电码

flag{2450162818162867}

(这道题终于完了,需要注意的是要仔细,要非常非常的仔细加耐心)

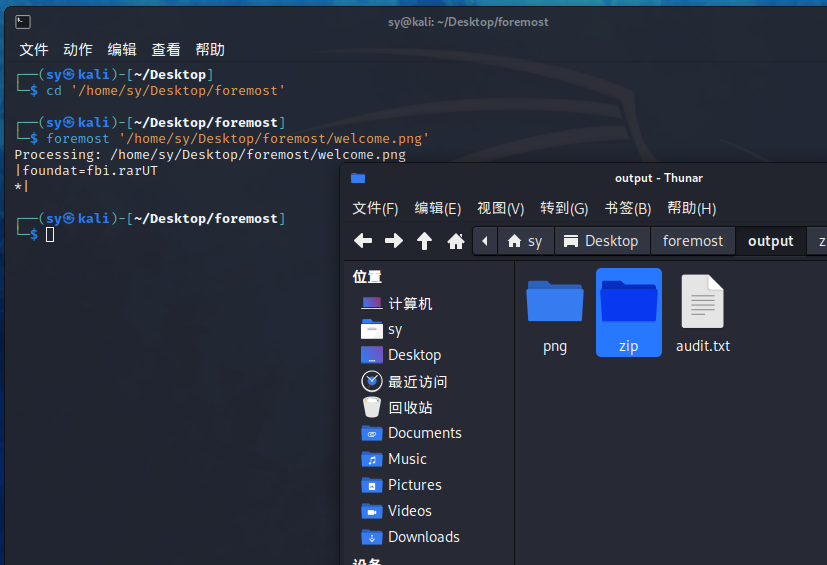

油尼扣的

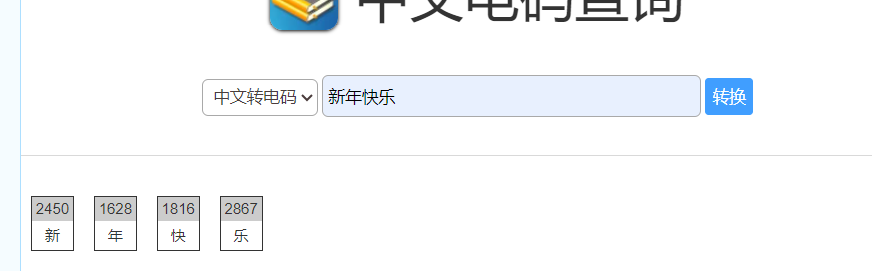

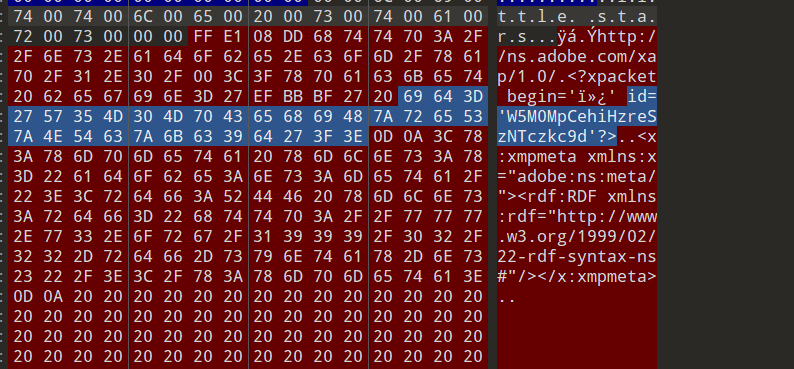

下载好后是一张图片,首先010,搜flag,搜出来了很多,但都不是,用foremost分离吧

foremost分离得到了压缩包

这里有提示,图片是加密的

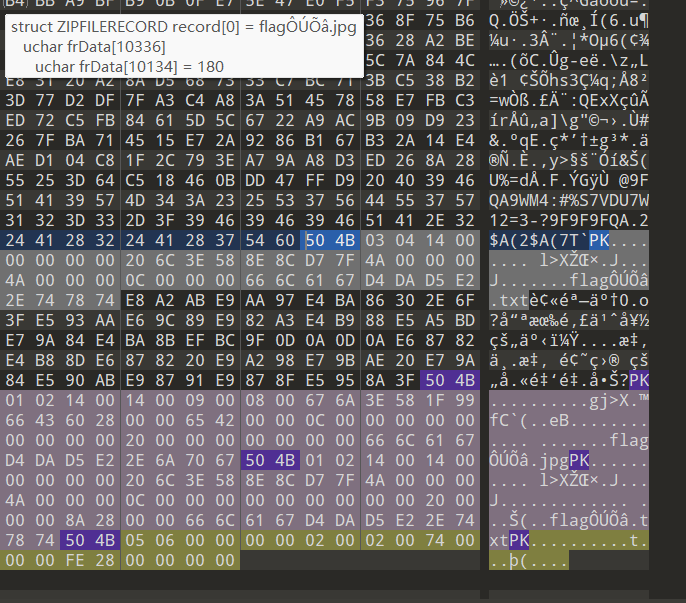

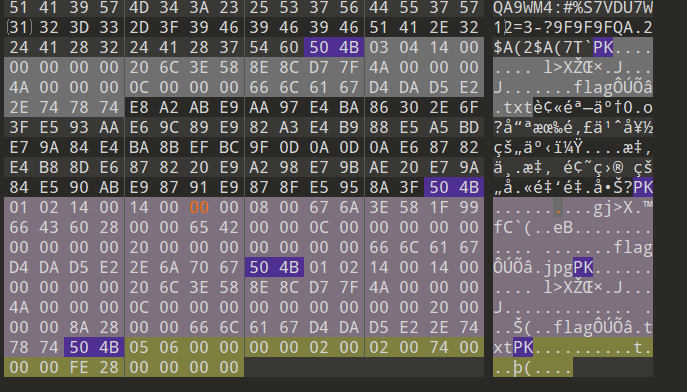

遇到压缩包加密,一种就是伪加密,另一种就是需要密码,爆破没找到密码,就是伪加密了(下面的那个文章可以看一下)

https://blog.csdn.net/Hrain7/article/details/127719279?app_version=6.2.8&code=app_1562916241&csdn_share_tail={"type"%3A"blog"%2C"rType"%3A"article"%2C"rId"%3A"127719279"%2C"source"%3A"Zhcx_"}&uLinkId=usr1mkqgl919blen&utm_source=app

稍微改一下

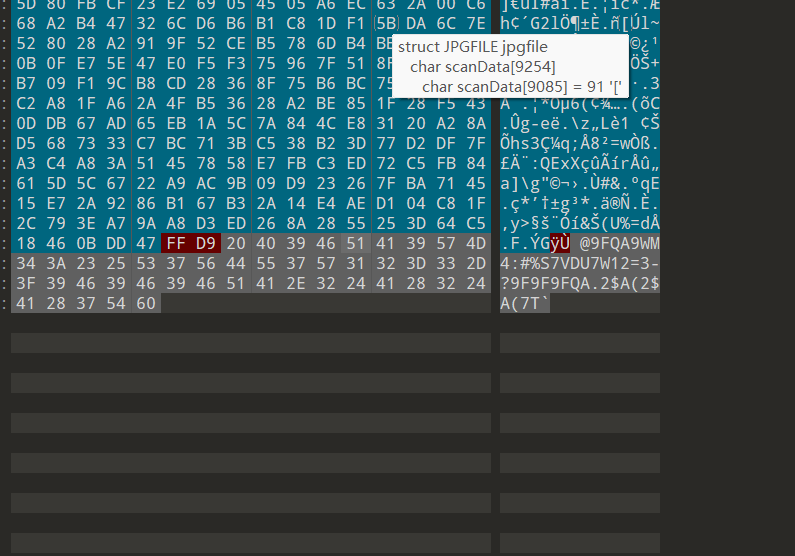

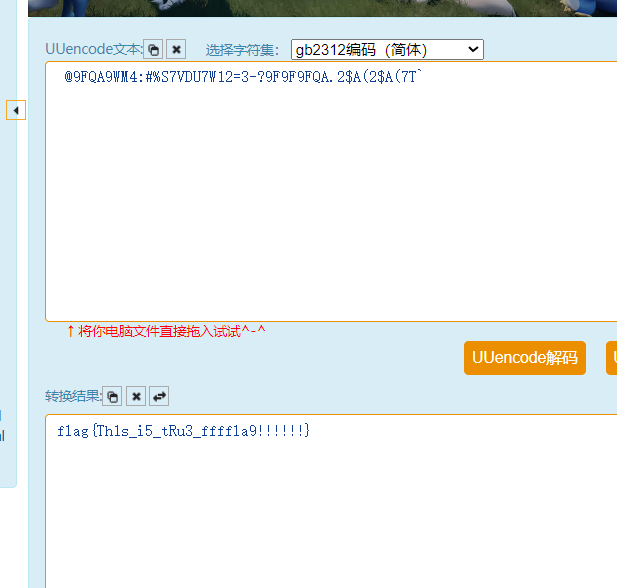

放入010,搜flag没搜到,拖到末尾,发现有一堆乱码,当时没懂得文件内容,一时没反应过来,之后才知道,跟那串乱码,有关,加密方式是uuencode

flag{Th1s_i5_tRu3_ffffla9!!!!!!}

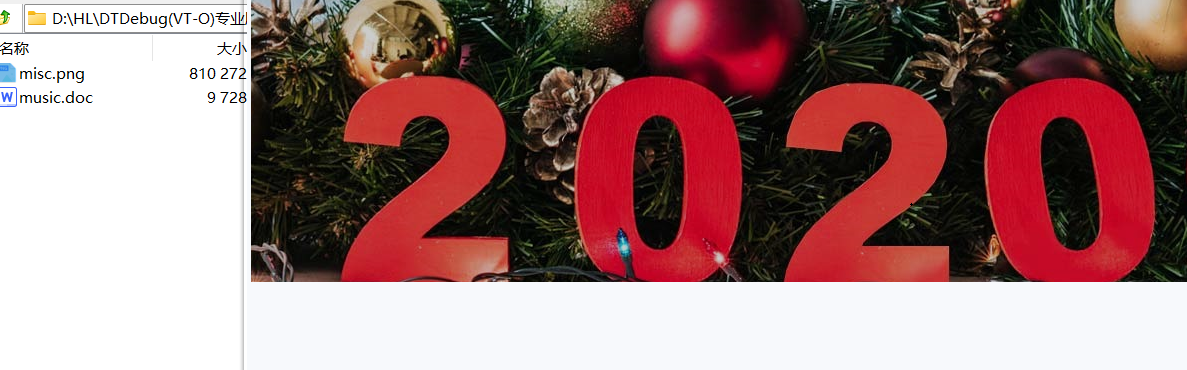

新年好

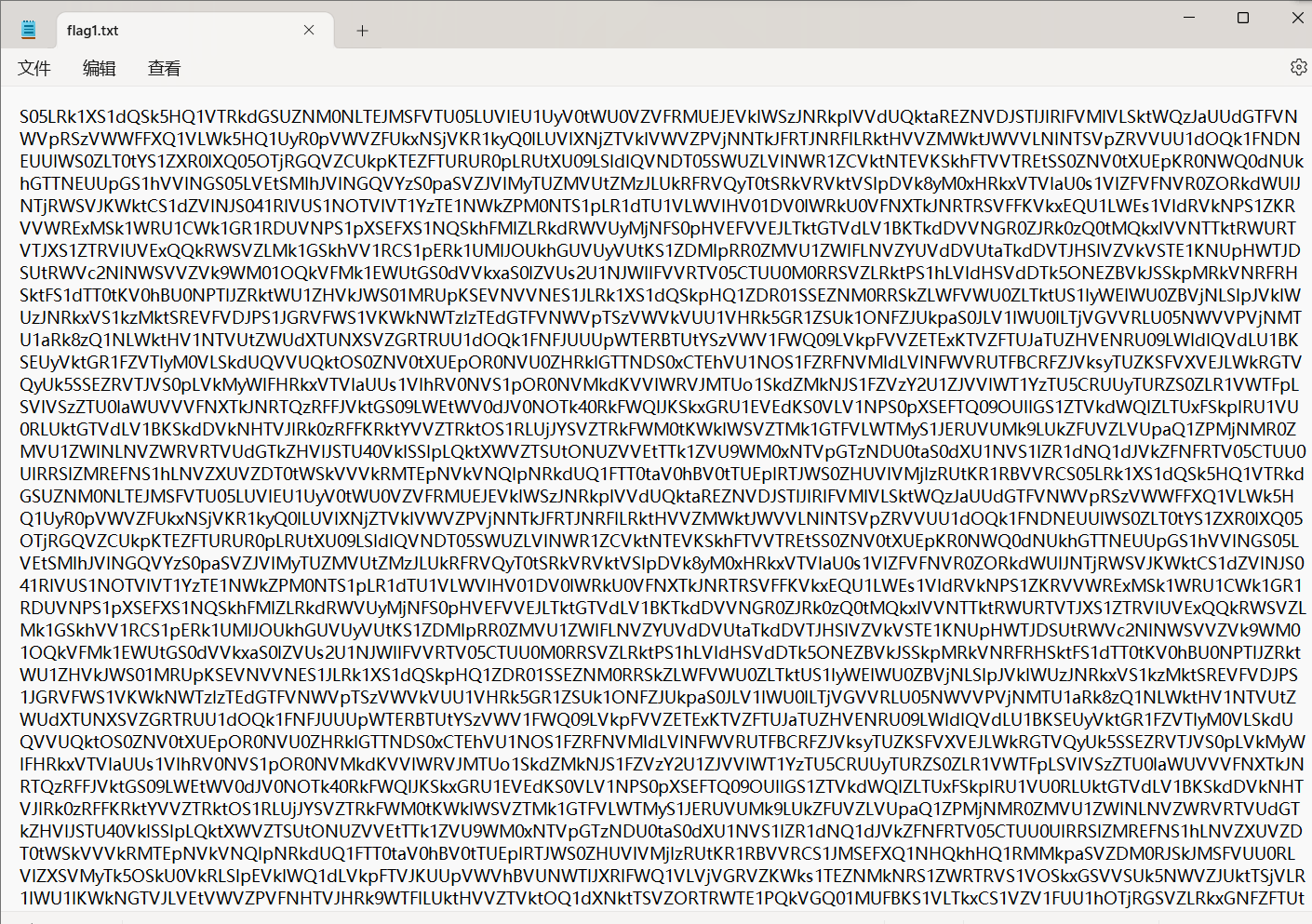

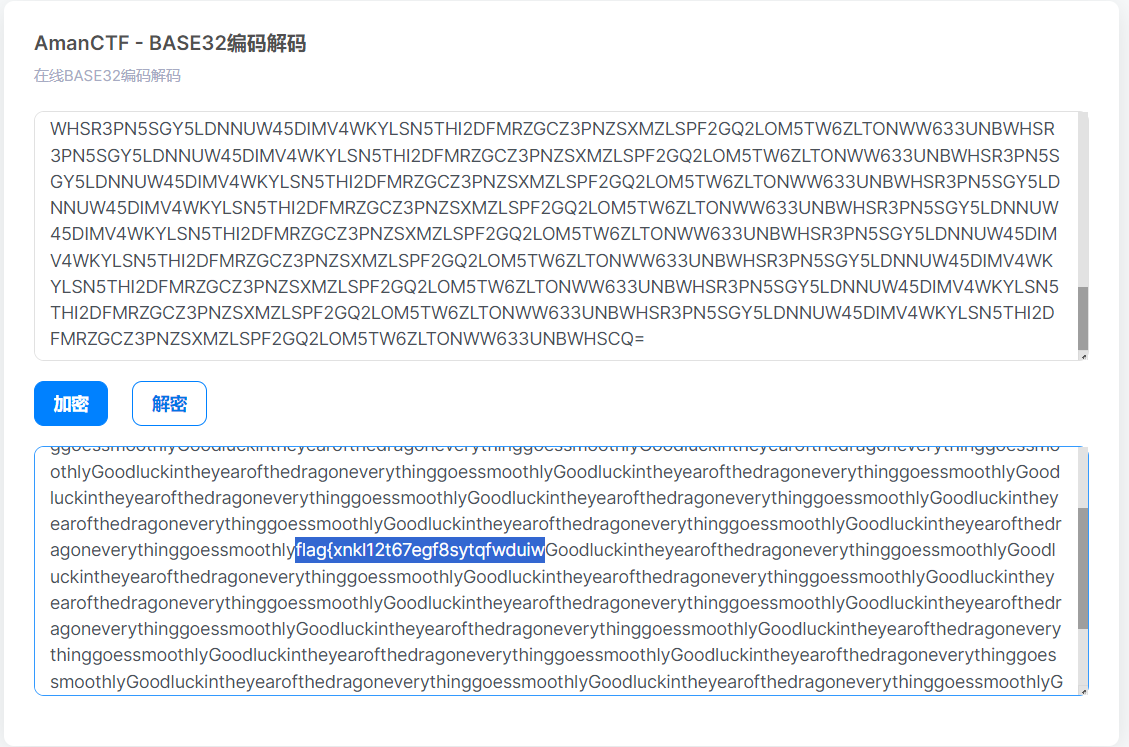

用base64——>base32——>base64——>base32,

之后我发现内容全是相同一段文字的重复,以为重复的文字就是flag,结果不是的,flag藏在中间

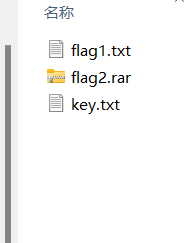

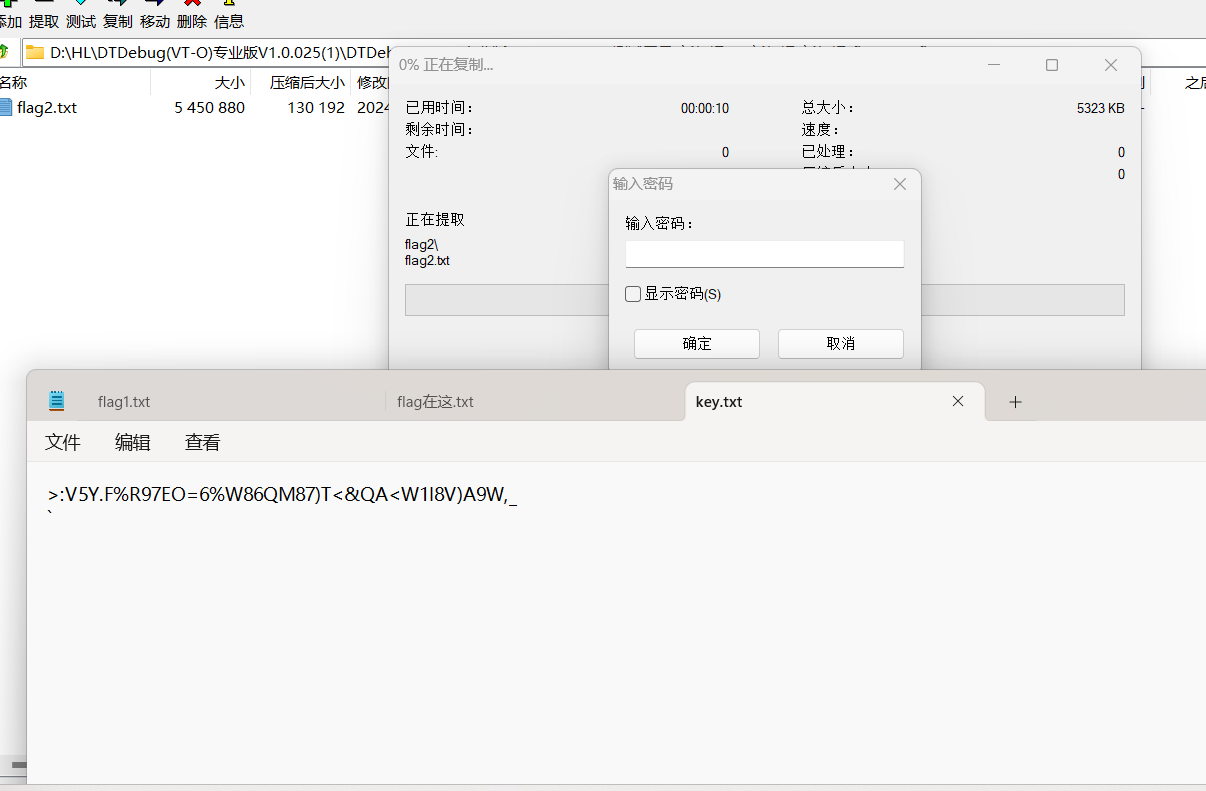

flag2需要有密码,key文件中的内容需要解密,解出来的应该就是flag2的密码

key:areyouawalmartplasticbags?

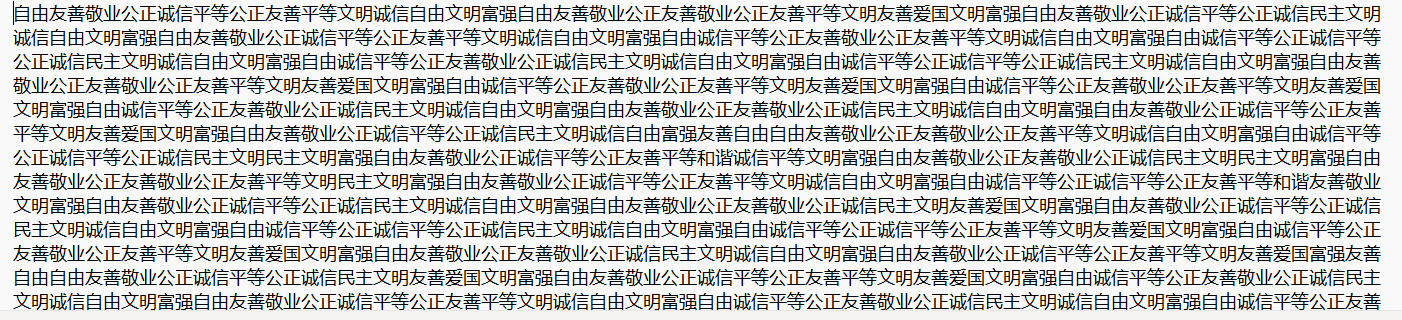

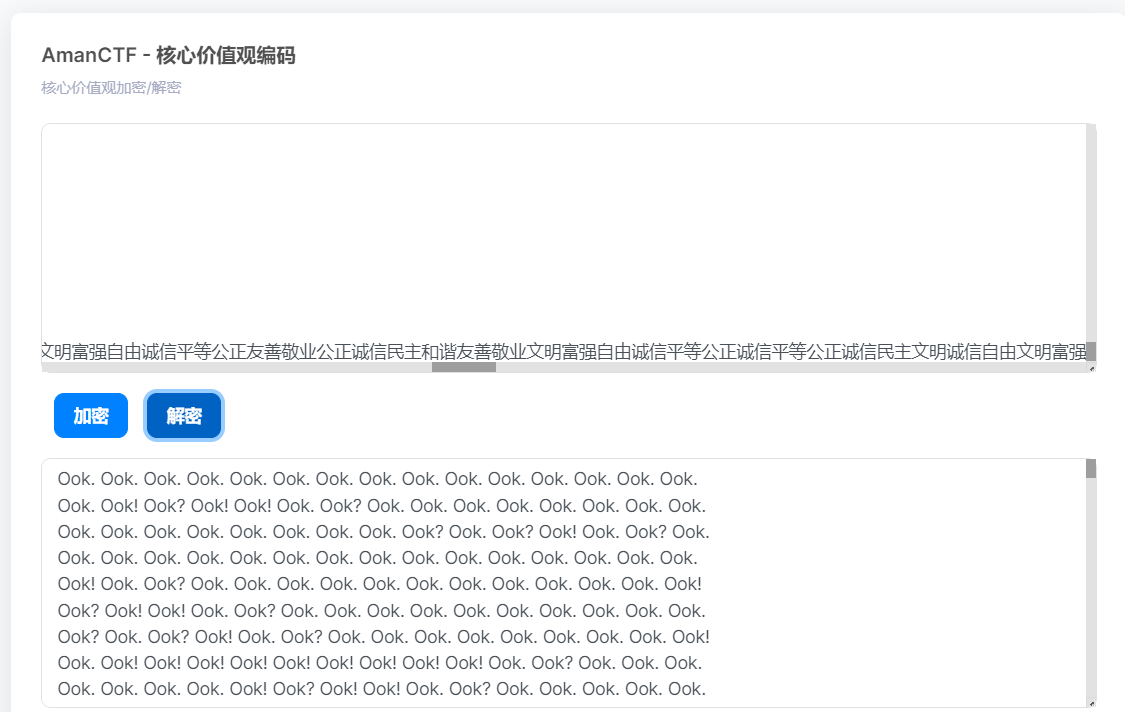

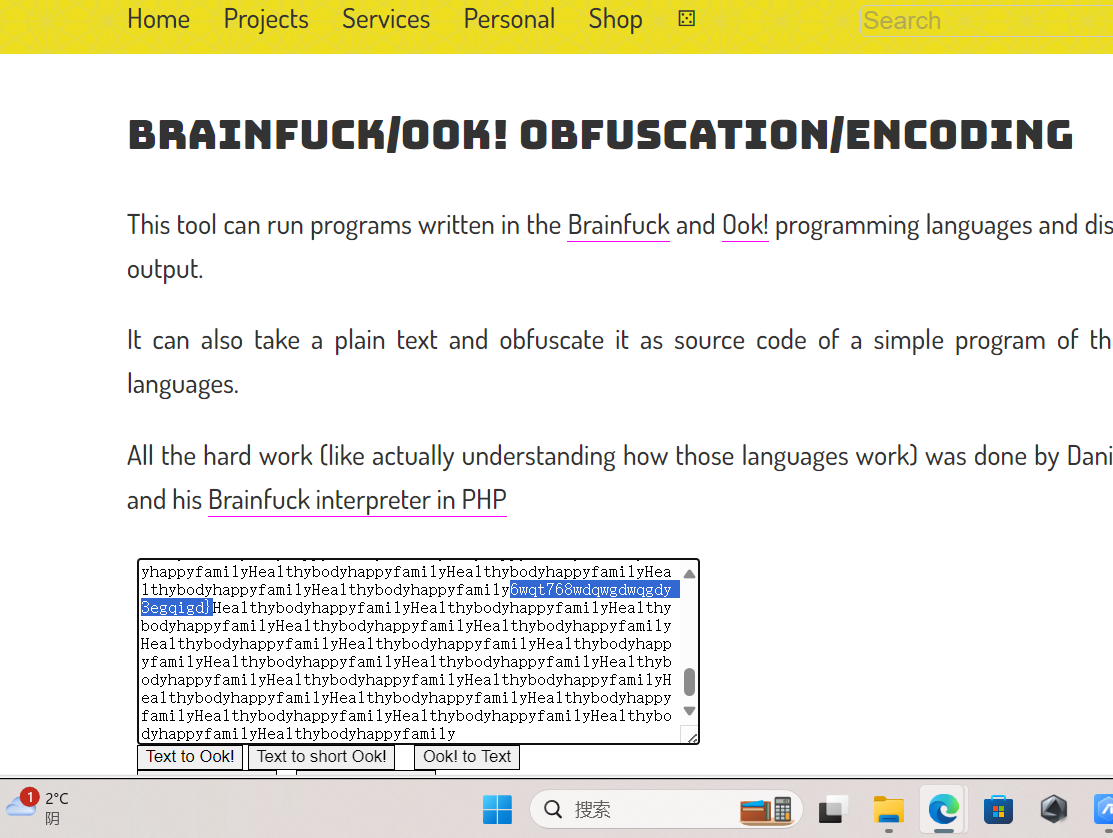

又需要用ook在线工具

6wqt768wdqwgdwqgdy3egqigd}

flag{xnkl12t67egf8sytqfwduiw6wqt768wdqwgdwqgdy3egqigd}

总的来说就是需要仔细

看图识字

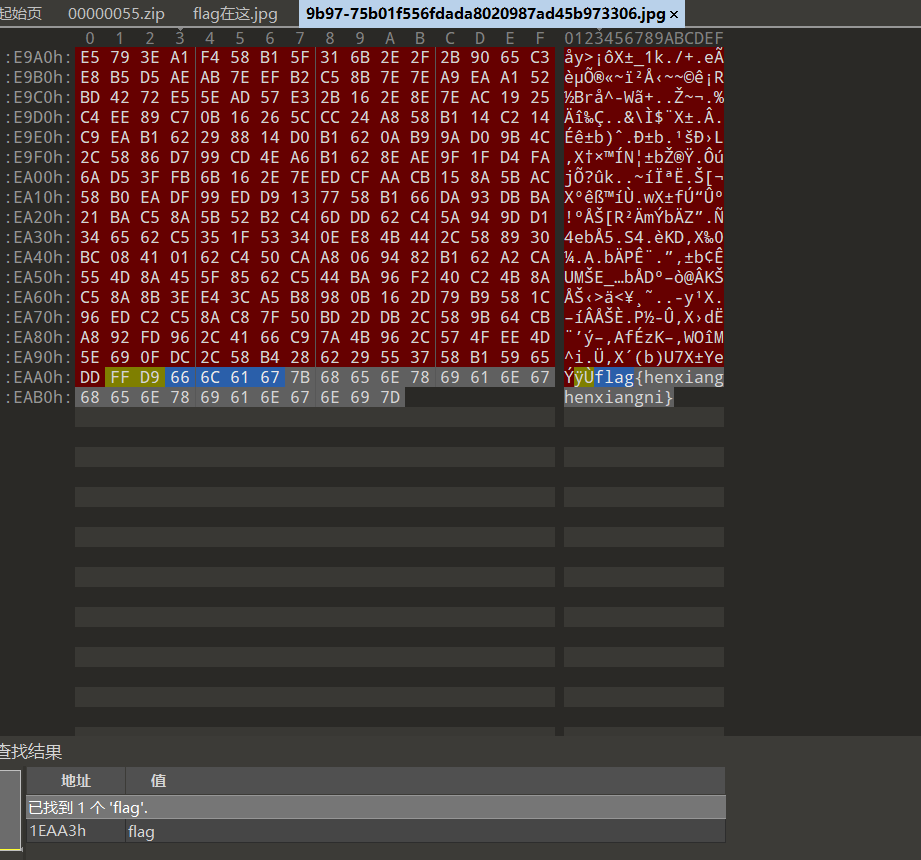

下载好后就一张图片

拖入010,搜flag就出来了,简单

flag{henxianghenxiangni}

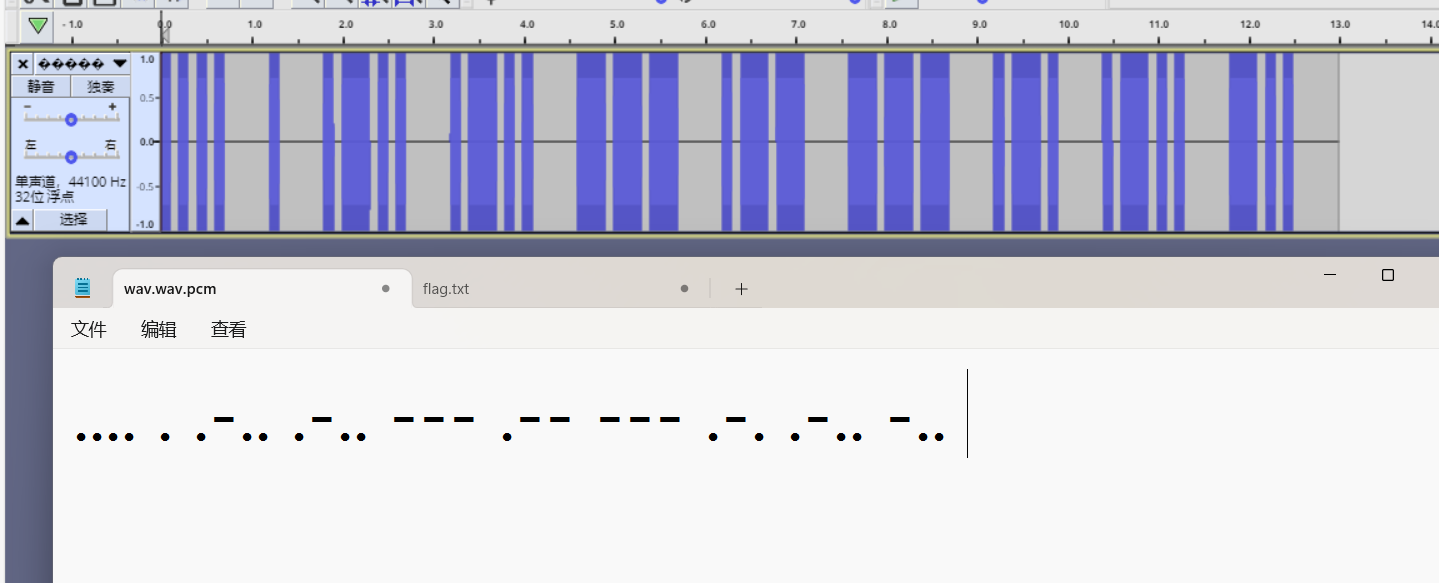

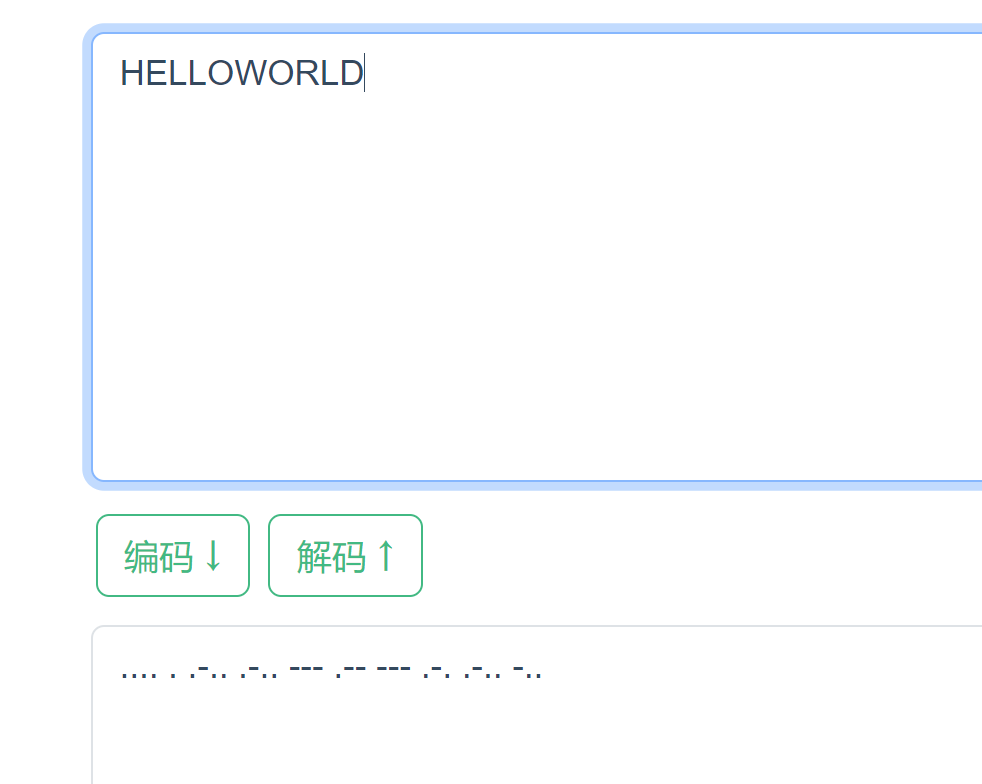

奇怪的音频

下载好后是音频,跟“喂喂喂”那道题有点相似,听着不像拨号声,有点像是敲电报的声音

在线工具:https://wavacity.com/

flag{HELLOWORLD}

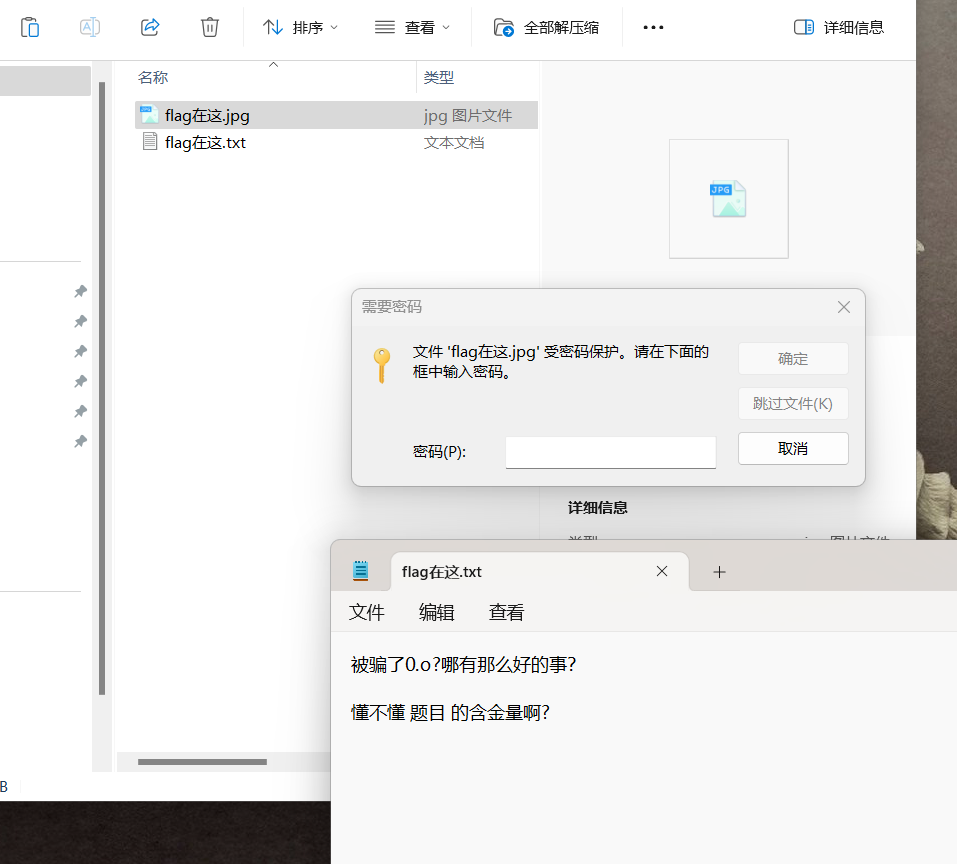

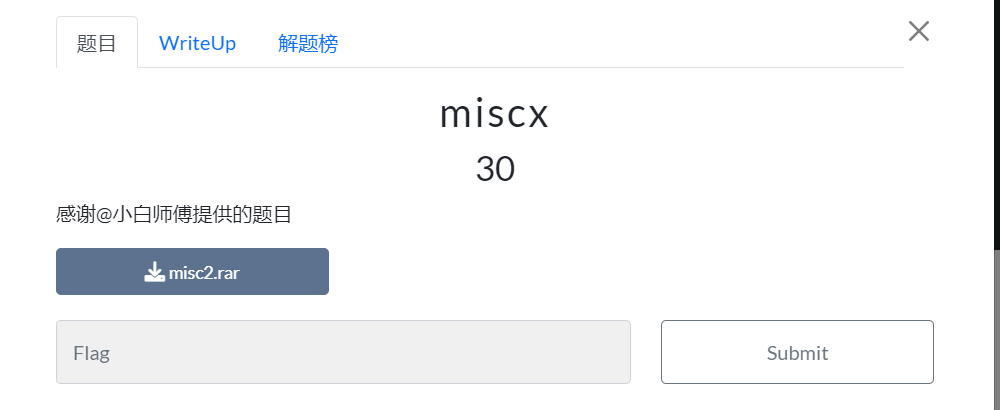

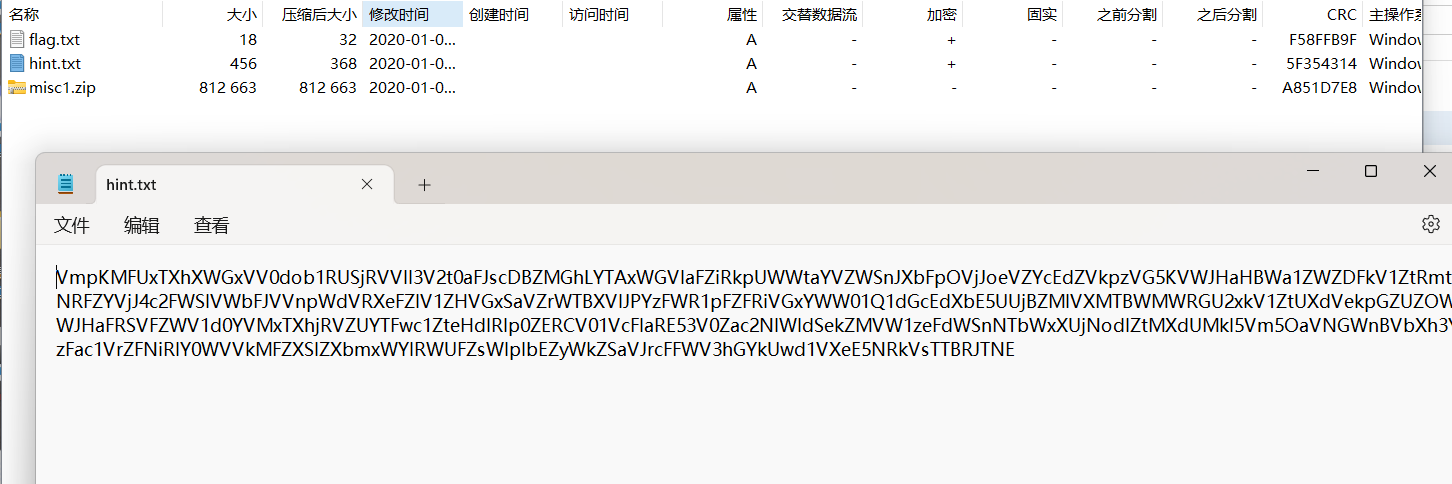

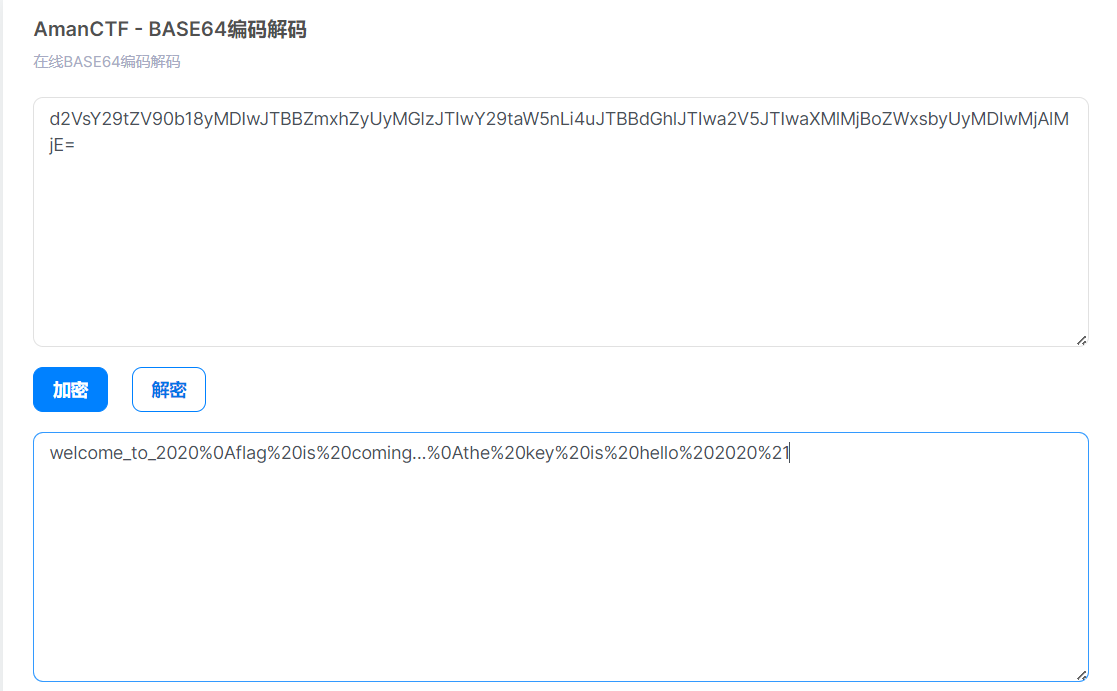

miscx

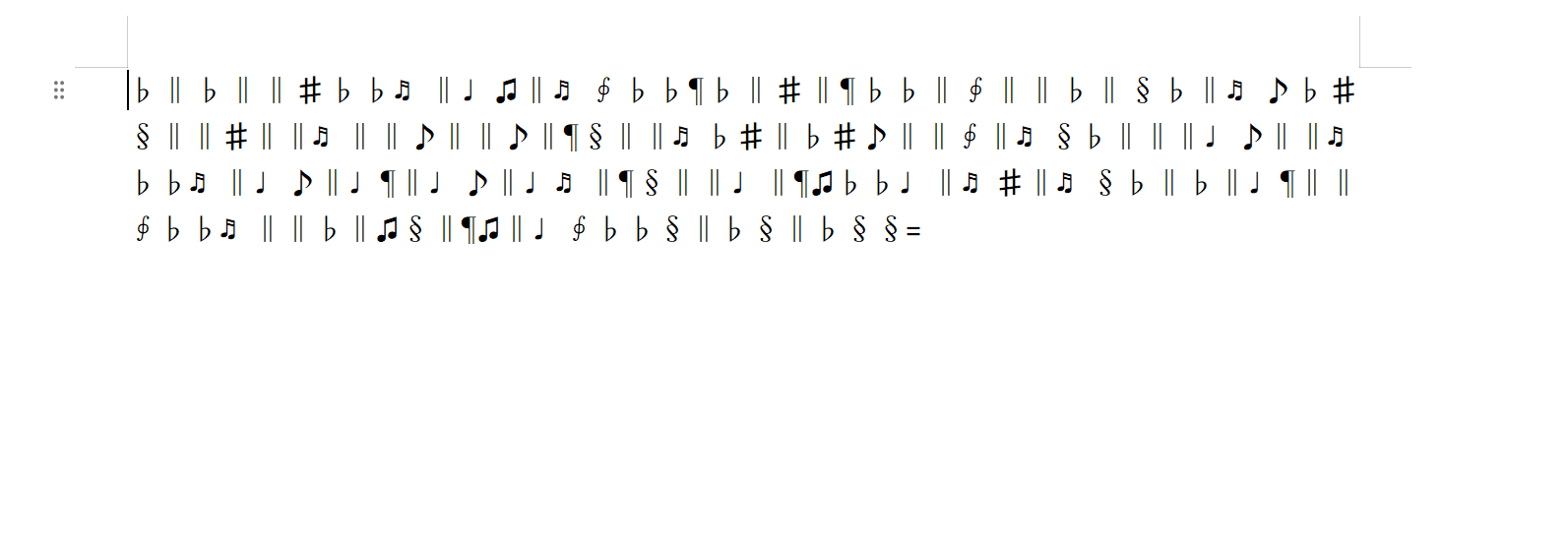

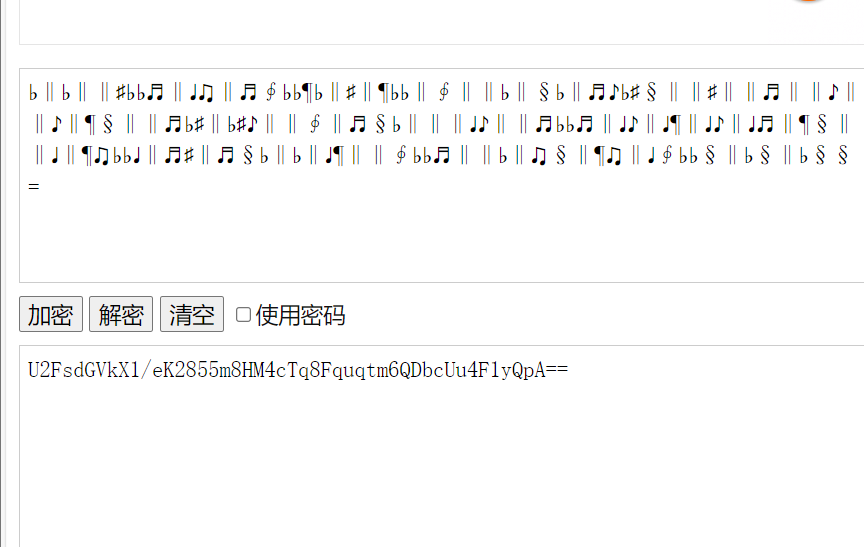

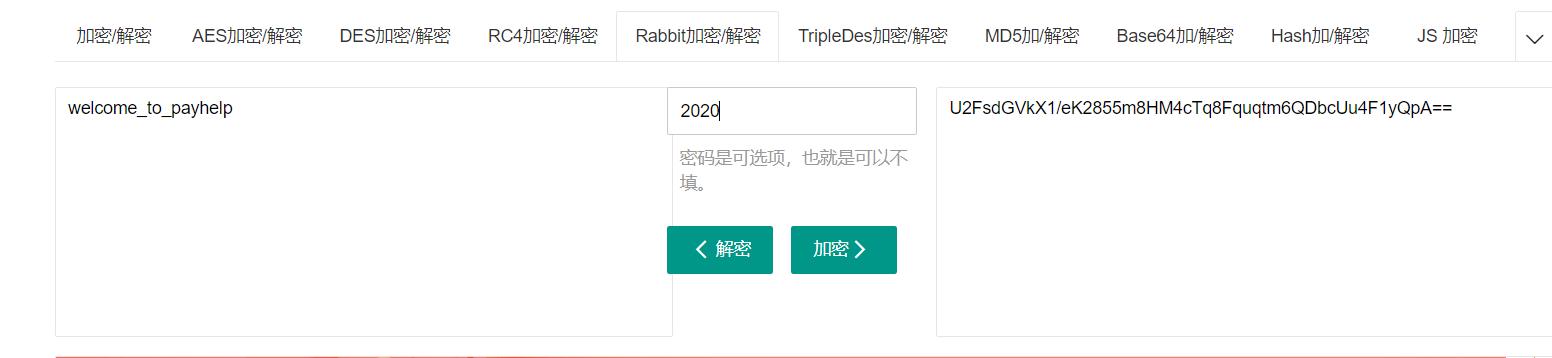

下载好后两个txt文件都需要密码

先打开misc 1.zip,一张图和一个doc文件,,将图丢到010中,结果有flag

结果是错的,猜测密码为2020,还真是

里面全是音符,用在线工具:

https://www.qqxiuzi.cn/bianma/wenbenjiami.php?s=yinyue

首先想到的是base 64,结果是rabbit加密

是hint.txt的密码

base 64,后面看了大佬的wp将%3D改为=,6次

url编码

flag.txt密码为:hello 2020!

flag{g00d_f0r_y0u}

ctfshow

misc50

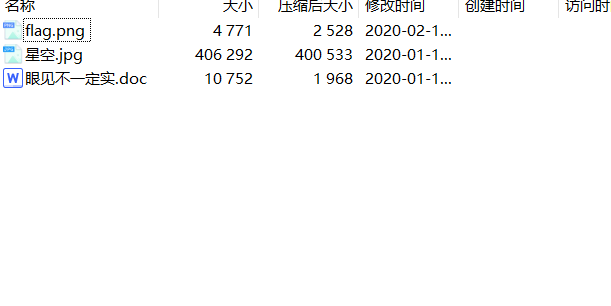

点击链接是一个压缩包,点开有一张图

扔到010中无flag,用foremost分离

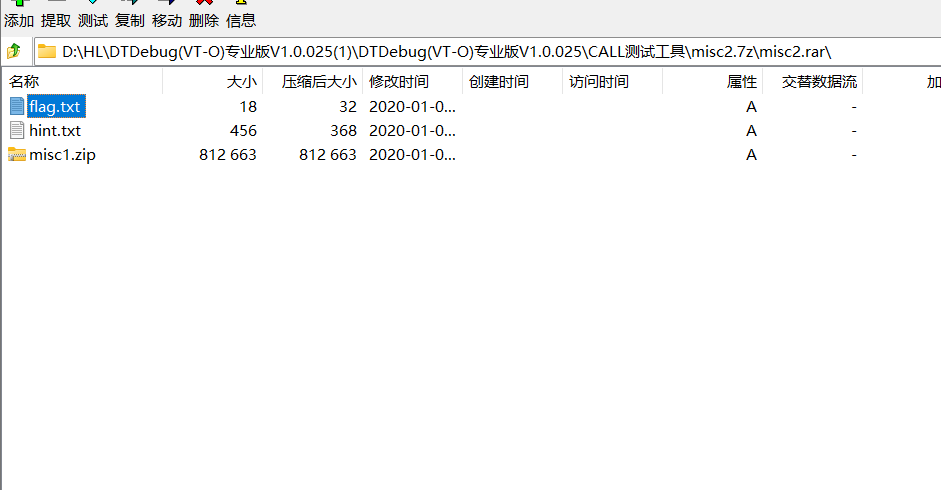

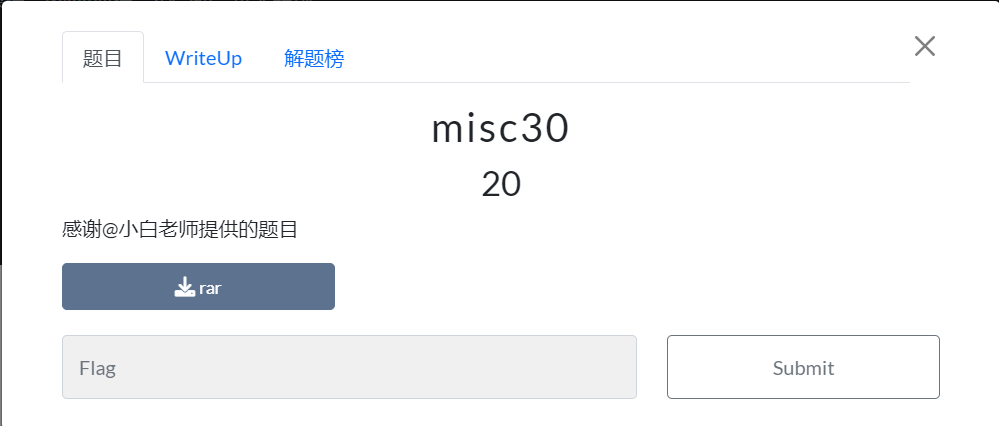

misc 30

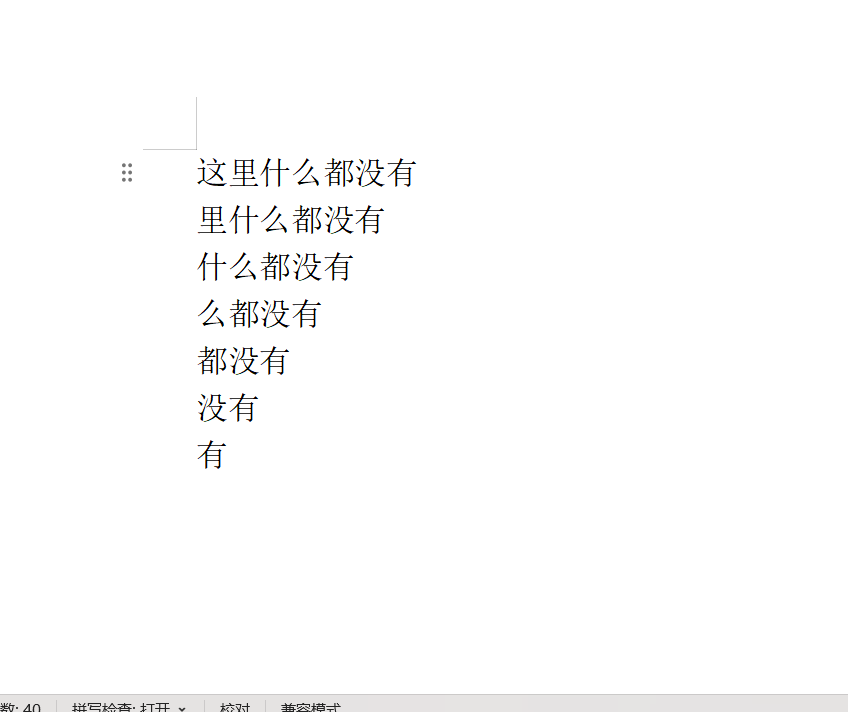

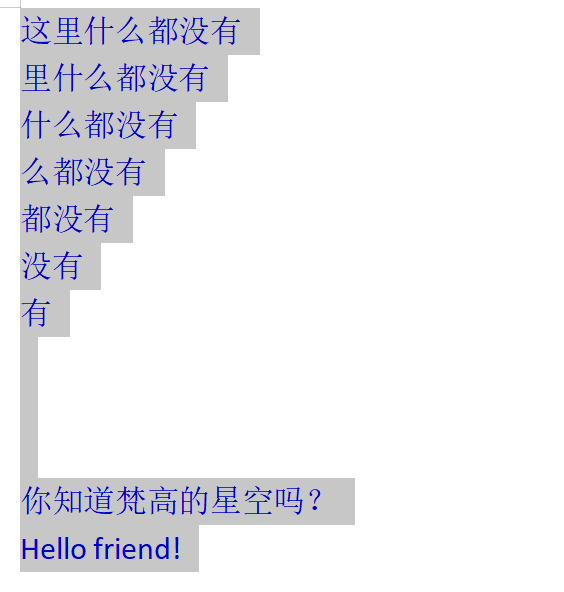

下载好后,两张图片和一个doc文件,一张图加密,文件也加密

打开星空,查看属性,一切正常,放入010当中没有搜到flag,放入kail中用foremost分离,得到了一张一样的图,还是用010,仍然搜不到,看了看中间,发现有点眉目,有点像flag

结果没有解出来,忍不住看了wp

属性就是doc文件的密码,6,当时没多想,觉得也挺正常的

doc文件的密码就是:little stars

打开之后是这样的

需要全选中换个颜色就看见了

,是将密码用白色掩盖了

是一个二维码,扫码就得到flag了

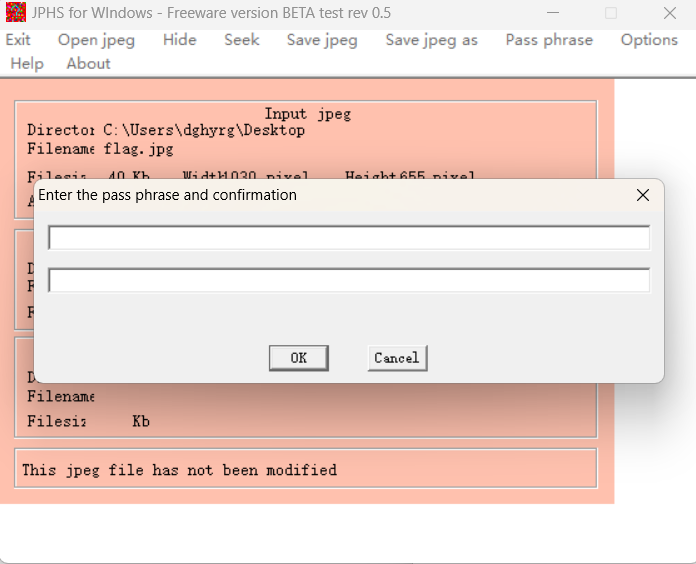

stega1

就一张图片,不知所措,看了wp,是JPHS隐写,搜了搜,了解了一下

https://blog.csdn.net/qq_53079406/article/details/123608345?ops_request_misc=%257B%2522request%255Fid%2522%253A%2522170730690916800185878620%2522%252C%2522scm%2522%253A%252220140713.130102334..%2522%257D&request_id=170730690916800185878620&biz_id=0&utm_medium=distribute.pc_search_result.none-task-blog-2allsobaiduend~default-1-123608345-null-null.142v99pc_search_result_base8&utm_term=jphs%E9%9A%90%E5%86%99&spm=1018.2226.3001.4187

工具:

链接:https://pan.baidu.com/s/1tMZHsYi7xPkEaABBxw3kgA

提取码:kjr7

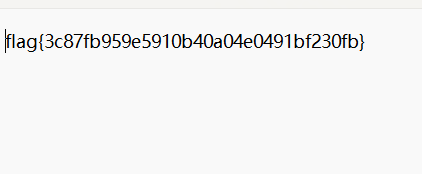

打开图片后,点seek,密码为:空格

令存为一个txt,打开便是flag

flag{3c87fb959e5910b40a04e0491bf230fb}

浙公网安备 33010602011771号

浙公网安备 33010602011771号