Misc( 10 )

我吃三明治

可以用binwalk分离出一张图片

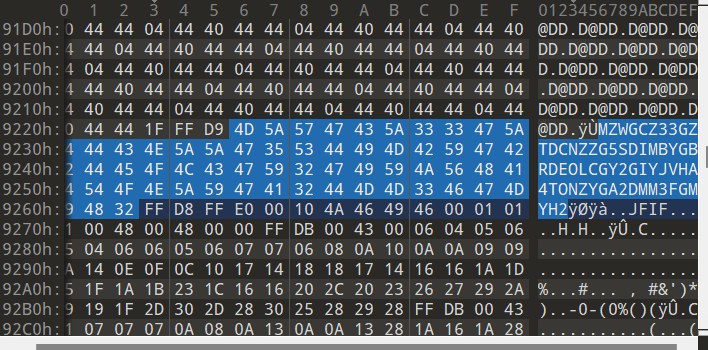

将这张图片用010打开,可以看见以下内容

看见以上内容是base32(A-Z,2-7)

用在线工具即可得到flag

flag{6f1797d4080b29b64da5897780463e30}

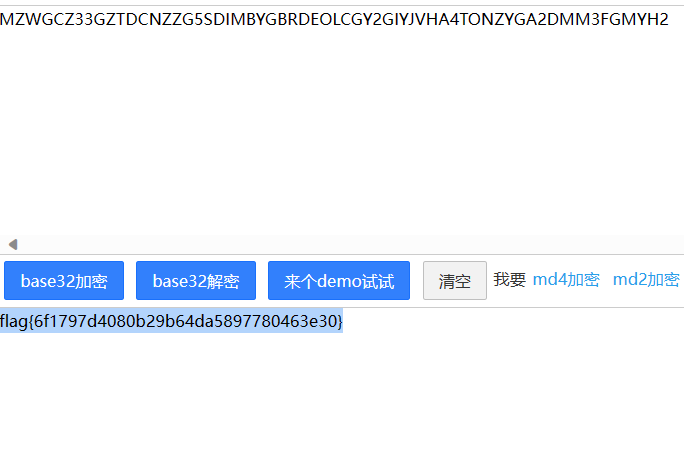

从娃娃抓起

上面的是中文电码查询,下面的是五笔

http://life.chacuo.net/convertwubi

最后结果为:人工智能也要从娃娃抓起,最后用MD5加密

flag{3b4b5dccd2c008fe7e2664bd1bc19292}

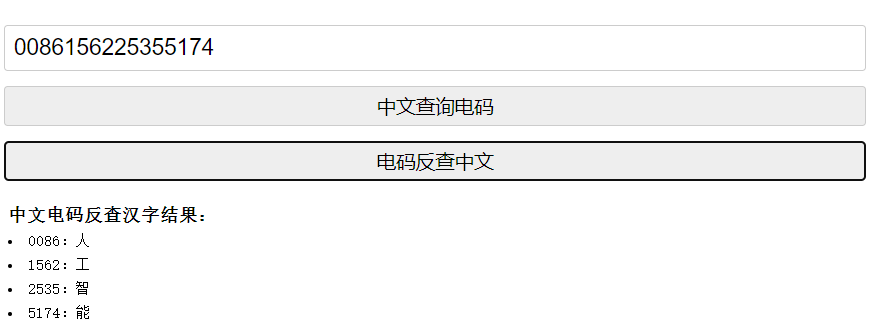

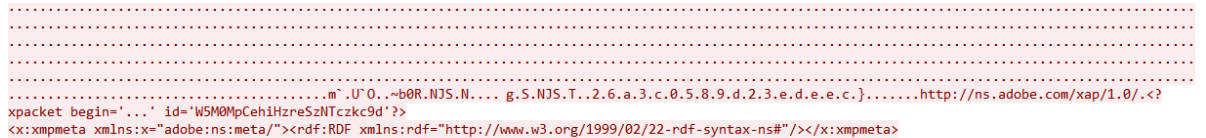

[UTCTF2020]file header

打开文件打不开,用winhex打开

发现缺少文件头,搜索一下,文件头是:

修改文件头并保存

再打开即有flag

utflag{3lit3_h4ck3r}

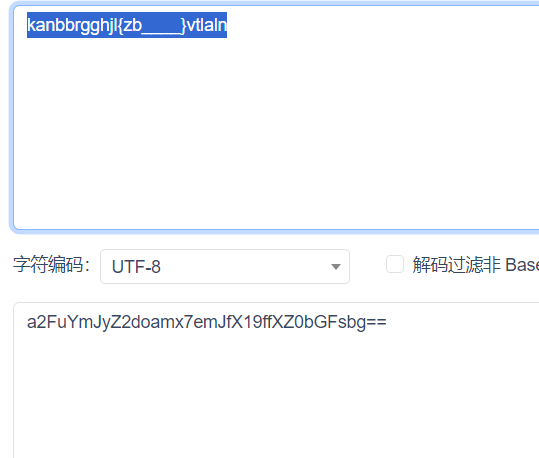

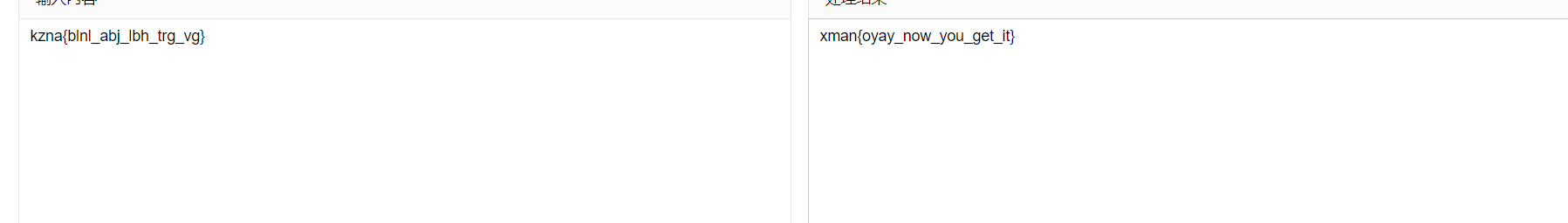

[XMAN2018排位赛]通行证

一打开文件是base64密码,用在线工具即可

直接提交是不对的,需要用栅栏密码在线工具加密

之后在用凯撒在线解码工具

flag{oyay_now_you_get_it}

百里挑一

打开文件发现需要用wireshark打开,点击左上角文件导出http对象,放入kali中,用exiftool,找到一半的flag

flag{ae58d0408e26e8f

后半段flag会流量包中找,在tcp114追踪流中找到了

flag{ae58d0408e26e8f26a3c0589d23edeec}

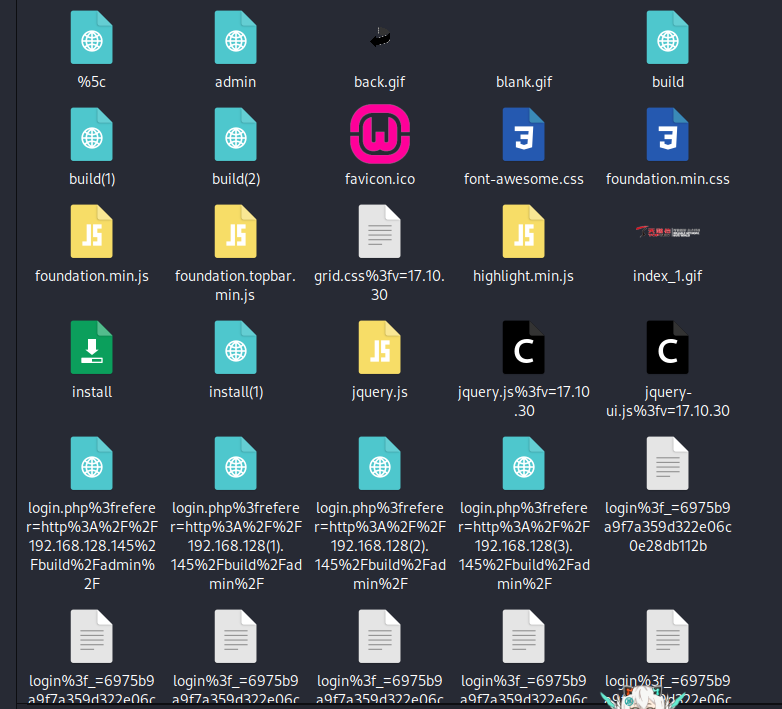

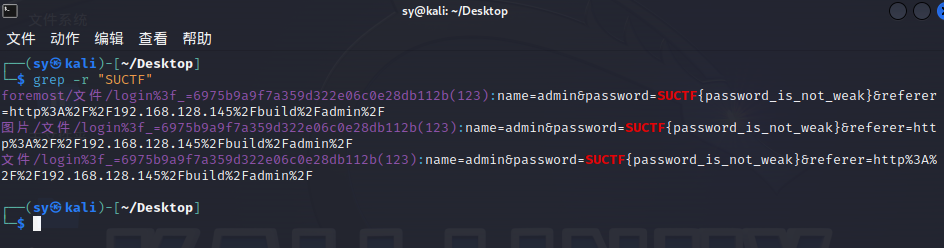

[SUCTF2018]followme

打开文件需要用wireshark进行分析,然后导出有关http的对象,放入kail中

【参考大佬的】有很多个文件,是在爆破密码 ,那几只能通过找关键字了,这是SUCTF的题,那就以SUCTF作为关键字查找

得到flag

flag{password_is_not_weak}

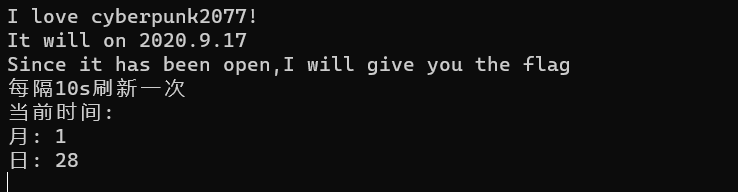

当更改电脑上时间即可

MRCTF{We1cOm3_70_cyber_security}

[UTCTF2020]basic-forensics

用010打开,搜索flag即可得到

flag{fil3_ext3nsi0ns_4r3nt_r34l}

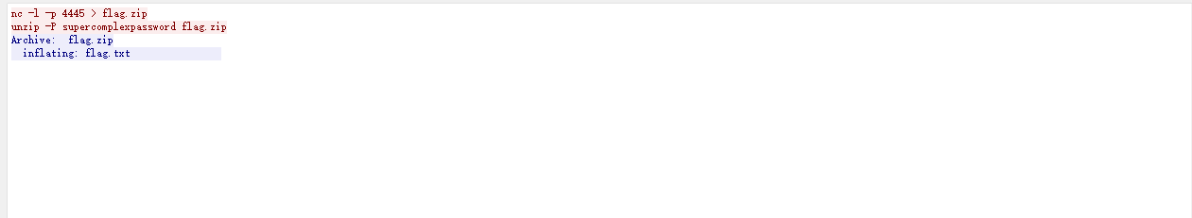

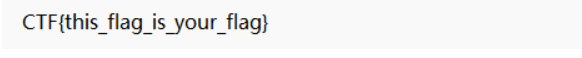

[BSidesSF2019]zippy

追踪TCP流

发现了应该是有一个压缩包被加密了,密码是supercomplexpassword,既然这样,放入kali中binwalk分离出压缩包 ,果然是个加密压缩包,输入密码得到flag

flag{this_flag_is_your_flag}

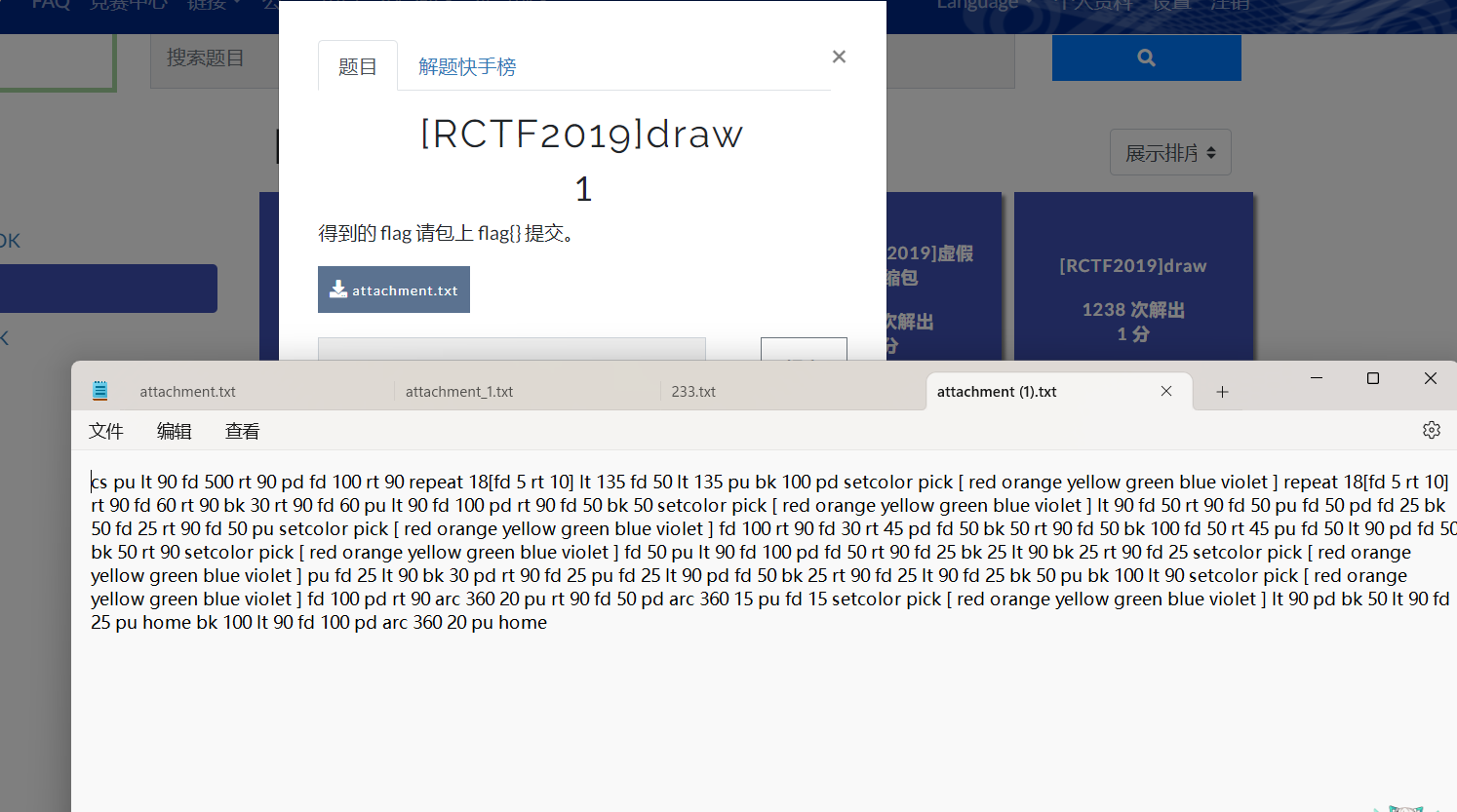

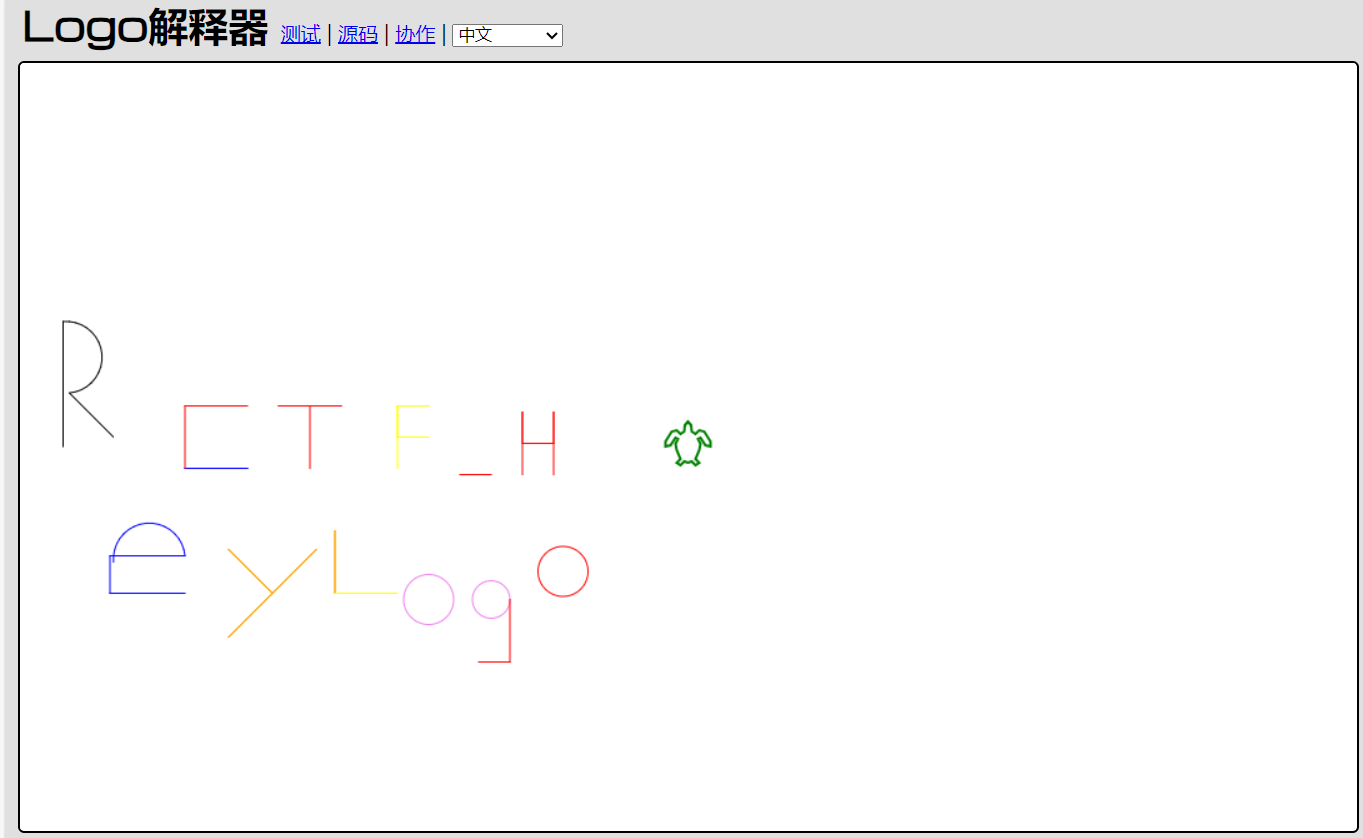

[RCTF2019]draw

把这字符百度一下,就能发现这是logo编程语言,扔进在线编辑网站中,编译一下

https://www.calormen.com/jslogo/

flag{RCTF_HeyLogo}

【推荐】国内首个AI IDE,深度理解中文开发场景,立即下载体验Trae

【推荐】编程新体验,更懂你的AI,立即体验豆包MarsCode编程助手

【推荐】抖音旗下AI助手豆包,你的智能百科全书,全免费不限次数

【推荐】轻量又高性能的 SSH 工具 IShell:AI 加持,快人一步

· winform 绘制太阳,地球,月球 运作规律

· 震惊!C++程序真的从main开始吗?99%的程序员都答错了

· AI与.NET技术实操系列(五):向量存储与相似性搜索在 .NET 中的实现

· 超详细:普通电脑也行Windows部署deepseek R1训练数据并当服务器共享给他人

· 【硬核科普】Trae如何「偷看」你的代码?零基础破解AI编程运行原理