安装

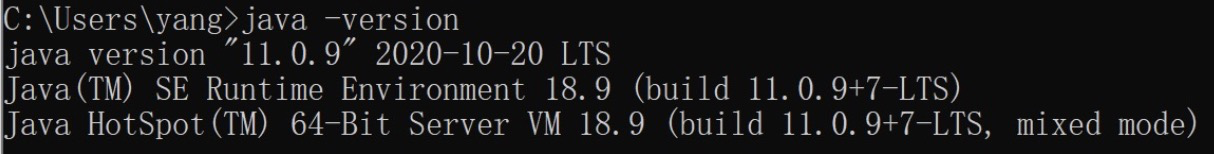

java:

java自行下载

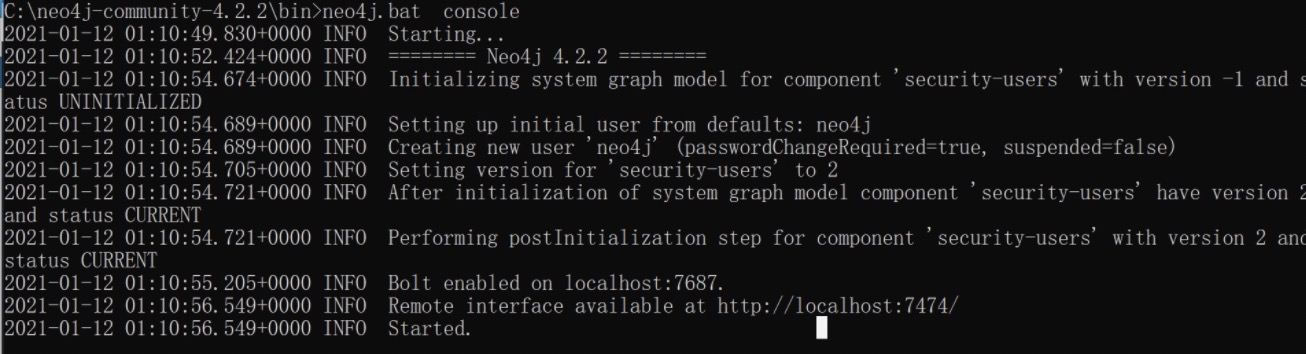

neo4j:

https://neo4j.com/download-center/#releases

进入neo4j的bin目录

neo4j console启动即可

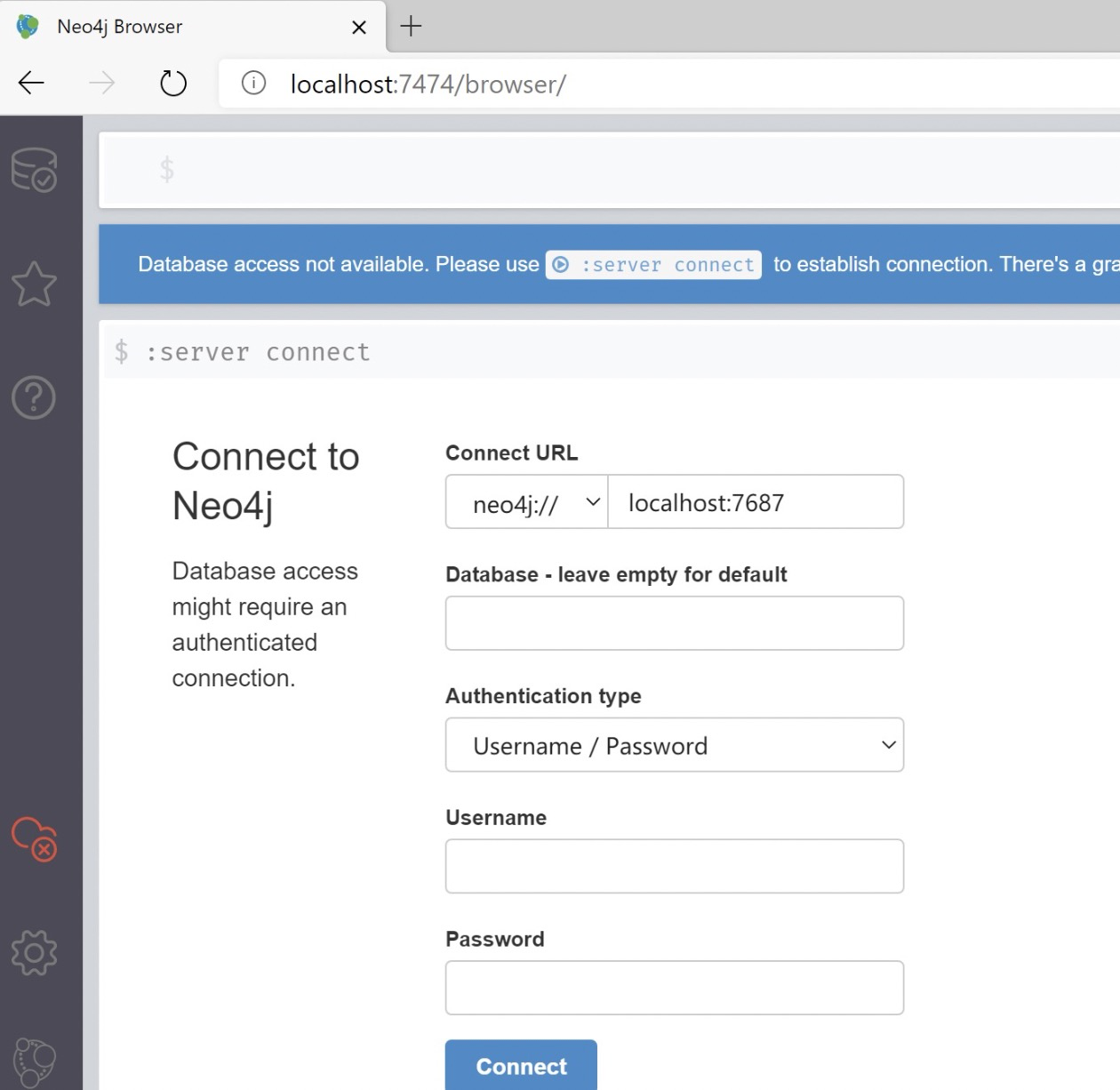

确认服务运行成功,注意这里初次登陆账户密码都是neo4j,会提醒你修改密码,务必牢记住修改后的密码

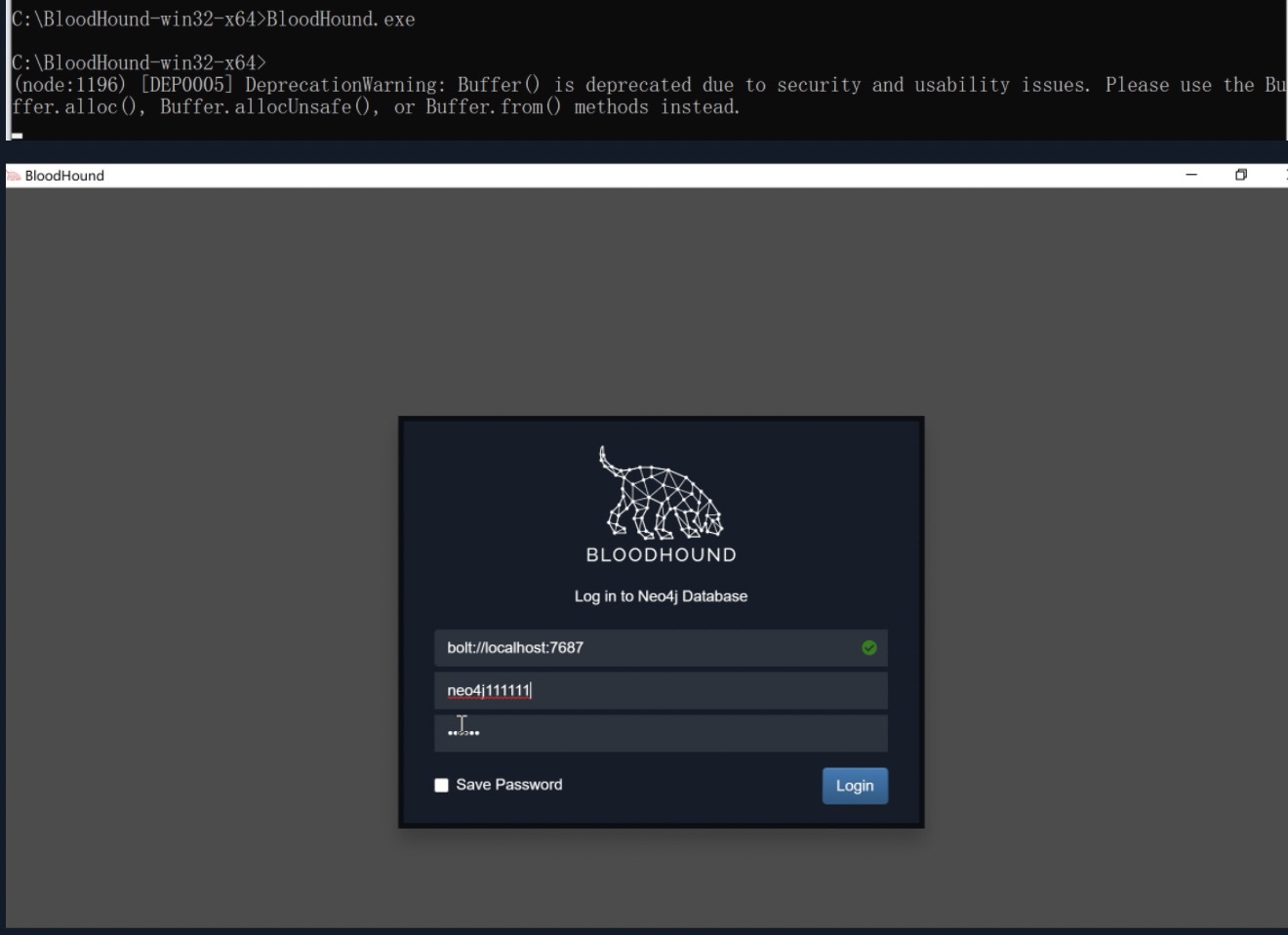

bloodhound下载后用新设置的neo4j的密码进行登陆

https://github.com/BloodHoundAD/BloodHound/releases

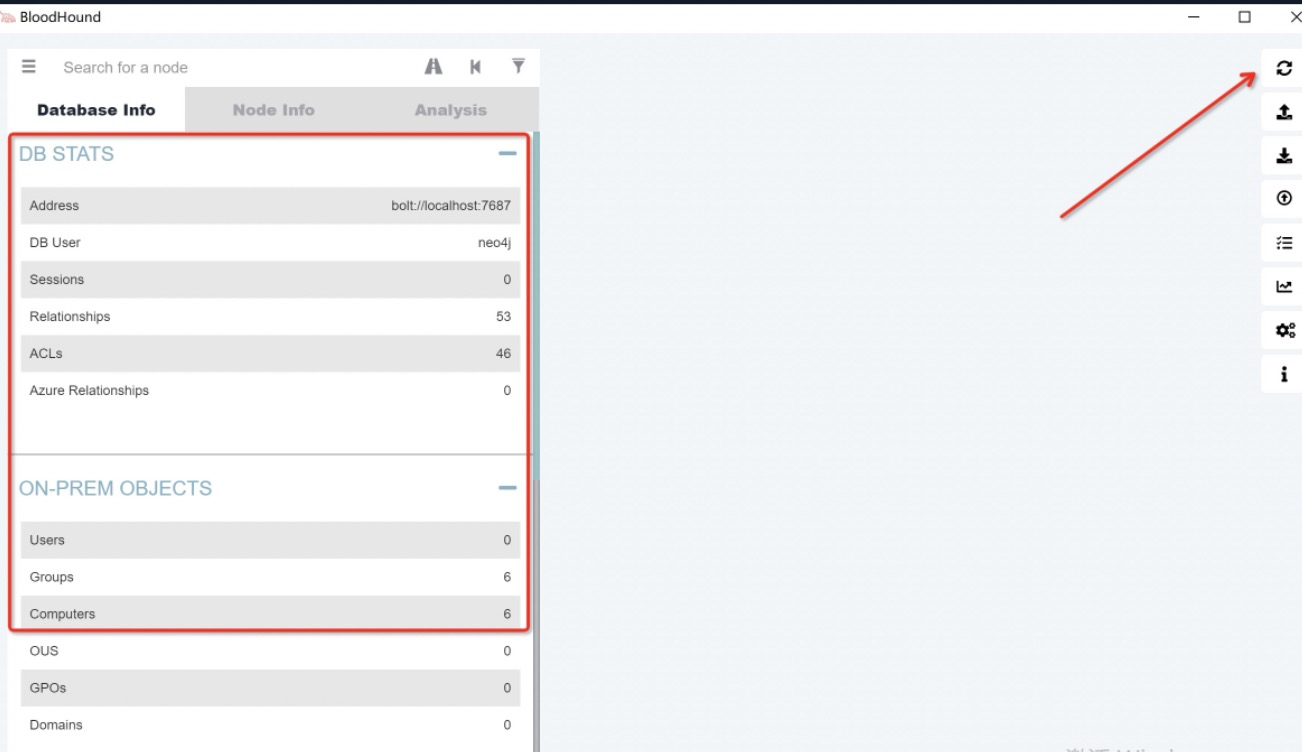

登陆后效果如下

实际使用

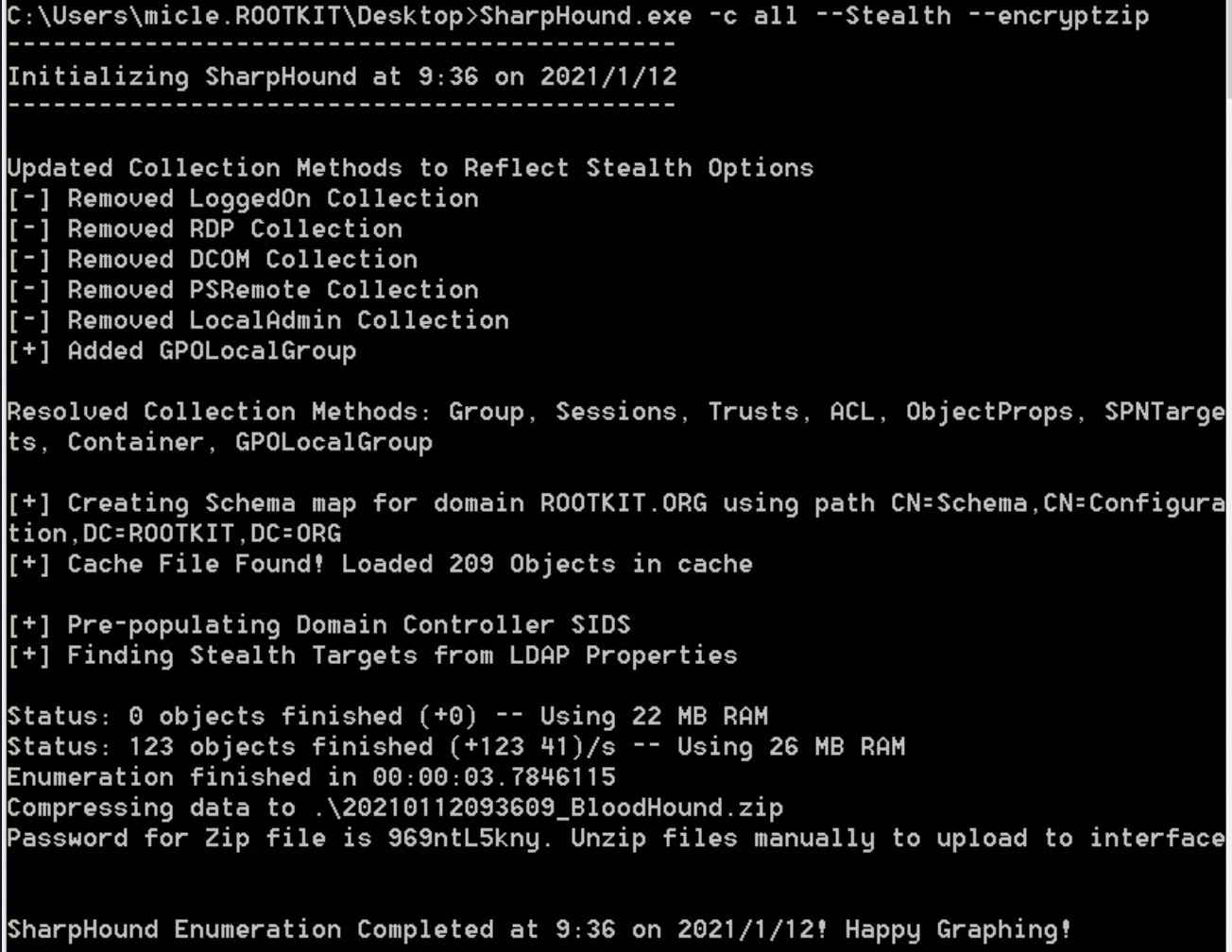

SharpHound.exe -c all --Stealth --encryptzip

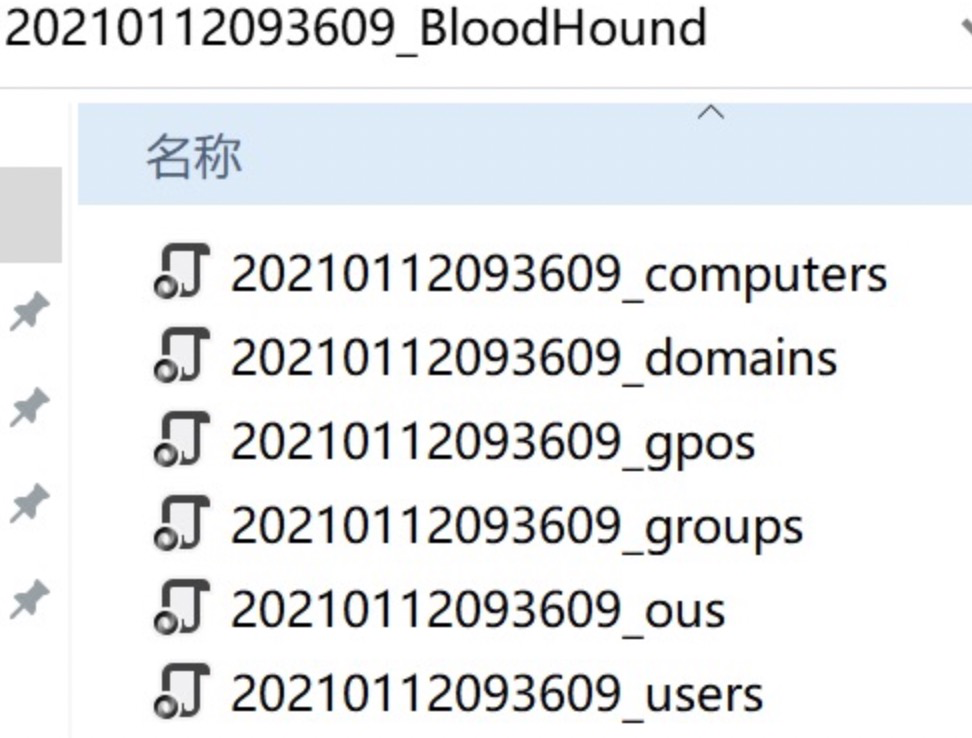

解压后内容如下

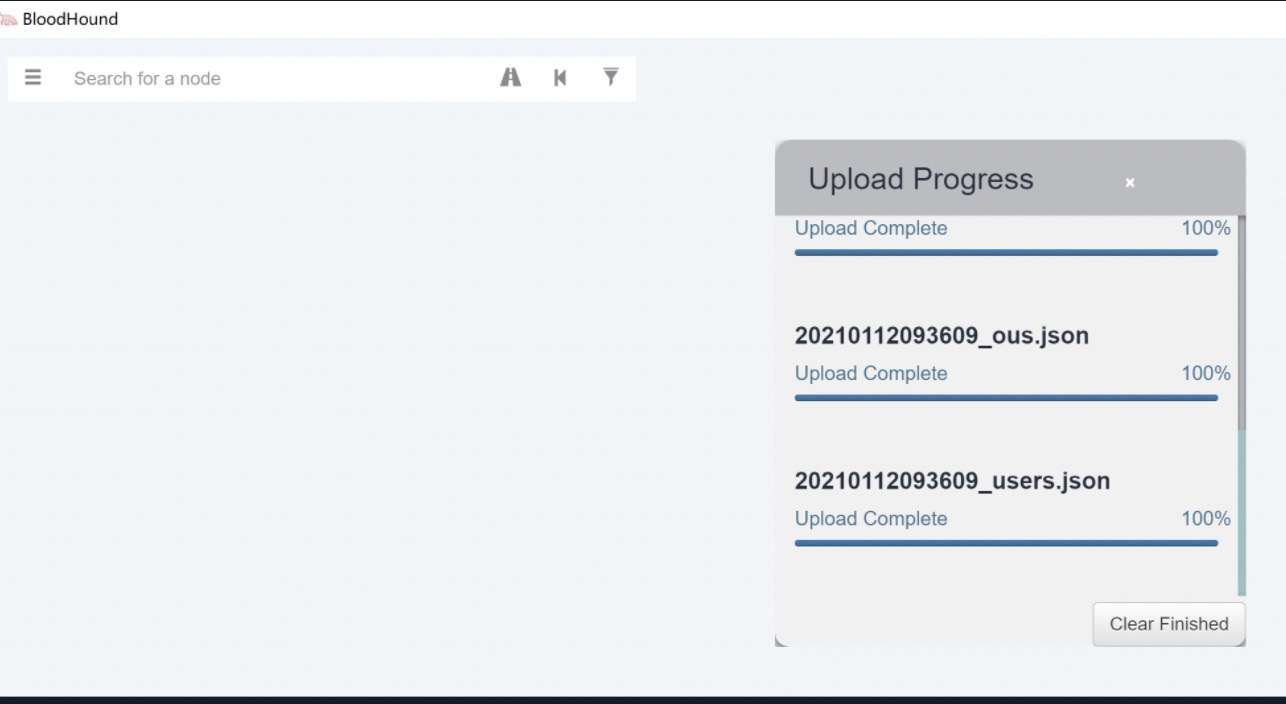

直接将文件拖入即可

刷新页面,确认数据加载进来

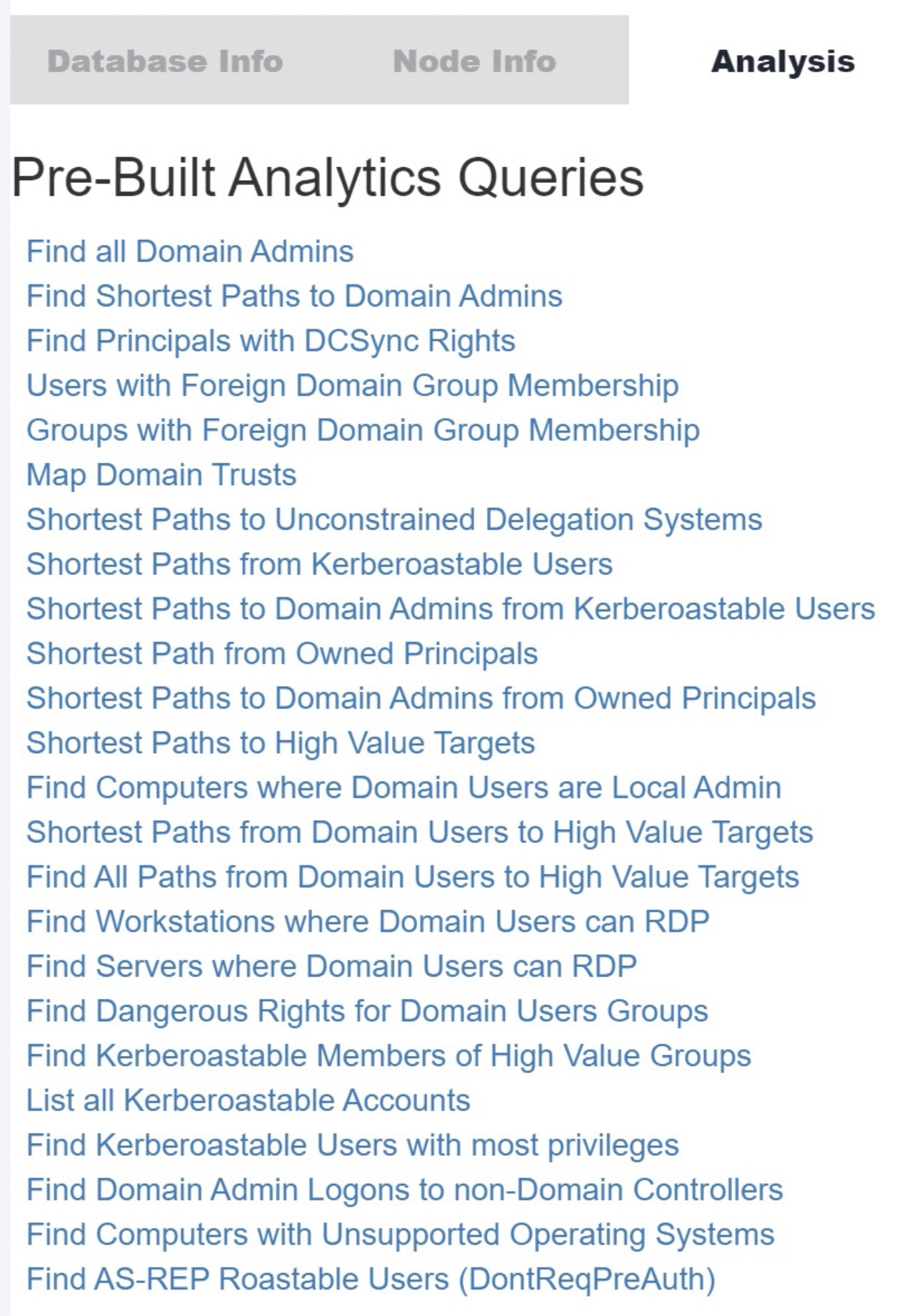

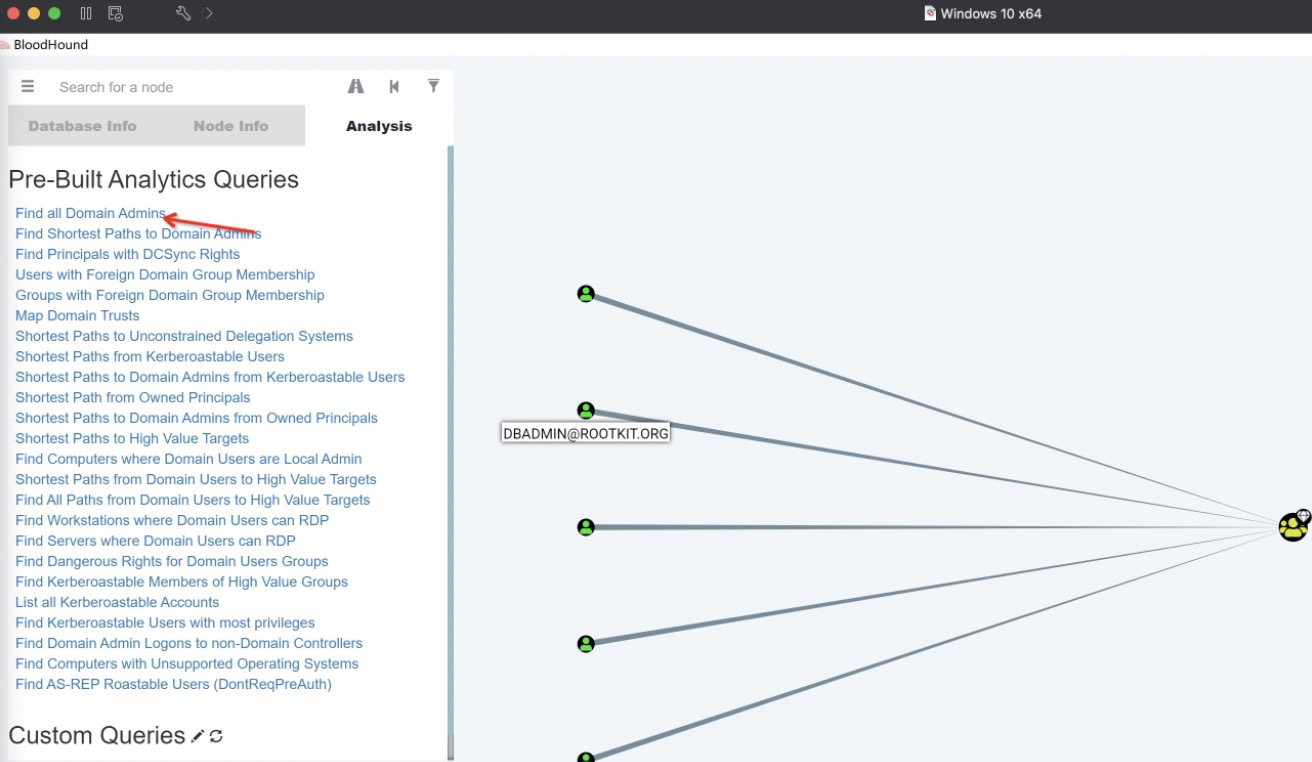

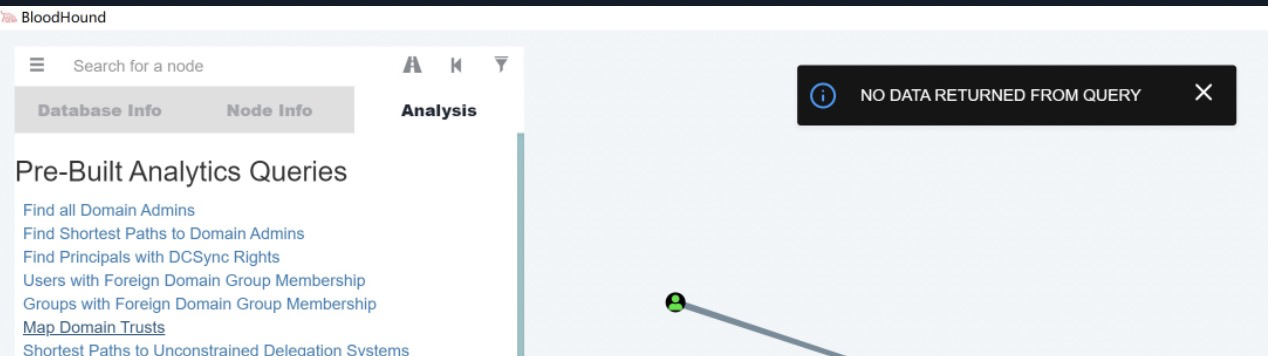

查看分析结果如下

其他可关注点

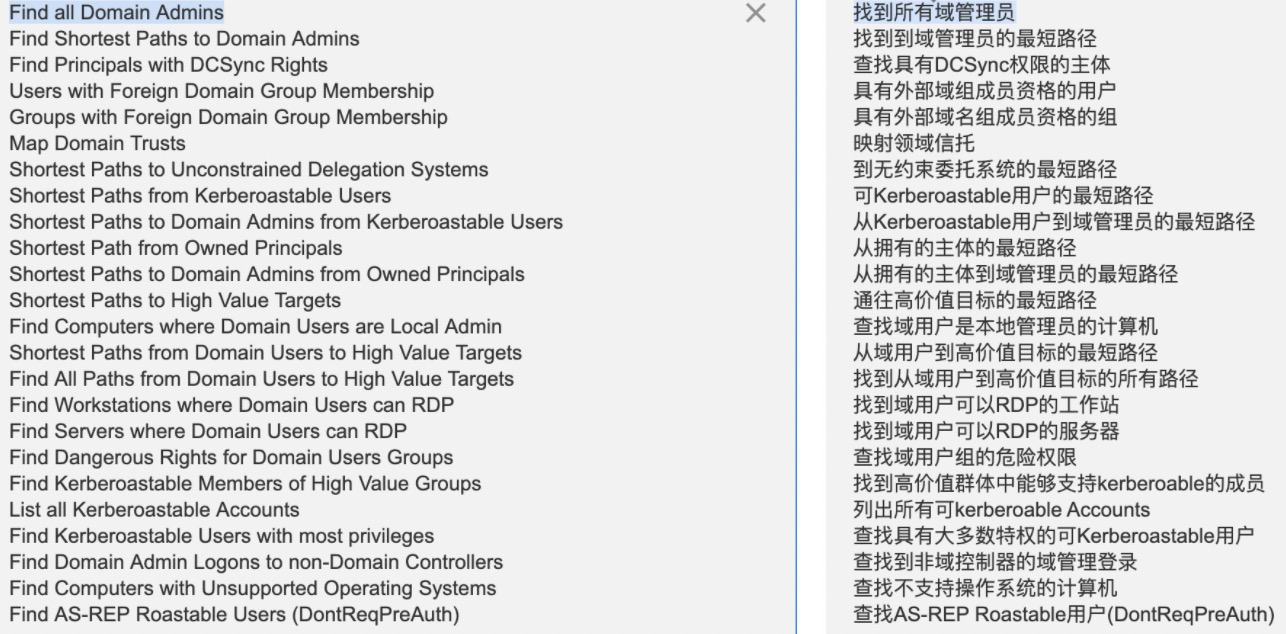

Find all Domain Admins 查找所有域管理员

Find Shortest Paths to Domain Admins 查找域管理员的最短路径

Find Principals with DCSync Rights查找具有DCSync权限的主体

Users with Foreign Domain Group Membership 具有外域组成员身份的用户

Groups with Foreign Domain Group Membership 具有外域组成员身份的组

Map Domain Trusts 域信任映射图

Shortest Paths to Unconstrained Delegation Systems 不受约束的委派系统的最短路径

Shortest Paths from Kerberoastable Users 来自Kerberoastable用户的最短路径

Shortest Paths to Domain Admins from Kerberoastable Users 可通过Kerberoastable用户访问域管理员的最短路径

Shortest Path from Owned Principals 已拥有权限最短路径

Shortest Paths to Domain Admins from Owned Principals 已拥有权限到域管理员的最短路径

Shortest Paths to High Value Targets 高价值目标的最短路径

补充

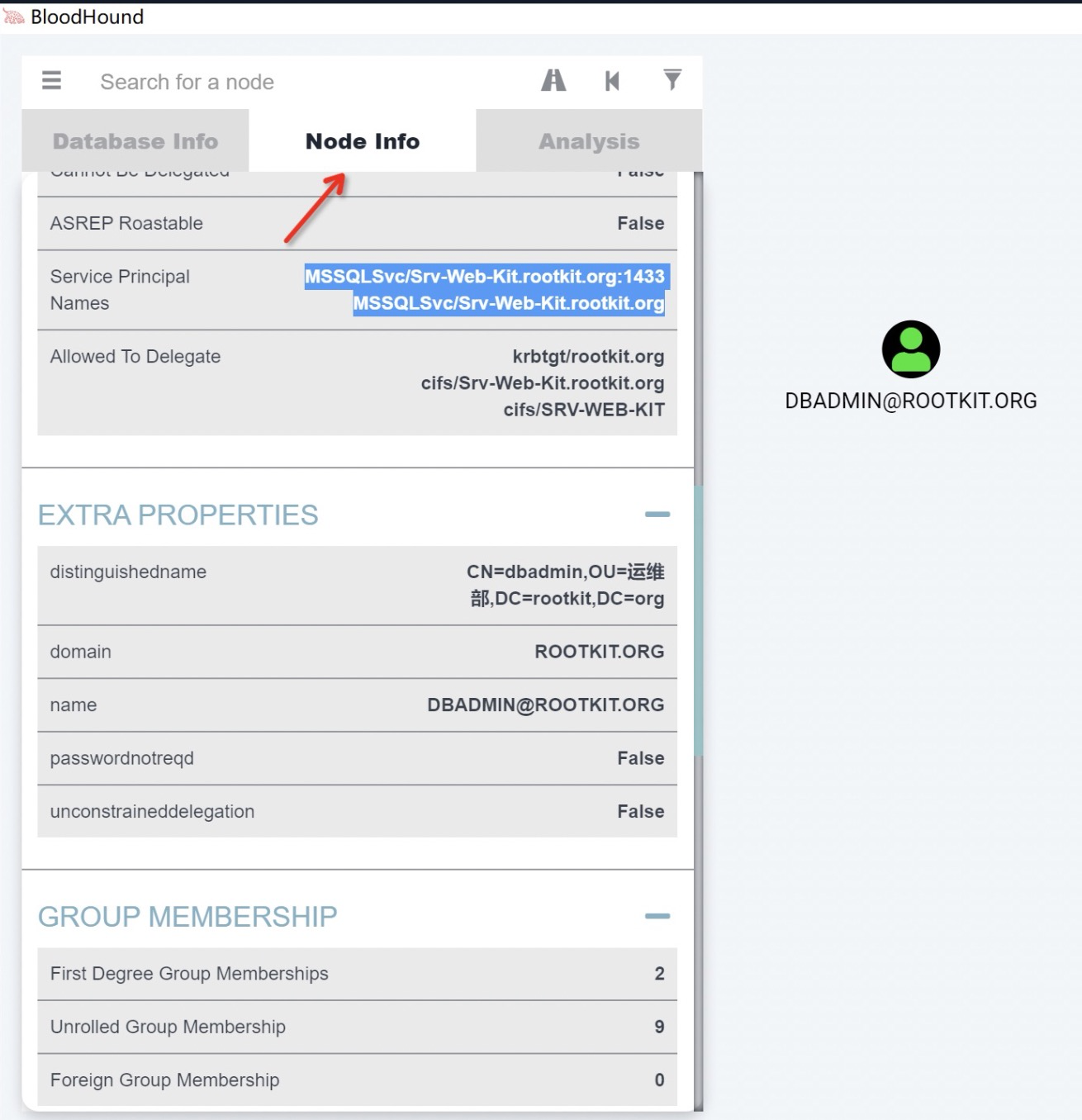

绿色用户头像:用户

三个黄色头像:用户组

红色小电脑:计算机

绿色小地球:域

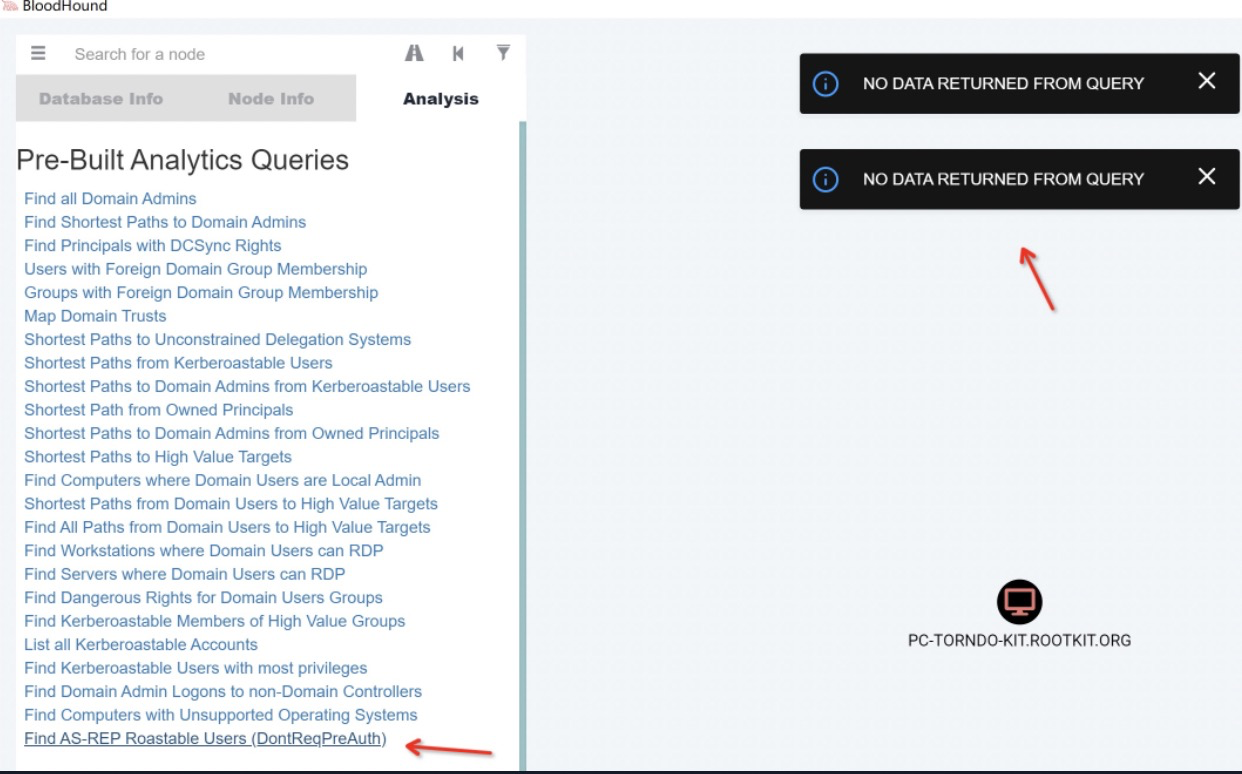

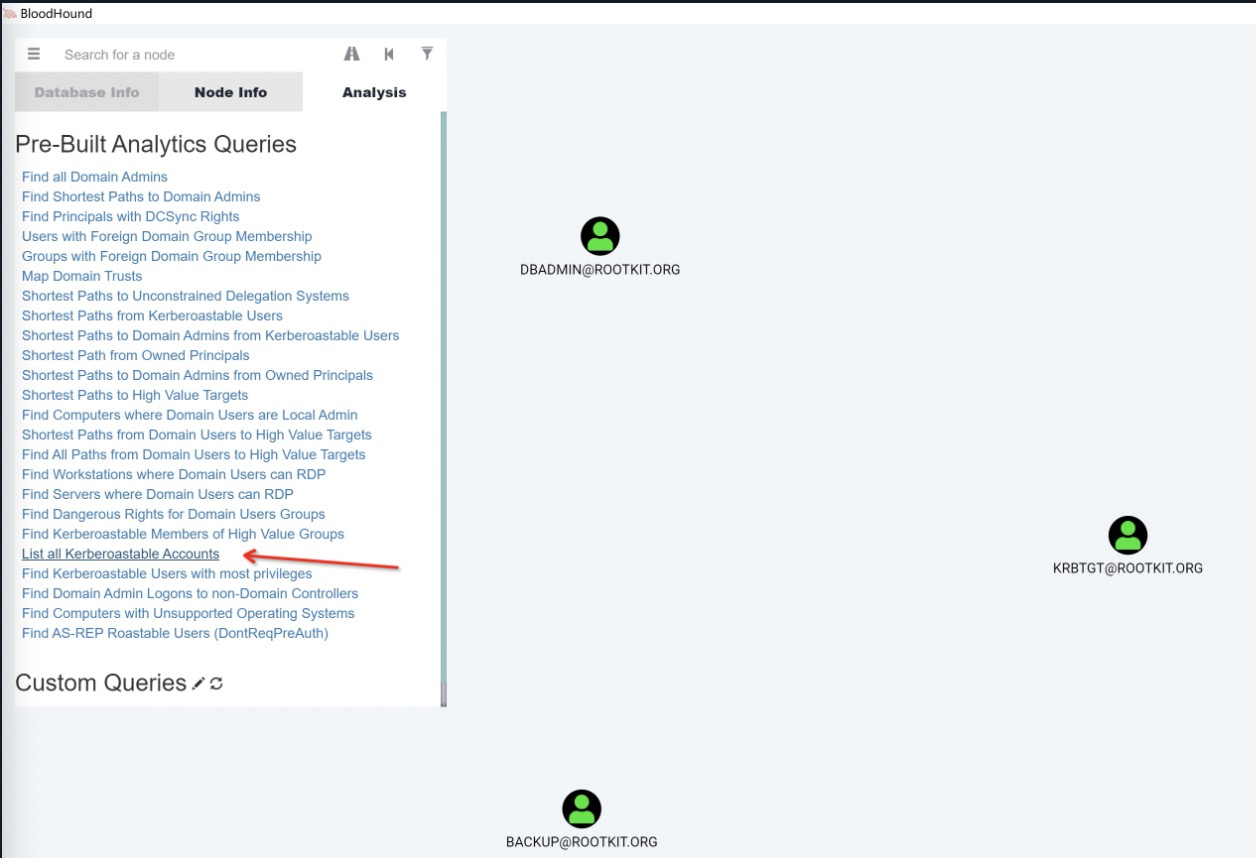

常见查询点

查询所有域管用户

当前暂无域信任关系

AS-REP Roasting可利用的账户

Kerberoasting可利用的账户

进一步能够获得更多用户信息

常见筛选点

通过关键敏感字进行筛查,如adm、manager、IT、vpn、system、admin、super等等

联系邮箱:yang_s1r@163.com

博客园地址:https://www.cnblogs.com/Yang34/

浙公网安备 33010602011771号

浙公网安备 33010602011771号