11 2023 档案

摘要:37.[GKCTF2020]汉字的秘密 运行得到flag

阅读全文

摘要:32.[BJDCTF 2nd]Y1nglish-y1ng 老规矩直接爆破 BJD{pyth0n_Brut3_f0rc3_oR_quipquip_AI_Cr4cy}把最后一个字母改成kBJD{pyth0n_Brut3_f0rc3_oR_quipquip_AI_Cr4ck} 33.世上无难事 老规矩直接

阅读全文

摘要:12、rar(ARCHPR) flag{1773c5da790bd3caff38e3decd180eb7}

阅读全文

摘要:10、文件中的秘密(Stegsolve、winhex)(1)方法一(Stegsolve)直接打开文件之后,发现是一张jpeg的图片。话不多说,直接用Stegsolve打开图片。在查看图片具体信息的中间的位置,发现了flag。复制出来之后,将中间的.删去。 得到flag。 flag{870c5a728

阅读全文

摘要:三 BUUCTF misc第八题(winhex、Stegsolve) flag{9 7314e7864a8f6262 7b26f3f998c37f1}

阅读全文

摘要:一 大白(winhex修改图片的高度) 首先看到图片,便知道,这可能是一道修改图片高度的题目。 打开文件一看,果然如此。 可以看出图片,还有一大截没有露出来。拖入winhex中。 第一行是文件头,第二行的前四个字节是图片的宽度,后面的四个字节是图片的高度。 flag{He1l0_d4_ba1} 二

阅读全文

摘要: 一 异性相吸 a = '011000010111001101100001011001000111001101100001011100110110010001100001011100110110010001100001011100110110010001100001011100110110010001

阅读全文

一 异性相吸 a = '011000010111001101100001011001000111001101100001011100110110010001100001011100110110010001100001011100110110010001100001011100110110010001

阅读全文

一 异性相吸 a = '011000010111001101100001011001000111001101100001011100110110010001100001011100110110010001100001011100110110010001100001011100110110010001

阅读全文

一 异性相吸 a = '011000010111001101100001011001000111001101100001011100110110010001100001011100110110010001100001011100110110010001100001011100110110010001

阅读全文

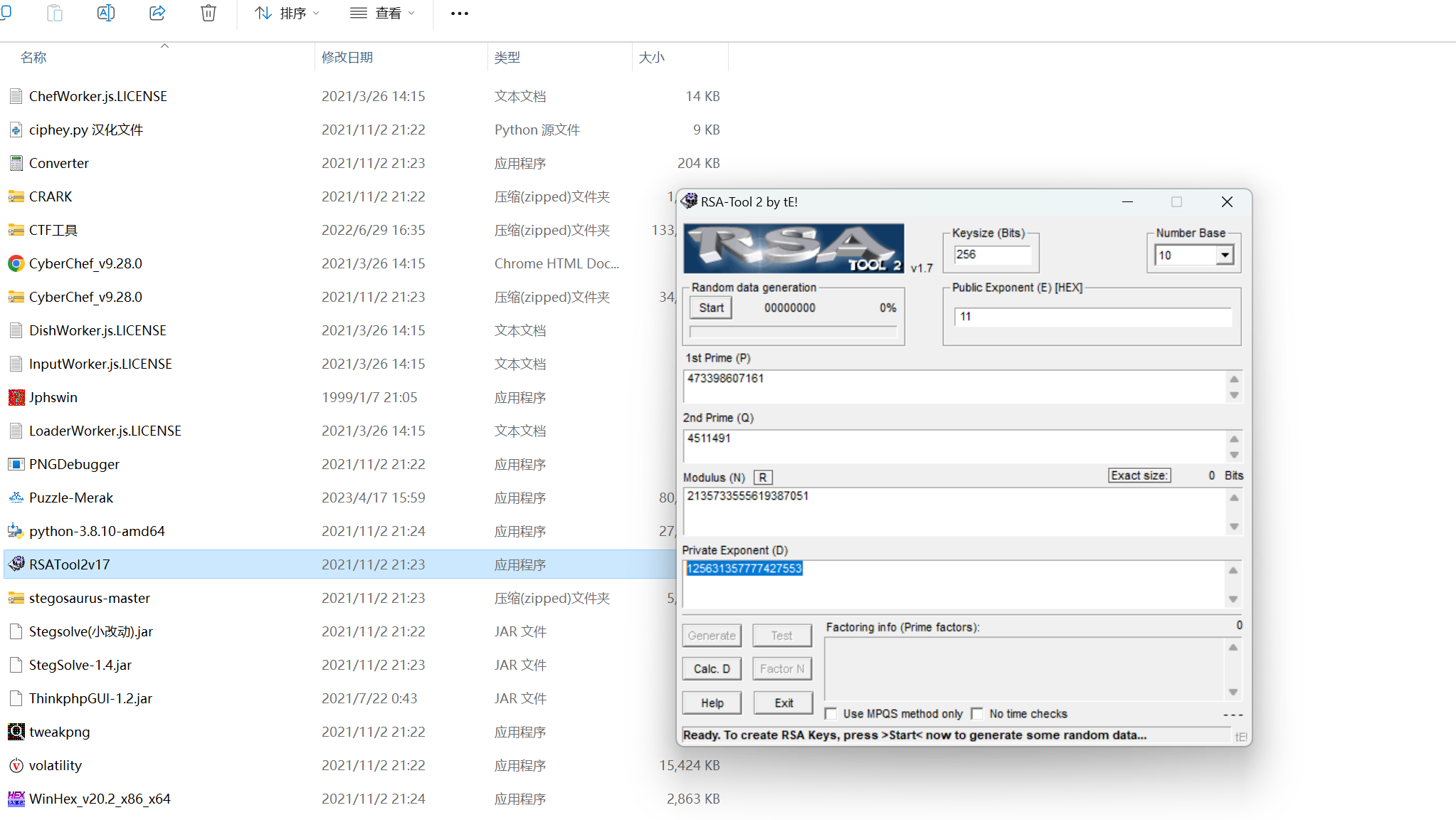

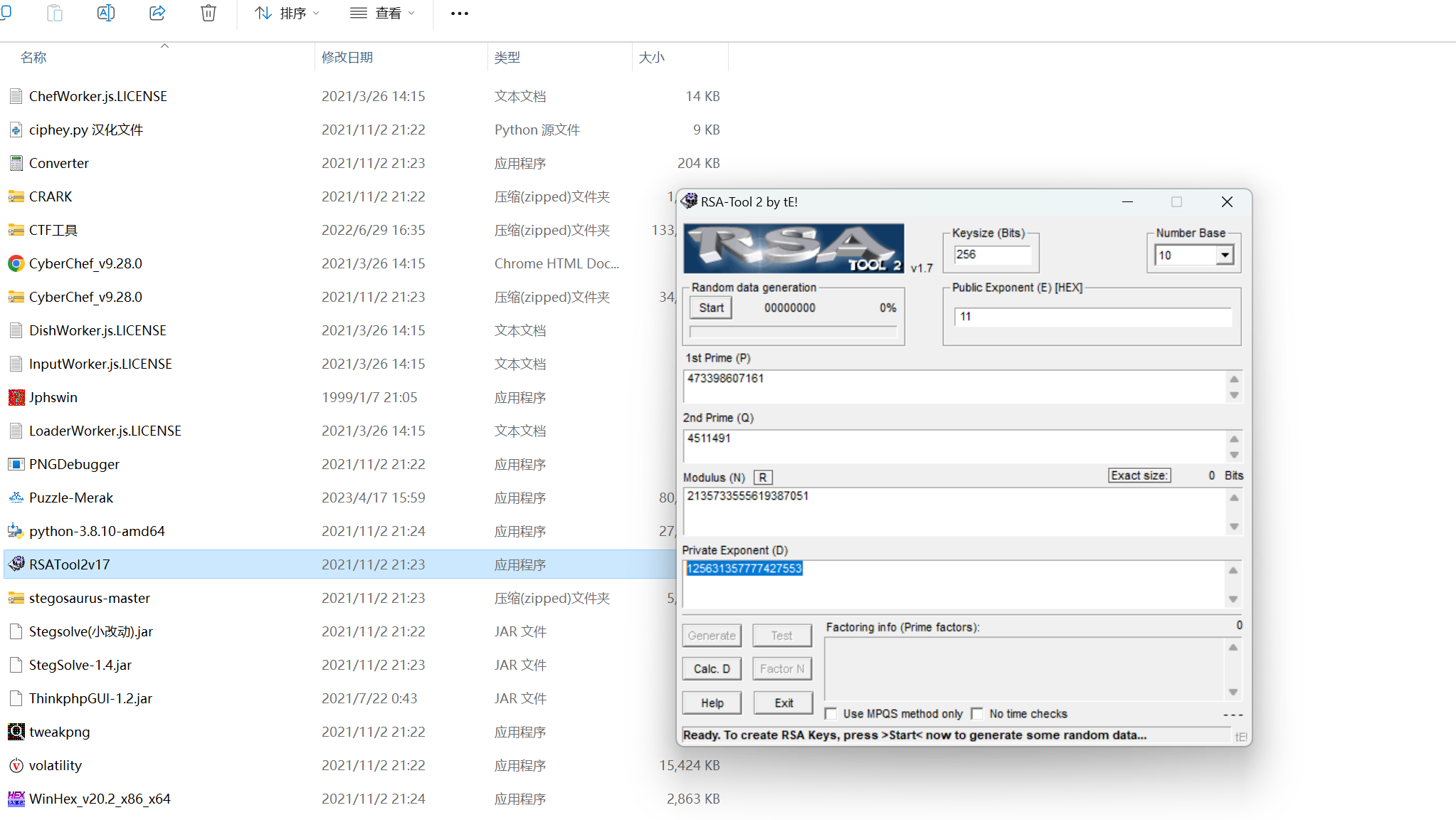

摘要:35.RSA查看题目类型:n+e+c+p+q= m + 公钥提取 把两个文件后缀都改成txt(我是把第一个文件改成了flagenc.txt) 明显pub.txt是一个公钥解析 再用分解N 得到q,p 明显q,p是十进制的得到D写脚本 import rsa e= 65537n= 86934482296

阅读全文

摘要:查看题目类型:n+e+c+p+q= m e = 65537p = 964842302901051567659055174001042653494573763923573980064398935203985250729849139956103500916342705037010757073363335

阅读全文

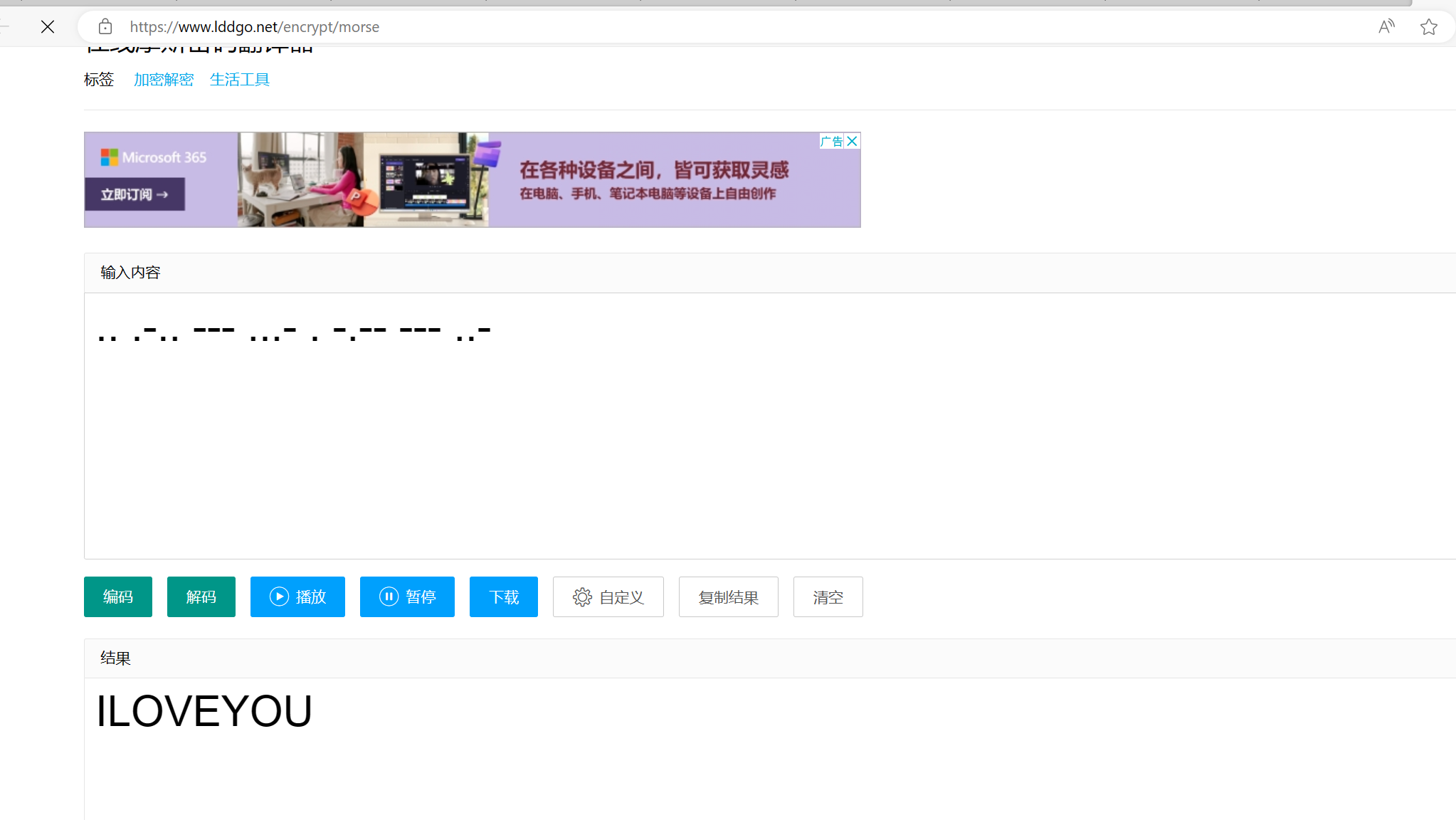

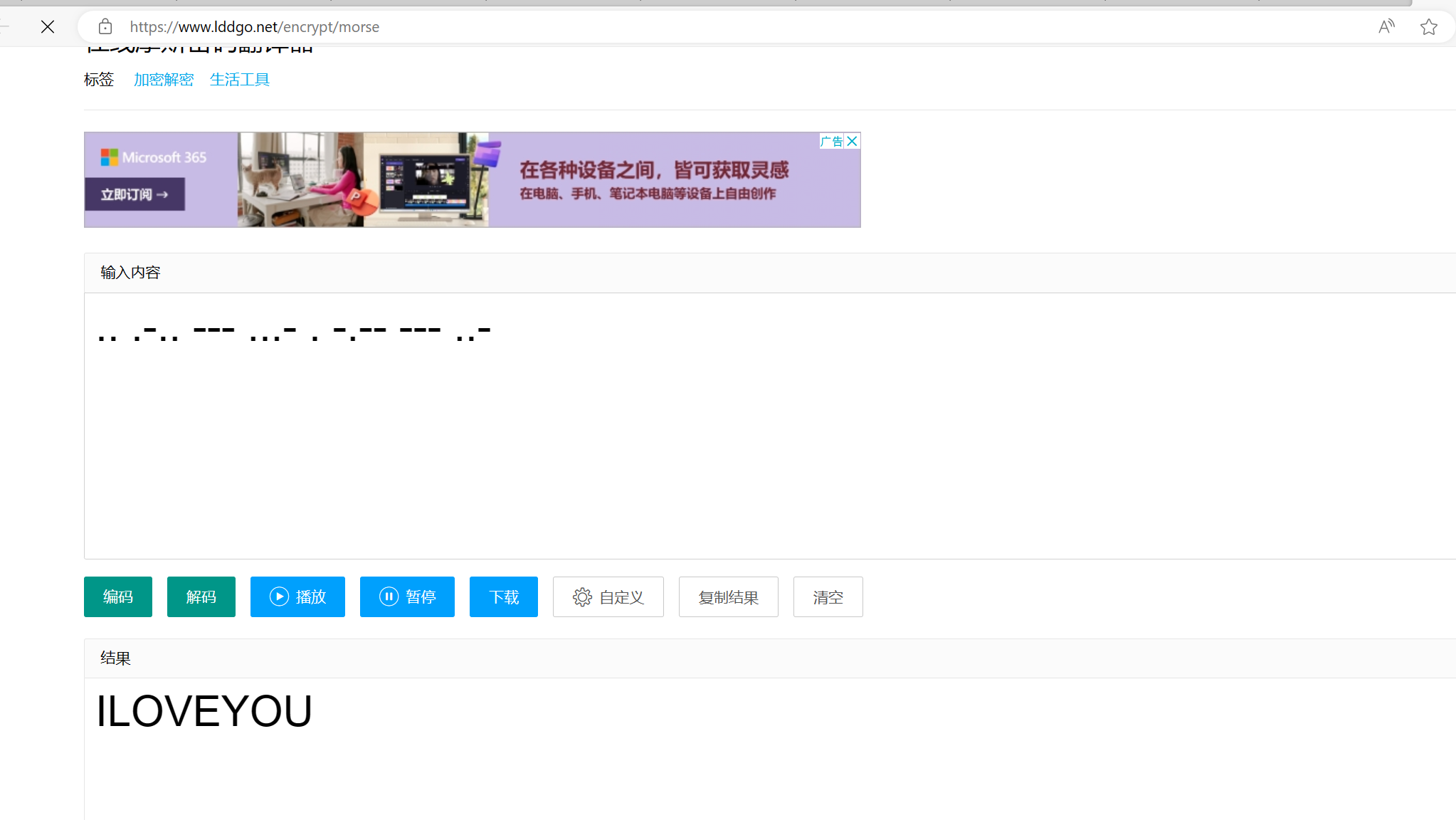

摘要: 寻找合适的工具:cmd5,凯撒解密,栅栏解密 如何正确使用工具 了解工具原理

阅读全文

寻找合适的工具:cmd5,凯撒解密,栅栏解密 如何正确使用工具 了解工具原理

阅读全文

寻找合适的工具:cmd5,凯撒解密,栅栏解密 如何正确使用工具 了解工具原理

阅读全文

寻找合适的工具:cmd5,凯撒解密,栅栏解密 如何正确使用工具 了解工具原理

阅读全文

摘要: https://img2023.cnblogs.com/blog/3313682/202311/3313682-20231112165335403-142832158.png

阅读全文

https://img2023.cnblogs.com/blog/3313682/202311/3313682-20231112165335403-142832158.png

阅读全文

https://img2023.cnblogs.com/blog/3313682/202311/3313682-20231112165335403-142832158.png

阅读全文

https://img2023.cnblogs.com/blog/3313682/202311/3313682-20231112165335403-142832158.png

阅读全文

摘要:crypto通过在线工具直接解密 misc通过二维码破译工具解码

阅读全文

摘要: https://img2023.cnblogs.com/blog/3313682/202311/3313682-20231104223513633-1594810281.png

阅读全文

https://img2023.cnblogs.com/blog/3313682/202311/3313682-20231104223513633-1594810281.png

阅读全文

https://img2023.cnblogs.com/blog/3313682/202311/3313682-20231104223513633-1594810281.png

阅读全文

https://img2023.cnblogs.com/blog/3313682/202311/3313682-20231104223513633-1594810281.png

阅读全文

使用中文电码解密

使用中文电码解密