内网渗透-信息搜集、漏扫、隧道、反弹shell

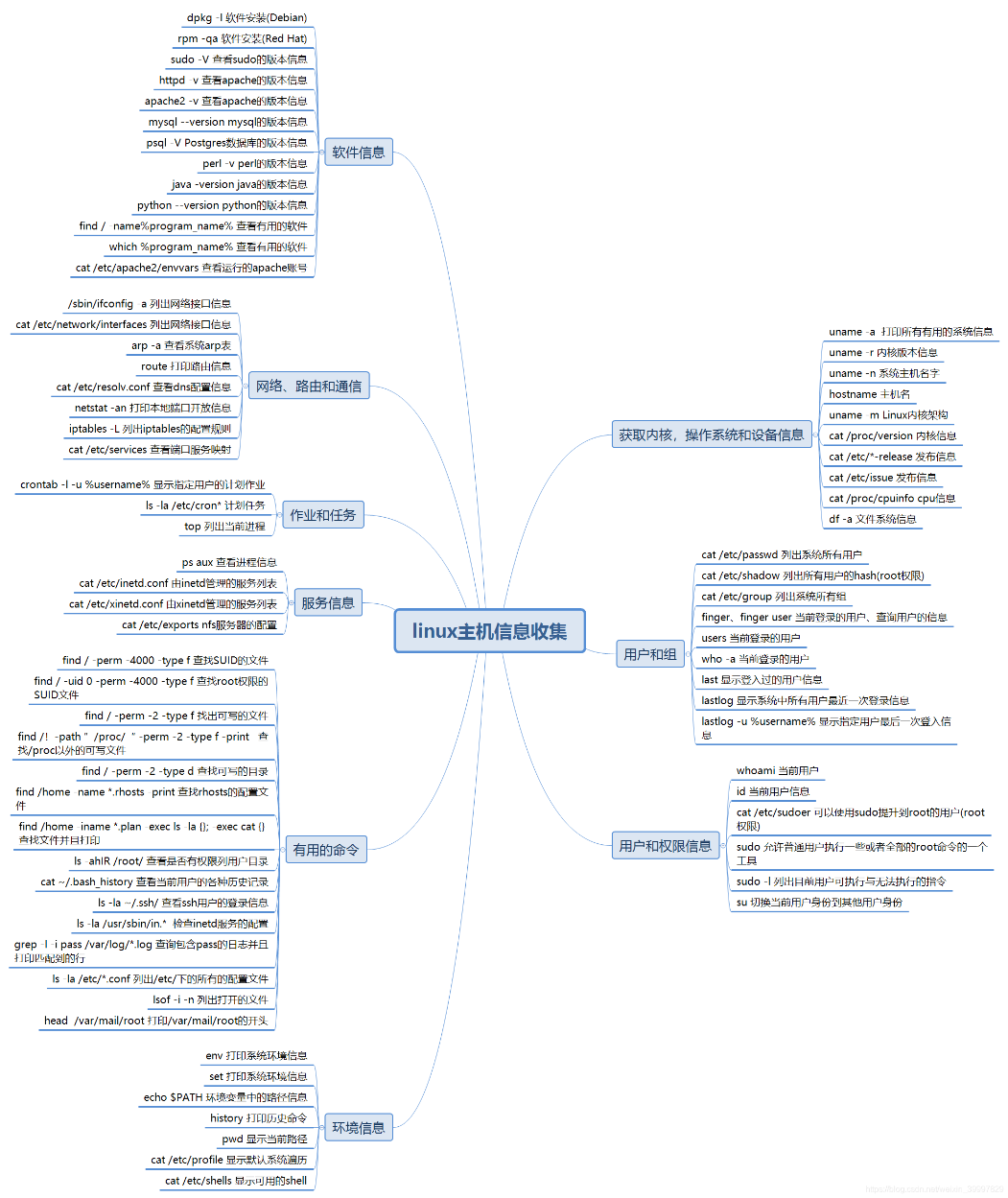

信息搜集

常规

Nmap探测

存活ip

存活ip端口

漏洞扫描

Ladon扫描

Ping 扫描C段存活主机(任意权限

ICMP 扫描C段存活主机(管理员权限

SnmpScan (161.162端口)、T3Scan (WebLogic)、BannerScan (Web站点的Banner)、HttpTitle (Web站点标题)、TcpBanner (开放端口服务信息)

SMB 扫描C段永恒之蓝 MS17010 漏洞主机

SMB 扫描C段永恒之黑 SmbGhost 漏洞主机

Fscan扫描

扫描目标 C段,并输出到1.txt

NC反弹shell

正向连接

Windows

客户端 主动连接服务器的端口

服务端 开放监听4444端口

监听端口是一个开放端口,它接受传入的数据包,并将它们转发到所需的目的应用程序/进程。监听端口并不意味着它被防火墙允许。监听端口仅仅意味着它正在接收某种流量。但是,该流量仍然可以被防火墙阻止。

反向连接

Linux

服务端 将cmd窗口反弹到4444端口

客户端 监听4444端口

nc通信

服务端:

客户端:

nc文件传输

服务端:

客户端:

代理转发

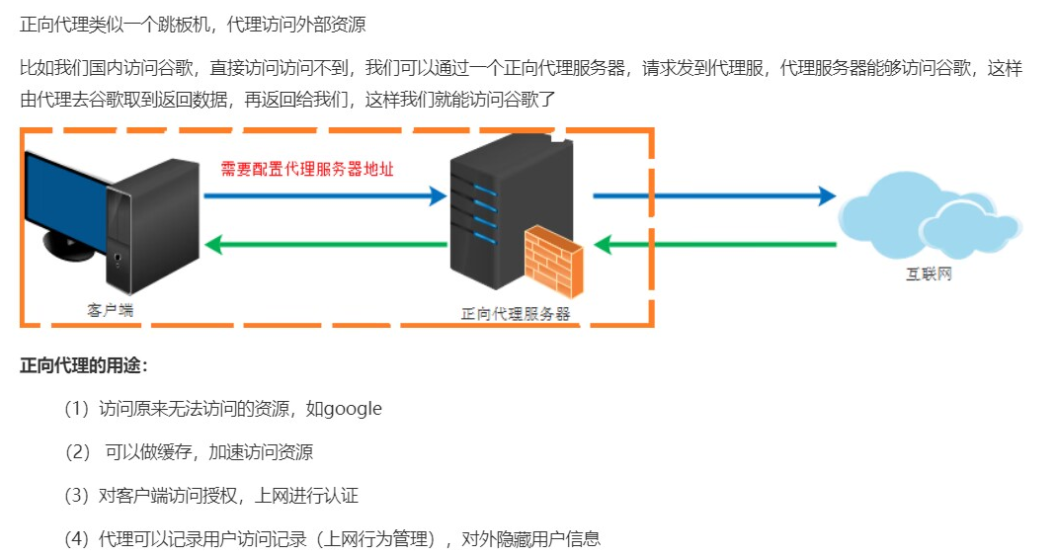

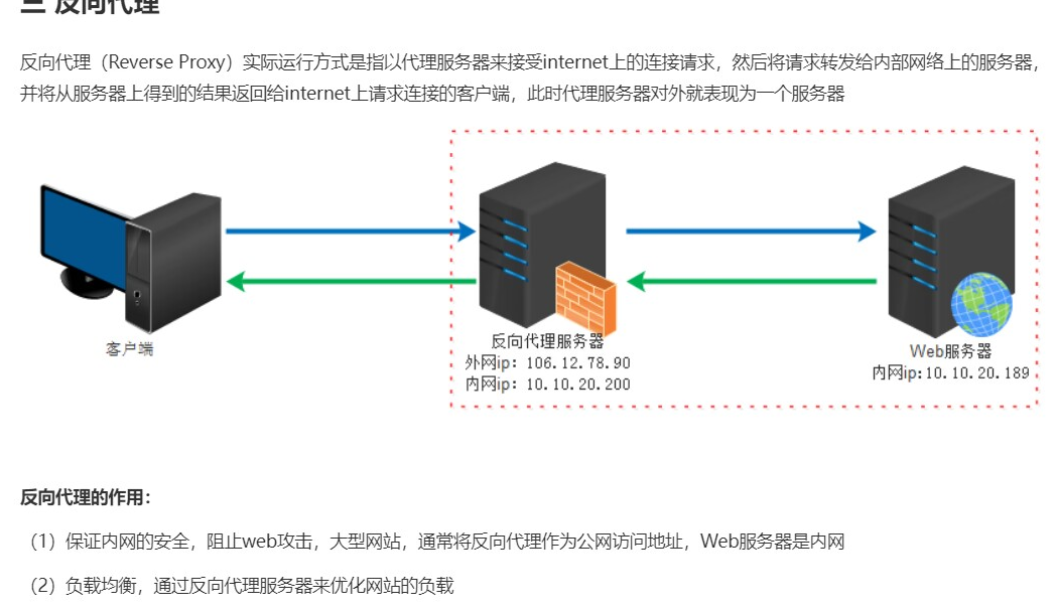

正反代理

LCX代理

Frp代理

简单来说就是frps用来接受数据包,frpc用来发送请求数据包)

正向代理

frps 客户端监听自己的7000端口

攻击机运行frps.ini

frpc 服务端连接客户端 7000端口

失陷主机运行frpc

此时,客户端间听的7000端口已经成功和服务器连接,同时开启了6000端口,并建立了socks5代理通道

谷歌配置socks5代理,服务端6000端口

端口映射

将本地3389端口映射到远程主机上的3389端口

frpc.ini

ew代理

一层内网

正向连接

目标网络边界存在公网IP且可任意开监听端口

在 1.1.1.1 主机上通过这个命令开启 8888 端口的 socks 代理

反向连接

目标网络边界不存在公网 IP,需要通过反弹方式创建 socks 代理

让公网服务器监听6666和6667端口,等待攻击者机器访问6666端口,目标机器访问6667端口。

内网机器执行

代理挂vps的6666端口

二重内网

2.2.2.3 主机上利用 ssocksd 方式启动 9999 端口的 socks 代理

将1080端口收到的socks代理请求转发给2.2.2.3的9999端口

Neo-reGeorg

反向代理

在当前目录生成文件夹neoreg_servers 里面有各种环境下的脚本

将脚本上传到B主机并访问 /tunnel.aspx

设置代理服务器为 127.0.0.1:1080 socks5代理

判断出网

linux权限

读写执行

示例:drwxrwxr-x 8 root root 4096 6月 23 15:18 Simon

解析 "drwxrwxrwx",这个权限说明一共10位。第一位代表文件类型,有两个数值:“d”和“-”,“d”代表目录,“-”代表非目录。

后面9位可以拆分为3组来看,分别对应不同用户:2-4位代表所有者user的权限说明,5-7位代表组群group的权限说明,8-10位代表其他人other的权限说明。

r代表可读权限,w代表可写权限,x代表可执行权限。所以,“drwxrwxrwx” 表示所有用户都对这个目录有可读可写可执行权限。

修改权限

r:读取权限,数字代号为:"4"。

w:写入权限,数字代号为:"2"。

x:执行或切换权限,数字代号为:"1"。

u 代表拥有者(user)

g 代表拥有者所在的组群(group)

o 代表其他用户,但不是u和g (other)

a 代表全部的人,也就是包括u,g和o

+:为文件或目录增加权限

-:删除文件或目录的权限

=:设置指定的权限示例:

chomd u+wx test 增加test目录中拥有者可写和可执行的权限

chomd g+wx test 增加test目录中拥有者所在的组群可写和可执行的权限

chmod go-rw test 删除test目录中组群和其他用户的可读和可写的权限除了符号,也可以使用八进制数字来指定具体权限,如下表所示:

0:没有任何权限 :---

1:执行权限 :--x

2:写入权限 :-w-

3:执行权限和写入权限:1 (执行) + 2 (写入) = 3 :-wx

4:读取权限 :r--

5:读取和执行权限:4 (读取) + 1 (执行) = 5 :r-x

6:读取和写入权限:4 (读取) + 2 (写入) = 6 :rw-

7:所有权限: 4 (读取) + 2 (写入) + 1 (执行) = 7 :rwx

__EOF__

本文链接:https://www.cnblogs.com/Y0uhe/p/16829403.html

关于博主:评论和私信会在第一时间回复。或者直接私信我。

版权声明:本博客所有文章除特别声明外,均采用 BY-NC-SA 许可协议。转载请注明出处!

声援博主:如果您觉得文章对您有帮助,可以点击文章右下角【推荐】一下。您的鼓励是博主的最大动力!

【推荐】国内首个AI IDE,深度理解中文开发场景,立即下载体验Trae

【推荐】编程新体验,更懂你的AI,立即体验豆包MarsCode编程助手

【推荐】抖音旗下AI助手豆包,你的智能百科全书,全免费不限次数

【推荐】轻量又高性能的 SSH 工具 IShell:AI 加持,快人一步

· 25岁的心里话

· 闲置电脑爆改个人服务器(超详细) #公网映射 #Vmware虚拟网络编辑器

· 零经验选手,Compose 一天开发一款小游戏!

· 通过 API 将Deepseek响应流式内容输出到前端

· AI Agent开发,如何调用三方的API Function,是通过提示词来发起调用的吗