关于XSS的一些奇怪pyload

本文仅供学习探讨,切勿用于非法行为。

大型站点测试为了防止影响业务最好不要弹窗,使用console.log输出

XSS弹窗

XSS利用

奇奇怪怪的xss

无script的xss

引入媒体类测试代码Example:

表单点击测试代码Example:

ByPass

CSP & WAF Bypass

重定向 测试代码

css样式xss

欺骗会话

data数据流绕过滤

写文章的时候发现写的文章竟然弹窗了,data数据流绕过滤还是很少被开发者重视orz。

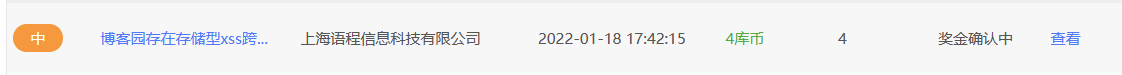

已交相应漏洞平台

__EOF__

本文作者:LinkPoc

本文链接:https://www.cnblogs.com/Y0uhe/p/15818421.html

关于博主:评论和私信会在第一时间回复。或者直接私信我。

版权声明:本博客所有文章除特别声明外,均采用 BY-NC-SA 许可协议。转载请注明出处!

声援博主:如果您觉得文章对您有帮助,可以点击文章右下角【推荐】一下。您的鼓励是博主的最大动力!

本文链接:https://www.cnblogs.com/Y0uhe/p/15818421.html

关于博主:评论和私信会在第一时间回复。或者直接私信我。

版权声明:本博客所有文章除特别声明外,均采用 BY-NC-SA 许可协议。转载请注明出处!

声援博主:如果您觉得文章对您有帮助,可以点击文章右下角【推荐】一下。您的鼓励是博主的最大动力!

【推荐】国内首个AI IDE,深度理解中文开发场景,立即下载体验Trae

【推荐】编程新体验,更懂你的AI,立即体验豆包MarsCode编程助手

【推荐】抖音旗下AI助手豆包,你的智能百科全书,全免费不限次数

【推荐】轻量又高性能的 SSH 工具 IShell:AI 加持,快人一步

· 地球OL攻略 —— 某应届生求职总结

· 周边上新:园子的第一款马克杯温暖上架

· Open-Sora 2.0 重磅开源!

· 提示词工程——AI应用必不可少的技术

· .NET周刊【3月第1期 2025-03-02】