记一次360众测靶场考核

记一次360靶场考核

第一轮理论题

百度搜答案即可= =

第二轮实战考核

第一题 拆旧有限公司

随便点了点没发现什么东西

别慌

尝试了一下弱密码admin/admin888成功登录

发现是一个备份文件后台

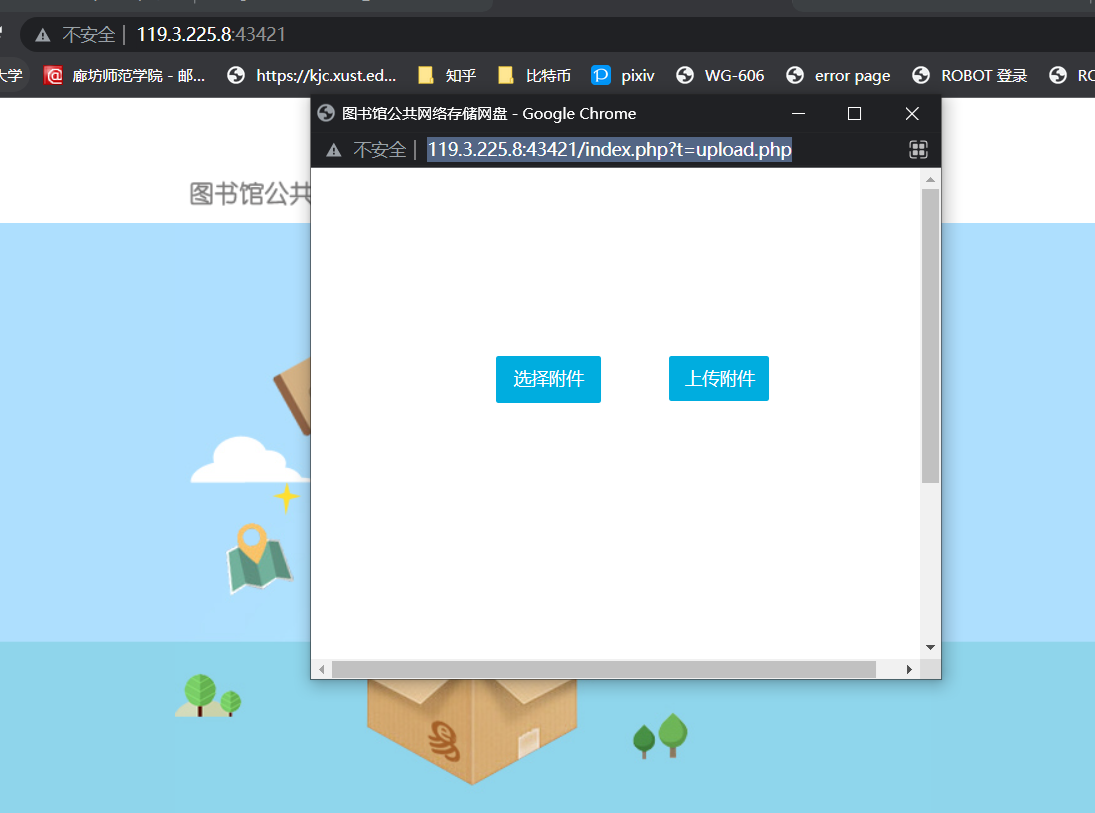

第二题 图书馆公共网络存储网盘

发现它有一个”非注册用户上传文件“的功能

经过测试发现检测了文件头,

所以这里用GIF89a来绕过文件头检测,

再次上传一句话时,发现还过滤了<?,

决定用\<script\>标签php一句话木马来绕过<?的过滤。

但怎么都不解析PHP

第三题

上传绕过方法与第二题一致就不过多叙述

第四题 WEB应用管理

jupyter的未授权访问远程命令执行

漏洞编号:SSV-99338

漏洞描述:管理员未为Jupyter Notebook配置密码,将导致未授权访问漏洞,游客可在其中创建一个console并执行任意Python代码和命令。

执行系统命令

第五题 智谷运维管理系统

漏洞编号:CVE-2020-11800

Zabbix Server的trapper命令处理,

存在命令注入漏洞,可导致远程代码执行。

__EOF__

本文作者:LinkPoc

本文链接:https://www.cnblogs.com/Y0uhe/p/15536492.html

关于博主:评论和私信会在第一时间回复。或者直接私信我。

版权声明:本博客所有文章除特别声明外,均采用 BY-NC-SA 许可协议。转载请注明出处!

声援博主:如果您觉得文章对您有帮助,可以点击文章右下角【推荐】一下。您的鼓励是博主的最大动力!

本文链接:https://www.cnblogs.com/Y0uhe/p/15536492.html

关于博主:评论和私信会在第一时间回复。或者直接私信我。

版权声明:本博客所有文章除特别声明外,均采用 BY-NC-SA 许可协议。转载请注明出处!

声援博主:如果您觉得文章对您有帮助,可以点击文章右下角【推荐】一下。您的鼓励是博主的最大动力!

【推荐】国内首个AI IDE,深度理解中文开发场景,立即下载体验Trae

【推荐】编程新体验,更懂你的AI,立即体验豆包MarsCode编程助手

【推荐】抖音旗下AI助手豆包,你的智能百科全书,全免费不限次数

【推荐】轻量又高性能的 SSH 工具 IShell:AI 加持,快人一步

· 开发者必知的日志记录最佳实践

· SQL Server 2025 AI相关能力初探

· Linux系列:如何用 C#调用 C方法造成内存泄露

· AI与.NET技术实操系列(二):开始使用ML.NET

· 记一次.NET内存居高不下排查解决与启示

· Manus重磅发布:全球首款通用AI代理技术深度解析与实战指南

· 被坑几百块钱后,我竟然真的恢复了删除的微信聊天记录!

· 没有Manus邀请码?试试免邀请码的MGX或者开源的OpenManus吧

· 园子的第一款AI主题卫衣上架——"HELLO! HOW CAN I ASSIST YOU TODAY

· 【自荐】一款简洁、开源的在线白板工具 Drawnix