【少走弯路】关于安卓抓包的个人经验

【少走弯路】关于安卓抓包的个人经验

前几天发了一个关于安卓抓包的一个文章,当时就是将之前记得随手一发,这次来讲一下关于安卓抓包的一些个人经验(可能会和那篇文章有重复的地方),通常我们在对app进行测试的时候会通过模拟器进行抓包,其实最弄个二手实体机但是毕竟家里没矿,然后这里我总结了很多在搭建渗透环境的时候的一些经验和较为简单的解决办法

微信公众号:小惜渗透,欢迎大佬一起交流进步

1. 模拟器

模拟器的选择通常就是下面几款(我用的是雷电和MuMu):

- 雷电模拟器

- 夜神模拟器

- MuMu模拟器

- 逍遥模拟器

这里面雷电模拟器可以设置网络为桥接,但是其它貌似都不可以,但是雷电安Xposed得时候总失败(后面会写解决办法);然后夜神模拟器的话我真是服了,不知道是不是我电脑原因遇到个很蛋疼的bug,就是虚拟键盘老调不出来,就很烦,不过它有个优点就是软件商店里面的Xposed可以一键安装上;MuMu模拟器感觉上略微简洁轻便,用起来感觉相比于其它快很多;然后逍遥模拟器我没怎么用过,自行检验吧。

既然是模拟器那么它就是存在快照功能的,在我们测试的时候会经常调网络或者设置代理,所以我建议经常创建快照,以为我之前有几次调完代理模拟器就坏了,然后卡到94%,试了各种解决办法都无果,只能删了重新创建。

2. 代理问题

因为一些应用会检测是否使用代理,所以我不建议测试的时候直接在系统中设置代理,我的做法是利用Proxifier将模拟器流量导向Burp,下面是我之前写的配置教程,可以参考

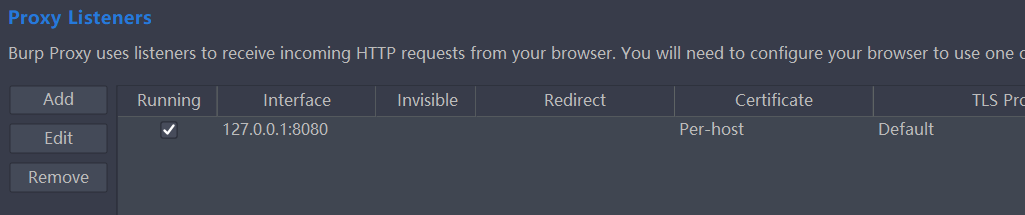

我用的是雷电模拟器,Burp配置如下:

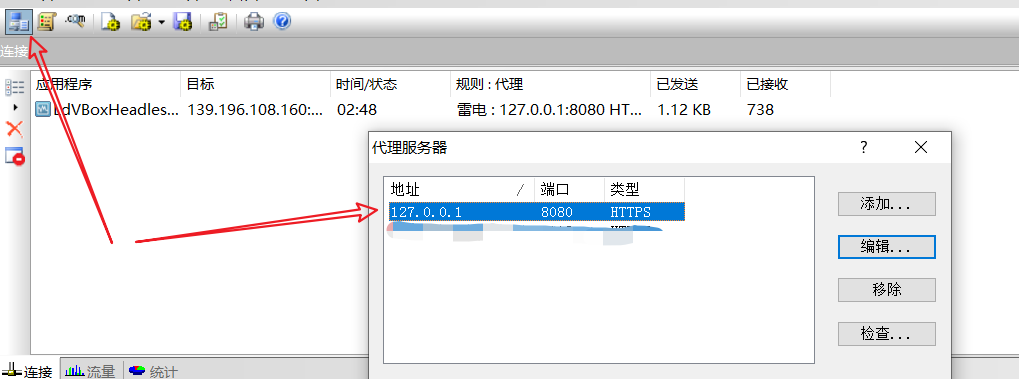

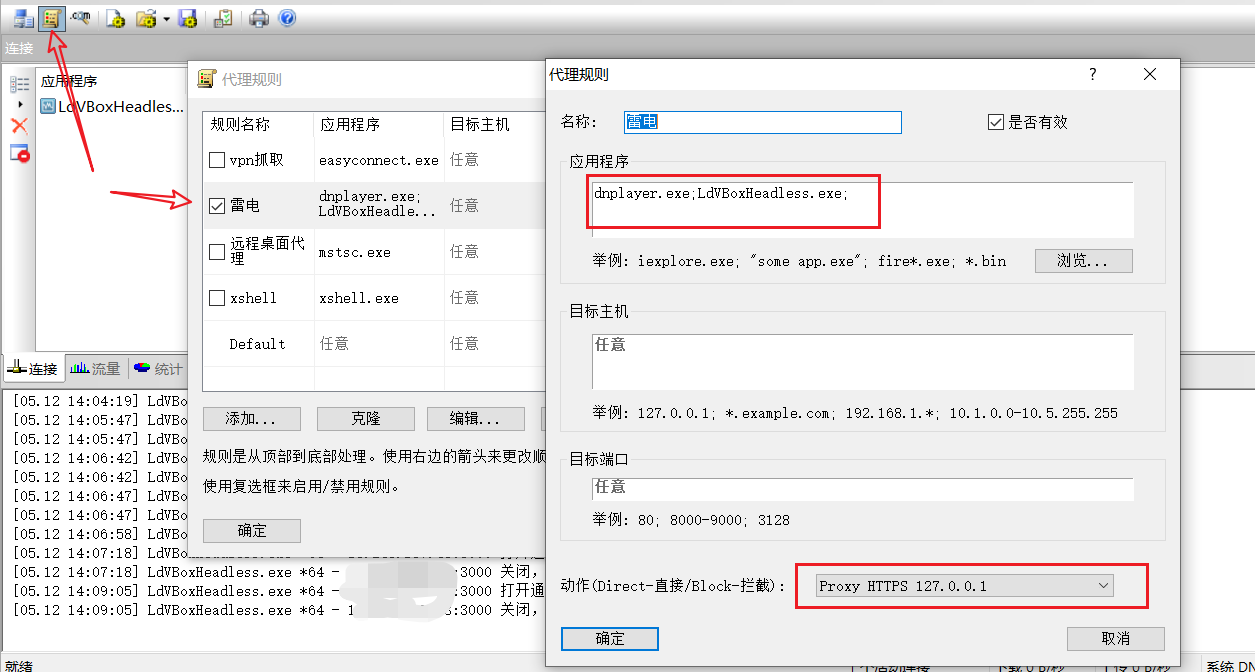

Proxifier配置如下:

设置代理服务器

3. 安卓7.0不信任用户导入证书问题

在安卓7.0以后,系统就不信任用户自己导入的证书了,而我们想用Burp抓包不导入证书还不行,网上的教程也是五花八门,各种复杂,我这里推荐一个最简单的办法,就是用MT管理器将证书从用户证书目录移动到系统证书目录

mt管理器移动证书 :/data/misc/user/0/cacerts-added/这个路径下面的文件复制到/system/etc/security/cacerts

4. Xposed插件安装问题

在渗透过程中最好有Xposed框架,但是安装起来也是各种问题,网上教程也都是五花八门很复杂,我这里也是推荐一个我自己感觉最简单的办法

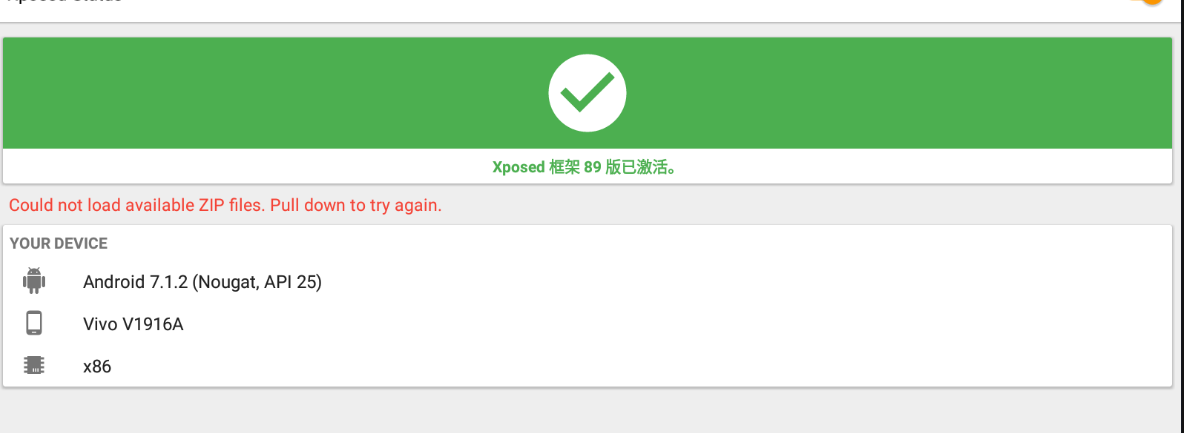

正常雷电默认是安卓7的32位版本,在雷电游戏中心下载Xposed框架app安装即可

app安装后进去是没有框架的,点app内的安装是不好用的(归根结底就是网络问题),这里安装方式有多种,网上的教程也是五花八门,我这里推荐一个超级简单的办法,下一个小牛加速器(当然有别的能用的加速器也可以)然后启动服务,再到xposed的app安装框架即可。

经测试安卓64位安装小牛会闪退

如果还不行的话,推荐个手动安装教程:https://www.bilibili.com/video/BV1fq4y1G7Rt

我这里再推荐两款插件,可能会用得到:

- inspeckage:去百度吧很强大的一个插件

- JustTrustMe:一个用来禁用SSL证书检查的xposed模块

5. 反编译分析

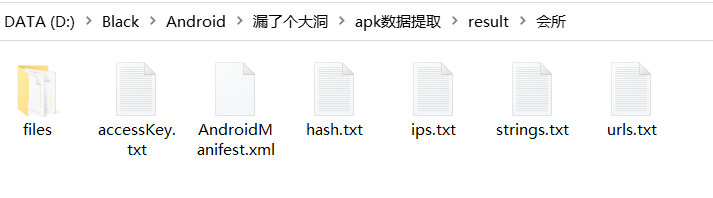

除了常规抓包,可以反编译然后看下代码,反编译的话我推荐漏了个大洞,后台回复0001即可,除了常规反编译,该工具会提取一些内容如:url、hash、ip、key等

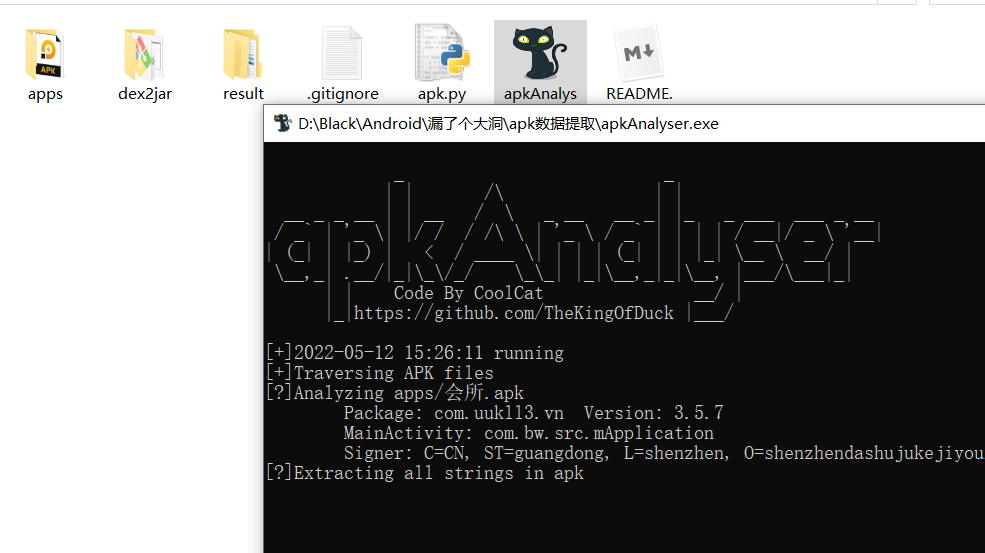

将apk文件放在,软件目录的apps文件夹下,然后点击apkAnalyser.exe主程序即可(等待,时间可能稍微长一些)

提取成功后结果放在result

浙公网安备 33010602011771号

浙公网安备 33010602011771号