SimpleRAR

1.查看详细信息并没有什么

2.解压得到flag.txt,也不是flag

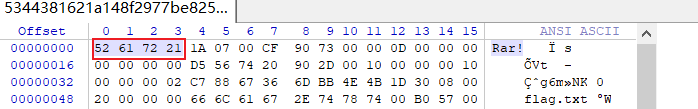

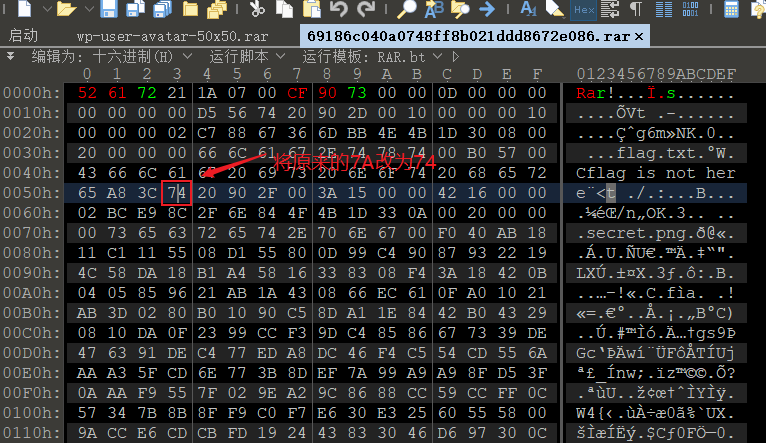

3.放到winhex中查看,文件头正常,符合rar文件头52617221

4.binwalk分析,也没有其他文件

参考:https://www.cnblogs.com/Hunter-01001100/p/11930075.html

可以知道下面原本的 7A 有问题,修改,修改

RAR 文件主要由标记块,压缩头块,文件头块,结尾块组成。 相关头部数据为小端存储

文件中每个数据块都有一个7字节标准的块头。

注1:CRC为CRC32的低2个字节(MARK_HEAD的CRC 为固定的0x5261,非计算出来的值) 注2: HEAD_TYPE=0x72 标记块 HEAD_TYPE=0x73 压缩文件头 HEAD_TYPE=0x74 文件头 HEAD_TYPE=0x75 注释头 HEAD_TYPE=0x76 旧风格的用户身份信息 HEAD_TYPE=0x77 子块 HEAD_TYPE=0x78 恢复纪录 HEAD_TYPE=0x79 用户身份信息 HEAD_TYPE=0x7a subblock

5.保存后重新解压得到文件secret.png,打开png文件后全是空白

6.在放到winhex中查看详细信息,发现是个Gif文件,文件头为474946

7.修改后缀为.gif,打开发现还是空白一片

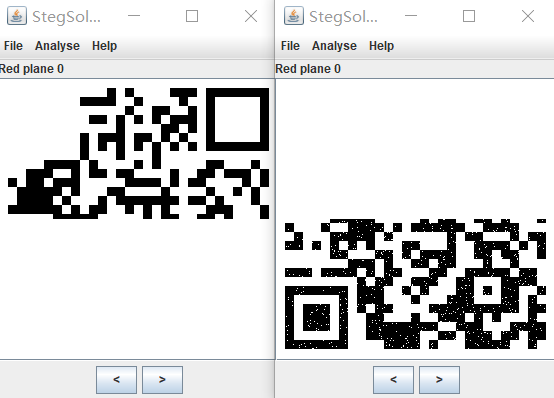

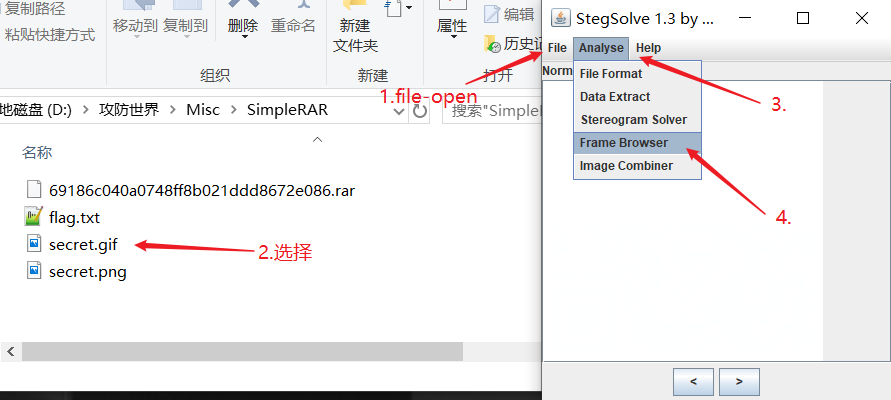

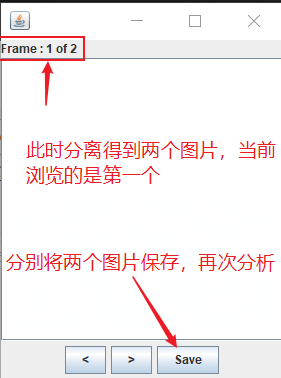

8.既然是gif文件,就把他每一帧分离出来分析,分离后得到两个图层

9.分别用steglove分析,得到两个残缺的二维码图片

10.将两张图片拼接,得到一个还是残缺的二维码

11.将残缺部分补充完整,解析二维码,得到 flag{yanji4n_bu_we1shi}

或者直接用stegsolve也可以将gif图片的每一帧分离出来

OKOK

rar文件分析参考:

https://blog.csdn.net/vevenlcf/article/details/51538837

https://www.jianshu.com/p/8e4209bca4af

文章仅作为学习笔记,欢迎指正,不喜勿喷!

浙公网安备 33010602011771号

浙公网安备 33010602011771号