shctf 有感

当我打ezapk的时候

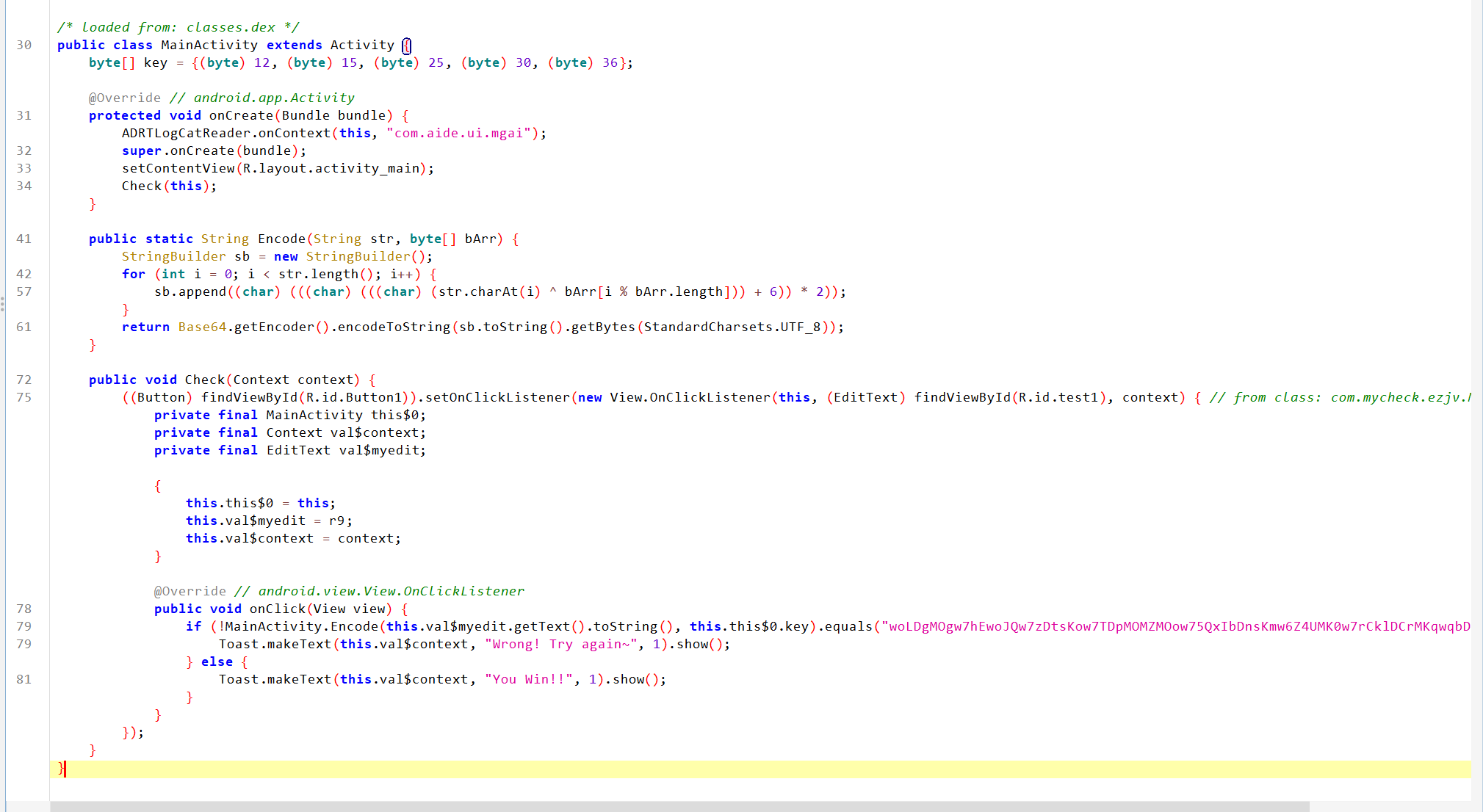

见到了这个代码

我看的出这是先进行key异或加密后再转base64和目标对比(其实我漏了一个要先转UTF-8,但是我只会用C语言写base64解码,不会UTF-8解码),百思不得其解怎么写shellcode,听了某大跌建议,直接咨询AI,然后被喂了个python代码,ctrlc+ctrlcv就解出flag了。。。感觉好像没有我存在的必要了。。。

不过python确实简单,以后尝试写shellcode都用python了

ezdbg WP

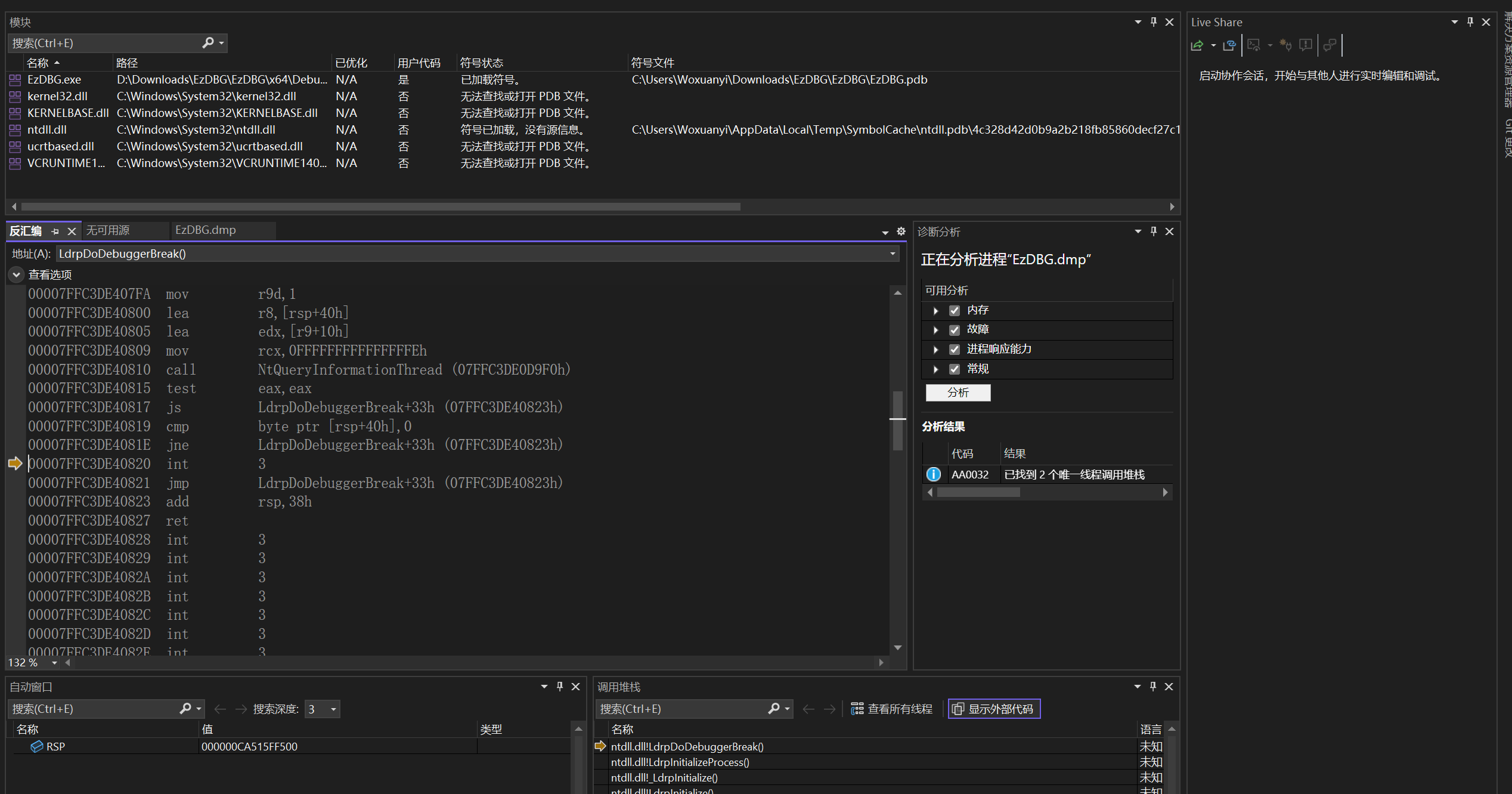

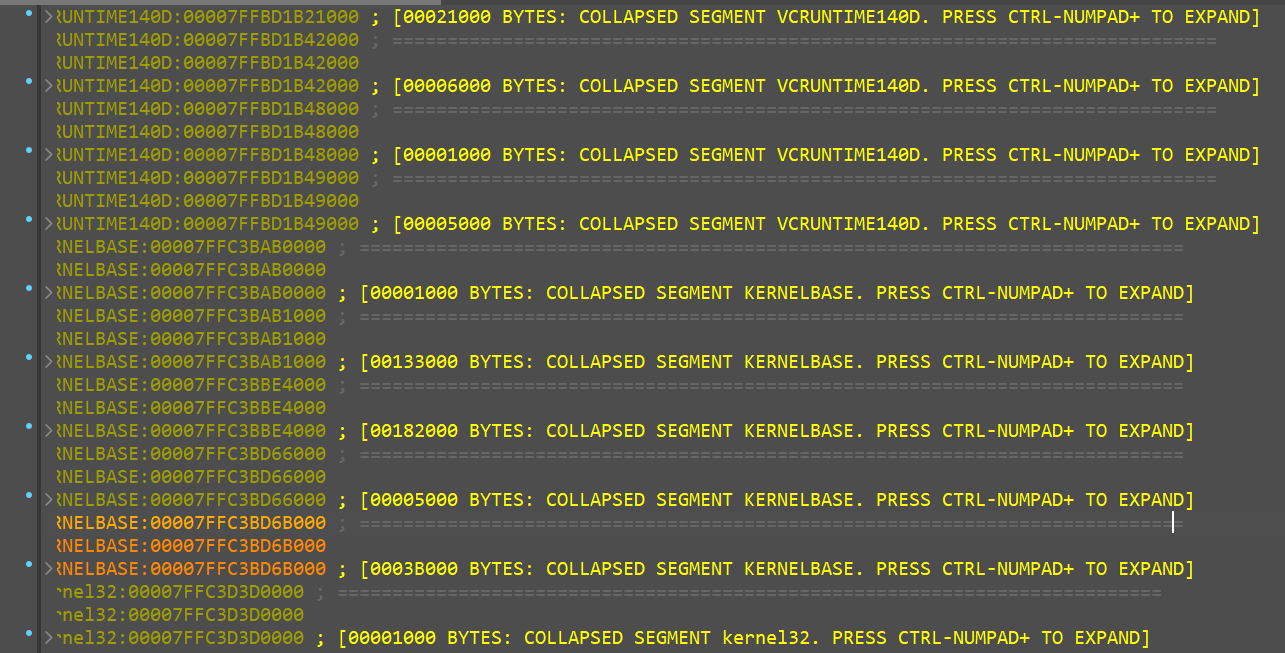

这是个重量级啊,我是真的卡了好久,开局无论用ida还是windbg还是vs分析,都只知道是卡在某个int 3的断点,然后就啥也分析不出来,无论查找flag还是main函数都以失败告终。如下

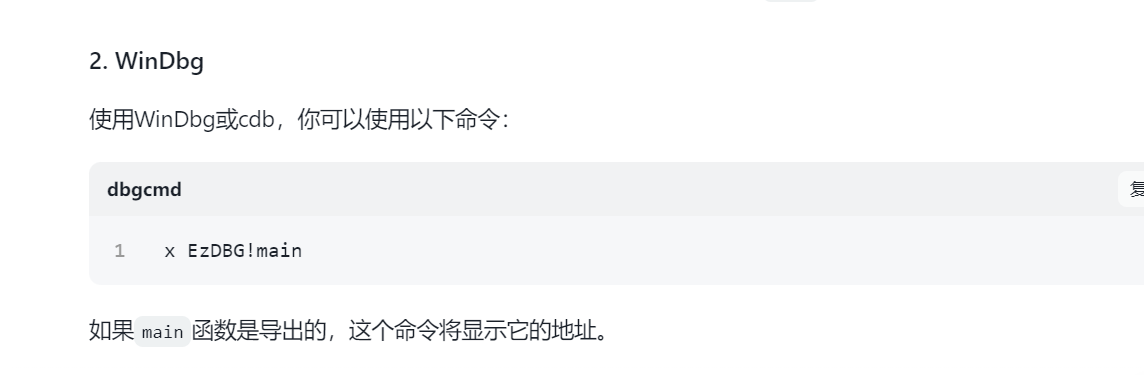

然后我问ai怎么找main函数,得到这样一个解答,

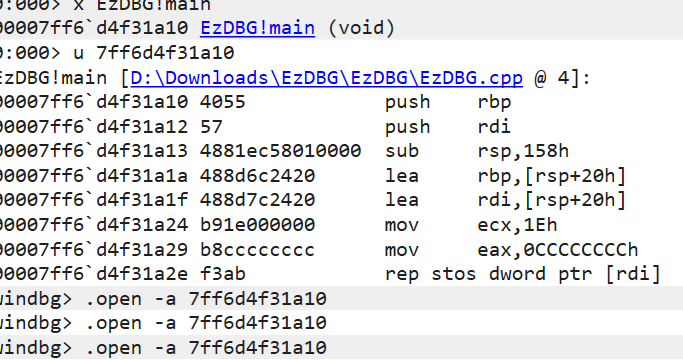

实验后确实有效

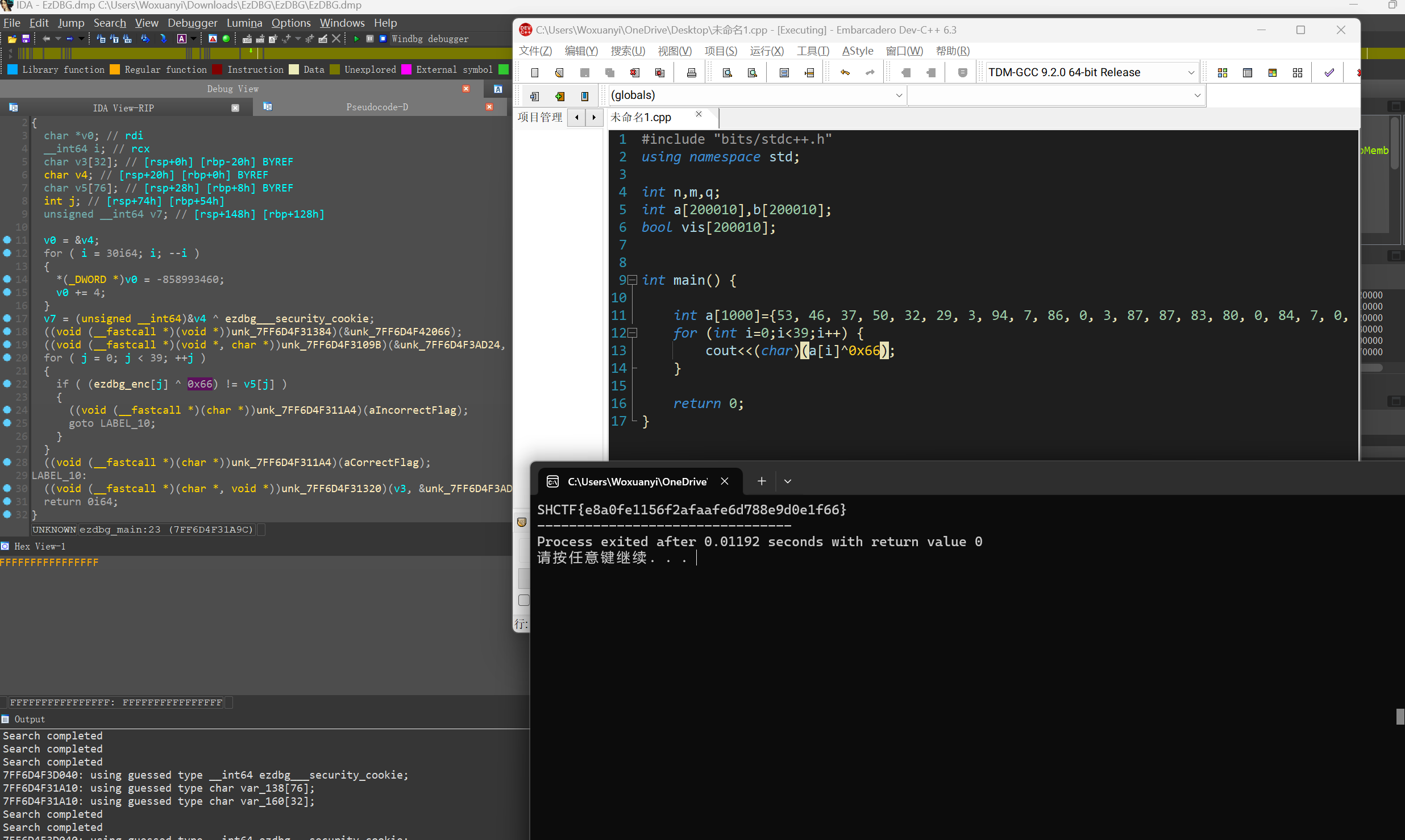

得到了汇编的main函数地址,但是我暂时看不懂,于是又上ida,直接翻这个地址,想着能不能给我翻一下

果真在这种被折叠隐藏的代码中找到了它。(这应该就是我直接搜找不到的原因)

然后简单re就好

这就留下一个疑问,我之所以卡是因为找不到main函数,找到立马就秒了,找不到main函数的原因是ida里的main函数不知道为啥被折叠了(所以才要用别的工具(windbg)帮我找),那我有没有一种方法能把所有折叠的代码块全部展开,然后就能直接搜索main了呢?