就叫它new Star2024 的WP好了

begin WP

跟着引导走就好,这个引导做的还不错,能教人怎么用IDA

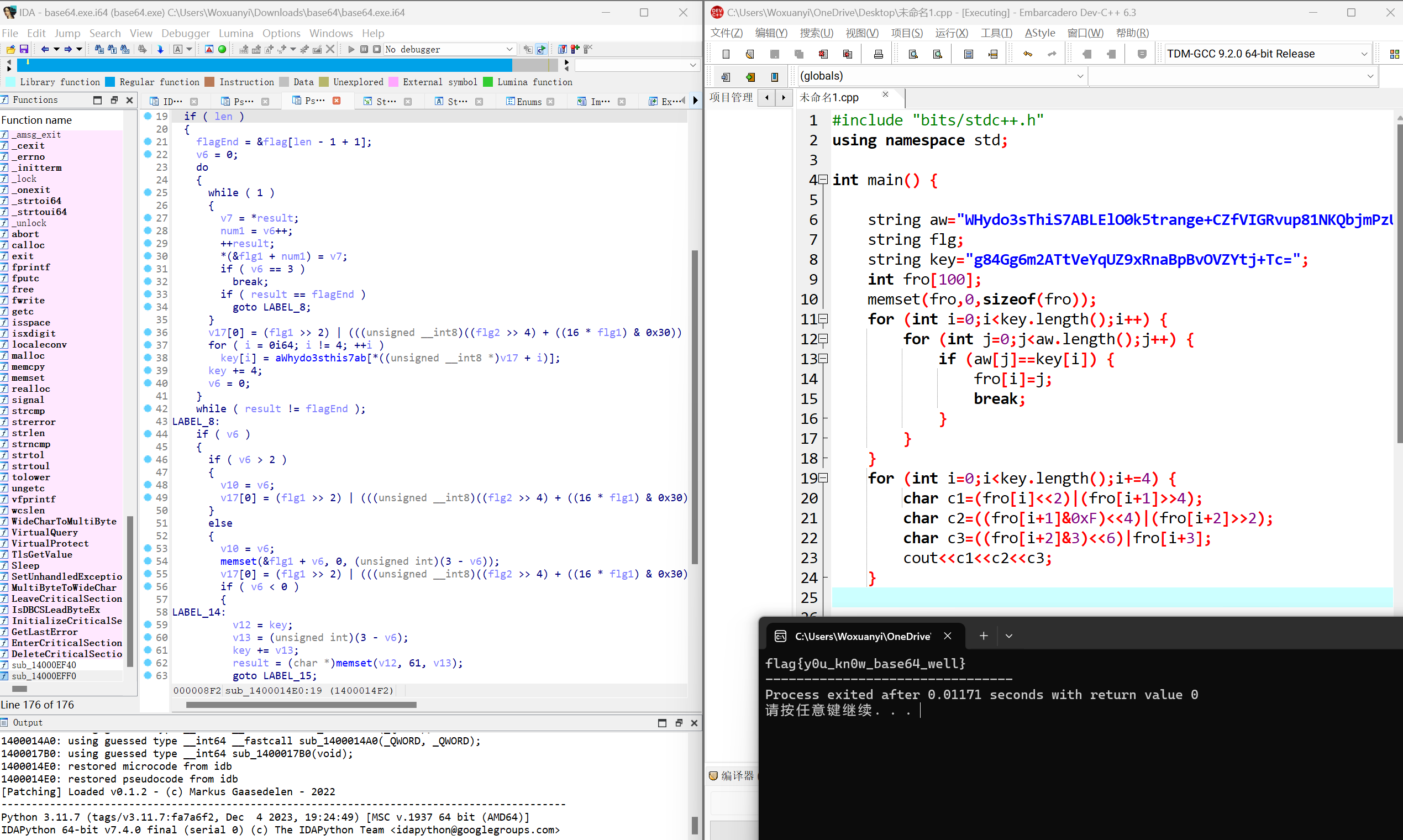

base64 WP

总算知道为啥面试会问我是不是不知道base64编码,原来这个就是啊,和北邮新生赛re签到题基本一样。

看懂逻辑,经典3并4后单表替换,然后写代码解决就好

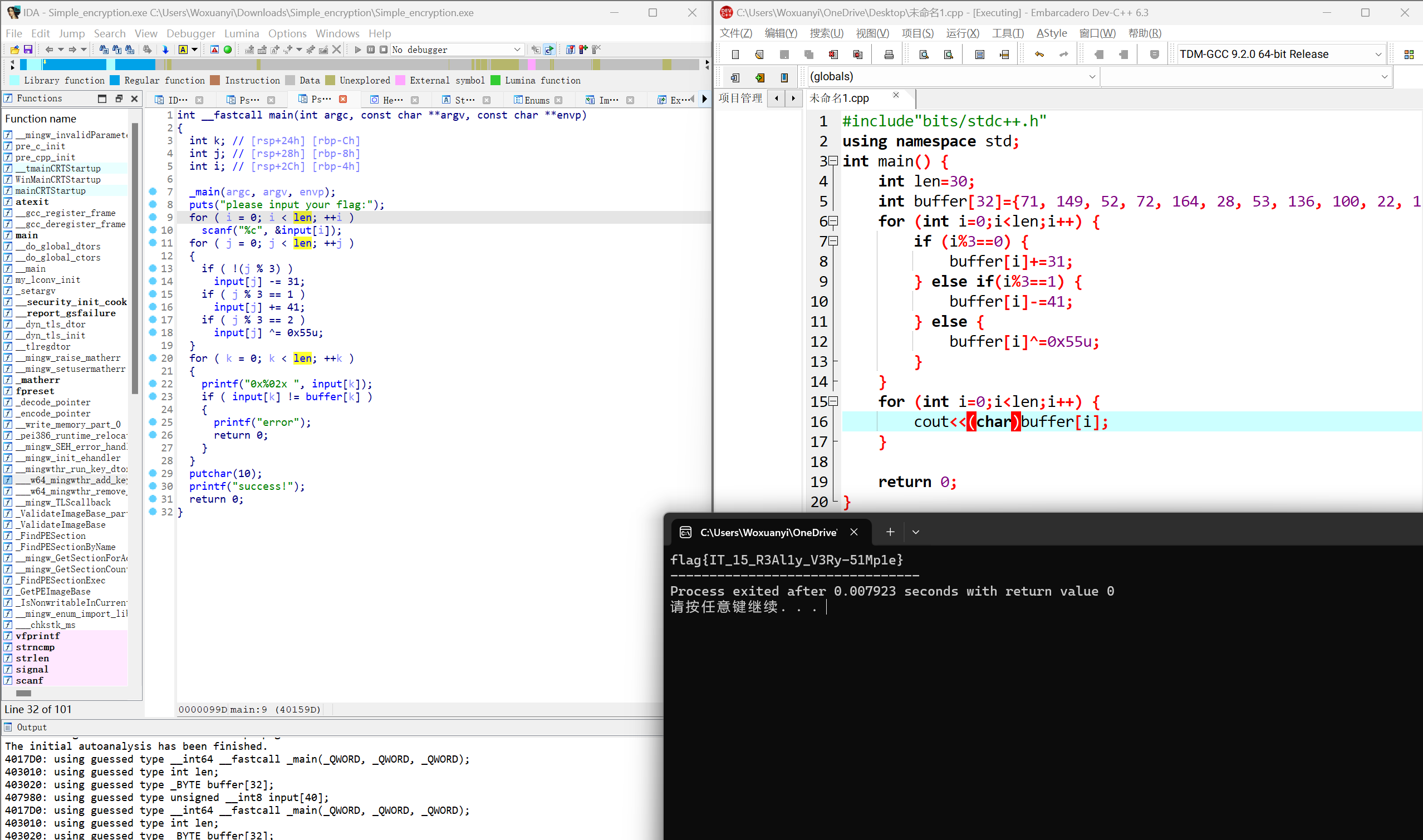

Simple_encryption WP

同样是道没啥含金量,不需要学啥东西的水题,看代码逆向即可,感觉比base64好看懂多了。

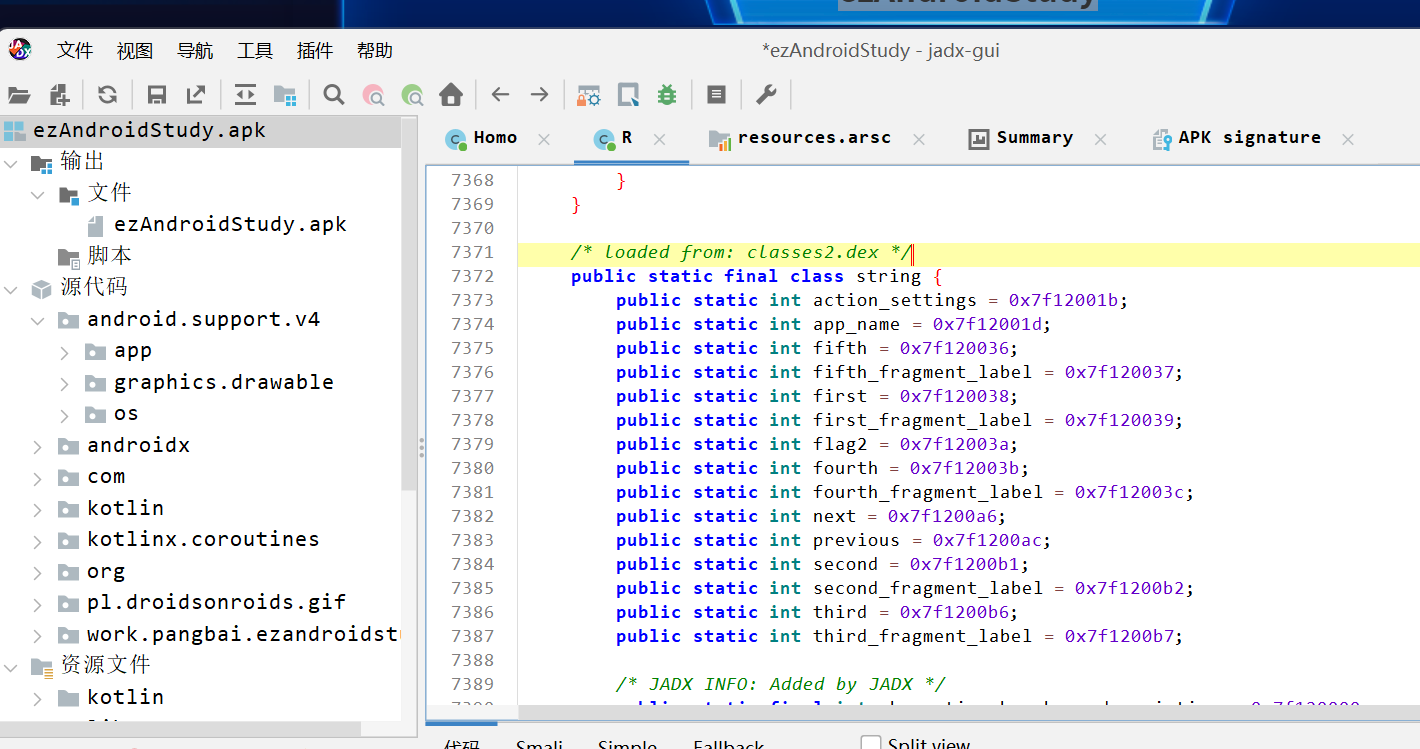

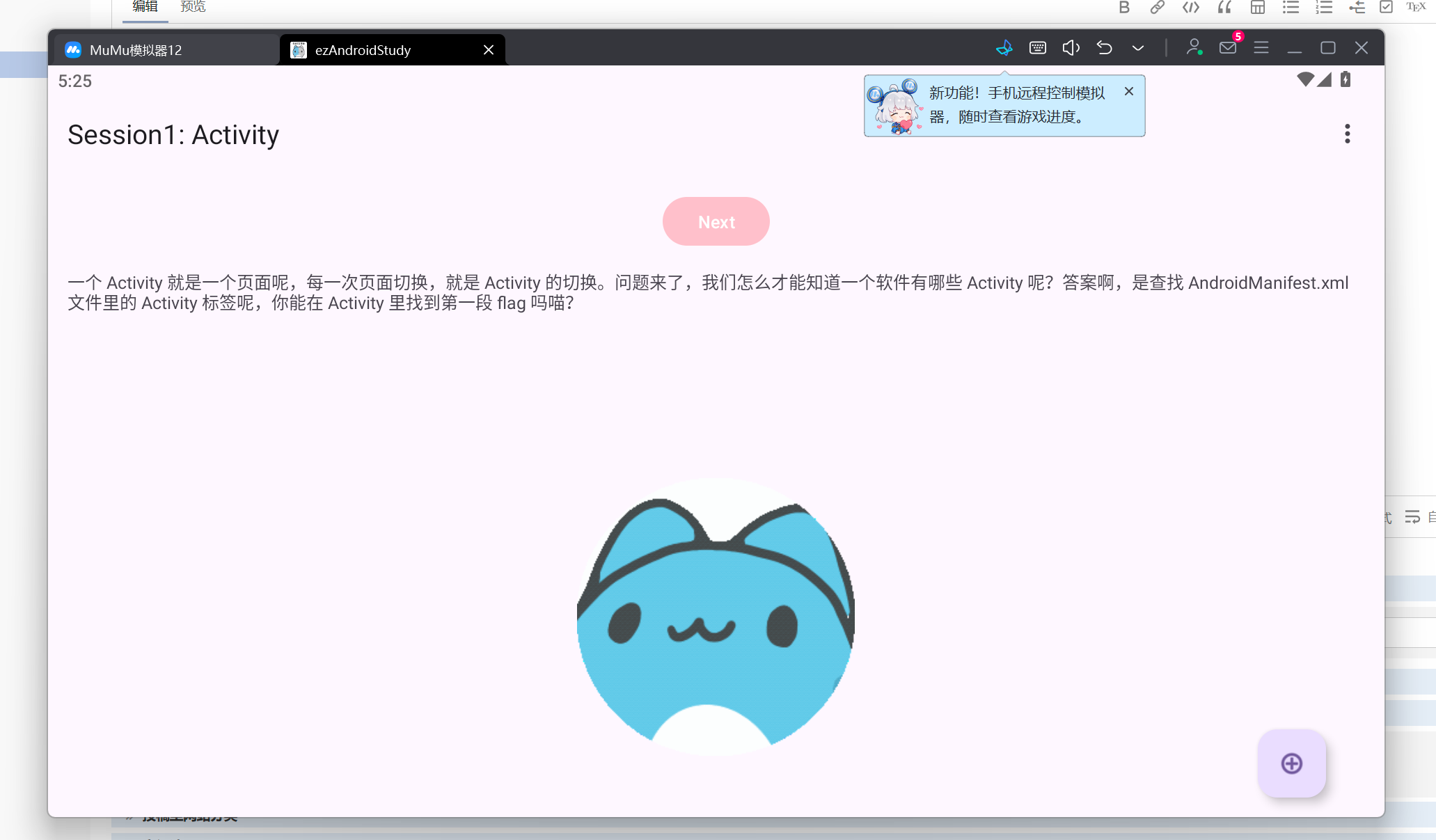

ezAndroidStudy WP

安卓逆向算是头一回了,还有些懵懂,可以吧apk改后缀名为zip直接扒开,但是里面哪些内容有用还不懂,于是使用jadx,开启后直接搜索字段flag,发现这种玩意

可以找到flag1=flag{Y0u,但是没有flag3,且flag2和flag4以int这种像是索引/地址的方式存储

暂时卡住了,学习安卓逆向ing

我是sb,为什么不开程序就直接逆向

这引导做的是真好吧。前4部分的flag跟着它做就好了,明白了使用jadx查找一些东西的方法和apk的基本架构

1.AndroidManifest.xml,每个activity就是一个界面

2.字符串只给int,是因为它们被统一管理于res/value里,图片则在res/drawable

3.res/layout存储了布局文件,带activity的基本就是界面的大致布局

4.apk不用编译的文件一般放在/assets和/res/raw下(听说常考

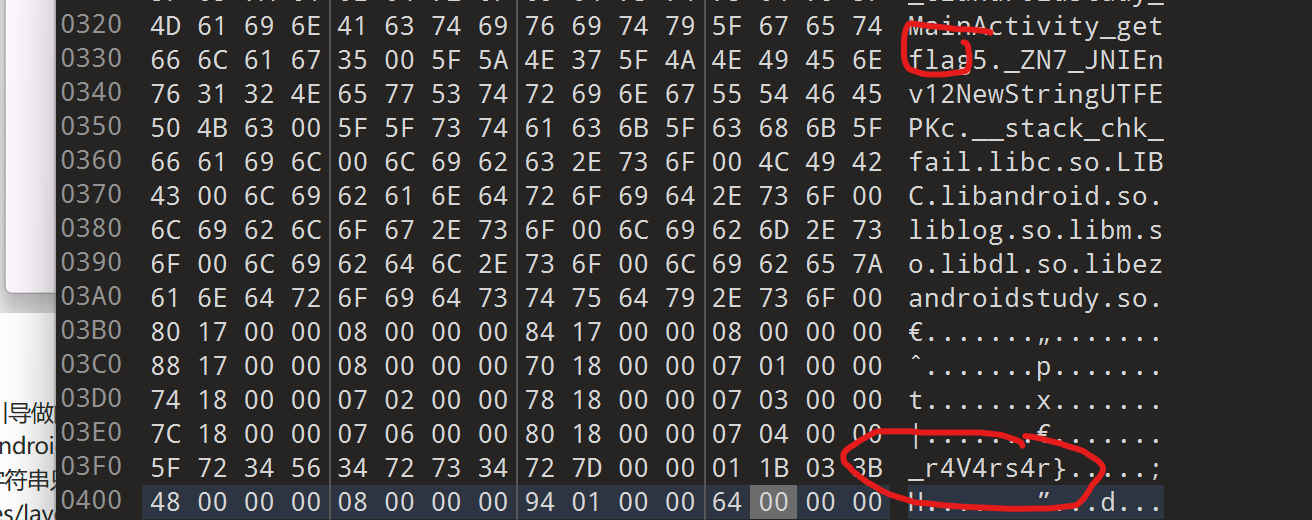

5.安卓的so文件逆向——这个没太搞明白,本题我只是找到所有的so文件,在里面查找flag找到的第五部分,还需研究

可疑的字段hhh

集齐五颗龙珠,召唤flag{Y0u_@r4_900d_andr01d_r4V4rs4r}

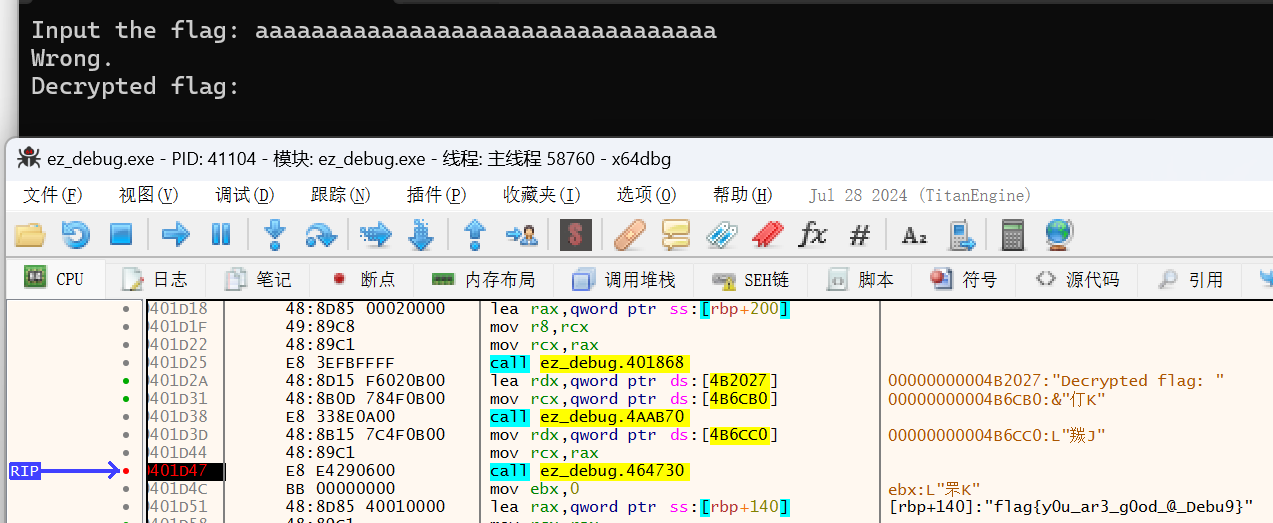

ez_debug WP

预告,学习动调ing

发现看不懂汇编,只好先去学计组和汇编了,希望能在10月5号前看完

虽然计组才看一半,但这种水题貌似用不上计组

我上次不会做是因为我英语不好,看字符串的时候没看懂Decrypted flag:是解密的密码的意思,直接找到这里,下个断点,跑一下就好了。

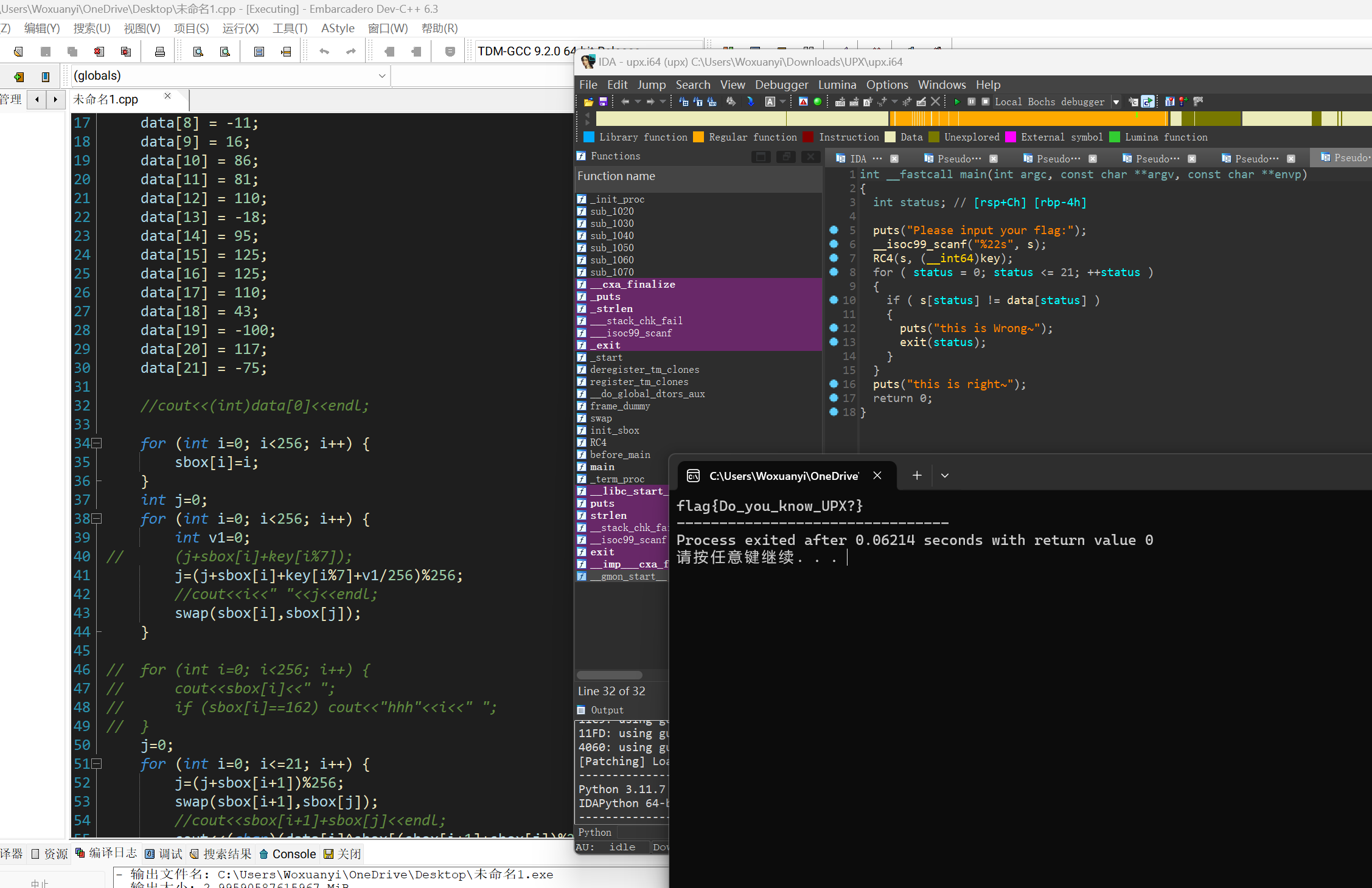

UPX WP

简单upx脱壳

然后看代码

一个很纯的rc加密

直接逆向即可

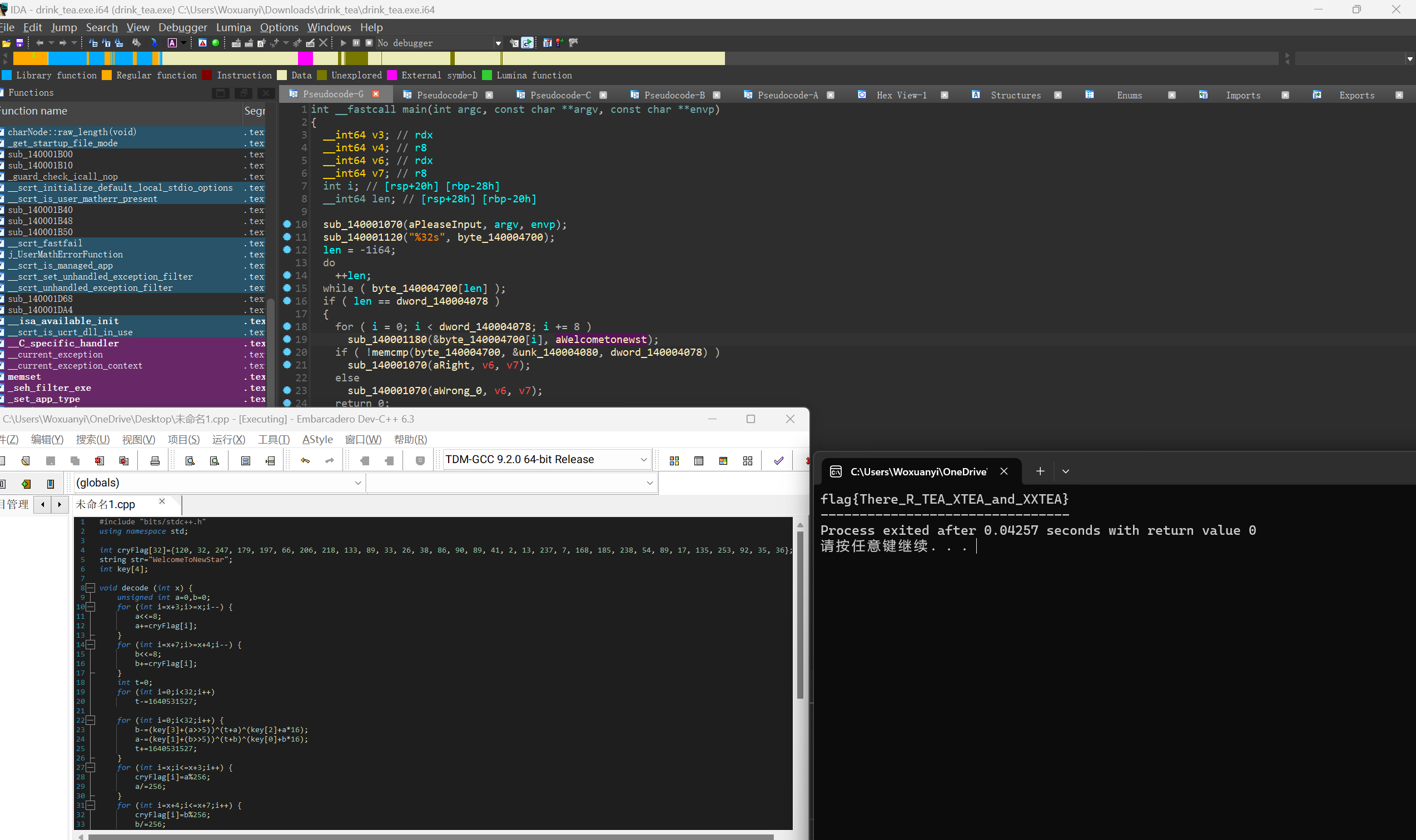

drink_TEA WP

说实话没啥可说的,要不是标题是WP我就不想写了,就纯的TEA加密,解一下就好

\