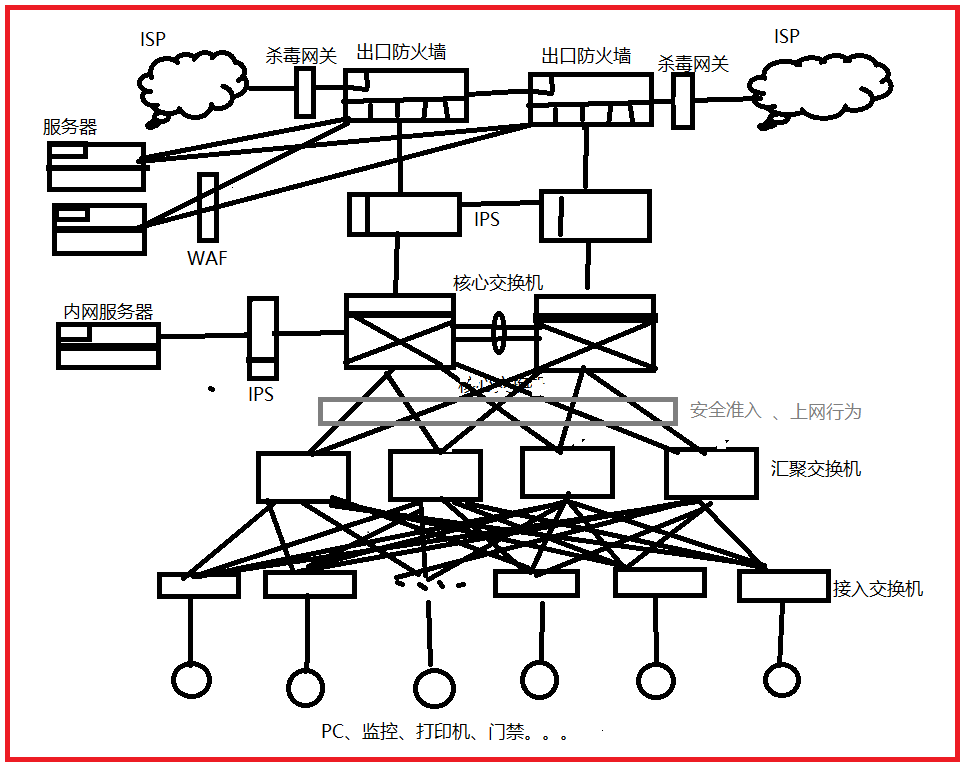

网络架构设计及网络硬件设备

硬件设备的认识:

1、路由器:将两个不停的网络进行互联互通,隔离不同的网段,进行数据包的路由。

2、行为审计(上网行为):用于监视收发的应用层流量,同时记录所有的流量来源及去向。可以实时的发现内部人员上网行为,同时可以用于对相应的流量进行限速及限制等操作。

3、硬件防火墙:用于内网与外网的安全隔离,以及区域与区域之间的访问控制;默认防火墙的高安全级别可以访问低安全级别,低安全级别不是访问高安全级别。现在的防火墙基本是基于会话状态的防火墙,也就是该会话第一个数据包经过防火墙时将该会话记录放进一张会话表中,用于后续的数据包通过及数据包返回时使用。

4、下一代防火墙:将各种安全设备的功能集成在防火墙里面,也就是说防火墙既有控制隔离也有杀毒、IPS等功能。但是单独的开启这写额外的功能需要另外开启授权费用,而且每开启一个对应的功能防火墙的性能就会下降30-50%左右。

5、防火墙、IPS、IDS、行为审计等等硬件安全设备基本都支持双模式,也就是路由模式和网桥模式。路由模式就是具有路由功能的安全产品,网桥模式(透明模式)就是具有交换机功能的安全产品。

6、IPS :入侵检测防御,用于检测和防御黑客的入侵。包括各种已知的各种攻击DOS、DDOS等,IPS会检测三层流量包括IP头中的数据同时也会检测应用层的数据。一旦发现有非法的流量进入则会将相应的流量隔离丢弃,同时该流量的后续流量也都会被丢弃。

7、IDS:入侵检测,是IPS的低级版本,没有主动防御的功能只有发现攻击入侵的功能。

8、WAF防火墙:专门针对web服务器设计的防火墙。应用与HTTP及HTTPS。

9、安全准入:该设备用于防止恶意攻击者从内网实施破坏。包括内部人员使用含有病毒的外部设备如U盘等。安全准入能很有效的防御网络内部的攻击及病毒的扩散。

10、堡垒机:又叫跳板机,可以用于做访问服务器的中间跳板。也用于做AAA服务器的认证授权审计等。也就是访问服务器之前要先访问堡垒机,经过堡垒机认证授权之后才能去直接访问服务器,或者通过堡垒机作为中间节点去访问目标的服务器。

11、数据库审计设备:用于防止删库行为的产生。当去操作数据库的时候,需要得到更高级的同意才能去操作数据库,否则无法操作数据库。

12、日志审计:专门用于日志审计的服务器,一般各个设备通过syslog协议将自己的日志发送给日志服务器,然后由日志服务器来统一分析管理这些日志记录。

13、态势感知:用于流量分析,一般分为两个部分,流量分析平台和探针;探针用于收集流量,然后将流量发送给流浪分析平台进行流量的分析及展示。一般会用到端口技术将流量复制一份传输给探针。

14、服务器:塔式服务器,长得跟普通机箱一样,现在已经很少用了。机架式服务器,放在机架上的服务器,一般常用这种服务器。刀片服务器,一般由插槽,将服务器插于插槽中,比较昂贵。服务器由引擎板卡,接口板卡,接口板卡又分为光口板卡和点卡板卡,电源等。引擎中又含有cpu、内存等。

15、交换机:交换机分为框式交换机和盒式交换机。一般框式交换机的性能更加的强大,一般用于核心层,盒式交换机也有引擎板卡接口板卡电源等。盒式交换机一般用于接入层和汇聚层。

------------------------------------------------------------------

网络架构的基本设计:

浙公网安备 33010602011771号

浙公网安备 33010602011771号