[RoarCTF 2019]Easy Java 1

1.发现

1.1打开题目地址,发现为用户登录界面,尝试sqlmap,查看源代码,

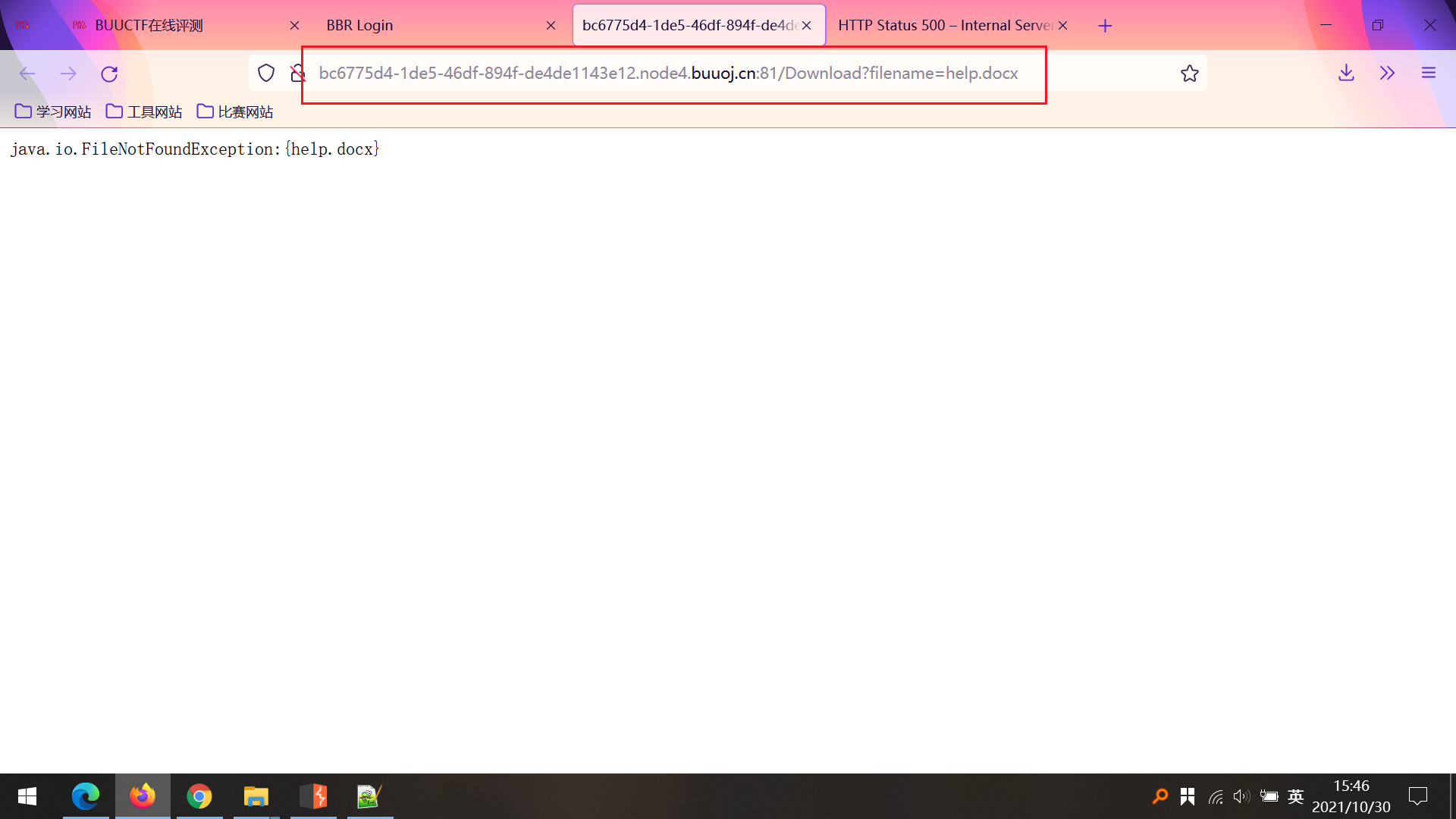

万能密码登录无果,查看help,发现好像有任意文件下载。

1.2尝试下载没有反应,用post尝试,下载成功,打开文档。

2.步骤

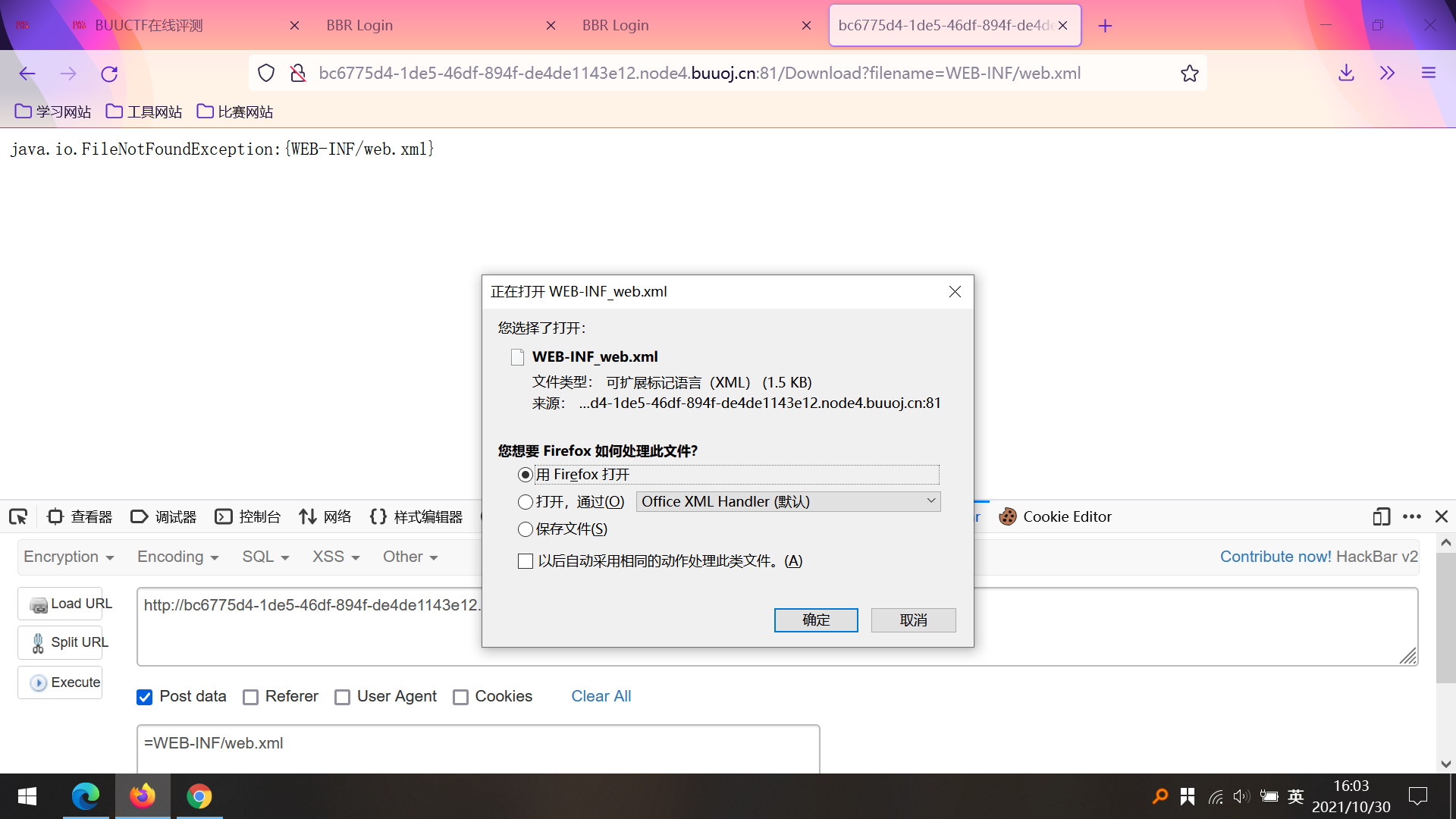

2.1根据提示有Java服务器直接下载WEB-INF/web.xml文件。

知识点

1)Java配置的Web服务器WEB-INF文件夹

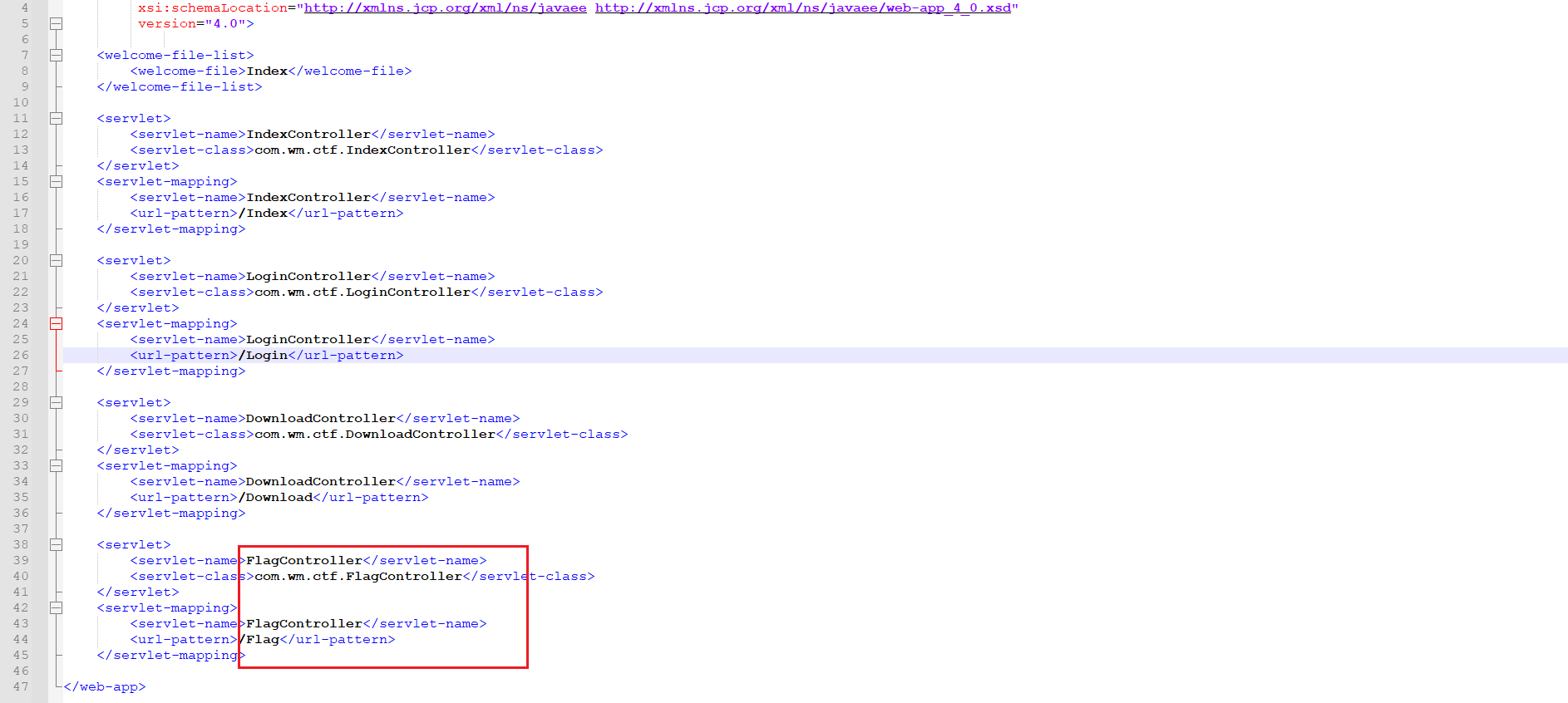

2.2打开文件发现发现中有有关flag的信息。

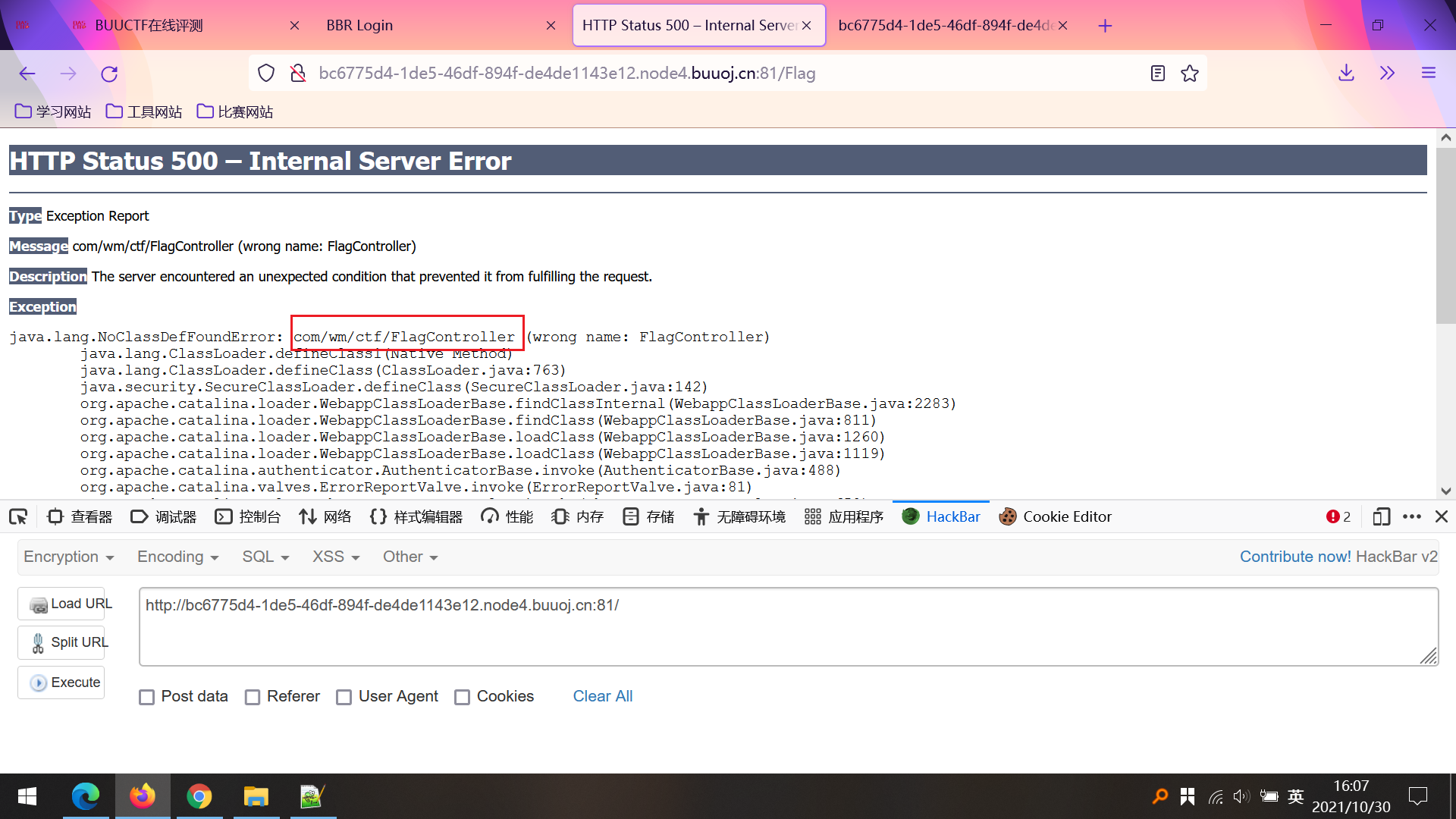

2.3在url中直接搜索Flag,得到文件路径。

2.4利用任意文件下载漏洞下载Flag类的class文件。

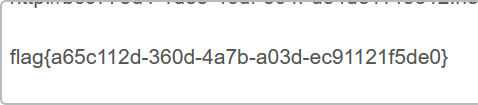

2.5打开文件,其中有一串base64编码,解密后得到flag。

3.借鉴。

[RoarCTF 2019]Easy Java - GTX690M - 博客园 (cnblogs.com)

浙公网安备 33010602011771号

浙公网安备 33010602011771号