渗透|某高校的一次授权检测

N年前的一个活了,就记得好像是监管部门协同当地的高校搞了次演习,检测是否存在学籍信息泄露的风险,事情过去很久了,而且很多环节已经失效,可以拿出来讲讲整个思路

山重水复

分到我的是一所民办高校的学籍管理系统,域名为http://x.a.cn,域名无法打开

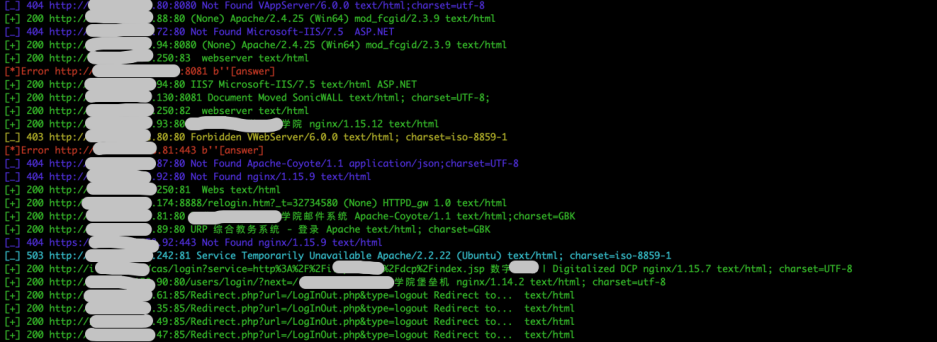

先看下解析IP,解析在8.8.8.88,起手先搜集一下C段,高校一般公网IP比较集中

几乎全是目标相关的资产

找到了一个xx集团OA(http://8.8.8.55:7001/)

查了一下相关新闻,该集团是目标高校的金主

top500姓名+姓名密码字典直接爆破进了oa

liyang/liyang123

Mr.Li在一家印刷公司就职,金主果然家大业大,旗下还有个印刷公司

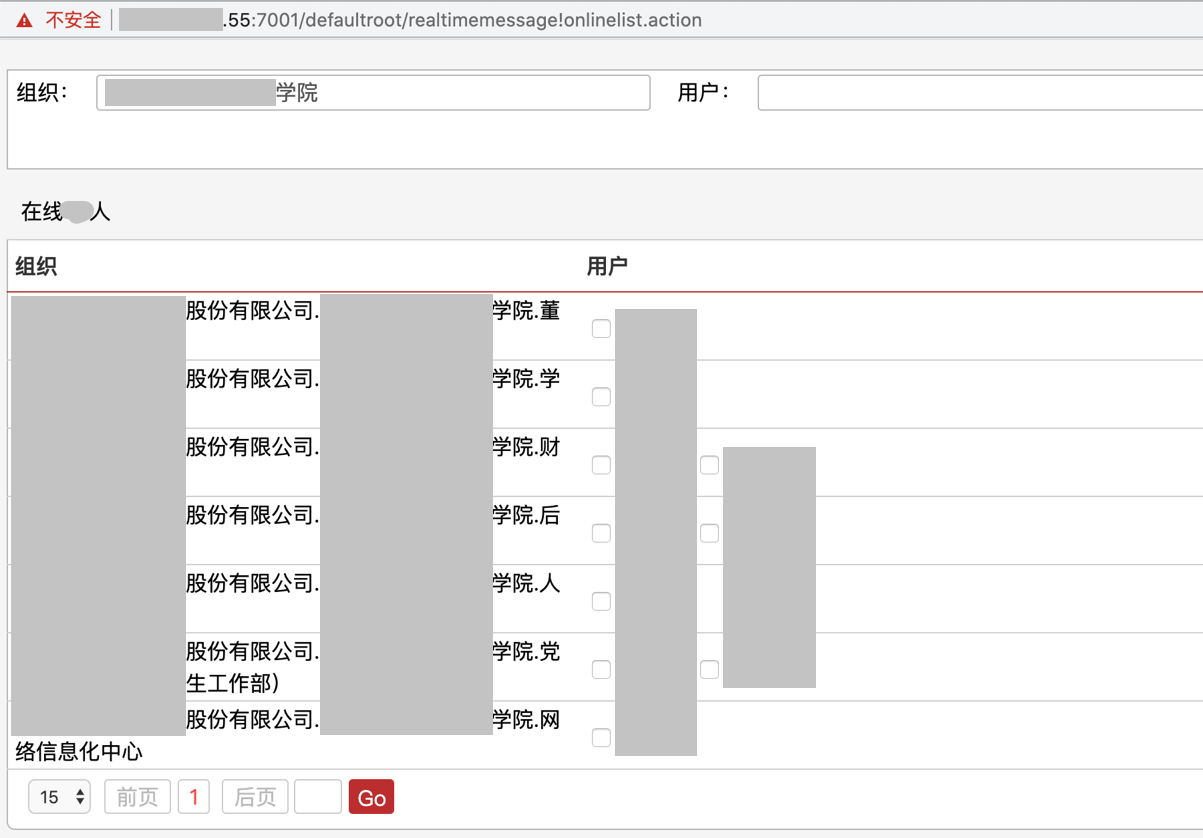

先看看目标高校在不在这个OA里面,查看一下组织架构

真·家大业大

旗下这么多公司,不过好在目标高校也在其中

先来一波通讯录

差不多管事的都在通讯录里面

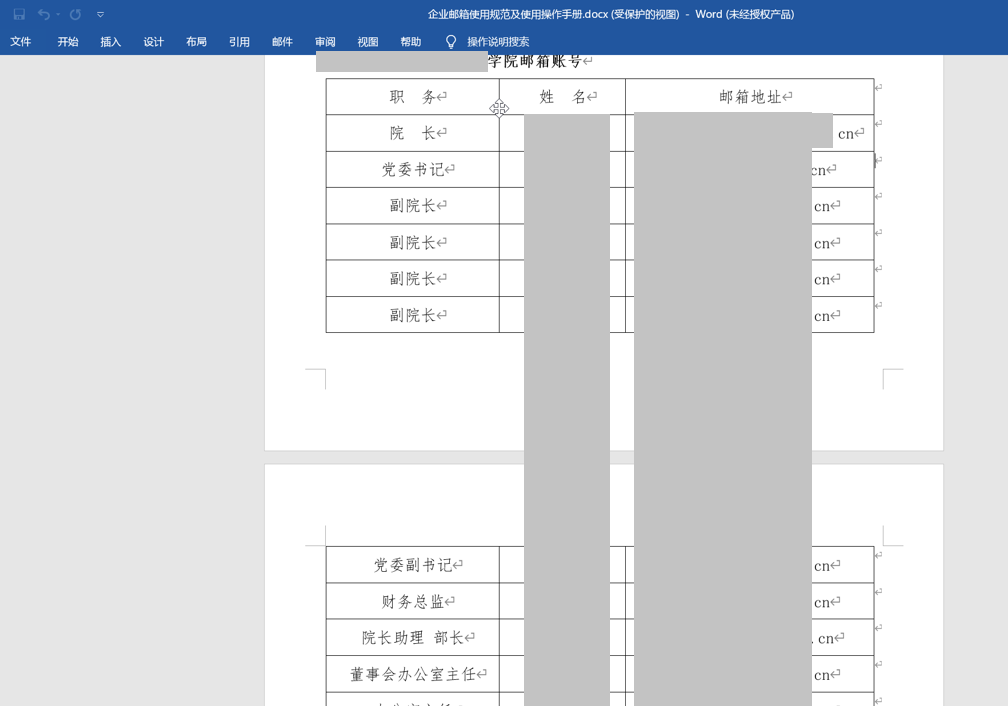

再找找相关文件,找到一个《企业邮箱使用规范及使用操作手册.docx》

在文件中找到了目标高校的领导们的邮箱账号

及登录地址和初始密码

登录地址为http://mail.集团.cn,初始密码a123456*

挨个登录领导们的邮箱,掏出我的iphone6s(忘了什么原因必须用手机登录了)

找了一圈发现没啥东西,领导们不太习惯用邮箱。。

集团这条线就没啥价值了

柳暗花明

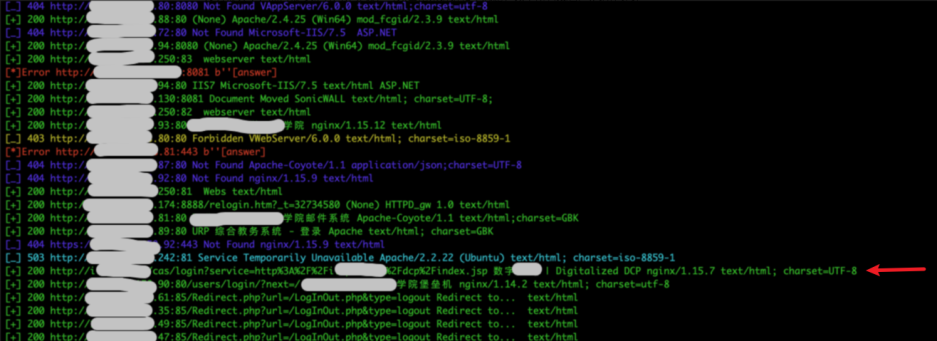

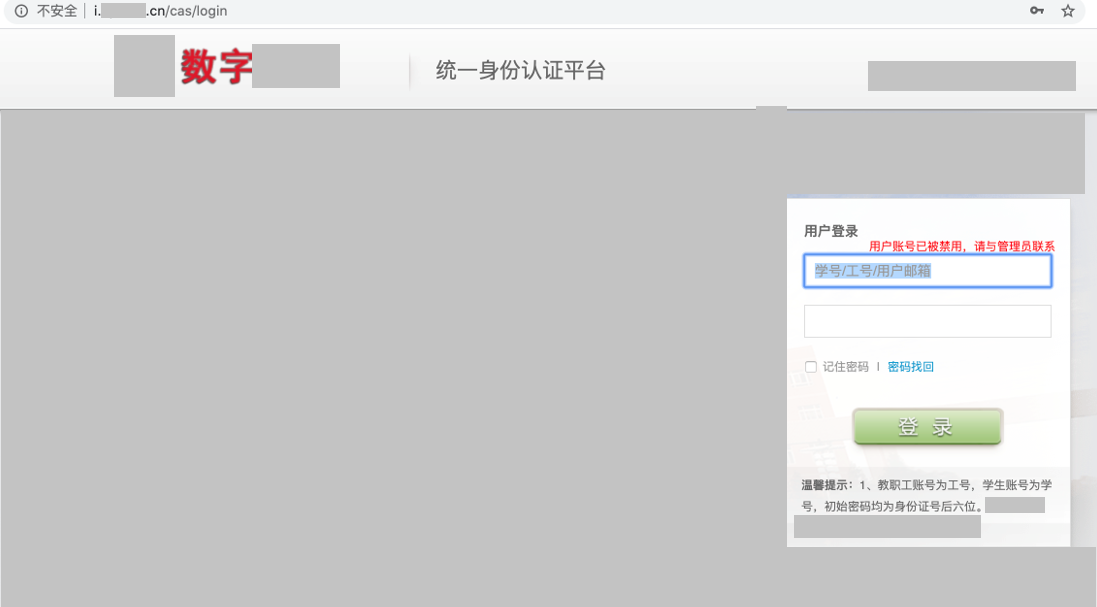

回到刚才搜集的C段资产,有一个http://i.a.cn,是目标高校的统一认证

登录页面提示

工号相对麻烦一些,先搞个学生的账号进去摸摸情况

大学生扎堆的地方在哪儿呢。。

感谢两位吧友,祝福你们

根据两位吧友提供的学号规则,生成了一波,然后按键精灵爆破一发(有前端加密,写解密时间上划不来了)

雪碧喝多了。。有点凉。。

一个都没成

看了一下找回密码处

这里只有邮箱找回和短信找回两种方式,短信就算了,邮箱找回必须先输入自己的邮箱(右边的图后面再说)

先批量枚举一波有邮箱找回的

email为1的是存在邮箱找回的,但返回的数据中,尽然有大量的密保问题,前台F12只能看到短信找回和邮箱找回的表单

分析了一下,找到一个可以仅通过账号就可以重置任意用户密码的0day(开发该祭天了)

先重置一个学生的

进去瞧瞧

纳尼???这兄弟是退学了吗???

想起来刚才测试发现test账号存在,重置一下试试

唉,雪碧真不能多喝

终于试进去了一个能用的学生账号

注意看,这个男人叫小帅

直接在应用中访问学籍系统

跳转到http://s.a.cn,目标信息给下发错了。。

虽然进来了,但只能看自己的信息

这下试着找找有权限的老师的账号,配合刚才那个0day,就可以拿到全部的信息了

先统一认证中看看哪些应用外网能打开

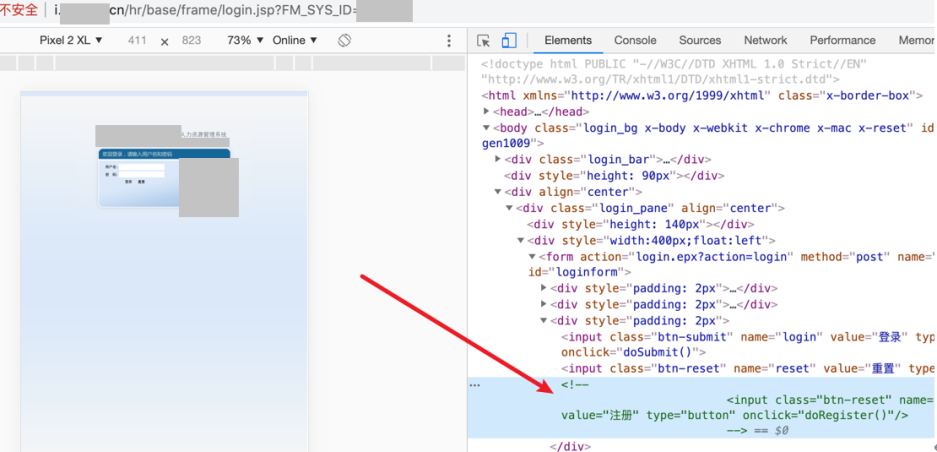

找到一个人力资源管理系统,但小帅很明显没有权限登录

试了试简单的弱口令没能进去

F12看下

呦,多不好意思,这开发,人真实在

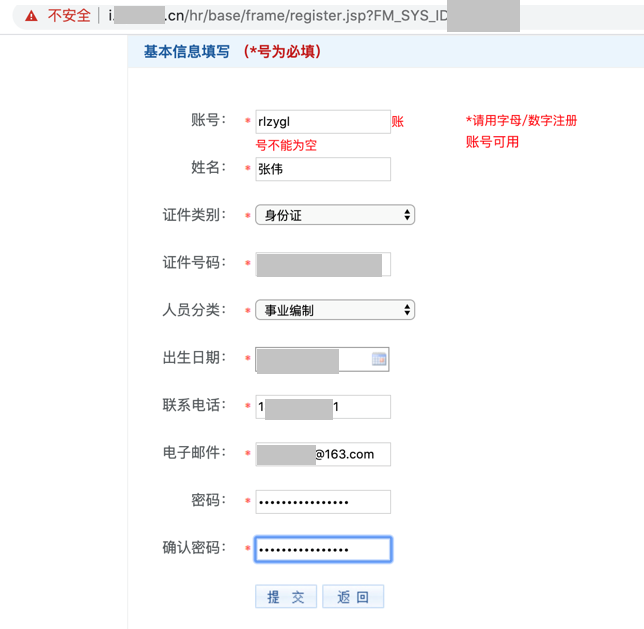

Console执行一下doRegister(),直接跳转到注册页面

账号用rlzygl(人力资源管理),姓名用个最常见的张伟,剩下的瞎填一下

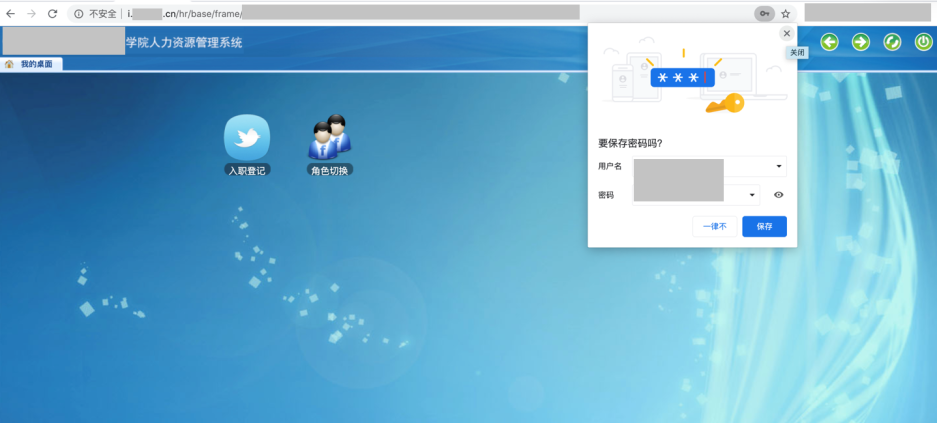

然后登录

里面有个发消息的功能,选择收件人时,可以拿到全部的教职工通讯录,姓名是教职工姓名,账号是工号

把所有教职工信息导出来

然后去官网找教务处的老师

先看看罗老师

然后通过统一认证免密登录学籍系统

尴尬,罗老师不管这个

再试试他们主任

主任只管经济困难的学生。。

又试了两个教务处的老师账号,还是不行

换换思路,学校一般啥系统要改个啥,都是信息处的老师在弄,试试信息处的老师

第一个就权限拉满了。。还得信息处啊

看看学生基本信息维护

毕业的没毕业的都在这里了,目标达成

汇报后领导看效率贼高(几个小时内发生的事情),又给扔了几个。。。麻了。。

这次渗透全程围绕着学籍信息进行,先从外部搜集资产信息,然后通过oa、统一认证去摸索学籍系统的相关信息,不拿一个多余的shell权限,最后兵不血刃的拿下目标,达成目的

其他

本文首发在我自己的公众号,为了救园,冲了个VIP,那就写点东西吧

欢迎转载,但请先去公众号申请一下,和我同名,并且注明转载出处

CSDN转载就别申请了。。。