微信新版本数据库解密分析

微信的加密方式实际上还是没有变,依旧是md5(imei+uin)[:7],不过这次是imei保存的位置变了,之前会保存在DENGTA_META.xml文件中,没有该文件则是默认的1234567890ABCDEF

更新后默认值不变,imei改为保存在KeyInfo.bin文件中,文件被加密

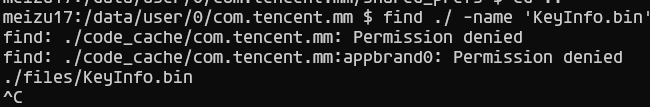

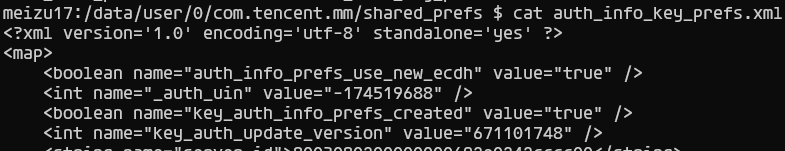

导出看一下,顺便把数据库也导出来

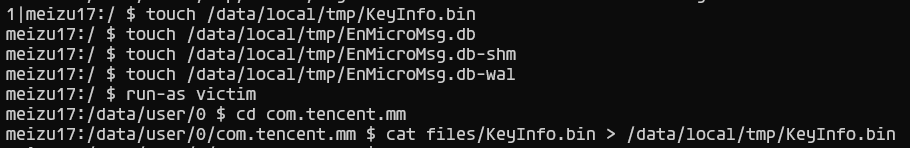

看一下uin

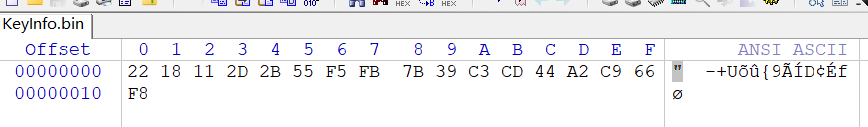

现在来看一下keyinfo

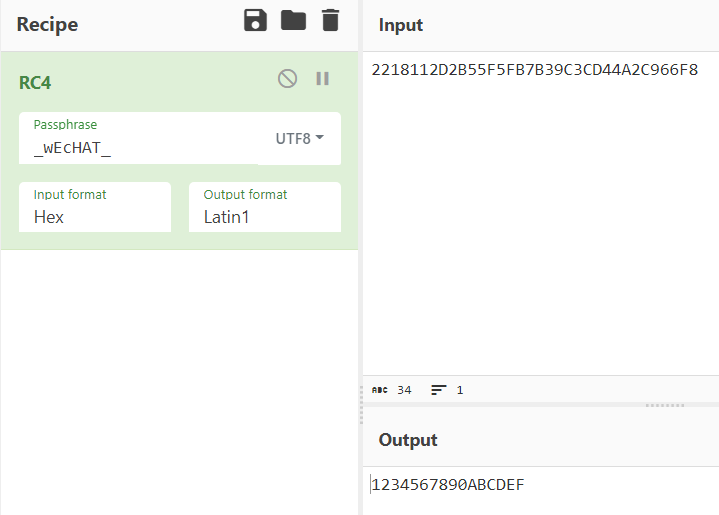

很明显是加密存储的,经过简单逆向可以得到其使用的是rc4加密,密钥为_wEcHAT_

解密一下就可以得到保存的imei

这样子其实有一个好处,就是读取文件必定能得到一个imei,不用去考虑是不是要搞默认值什么的

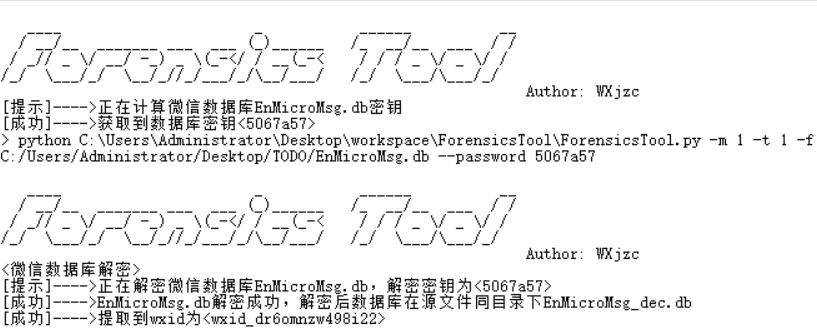

然后这个文件会一行一个imei,暴力跑就完事了,ForensicsTool还是可以用的,主要是可以确定imei的获取方式了

【推荐】编程新体验,更懂你的AI,立即体验豆包MarsCode编程助手

【推荐】凌霞软件回馈社区,博客园 & 1Panel & Halo 联合会员上线

【推荐】抖音旗下AI助手豆包,你的智能百科全书,全免费不限次数

【推荐】博客园社区专享云产品让利特惠,阿里云新客6.5折上折

【推荐】轻量又高性能的 SSH 工具 IShell:AI 加持,快人一步

· 一个费力不讨好的项目,让我损失了近一半的绩效!

· 实操Deepseek接入个人知识库

· CSnakes vs Python.NET:高效嵌入与灵活互通的跨语言方案对比

· 【.NET】调用本地 Deepseek 模型

· Plotly.NET 一个为 .NET 打造的强大开源交互式图表库

2023-09-25 2023龙信杯