盘古石杯赛前练习题

仿真+x-ways手撸,浅浅水一篇~~

一、请检查窝点中的手机检材,回答以下问题

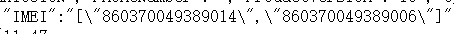

1、该OPPO手机的IMEI是:

位于文件OppoBackup/Basic/Adlockdown.json中

结果为860370049389014,860370049389006

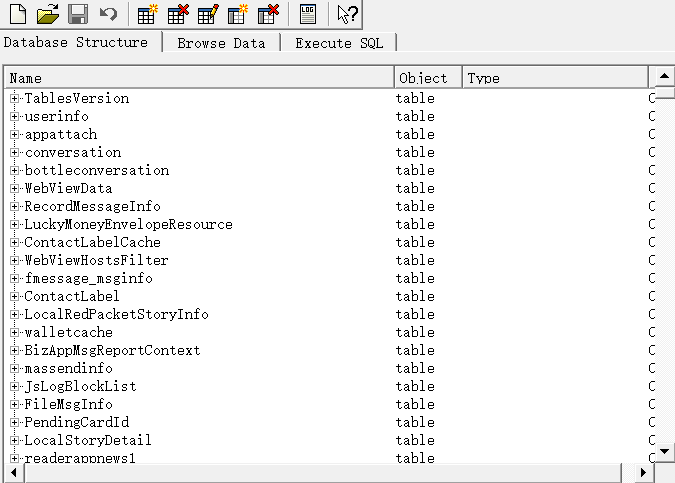

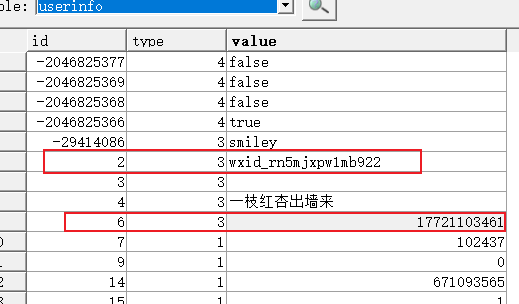

2、该涉案人所使用的的微信ID和关联的手机号是:

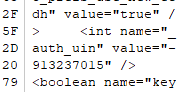

微信数据库解密,从OppoBackup/app_data/com.tencent.mm/shared_prefs/auth_info_key_prefs.xml文件中读取uin为-913237015

计算1234567890ABCDEF(安卓高版本下无法获取IMEI,低版本下该字符串应该换成IMEI)+uin的md5值,取前7位e67c47e以解密数据库OppoBackup/app_data/com.tencent.mm/MicroMsg/80e03b32dce8e7e58b6b40f2abdaad6b/EnMicroMsg.db

其中userinfo表的id字段的值为2时,对应的是用户的id,值为6时,对应的是用户的手机号码

结果为wxid_rn5mjxpw1mb922 17721103461

3、涉案团伙的最后线下犯罪窝点地址是:

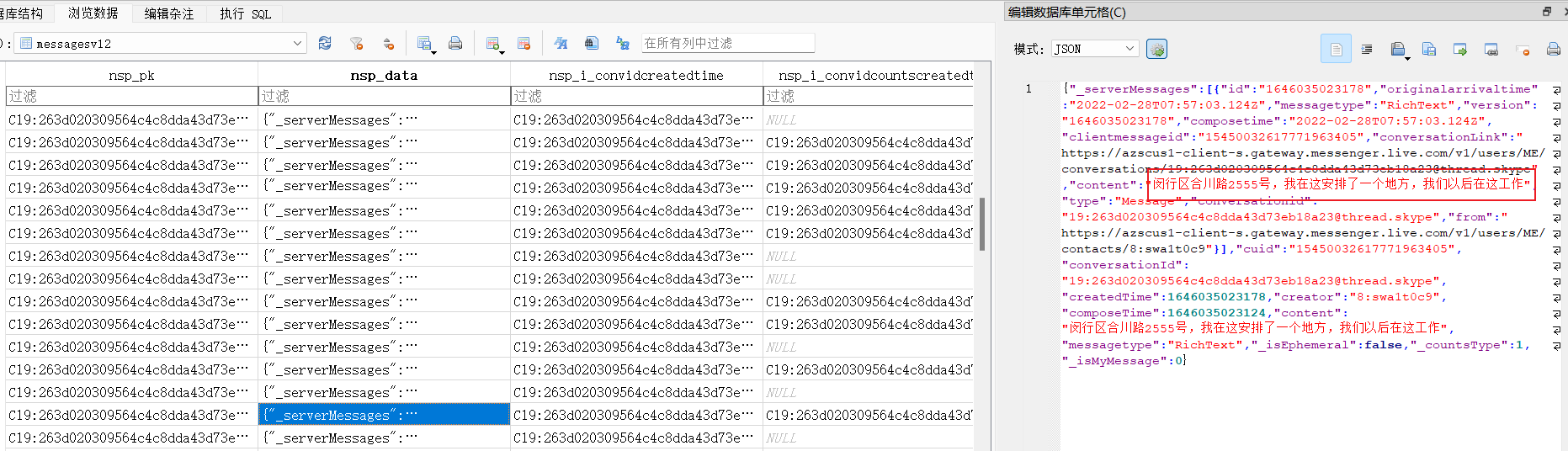

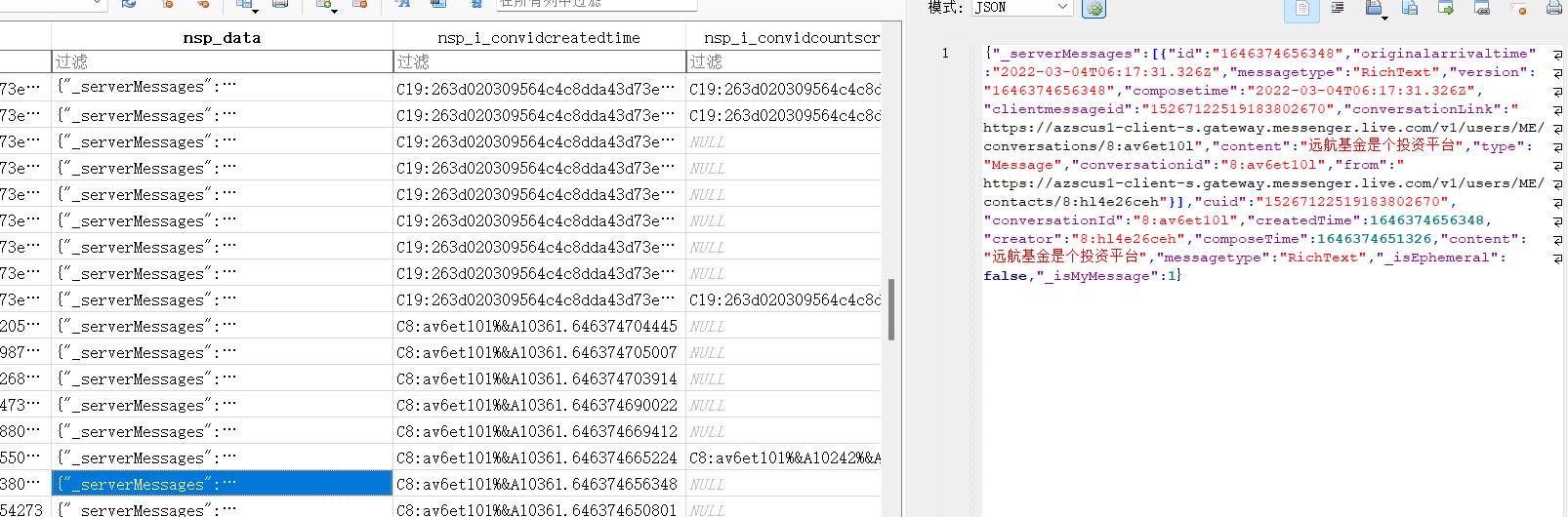

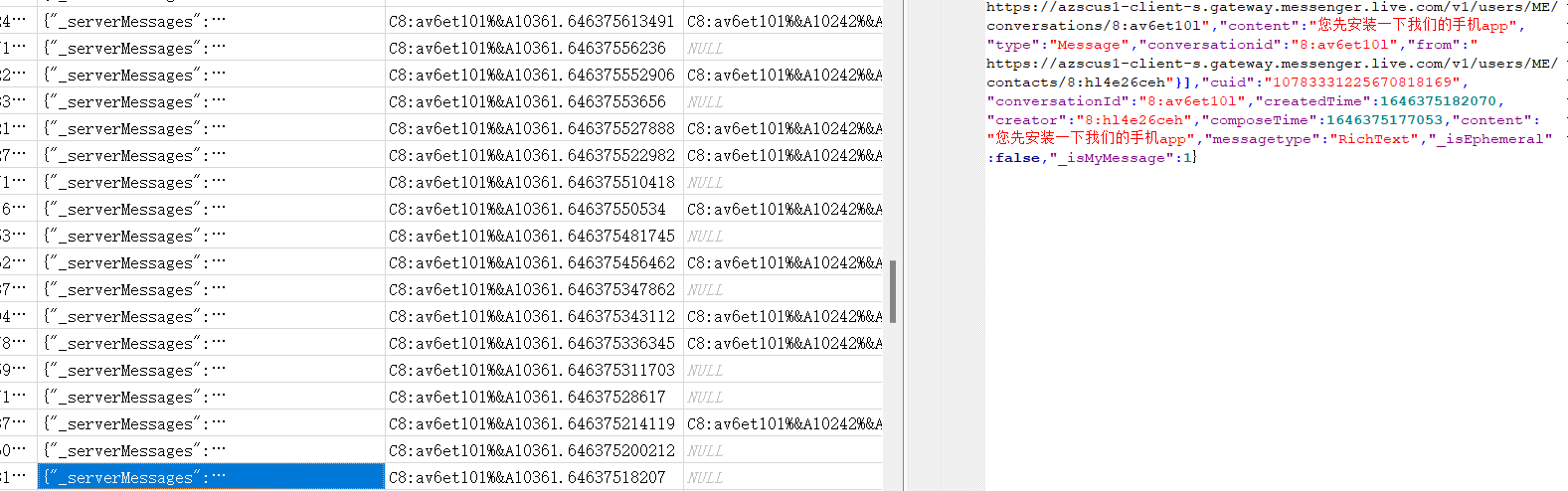

skype的数据库OppoBackup/app_data/com.skype.raider/databases/s4l-hl4e26ceh.db没有加密

结果为闵行区合川路2555号

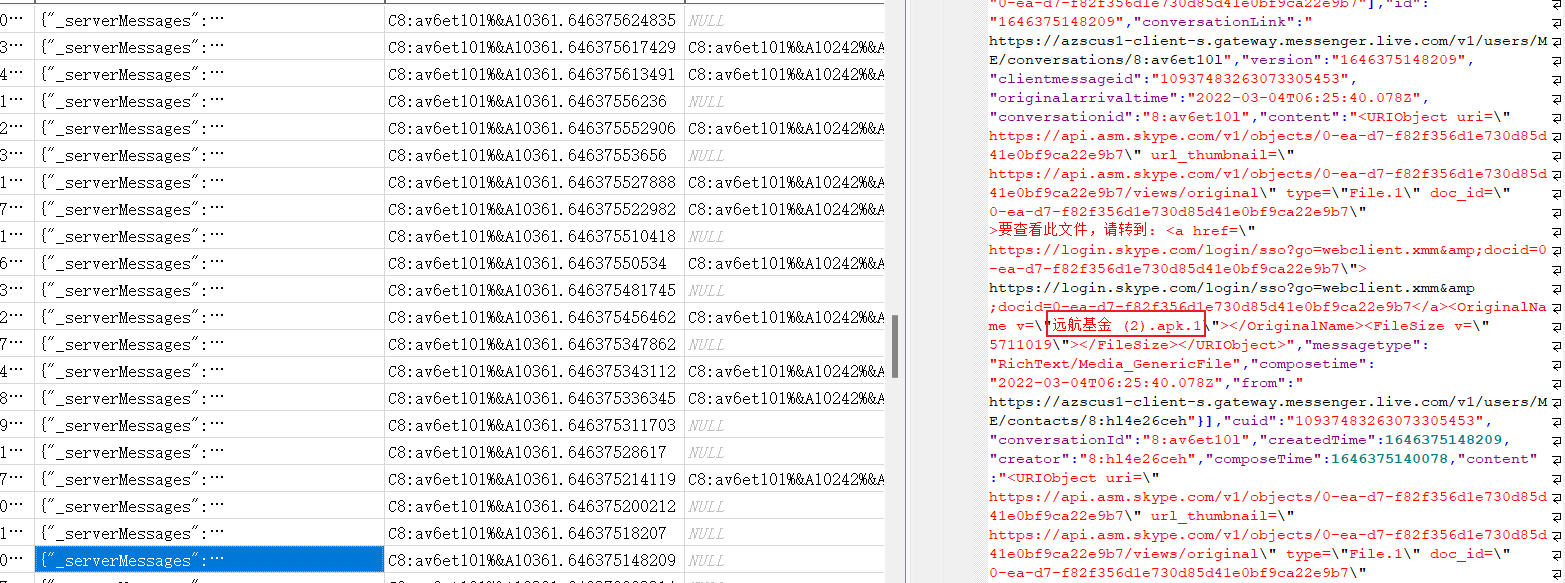

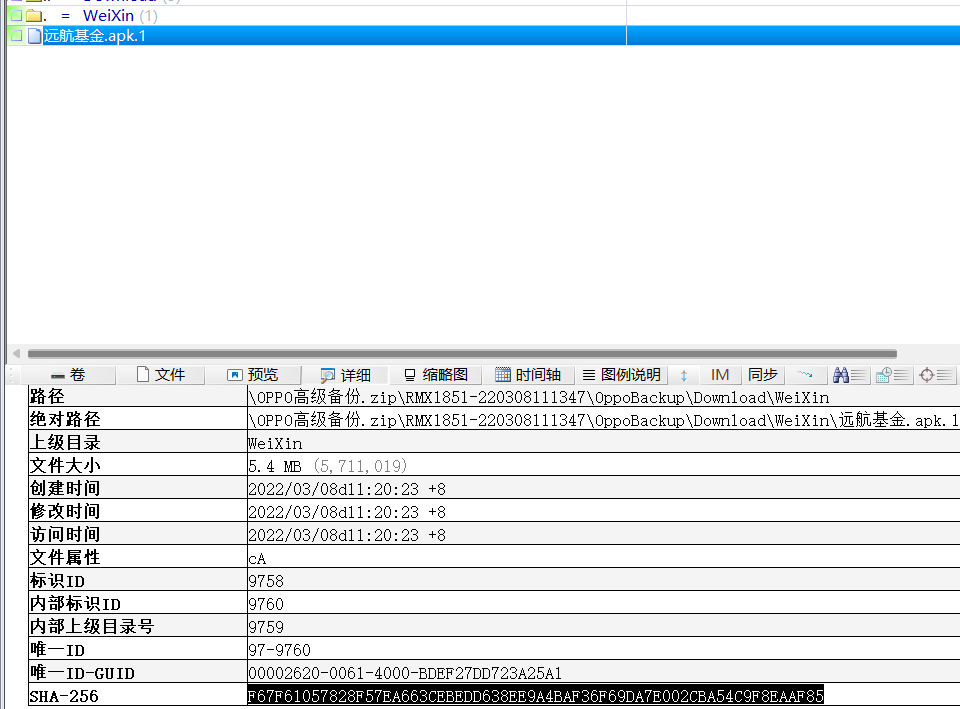

4、犯罪团伙所用的诈骗应用apk的sha256值是

看到相关内容远航基金

通过文件名找到该文件

结果为F67F61057828F57EA663CEBEDD638EE9A4BAF36F69DA7E002CBA54C9F8EAAF85

5、该涉案人手机在3月7日除了上海还可能去过哪个城市?

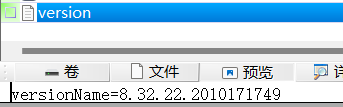

6、该涉案人可能用的输入法是和版本号:

搜狗输入法,版本文件OppoBackup/app_data/com.sohu.inputmethod.sogouoem/files/user_bak/version

或者查看备份数据库Basic/appinfo/appinfo.db

结果为8.32.22.2010171749

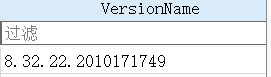

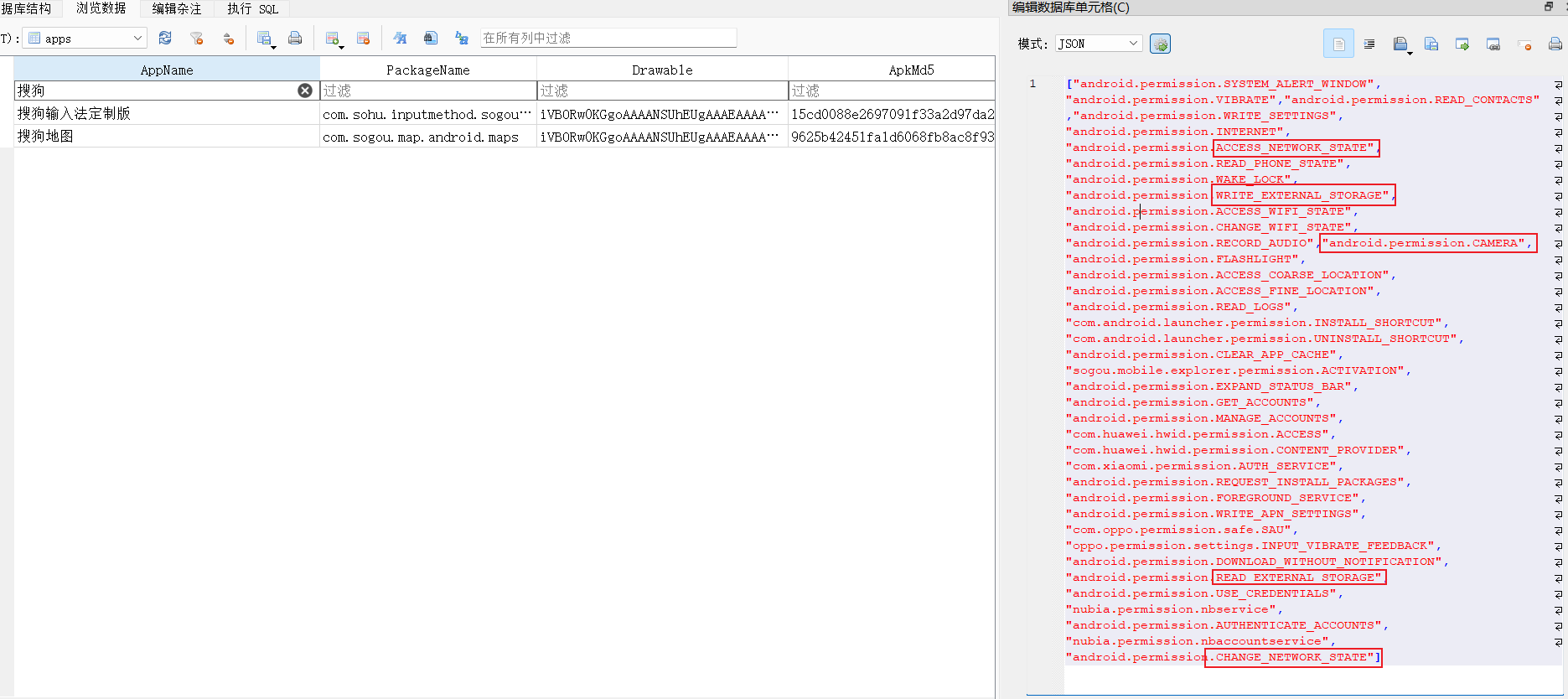

7、该输入法没有哪项权限:

A. 照相

B. 连接网络

C. 修改型号

D. 读取文件

查看备份数据库Basic/appinfo/appinfo.db

结果为C

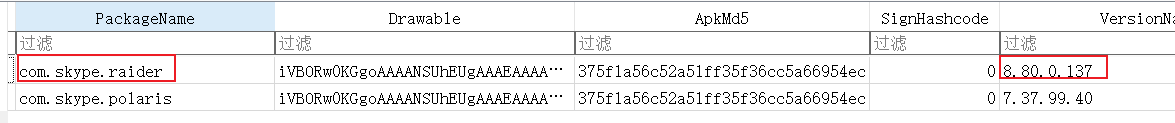

8、该涉案人和被害人聊天使用skype软件的版本号是?

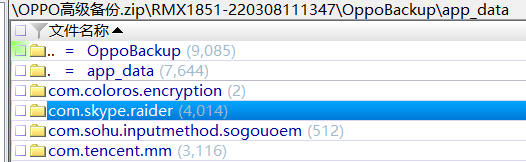

查看备份数据库Basic/appinfo/appinfo.db和数据备份目录OppoBackup/app_data,可以看到使用的是com.skype.raider

结果为8.80.0.137

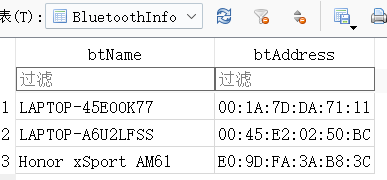

9、哪个不是该涉案手机连接过其他手机的蓝牙物理地址:

A. E0:9D:FA:3A:BB:3C

B. E0:64:FA:3A:8B:11

C. 00:45:E2:02:50:BC

D. 00:1A:7D:DA:71:11

查看数据库Basic/bluetoothInfo/bluetoothInfo.db

结果为B

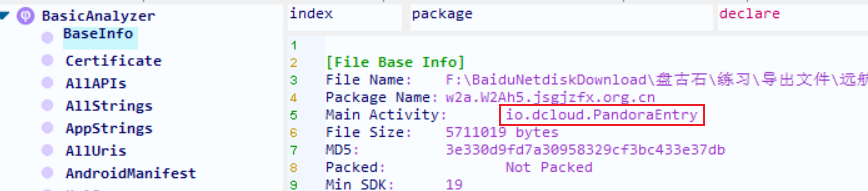

10、涉案APK的程序入口?

GDA一把梭

结果为io.dcloud.PandoraEntry

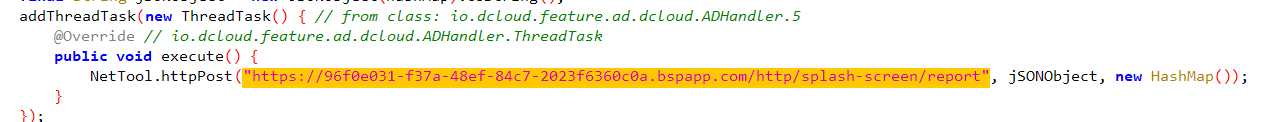

11、涉案APK连接的服务器地址是?

A.h5.gjzfx.org.cn B.bspapp.com C.yhjj.com D.api.meiqia.com

分析代码比较复杂,最终可以定位到io.dcloud.feature.ad.dcloud.ADHandler,虽然这是广告相关的,但是其他地址也找不到

结果为B

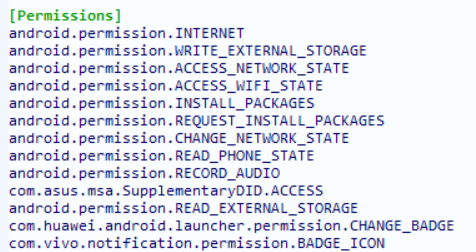

12、以下哪个是APK申请的权限?

A. 测试对受保护存储空间的访问权限

B. 申请系统管理权限

C. 修改手机状态和身份

D. 修改位置信息

external_storage

结果为A

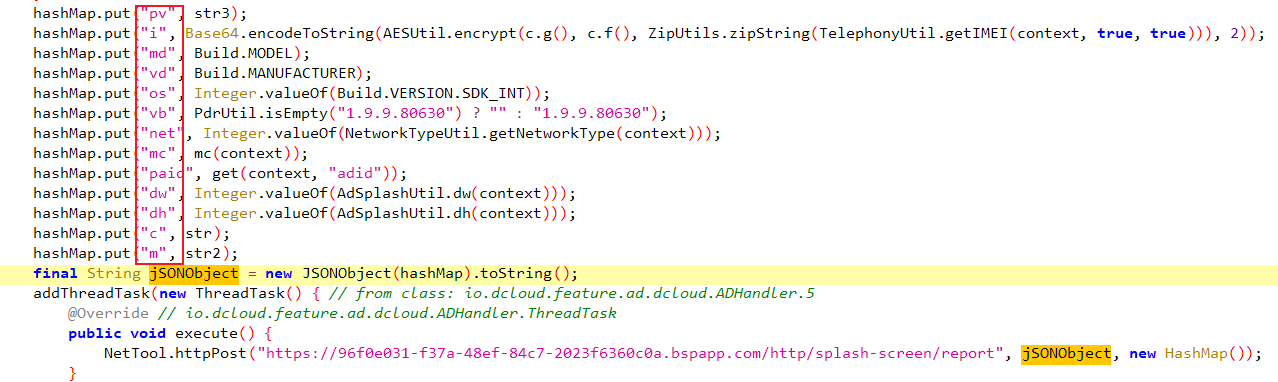

13、APK向服务器传送的数据中,包含一下哪个字段?

A. mc

B. address

C. number

D. dc

代码查看

结果为A

二、请检查窝点中的计算机检材,回答以下问题

14、涉案计算机的计算机全名是?

查看SYSTEM注册表的键/SYSTEM (ROOT)/ControlSet001/Services/Tcpip/Parameters的值

结果为DESKTOP-VC69QPB

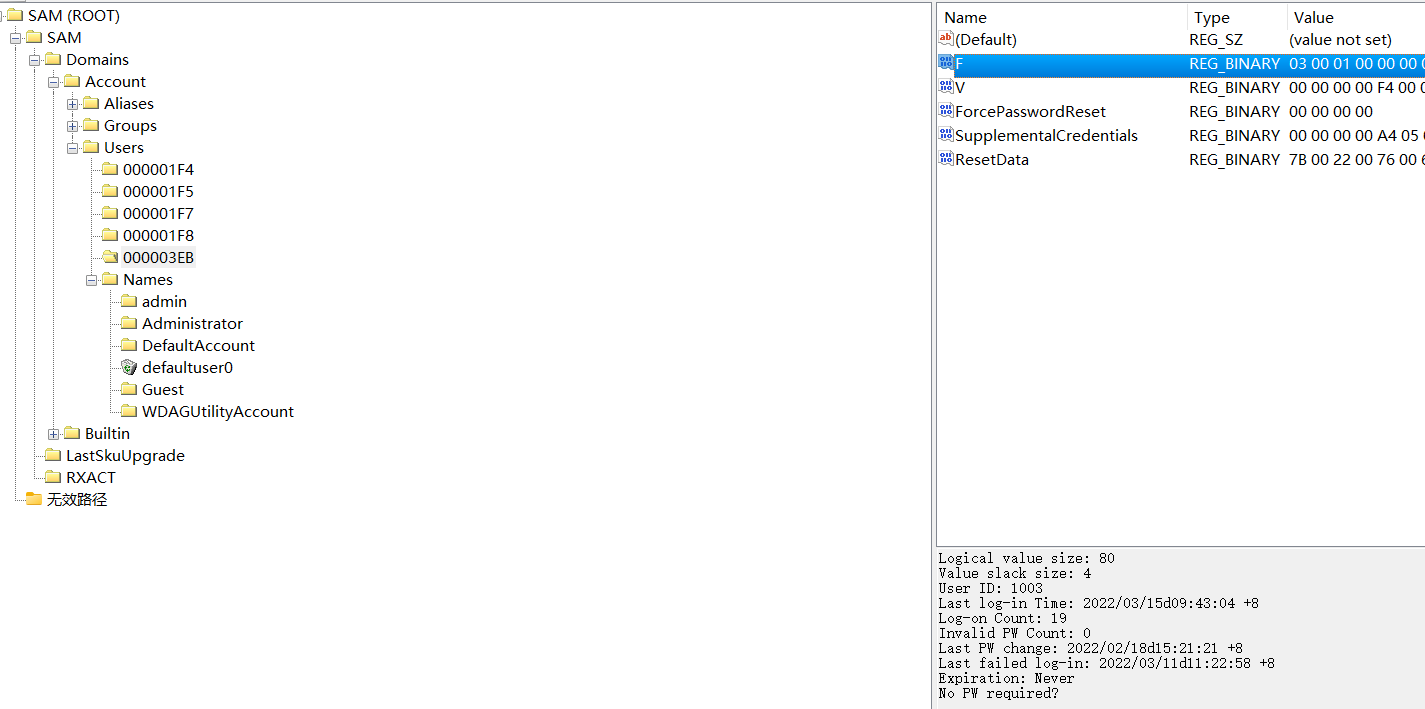

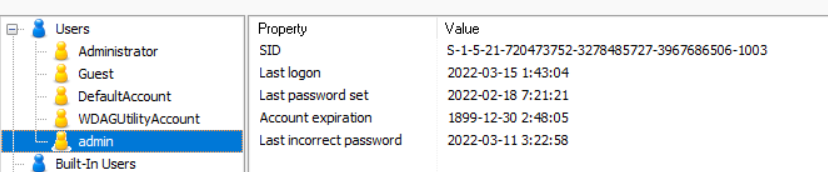

15、涉案计算机有效账户最后一次登录时间是?

x-ways查看注册表SAM

wrr也可以

结果为2022-03-15 09:43:04 +08

16、涉案计算机登录次数最多的账户是什么?登录了多少次?

查看security日志,统计登录事件,事件ID4624+4625,成功失败都算登录

结果为admin 19

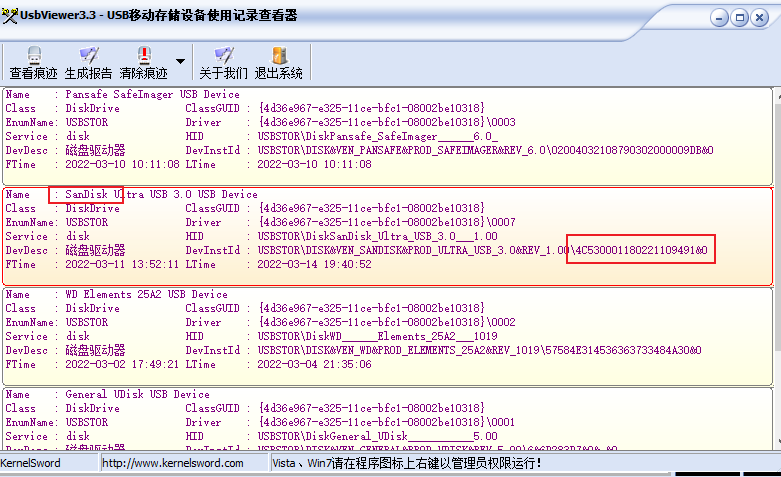

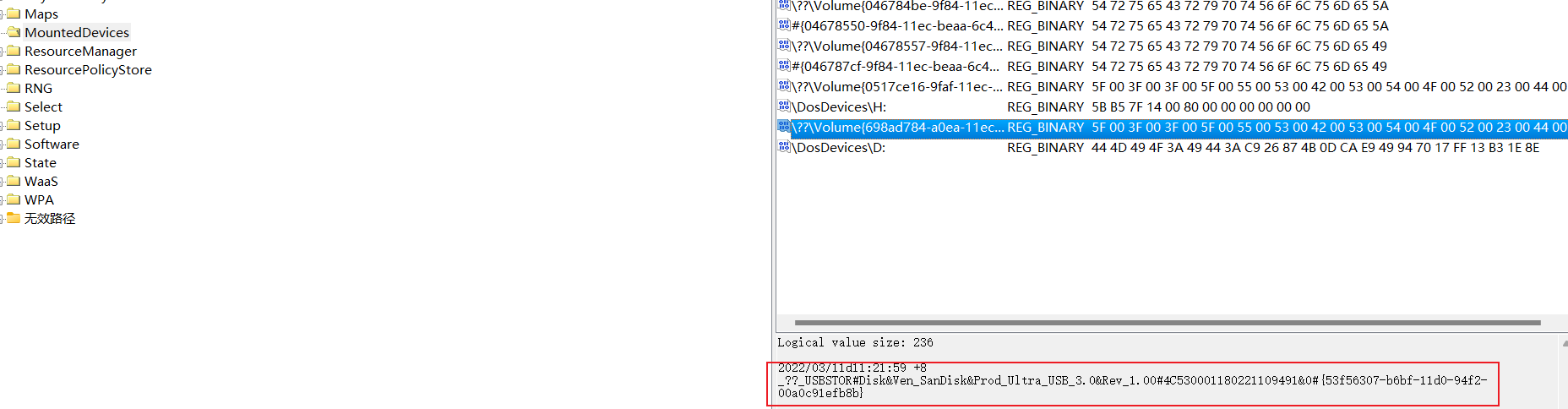

17、涉案计算机是否连接过SanDisk优盘,该优盘的序列号是什么?

UsbViewer查看

或者x-ways查看SYSTEM注册表/SYSTEM (ROOT)/MountedDevices

结果为4C530001180221109491

18、涉案计算机以太网的Ip地址是?

查看SYSTEM注册表的键/SYSTEM (ROOT)/ControlSet001/Services/Tcpip/Parameters/Interfaces/{ad0ff251-69e1-41a5-8fa6-706030666778}的值

结果为192.168.1.101

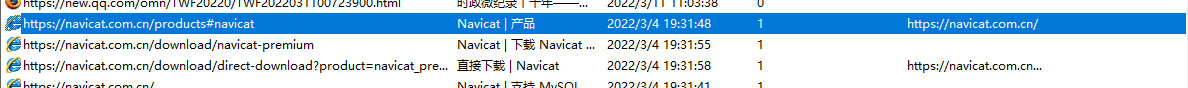

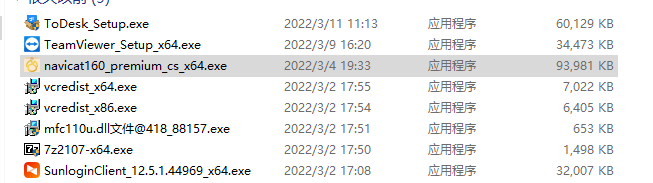

19、涉案Windows计算机通过浏览器是否下载过哪个软件?

A. QQ

B. Navicat

C. Clash

D. wireshark

浏览器历史记录

下载目录

结果为B

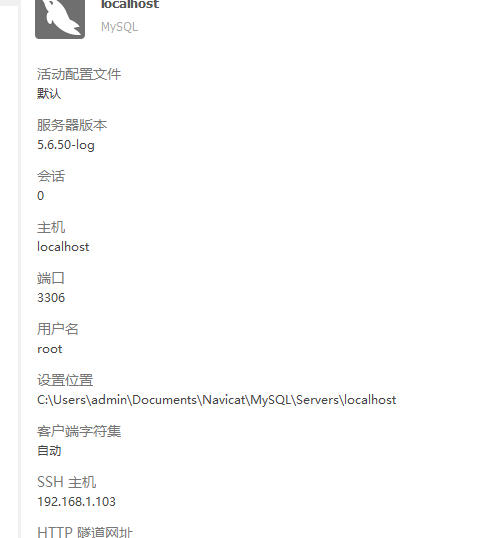

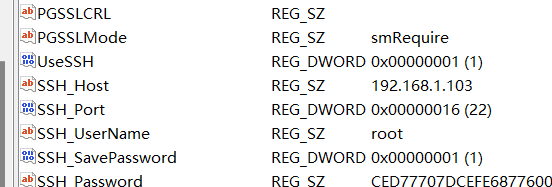

20、嫌疑人使用navicat远程连接数据的IP是?

A. 45.77.15.219

B. 45.77.16.229

C. 35.66.15.219

D. 35.66.16.229

查看注册表及仿真后使用navicat,ip均为内网ip

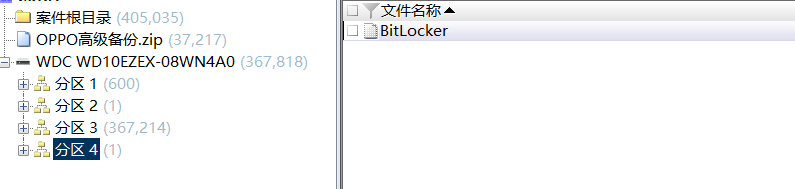

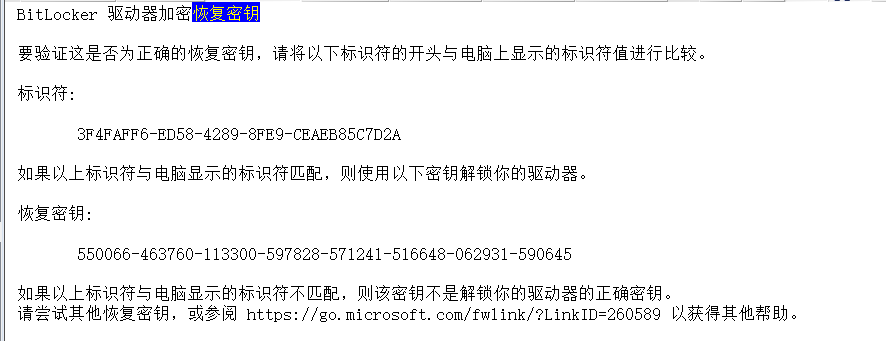

21、涉案计算机是否存在加密分区,采用了什么加密方式?

结果为Bitlocker

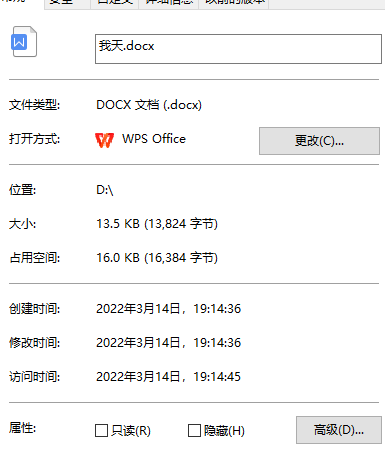

22、涉案计算机加密分区里面word文档文件最后访问时间是什么?

全局搜索,得到恢复密钥

结果为2022-03-14 19:14:45 +08

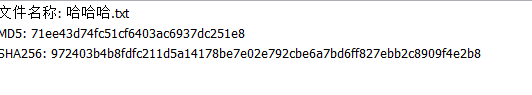

23、涉案计算机加密分区中的txt文件SHA256值为?

结果为972403b4b8fdfc211d5a14178be7e02e792cbe6a7bd6ff827ebb2c8909f4e2b8

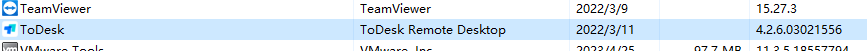

24、涉案计算机使用的远程连接工具ToDesk的版本是?

程序和功能中查看

结果为4.2.6.03021556

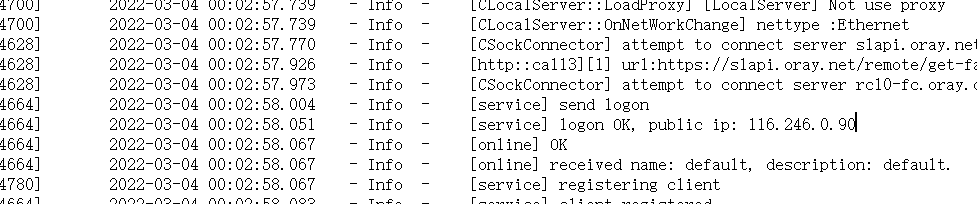

25、哪个设备的IP曾经通过向日葵连接到本地计算机?

A. 11.91.214.117

B. 116.246.0.90

C. 58.244.39.225

D. 10.91.215.14

查看日志C:/Program Files/Oray/SunLogin/SunloginClient/log/sunlogin_service.20220304-000257.log

结果为B

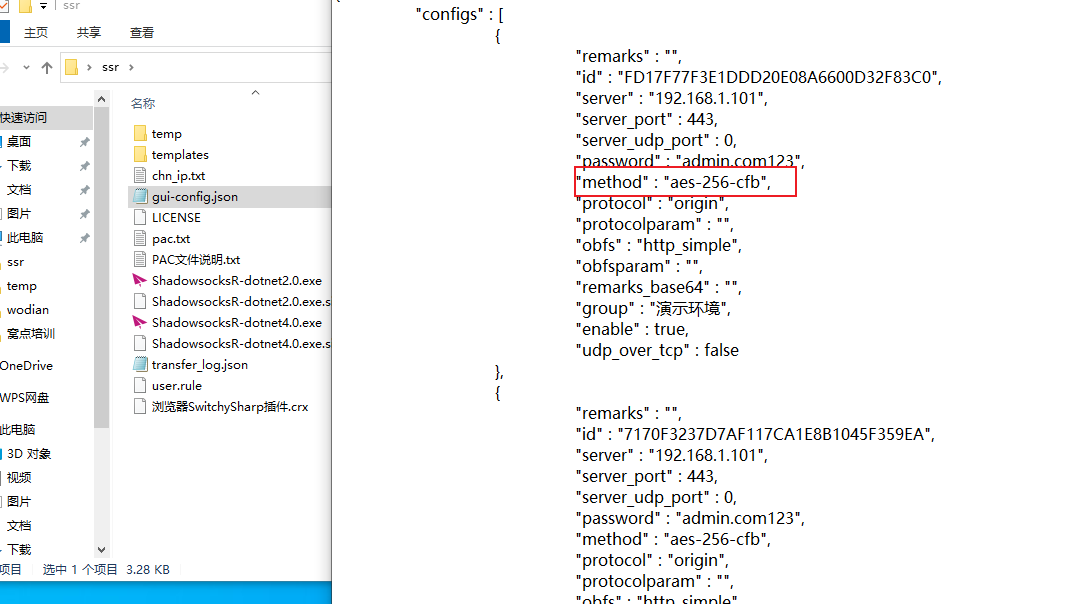

26、嫌疑人使用的VPN使用了哪种加密算法

查看配置文件

结果为AES-256-cfb

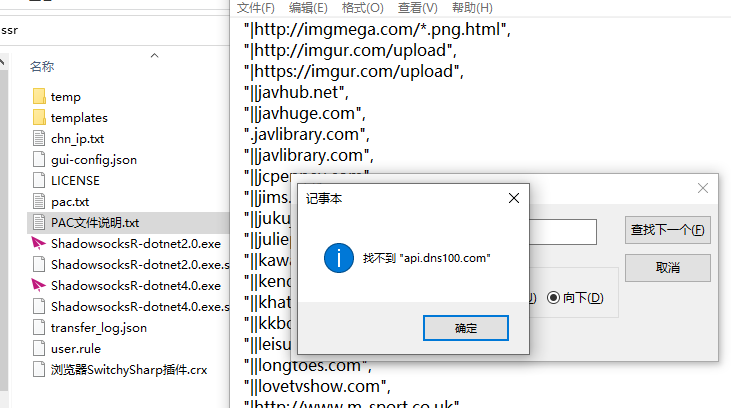

27、以下哪个地址不会被自动识别走代理通道?

A. carfax.com/index.html

B. api.expekt.com

C. huluim.com/login

D. api.dns100.com

查看pac文件

结果为D

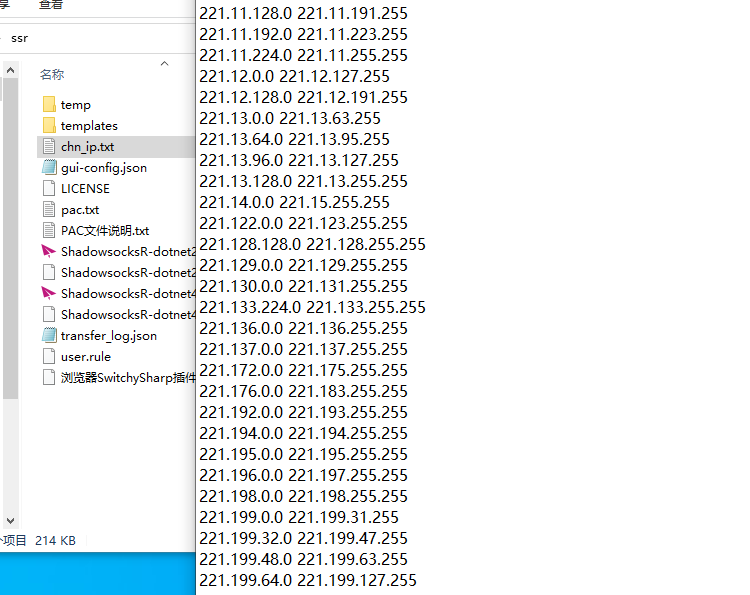

28、以下哪个IP会被代理软件识别为国内IP段进行直连。

A. 1.16.0.1

B. 1.205.0.1

C. 35.2.0.1

D. 56.11.0.1

查看chn_ip

结果为B

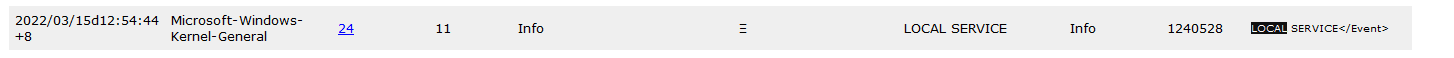

29、查看涉案计算机系统日志,判断该涉案计算机最后一次刷新时区信息是什么时间?

SYSTEM日志,事件id为24

结果为2022-3-15 12:54:44

三、请检查窝点中的服务器检材,回答以下问题

直接仿真做,查看镜像文件的话需要在x-ways中手动将镜像文件转为磁盘

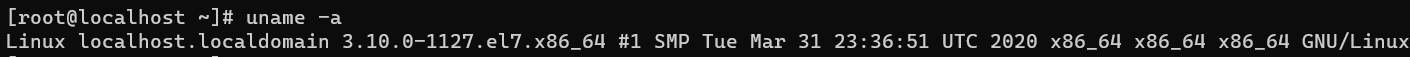

30、Liunx服务器的系统内核版本

使用命令uname -a

结果为3.10.0-1127.el7.x86_64

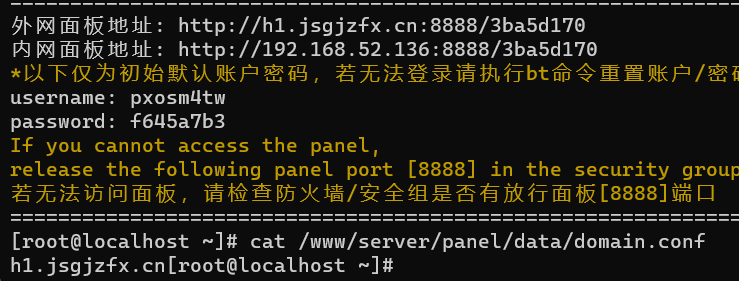

31、该涉案服务器宝塔面板的访问限制域名是什么?

结果为h1.jsgjzfx.cn

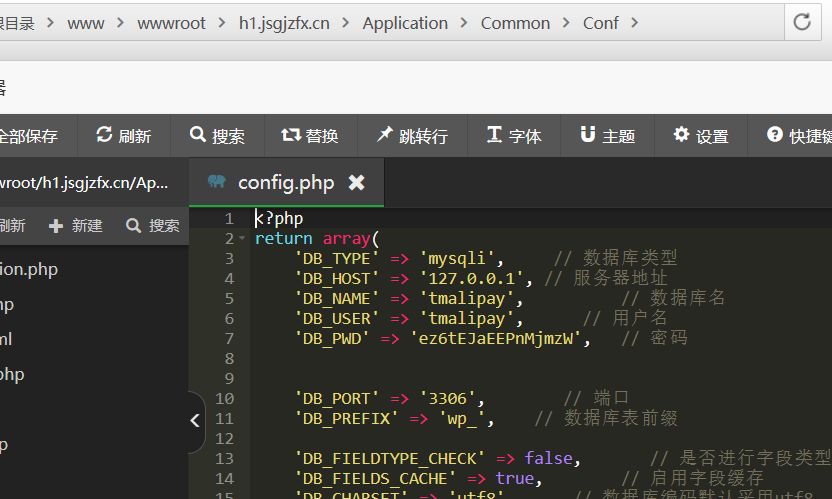

32、涉诈网站目录中数据库连接配置文件的路径

结果为/www/wwwroot/h1.jsgjzfx.cn/Application/Common/Conf/config.php

33、登录涉案网站后台,显示有多少用户

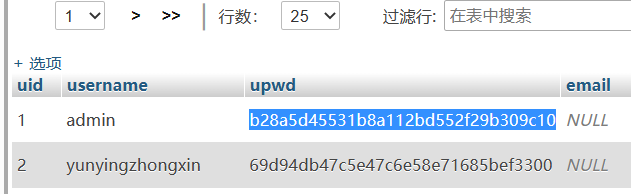

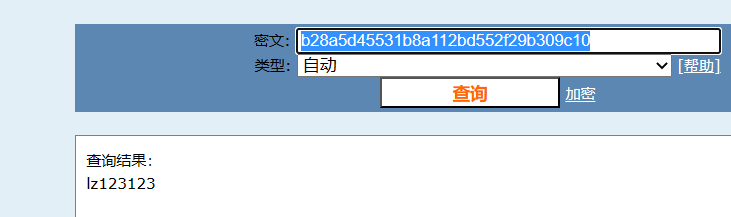

数据库查看密码

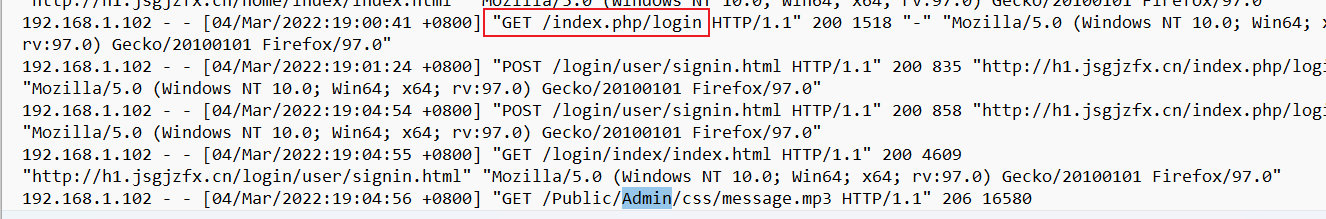

通过日志寻找管理员后台入口

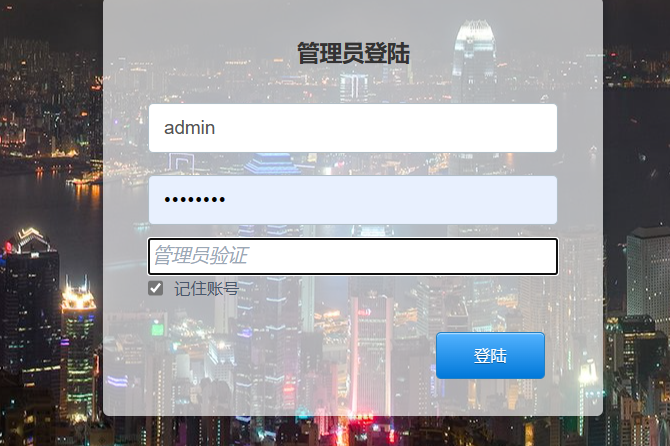

存在管理员验证

登录查看回显

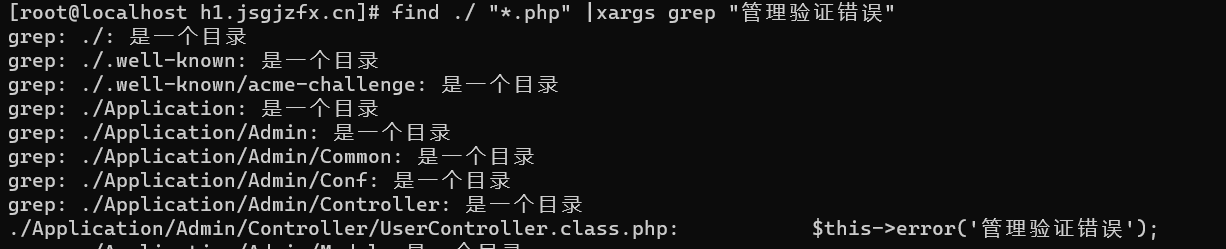

搜索代码位置

得到验证码

登录后台,查看数据

结果为921

34、受害人“好大哥”在涉案网站2022-03-04 14:39:26 充值金额状态

结果为充值完成

35、涉案网站总成功提现金额

结果为338081541.28

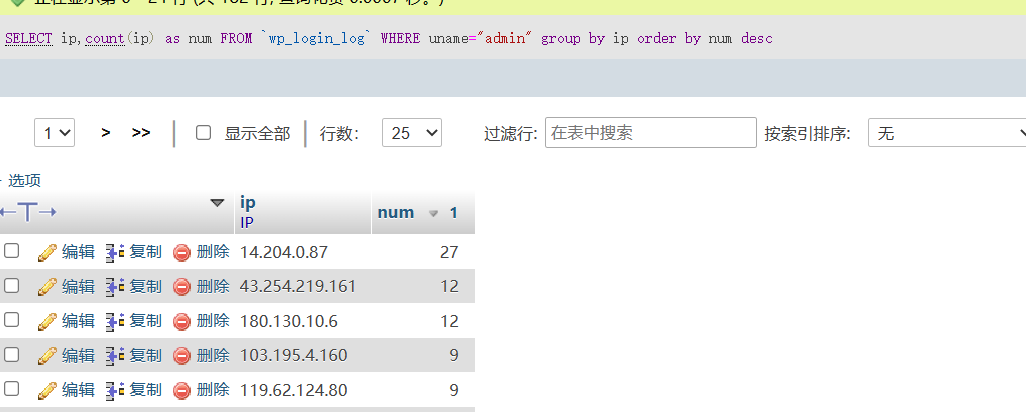

36、涉案网站的数据库中管理员登录次数最多的ip是哪个

结果为14.204.0.87

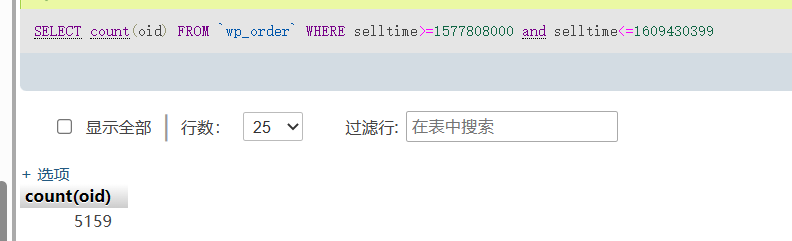

37、涉案网站数据库中平仓时间在2020年1月1日-2020年12月31日的实盘交易订单数量

数据库中时间为时间戳

计算两端时间戳分别为1577808000和1609430399

结果为5159

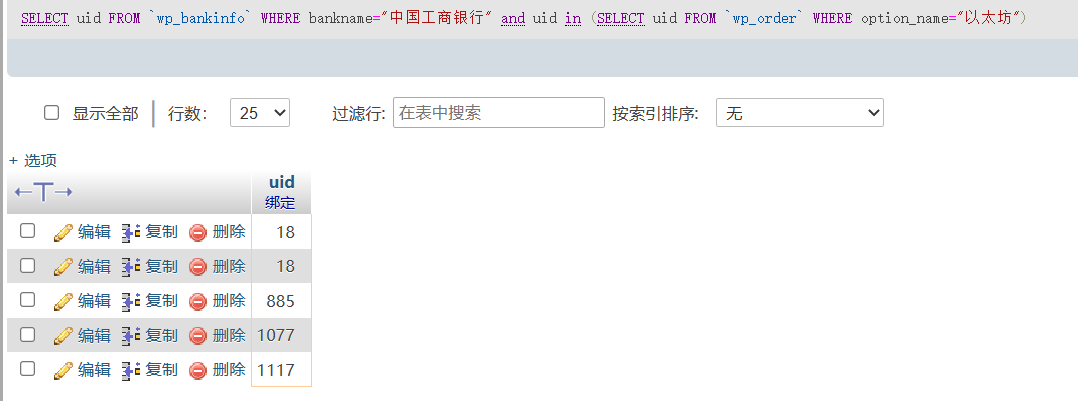

38、 涉案网站数据库中购买"以太坊"交易产品的用户绑定银行名称为"中国工商银行"的用户有多少

注意有用户绑了两张卡,可以用distinct函数去重

结果为4

四、请检查窝点中的路由器检材导出报告,回答以下问题

39、该窝点中使用路由器的WiFi密码是?

结果为688561qi

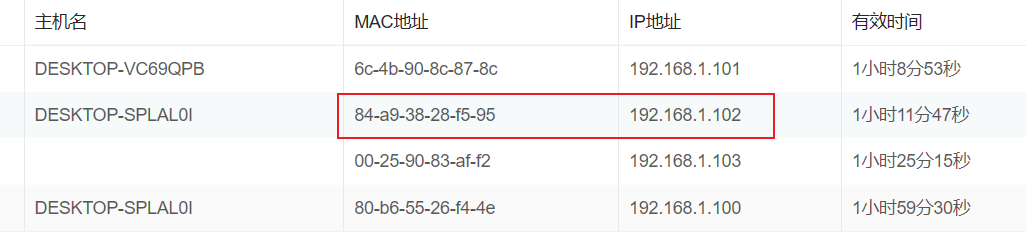

40、在该窝点中勘验时分配IP为192.168.1.102的设备mac地址是?

结果为84-a9-38-28-f5-95