HA: FORENSICS靶机练习

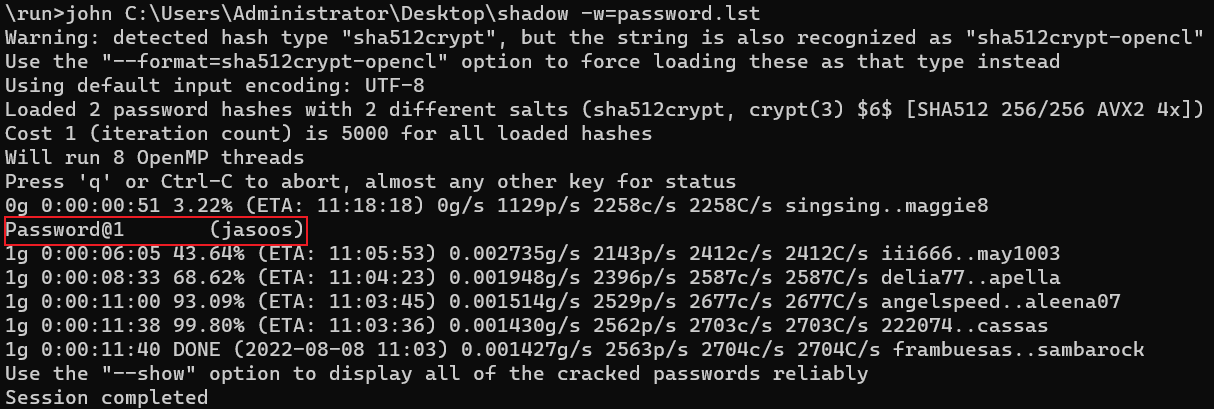

ubuntu拿到手,没有恢复模式,不好绕密码,仿真软件又会更改所有用户的密码,怕影响后续操作,先不采用,先试试用john跑一下看看能不能跑出一两个来。

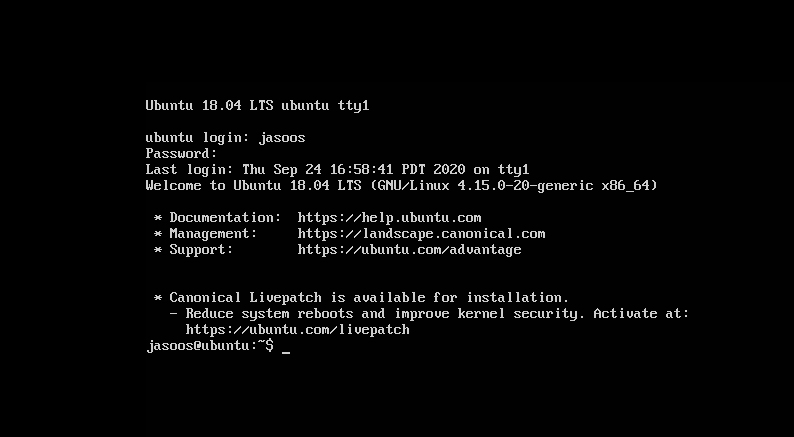

刚好跑出来一个,用户jasoos,密码Password@1,成功登录

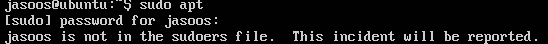

没有sudo权限

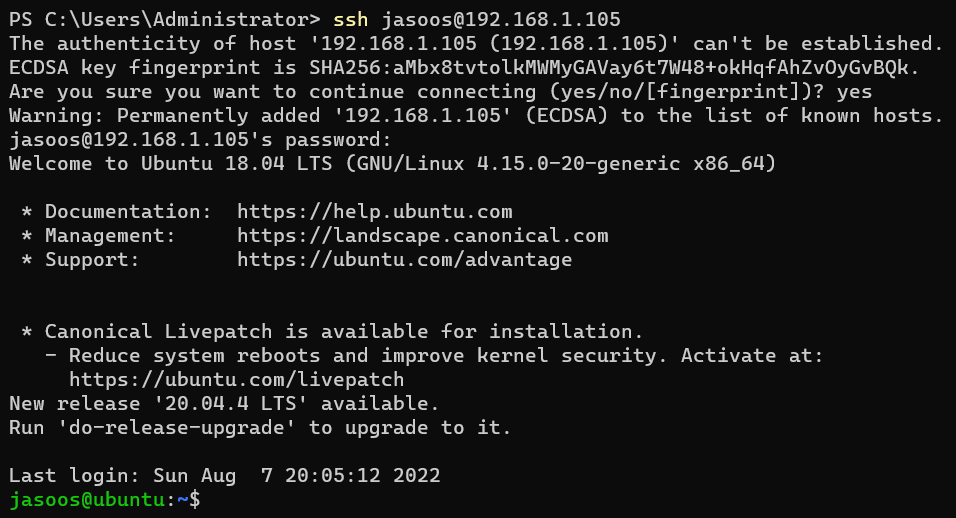

ssh也可以连接上

查看服务发现开启了apache服务

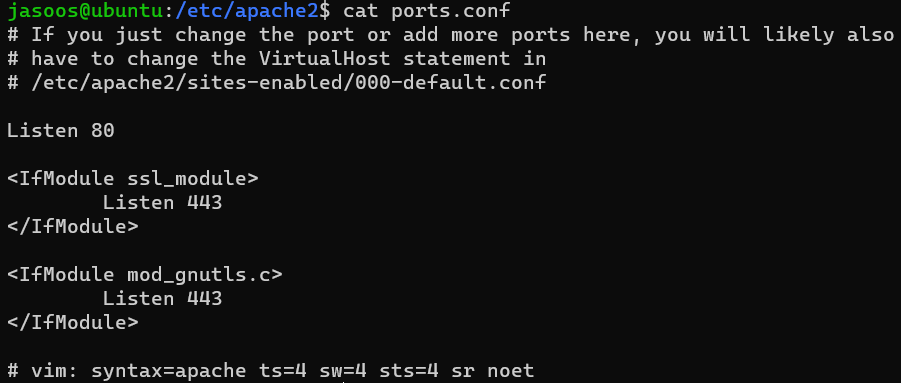

查看配置文件ports.conf,发现监听端口是默认的80端口

访问一下

点击右上角按钮,出现一张动图,不明所以

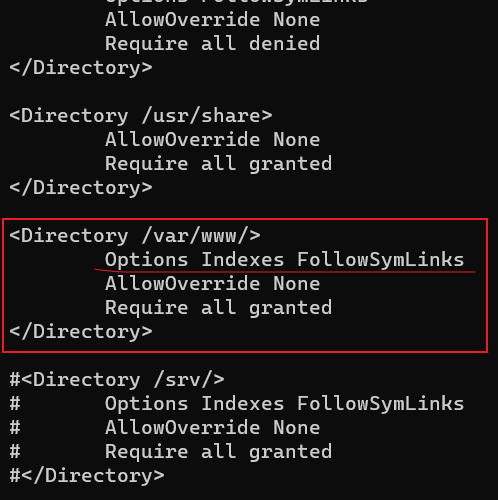

查看配置文件apache2.conf,发现有文件目录漏洞

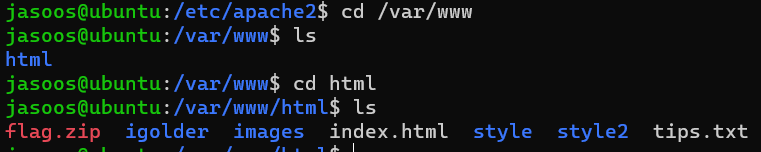

进入目录可以看到有如下文件和文件夹

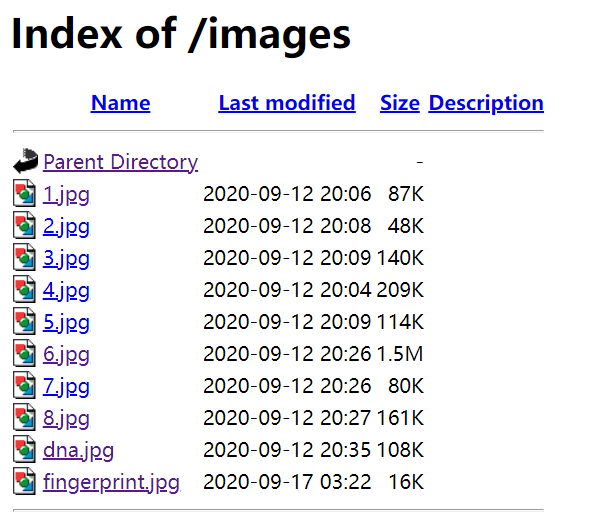

查看images,发现图片数量对不上

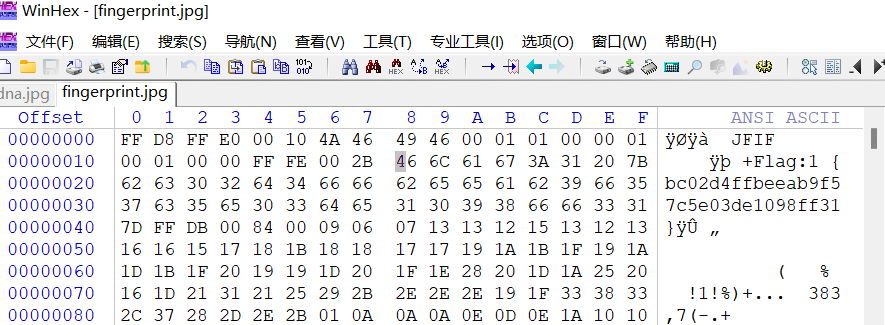

查看后两张图片,最后发现隐写

flag1:Flag:1 {bc02d4ffbeeab9f57c5e03de1098ff31}

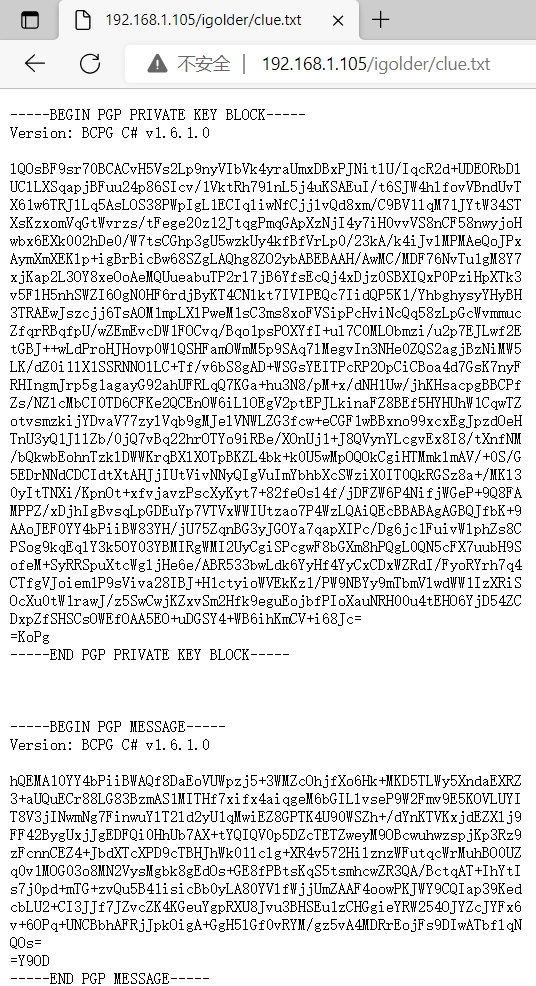

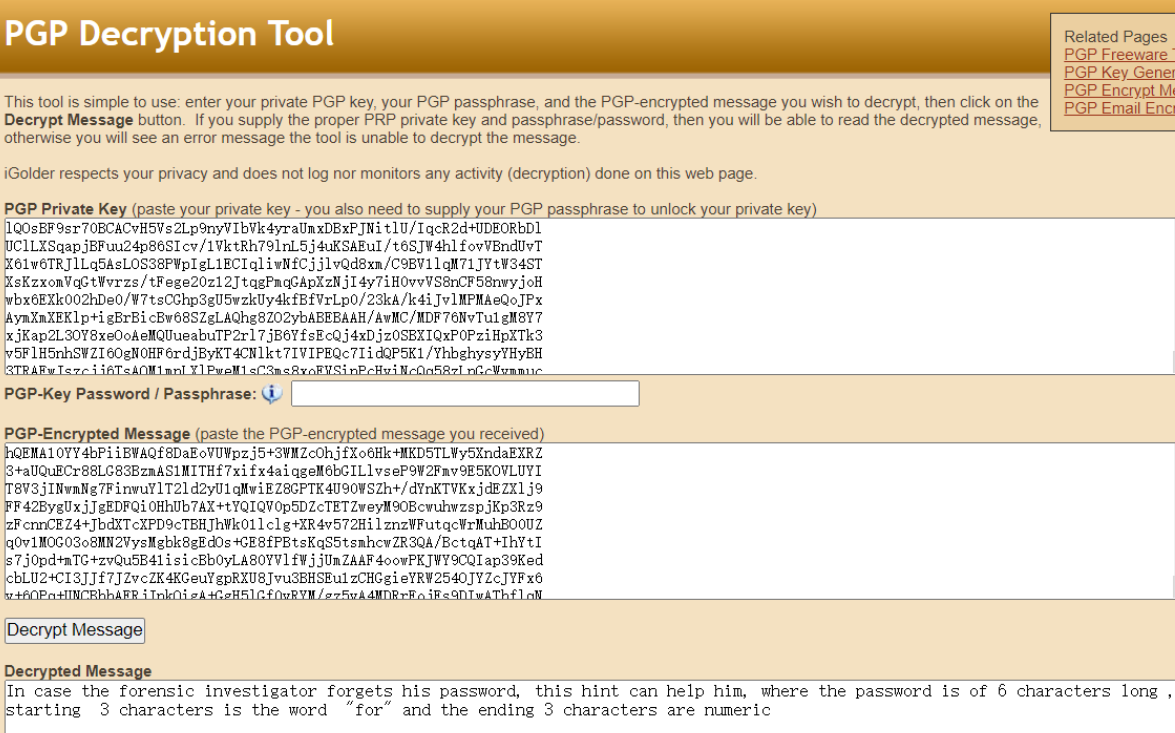

发现PGP私钥和密文

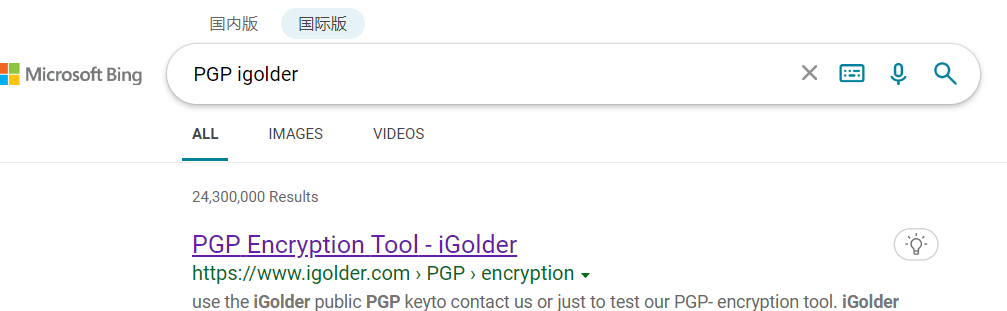

搜索

解密

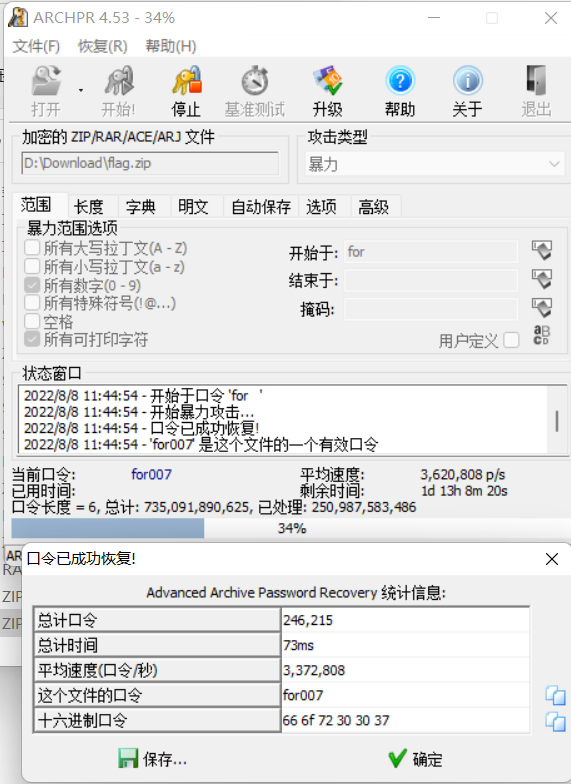

提示压缩包是6位密码,前三位是for,ARCHPR设置密文长度为6,开始于for

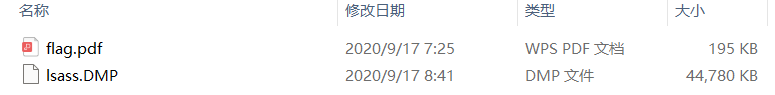

得到密码为for007,解压后获得两个文件

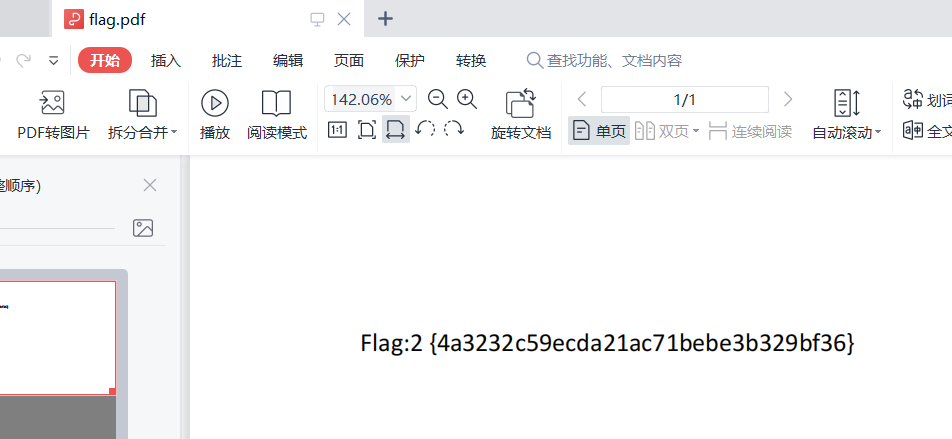

获得flag

flag2:Flag:2 {4a3232c59ecda21ac71bebe3b329bf36}

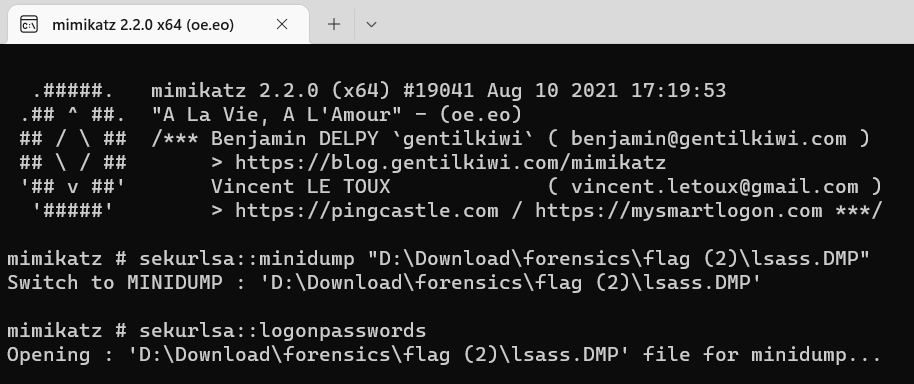

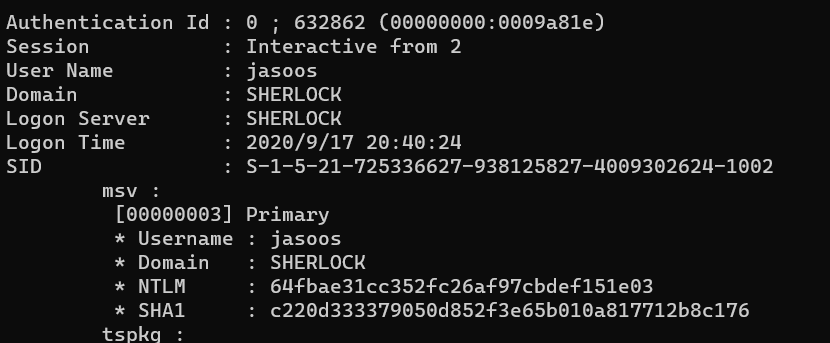

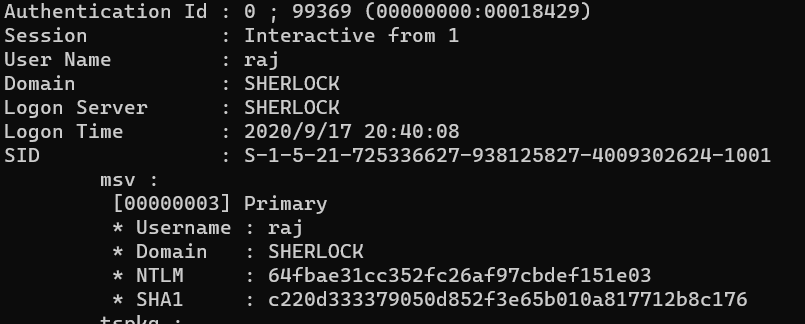

另一个文件lsass.DMP是windows进程lsass.exedump出的文件,其中保存了windows用户的用户名与NTLM哈希值,使用mimikatz进行提取

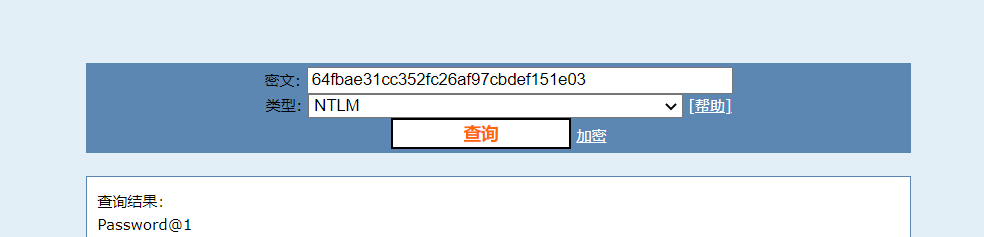

提取到jasoos的NTLM哈希为64fbae31cc352fc26af97cbdef151e03

解密后就是之前跑出来的Password@1

还有一个raj用户的NTLM哈希为64fbae31cc352fc26af97cbdef151e03,是相同的

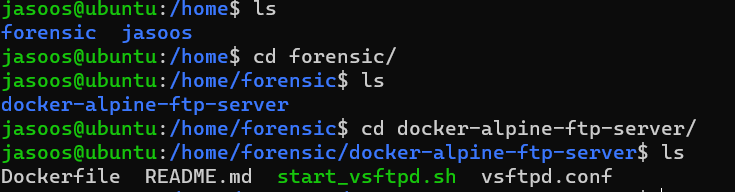

回到虚拟机查看目录,发现有docker,配置的是ftp服务

我们没有权限查看docker

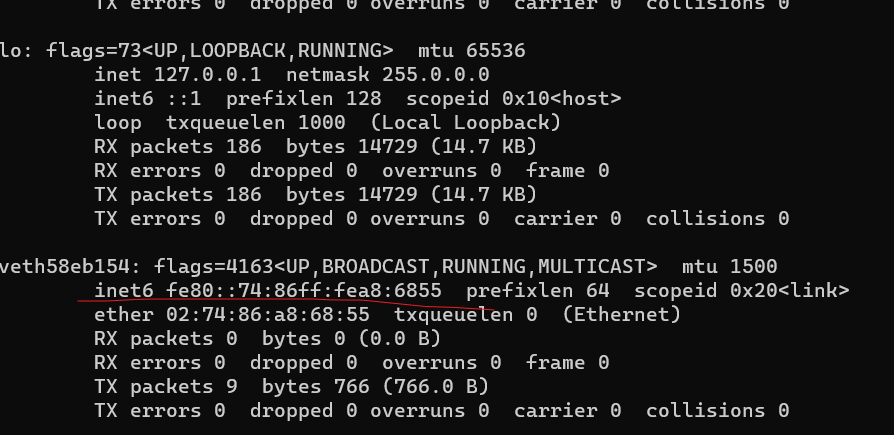

查看网卡发现还有一个网卡,没有显示ipv4地址

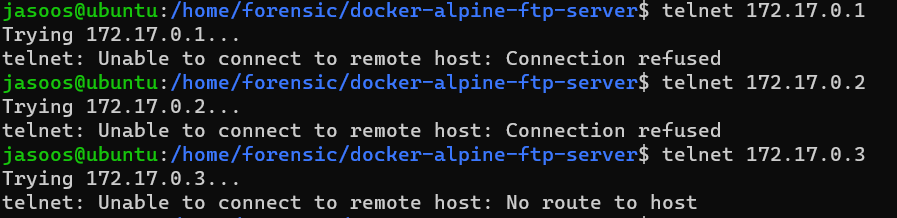

由于有docker,那么扫一下172.17.0.0看看

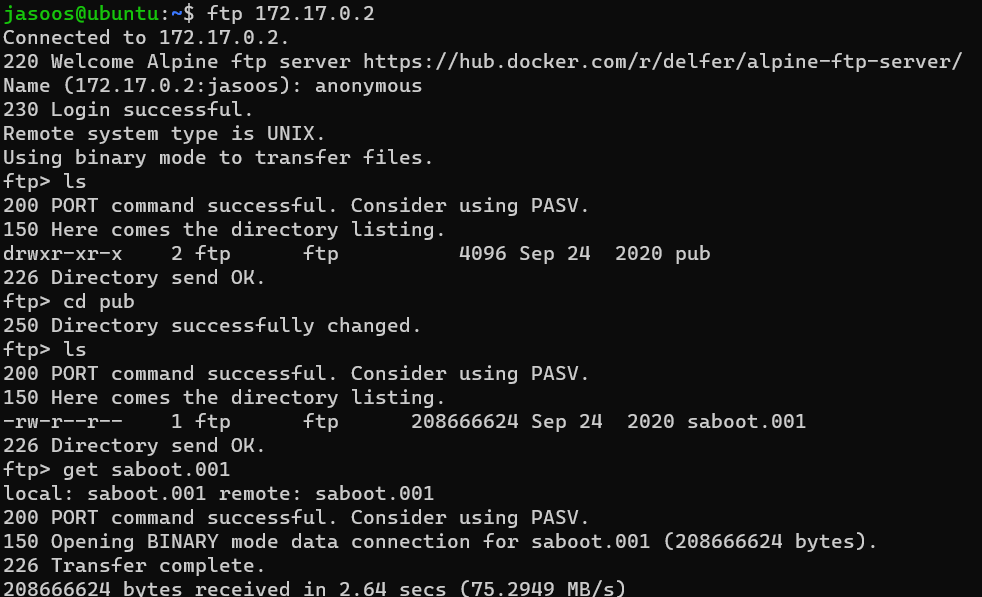

得到ip地址是172.17.0.2,连接ftp,发现有个001文件,get下来

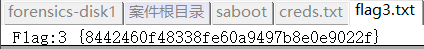

用x-ways打开001镜像文件,可以得到flag3

flag3:Flag:3 {8442460f48338fe60a9497b8e0e9022f}

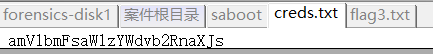

同目录下还有个cred.txt,打开观察应该是base编码

成功解码得到jeenaliisagoodgirl

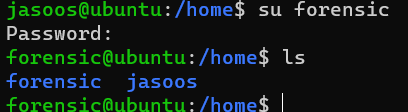

由于之前没有跑出forensic的密码,那么就拿这一串试试

成功登录

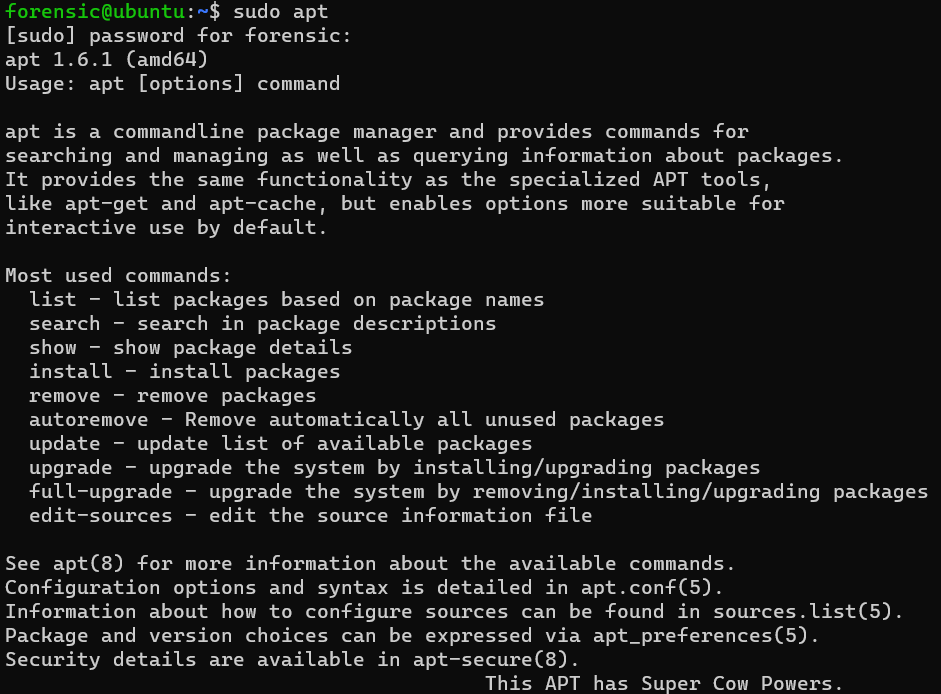

有sudo权限

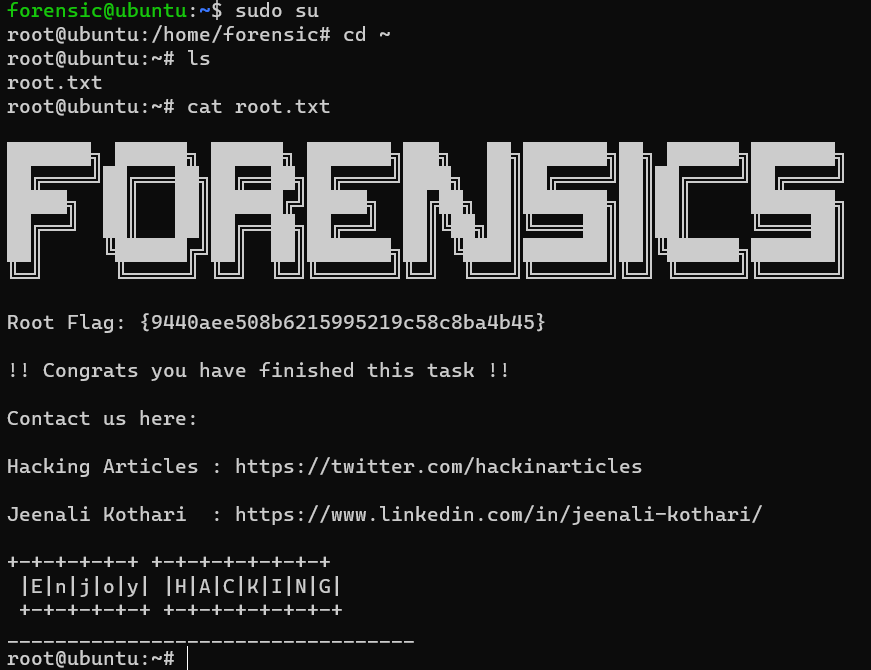

sudo su临时申请root,进入root目录查看到flag

flag4:Flag: {9440aee508b6215995219c58c8ba4b45}