DASCTF7月misc--ez_forenisc

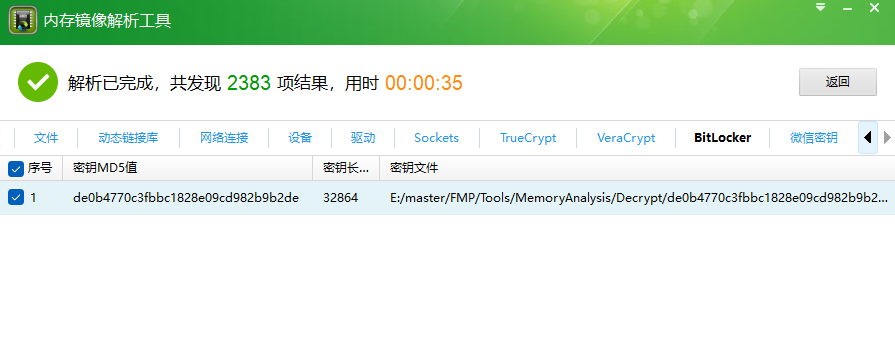

内存镜像解析,得到bitlocker密钥

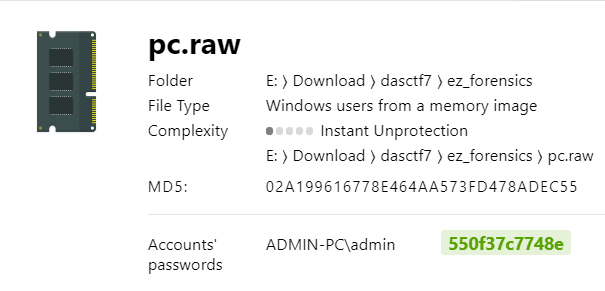

passware解析内存镜像,得到用户名密码550f37c7748e

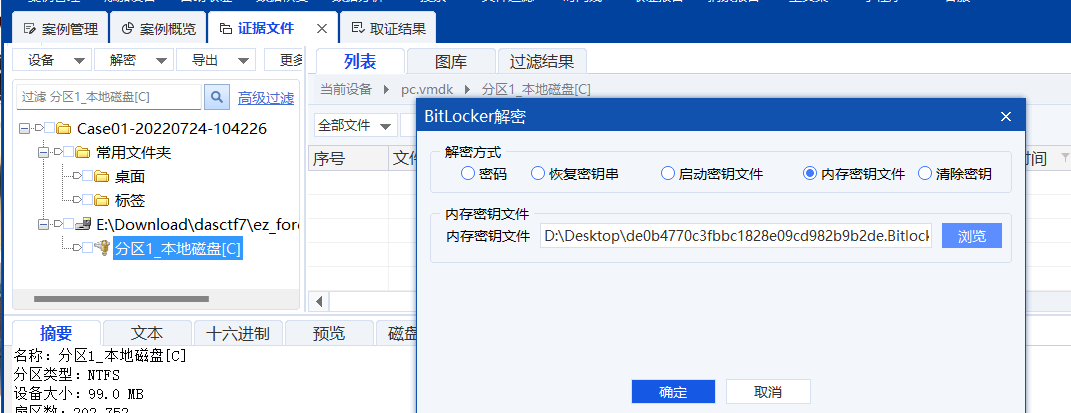

取证大师解bitlocker(也可以先将vmdk转换为其他passware可以识别的格式,直接通过内存镜像解出一个解密的镜像)

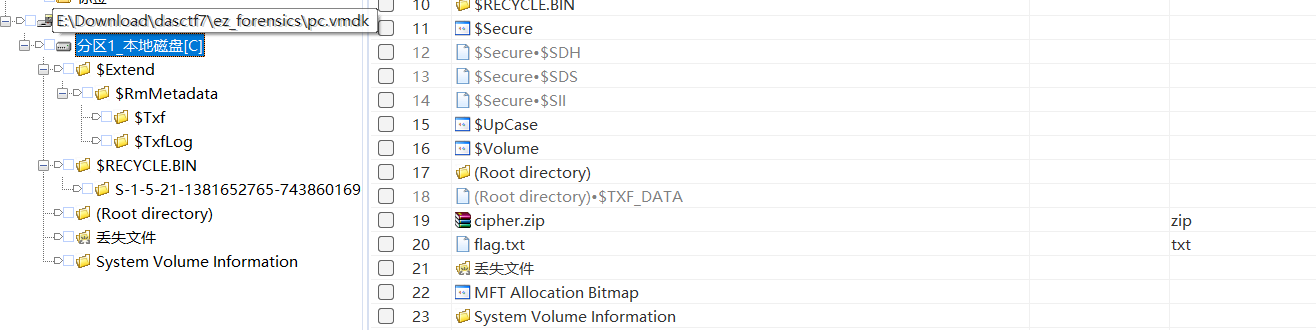

看到两个文件

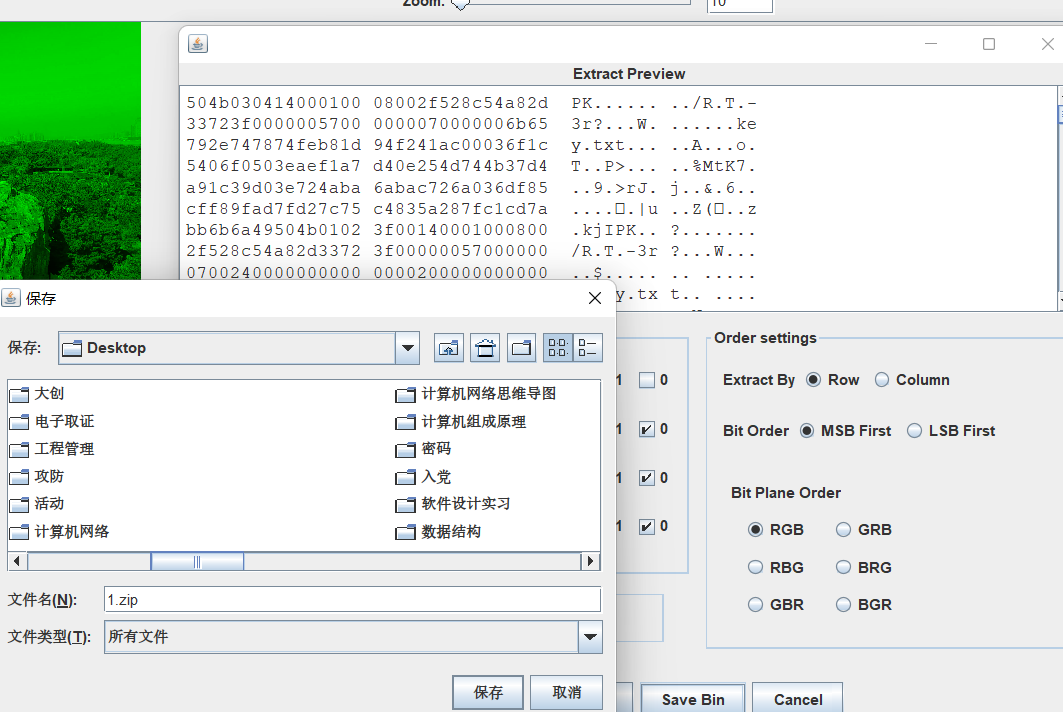

压缩包解压出图片,查看隐写发现0通道存在异常

预览发现是压缩包,直接导出文件

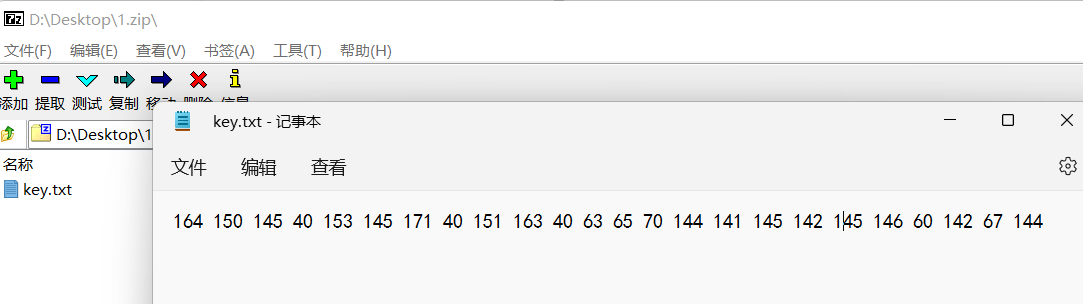

压缩包有密码,密码就是之前得到的用户密码,解压得到内容

观察发现没有大于8的数字,判断是8进制,转换一下输出

asc = [164,150,145,40,153,145,171,40,151,163,40,63,65,70,144,141,145,142,145,146,60,142,67,144]

for v in asc:

print(chr(int(str(v),8)),end="")

#the key is 358daebef0b7d

得到key358daebef0b7d

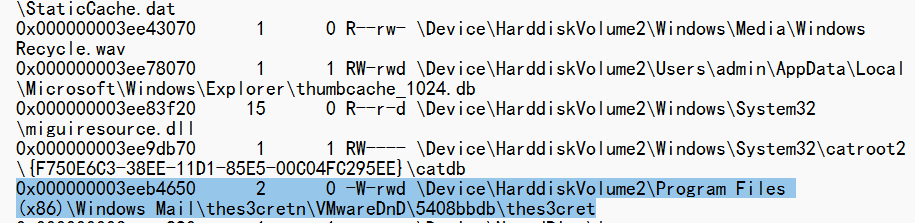

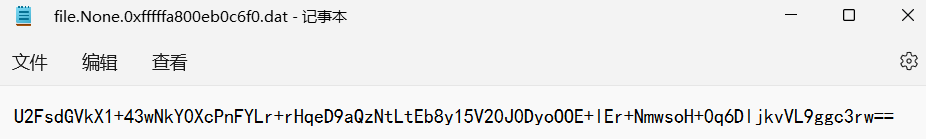

有密钥那就有密文,继续分析内存文件,扫描文件时发现一个文件thes3cret

得到了物理位置为0x000000003eeb4650,那么直接导出即可

volatility -f 1.vmem --profile=Win7SP1x64 dumpfiles -Q 0x000000003eeb4650 -D D:\Desktop\,成功导出文件(不要靠近vol3,会变得不幸,认真的!)

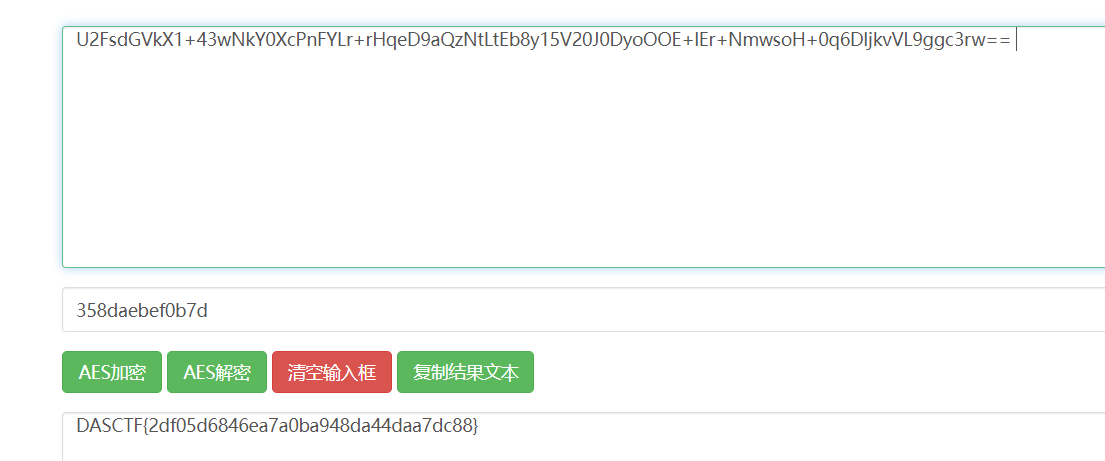

查看内容发现密文,看着像base64,但是base64可不需要密钥啊,那么就有可能是AES了

尝试解密一下,果然是AES

结果为DASCTF{2df05d6846ea7a0ba948da44daa7dc88}