2024强网杯-misc

2024强网杯-misc

谍影重重5.0

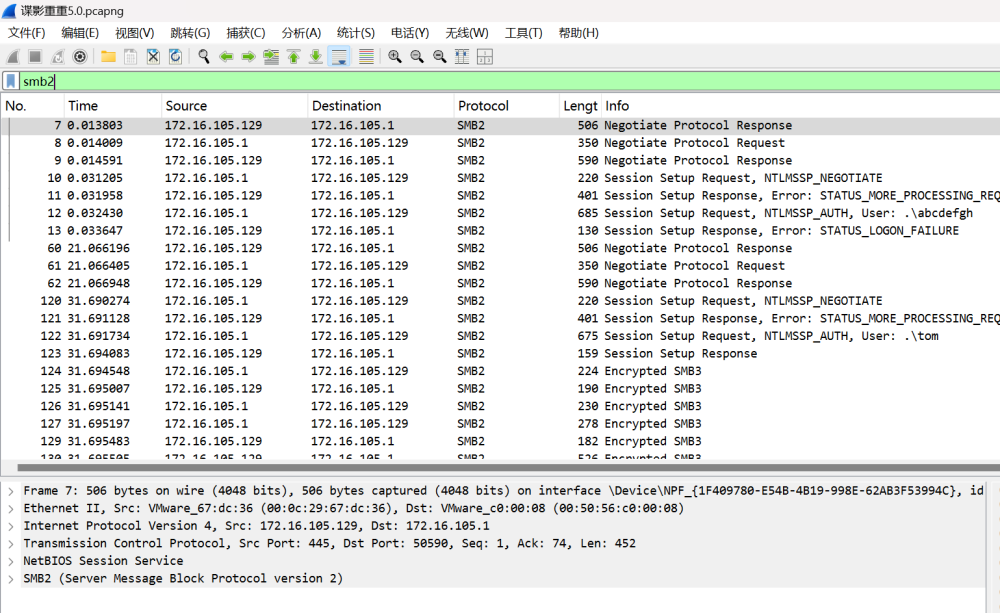

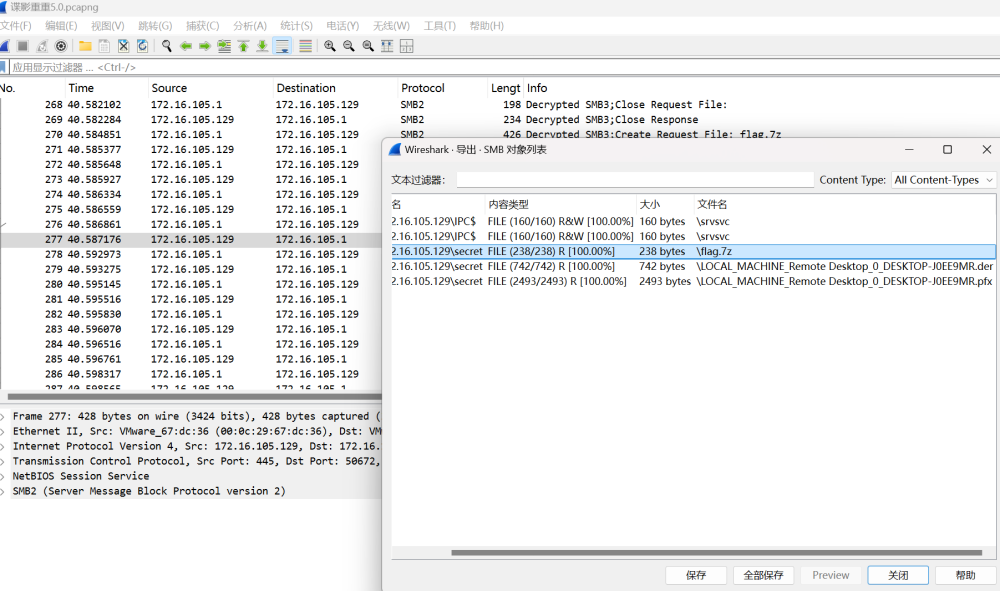

打开发现是SMB流量,

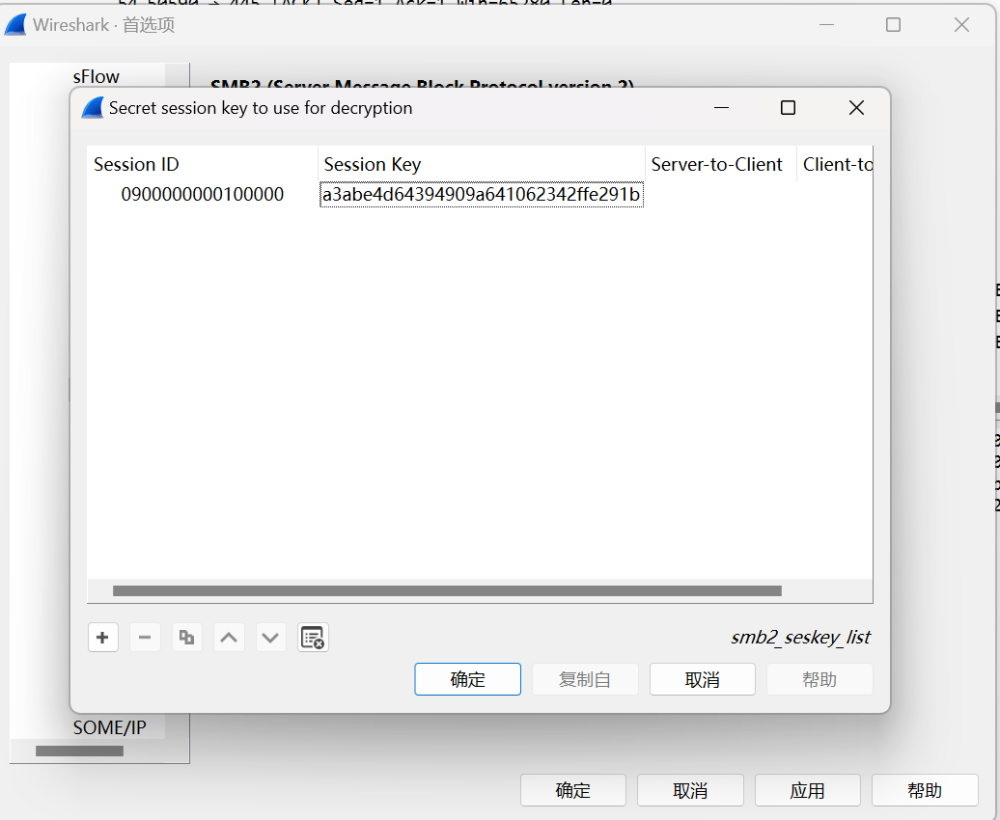

从NTLM流中找到数据来解密。用NTLMRawUnhide这个脚本 一键提取出数据。

从NTLM流中找到数据来解密。用NTLMRawUnhide这个脚本 一键提取出数据。

下载下来

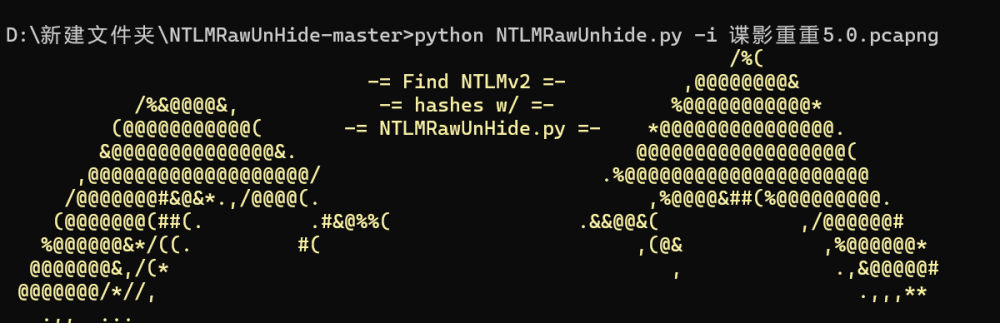

运行一下

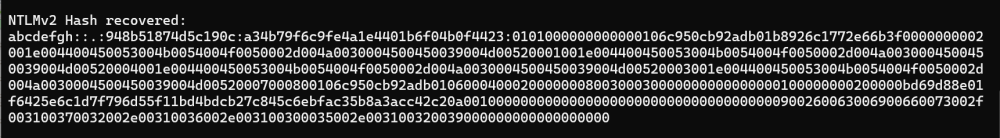

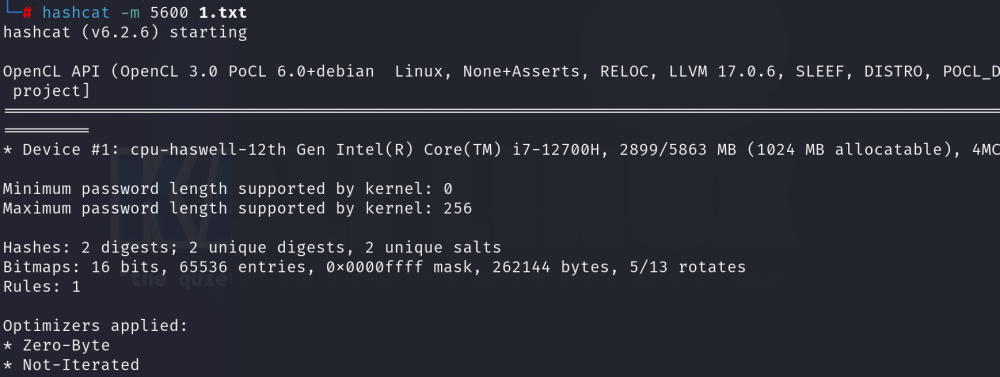

Hashcat直接爆破

babygirl233

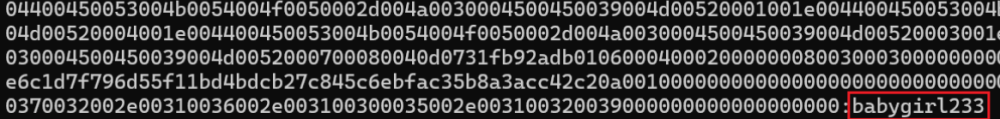

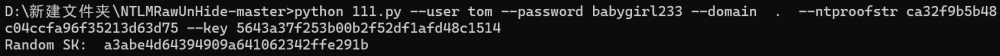

再用smb流量脚本解密

跑出key,再导入

这个时候发现有flag的压缩包

导出来

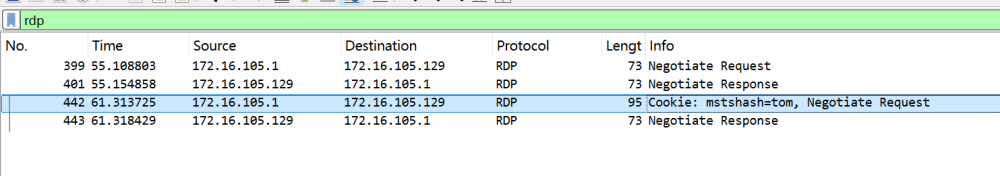

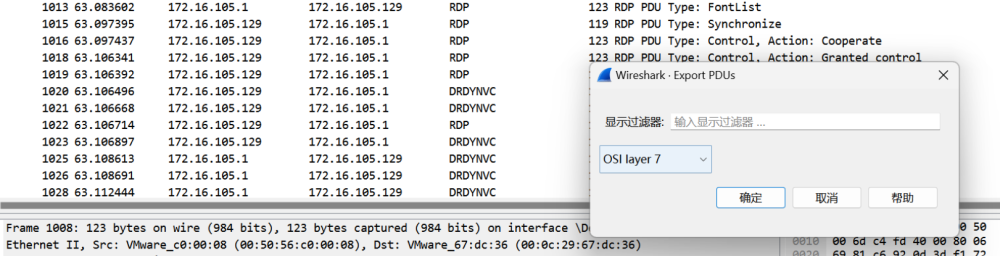

压缩包需要密码,接着可以看到流量包还有rdp的流量

网上搜索就搜到这篇文章了,

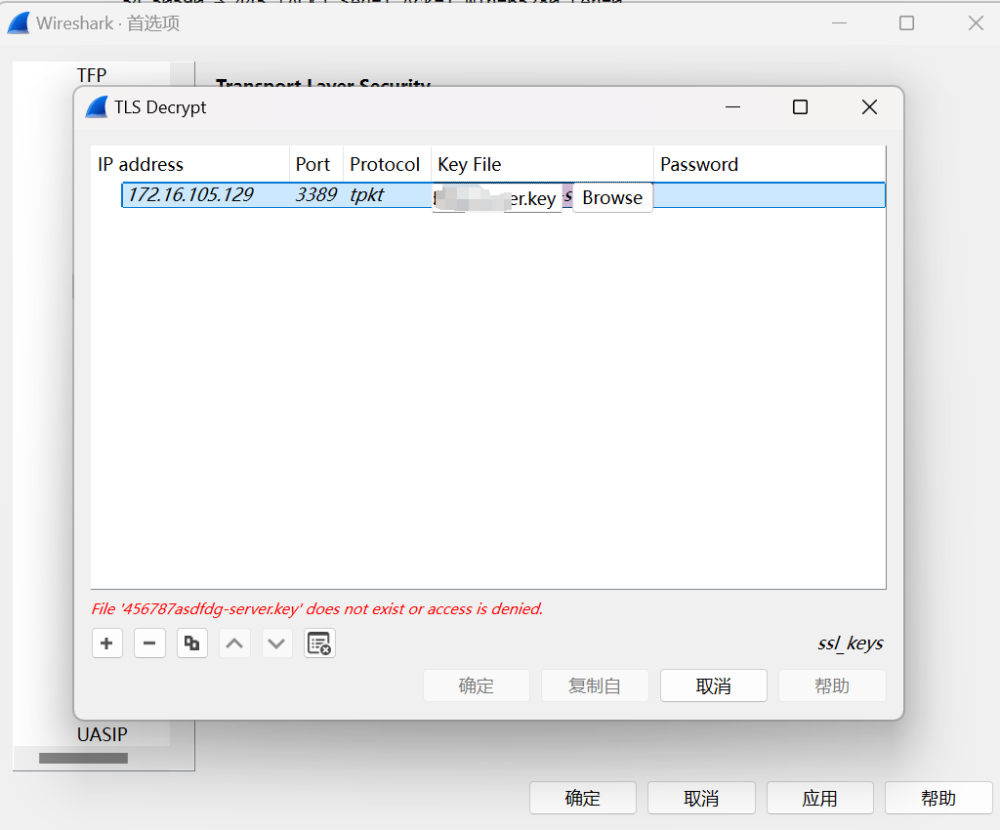

我们先导出证书pfx,密码是 mimikatz,

直接用命令将key

openssl pkcs12 -in 2.pfx -nocerts -out server_key.pem -nodes

openssl rsa -in server_key.pem -out server.key

提取成功之后再导入

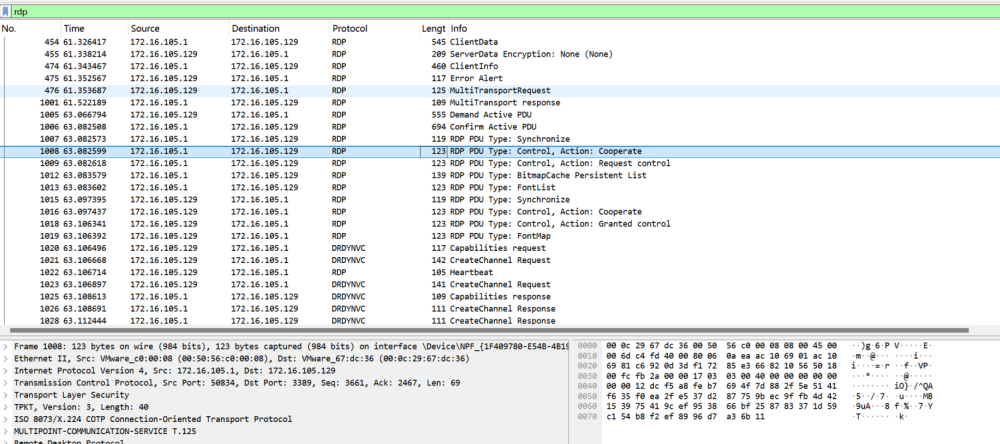

过滤一下

使用pyrdp进行还原rdp流量,

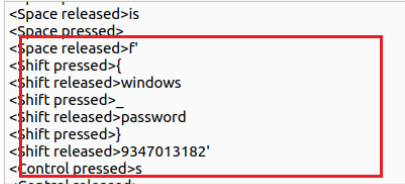

使用pyrdp-player还原视频,键盘下面有输入

可以看到password是:babygirl2339347013182

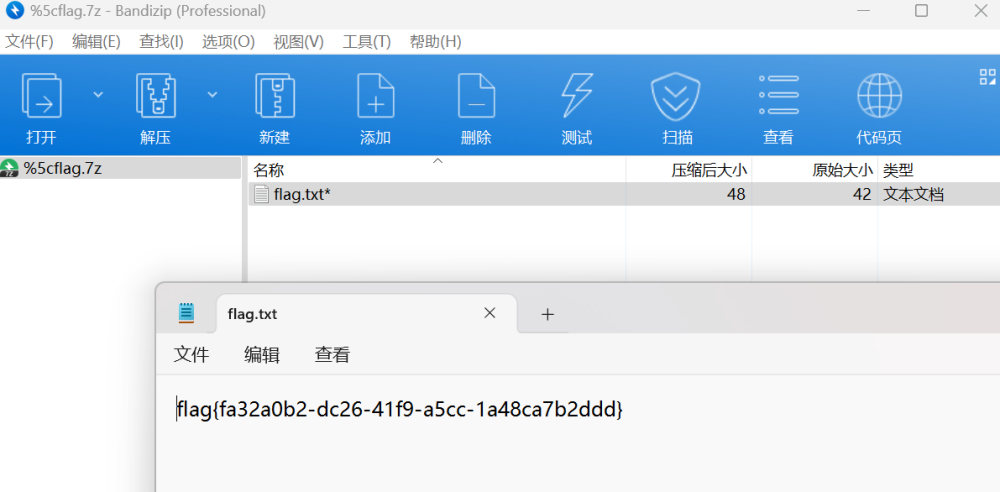

解压得到flag

flag{fa32a0b2-dc26-41f9-a5cc-1a48ca7b2ddd}

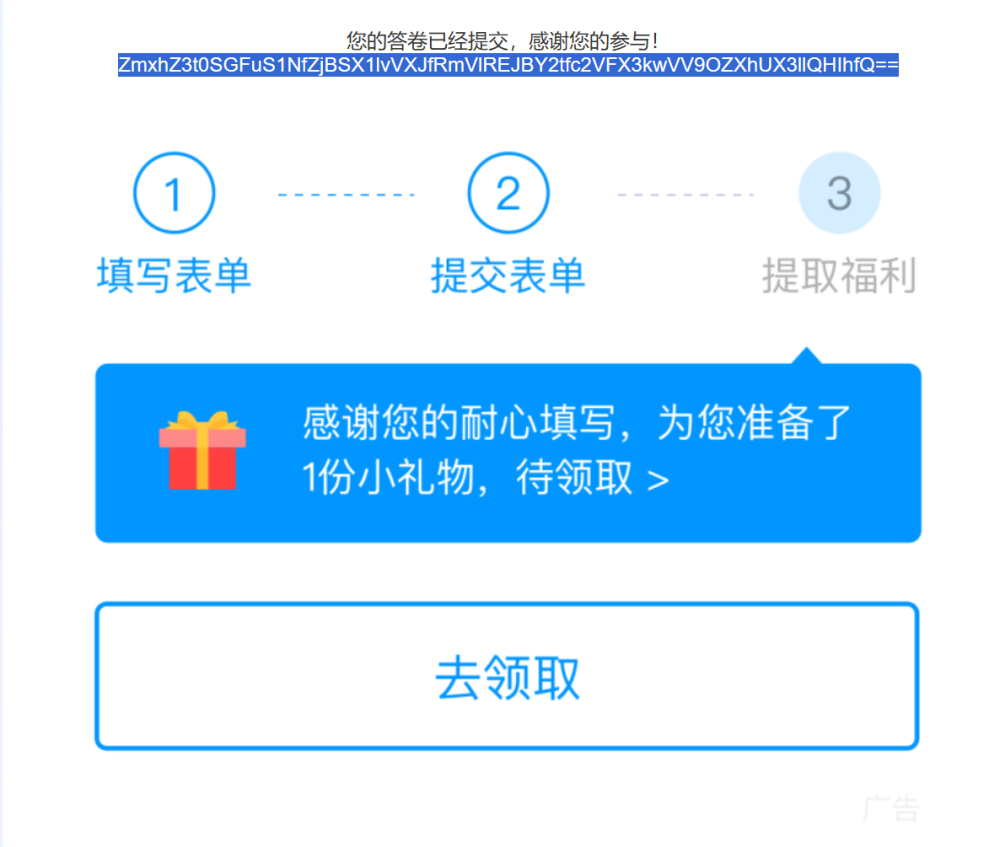

调查问卷

flag{tHanKS_f0R_YoUr_FeeDBAck_seE_y0U_NexT_ye@r!}

【推荐】国内首个AI IDE,深度理解中文开发场景,立即下载体验Trae

【推荐】编程新体验,更懂你的AI,立即体验豆包MarsCode编程助手

【推荐】抖音旗下AI助手豆包,你的智能百科全书,全免费不限次数

【推荐】轻量又高性能的 SSH 工具 IShell:AI 加持,快人一步

· winform 绘制太阳,地球,月球 运作规律

· 震惊!C++程序真的从main开始吗?99%的程序员都答错了

· AI与.NET技术实操系列(五):向量存储与相似性搜索在 .NET 中的实现

· 超详细:普通电脑也行Windows部署deepseek R1训练数据并当服务器共享给他人

· 【硬核科普】Trae如何「偷看」你的代码?零基础破解AI编程运行原理