CTFshow信息收集

CTFshow信息收集

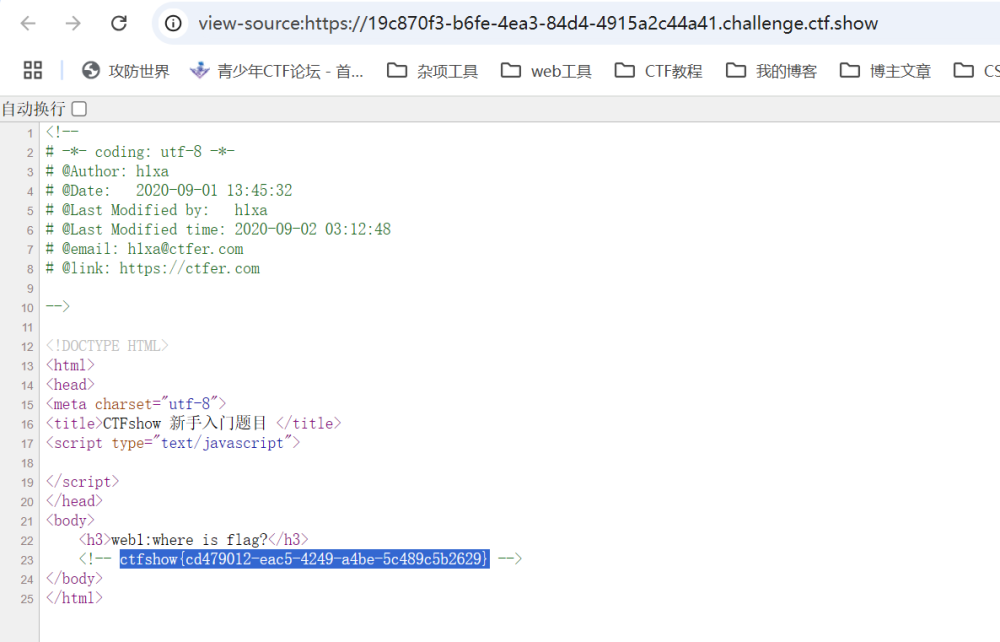

web1

查看源代码就可以看到flag

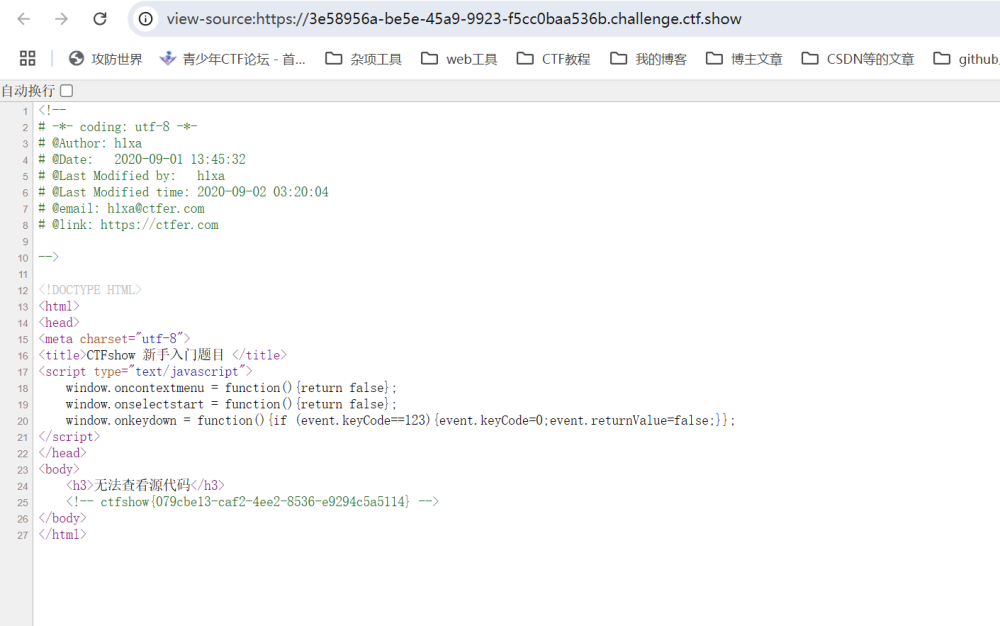

web2

ctrl++u得到flag

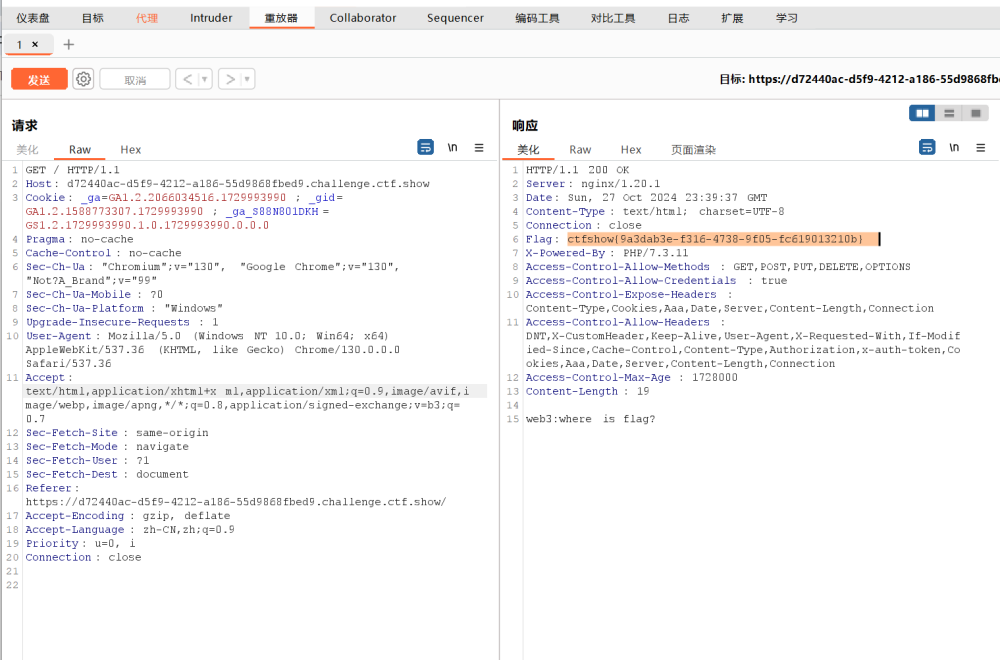

web3

抓个包就可以查看flag

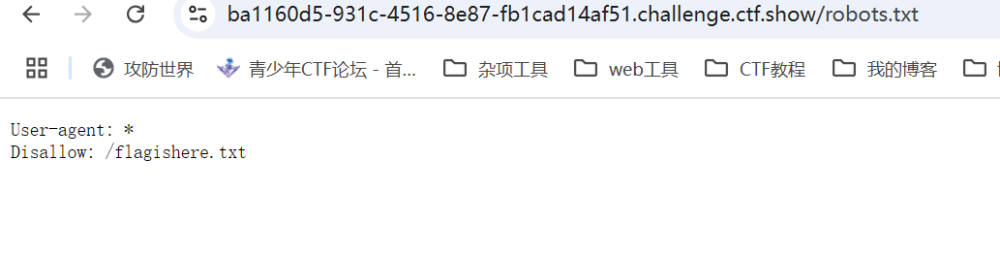

web4

访问/robots.txt

得到目录

访问一下

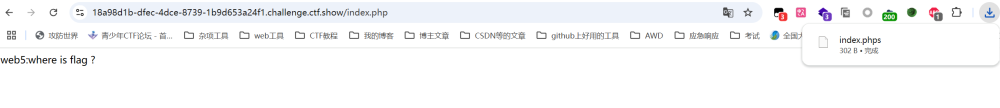

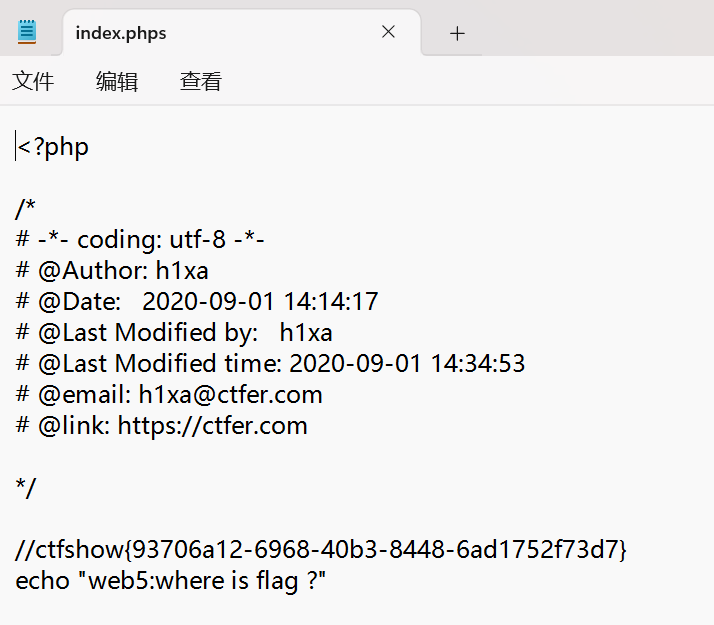

web5

访问index.phps

然后会下载一个文件

文件中有flag。

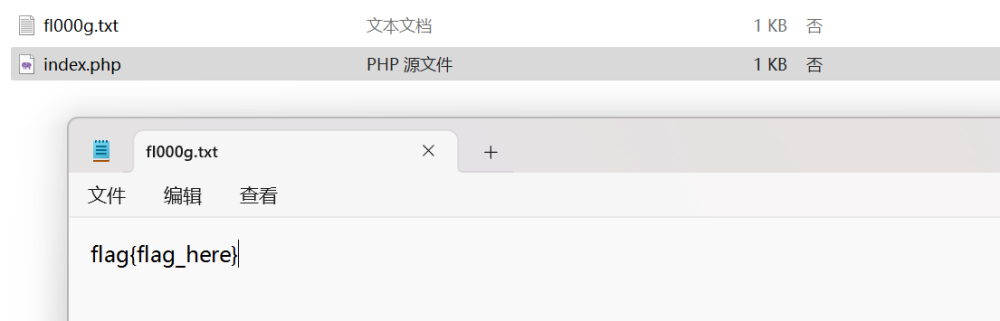

web6

啊?

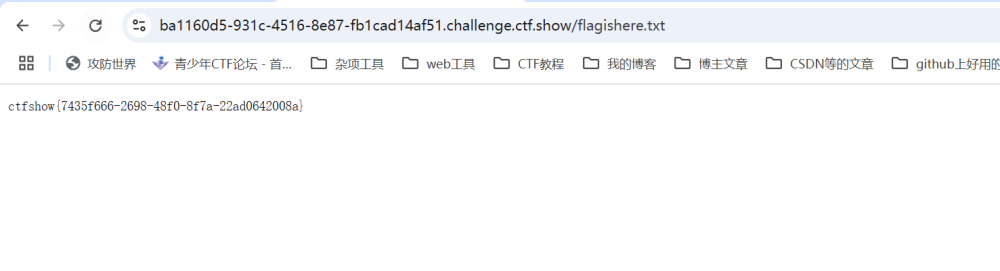

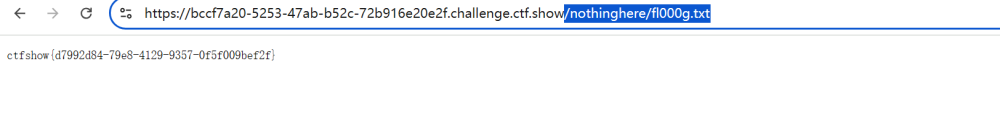

/fl000.txt得到了最终的flag

web7

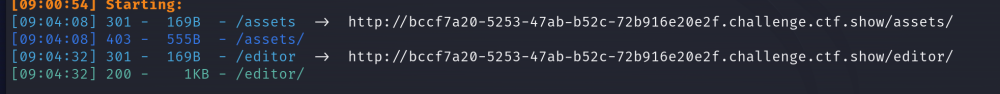

目录扫到

访问

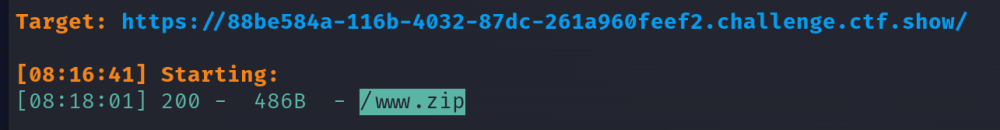

web8

还是扫目录

访问

web9

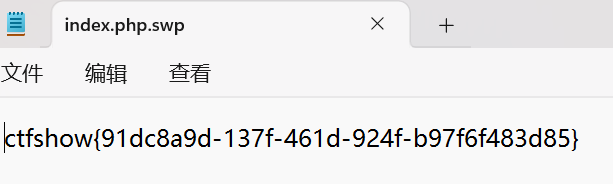

访问

/index.php.swp

得到文件

查看

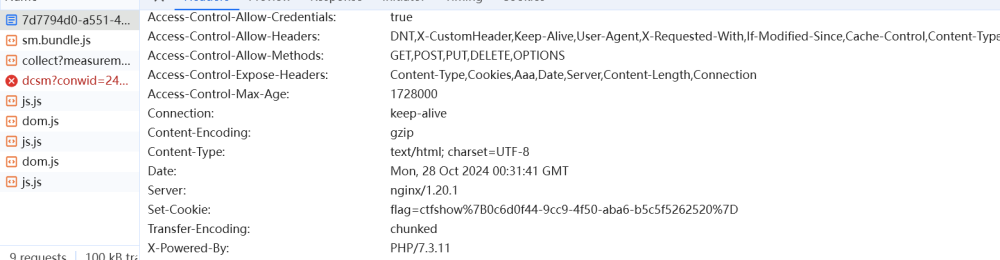

web10

在cookie中找到flag

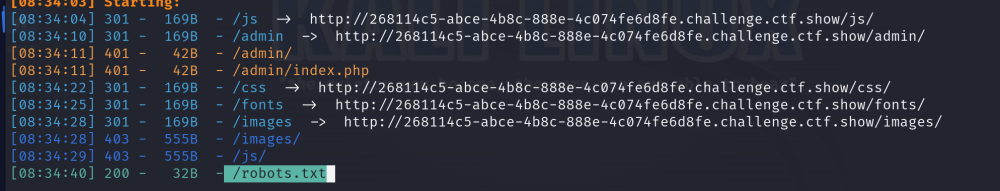

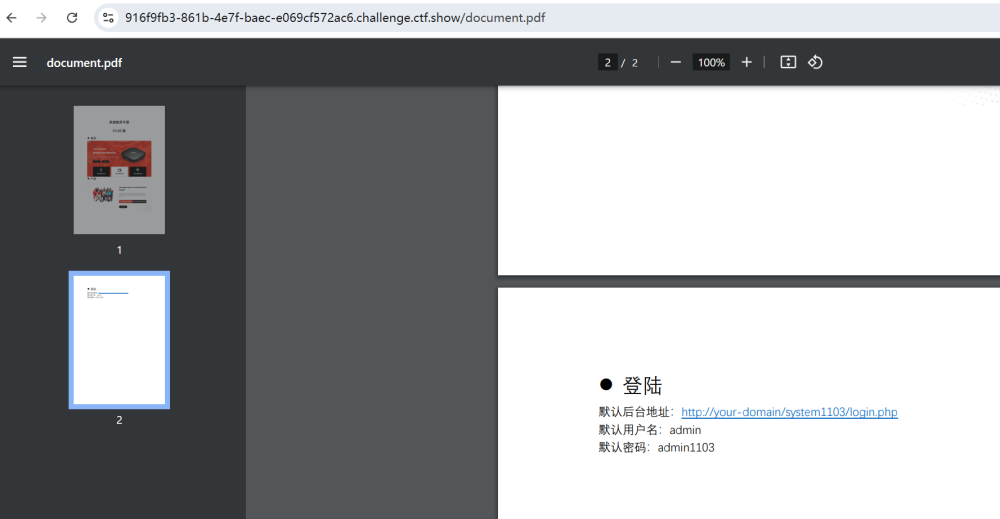

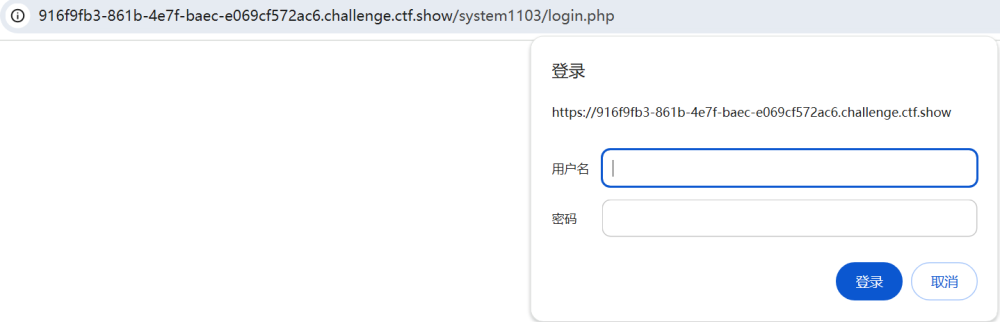

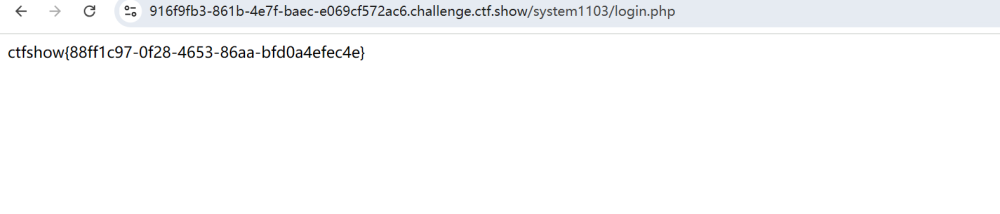

web12

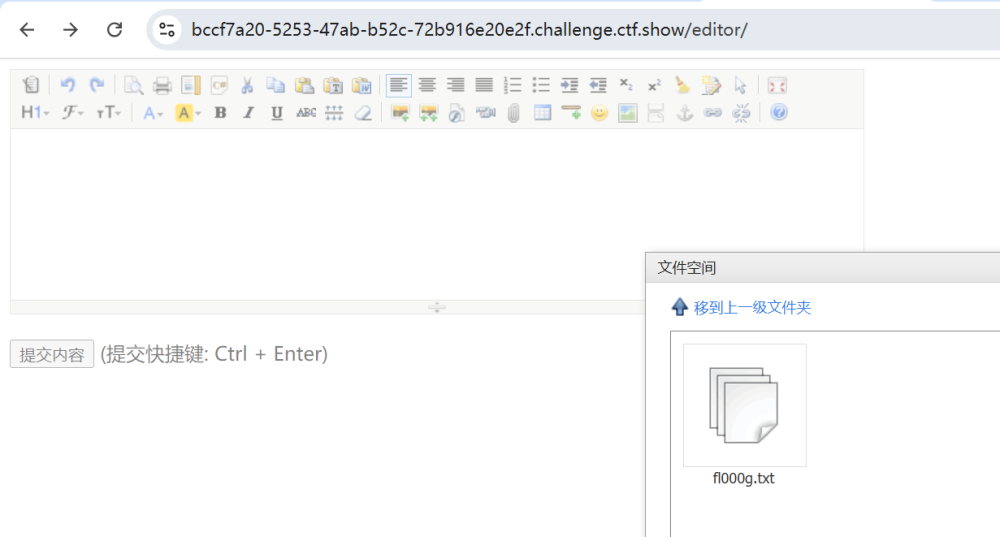

目录扫描

输入

会得到一个登录框

密码

就得到flag了

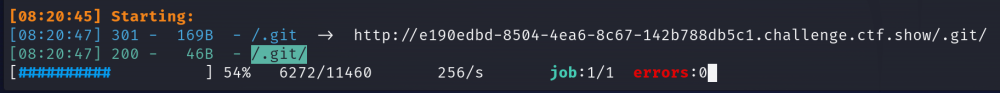

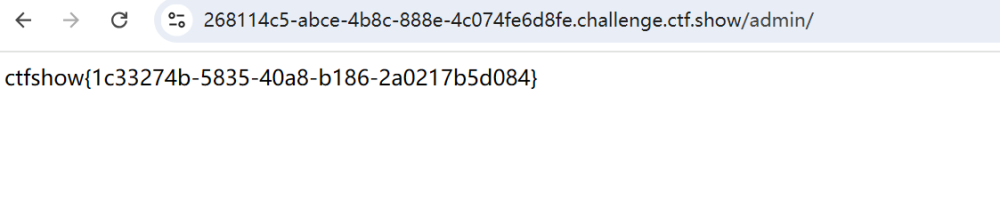

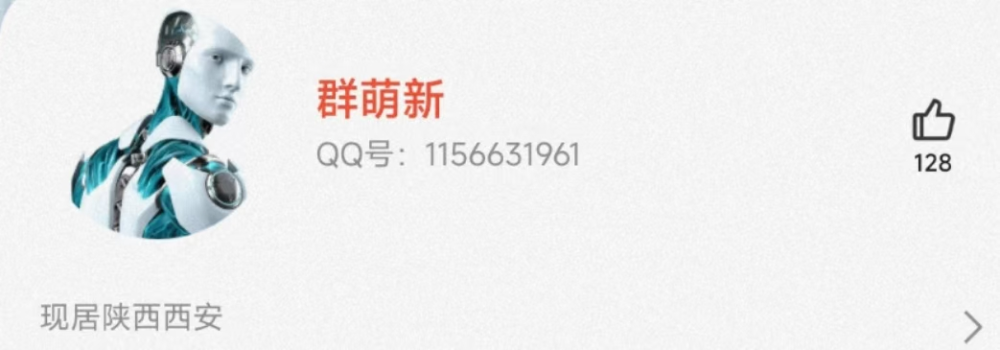

web13

666

访问一下

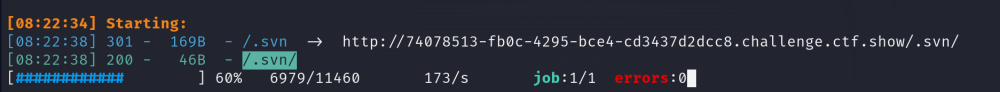

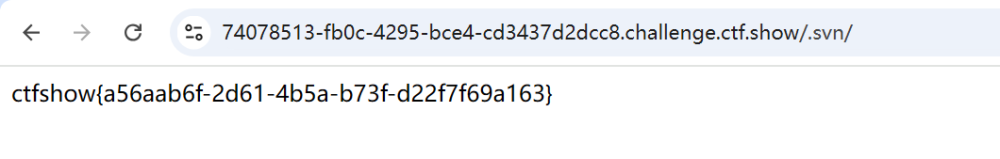

web14

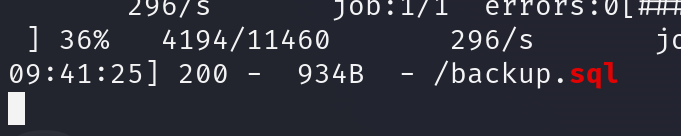

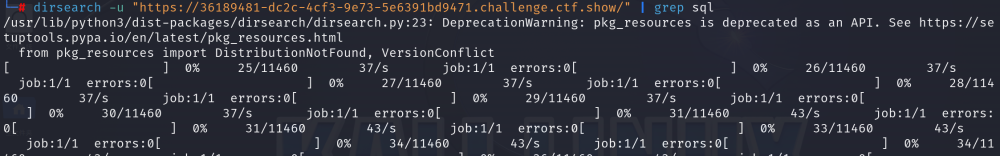

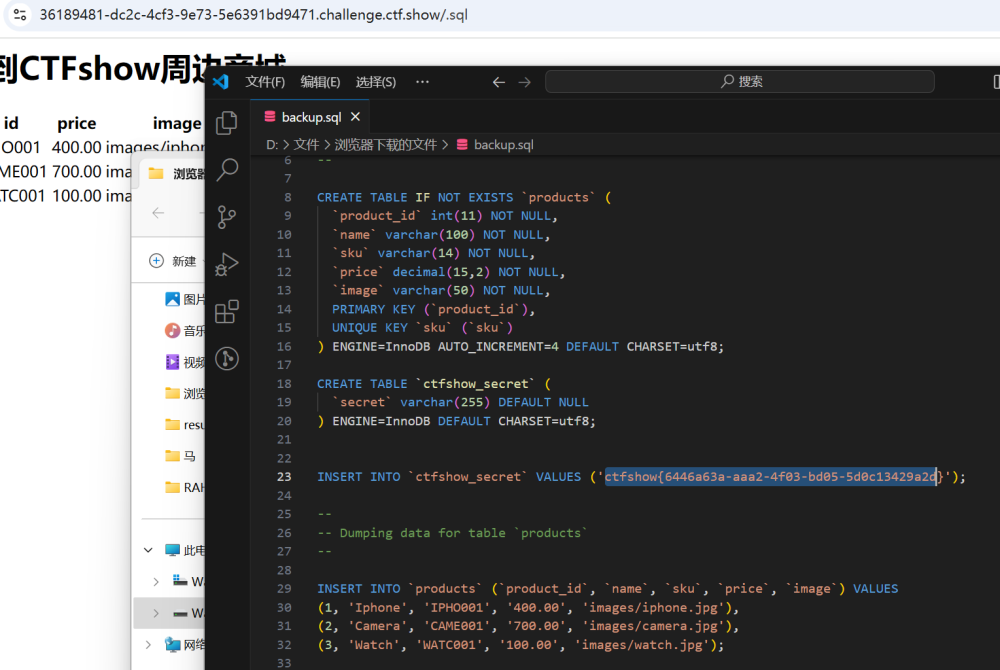

目录扫描

看目录

访问

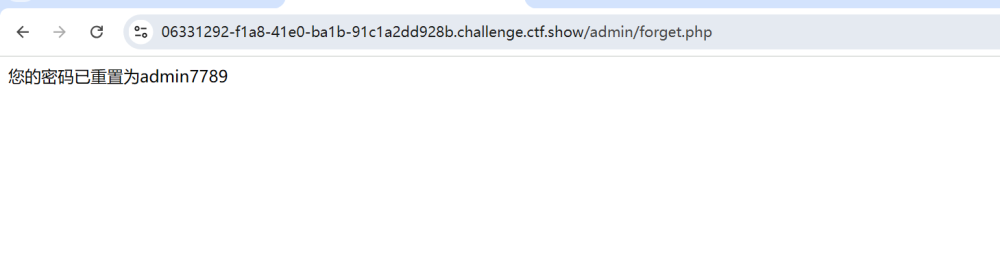

web15

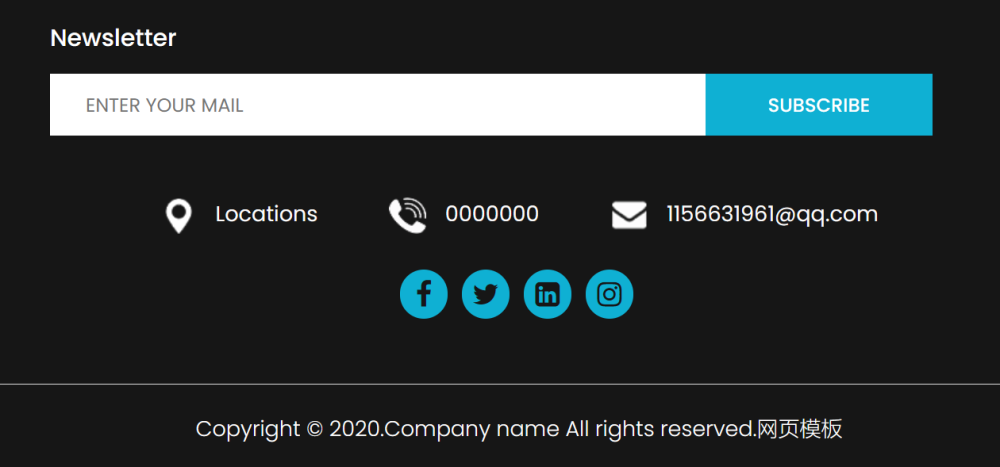

目录扫描

找到后台

找到qq

是西安的

回去登录一下

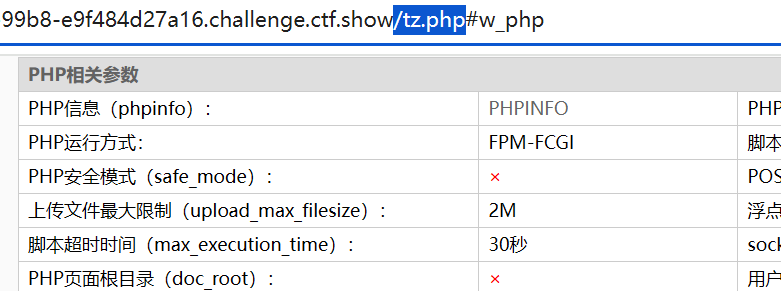

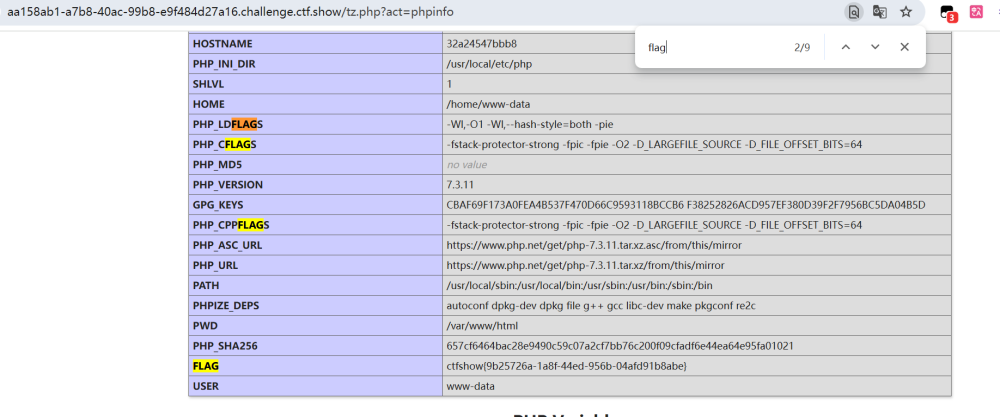

web16

提示探针

访问/tz.php

点击PHPINFO

web17

提示sql

我是直接过滤的,哈哈哈

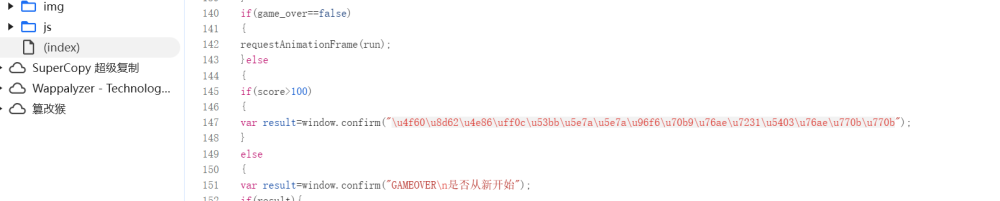

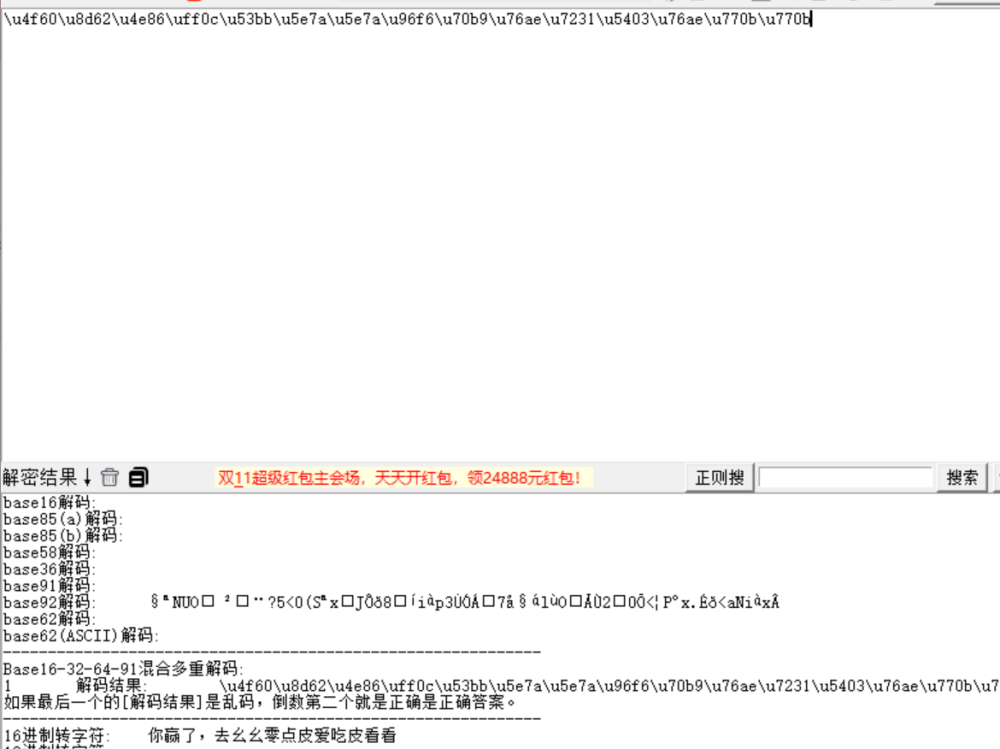

web18

去JS代码中看到

解码

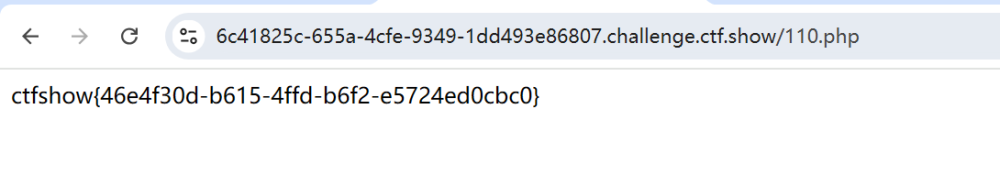

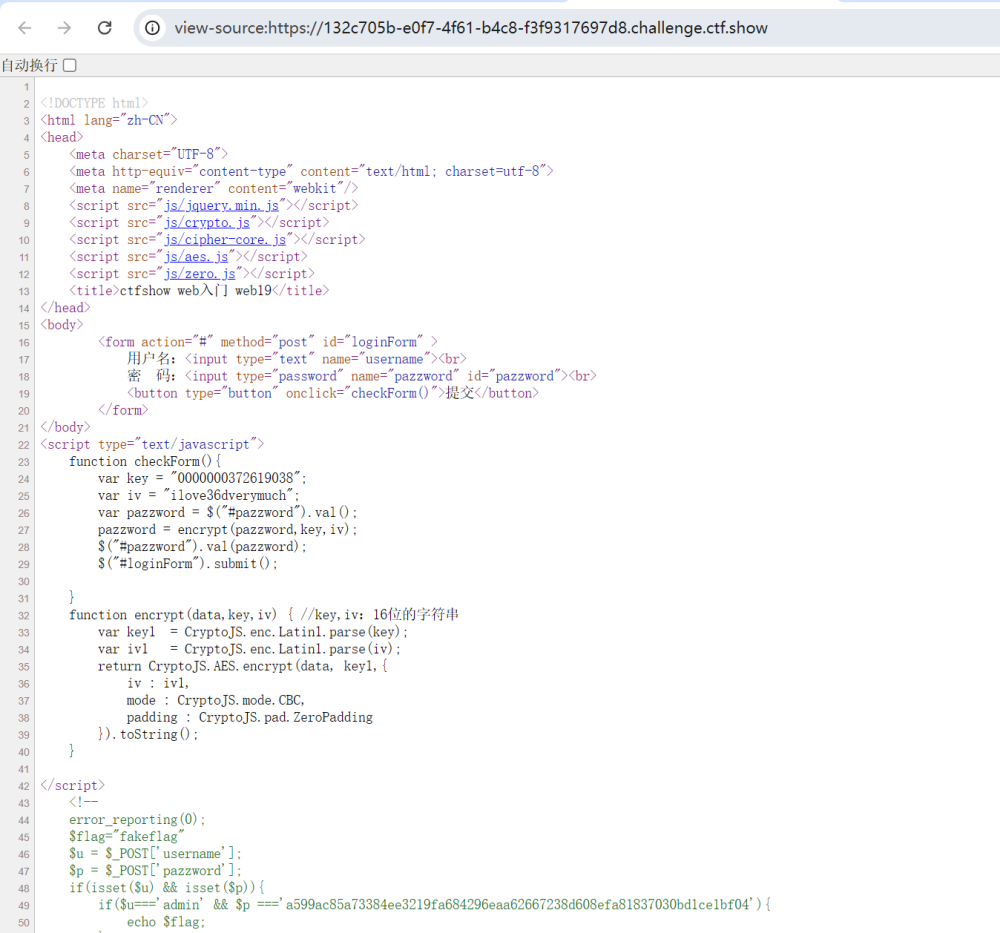

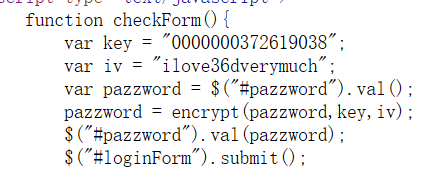

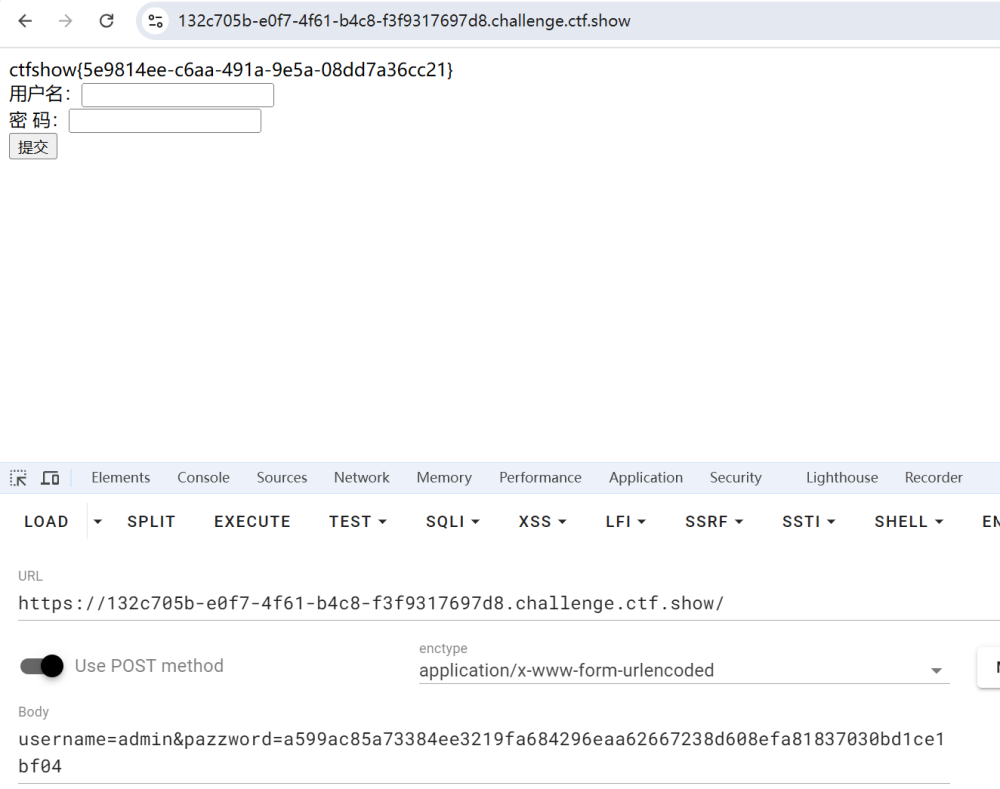

web19

源码发现账号密码

username=admin&pazzword=a599ac85a73384ee3219fa684296eaa62667238d608efa81837030bd1ce1bf04

pazzword不要写出password

哈哈哈

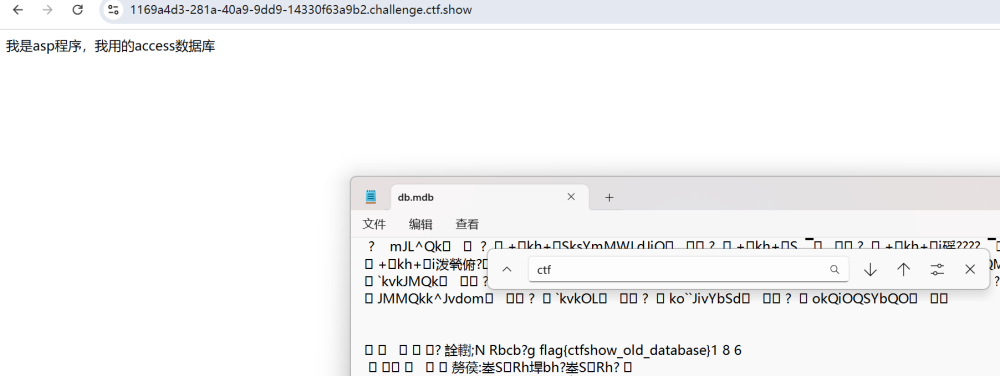

web20

访问/db/db.mdb

【推荐】国内首个AI IDE,深度理解中文开发场景,立即下载体验Trae

【推荐】编程新体验,更懂你的AI,立即体验豆包MarsCode编程助手

【推荐】抖音旗下AI助手豆包,你的智能百科全书,全免费不限次数

【推荐】轻量又高性能的 SSH 工具 IShell:AI 加持,快人一步

· winform 绘制太阳,地球,月球 运作规律

· 震惊!C++程序真的从main开始吗?99%的程序员都答错了

· AI与.NET技术实操系列(五):向量存储与相似性搜索在 .NET 中的实现

· 超详细:普通电脑也行Windows部署deepseek R1训练数据并当服务器共享给他人

· 【硬核科普】Trae如何「偷看」你的代码?零基础破解AI编程运行原理