2024BaseCTF-re

BaseCTF-re

You are good at IDA

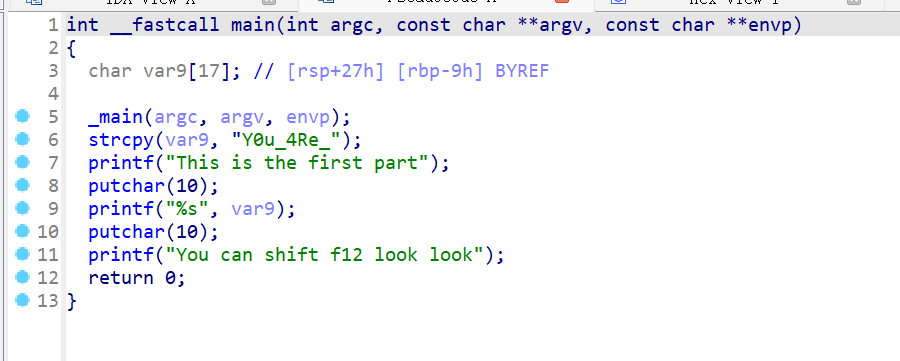

直接按F5得到一地段flag

Y0u_4Re_

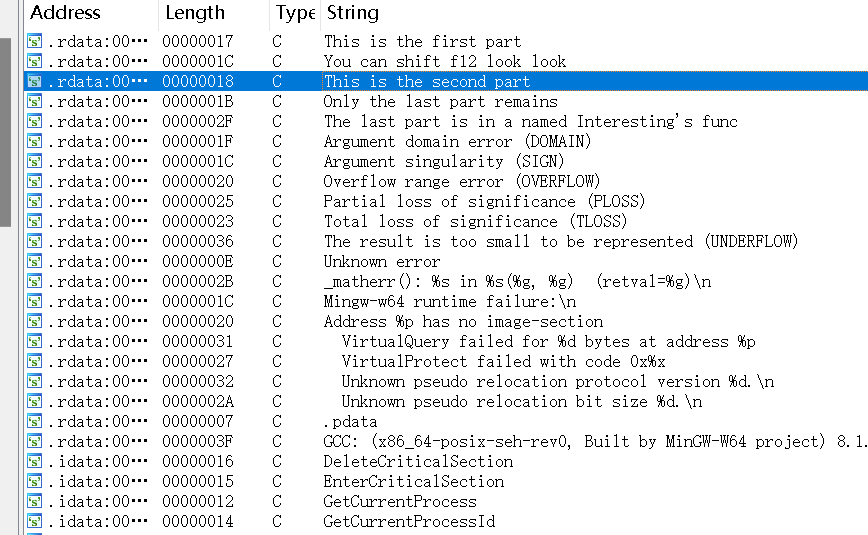

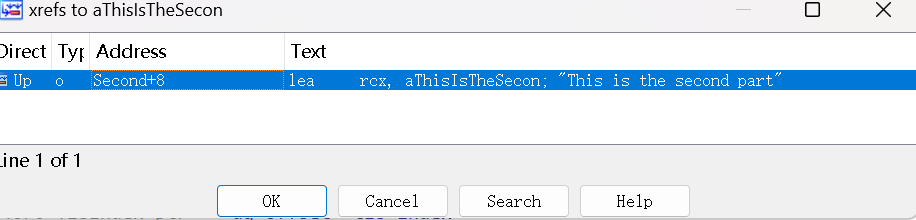

第二段提示F12

双击打开

按x

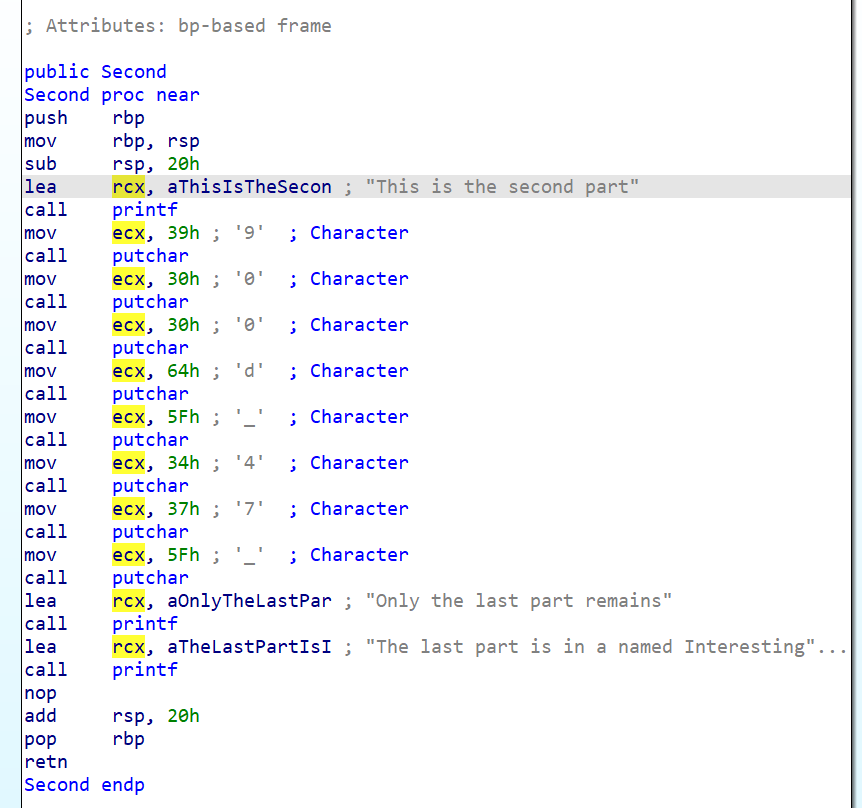

900d_47_

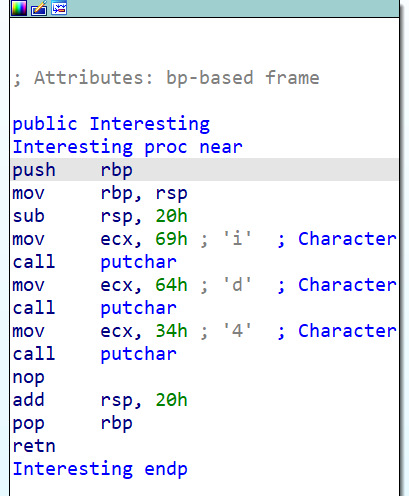

最后一段提示在Interesting函数之中

id4

BaseCTF{Y0u_4Re_900d_47_id4}

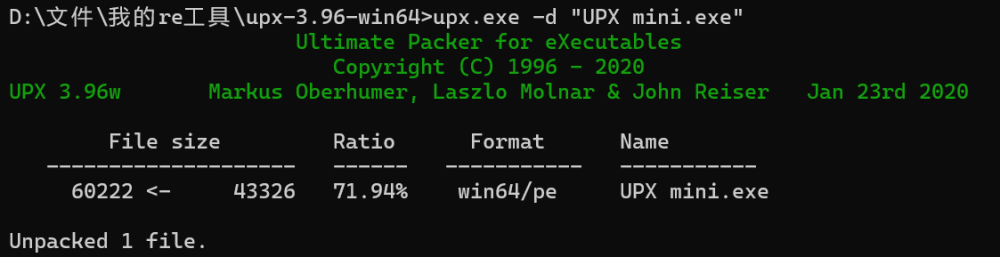

UPX mini

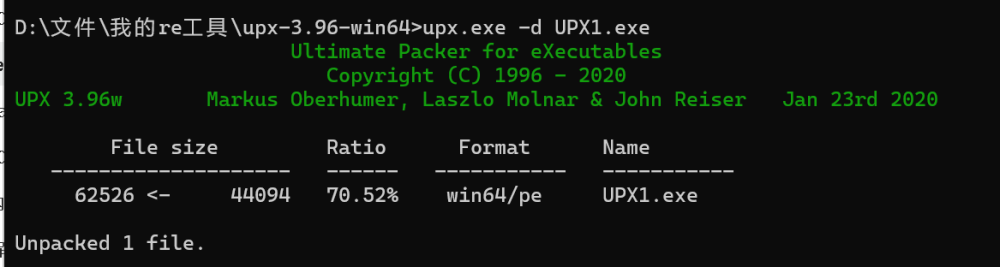

先脱壳

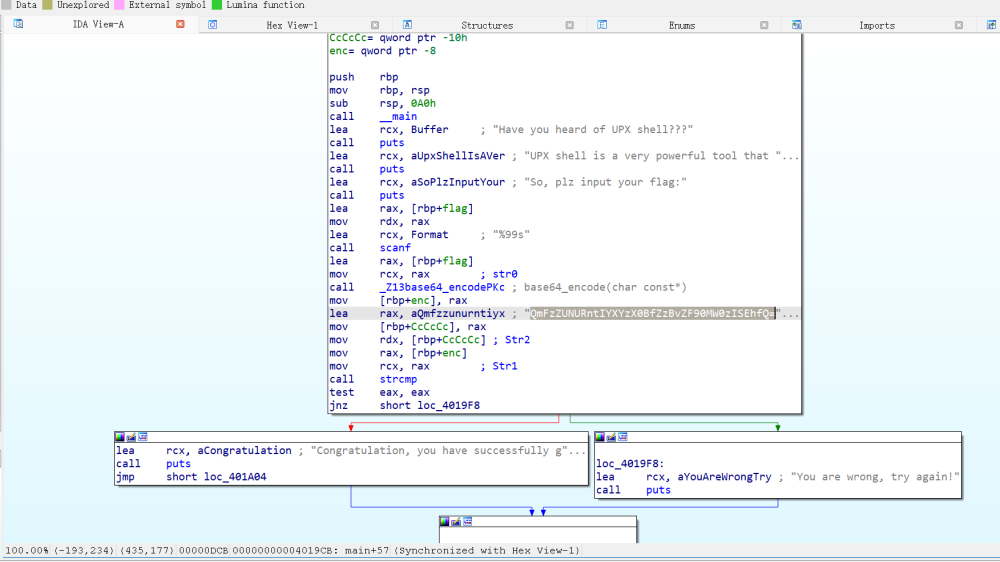

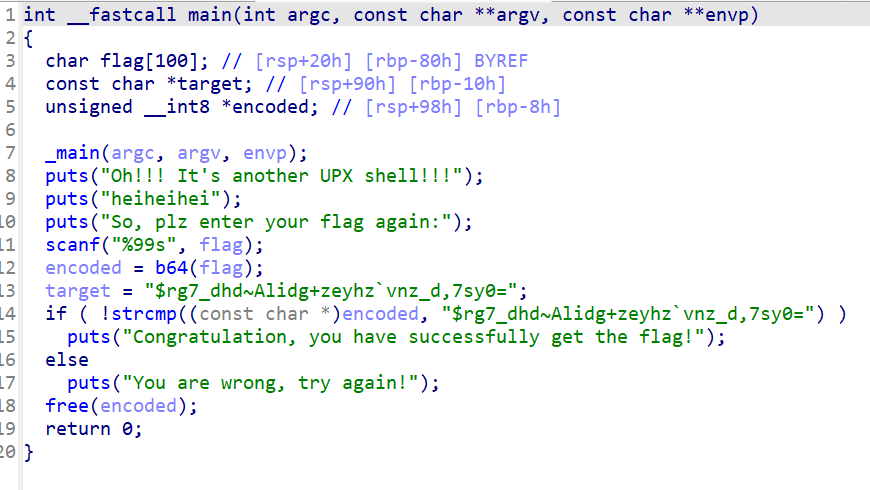

拖入IDA,base64解码就好

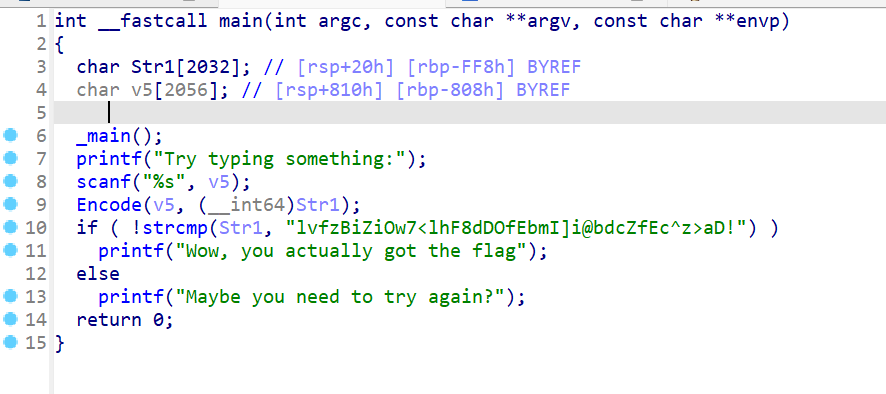

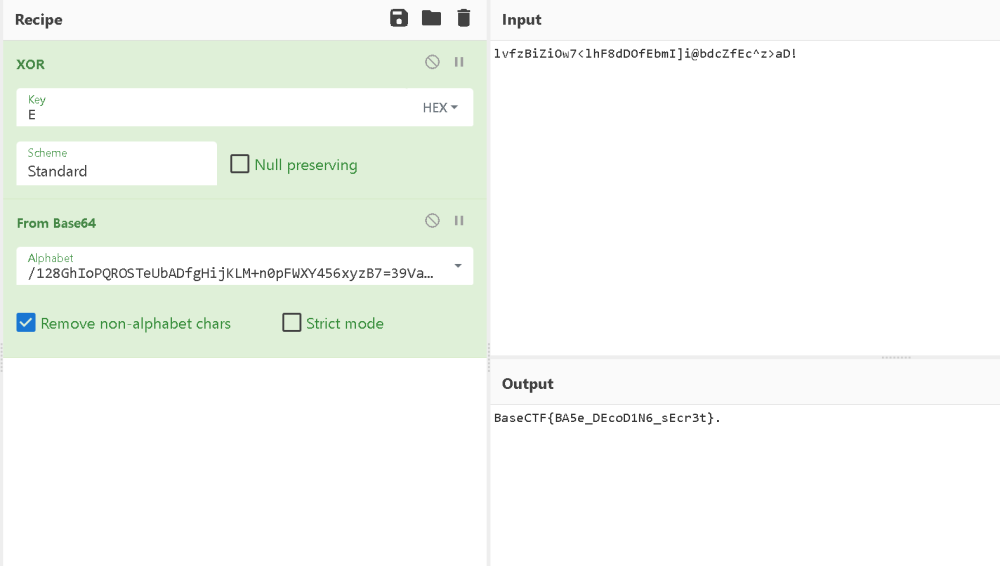

BasePlus

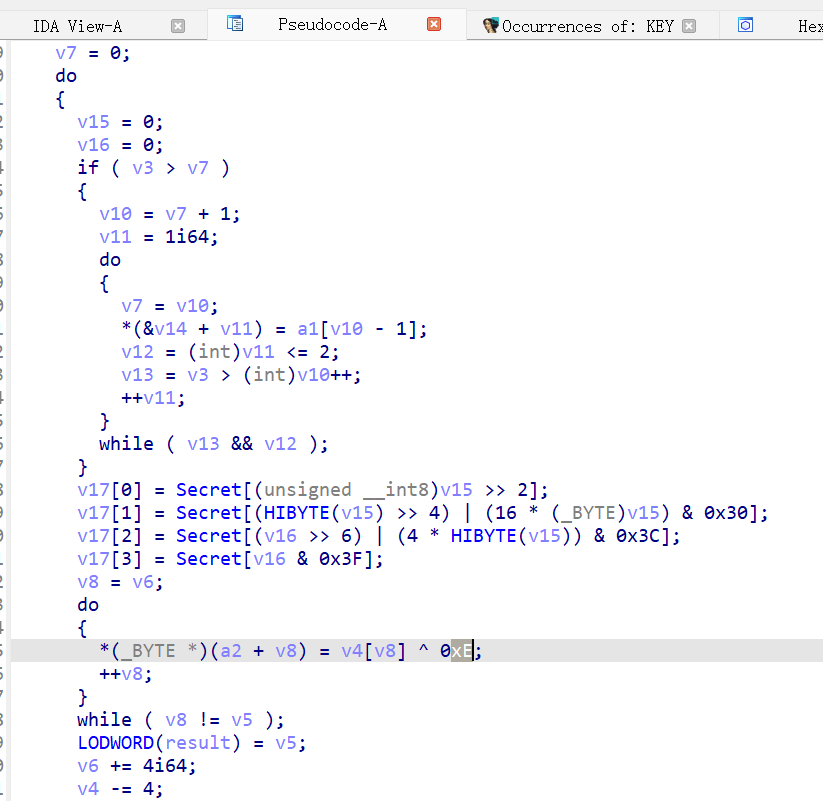

F5

找到key0xE

base64换表+异或

BaseCTF{BA5e_DEcoD1N6_sEcr3t}

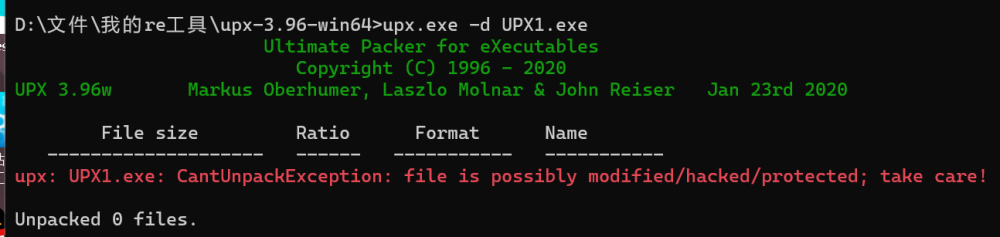

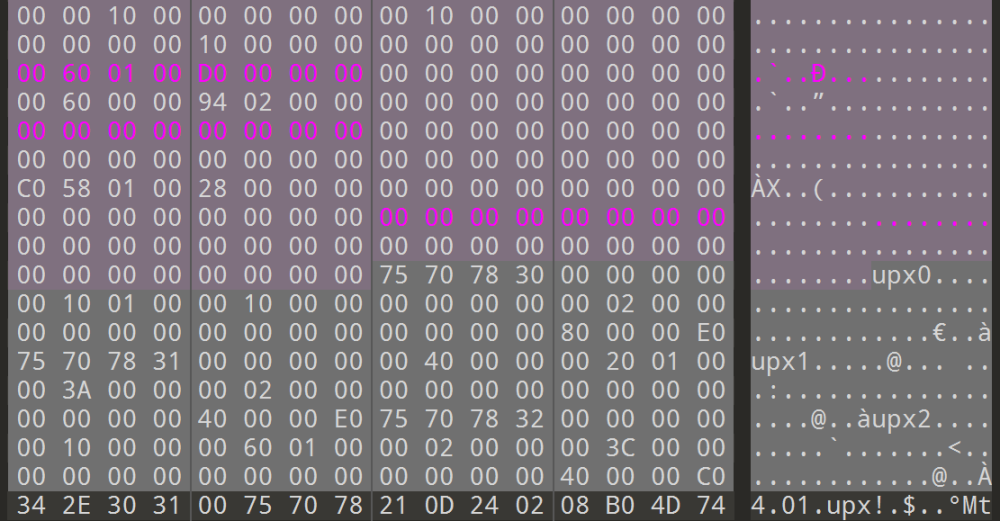

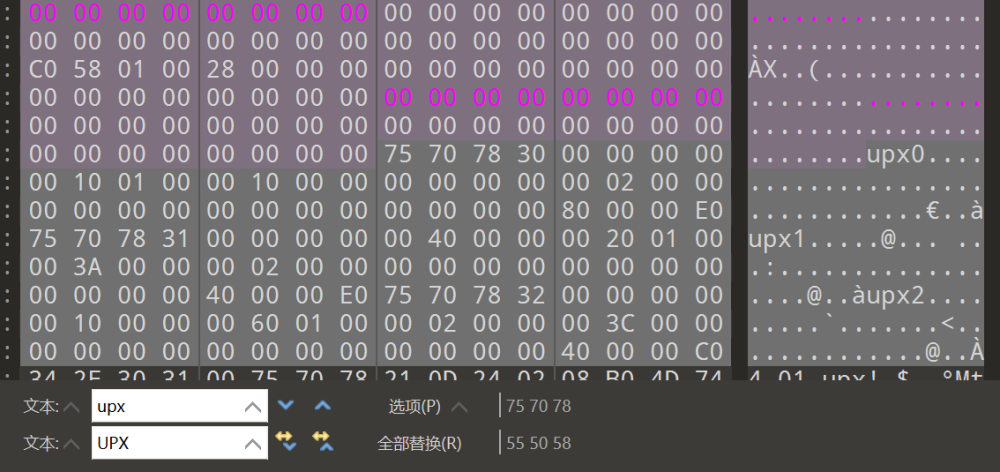

UPX

脱壳不了

小写的upx改大写

base64换表

用官方的脚本跑一下吧...

import base64

import string

enc = "$rg7_dhd~Alidg+zeyhz`vnz_d,7sy0="

string1 = 'A,.1fgvw#`/2ehux$~"3dity%_;4cjsz^+{5bkrA&=}6alqB*-[70mpC()]89noX'

string2 = "ABCDEFGHIJKLMNOPQRSTUVWXYZabcdefghijklmnopqrstuvwxyz0123456789+/"

print (base64.b64decode(enc.translate(str.maketrans(string1,string2))))

BaseCTF{UPX_1s_$o_e@sy}

分类:

比赛复现

【推荐】国内首个AI IDE,深度理解中文开发场景,立即下载体验Trae

【推荐】编程新体验,更懂你的AI,立即体验豆包MarsCode编程助手

【推荐】抖音旗下AI助手豆包,你的智能百科全书,全免费不限次数

【推荐】轻量又高性能的 SSH 工具 IShell:AI 加持,快人一步

· winform 绘制太阳,地球,月球 运作规律

· 震惊!C++程序真的从main开始吗?99%的程序员都答错了

· AI与.NET技术实操系列(五):向量存储与相似性搜索在 .NET 中的实现

· 超详细:普通电脑也行Windows部署deepseek R1训练数据并当服务器共享给他人

· 【硬核科普】Trae如何「偷看」你的代码?零基础破解AI编程运行原理