2024羊城杯-misc

2024羊城杯-misc

misc

hiden

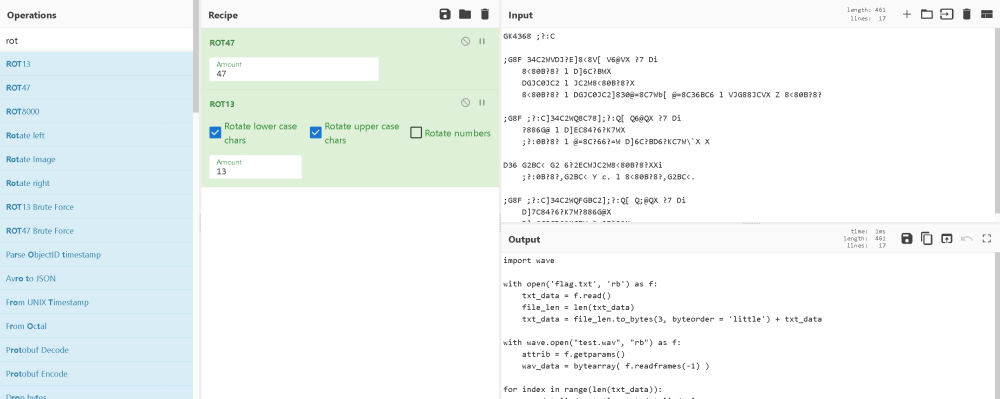

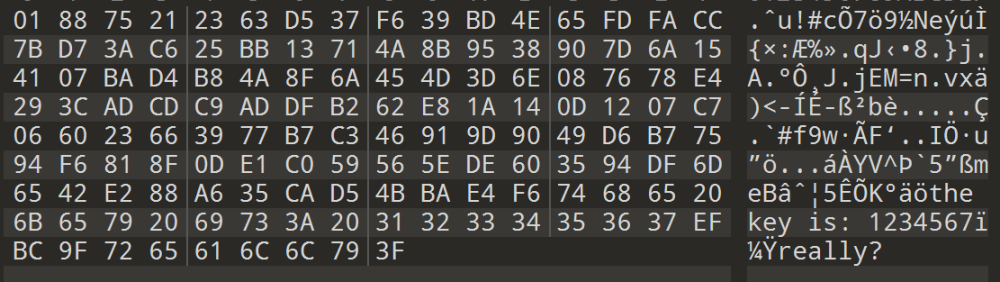

将给出的txt文件先rot47解码,再rot13解码

得到一个脚本

import wave

with open('flag.txt', 'rb') as f:

txt_data = f.read()

file_len = len(txt_data)

txt_data = file_len.to_bytes(3, byteorder = 'little') + txt_data

with wave.open("test.wav", "rb") as f:

attrib = f.getparams()

wav_data = bytearray( f.readframes(-1) )

for index in range(len(txt_data)):

wav_data[index * 4] = txt_data[index]

with wave.open("hiden.wav", "wb") as f:

f.setparams(attrib)

f.writeframes(wav_data)

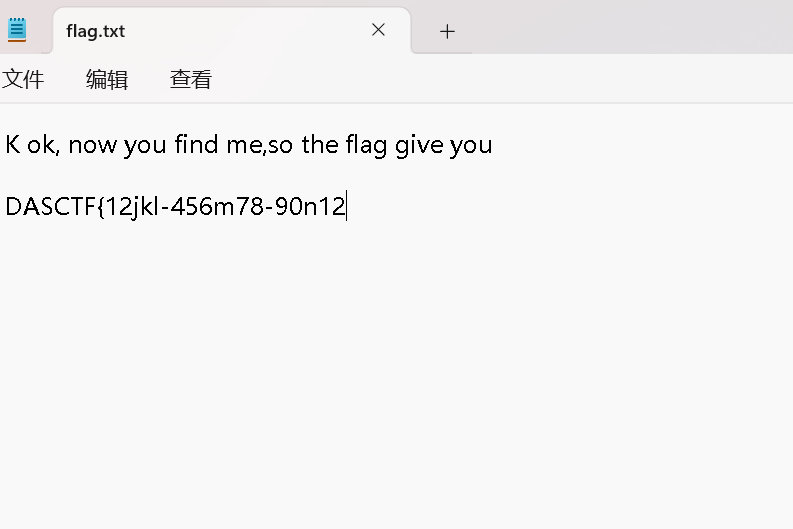

运行得到一部分flag

接着用工具关键词分析得到

DASCTF{112Pj4k@l$-H45576m7;8- 9 01nI12C34}

根据前面的flag得知要去掉一部分

最终得到flag: 12jkl-456m78-90n1234

不一样的数据库_2

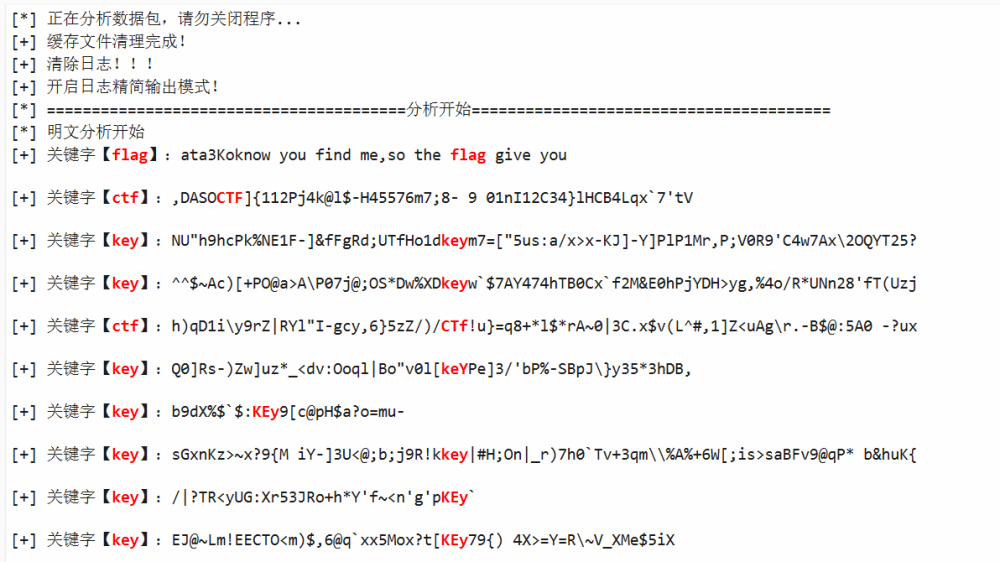

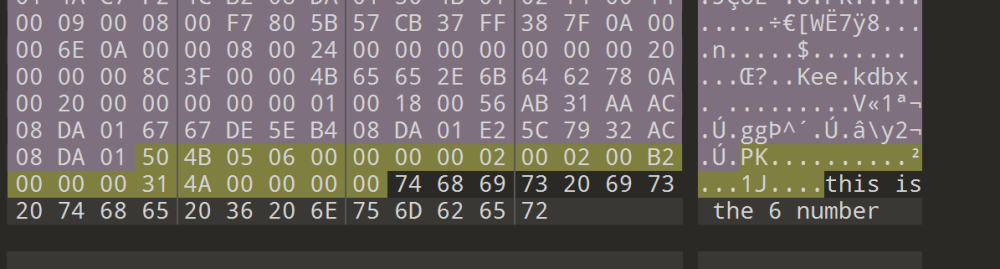

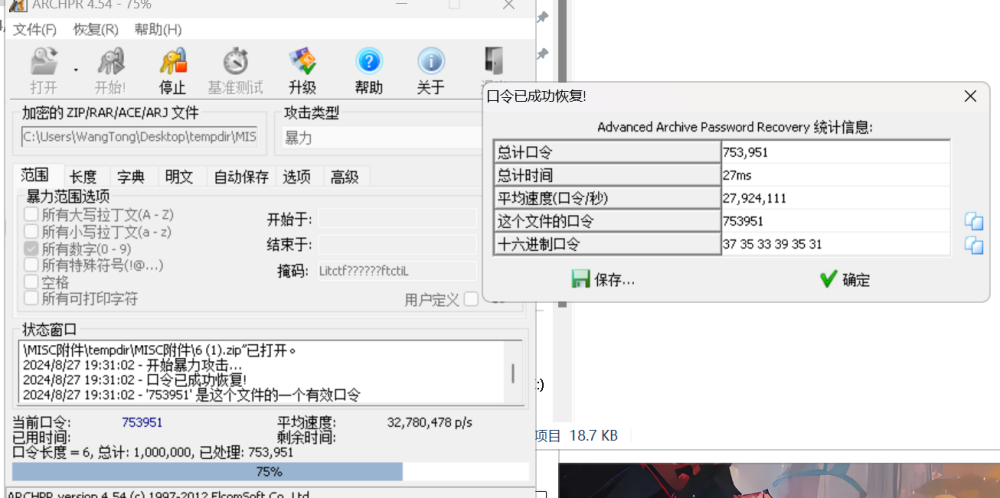

去010看到密码是6位数字

爆破一下

得到压缩包密码:753951

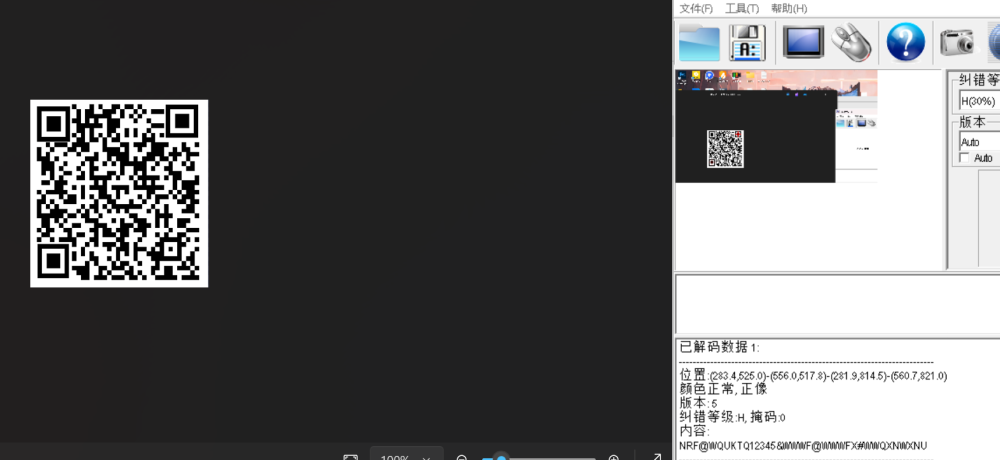

得到一个残缺的二维码

补一下

NRF@WQUKTQ12345&WWWF@WWWFX#WWQXNWXNU

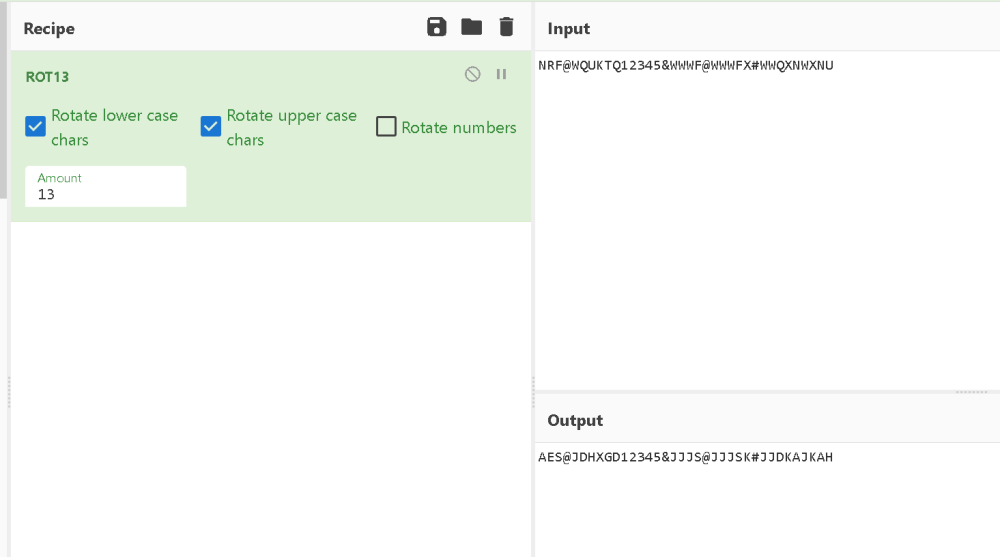

ROT13解码

密钥:AES@JDHXGD12345&JJJS@JJJSK#JJDKAJKAH

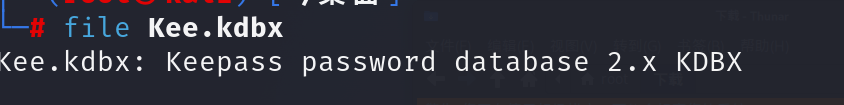

可知该文件是一个数据库

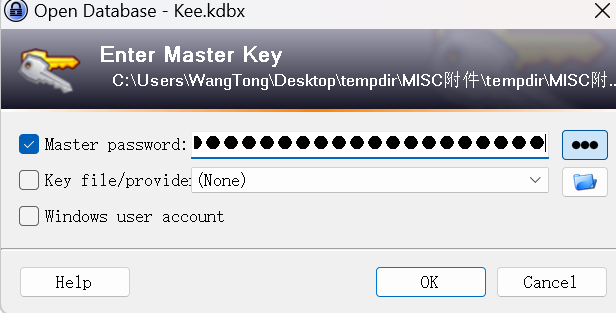

用KeePass这个工具解

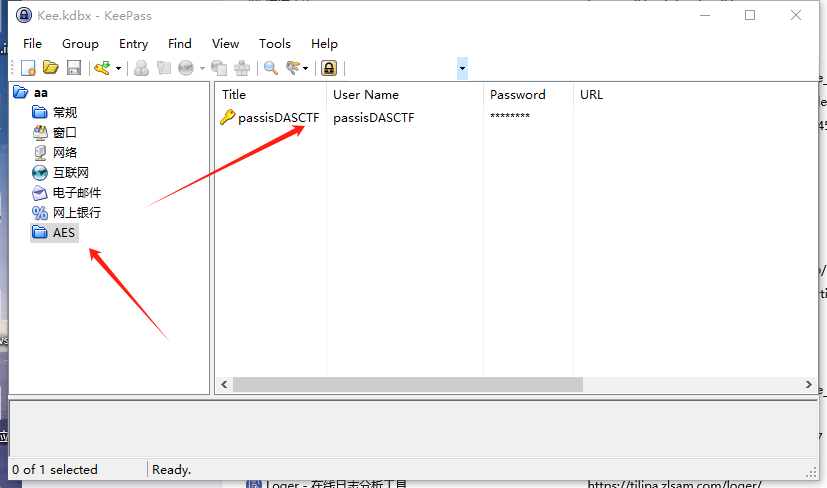

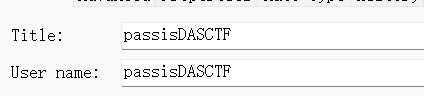

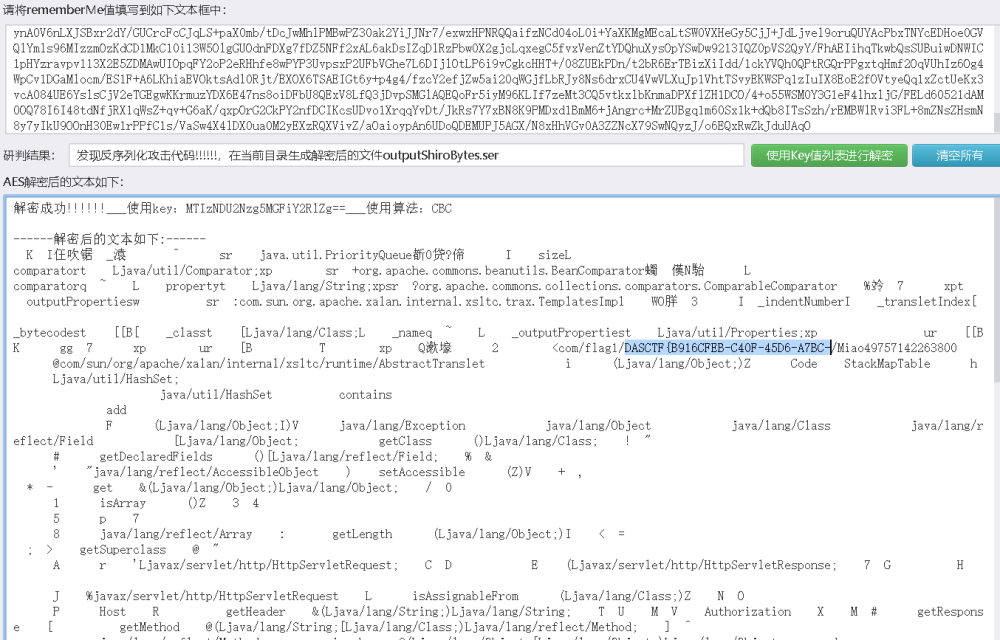

解密成功,找到这个

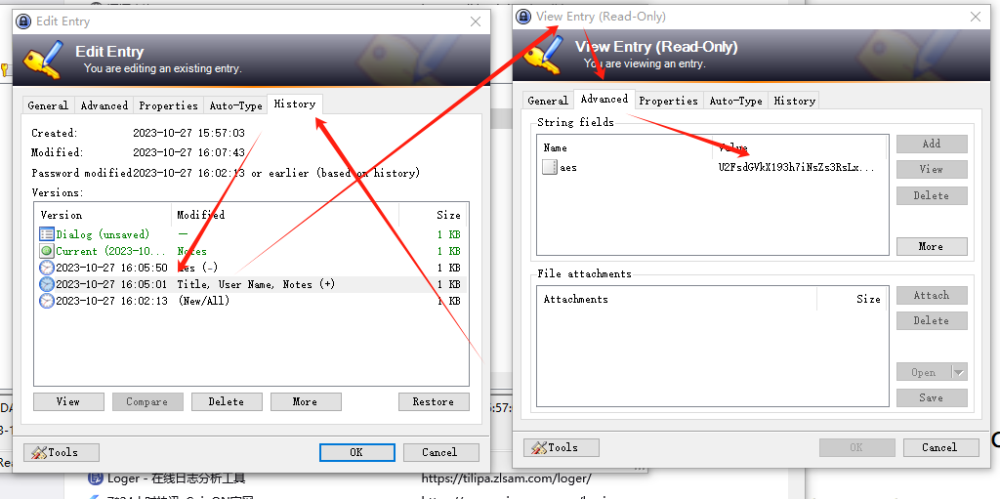

再找到这个

提示AES解码

U2FsdGVkX193h7iNsZs3RsLxH+V1zztkdS+fBy2ZQfzH77Uo4l3hSWplMV+GcLpAGflXlQuPTU5qIkOY7xJN9A==

kay:DASCTF

flag:snsnndjahenanheanjjskk12235

得到压缩包密码:753951

得到一个残缺的二维码

补一下

NRF@WQUKTQ12345&WWWF@WWWFX#WWQXNWXNU

ROT13解码

密钥:AES@JDHXGD12345&JJJS@JJJSK#JJDKAJKAH

可知该文件是一个数据库

用KeePass这个工具解

解密成功,找到这个

再找到这个

提示AES解码

U2FsdGVkX193h7iNsZs3RsLxH+V1zztkdS+fBy2ZQfzH77Uo4l3hSWplMV+GcLpAGflXlQuPTU5qIkOY7xJN9A==

kay:DASCTF

flag:snsnndjahenanheanjjskk12235

so much

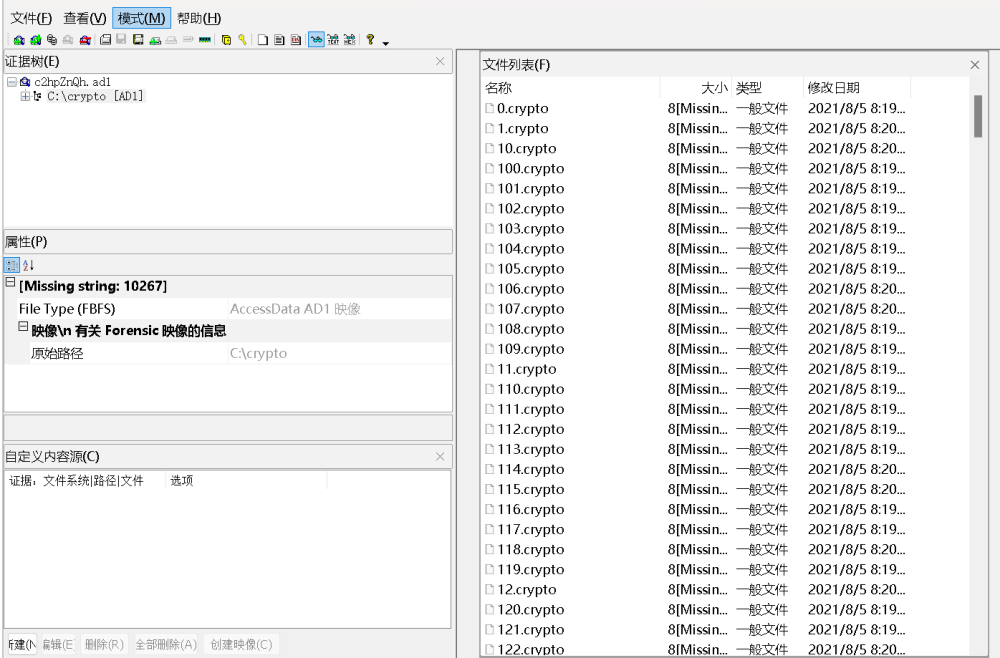

解压出来是.ad1的一个镜像

c2hpZnQh,base64解码时shift

猜测密码是:!@#$%^&

给了好多.crypoto文件,提取出来

上脚本

import os

list = ['']*344

i = 0

for j in range(344):

list[j]=os.path.getmtime('D:\\'+str(j)+'.crypto')

print(list)

flag = ''

for i in range(344):

if(str(list[i]) == '1628151585.73009'):

flag += '0'

else:

flag += '1'

print(flag)

tmp = ''

for k in range(len(flag)):

tmp += flag[k]

if len(tmp) == 8:

print(chr(int(tmp,2)),end='')

tmp = ''

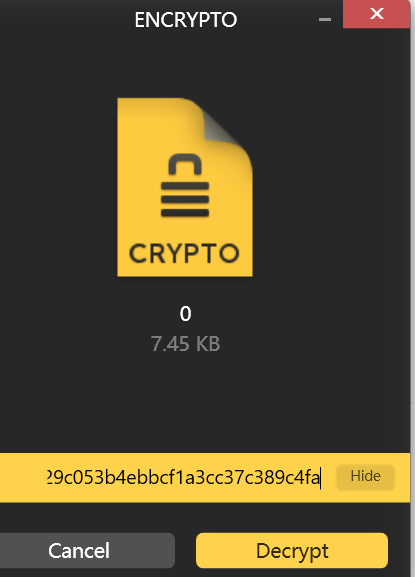

解出来key:700229c053b4ebbcf1a3cc37c389c4fa

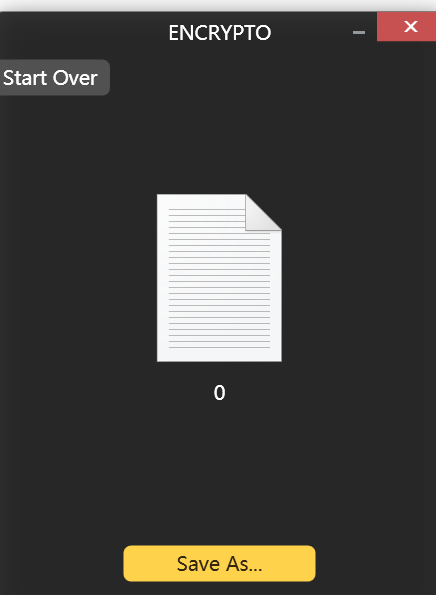

再用encrypto解密0.crypto和01crypto这这两个文件

得到两个部分的flag

85235bd803c2a0662b771396bce9968f

miaoro

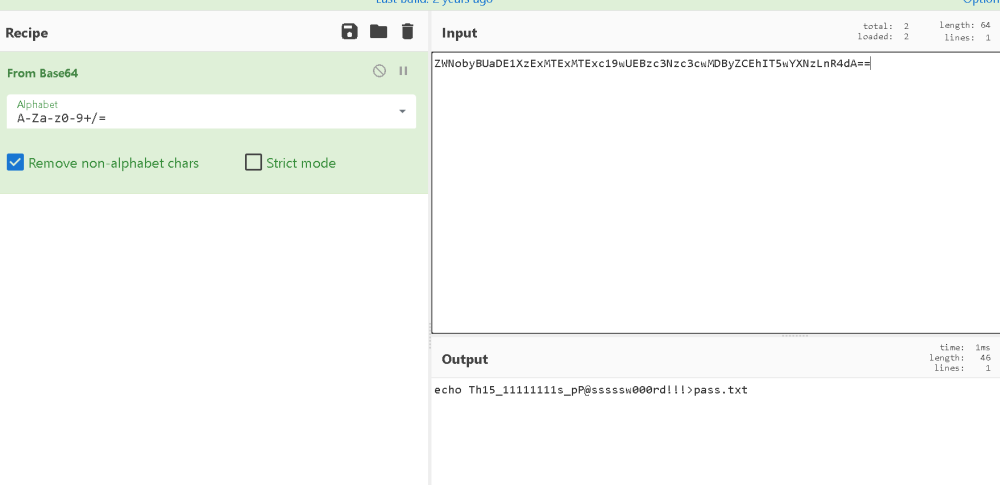

跟踪tcp流,发现最后几个包中有base64数据

得到压缩包密码

解压得到图片

修改宽高得到

得到一部分flag:

EBOFDELQDIAA

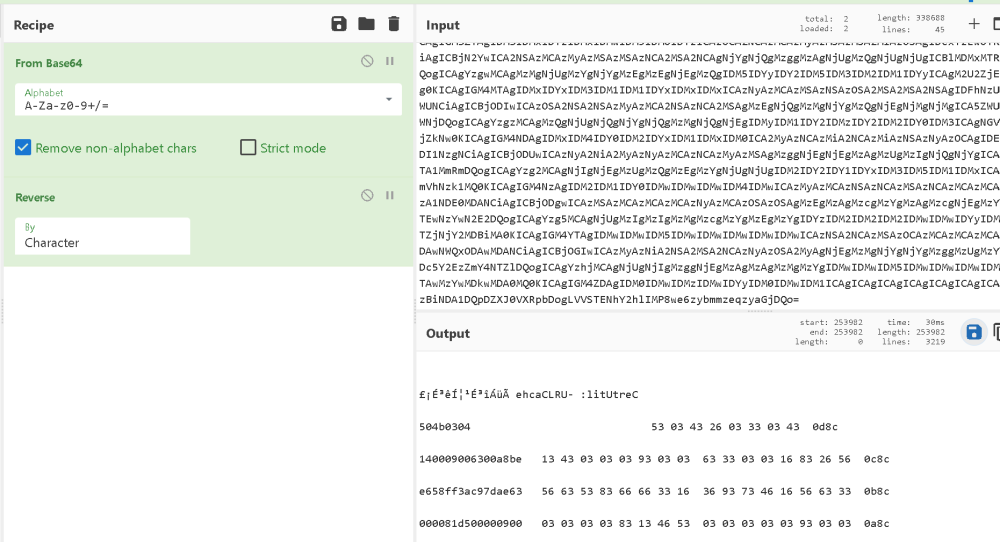

流量包,题目说被某种工具攻击

发现是nekoMiao:

工具解码

Flag:

B916CFEB-C40F-45D6-A7BC-EBOFDELQDIAA

【推荐】国内首个AI IDE,深度理解中文开发场景,立即下载体验Trae

【推荐】编程新体验,更懂你的AI,立即体验豆包MarsCode编程助手

【推荐】抖音旗下AI助手豆包,你的智能百科全书,全免费不限次数

【推荐】轻量又高性能的 SSH 工具 IShell:AI 加持,快人一步

· 无需6万激活码!GitHub神秘组织3小时极速复刻Manus,手把手教你使用OpenManus搭建本

· Manus爆火,是硬核还是营销?

· 终于写完轮子一部分:tcp代理 了,记录一下

· 别再用vector<bool>了!Google高级工程师:这可能是STL最大的设计失误

· 单元测试从入门到精通