cm0 逆向分析

cm0 逆向分析

前言

Emmmmm,我假装你看到这里已经学过了我的《恶意代码分析实战系列文章》,如果你还没看过的话,赶紧点击链接过去学吧,我投稿到了Freebuf,希望你帮我点个赞哦。

Strings工具复习

在《恶意代码分析实战系列文章》中的第二篇静态分析基础技术中,有提到过Strings这个工具的使用,主要用途是列出PE文件中的字符串,这和IDA的Shift+f12功能类似。

Strings官网下载地址:https://docs.microsoft.com/zh-cn/sysinternals/downloads/strings

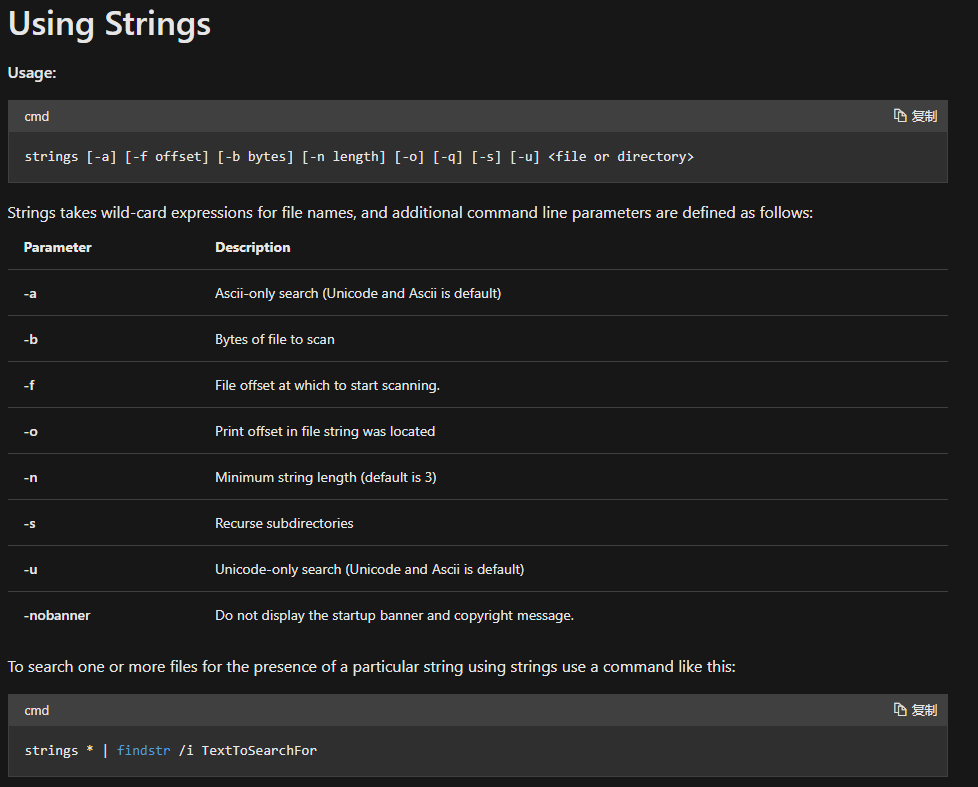

String工具使用说明

官网中有很详细的文档,介绍了String的每个命令行参数是做什么用的,比如-a参数可以只搜索Ascii的字符串,-b参数可以搜索字节,-f参数从文件的哪个偏移开始扫描等等。

这里我们注意官网文档中列出的这个例子就行,在例子中他演示了如何通过strings去查找相关的字符串。

string * | findstr /i TextToSearchFor

string后面的*,代表我们要搜索的可执行程序, /i 后面代表的是我们要查找的字符串。

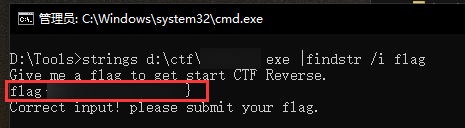

Strings工具解cm0题

用cmd切换到strings所在目录,或者(将strings放入到C:\Windows系统目录),这样就可以在任何目录使用strings了,然后输入如下的命令对cm0程序进行flag提取。

strings d:\ctf\cm0.exe |findstr /i flag

得到了flagflag{xxxxx}。

本文来自博客园,作者:VxerLee,转载请注明原文链接:https://www.cnblogs.com/VxerLee/p/15338248.html 专注逆向、网络安全 ——VxerLee