病毒分析-木马

木马的基本概念

通过欺骗或诱骗的方式安装,并在用户的计算机中隐藏以实现控制用户计算机的目的。

具有远程控制、信息窃取、破坏等功能的恶意代码。

木马的分类

远程控制型木马

远程控制

交互性:双向(攻击者<->被控制端)

典型案例:

卡巴斯基分类标准下的木马子类:Backdoor

冰河、网络神偷、广外女生、网络黑牛、黑洞、上兴、彩虹桥、PCShare、灰鸽子等。

信息获取型木马

信息获取

键盘输入、内存、文件数据等

交互性:单向(攻击者<-被控制端)

发送至三方空间、文件服务器、指定邮箱等,或者直接开启FTP服务程序等。

典型案例:

卡巴斯基分类标准下的Trojan-Bank、Trojan-GameThief、Trojan-IM、Trojan-Spy、Trojan-PSW、Trojan-Mailfinder等

破坏性木马

对本地或者远程主机系统进行数据破坏,资源消耗等

交互性:单向(攻击者->被控制端),或无交互

典型案例:

卡巴斯基分类标准下的Trojan-Ddos、Trojan-Dropper、Trojan-AceBomb等

木马的植入方式

网页挂马攻击

自动下载安装(MS06014,MS10002)

电子邮件植入

附件形式,打开附件被植入

电子邮件与恶意网页结合,即使不打开附件,选中就会被植入(以HTML格式发送)

文档捆绑植入

office文档、pdf文档漏洞等

伪装欺骗植入

更改后缀名、图标伪装

捆绑植入

exe捆绑、文档镶嵌、多媒体文件、电子书植入

其他

特定U盘植入

社会工程

木马的通信方式

传输通道构建信息

IP地址、端口等信息、第三方网站地址

建立通信方式的连接方式

正向链接

反向链接

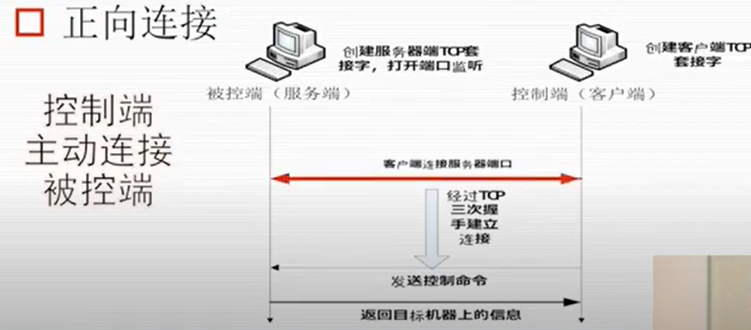

正向链接

优点:

攻击者无需外部IP地址

木马样本不会泄露攻击者IP地址

缺点:

可能被防火墙阻挡

被攻击者必须具备外部IP地址

定位被攻击者相对困难

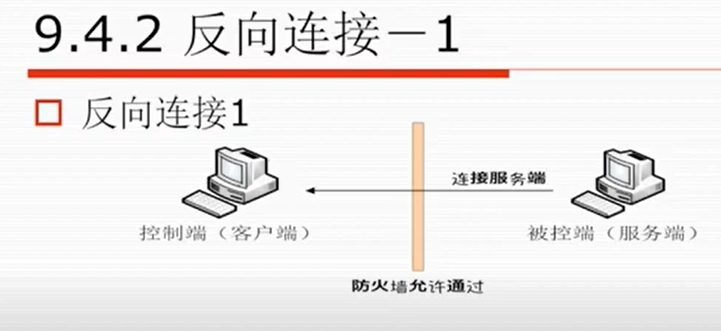

反向链接

第一种方式

优点:

通过防火墙相对容易

攻击目标随时上线、随时控制

可以控制局域网内的目标

缺点:

样本会暴露控制服务器的信息

攻击者通常具有外部IP

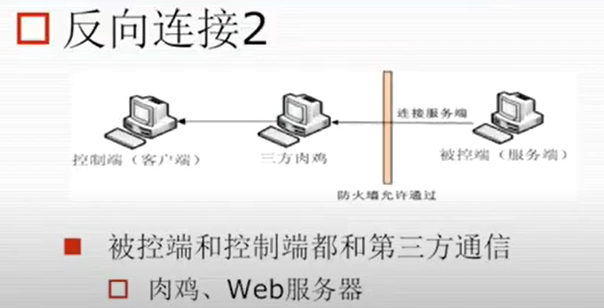

第二种方式

优点:

可绕过防火墙、自动连接上线,不易被发现(代理)

缺点:

RootKit的稳定性需要保障

远控木马的常见功能与意图

典型功能

文件管理

进程管理

服务管理

注册表管理

屏幕监控、屏幕截取

语音视频截获

键盘记录

窗口管理

远程Shell等

文件管理

获取目标的文件系统信息,通常包括如下功能:

浏览各磁盘文件

上传、下载文件

执行文件

删除文件

修改文件信息

进程管理

查看、结束、暂停目标系统进程

查看目标系统的环境信息

停止或者暂停目标系统的相关程序(如反病毒程序)

服务管理

查看并管理目标系统的服务(创建、启动、停止、删除服务)

木马检测思路

如何对木马进行检测?

静态文件特征

网络流量特征

系统行为特征

功能行为特征

攻击意图等