恶意代码分析-溯源

恶意代码攻击链

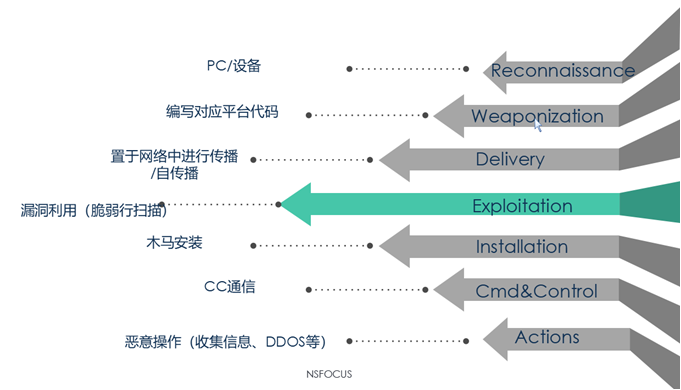

恶意攻击的活动大概有7步:

Reconnaissance:侦察,利用社会工程学了解攻击目标。

Weaponization:定向的攻击工具制作,常见的工具交付形态是带有恶意代码的pdf文件或者office文件。

Delivery:把攻击工具输送到目标系统上,APT攻击者最常用三种方式来传送攻击工具,包括邮件的附件、网站、USB等移动存储设备。

Exploitation:攻击代码在目标系统上触发,利用目标系统的应用或操作系统漏洞控制目标。

Installation:远程控制程序的安装,使得攻击者可以长期潜伏在目标系统中。

Command and Control(C&C):被攻破的主机一般会与互联网控制器服务器建立一个C2通信,从而进行通信。

Actions and Objectives:经过前面六个过程,攻击者后面主要的行为包括:

偷取目标系统的信息,破坏信息的完整性及其可用性等。

进一步以控制的机器为跳转攻击其他机器。

追踪溯源方法

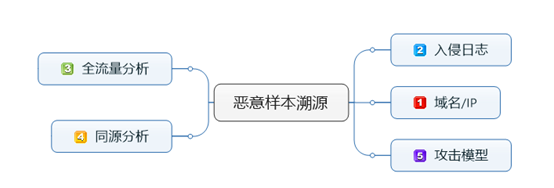

溯源应当以当前的恶意样本为中心,通过对静态特征和动态行为进行分析,解决如下问题:

- 谁发动的攻击?攻击背景是什么?

- 攻击的意图是什么?

- 谁编写的样本?

- 样本使用了哪些攻击技术?

- 攻击过程中使用了哪些攻击工具?

- 整个攻击过程是怎样的?

恶意样本追踪溯源可以采取如下方法:

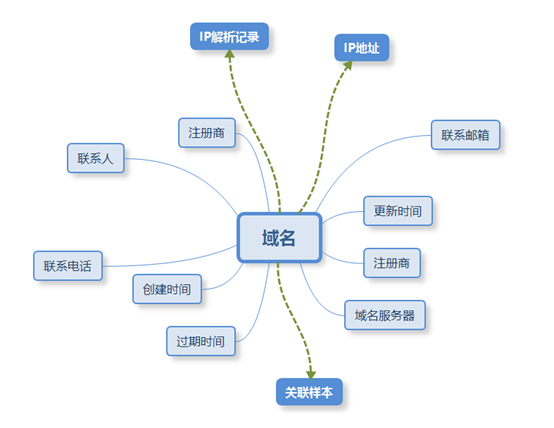

域名/IP

这种溯源方法是最基本的方法,通过对攻击者使用的域名和IP地址进行分析,挖掘攻击源头。

查询域名的whois信息,可以关联到攻击者部分信息,注册名,注册邮箱,注册地址,电话,注册时间,服务商等。

入侵日志

这种溯源分析方法偏向于主机取证分析,攻击者在入侵到主机后的行为分析。

对攻击者留下的大量操作日志进行分析后,可以提取到相关攻击者的信息。

链接服务器时使用VPS信息。

登录主机后,一般为了维持对主机的访问权限,会尝试创建自己的账号及密码。

攻击者为了偷取数据,使用的ftp或者数据服务器信息。

通过对攻击者的登录时间进行分析,可以基本定位所在大区域。

登录主机后的操作模型,不同攻击者,入侵成功后进行的行为有差异,每个人都有自己的行为指纹特征。

大多使用三种通信方式进行窃取敏感信息:ftp、smtp、http。

全流量分析

某些攻击者或者组织的反跟踪意识很强,基本上不会留下任何痕迹,在达成入侵目标后,会完全清楚入侵痕迹,或者干脆销毁主机硬盘。

同源分析

该方法主要为在获取到恶意样本之后,很难第一时间关联到攻击者或者样本提供者的信息,但是可以通过和历史恶意代码进行相似度分析,获得历史攻击事件,从而关联到相应的组织或者团体。

这种溯源方法多用于定位APT组织或者某些知名的黑客团体的行动。

每个程序员在软件实现时,会使用自己比较熟悉的一套代码风格或者实现算法,每个团伙或者组织在攻击目标时也会有自己一套特有的攻击方法,针对恶意样本可以通过行为日志的相似度,代码混淆风格,以及相关的实现算法进行同源判定。