使用Default Trace查看谁还原了你的数据库?

select e.nameaseventclass,t.loginname,t.spid,t.starttime, t.textdata,t.objectid,t.objectname,t.databasename, t.hostname,t.ntusername, t.ntdomainname,t.clientprocessid,t.applicationname,t.error FROM sys.fn_trace_gettable(CONVERT(VARCHAR(150),(SELECTTOP 1 f.[value] FROM sys.fn_trace_getinfo(NULL)f WHERE f.property= 2 )), DEFAULT)T inner joinsys.trace_eventseont.eventclass=e.trace_event_id where eventclass=115

今天在论坛看到一则帖子,数据库被还原了想查是谁做的。因为操作是远程桌面登录到WINDOWS所以个人觉得很容易找到是谁,根据WINDOWS SECURITY日志和SQL Server日志还原事件就可以找到登录WINDOWS的账户了。但是他们公用一个WINDOWS账户,所以无法查出来(建议不要用共同的WINDOWS账户管理,出了问题很难追踪)。建议查看Restorehistory日志的User_name,但是都是SA操作的,所以也无法确认。

所以要解决这个问题需要找到当时用户的IP地址或者机器名。因为SQL Server的Default Trace也会记录这些信息,所以可以使用下面的语句查询:

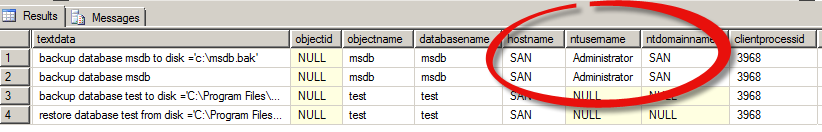

获得结果如下:

通过上面的图我们可以看到很多信息。 但是Default Trace也不一定保证可以找到数据,因为SQL Server只会维护5个Trace文件,最大为20M。当SQL Server重新启动或者达到最大值之后会生成新的文件,将最早的Trace文件删除。

————————————————

版权声明:本文为CSDN博主「KevinLiu」的原创文章,遵循 CC 4.0 BY-SA 版权协议,转载请附上原文出处链接及本声明。

原文链接:https://blog.csdn.net/kevinsqlserver/article/details/8087458

【推荐】国内首个AI IDE,深度理解中文开发场景,立即下载体验Trae

【推荐】编程新体验,更懂你的AI,立即体验豆包MarsCode编程助手

【推荐】抖音旗下AI助手豆包,你的智能百科全书,全免费不限次数

【推荐】轻量又高性能的 SSH 工具 IShell:AI 加持,快人一步

· 基于Microsoft.Extensions.AI核心库实现RAG应用

· Linux系列:如何用heaptrack跟踪.NET程序的非托管内存泄露

· 开发者必知的日志记录最佳实践

· SQL Server 2025 AI相关能力初探

· Linux系列:如何用 C#调用 C方法造成内存泄露

· 震惊!C++程序真的从main开始吗?99%的程序员都答错了

· 【硬核科普】Trae如何「偷看」你的代码?零基础破解AI编程运行原理

· 单元测试从入门到精通

· 上周热点回顾(3.3-3.9)

· winform 绘制太阳,地球,月球 运作规律