ssh.exe

1、密码登录:ssh -p22 user@ip

2、id_rsa私钥登录:ssh -i%userprofile%\.ssh\id_rsa -p22 user@ip

3、端口转发(将本地13306的请求,通过sshIP转发到rIP:3306上):ssh -L 13306:rIP:3306 -p 22 sshUser@sshIP

端口转发带有ssh加密效果

4、动态应用转发(把sshd当做socks5使用,不需要额外安装代理软件)

ssh -N -C -D 1080 -i"pemfile" -o ServerAliveinterval=60 sshUser@sshIP

运行成功后,再打开一个cmd运行 netstat -ano|findstr ":1080" 发现本地1080被监听。

plink有的参数,ssh也有,比如 -N无shell -C数据压缩

ssh选项描述见 https://man.openbsd.org/ssh

各有优缺点:plink在win10创建不了端口,而ssh命令在win10中需要安装openssh组件才有

ssh -N -C -L Port:rIP:rPort -i"pem文件" sshUser@sshIP

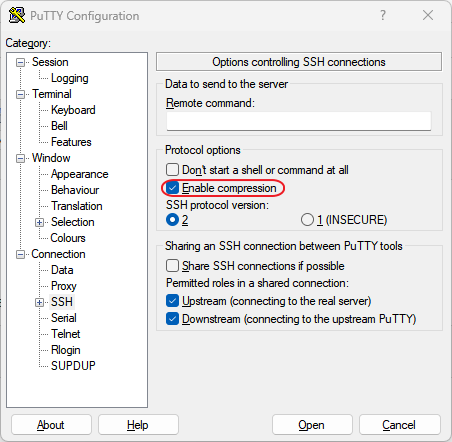

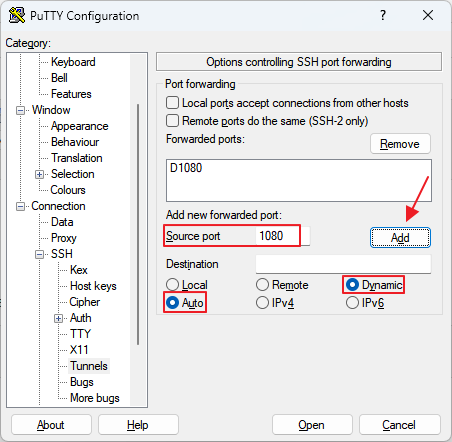

PuTTY.exe

优点:GUI

|

|

plink.exe

plink -N -C -L 13306:rIP:3306 -i "ppk路径" sshUser@sshIP plink -N -C -L 13306:rIP:3306 sshUser@sshIP -pw 密码 #未验证

Plink:命令行连接工具

版本 0.81

使用方法:plink [选项] [用户@]主机 [命令]

("主机" 也可以是 PuTTY 保存的会话名称)

选项:

|

-V |

显示版本信息并退出 |

|

-pgpfp |

显示 PGP 密钥指纹并退出 |

|

-v |

显示详细消息 |

|

-load sessname |

从保存的会话加载设置 |

|

-ssh -telnet -rlogin -raw –serial |

强制使用特定协议 |

|

-ssh-connection |

强制使用基本的 ssh-连接协议 |

|

-P 端口 |

连接到指定端口 |

|

-l 用户名 |

使用指定用户名连接 |

|

-batch |

禁用所有交互式提示 |

|

-proxycmd 命令 |

使用 '命令' 作为本地代理 |

|

-sercfg 配置字符串(例如,19200,8,n,1,X) |

指定串行配置(仅限串行) |

以下选项仅适用于 SSH 连接:

|

-pwfile 文件 |

从指定文件读取密码登录 |

|

-D [监听-IP:]监听端口 |

动态基于 SOCKS 的端口转发 |

|

-L [监听-IP:]监听端口:目标主机:目标端口 |

将本地端口转发到远程地址 |

|

-R [监听-IP:]监听端口:目标主机:目标端口 |

将远程端口转发到本地地址 |

|

-X –x |

启用 / 禁用 X11 转发 |

|

-A –a |

启用 / 禁用代理转发 |

|

-t –T |

启用 / 禁用伪终端分配 |

|

-1 -2 |

强制使用特定的 SSH 协议版本 |

|

-4 -6 |

强制使用 IPv4 或 IPv6 |

|

-C |

启用压缩 |

|

-i 密钥文件 |

用于用户身份验证的私钥文件 |

|

-noagent -agent |

禁用 / 启用 Pageant 的使用 |

|

-no-trivial-auth |

如果 SSH 认证轻易成功则断开连接 |

|

-noshare –share |

禁用 / 启用连接共享 |

|

-hostkey 密钥ID |

手动指定主机密钥(可重复) |

|

-sanitise-stderr, -sanitise-stdout, -no-sanitise-stderr, -no-sanitise-stdout |

对标准输出/错误执行/不执行控制字符剥离 |

|

-no-antispoof |

认证后省略反欺骗提示 |

|

-m 文件 |

从文件读取远程命令 |

|

-s |

远程命令是一个 SSH 子系统(仅 SSH-2) |

|

-N |

不启动shell/命令(仅 SSH-2) |

|

-nc 主机:端口 |

以隧道代替会话打开(仅 SSH-2) |

|

-sshlog 文件 |

|

|

-sshrawlog 文件 |

将协议详细信息记录到文件中 |

|

-logoverwrite |

|

|

-logappend |

控制当日志文件已存在时的行为 |

|

-shareexists |

测试是否存在连接共享的上游 |

欢迎转载,但请注明内容的来源或URL;

“[转]”篇章,必须保留原始来源且勿添加本blog指向。